Chào mọi người trên diễn đàn! Tiếp nối bài lab trước về triển khai Firewall và cấu hình cơ bản, hôm nay mình sẽ hướng dẫn cách cấu hình Policy cơ bản trên Firewall để kiểm soát lưu lượng mạng. Trong lab này, mình sẽ sử dụng giao diện GUI để thao tác, phù hợp cho những ai thích trực quan và dễ theo dõi. Hãy cùng bắt đầu nhé!

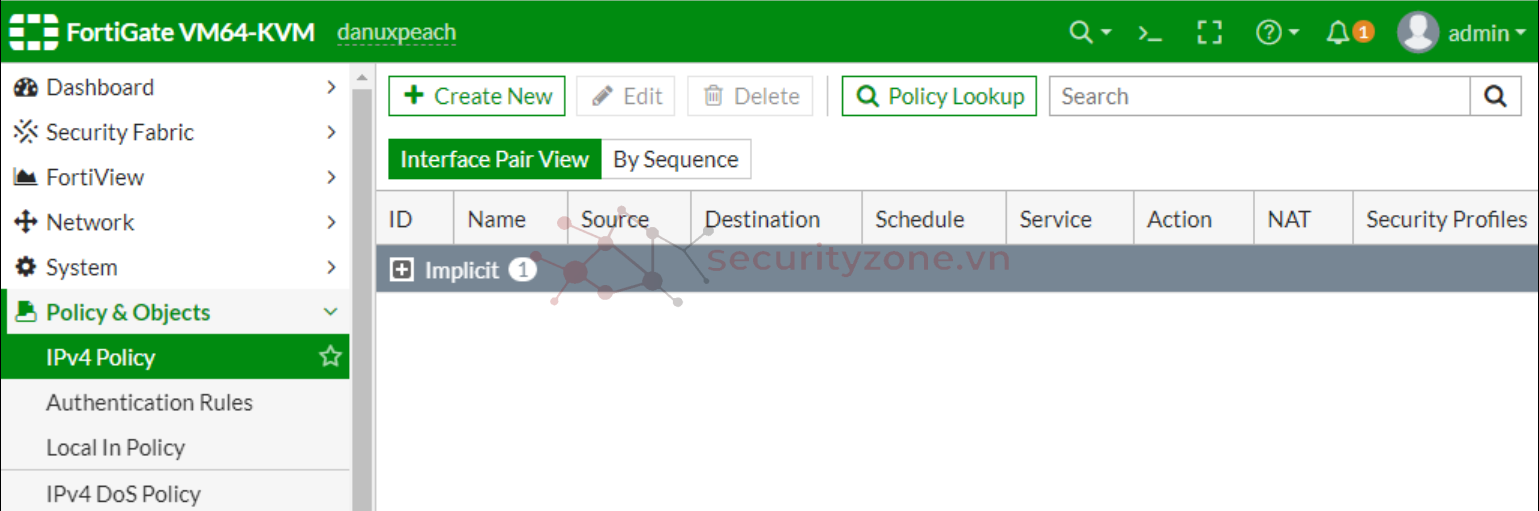

Truy cập Policy & Objects > IPv4 Policy

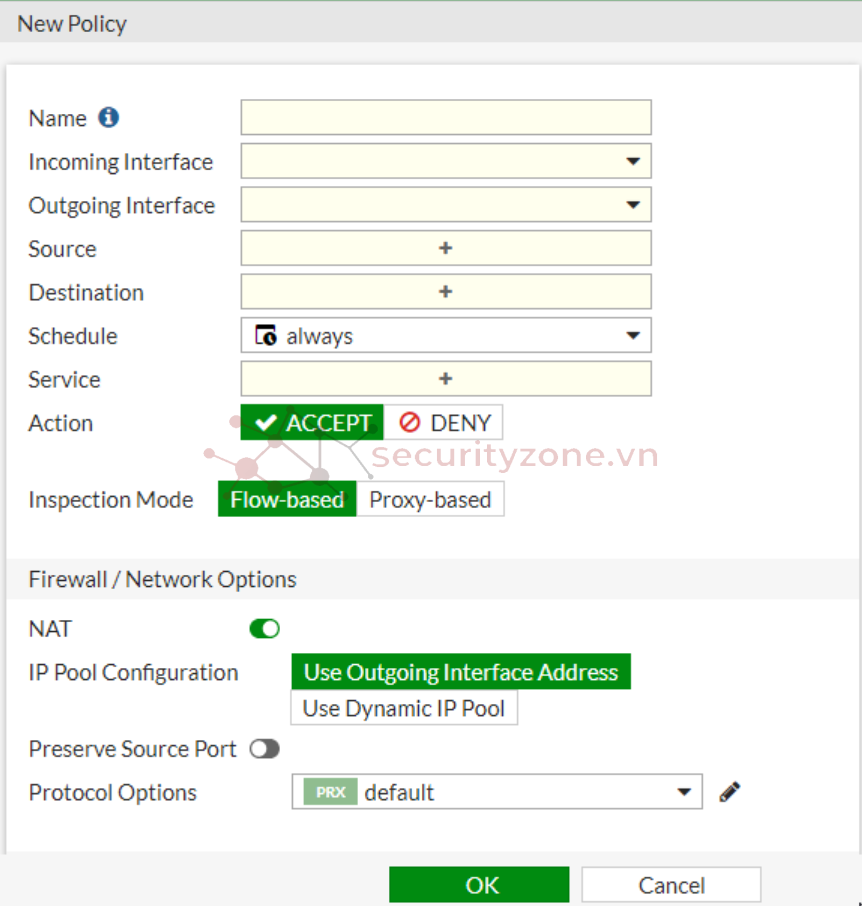

Bấm vào Create New thì sẽ hiện ra bảng điền thông tin như hình.

Incoming Interface: Interface nhận lưu lượng vào (nơi bắt đầu của lưu lượng).

Outgoing Interface: Interface mà lưu lượng sẽ đi ra (nơi lưu lượng hướng tới).

Source: Định nghĩa nguồn của lưu lượng (thiết bị hoặc mạng khởi tạo kết nối).

Service: Các giao thức/dịch vụ được phép hoặc chặn.

Action: Hành động áp dụng cho lưu lượng khớp với Policy.

Protocol Options: Áp dụng cấu hình bổ sung cho các giao thức cụ thể.

Web Filter: Lọc URL hoặc nội dung web.

DNS Filter: Lọc truy vấn DNS để chặn tên miền độc hại.

Application Control: Kiểm soát ứng dụng (ví dụ: chặn YouTube, Zoom,...).

IPS: Kích hoạt Intrusion Prevention System để phát hiện và chặn tấn công.

SSL Inspection: Kiểm tra lưu lượng mã hóa SSL/TLS (như HTTPS).

Capture Packets: Kích hoạt chế độ ghi lại (capture) các gói tin (packets) của lưu lượng khớp với Policy.

Đây là một cấu hình Policy đơn giản để có thể truy cập Internet từ mạng LAN. Các bạn có thể thêm nhiều tùy chọn khác tùy theo yêu cầu.

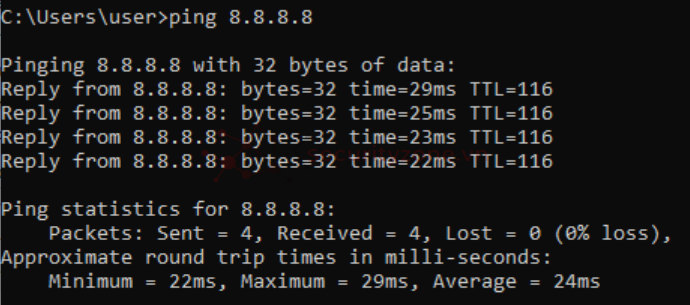

Ping lại đến DNS google để kiểm tra.

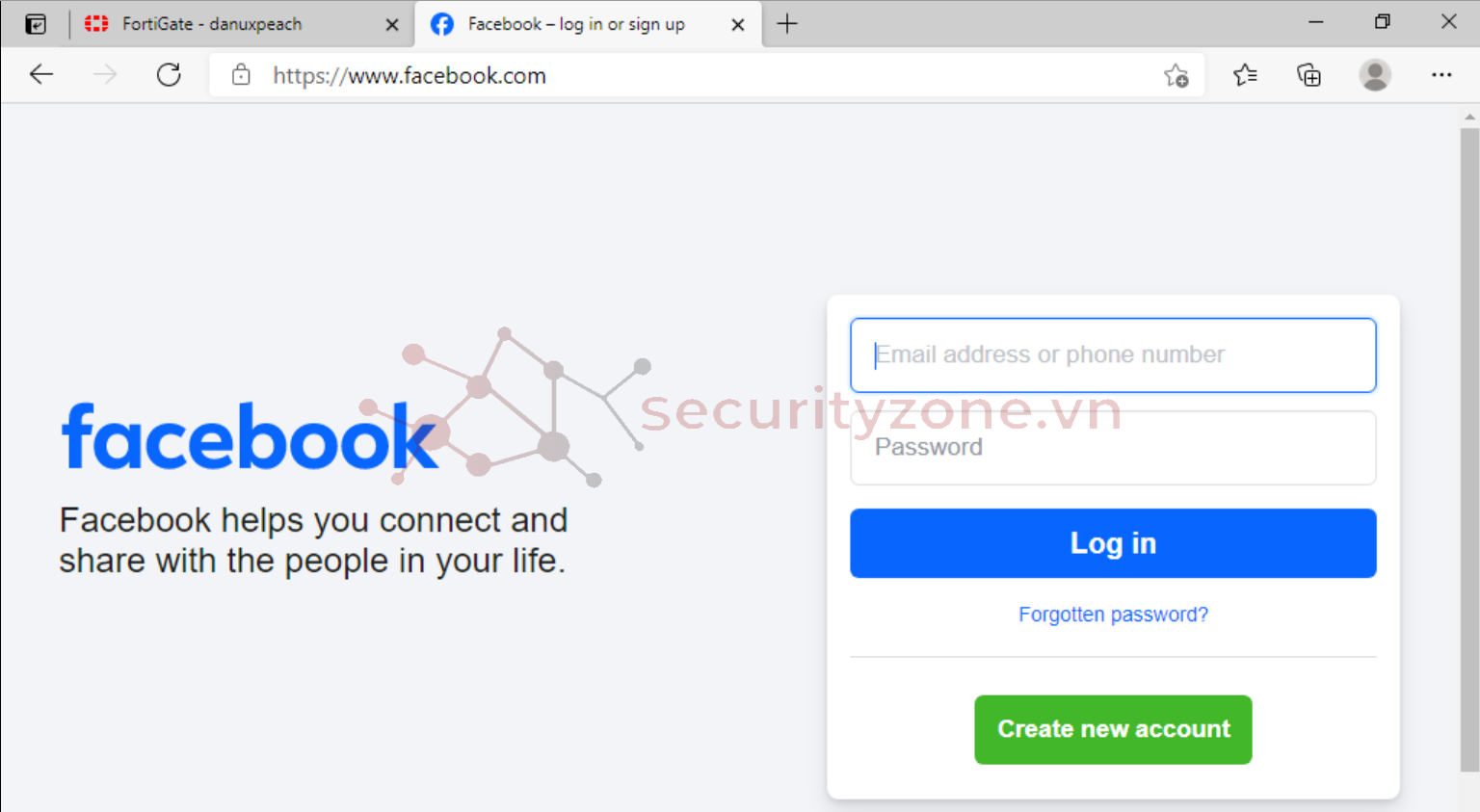

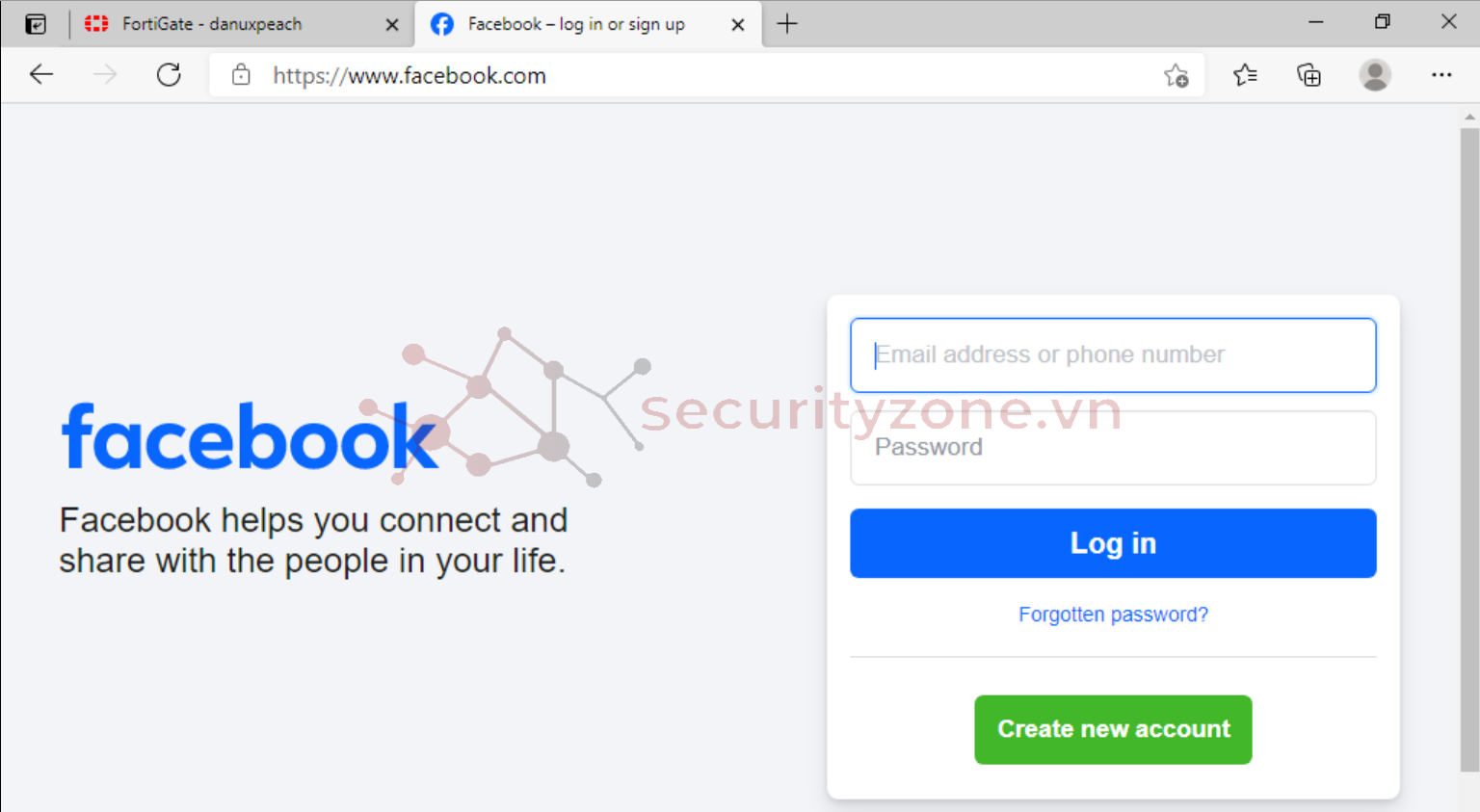

Thử truy cập vào 1 trang web bất kỳ để kiểm tra Internet.

Policy đơn giản từ LAN1 tới LAN2

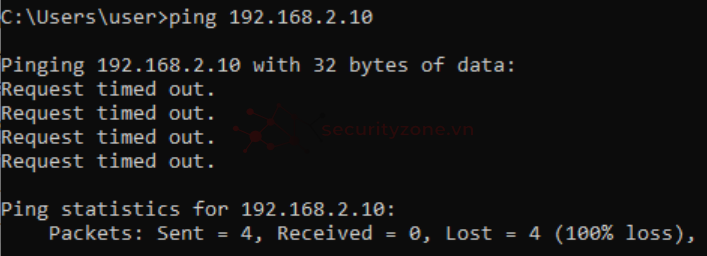

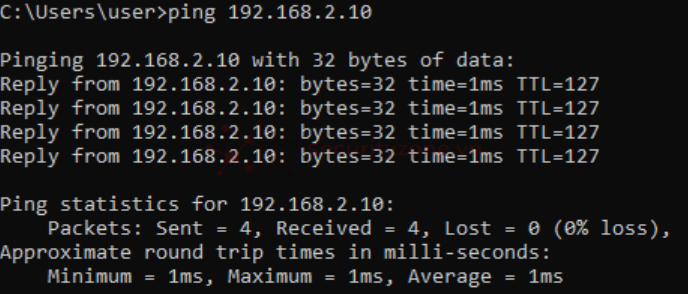

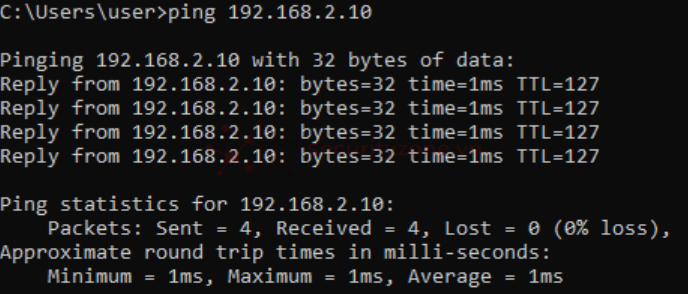

Ping từ PC (192.168.1.10) tới PC (192.168.2.10)

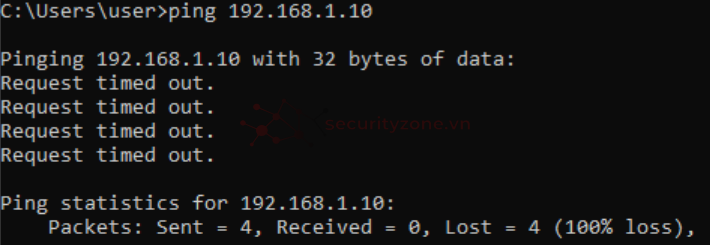

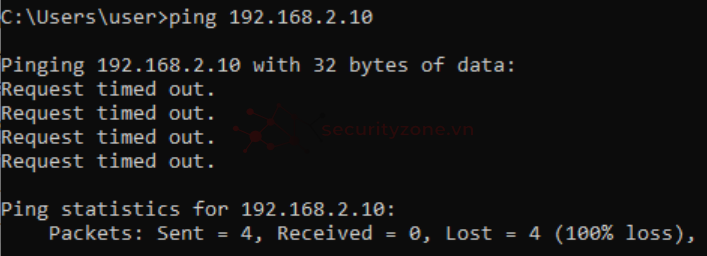

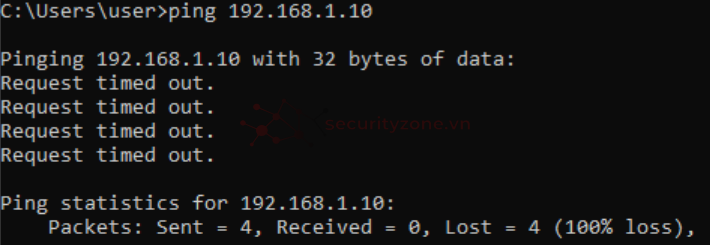

Ping từ PC (192.168.2.10) tới PC (192.168.1.10). Do chưa có Policy cho phép từ LAN2 tới LAN1 nên chưa thể ping được.

Giải thích vì sao ping được từ PC trong LAN1 tới LAN2 được khi mới chỉ cấu hình 1 Policy từ LAN1 tới LAN2.

Lệnh ping sử dụng giao thức ICMP (Internet Control Message Protocol), cụ thể là:

Cảm ơn các bạn đã xem bài viết của mình, nếu có thắc mắc hãy comment bên dưới.

Mục Lục

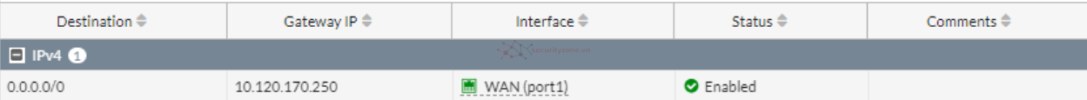

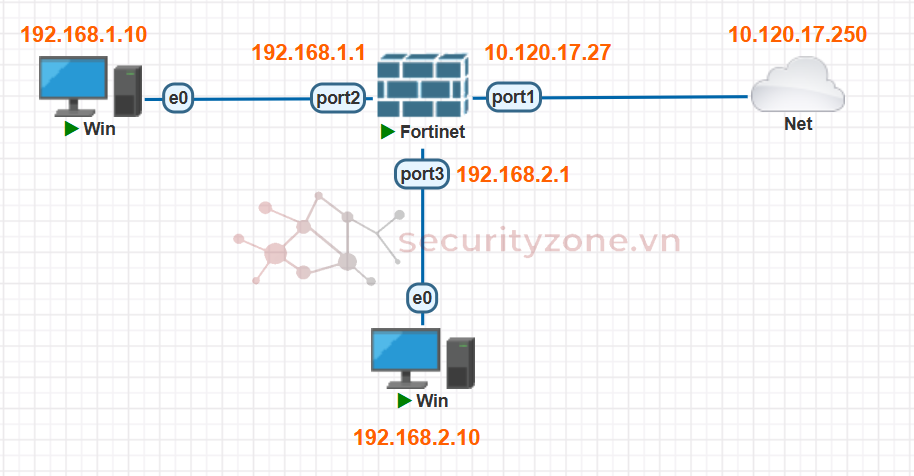

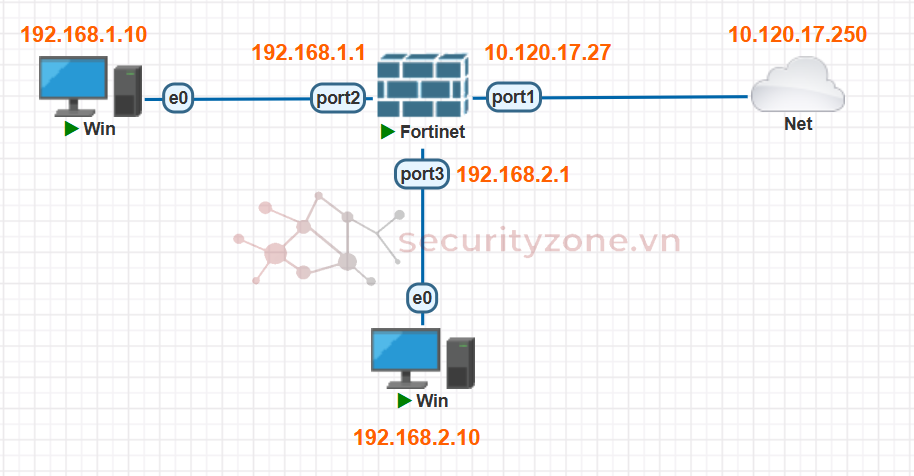

1. Mô Hình

2. Cấu Hình Policy

1. Mô Hình

2. Cấu Hình Policy Cơ Bản

Cấu hình Internet cho mạng LAN

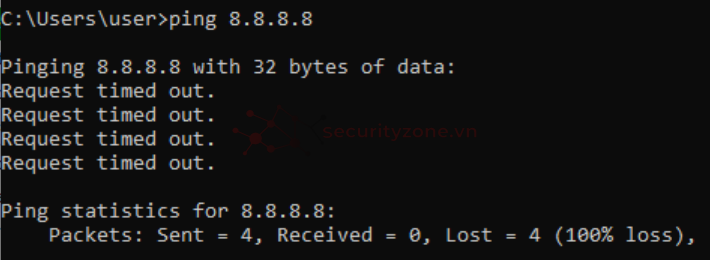

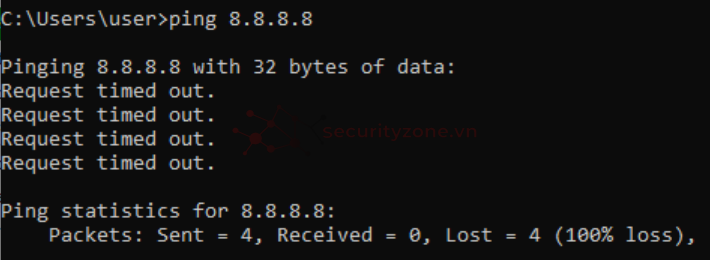

Do chưa cấu hình Policy nên gói tin đi qua Firewall bị chặn lại.

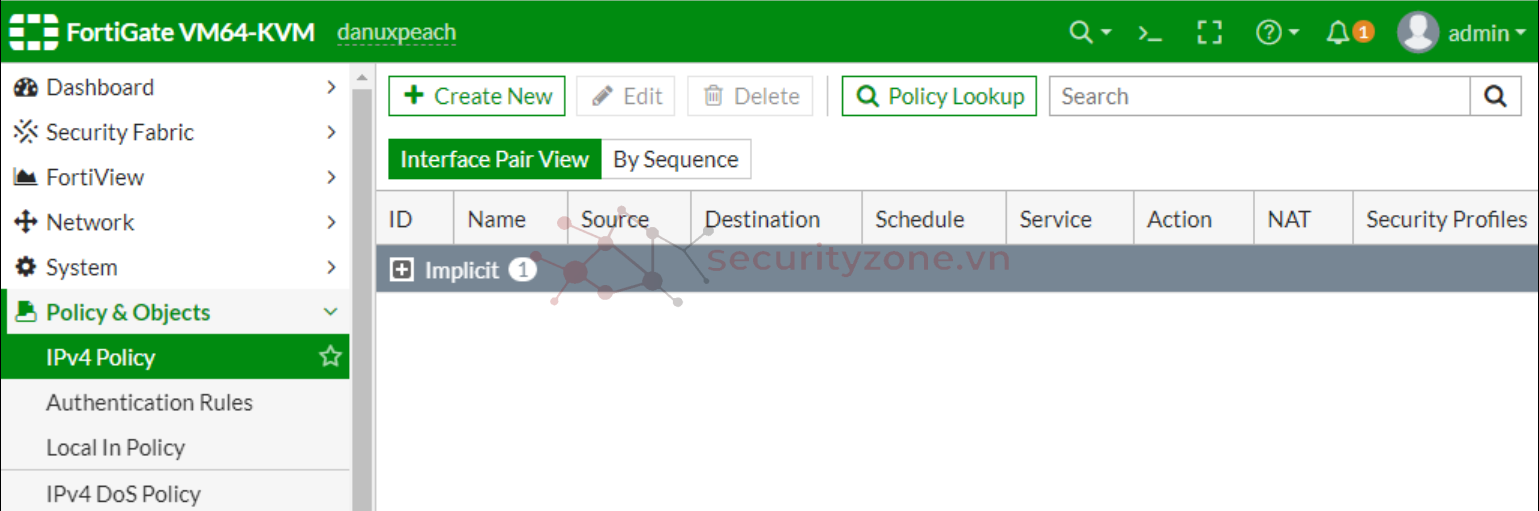

Truy cập Policy & Objects > IPv4 Policy

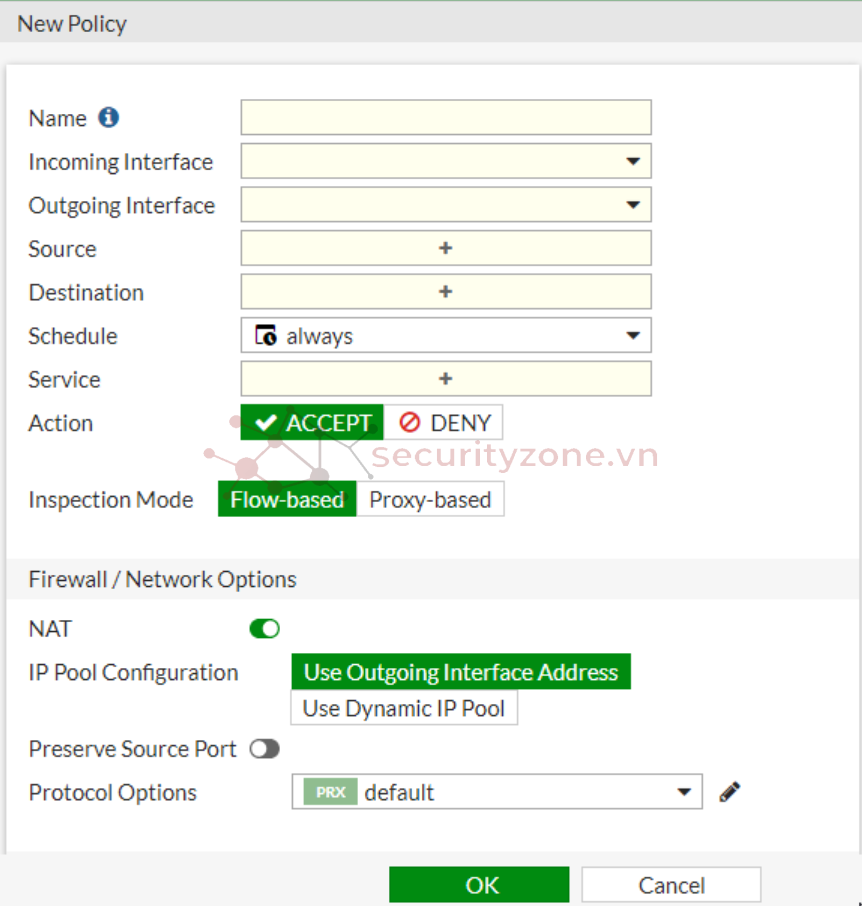

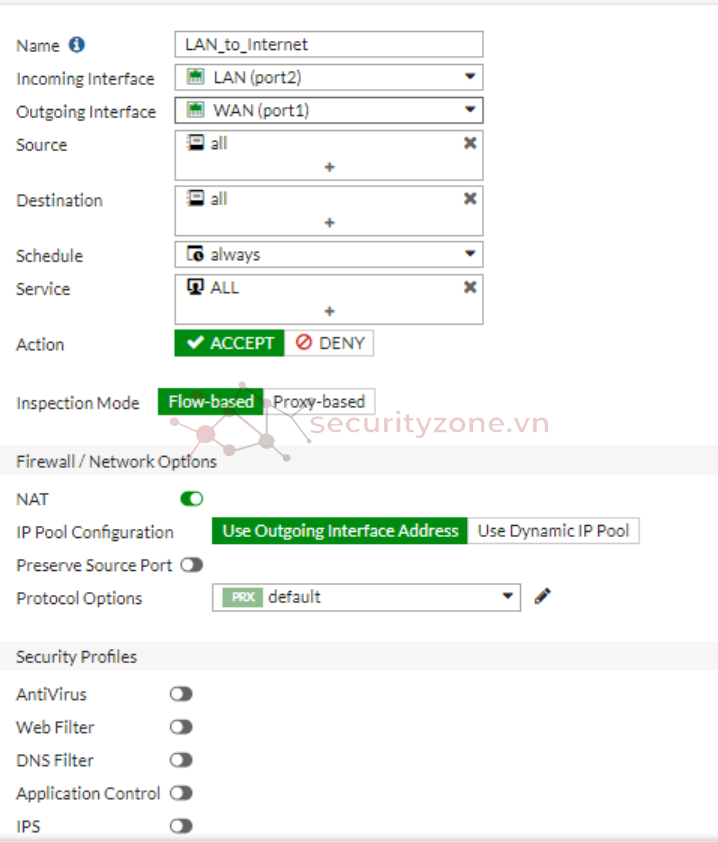

Bấm vào Create New thì sẽ hiện ra bảng điền thông tin như hình.

Giải thích về một số thông tin khi tạo Policy

Name: Tên của Policy, giúp nhận diện Policy trong danh sách cấu hình.Incoming Interface: Interface nhận lưu lượng vào (nơi bắt đầu của lưu lượng).

Outgoing Interface: Interface mà lưu lượng sẽ đi ra (nơi lưu lượng hướng tới).

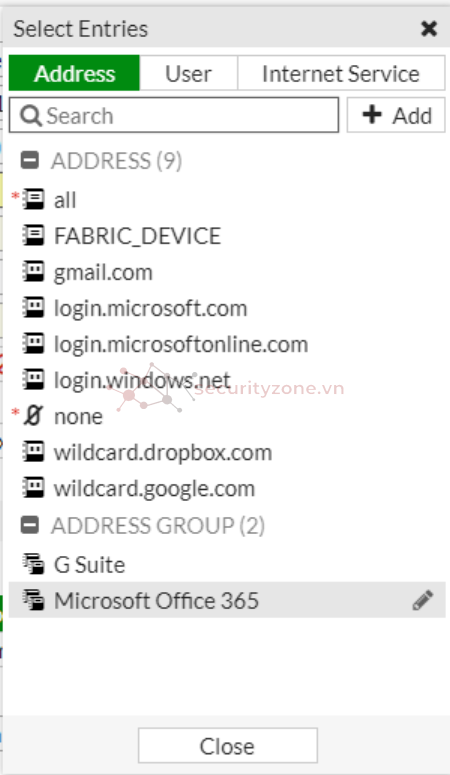

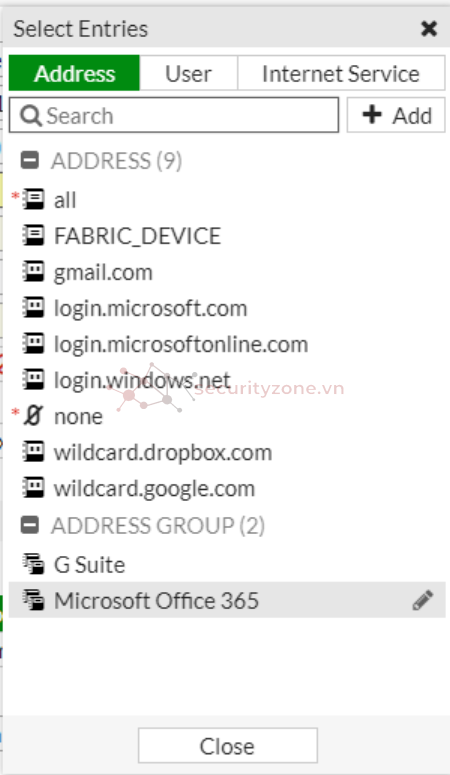

Source: Định nghĩa nguồn của lưu lượng (thiết bị hoặc mạng khởi tạo kết nối).

- Chọn Address và nhập mạng LAN: 192.168.1.0/24.

- Hoặc chọn All nếu muốn áp dụng cho mọi nguồn trong interface Inside.

- All để cho phép truy cập bất kỳ địa chỉ nào trên Internet.

- Hoặc nhập địa chỉ cụ thể nếu chỉ muốn cho phép truy cập một số đích (ví dụ: 8.8.8.8 cho Google DNS).

Service: Các giao thức/dịch vụ được phép hoặc chặn.

Action: Hành động áp dụng cho lưu lượng khớp với Policy.

- ACCEPT: Cho phép lưu lượng đi qua.

- DENY: Chặn lưu lượng.

- Flow-based: Kiểm tra lưu lượng theo luồng, nhanh hơn, phù hợp với các Policy đơn giản.

- Proxy-based: Kiểm tra chi tiết từng gói tin, tốn tài nguyên hơn nhưng hỗ trợ kiểm tra nội dung sâu (deep packet inspection).

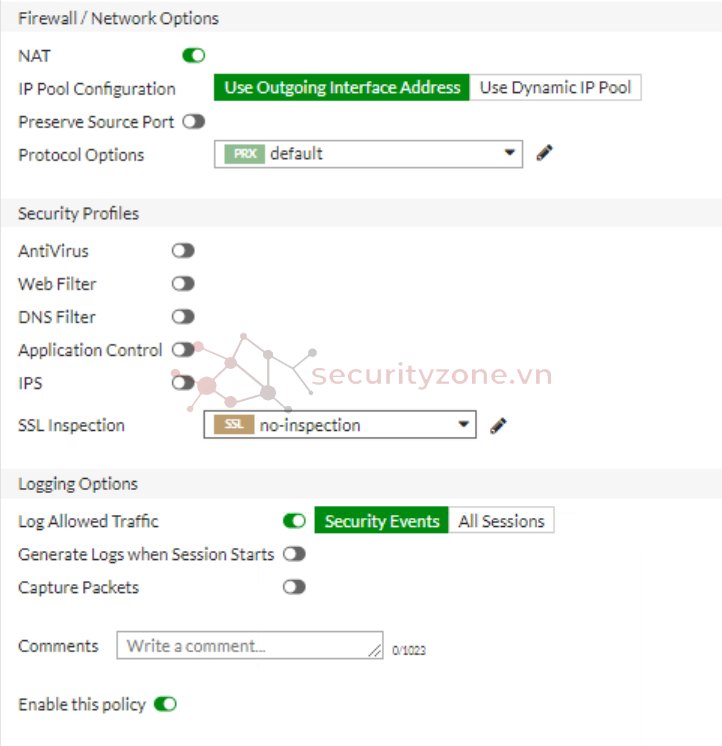

Firewall/Network Options (Hiển thị khi ở Action ACCEPT)

NAT: Kích hoạt Network Address Translation để dịch địa chỉ LAN thành địa chỉ công cộng khi ra Internet.- Use Outgoing Interface Address: Dịch địa chỉ LAN thành IP của interface Outside (203.0.113.1).

- Use Dynamic IP Pool: Dùng một dải IP động (nếu có pool được cấu hình sẵn).

Protocol Options: Áp dụng cấu hình bổ sung cho các giao thức cụ thể.

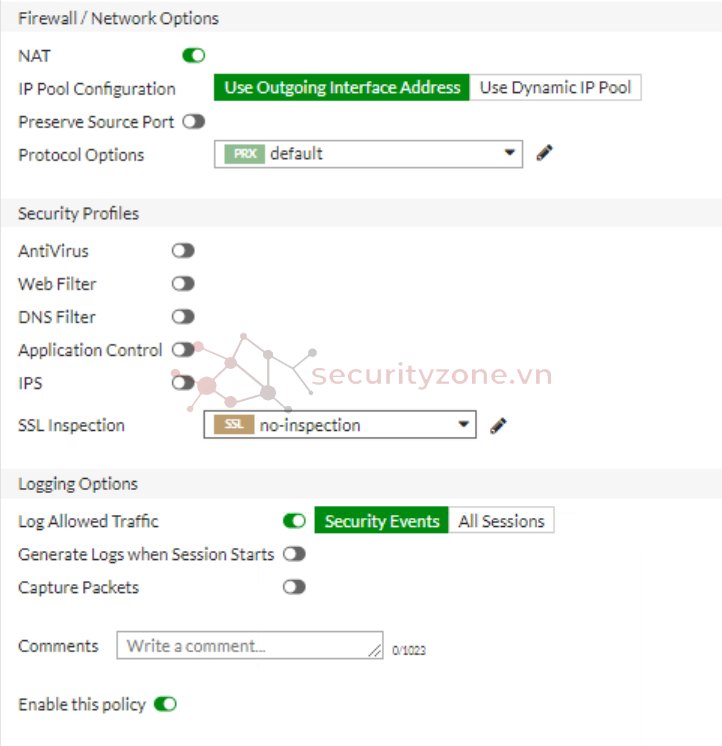

Security Profiles (Hiển thị khi ở Action ACCEPT)

AntiVirus: Kích hoạt quét virus cho lưu lượng.Web Filter: Lọc URL hoặc nội dung web.

DNS Filter: Lọc truy vấn DNS để chặn tên miền độc hại.

Application Control: Kiểm soát ứng dụng (ví dụ: chặn YouTube, Zoom,...).

IPS: Kích hoạt Intrusion Prevention System để phát hiện và chặn tấn công.

SSL Inspection: Kiểm tra lưu lượng mã hóa SSL/TLS (như HTTPS).

Logging Options (Hiển thị khi ở Action ACCEPT)

Log Allowed Traffic: Quyết định có ghi log cho lưu lượng được phép (ACCEPT) hay không. Khi bật lên thì sẽ có lựa chọn sau:- Security Events: Chỉ ghi log các sự kiện liên quan đến bảo mật (ví dụ: lưu lượng bị chặn bởi IPS, Web Filter, v.v.).

- All Sessions: Ghi log toàn bộ phiên (session) được phép, bao gồm mọi kết nối khớp với Policy.

Capture Packets: Kích hoạt chế độ ghi lại (capture) các gói tin (packets) của lưu lượng khớp với Policy.

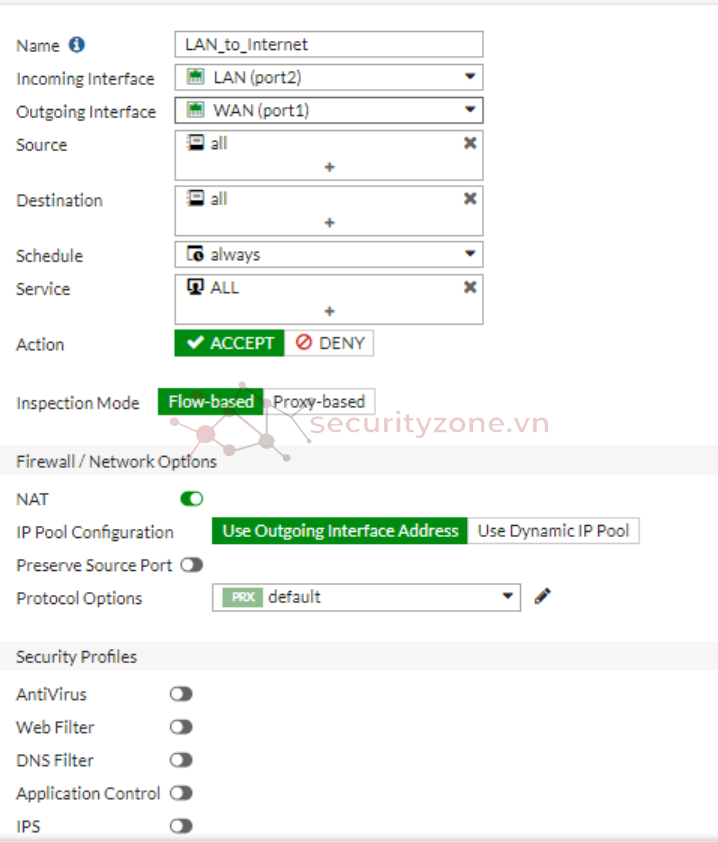

Đây là một cấu hình Policy đơn giản để có thể truy cập Internet từ mạng LAN. Các bạn có thể thêm nhiều tùy chọn khác tùy theo yêu cầu.

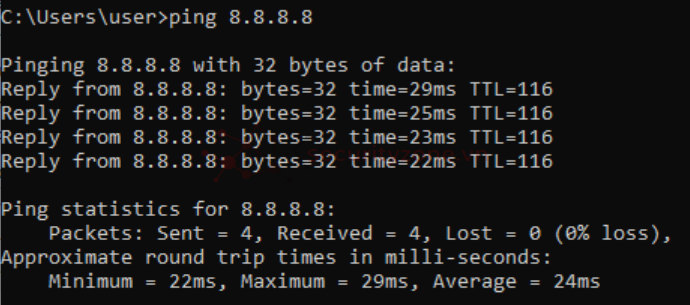

Ping lại đến DNS google để kiểm tra.

Thử truy cập vào 1 trang web bất kỳ để kiểm tra Internet.

Cấu Hình Ping từ mạng LAN1 (192.168.1.0/24) tới mạng LAN2(192.168.2.0/24)

Policy đơn giản từ LAN1 tới LAN2

Ping từ PC (192.168.1.10) tới PC (192.168.2.10)

Ping từ PC (192.168.2.10) tới PC (192.168.1.10). Do chưa có Policy cho phép từ LAN2 tới LAN1 nên chưa thể ping được.

Giải thích vì sao ping được từ PC trong LAN1 tới LAN2 được khi mới chỉ cấu hình 1 Policy từ LAN1 tới LAN2.

Lệnh ping sử dụng giao thức ICMP (Internet Control Message Protocol), cụ thể là:

- Gói ICMP Echo Request: Gửi từ máy nguồn (192.168.1.10) đến máy đích (192.168.2.10).

- Gói ICMP Echo Reply: Phản hồi từ máy đích (192.168.2.10) về máy nguồn (192.168.1.10).

- Khi ICMP request được phép (theo Policy từ LAN1 đến LAN2), Firewall ghi nhận session.

- ICMP reply từ LAN2 về LAN1 được xem là một phần của session đã thiết lập, nên được tự động cho phép.

Cảm ơn các bạn đã xem bài viết của mình, nếu có thắc mắc hãy comment bên dưới.

Đính kèm

Bài viết liên quan

Bài viết mới