AnhTuIS

Intern

Cấu hình thêm các thiết bị Network Device vào NAC

Sau khi triển khai thành công Forescout CounterACT lên hạ tầng ảo hóa, bước tiếp theo trong quá trình xây dựng hệ thống NAC là kết nối các thiết bị mạng (Network Devices) – như switch, router, firewall, và nền tảng ảo hóa vSphere (ESXi/vCenter) – vào hệ thống Forescout để bắt đầu thu thập thông tin và kiểm soát truy cập.

Việc cấu hình Network Devices là bước thiết yếu để Forescout có thể:

- Giao tiếp với thiết bị hạ tầng qua các giao thức như SNMP, SSH, Telnet

- Tích hợp với vCenter Server để phát hiện và kiểm soát máy ảo đang hoạt động trong môi trường ESXi

- Thu thập thông tin kết nối (MAC, IP, cổng switch, VM-Host mapping)

- Điều khiển hành vi thiết bị đầu cuối (VD: chuyển VLAN, cách ly, chặn truy cập)

Bài Lab này sẽ hướng dẫn cách thêm các thiết bị mạng và hệ thống vSphere vào hệ thống NAC, kiểm tra trạng thái kết nối, và đảm bảo rằng Forescout có thể giám sát đầy đủ thông tin cần thiết để phục vụ cho các chính sách kiểm soát truy cập ở các lab tiếp theo.

Mục lục

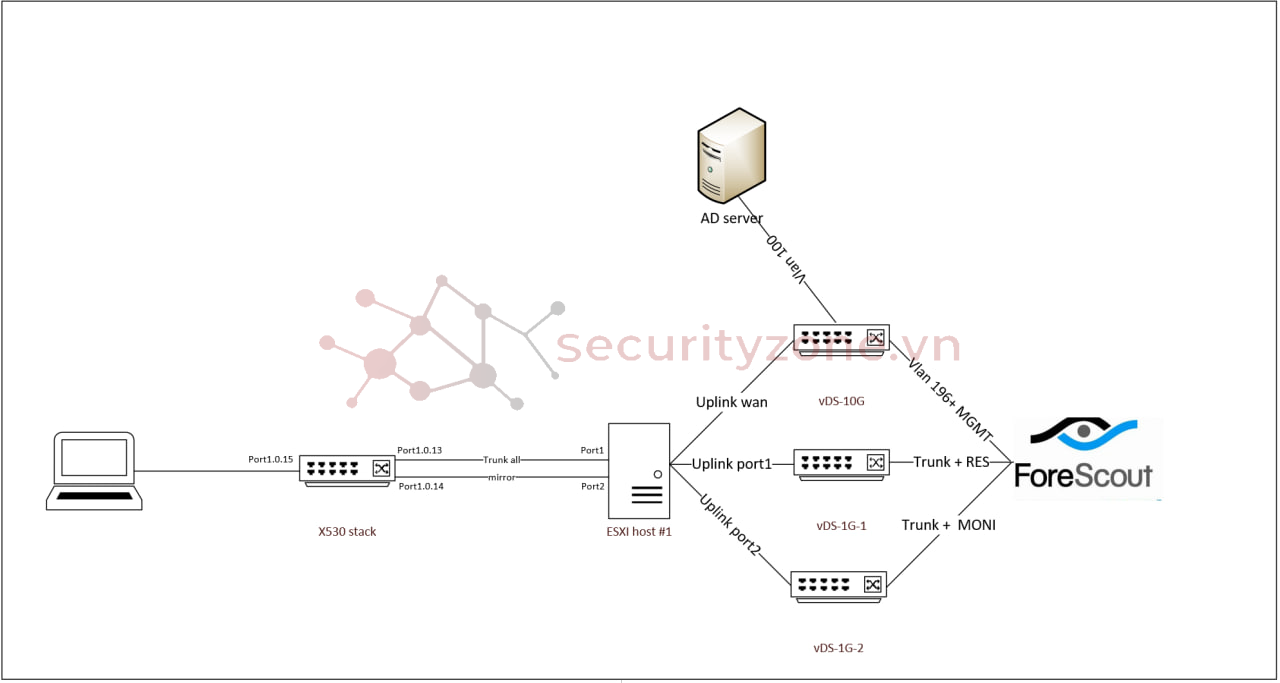

I. Mô hình bài Lab

- Yêu cầu:

- Cấu hình Span Port trên Allied Telesis x530 để Forescout có thể thấy được mọi traffic của các endpoints đi qua Allied Telesis x530.

- Cấu hình để Forescout có thể giao tiếp được với các ESXI và Allied Telesis x530 thông qua SSH và SNMP. Từ đó Forescout có thể đẩy các cấu hình xuống cũng như kiểm soát các kết nối của Endpoint tới Switch và quản lý các máy ảo, kiểm soát thông tin máy ảo, thực hiện các action trên máy ảo...

II. Cấu hình Add Switch Allied Telesis x530 vào Forescout

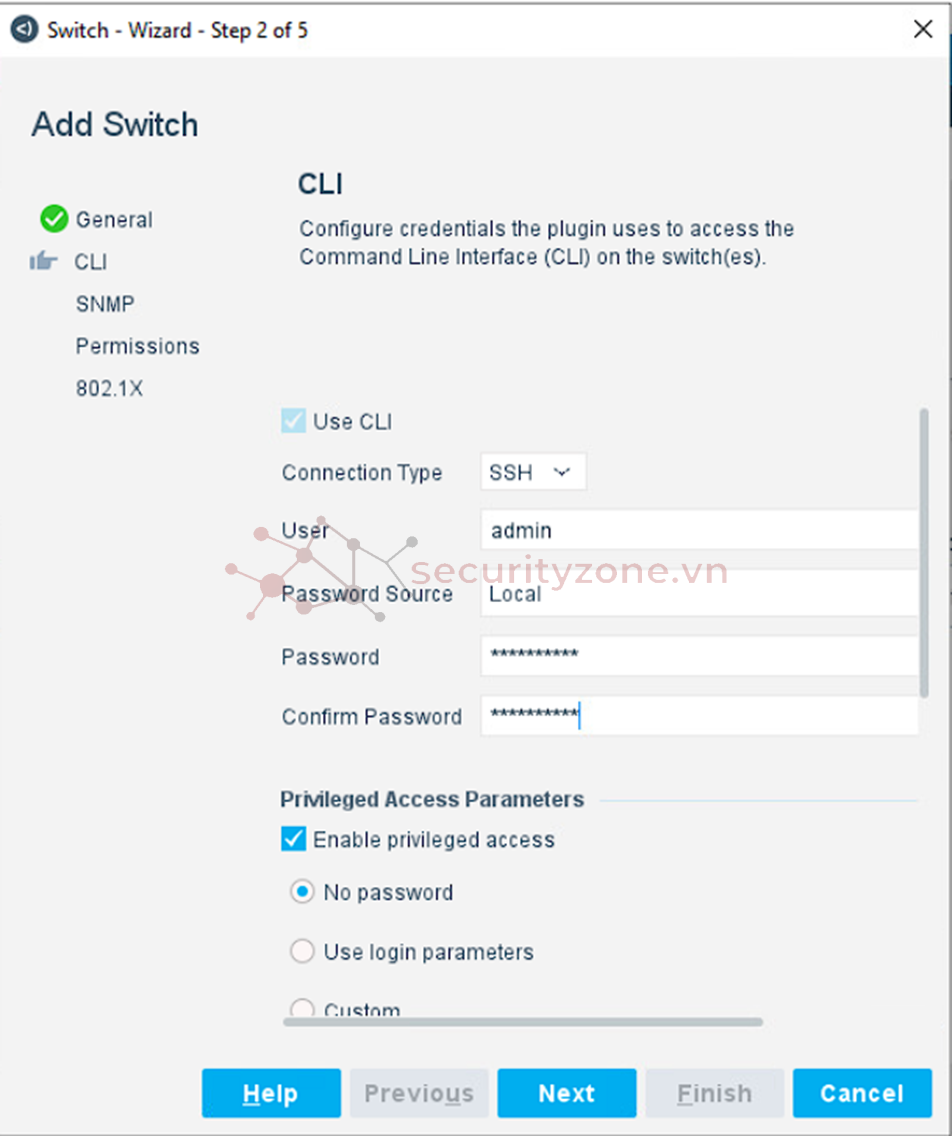

- Để add 1 switch vào Forescout ta phải cấu hình remote access trên Switch (ở bài lab này là SSH) tiếp theo đó ta sẽ cấu hình SNMP trên Switch (ở bài lab này là SNMPv3). Các bạn có thể tham khảo cấu hình SNMPv3 trên ATx530 dưới đây:

Mã:

snmp-server contact SRVFORESCOUT

snmp-server location LOCAL

snmp-server group network-operator priv read default write default notify default

snmp-server user forescout network-operator auth sha <auth-password> priv aes <privacy-password>

snmp-server host 10.30.191.20 version 3 priv forescout

access-list 10 permit 10.30.191.20

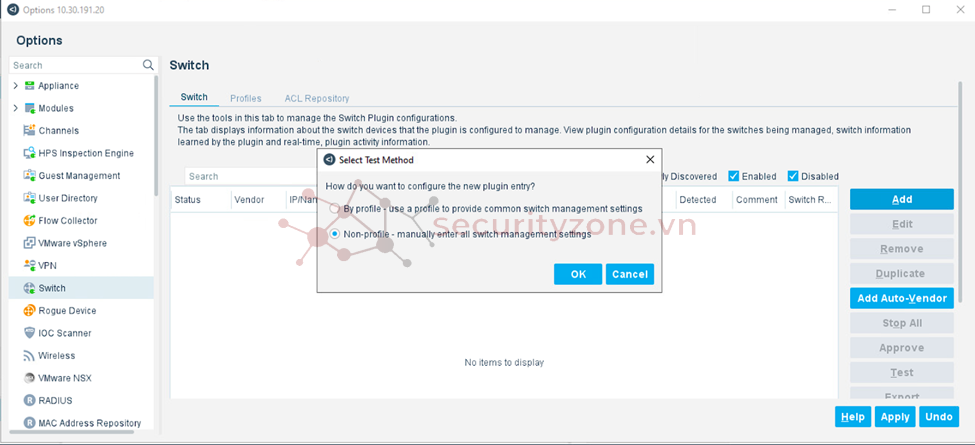

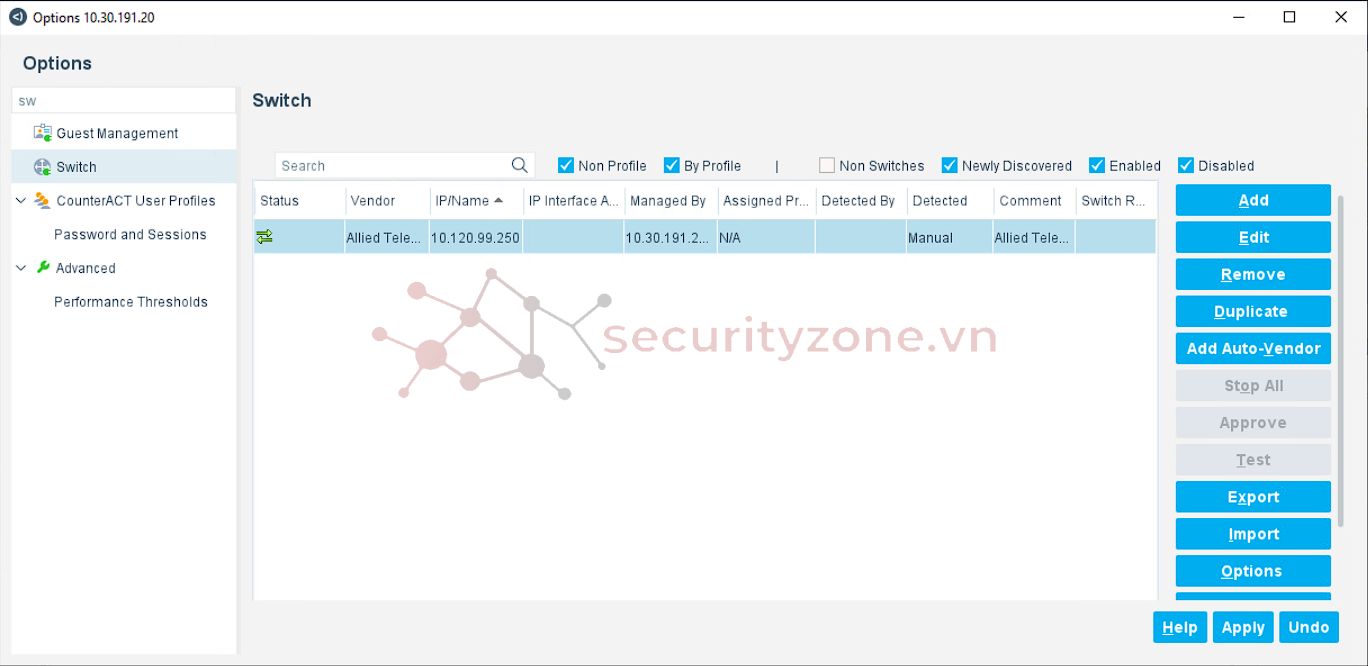

snmp-server enable trap- Trên Forescout chúng ta vào Option -> Switch -> Add

- By profile - use a profile to provide common switch management settings: Sử dụng một "profile" (hồ sơ) đã được định nghĩa trước. Profile này chứa các thiết lập chung (như thông tin đăng nhập CLI, SNMP, v.v.) để áp dụng cho nhiều switch.

- Non-profile - manually enter all switch management settings: Không dùng profile, mà sử dụng các thiết lập thủ công.

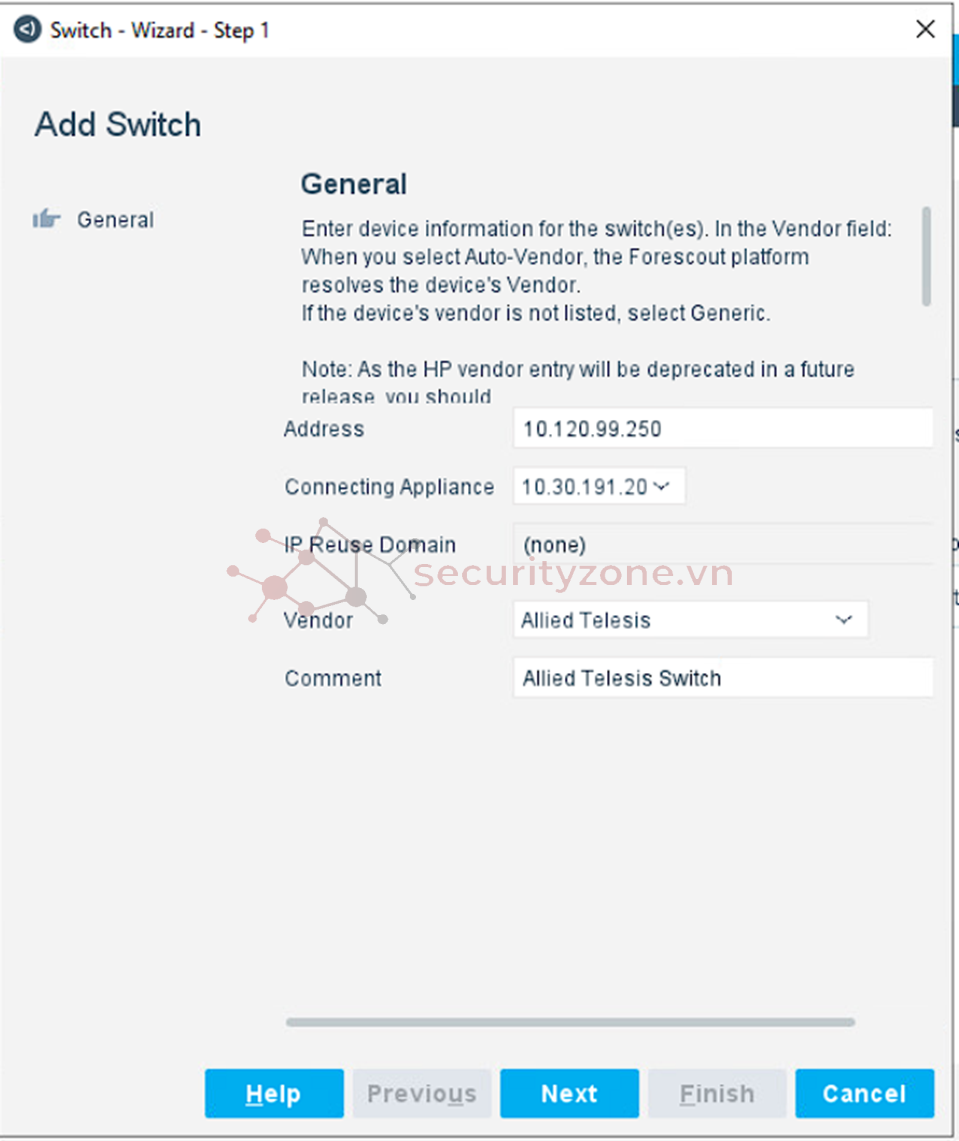

- Bước tiếp theo nhập IP quản trị của ATx530

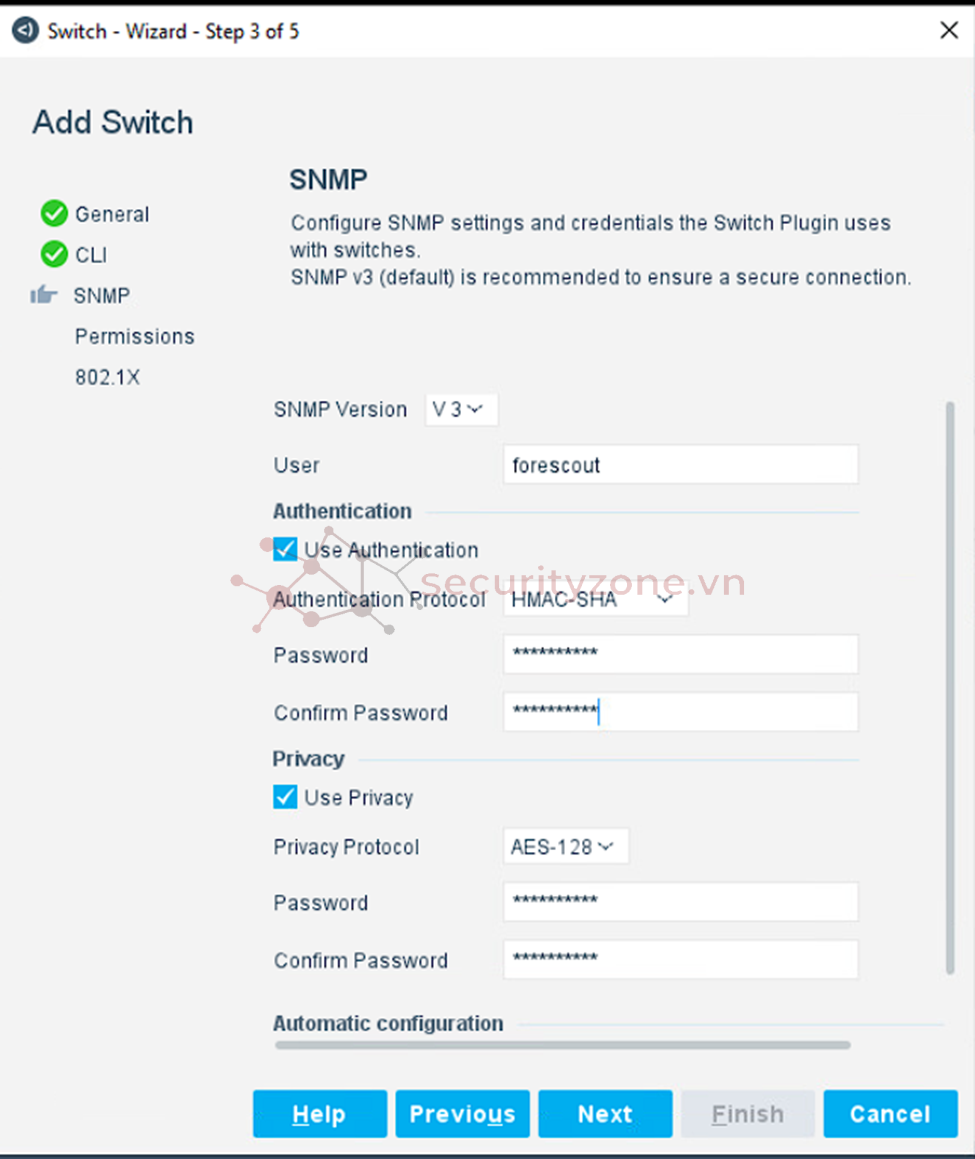

- SNMP có 3 version SNMPv1, SNMPv2 và SNMPv3 để tăng tính Secure ta nên dùng SNMPv3, ta nhập user giống với khai báo trên switch. Sau đó chọn thuật toán ở phần Authentication là SHA giống với cấu hình SNMPv3 ví dụ ở trên sau đó nhập password. Còn ở phần Privacy ta chọn thuật toán AES-128 sau đó nhập password rồi nhấn Next.

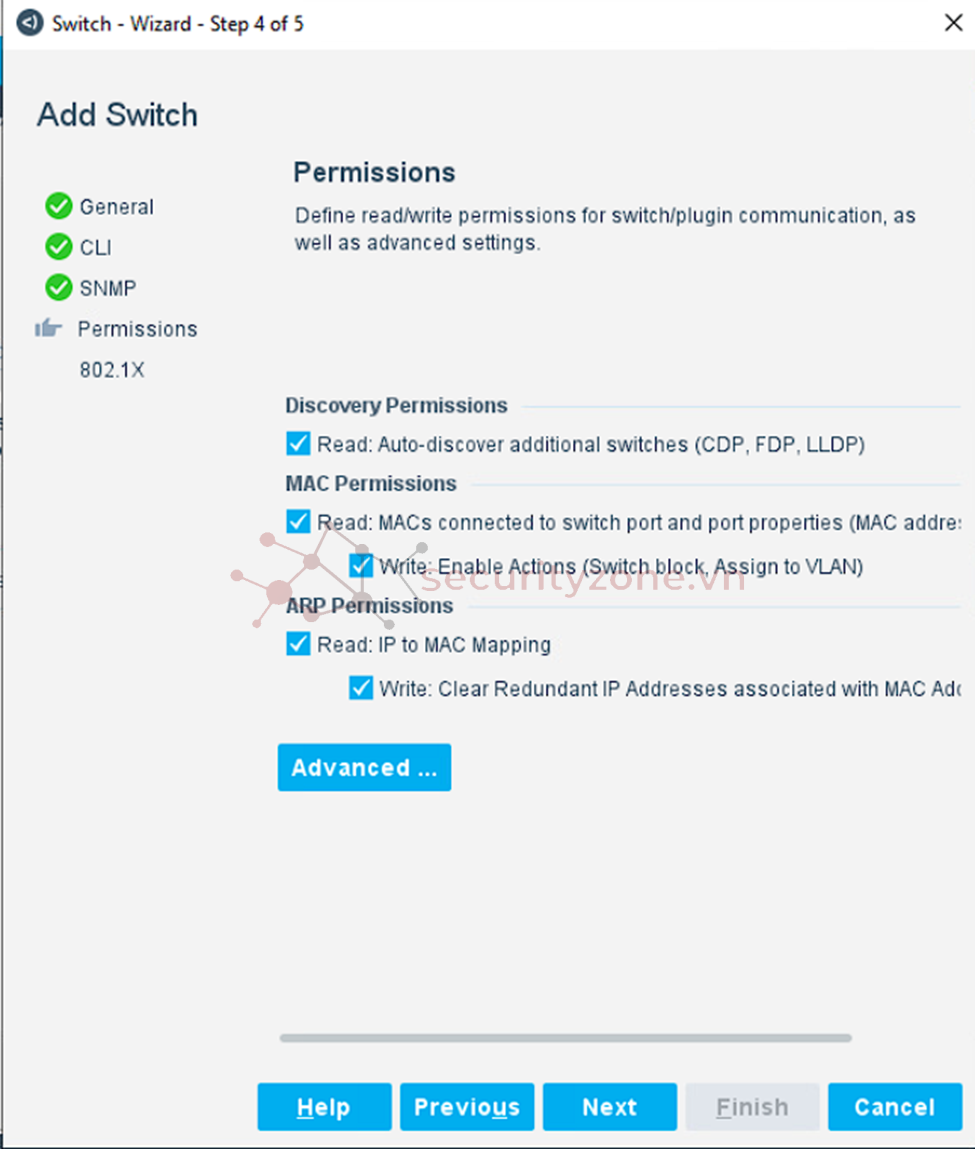

Ở bước "Add Switch" phần Permissions, ta cấu hình các quyền cho ForeScout khi quản lý switch. Ở đây, ta chọn toàn bộ quyền để:

- Discovery Permissions: Cho phép switch phát hiện các switch khác trong mạng qua các giao thức CDP, FDP, và LLDP.

- MAC Permissions: Xem được địa chỉ MAC của các thiết bị đầu cuối (endpoints) kết nối với switch, đồng thời thực hiện các hành động như chặn cổng (block port), áp dụng ACL, hoặc gán VLAN (Assign VLAN).

- ARP Permissions: Xem thông tin bảng ARP của switch để ánh xạ IP-MAC, và thực hiện hành động xóa các địa chỉ IP dư thừa liên kết với địa chỉ MAC.

Trong phần Advanced, ta có thể điều chỉnh các thông số như thời gian lấy thông tin MAC, ARP, hoặc dữ liệu từ CDP, FDP, LLDP. Sau khi chọn quyền, nhấn "Next" để tiếp tục.

III. Cấu hình add vCenter vào Forescout

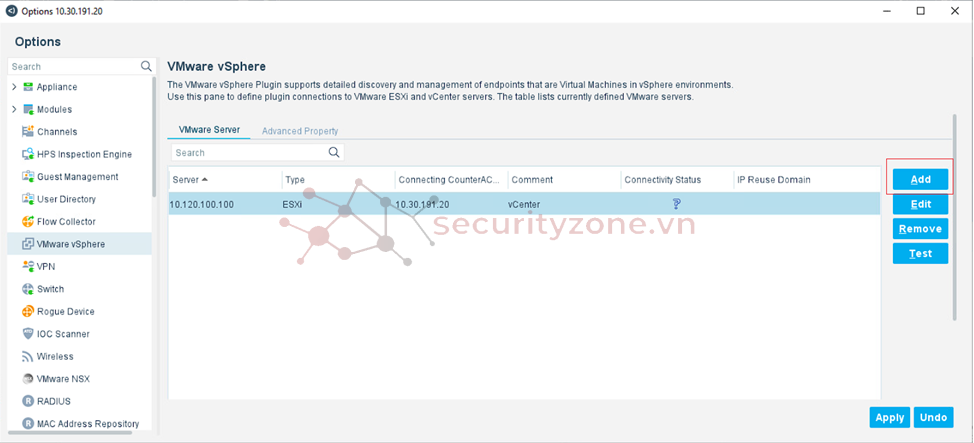

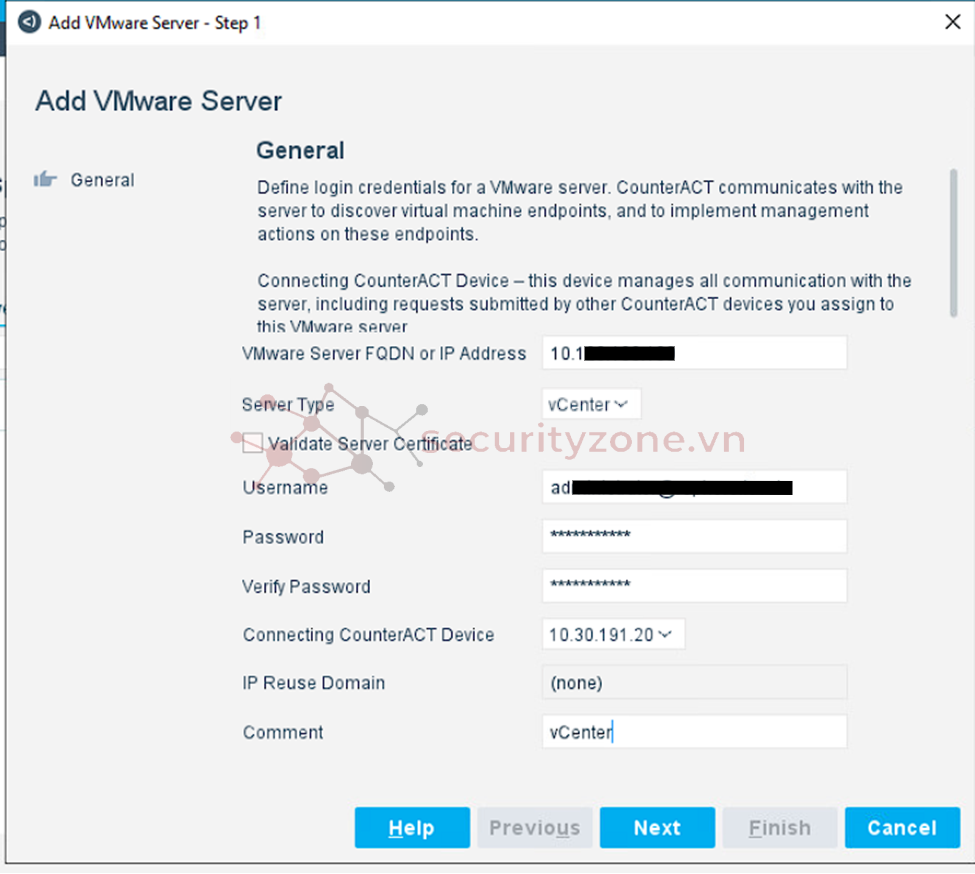

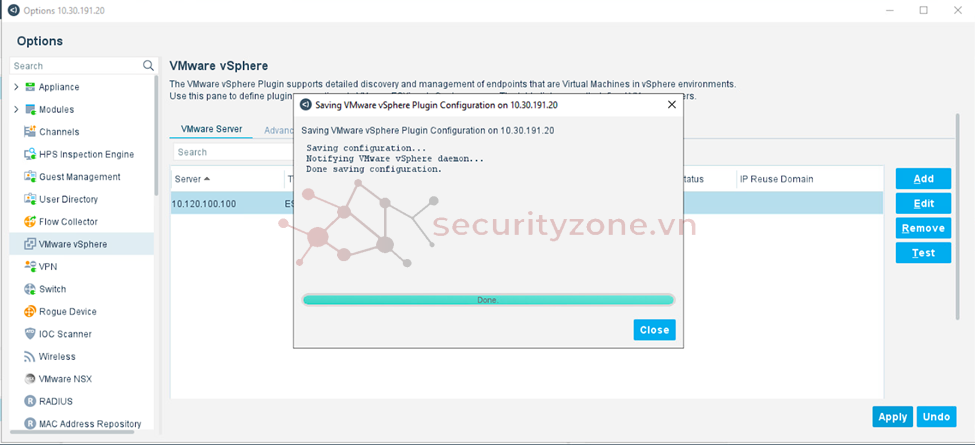

- ForeScout có thể quản lý các máy ảo trên vSphere riêng lẻ, nhưng nếu các vSphere đã được thêm vào vCenter, ta phải thêm vCenter vào ForeScout thay vì thêm từng vSphere riêng.- Bước 1: Vào Options > VMware vSphere > Add, tại mục IP Address, nhập địa chỉ IP hoặc FQDN của vCenter. Vì vSphere đã được quản lý bởi vCenter, ta chọn Server type là vCenter. Nếu vCenter có certificate, ta có thể tích vào Validate Server Certificate để xác thực. Sau đó, nhập username và password của tài khoản administrator vCenter, rồi nhấn Next để tiếp tục.

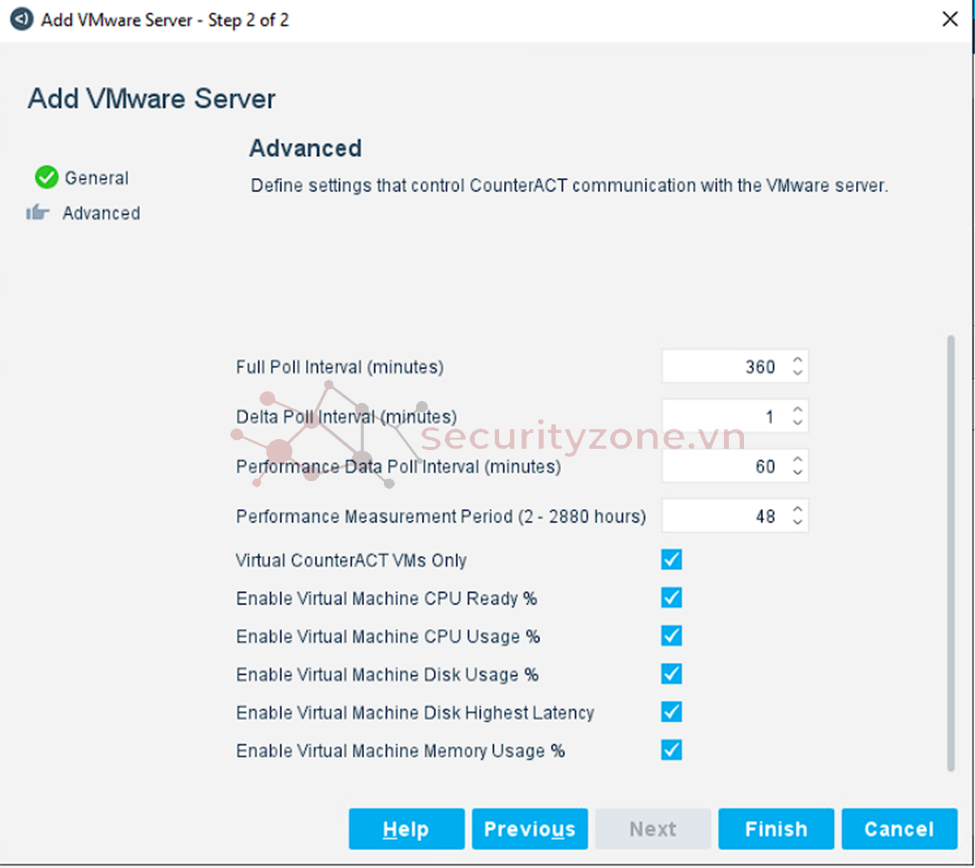

- Ở phần Advanced, ta có thể điều chỉnh các thông số thời gian mà ForeScout dùng để thu thập thông tin từ vCenter, đồng thời bật hiển thị các thông số phần cứng của máy ảo như CPU, disk, và memory. Sau khi tùy chỉnh, nhấn Finish để hoàn tất.

IV. Kết luận

- Việc cấu hình và tích hợp các thiết bị mạng như switch, router, firewall và hạ tầng ảo hóa vSphere (vCenter/ESXi) vào hệ thống Forescout là bước quan trọng giúp NAC thu thập đầy đủ thông tin về các điểm kết nối trong mạng, phục vụ cho việc phát hiện thiết bị và thực thi chính sách kiểm soát truy cập.

- Nhờ kết nối với các thiết bị này, Forescout có thể giám sát chính xác vị trí thiết bị đầu cuối (port switch, VM host), đưa ra hành động kiểm soát như chuyển VLAN, cách ly, hoặc cảnh báo khi có vi phạm chính sách bảo mật.

- Đây là nền tảng để triển khai các chức năng nâng cao hơn trong các lab tiếp theo như: phát hiện thiết bị theo profile, xác thực người dùng, kiểm tra trạng thái bảo mật của endpoint, và phản ứng tự động khi có sự cố.

- Tích hợp đầy đủ hạ tầng mạng giúp tăng hiệu quả giám sát và kiểm soát, đồng thời tận dụng tối đa sức mạnh của nền tảng NAC Forescout trong việc bảo vệ mạng doanh nghiệp.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới