Nguyễn Văn Huấn

Moderator

NGFW (Next-Generation Firewall) là một thiết bị bảo mật mạng hiện đại, cung cấp khả năng vượt trên cả các firewall truyền thống và stateful firewall. Trong khi các firewall truyền thống cung cấp việc kiểm soát lưu lượng mạng đến và đi thì NGFW còn có nhiều chức năng hơn so với firewall truyền thống về các tính năng nâng cao, phát hiện và ngăn chặn các cuộc tấn công mạng kiểu mới.

Mục lục

1. NGFW là gì?

2. So sánh NGFW với các loại Firewall truyền thống

3. Điểm nổi bật của NGFW

1. NGFW là gì?

Một số chức năng tiêu biểu của NGFW

Xem thêm về chức năng của NGFW tại đây: What is a next-generation firewall (NGFW)?

2. So sánh NGFW với các loại Firewall truyền thống

Bảng so sánh Firewall truyền thống và NGFW

3. Điểm nổi bật của NGFW

Mục lục

1. NGFW là gì?

2. So sánh NGFW với các loại Firewall truyền thống

3. Điểm nổi bật của NGFW

1. NGFW là gì?

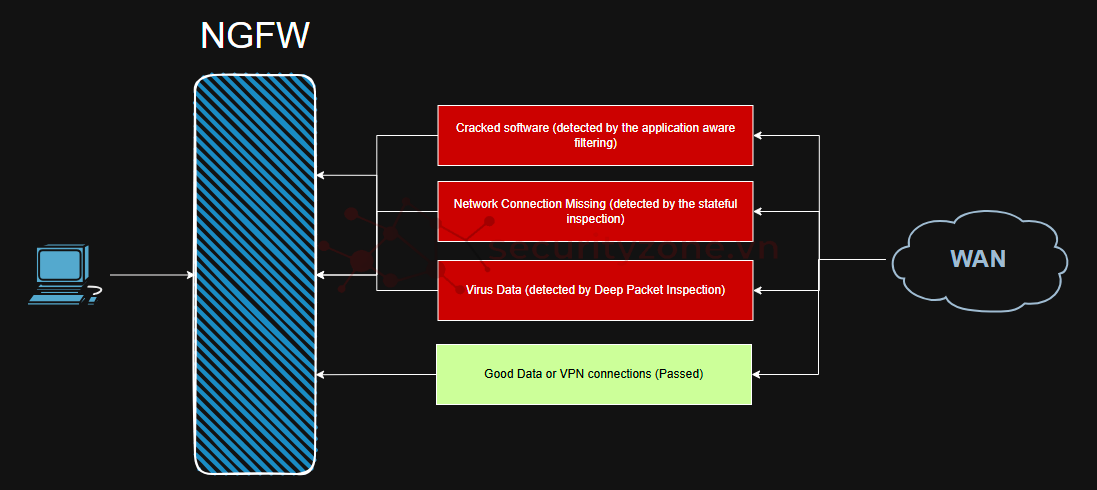

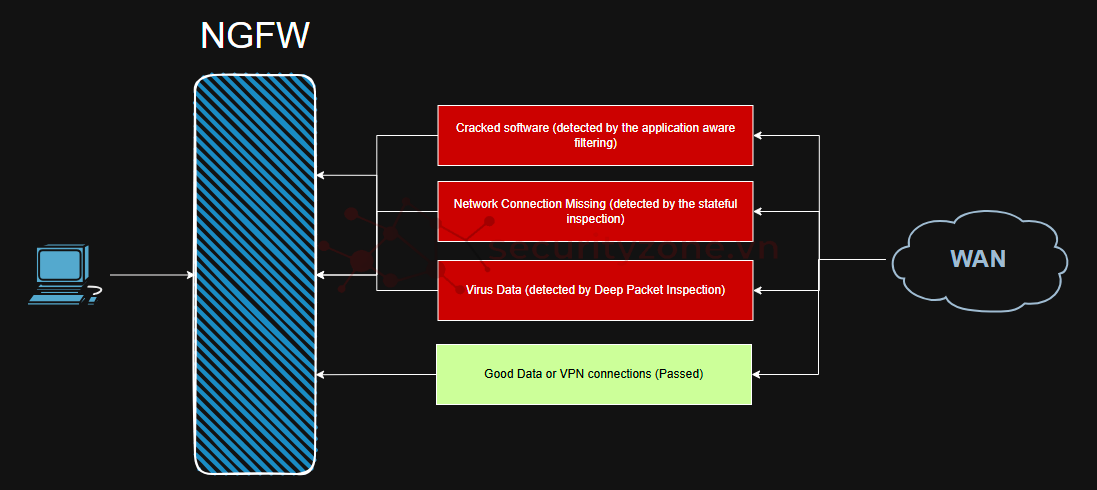

- Là thiết bị bảo mật mạng hiện đại

- Có đầy đủ các tính năng của một firewall truyền thống như: stateful inspection, kiểm soát lưu lượng mạng dựa vào trạng thái, port, giao thức và lọc lưu lượng dựa trên cấu hình của user

- Có thể ngăn chặn các kiểu tấn công hiện đại như malware và application-layer DDoS attack (tấn công ở layer 7)

- Một NGFW phải bao gồm các tính năng sau:

- Tính năng tiêu chuẩn của firewall là stateful inspection

- Phát hiện, ngăn ngừa xâm nhập (IPS - Intrusion Prevention System)

- Application awareness and control: nhận biết được các phần mềm độc hại để chặn các rủi ro, lỗ hổng từ các phần mềm đó

- Threat intelligence sources: cập nhật và đối phó được với các loại hình tấn công mới. Ví dụ: Threat Intelligence sẽ luôn cập nhật các đặc điểm của các malware mới, giúp cho IPS hoạt động hiệu quả

- Packet filtering và Deep Packet Inspection (DPI): phân tích gói tin và xem xét các trường dữ liệu trong gói tin đó như là IP source, IP đích, ports và giao thức để thực hiện block hay allow dựa vào cấu hình của user. Còn đối với DPI, thay vì chỉ xem xét đến phần IP Header của gói tin ở các chức năng khác, DPI sẽ xem xét cả phần body để nhận biết các nguy cơ bảo mật

Một số chức năng tiêu biểu của NGFW

Xem thêm về chức năng của NGFW tại đây: What is a next-generation firewall (NGFW)?

2. So sánh NGFW với các loại Firewall truyền thống

| Tiêu chí | FIREWALL TRUYỀN THỐNG | NEXT-GENERATION FIREWALLS (NGFW) |

| Hoạt động | Layer 1 -> Layer 4 trong mô hình OSI | Layer 2 -> Layer 7 trong mô hình OSI |

| Packet Filtering | Lọc được các gói tin đến và đi trước khi cho phép vào vùng mạng khác | Cung cấp khả năng Deep Packet Filtering (DPI), xem xét cả phần body của gói tin thay vì các chức năng khác chỉ xem xét phần header |

| Stateful hoặc Stateless inspection | - Ở Stateless inspection, firewall kiểm tra từng gói độc lập mà không theo dõi trạng thái của kết nối mạng - Ở Stateful inspection, firewall theo dõi trạng thái của kết nối mạng (khởi tạo, đang hoạt động, kết thúc) và lưu thông tin này vào bảng trạng thái (state table), quyết định đựa dựa trên cả nội dung gói tin và bối cảnh của kết nối (context), chẳng hạn như gói tin có thuộc về một phiên hợp lệ hay không | Tất cả các NGFW đều dùng Stateful inspection |

| VPNs | Cho phép kết nối đến VPNs để bảo vệ mạng private khi sử dụng Internet | Cho phép kết nối đến VPNs để bảo vệ mạng private khi sử dụng Internet |

| IPS (Intrusion Prevention System) | Không cung cấp chức năng IPS | Có chức năng IPS, có thể chặn các nguy cơ và lên danh sách đen các nguy cơ gây hại đến hệ thống trong tương lai từ các nguồn gây hại |

| Threat Intelligence | Không có khả năng tự cập nhập thêm các mối đe dọa mới do chỉ hoạt động dựa vào cấu hình thủ công của User | Có khả năng tự học và tự cập nhật danh sách các phần mềm gây hại và mối đe dọa bảo mật, cung cấp sự bảo vệ tốt hơn mỗi khi có các hình thức tấn công hệ thống mới |

| Reporting | Chỉ cung cấp thông báo tiêu chuẩn | Có thể cá nhân hóa phần reporting theo nhu cầu của user với thời gian real-time |

3. Điểm nổi bật của NGFW

- Deep Packet Inspection (DPI) và Packet Filtering: phân tích phần header như IP nguồn/đích, ports và giao thức, phân tích nội dung dữ liệu để nhận diện ứng dụng hoặc các mẫu (pattern) nghi ngờ. Từ đó phát hiện được các mẫu mã độc, khai thác lỗ hổng hoặc hành vi bất thường (Ví dụ: phát hiện chuỗi lệnh SQL Injection trong lưu lượng HTTP)

- IPS: một hệ thống ngăn chặn xâm nhập dựa vào việc giám sát lưu lượng, phân tích các mối đe dọa bằng cách sử dụng cơ sở dữ liệu chữ ký (signatures) của các mối đe dọa đã biết, từ đó IPS sẽ quyết định thực hiện các hành động như Drop, Reset, Block, Alert cho gói tin được xem xét -> Phát hiện và ngăn chặn kịp thời mối đe dọa trước khi nó vào hệ thống

- Threat Intelligence: Có khả năng tự học và tự cập nhật danh sách các phần mềm gây hại và mối đe dọa bảo mật, cung cấp sự bảo vệ tốt hơn mỗi khi có các hình thức tấn công hệ thống mới. Ví dụ: cập nhật các đặc điểm của các malware mới, giúp cho IPS hoạt động hiệu quả

Bài viết liên quan

Được quan tâm

Bài viết mới