Chào các bạn trên diễn đàn! Hôm nay mình sẽ hướng dẫn cách triển khai firewall ở chế độ bridge (cầu nối) để kiểm tra và lọc lưu lượng mạng mà không cần thay đổi cấu trúc mạng hiện tại.

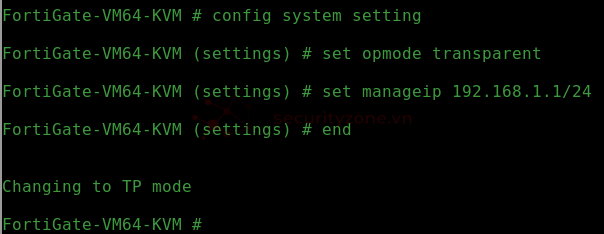

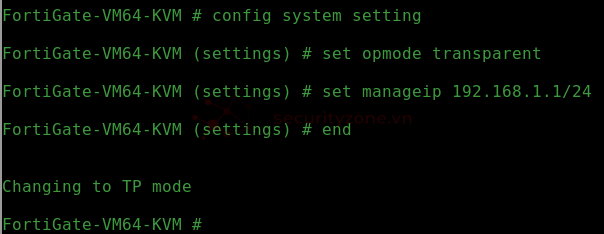

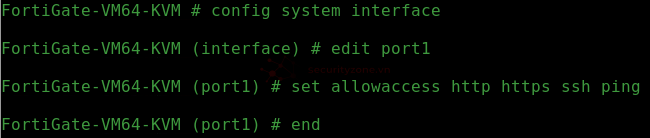

Sử dụng câu lệnh như dưới đây để chuyển trạng thái và cấu hình ip quản lý để có thể truy cập giao diện.

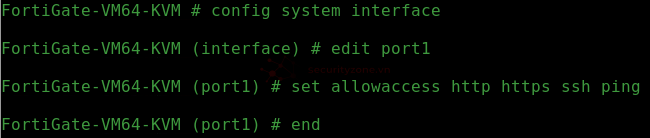

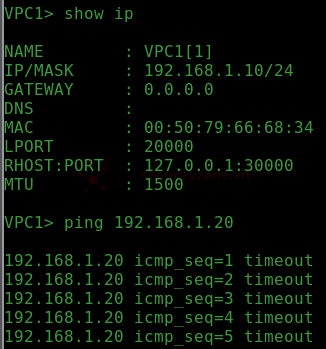

Mặc định, ở chế độ transparent, FortiGate không cho phép lưu lượng đi qua giữa các cổng trừ khi có chính sách (policy) được cấu hình rõ ràng, kể cả với các lưu lượng đơn giản như ICMP (ping).

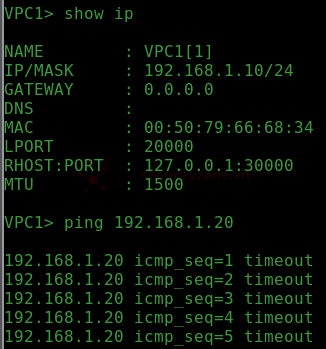

Sau khi chuyển mode nhưng vẫn chưa thể ping được từ pc1 tới pc2, do ở chế độ này vẫn cần phải cấu hình policy.

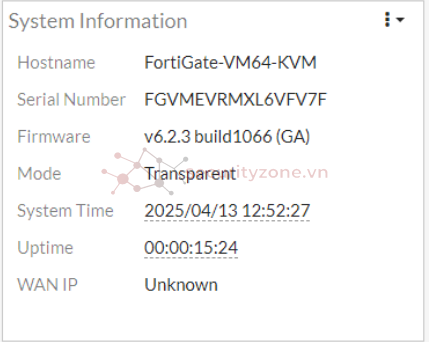

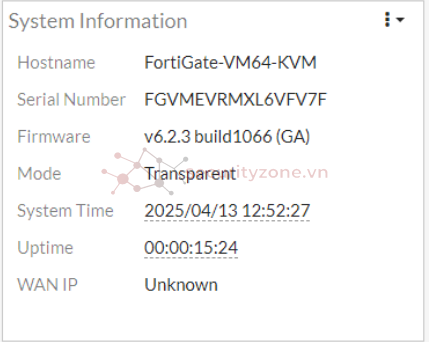

Truy cập giao diện thấy Mode đã chuyển thành Transparent

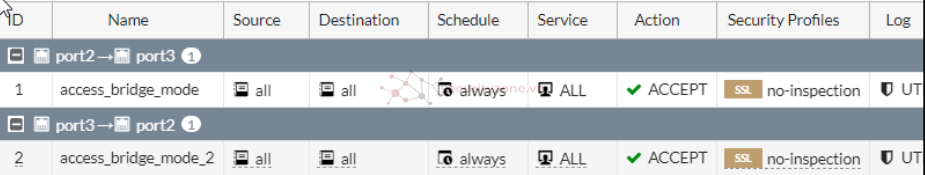

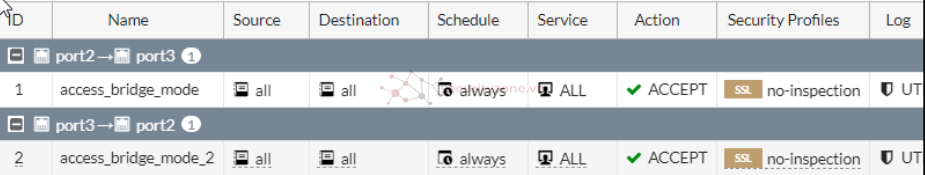

Thêm policy cho phép giữa 2 port.

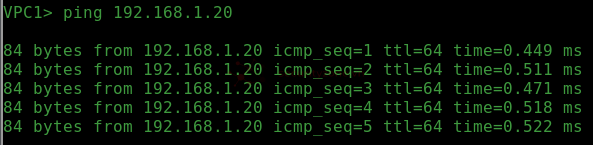

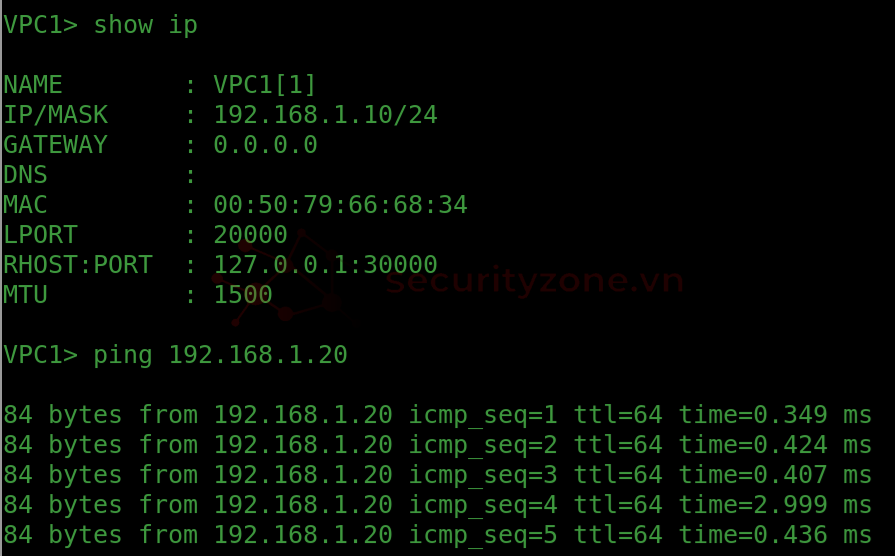

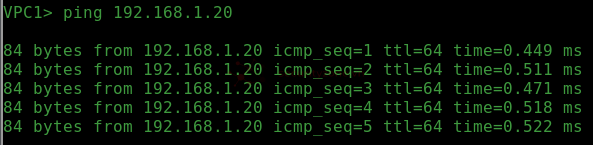

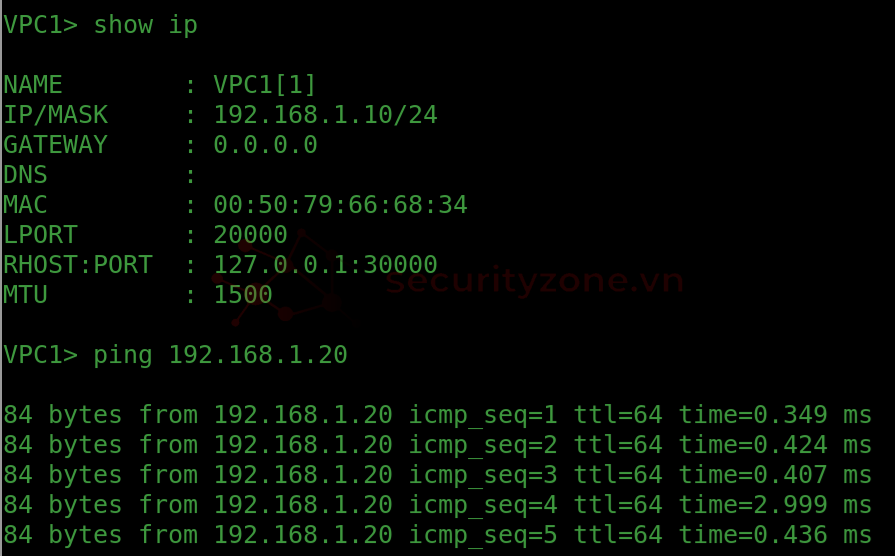

Kiểm tra lại bằng cách ping từ pc1.

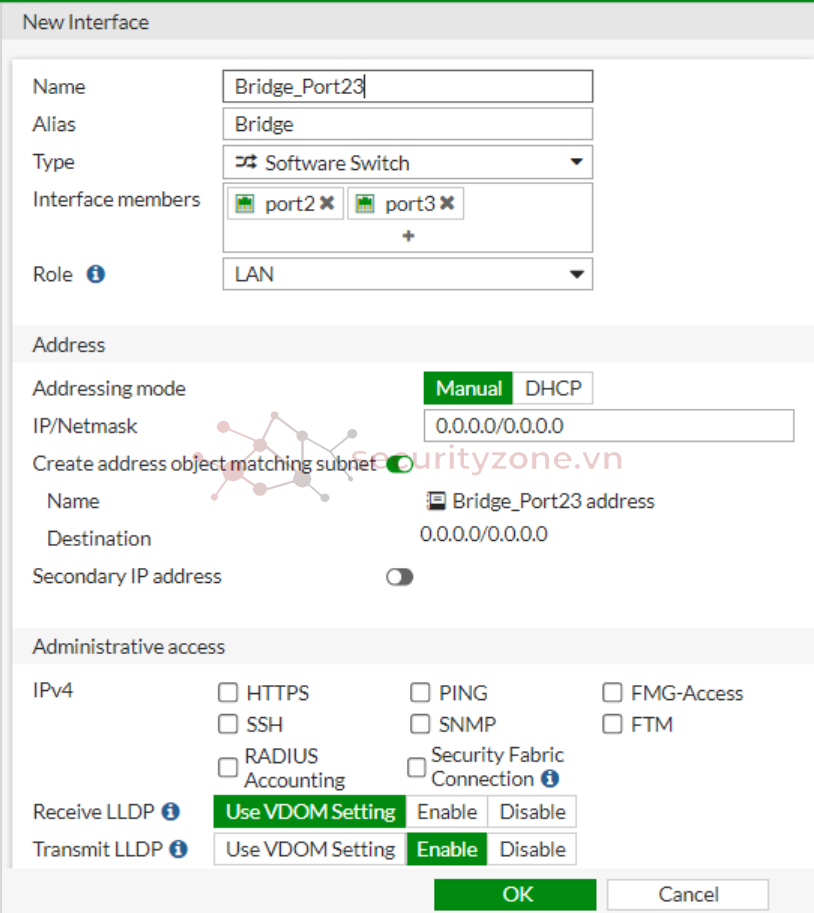

Cách 2: Cấu hình gộp interface với type Software Switch.

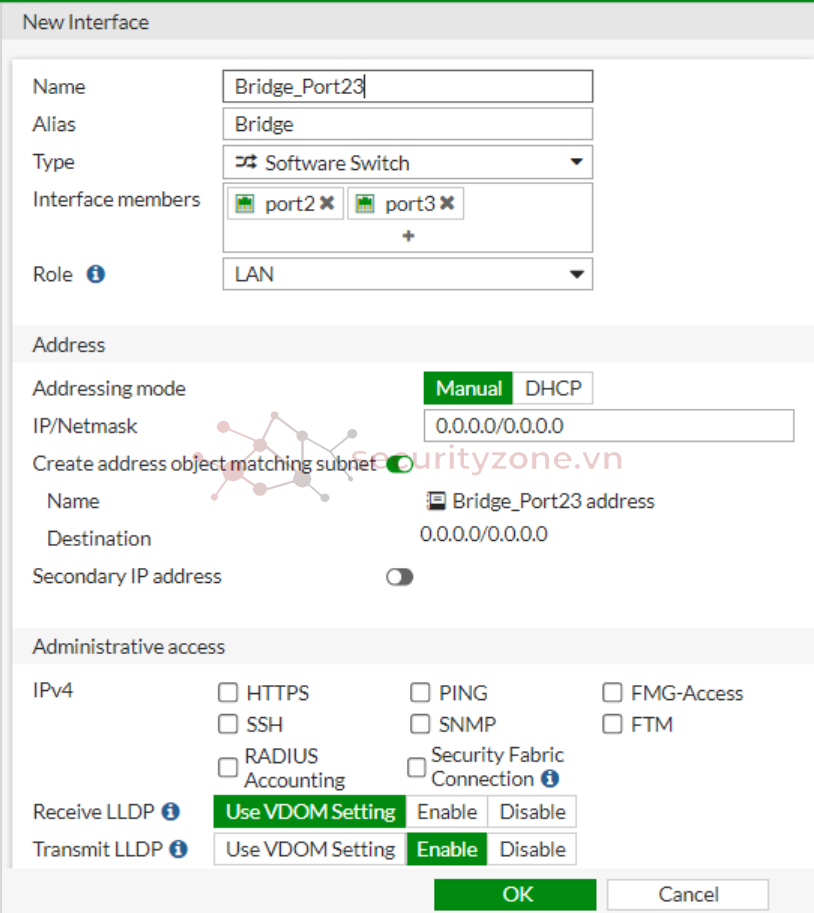

Tạo interface mới với các cấu hình như hình dưới.

Ở cách 2 này Software Switch cho phép các cổng thành viên (port2, port3) hoạt động như các cổng của một switch nội bộ, chuyển tiếp frame giữa chúng mà không cần kiểm tra firewall policy, tương tự như một switch vật lý nên không cần cấu hình policy để 2 thiết bị có thể kết nối được với nhau.

Lý do dùng Bridge mode của Fortigate trong thực tế:

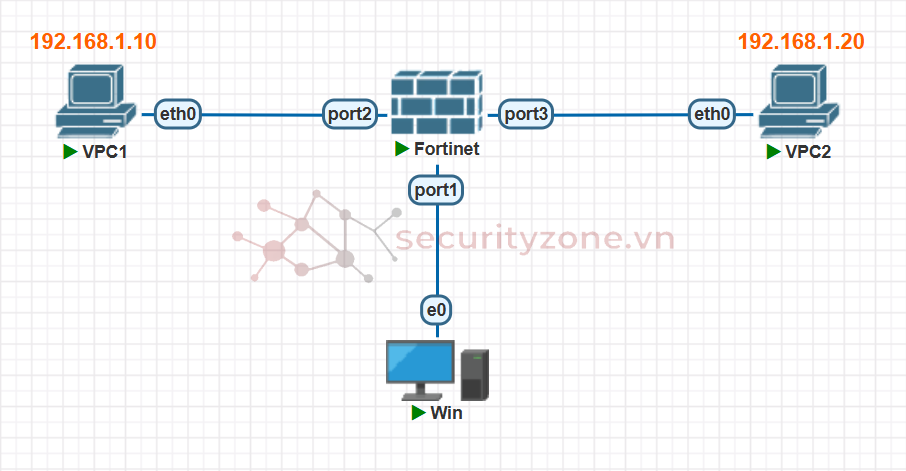

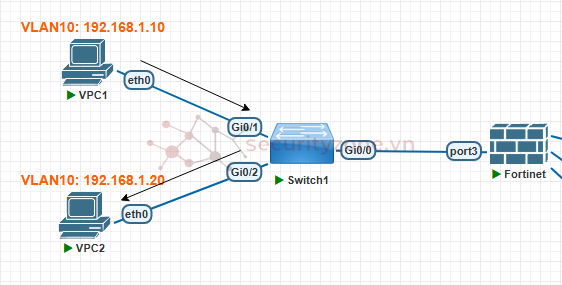

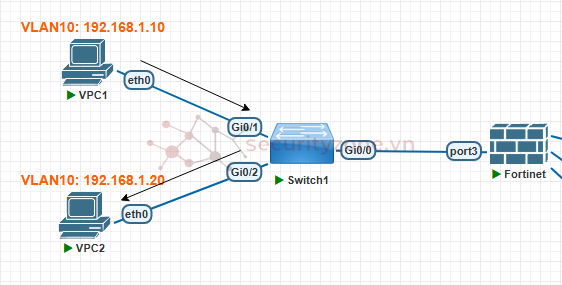

Trong mô hình mạng trên, ta thấy hai máy tính VPC1 (192.168.1.10) và VPC2 (192.168.1.20) đều nằm trong cùng VLAN10. Khi đó:

Vấn đề với mô hình mạng hiện tại

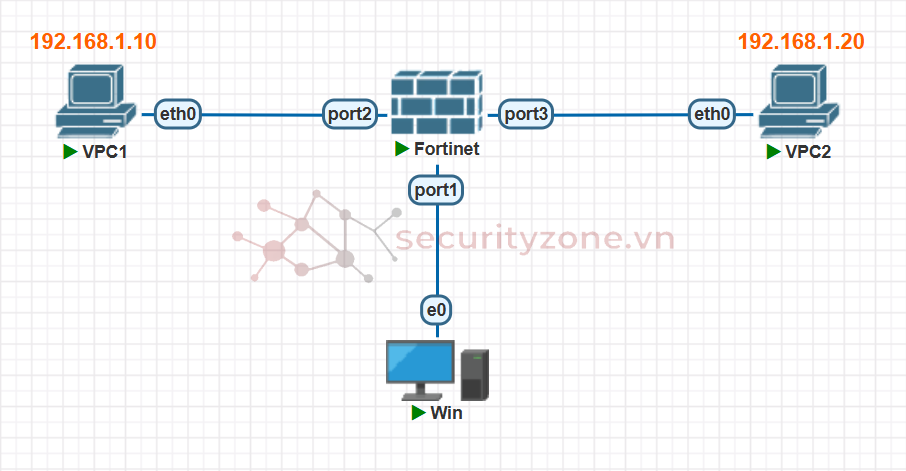

Bridge mode cho phép FortiGate hoạt động ở lớp 2 (Layer 2) và có thể được đặt giữa switch và các thiết bị đầu cuối. Khi đó:

Mục Lục

1. Mô Hình

2. Cấu Hình Bridge Mode

1. Mô Hình

Yêu cầu của bài lab:- Hiểu về cách hoạt động Bridge mode của Fortinet

- Biết được cách cấu hình Bridge Mode của Firewall Fortinet

- Biết được áp dụng của Bridge Mode trong thực tế

2. Cấu Hình Bridge Mode

Cách 1: Chuyển Firewall sang mode transparentSử dụng câu lệnh như dưới đây để chuyển trạng thái và cấu hình ip quản lý để có thể truy cập giao diện.

Mặc định, ở chế độ transparent, FortiGate không cho phép lưu lượng đi qua giữa các cổng trừ khi có chính sách (policy) được cấu hình rõ ràng, kể cả với các lưu lượng đơn giản như ICMP (ping).

Sau khi chuyển mode nhưng vẫn chưa thể ping được từ pc1 tới pc2, do ở chế độ này vẫn cần phải cấu hình policy.

Truy cập giao diện thấy Mode đã chuyển thành Transparent

Thêm policy cho phép giữa 2 port.

Kiểm tra lại bằng cách ping từ pc1.

Cách 2: Cấu hình gộp interface với type Software Switch.

Tạo interface mới với các cấu hình như hình dưới.

Ở cách 2 này Software Switch cho phép các cổng thành viên (port2, port3) hoạt động như các cổng của một switch nội bộ, chuyển tiếp frame giữa chúng mà không cần kiểm tra firewall policy, tương tự như một switch vật lý nên không cần cấu hình policy để 2 thiết bị có thể kết nối được với nhau.

Lý do dùng Bridge mode của Fortigate trong thực tế:

- Triển khai không gián đoạn: Thêm bảo mật mà không thay đổi cấu trúc IP hay định tuyến hiện có.

- Tích hợp nhanh chóng: Triển khai bảo mật với thời gian ngừng hoạt động tối thiểu và ít rủi ro.

- Phân đoạn bảo mật: Tạo ranh giới bảo mật giữa các phần khác nhau của mạng mà không cần thay đổi subnet.

- Kiểm soát lớp 2: Phát hiện và ngăn chặn các mối đe dọa ở lớp 2 như ARP spoofing và MAC flooding.

- Tương thích với hệ thống kế thừa: Bảo vệ hệ thống cũ không thể thay đổi cấu hình IP.

- Bảo vệ thiết bị IoT/OT: Bảo mật cho thiết bị không thể cấu hình gateway hoặc tường lửa.

- Tuân thủ quy định: Đáp ứng yêu cầu phân tách mạng theo tiêu chuẩn (PCI-DSS, HIPAA) mà không cần thay đổi IP.

- Giám sát trong suốt: Theo dõi lưu lượng mạng mà các thiết bị không nhận biết được sự hiện diện của tường lửa.

Trong mô hình mạng trên, ta thấy hai máy tính VPC1 (192.168.1.10) và VPC2 (192.168.1.20) đều nằm trong cùng VLAN10. Khi đó:

Vấn đề với mô hình mạng hiện tại

- Gói tin giữa các VLAN khác nhau: Khi thiết bị ở các VLAN khác nhau giao tiếp, gói tin bắt buộc phải đi qua FortiGate để định tuyến. Nhờ đó, tường lửa có thể kiểm tra và áp dụng chính sách bảo mật (cho phép/chặn).

- Gói tin giữa thiết bị cùng VLAN: Khi VPC1 và VPC2 (cùng VLAN10) giao tiếp với nhau, gói tin chỉ đi qua switch và được chuyển tiếp trực tiếp mà không đi qua FortiGate. Hậu quả là:

- Không thể kiểm tra nội dung gói tin

- Không thể áp dụng chính sách bảo mật

- Không thể giám sát lưu lượng

- Các máy trong cùng VLAN có thể tự do giao tiếp không bị kiểm soát

Bridge mode cho phép FortiGate hoạt động ở lớp 2 (Layer 2) và có thể được đặt giữa switch và các thiết bị đầu cuối. Khi đó:

- FortiGate trở thành "bridge transparent" giữa các phân đoạn mạng

- Không làm thay đổi cấu trúc mạng hoặc phân đoạn VLAN hiện có

- Tất cả lưu lượng, bao gồm cả lưu lượng cùng VLAN, đều phải đi qua FortiGate

- Có thể áp dụng chính sách bảo mật, kiểm tra nội dung và giám sát mọi gói tin

- Số lượng thiết bị kết nối bị giới hạn bởi số lượng cổng vật lý trên FortiGate

- Cần có đủ cặp cổng để triển khai bridge cho mỗi phân đoạn mạng cần bảo vệ

- Có thể tăng độ trễ mạng một chút do thêm một lớp kiểm tra

Sửa lần cuối:

Bài viết liên quan

Bài viết mới