thanhan1310

Intern

Router và Switch của Juniper đóng vai trò quan trọng trong hệ thống mạng doanh nghiệp. Việc nắm vững tập lệnh và cách cấu hình các thông tin cơ bản giúp quản trị viên tối ưu hiệu suất, bảo mật và vận hành hệ thống hiệu quả. Bài viết này sẽ hướng dẫn chi tiết cách thiết lập trên thiết bị Juniper.

MỤC LỤC

Giới thiệu về công ty Juniper: Juniper Networks, Inc. là một tập đoàn đa quốc gia của Mỹ có trụ sở tại Sunnyvale, California. Công ty phát triển và tiếp thị các sản phẩm mạng, bao gồm bộ định tuyến, chuyển mạch, phần mềm quản lý mạng, sản phẩm bảo mật mạng và công nghệ mạng được xác định bằng phần mềm.

Router (thiết bị định tuyến hoặc bộ định tuyến): là thiết bị mạng dùng để chuyển các gói dữ liệu đến các thiết bị đầu cuối. Nói một cách dễ hiểu, Router là một thiết bị để chia sẻ Internet tới nhiều các thiết bị khác trong cùng lớp mạng.

Sản phẩm điển hình của Router Juniper

Router Juniper MX304-BASE

Router Juniper PTX10008

Switch: Switch hay còn là switch mạng là thiết bị chuyển mạch hay bộ chuyển mạch dùng để kết nối các thiết bị trên cùng một hệ thống mạng, giúp kết nối nhiều thiết bị đầu cuối như máy tính, máy in, điện thoại, đèn, máy chủ server và phần cứng khác, giúp giao tiếp và truyền tải dữ liệu với nhau một cách dễ dàng. Ở mô hình ngôi sao, nó đóng vai trò trung tâm, tất cả các thiết bị như máy tính, máy in,… đều được kết nối về đây.

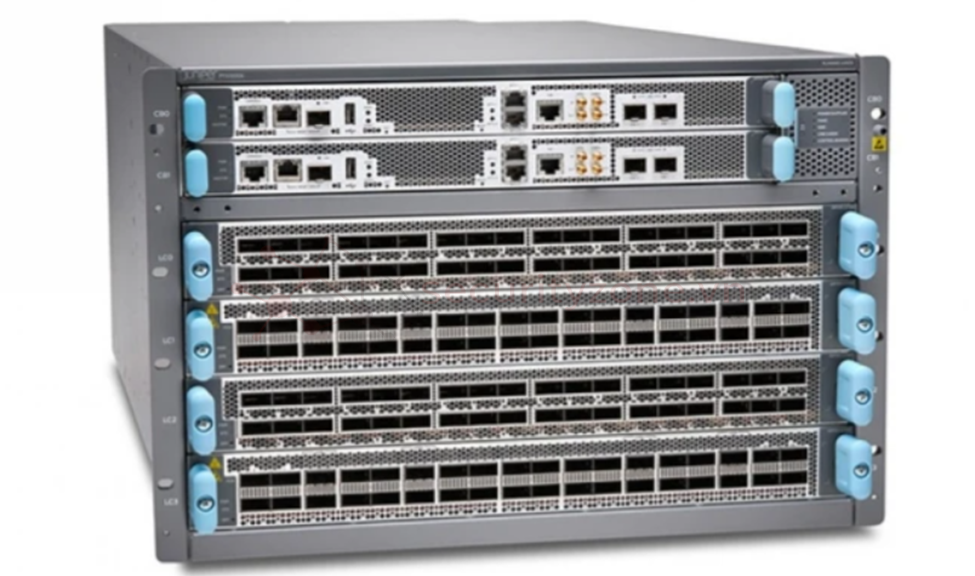

Sản phẩm điển hình của Switch Juniper

Switch Juniper EX2300-24T-VC

Switch Juniper EX3400-24T-TAA

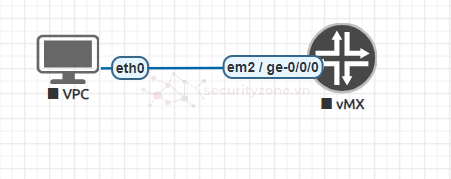

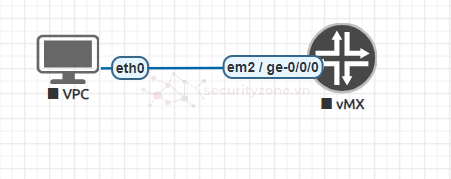

Mô hình Router

Mô hình Router

Khi bắt đầu, ta sẽ được ở chế độ %, ta gõ lệnh cli để chuyển qua chế độ CLI Operational Mode (dấu >). Tại đây chúng ta có thể kiểm tra cấu hình, ping, cài đặt thời gian.

Để cấu hình và quản lý, chúng ta cần truy cập vào chế độ Configuration Mode (dấu #).

Sử dụng lệnh edit hoặc configure

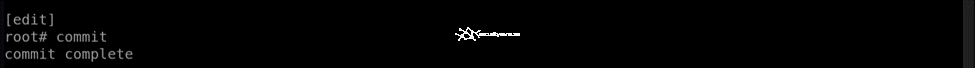

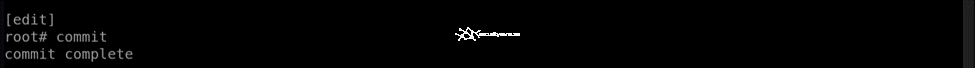

Ở thiết bị Juniper, khi bạn gõ lệnh thì lệnh chưa thực thi ngay, bạn cần 1 bước là lưu và thực thi lệnh, sử dụng lệnh commit trong Config Mode

Để thoát khỏi Config Mode, bạn có 2 cách

Lưu cấu hình và thoát : dùng lệnh commit and-quit

Không lưu cấu hình và thoát : dùng lệnh quit

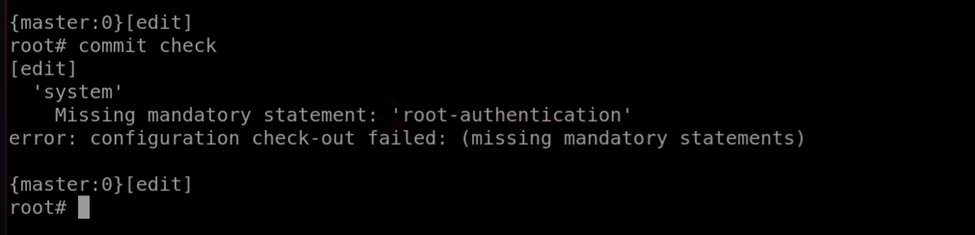

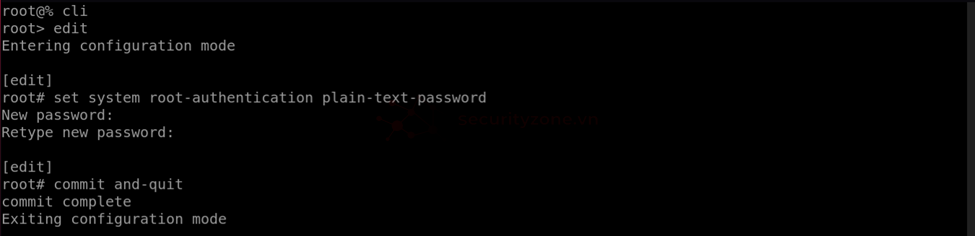

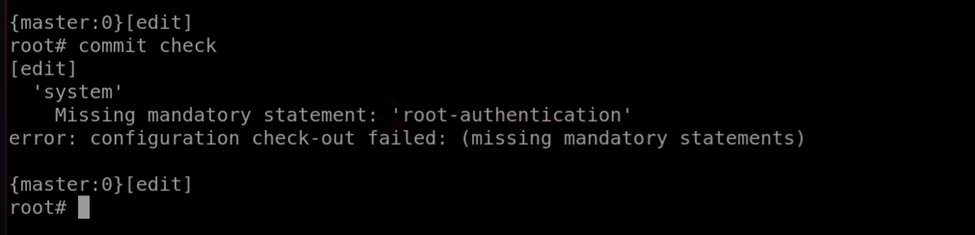

Đây là khi bắt đầu bạn không cấu hình lại mật khẩu cho thiết bị, thiết bị sẽ nhắc nhở bạn

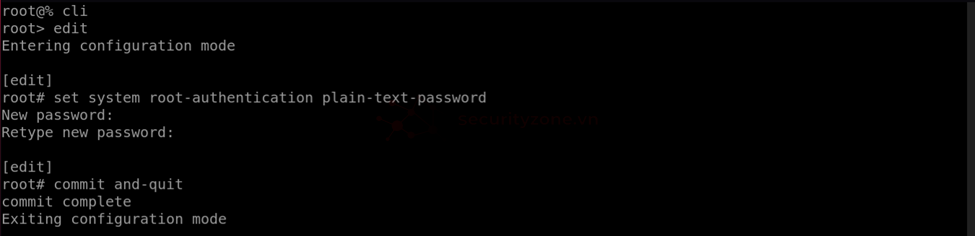

Cấu hình password root : bạn gõ lệnh set system root-authentication plain-text-password

Sau đó gõ password 2 lần

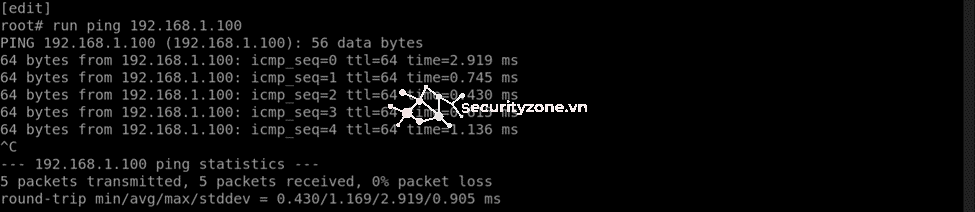

Cấu hình địa chỉ IP : bạn gõ lệnh set interfaces em0 unit 0 family inet address [địa chỉ ip]

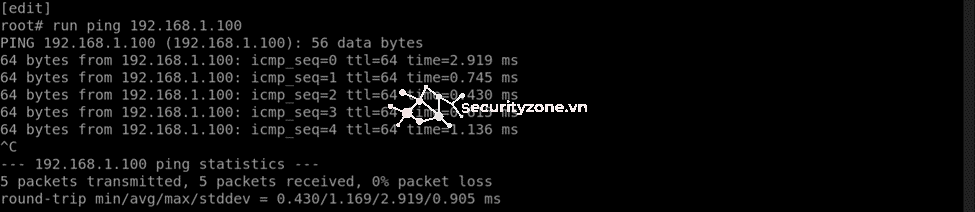

Thử ping với PC1

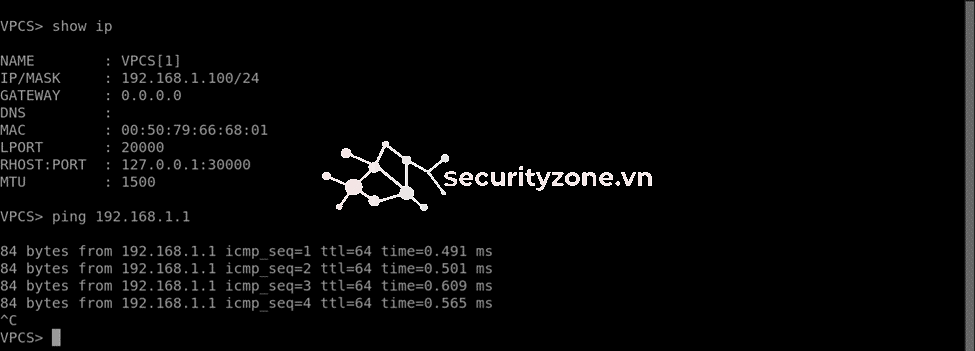

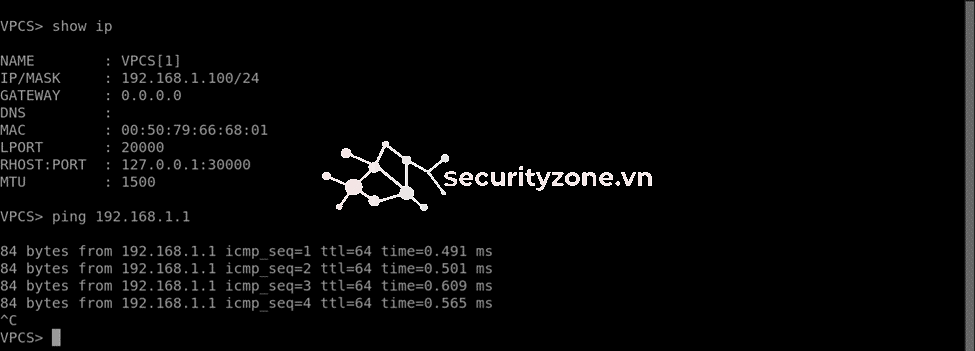

Tại PC1 ping lại Router

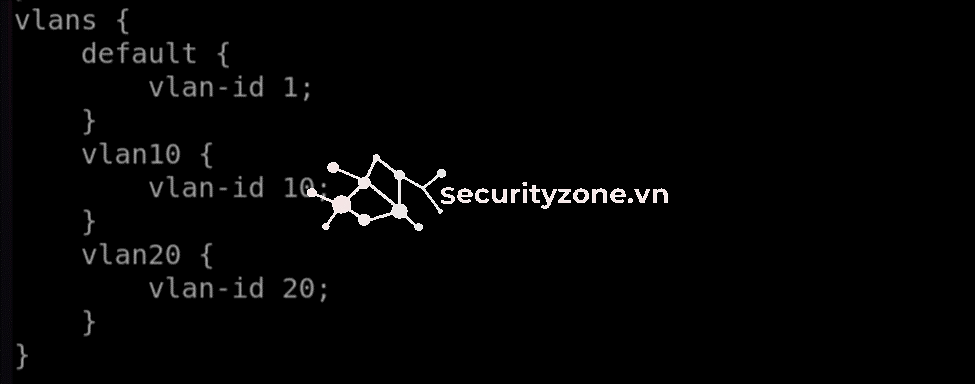

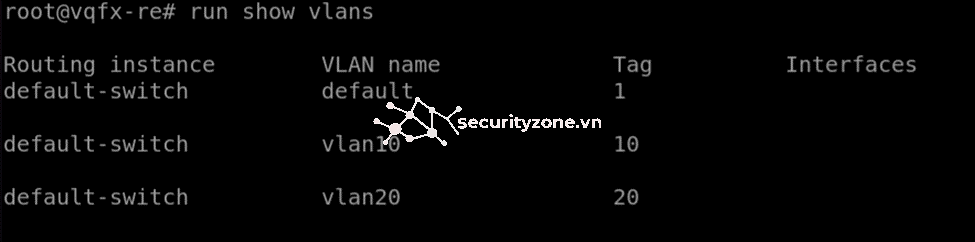

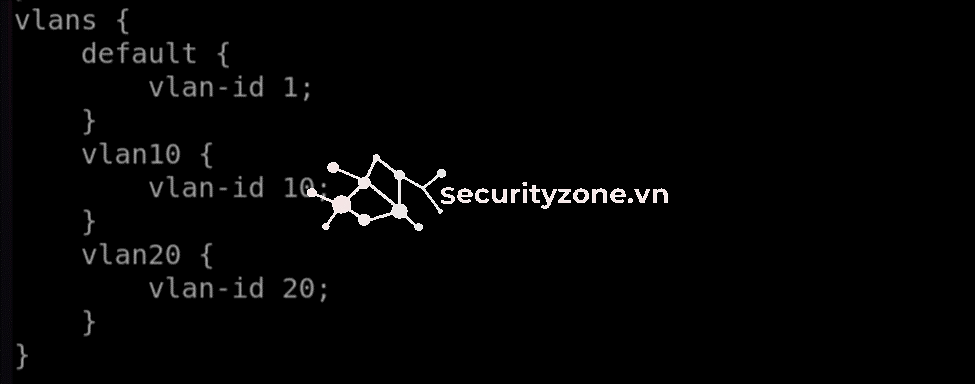

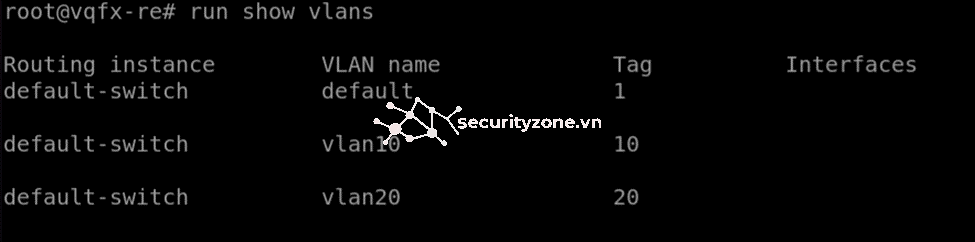

Để tạo VLAN mới, bạn dùng lệnh set vlans vlan10 vlan-id 10

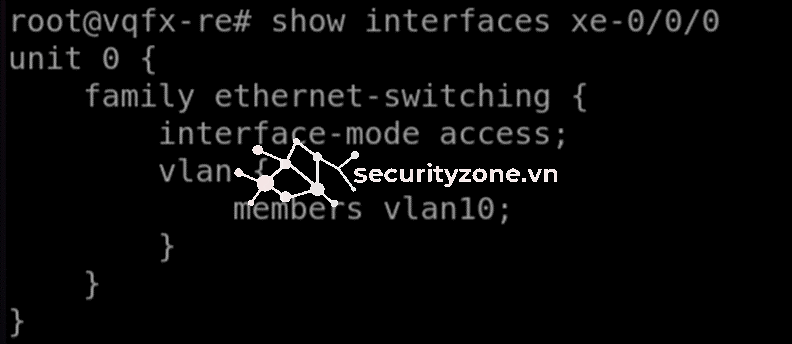

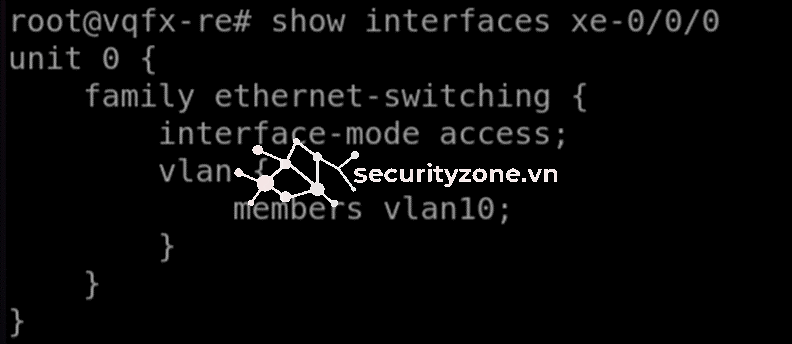

Để thêm card mạng vào VLAN, ta dùng lệnh set interfaces xe-0/0/1 unit 0 family ethernet-switching interface-mode access và set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members VLAN10

Đây là kết quả cuối cùng sau khi ta cấu hình đơn giản cho switch

MỤC LỤC

- Giới thiệu sơ lược về các thiết bị Router và Switch của Juniper

- Các tập lệnh và cấu hình các thông tin cơ bản trên Router và Switch

- Kết luận

I/ Giới thiệu sơ lược về các thiết bị Router và Switch của Juniper

Giới thiệu về công ty Juniper: Juniper Networks, Inc. là một tập đoàn đa quốc gia của Mỹ có trụ sở tại Sunnyvale, California. Công ty phát triển và tiếp thị các sản phẩm mạng, bao gồm bộ định tuyến, chuyển mạch, phần mềm quản lý mạng, sản phẩm bảo mật mạng và công nghệ mạng được xác định bằng phần mềm.

Router (thiết bị định tuyến hoặc bộ định tuyến): là thiết bị mạng dùng để chuyển các gói dữ liệu đến các thiết bị đầu cuối. Nói một cách dễ hiểu, Router là một thiết bị để chia sẻ Internet tới nhiều các thiết bị khác trong cùng lớp mạng.

Sản phẩm điển hình của Router Juniper

Router Juniper MX304-BASE

Router Juniper PTX10008

Switch: Switch hay còn là switch mạng là thiết bị chuyển mạch hay bộ chuyển mạch dùng để kết nối các thiết bị trên cùng một hệ thống mạng, giúp kết nối nhiều thiết bị đầu cuối như máy tính, máy in, điện thoại, đèn, máy chủ server và phần cứng khác, giúp giao tiếp và truyền tải dữ liệu với nhau một cách dễ dàng. Ở mô hình ngôi sao, nó đóng vai trò trung tâm, tất cả các thiết bị như máy tính, máy in,… đều được kết nối về đây.

Sản phẩm điển hình của Switch Juniper

Switch Juniper EX2300-24T-VC

Switch Juniper EX3400-24T-TAA

II/ Các tập lệnh và cấu hình các thông tin cơ bản trên Router và Switch

1. Mô hình sử dụng

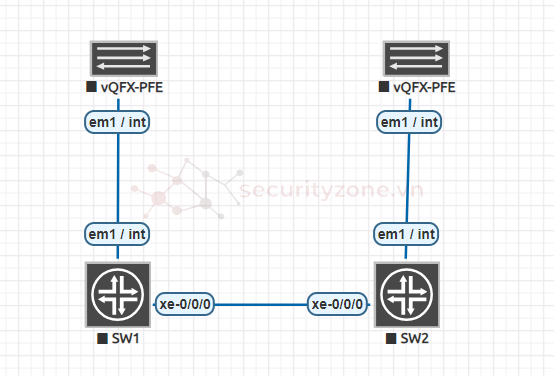

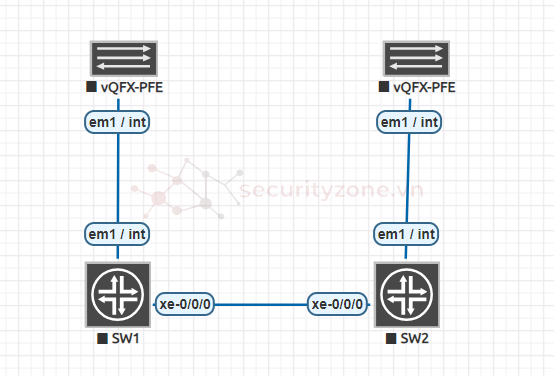

Mô hình Switch

2. Tập lệnh cấu hình router

Khi bắt đầu, ta sẽ được ở chế độ %, ta gõ lệnh cli để chuyển qua chế độ CLI Operational Mode (dấu >). Tại đây chúng ta có thể kiểm tra cấu hình, ping, cài đặt thời gian.

Để cấu hình và quản lý, chúng ta cần truy cập vào chế độ Configuration Mode (dấu #).

Sử dụng lệnh edit hoặc configure

Ở thiết bị Juniper, khi bạn gõ lệnh thì lệnh chưa thực thi ngay, bạn cần 1 bước là lưu và thực thi lệnh, sử dụng lệnh commit trong Config Mode

Để thoát khỏi Config Mode, bạn có 2 cách

Lưu cấu hình và thoát : dùng lệnh commit and-quit

Không lưu cấu hình và thoát : dùng lệnh quit

Đây là khi bắt đầu bạn không cấu hình lại mật khẩu cho thiết bị, thiết bị sẽ nhắc nhở bạn

Cấu hình password root : bạn gõ lệnh set system root-authentication plain-text-password

Sau đó gõ password 2 lần

Cấu hình địa chỉ IP : bạn gõ lệnh set interfaces em0 unit 0 family inet address [địa chỉ ip]

Thử ping với PC1

Tại PC1 ping lại Router

3. Tập lệnh cấu hình switch

Để tạo VLAN mới, bạn dùng lệnh set vlans vlan10 vlan-id 10

Để thêm card mạng vào VLAN, ta dùng lệnh set interfaces xe-0/0/1 unit 0 family ethernet-switching interface-mode access và set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members VLAN10

Đây là kết quả cuối cùng sau khi ta cấu hình đơn giản cho switch

III/ Kết luận

- Việc tìm hiểu tập lệnh và cấu hình các thông tin cơ bản trên Router và Switch của Juniper giúp nắm vững hệ điều hành Junos, từ đó quản lý và vận hành thiết bị hiệu quả.

- Thành thạo các lệnh và cú pháp của Junos giúp người quản trị mạng dễ dàng triển khai, giám sát và khắc phục sự cố trên hệ thống mạng sử dụng thiết bị Juniper.

Bài viết liên quan

Bài viết mới