AnhTuIS

Moderator

Cấu hình Remote VPN (SSL-VPN) trên Fortigate

- Tiếp tục với bài viết [LAB 6]Cấu hình Remote VPN (IPSec) trên Fortigate

- Trong nhiều tình huống thực tế, người dùng cần truy cập từ xa vào hệ thống mạng nội bộ mà không có sẵn phần mềm VPN client chuyên dụng, hoặc làm việc ở những môi trường hạn chế về quyền cài đặt phần mềm. Khi đó, SSL VPN là giải pháp tối ưu, cho phép kết nối bảo mật thông qua trình duyệt web hoặc FortiClient, không yêu cầu thay đổi cấu hình mạng phức tạp tại phía người dùng.

- Khác với IPSec VPN vốn cần cấu hình kỹ lưỡng và thường yêu cầu client VPN chuyên dụng, SSL VPN trên FortiGate đơn giản hơn, dễ triển khai, hỗ trợ xác thực linh hoạt và dễ kiểm soát truy cập theo nhóm người dùng. Người dùng chỉ cần truy cập vào cổng web VPN do FortiGate cung cấp, đăng nhập và sử dụng tài nguyên nội bộ như khi đang làm việc tại văn phòng.

- Bài lab này sẽ hướng dẫn bạn cấu hình SSL VPN trên FortiGate, bao gồm cả chế độ web portal và tunnel mode, giúp người dùng từ xa có thể truy cập mạng nội bộ một cách an toàn, thuận tiện và phù hợp với nhiều môi trường triển khai khác nhau.

Mục lục

I. Mô hình mạng và cấu hình

1. Cấu hình

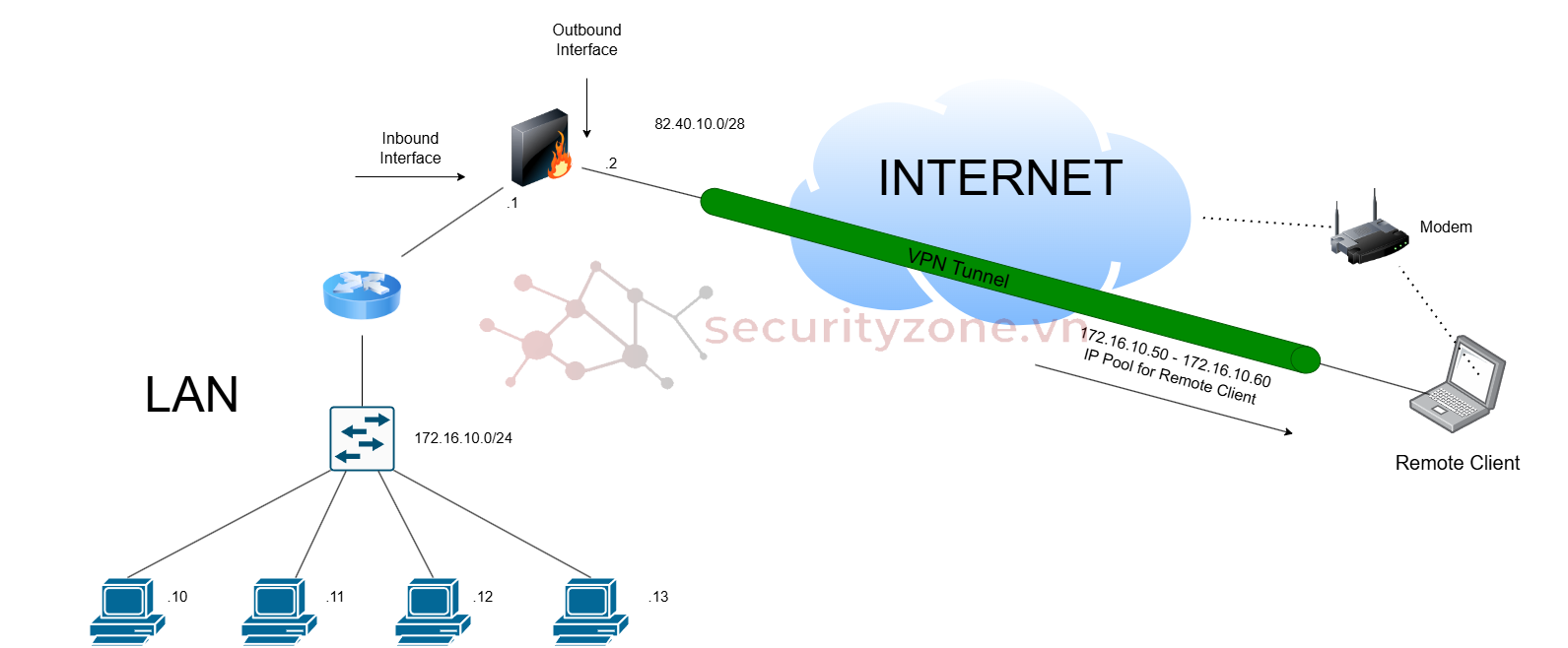

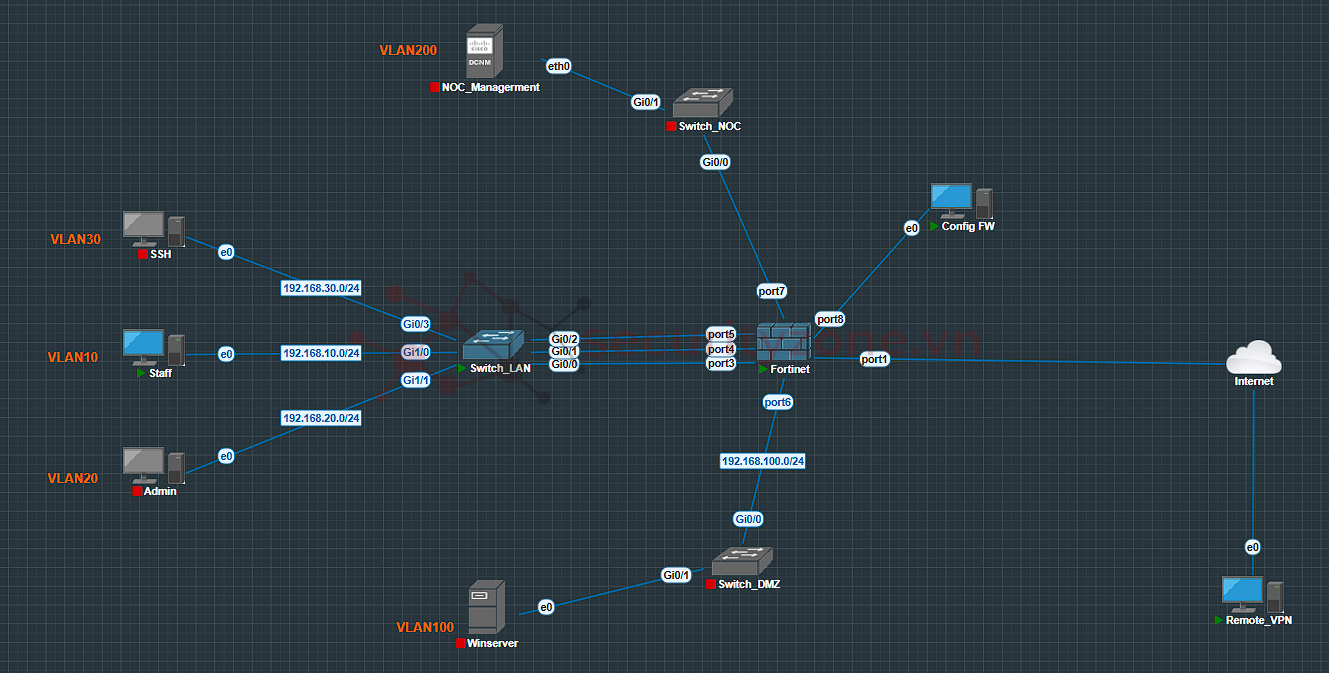

- Tương tự với Lab 6 chúng ta sẽ sự dụng mô hình như sau

- Yêu cầu:

- Cấu hình SSL-VPN để client có thể truy cập vào mạng nội bộ

- Đầu tiên chúng ta phải biết được ip WAN của FW

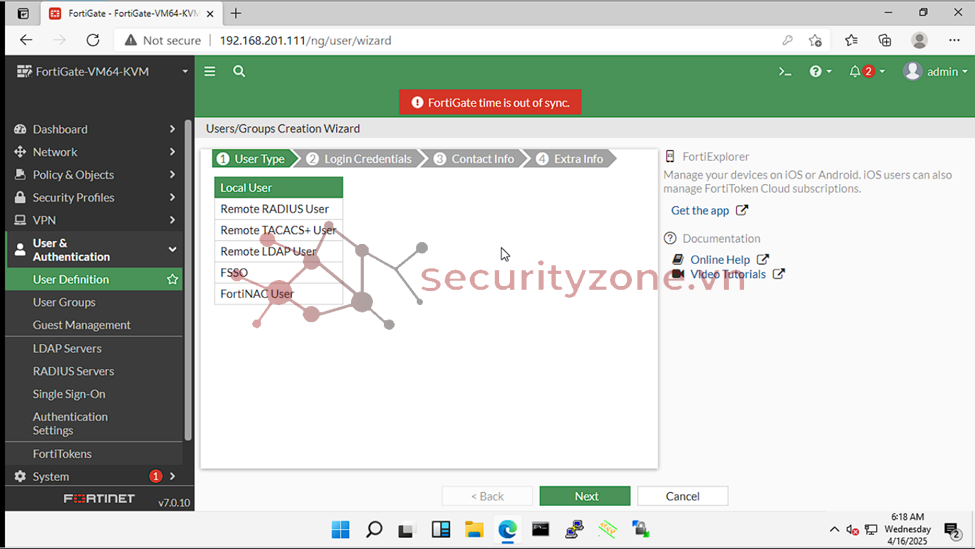

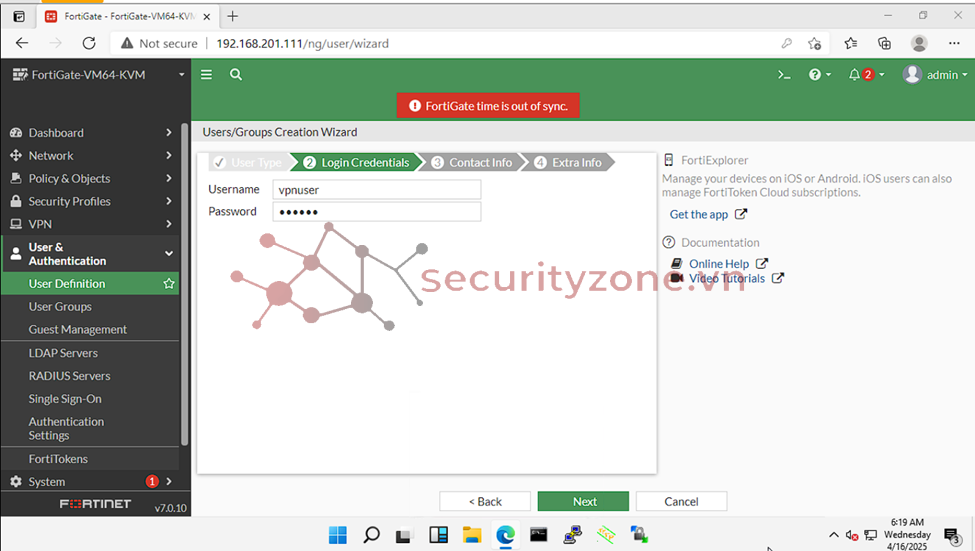

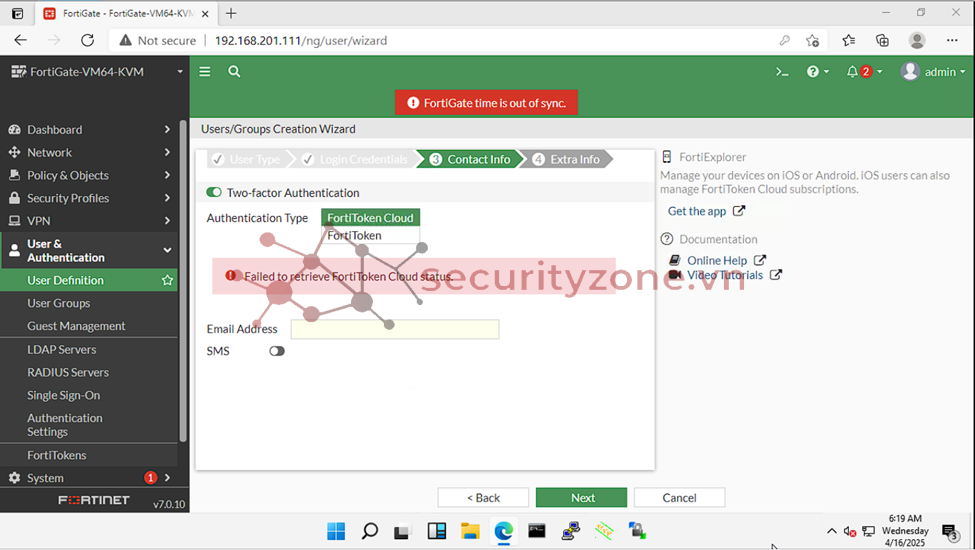

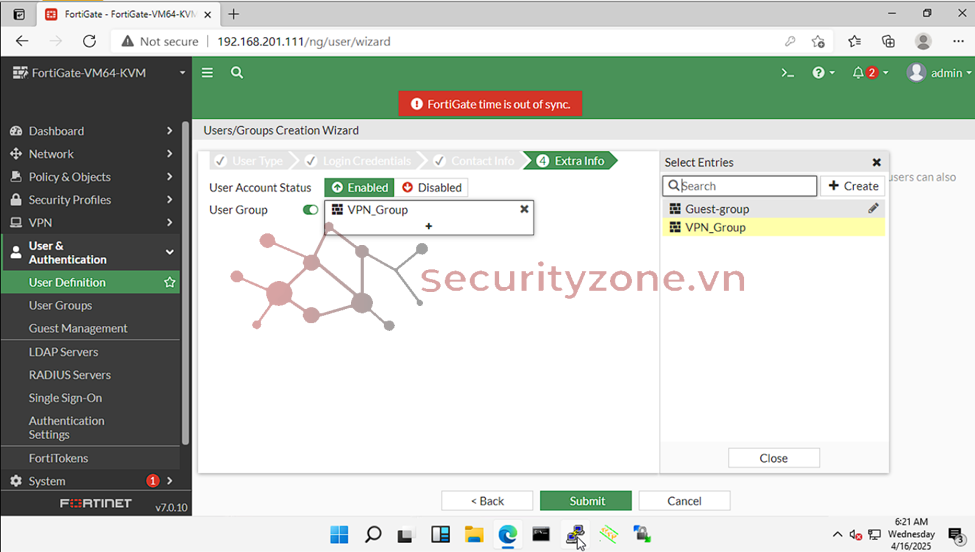

Tương tự như Lab 6 chúng ta sẽ phải tạo user để đăng nhập

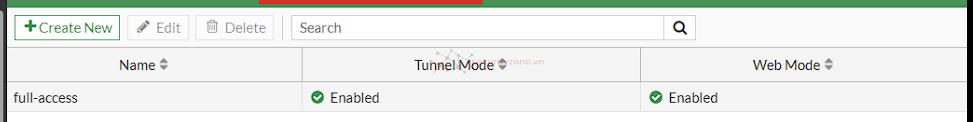

- Bước tiếp theo chúng ta sẽ edit SSL VPN Portals

Vào VPN -> SSL-VPN Portals

- Chúng ta sẽ chọn bật tắt web mode hay tunnel mode khi tạo mới đối tượng (ở đây mình dùng mặc định full-access

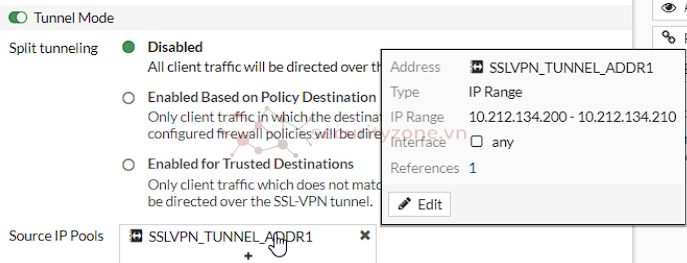

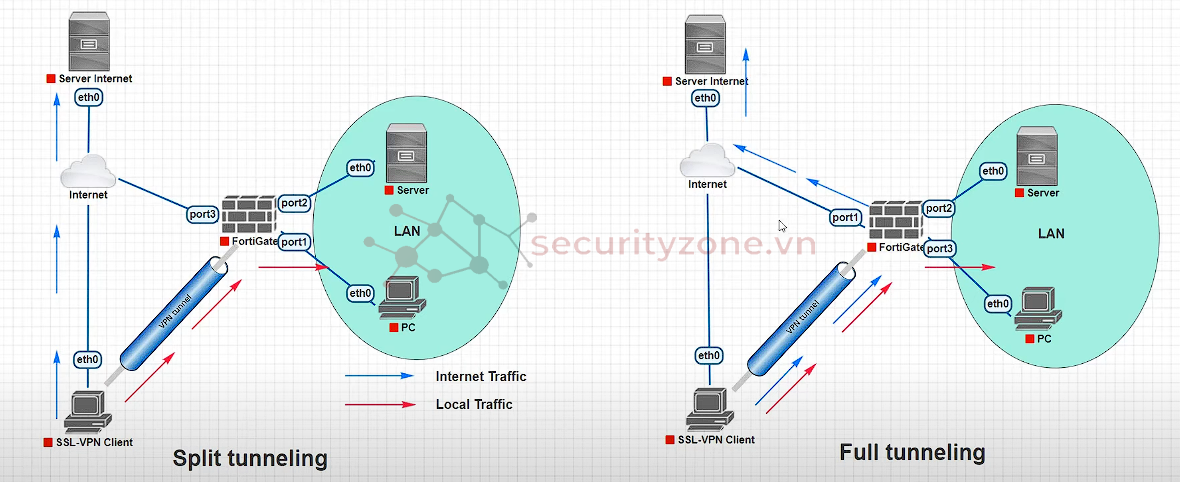

- Vào edit chúng ta có tunnel mode và split tunneling

- Disabled:

- Tất cả lưu lượng (traffic) từ client sẽ được gửi qua SSL-VPN tunnel, bất kể đích đến là gì. Điều này có nghĩa là mọi kết nối (kể cả Internet) đều đi qua VPN, đảm bảo an toàn nhưng có thể làm chậm tốc độ nếu không cần thiết.

- Enabled Based on Policy Destination:

- Chỉ lưu lượng mà đích đến khớp với chính sách tường lửa (firewall policies) đã cấu hình mới được gửi qua SSL-VPN tunnel. Các lưu lượng khác (như truy cập Internet thông thường) sẽ không đi qua VPN mà sử dụng kết nối trực tiếp của client. Chế độ này giúp tối ưu băng thông.

- Enabled for Trusted Destinations:

- Chỉ lưu lượng mà đích đến không nằm trong danh sách "trusted destinations" (đích đáng tin cậy) mới được gửi qua SSL-VPN tunnel. Các đích được coi là đáng tin cậy sẽ sử dụng kết nối trực tiếp, không qua VPN. Chế độ này thường dùng để bảo vệ lưu lượng đến các đích không an toàn.

- Mình sẽ dùng luôn IP Pool mặc định của SSL-VPN

* Giải thích spilit tunneling

- Khi bật Spilit tunneling trafic không phải đi tới nội bộ sẽ đi thẳng trực tiếp tới ISP chứ không qua FW, còn với full tunneling tất cả trafic sẽ đi qua FW

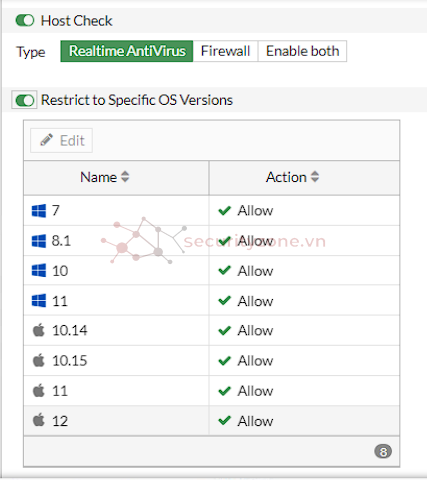

- Tiếp theo sẽ cho phép SSL-VPN kiểm tra hệ điều hành cũng như tường lửa mà client VPN sử dụng

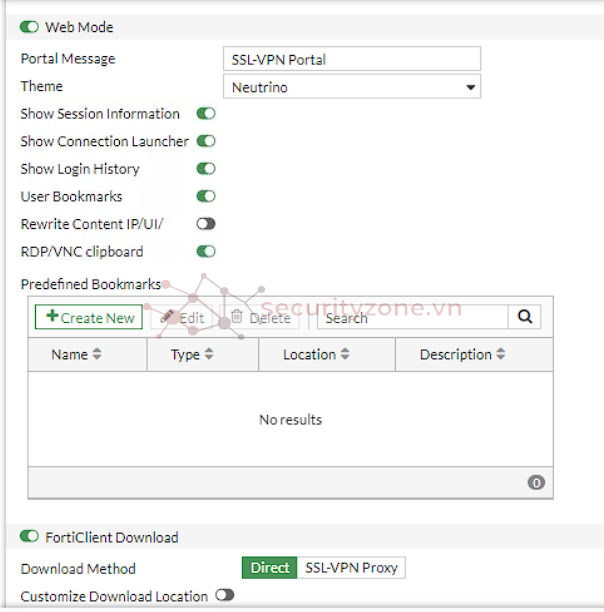

- Cấu hình Web Mode trong SSL-VPN Portal trên FortiGate

Theme, Show Session Information, Show Connection Launcher, Show Login History: Đây là các tùy chọn hiển thị trên cổng SSL-VPN

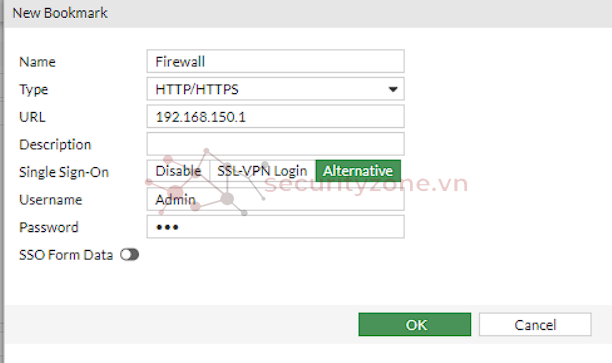

Predefined Bookmarks: Tạo các bookmark truy cập nhanh trên máy client, khi người dùng đăng nhập sẽ có sẵn trên Web portals

Mình sẽ tạo 1 bookmark https/http để truy cập vào FW

- Với FortiClient Download sẽ cho phép người dùng tải FortiClient

- Direct: Người dùng tải FortiClient trực tiếp từ FortiGate.

- SSL-VPN Proxy: Tải FortiClient thông qua proxy SSL-VPN, tăng bảo mật.

- Custom Download Location: Cho phép chỉ định URL tùy chỉnh để tải FortiClient.

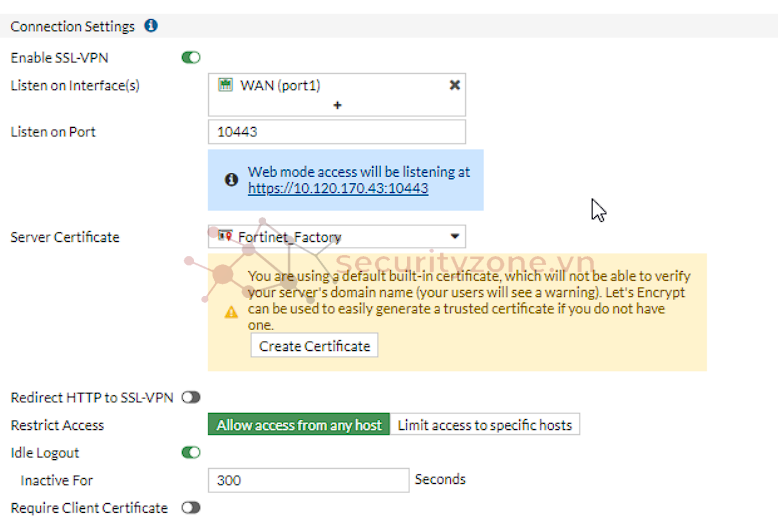

- Mình sẽ chọn port WAN và cổng 10443 để lắng nghe web mode với Certificate mặc định của Fortinet

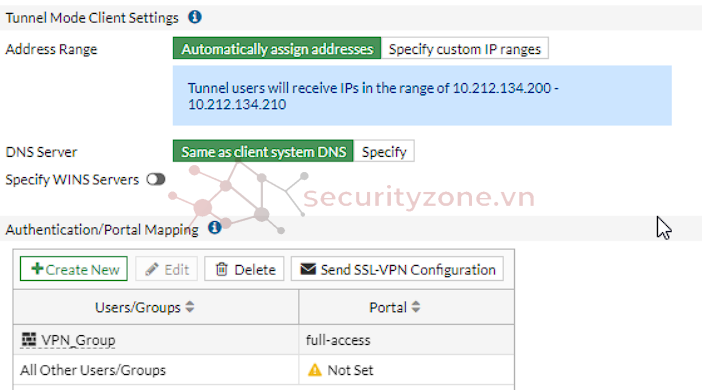

- Tiếp theo là Address Range, DNS Server và User Mapping portal mình sẽ để mặc định full-access để xài được web và Forticlient để kết nối VPN

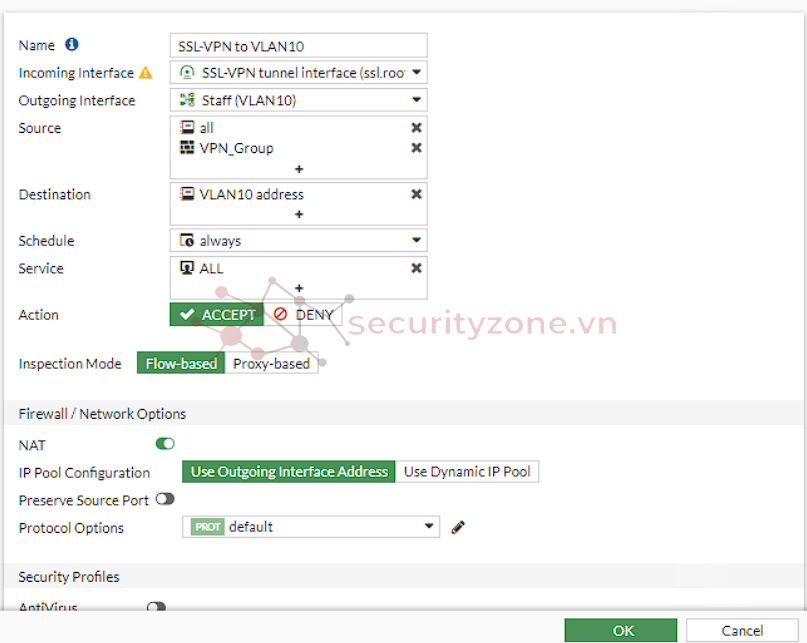

- Bước tiếp theo tạo policy cho Client SSL-VPN (ở đây mình cho kết nối tới VLAN 10)

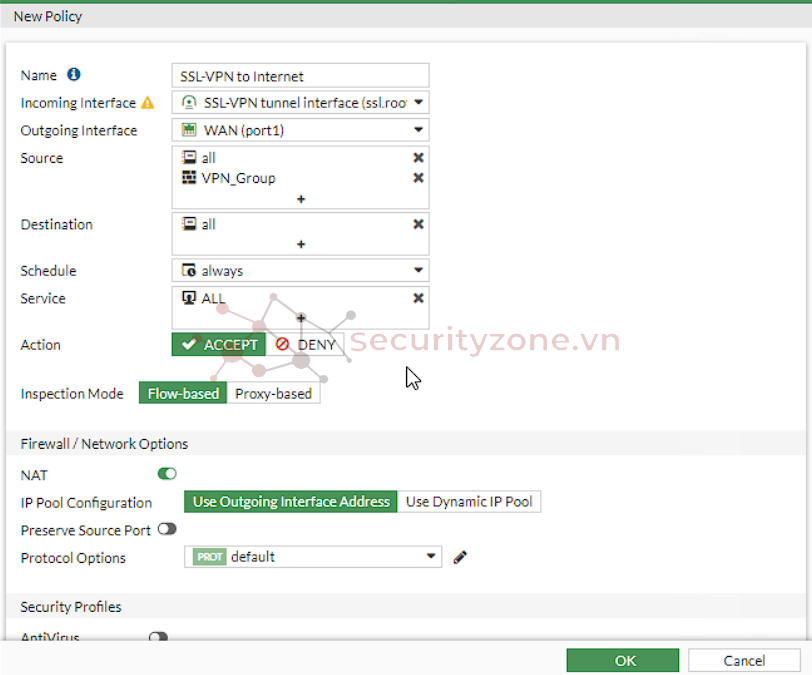

- Tạo policy từ SSL-VPN ra internet nếu bạn tắt Split Tunneling

2. Kiểm tra

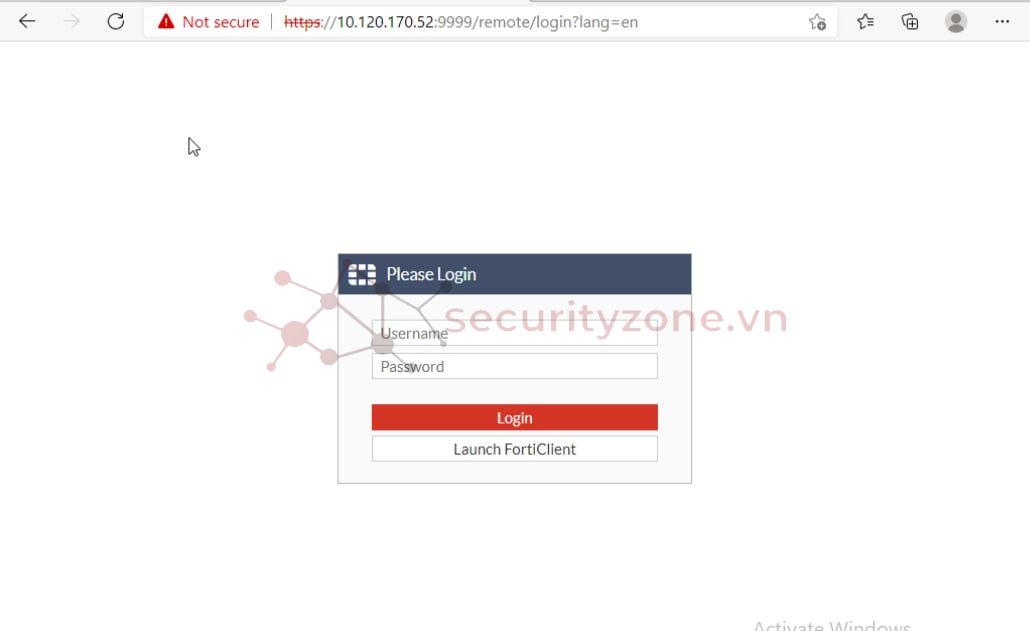

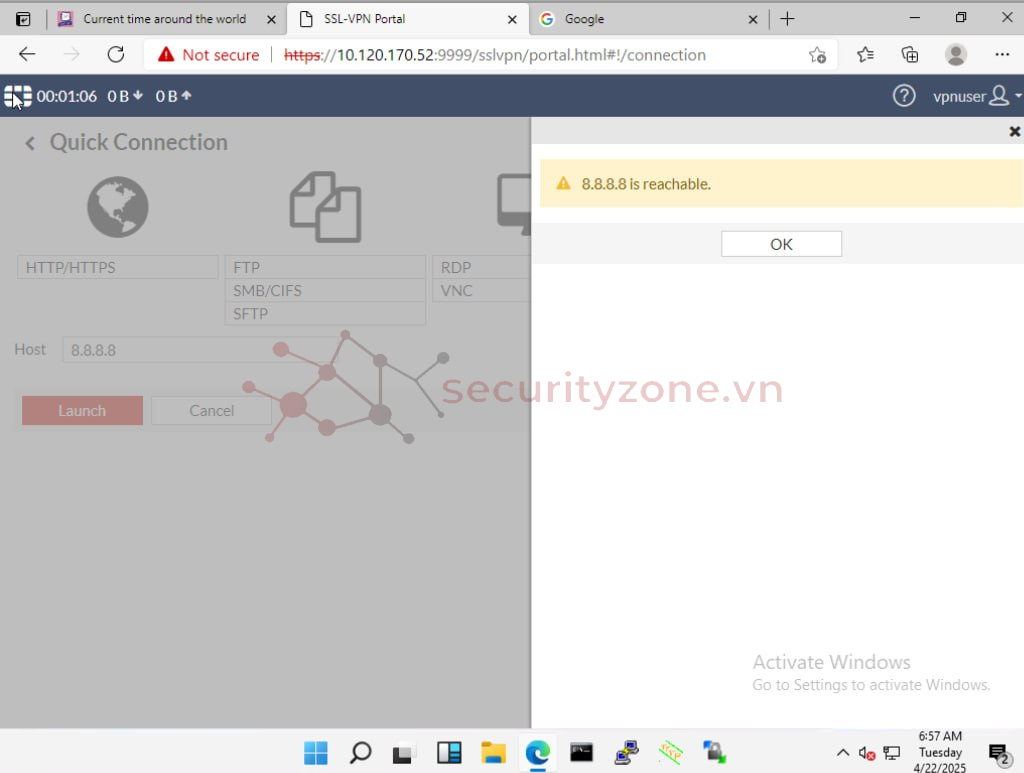

- Tiến hành truy cập web portals

II. Kết luận

- SSL VPN trên FortiGate là giải pháp truy cập từ xa an toàn, linh hoạt và dễ triển khai, phù hợp cho nhiều tình huống thực tế – từ nhân viên làm việc tại nhà, công tác bên ngoài đến đối tác cần truy cập giới hạn vào hệ thống. Với khả năng kết nối qua trình duyệt hoặc FortiClient mà không cần thay đổi hạ tầng mạng phía người dùng, SSL VPN giúp đơn giản hóa việc truy cập mà vẫn đảm bảo bảo mật và kiểm soát chặt chẽ.

- Qua bài Lab này, bạn đã nắm được cách cấu hình SSL VPN trên FortiGate ở cả chế độ web và tunnel, thiết lập người dùng, phân quyền truy cập và kiểm tra kết nối từ xa. Đây là kỹ năng quan trọng để triển khai truy cập từ xa hiệu quả, phục vụ các mô hình làm việc linh hoạt mà không đánh đổi tính an toàn của hệ thống nội bộ.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới