AnhTuIS

Intern

Cấu hình xác thực cơ bản (802.1X)

- Mình có 1 bài viết lý thuyết về [Part 2] Tìm hiểu các giao thức liên quan (802.1X, RADIUS và VLAN) các bạn tham khảo- Trong các mô hình triển khai NAC hiện đại, 802.1X là giao thức xác thực cốt lõi, cho phép kiểm soát chặt chẽ quyền truy cập vào mạng ngay từ lớp truy cập (access layer). Với 802.1X, mỗi thiết bị khi kết nối vào switch hoặc access point bắt buộc phải được xác thực thông qua máy chủ RADIUS, thường kết hợp với hệ thống danh tính trung tâm như Active Directory.

- Cơ chế này giúp đảm bảo rằng:

- Chỉ người dùng/thiết bị hợp lệ mới được phép truy cập mạng

- Có thể áp dụng chính sách truy cập động (VD: VLAN, ACL) tùy theo danh tính

- Tăng khả năng giám sát và phản ứng khi có hành vi bất thường

- Bài viết/lab này sẽ hướng dẫn bạn cấu hình 802.1X cơ bản bao gồm:

- Cấu hình switch làm Authenticator

- Tích hợp máy chủ RADIUS với AD

- Kiểm tra thiết bị đầu cuối (Supplicant) xác thực thành công

- Quan sát trạng thái xác thực trên Forescout

Đây là bước đầu tiên để triển khai mô hình kiểm soát truy cập dựa trên danh tính, đảm bảo an toàn truy cập mạng ngay từ lớp vật lý.

Mục lục

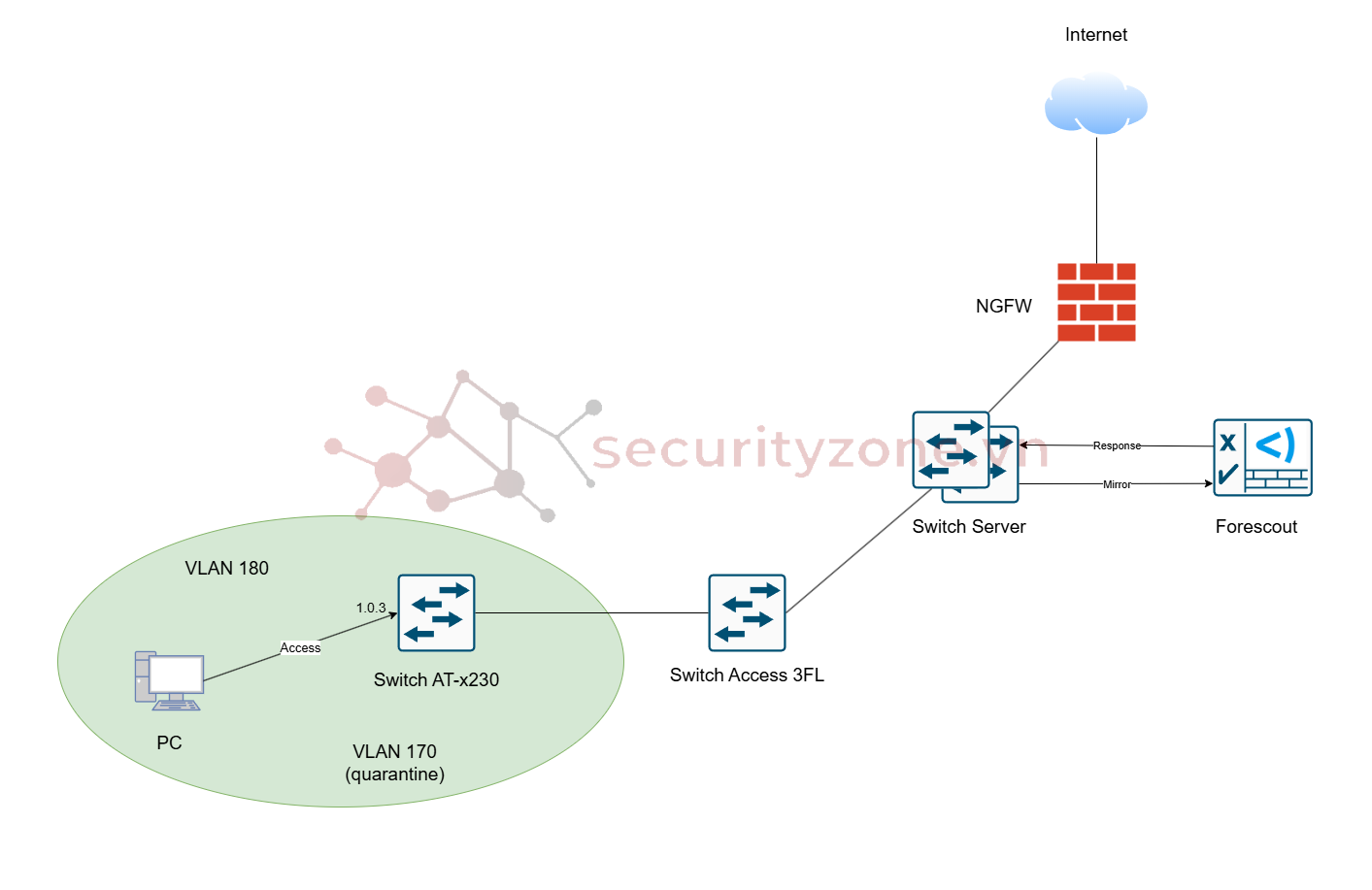

Mô hình

I. Cấu hình RADIUS trên Forescout

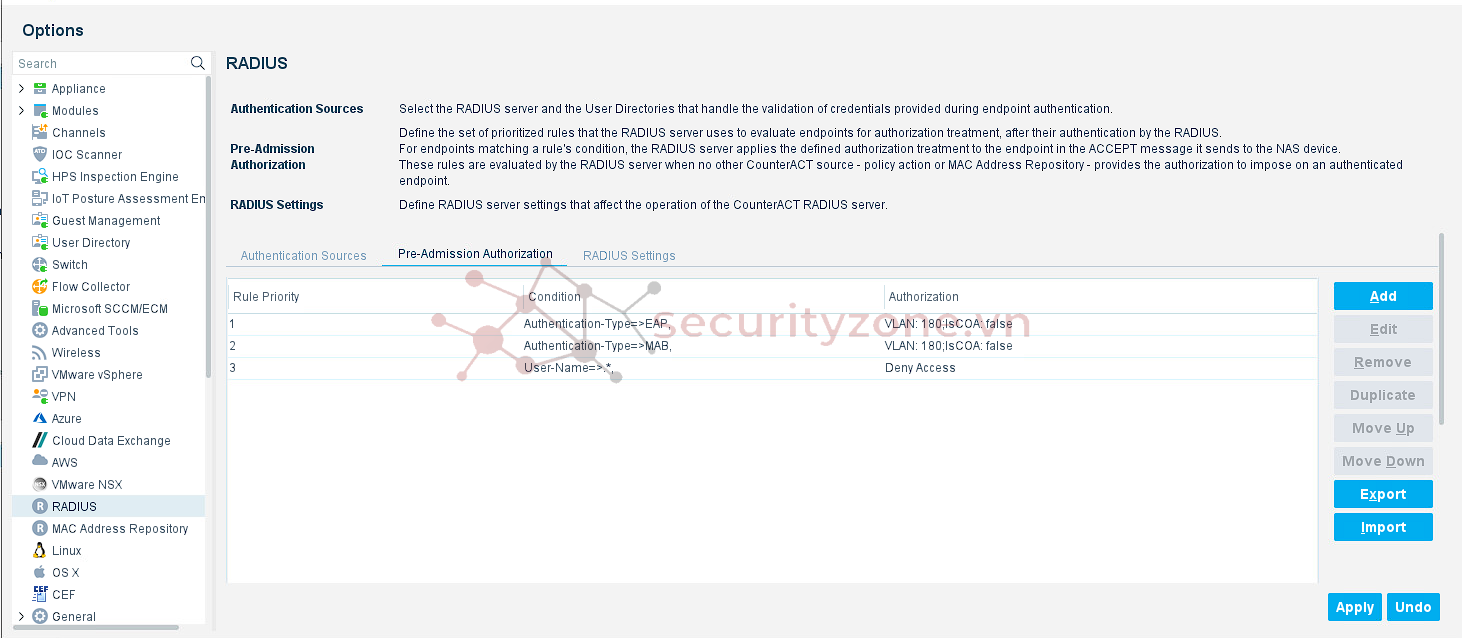

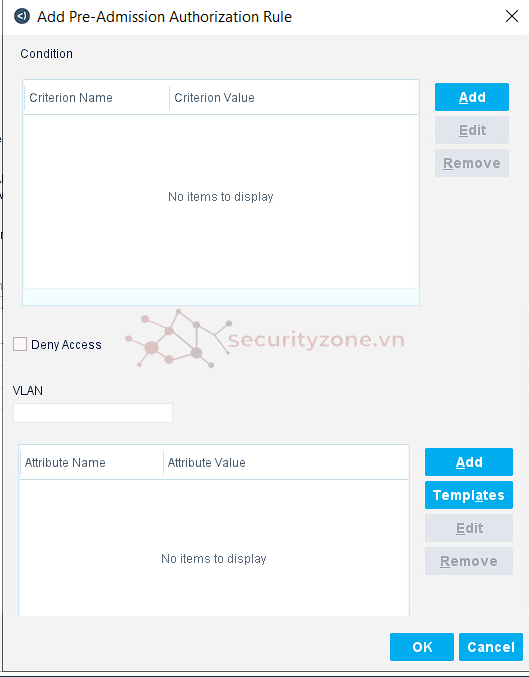

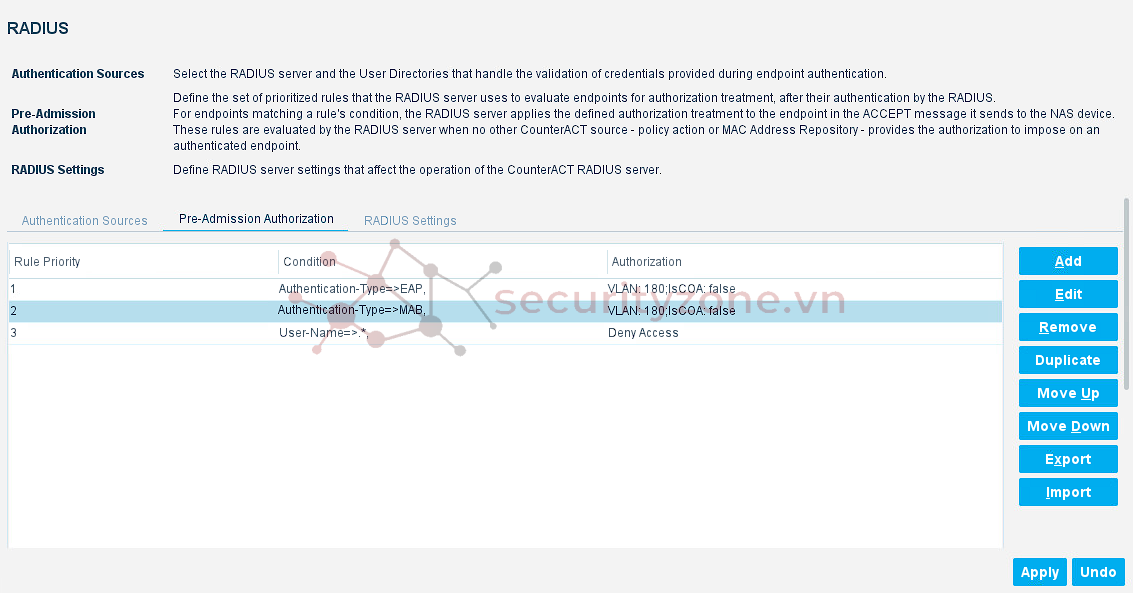

- Sau khi thêm nguồn xác thực AD như bài viết trước chúng ta sẽ tiếp tục với cấu hình Pre-Admission Authorization- Vào Tools -> Options -> RADIUS -> Pre-Admission Authorization

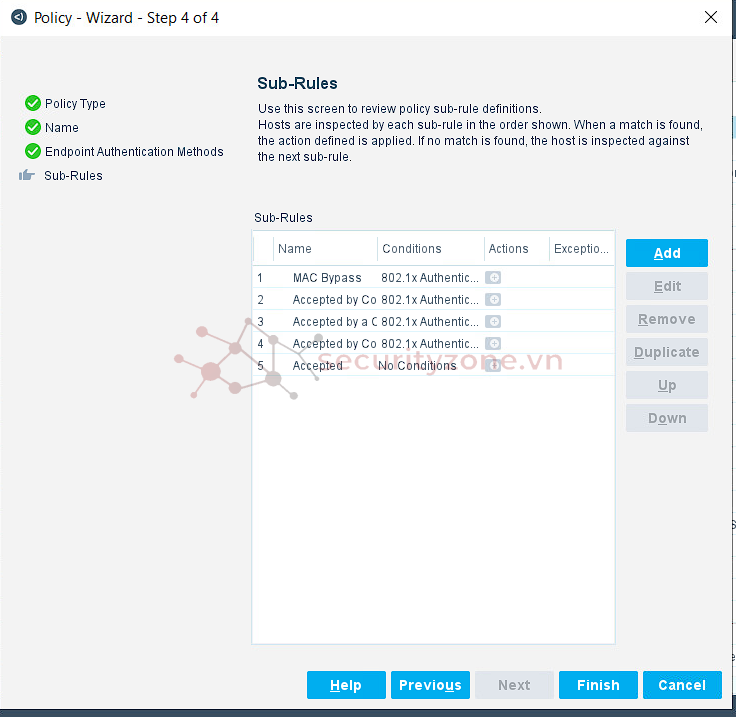

- Sau khi bạn add xong có thể đổi priority cho các Rule nếu bạn muốn bằng cách nhấn Move Up hoặc Move Down. Sau khi cấu hình xong giao diện như hình

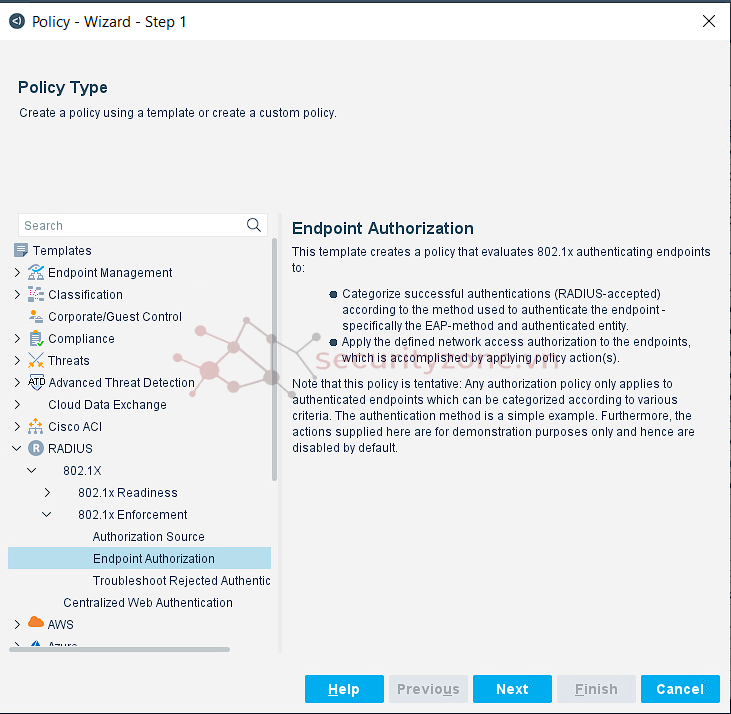

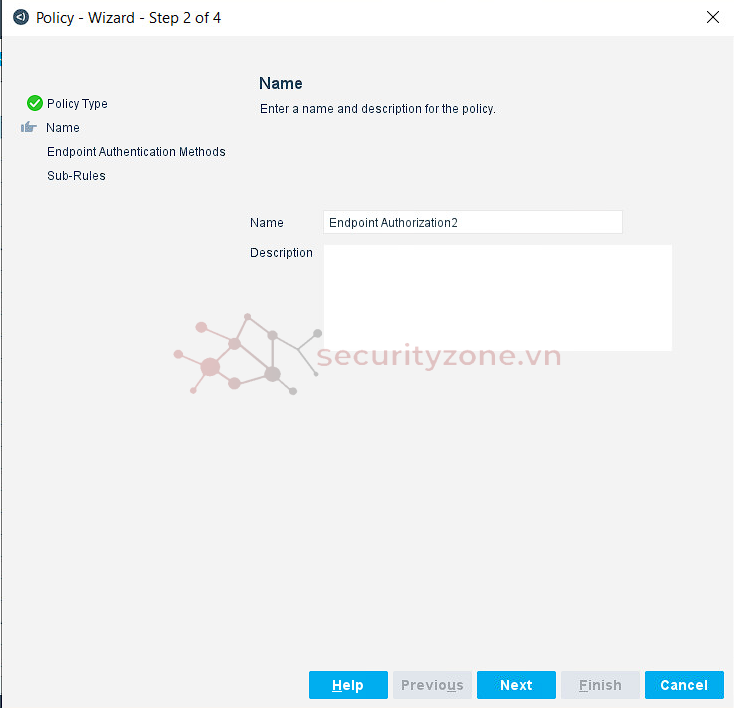

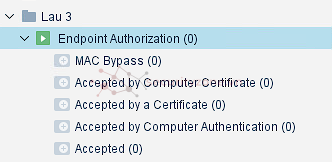

- Giao diện Create Policy mở ra bạn hãy chọn template 802.1x Enforcement -> Endpoint Authorization. Nhấn next

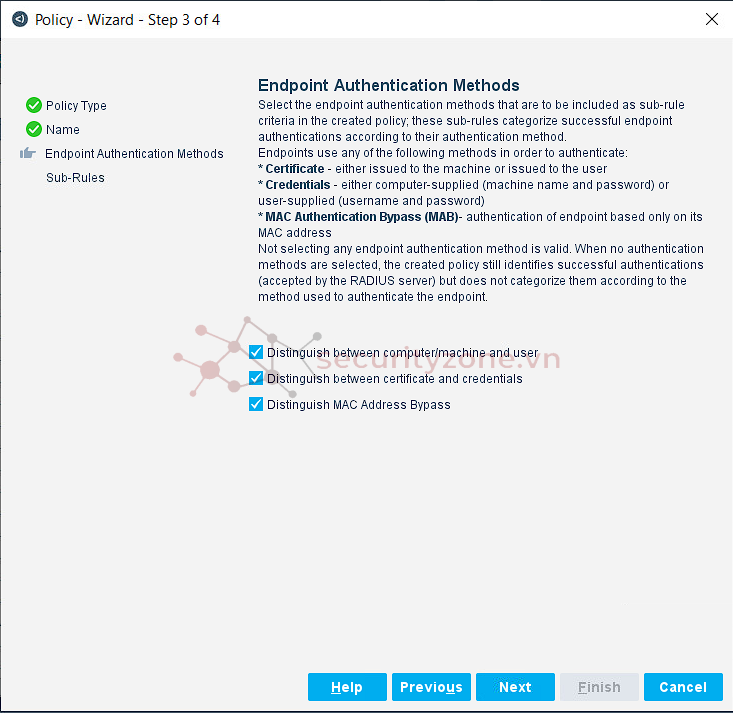

- Có 3 ô tích phân biệt kĩ hơn các kiểu xác thực bao gồm

- Phân biệt giữa máy và người dùng

- Phân biệt giữa chứng chỉ và tài khoản

- Phân biệt truy cập bằng MAC (MAB)

II. Cấu hình trên Switch Allied Telesis

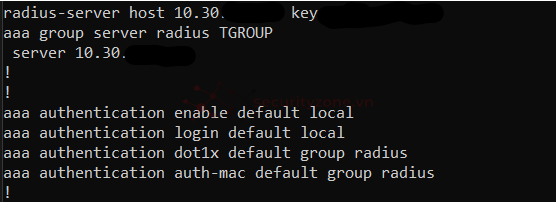

- Cấu hình RADIUS server như sau

Mã:

aaa group server radius TGROUP

server <ip fs>

exit

aaa authentication dot1x default group radius

aaa authentication auth-mac default group radius

interface port1.0.7

switchport mode access

switchport access vlan 180

dot1x authentication default

dot1x port-control auto

dot1x control-direction both

auth dynamic-vlan-creation

spanning-tree portfast- Kết quả:

III. Test Service Authen 802.1x

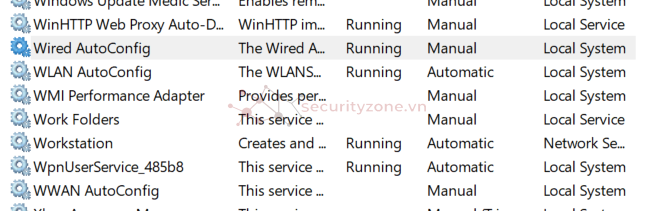

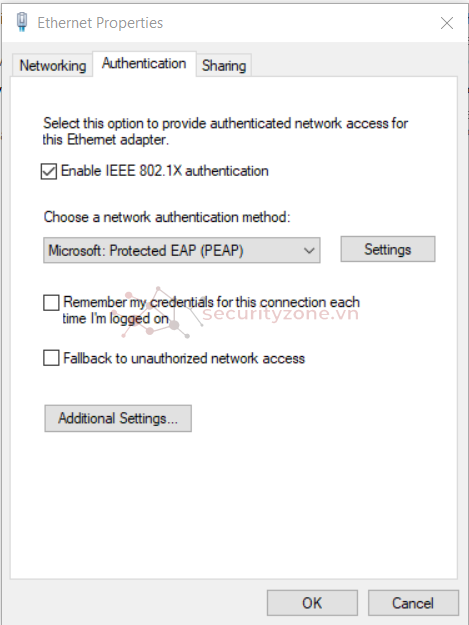

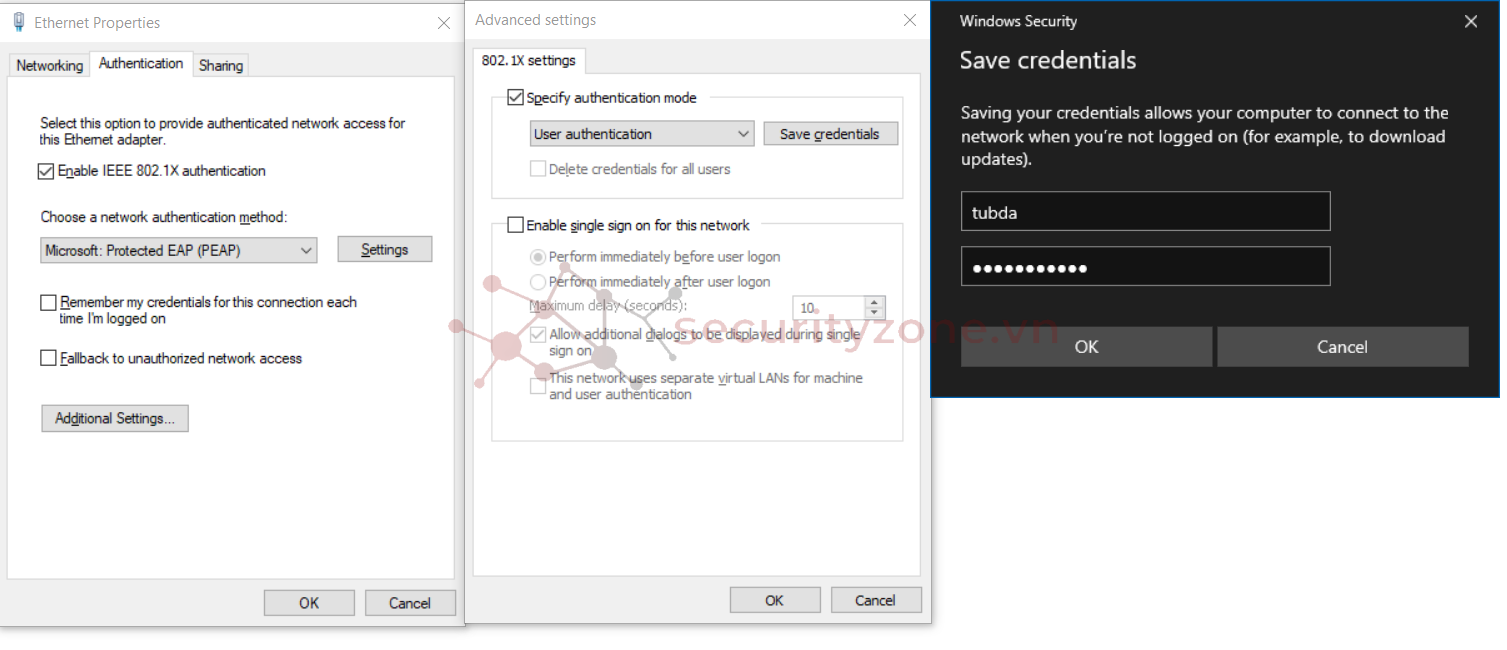

Bước 1: Trên PC, truy cập vào Service > Wired AutoConfig > Start Service

IV. Kết luận

- Việc triển khai xác thực 802.1X là một bước quan trọng trong việc xây dựng hệ thống kiểm soát truy cập mạng chặt chẽ, giúp đảm bảo rằng chỉ người dùng và thiết bị hợp lệ mới được phép truy cập vào hệ thống.- Thông qua sự kết hợp giữa Switch, RADIUS Server và Active Directory, quá trình xác thực trở nên tập trung, dễ quản lý và có thể gắn chính sách truy cập theo danh tính người dùng, nhóm hoặc thiết bị.

- Forescout hỗ trợ giám sát trạng thái xác thực 802.1X theo mô hình out-of-band, giúp theo dõi, ghi nhận và áp dụng chính sách mà không ảnh hưởng trực tiếp đến luồng lưu lượng, đồng thời hỗ trợ xử lý các tình huống vi phạm như cách ly hoặc chặn thiết bị không tuân thủ.

- Đây là nền tảng cốt lõi để triển khai các mô hình NAC nâng cao hơn như Zero Trust, phân vùng động theo người dùng, và phản ứng tự động khi phát hiện thiết bị bất thường.

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới