Chào các bạn trên diễn đàn! Hôm nay mình sẽ hướng dẫn cấu hình VPN Truy cập từ xa với xác thực hai yếu tố (2FA)

VPN IPsec (Internet Protocol Security) là một giao thức bảo mật mạng hoạt động ở tầng mạng (Network Layer) trong mô hình OSI. Khi được triển khai trên FortiGate, IPsec VPN cung cấp một kênh truyền được mã hóa để kết nối an toàn giữa hai mạng hoặc giữa một thiết bị người dùng và mạng doanh nghiệp.

Mục tiêu: Hoàn thành việc thiết lập VPN truy cập từ xa với xác thực hai yếu tố (2FA) trên Firewall. Người dùng từ xa giờ đây có thể truy cập an toàn vào mạng nội bộ (vd: work from home, ...) thông qua kết nối được bảo vệ bởi hai lớp xác thực. Fortinet có hỗ trợ IPSec VPN và SSL VPN nhưng bài viết này mình sẽ hướng dẫn về IPSec VPN nha.

Giải Pháp:

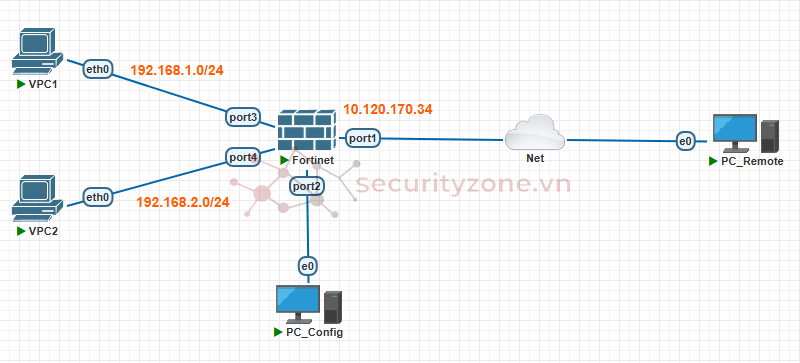

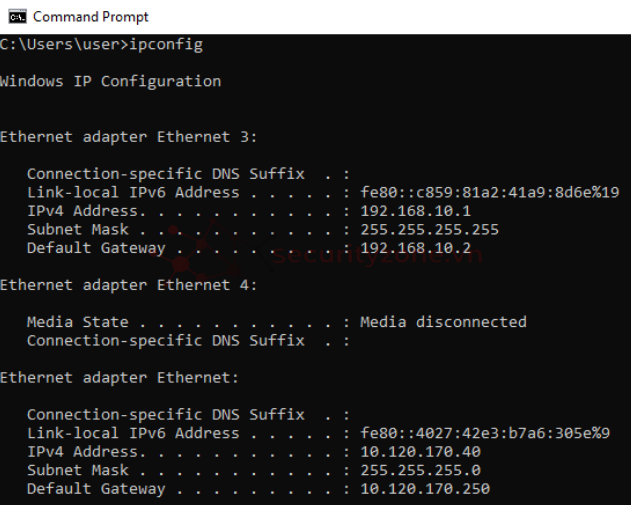

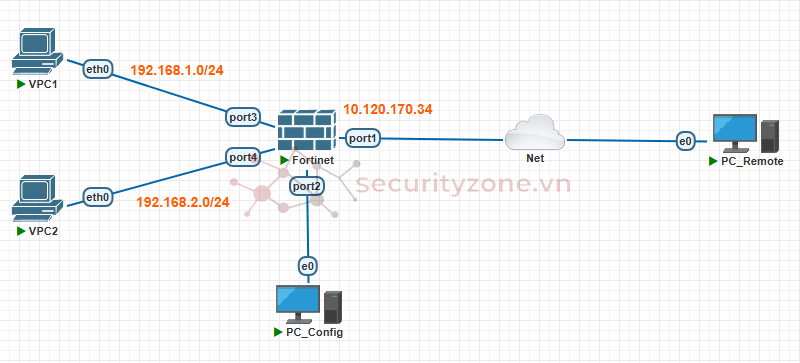

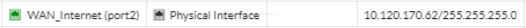

Với quy mô bài LAB thì mình sẽ sử dụng chung mạng với PC remote. Và biết được IP cổng WAN của Firewall là điều cần thiết để cấu hình.

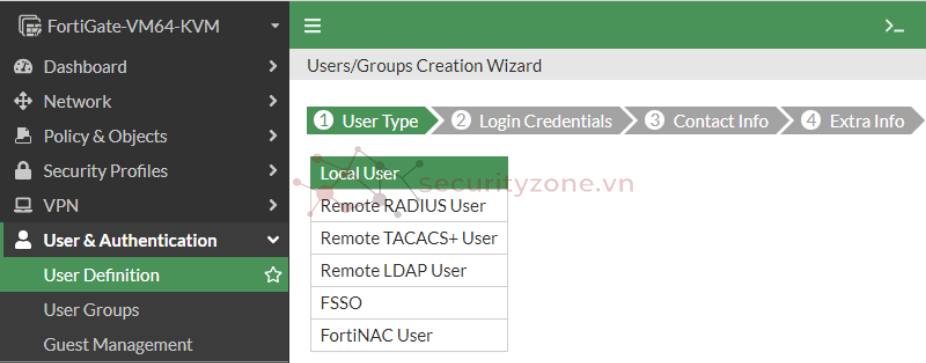

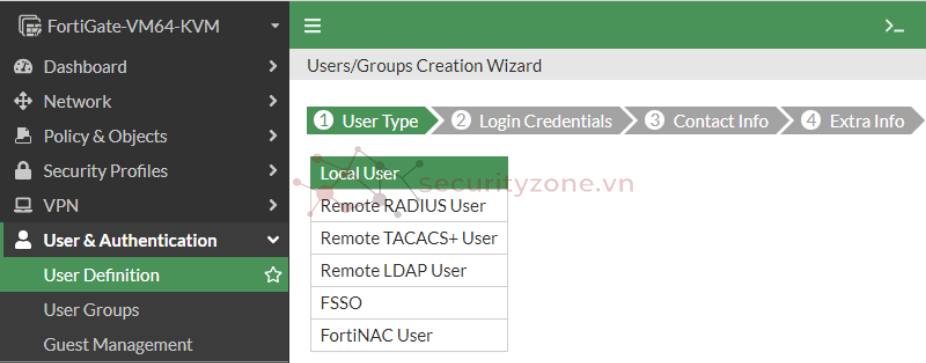

Bước 1: Đầu tiên ta cần tạo User để có thể truy cập tới VPN. User & Authentication > User Definition > Create New.

Làm theo các bước như ảnh và next.

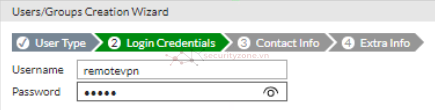

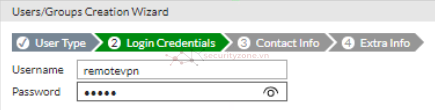

Tạo tài khoản và mật khẩu cho user.

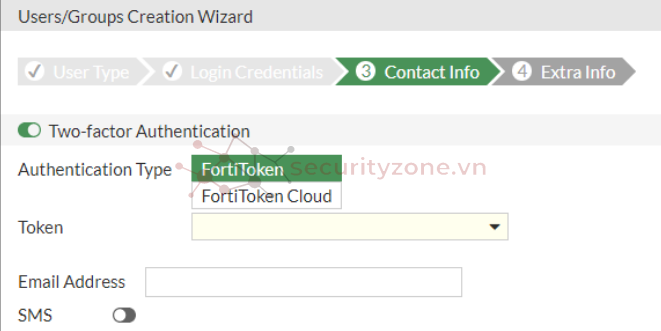

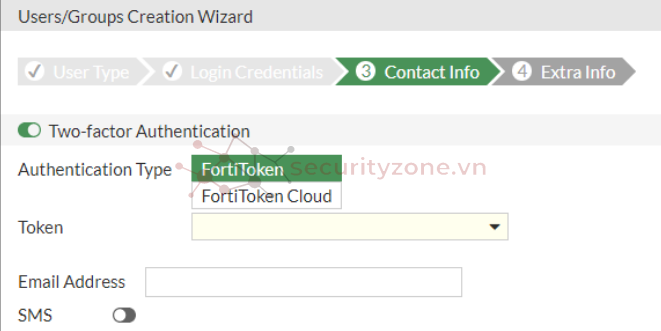

Bật xác thực 2 yếu tố. (Ở đây có thể do môi trường ảo hóa nên phần xác thực 2 yếu tố vẫn chưa được.)

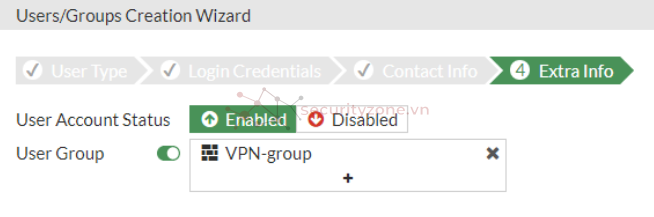

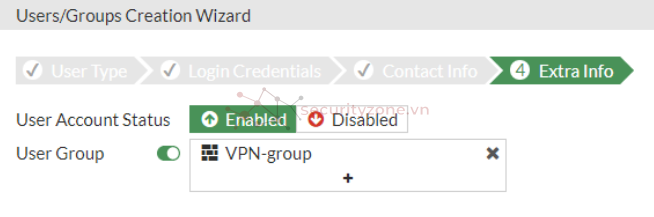

Tạo group để add user này vào bằng cách bấm dấu cộng và create new.

Bước 2: Tạo Tunnel Remote VPN.

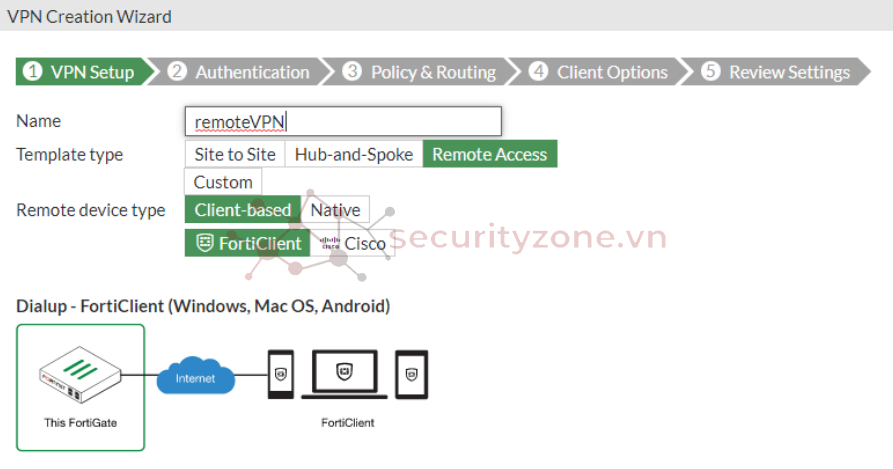

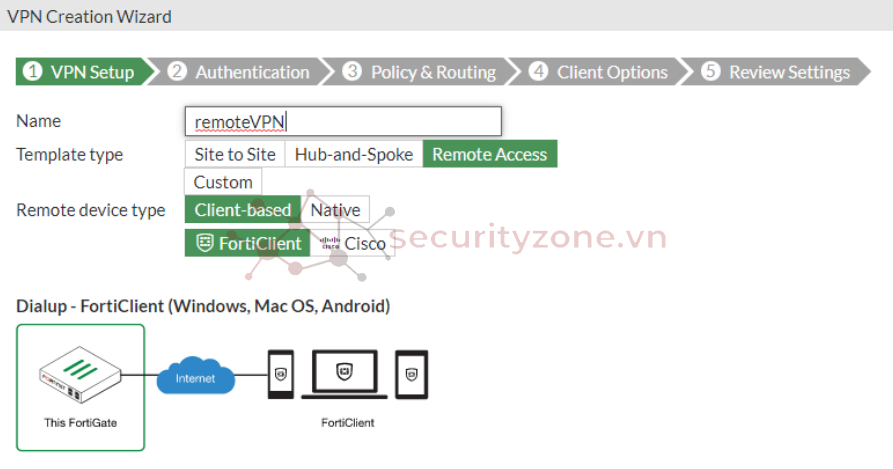

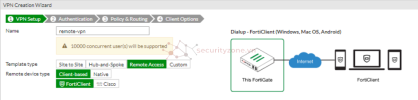

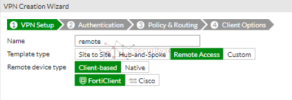

Vào VPN > IPsec Wizard.

Ở đây chọn Template type là Remote Access để đúng yêu cầu của bài lab. Phần Remote device type thì có thể chọn Client-based để truy cập. Khi đó, trên máy tính client, bạn cần cài đặt phần mềm FortiClient để kết nối VPN - đây là phương pháp được khuyến khích sử dụng. Tuy nhiên, nếu bạn không muốn cài FortiClient, bạn vẫn có thể chọn tùy chọn Native và chọn hệ điều hành tương ứng (iOS, Android, Windows) để kết nối.

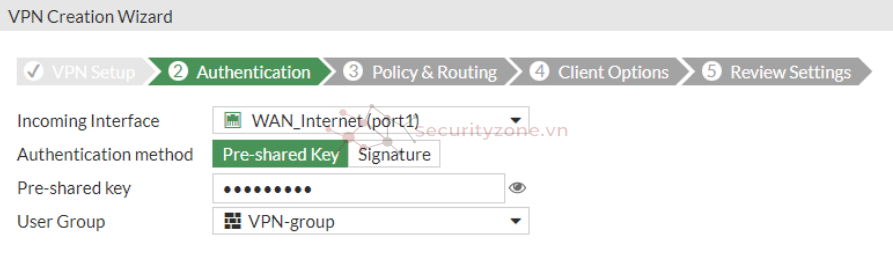

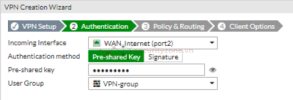

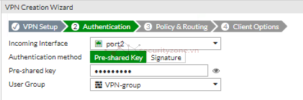

Tiếp theo là mục Authentication. Bạn cần nhập các thông tin liên quan đến cổng WAN và người dùng như sau:

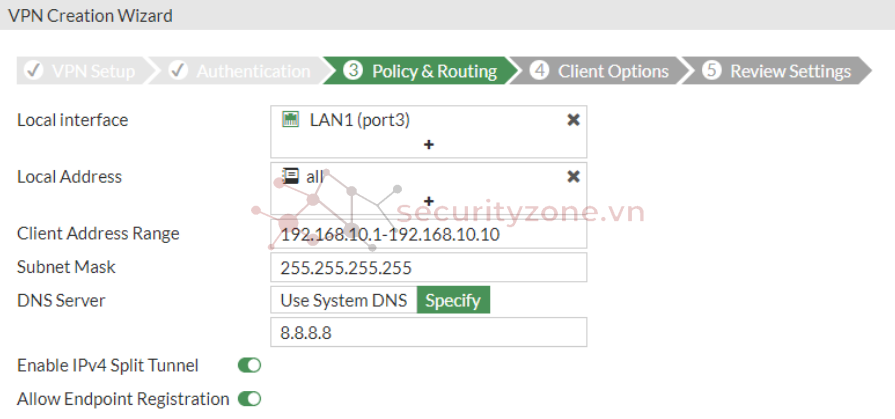

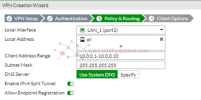

Trong mục Policy & Routing, bạn cần thiết lập các thông số liên quan đến định tuyến và chính sách giữa mạng LAN và VPN như sau:

Các tùy chọn này bạn có thể bật lên tùy ý, bao gồm:

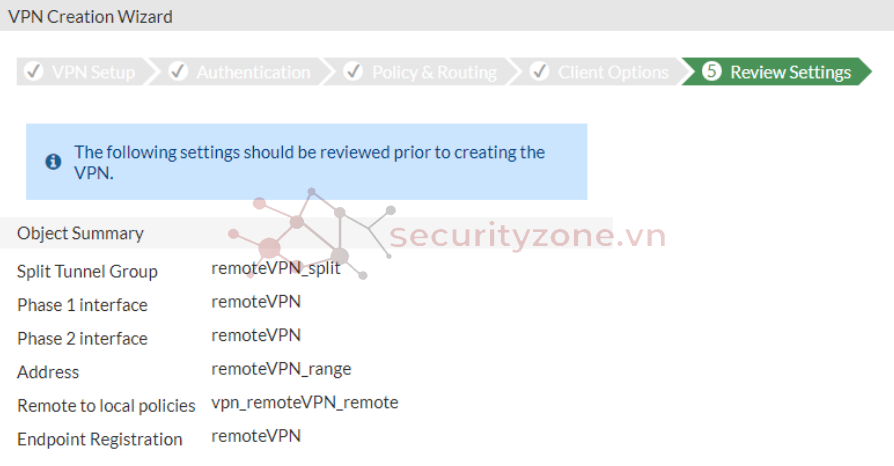

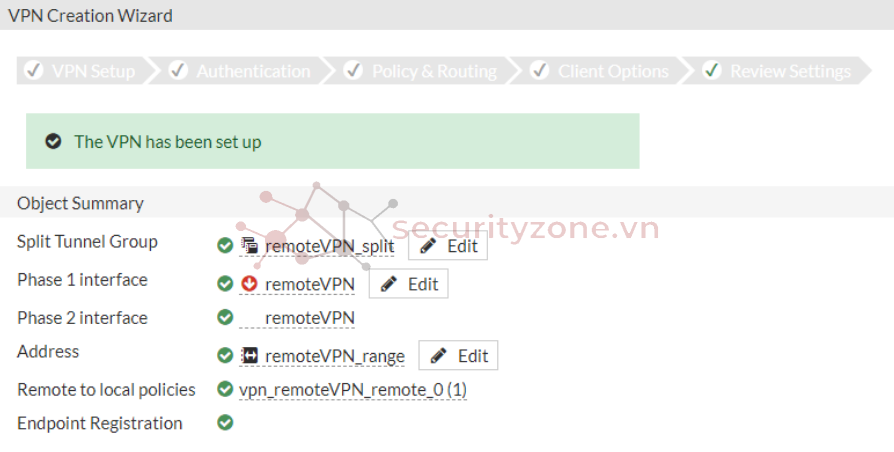

Sau khi tạo thành công sẽ có thông báo như hình dưới:

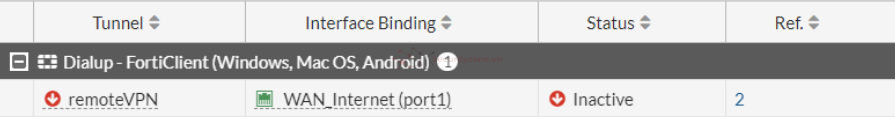

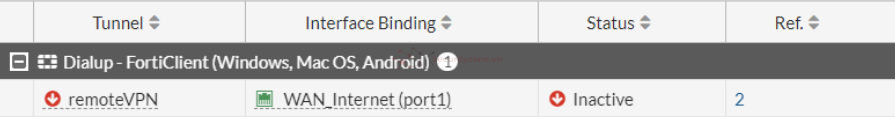

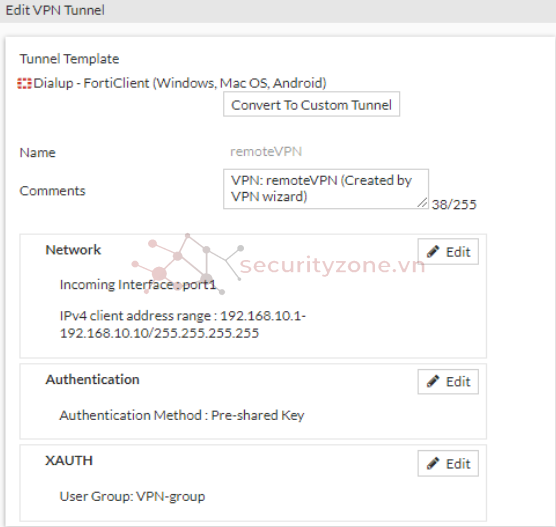

Kiểm tra IPsec tunnel, policy được tự động tạo.

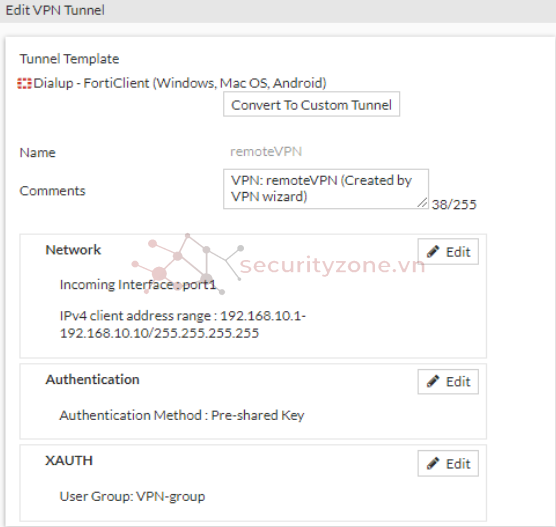

Ở đây các bạn hãy chỉnh sao cho phần mã hóa của phase1 và phase2 giống với client để có thể kết nối.

Bước 3: Kết nối VPN từ Client

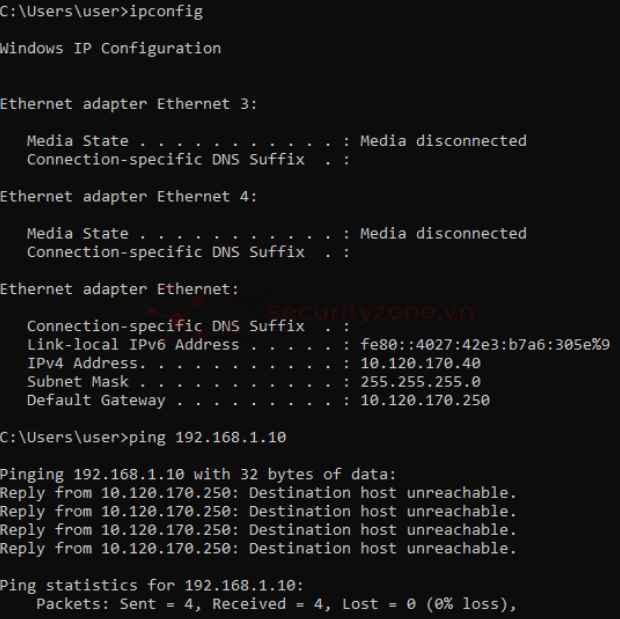

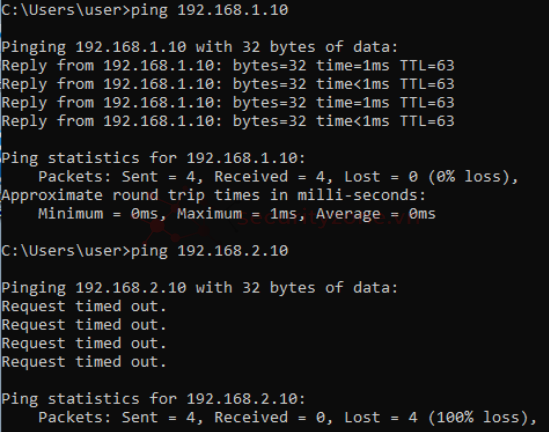

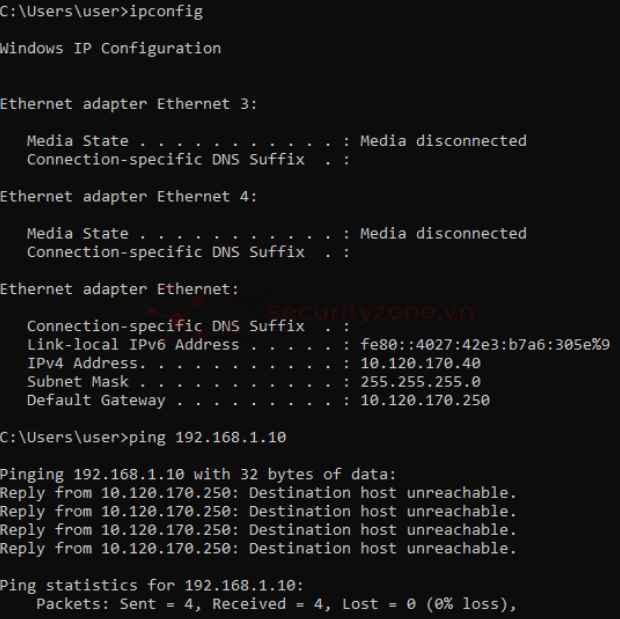

Thử ping từ PC-Remote tới VPC1 trước khi kết nối.

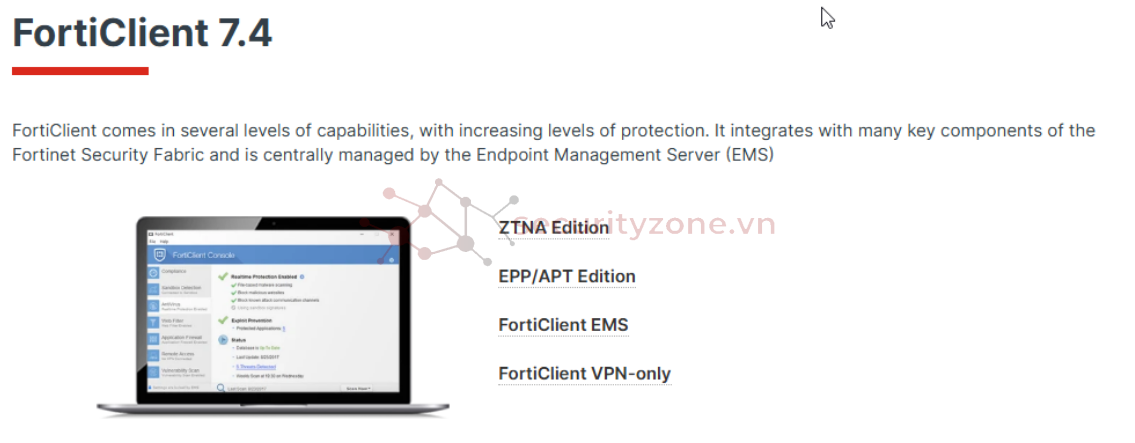

Truy cập trang của Forinet và tải FortiClient VPN-only về để có thể kết nối.

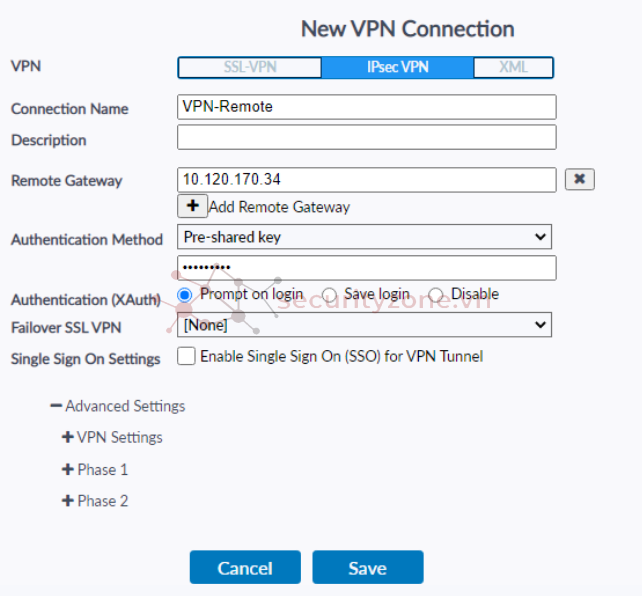

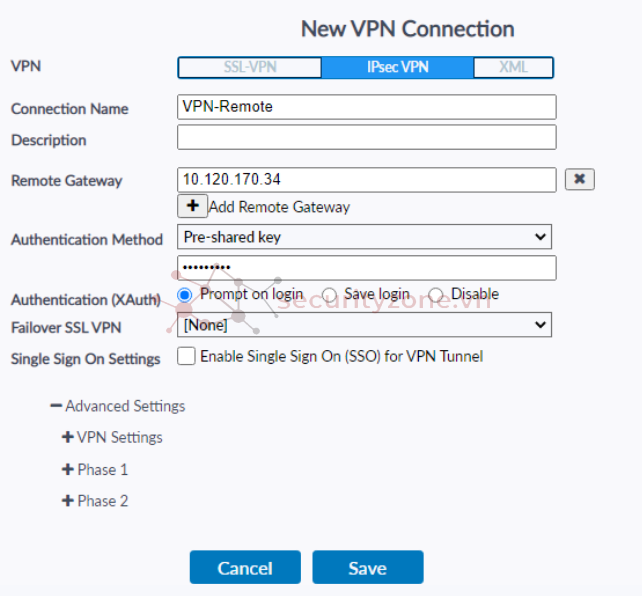

Tạo kết nối VPN, ở đây nhập Remote Gateway là IP WAN của Firewall và Pre-shared key đã tạo trước đó. Nhớ kiểm tra Advanced Settings phần mã hóa của Phase 1 và Phase 2 để có thể kết nối.

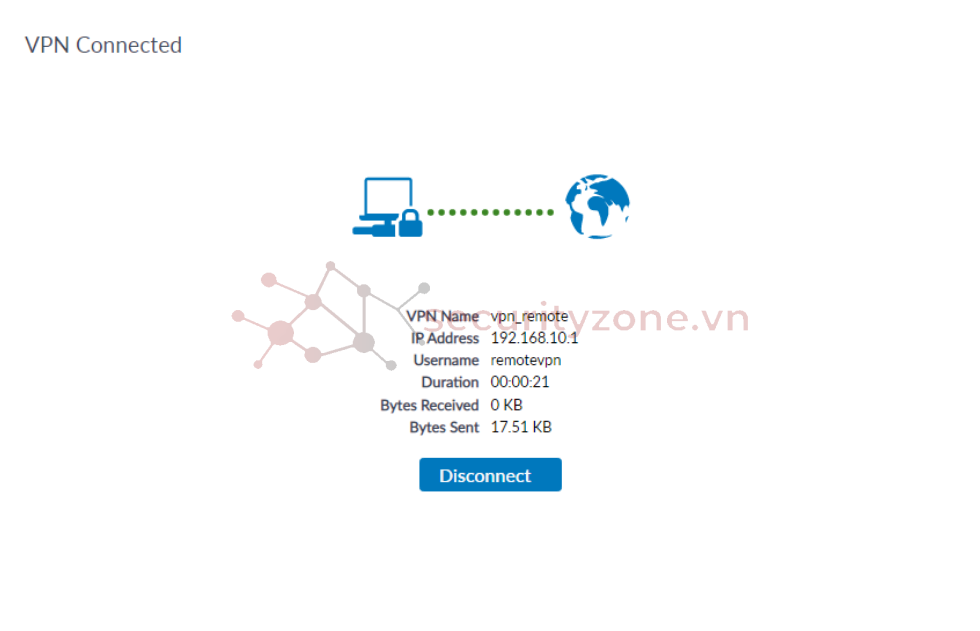

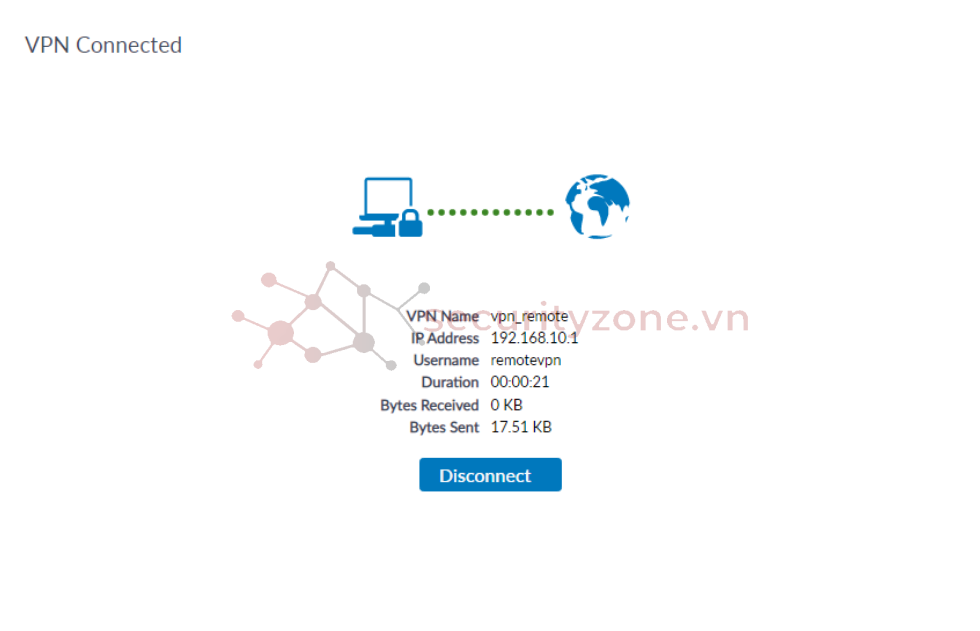

Đăng nhập tài khoản và kết nối.

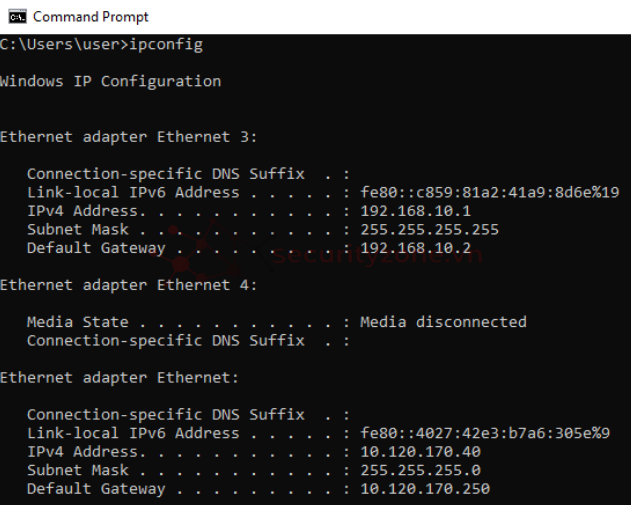

Kiểm tra IP của máy tính clinet thấy có IP được cấp phát do VPN.

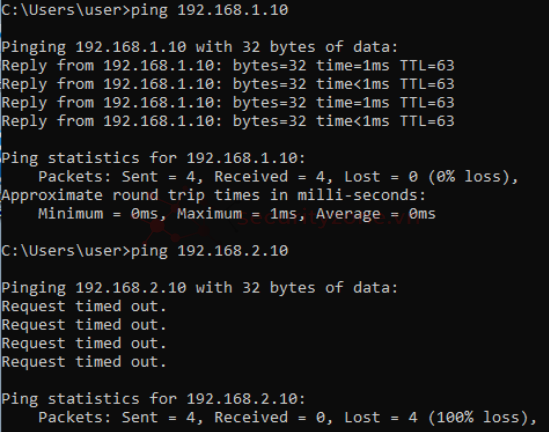

Kiểm tra ping thử tới VPC1 và VPC2. Kết quả cho thấy đã ping tới VPC1 nhưng ko ping được tới VPC2 vì VPN chỉ cho connect tới LAN1.

Kết luận: Vậy là mình đã hướng dẫn các bạn cấu hình VPN truy cập từ xa cho các bạn xong rồi.

Triển khai VPN truy cập từ xa với xác thực hai yếu tố (2FA) trên FortiGate mang lại nhiều lợi ích quan trọng cho hệ thống mạng:

Mục Lục

1. Mô Hình

2. Cấu Hình VPN

VPN IPsec (Internet Protocol Security) là một giao thức bảo mật mạng hoạt động ở tầng mạng (Network Layer) trong mô hình OSI. Khi được triển khai trên FortiGate, IPsec VPN cung cấp một kênh truyền được mã hóa để kết nối an toàn giữa hai mạng hoặc giữa một thiết bị người dùng và mạng doanh nghiệp.

Mục tiêu: Hoàn thành việc thiết lập VPN truy cập từ xa với xác thực hai yếu tố (2FA) trên Firewall. Người dùng từ xa giờ đây có thể truy cập an toàn vào mạng nội bộ (vd: work from home, ...) thông qua kết nối được bảo vệ bởi hai lớp xác thực. Fortinet có hỗ trợ IPSec VPN và SSL VPN nhưng bài viết này mình sẽ hướng dẫn về IPSec VPN nha.

Giải Pháp:

- Kiến trúc VPN

- Triển khai VPN IPSec trên FortiGate

- Cấu hình chính sách firewall và định tuyến để đảm bảo kết nối an toàn giữa client và mạng nội bộ

- Xác thực hai yếu tố

- Quản lý người dùng:

- Tạo nhóm người dùng với quyền truy cập khác nhau

- Phân phối FortiToken cho người dùng và kích hoạt OTP

- Cấu hình bảo mật:

- Thiết lập các chính sách mã hóa mạnh

- Cấu hình thời gian hết hạn phiên và ngưỡng đăng nhập thất bại

- Giới hạn băng thông và số lượng kết nối đồng thời

- Giám sát và Báo cáo:

- Cấu hình ghi nhật ký chi tiết cho mọi hoạt động VPN

- Thiết lập cảnh báo cho các sự kiện đáng ngờ

- Tạo báo cáo định kỳ về hoạt động truy cập từ xa

1. Mô Hình

2. Cấu Hình VPN

Để Remote VPN từ xa thì IP cổng WAN của Fortinet phải là IP public cố định hoặc nếu có router đứng ở trước thì phải mở Port để VPN kết nối.Với quy mô bài LAB thì mình sẽ sử dụng chung mạng với PC remote. Và biết được IP cổng WAN của Firewall là điều cần thiết để cấu hình.

Bước 1: Đầu tiên ta cần tạo User để có thể truy cập tới VPN. User & Authentication > User Definition > Create New.

Làm theo các bước như ảnh và next.

Tạo tài khoản và mật khẩu cho user.

Bật xác thực 2 yếu tố. (Ở đây có thể do môi trường ảo hóa nên phần xác thực 2 yếu tố vẫn chưa được.)

Tạo group để add user này vào bằng cách bấm dấu cộng và create new.

Bước 2: Tạo Tunnel Remote VPN.

Vào VPN > IPsec Wizard.

Ở đây chọn Template type là Remote Access để đúng yêu cầu của bài lab. Phần Remote device type thì có thể chọn Client-based để truy cập. Khi đó, trên máy tính client, bạn cần cài đặt phần mềm FortiClient để kết nối VPN - đây là phương pháp được khuyến khích sử dụng. Tuy nhiên, nếu bạn không muốn cài FortiClient, bạn vẫn có thể chọn tùy chọn Native và chọn hệ điều hành tương ứng (iOS, Android, Windows) để kết nối.

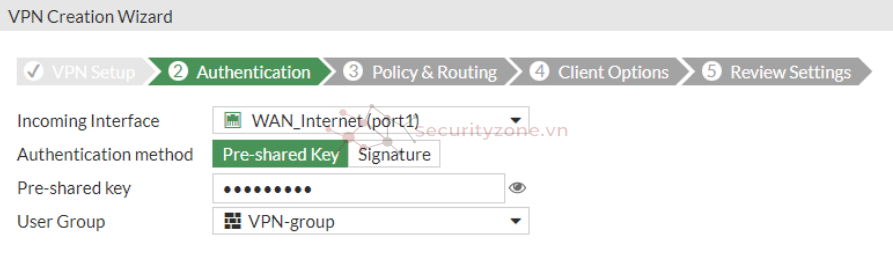

Tiếp theo là mục Authentication. Bạn cần nhập các thông tin liên quan đến cổng WAN và người dùng như sau:

- Incoming Interface: chọn cổng WAN được sử dụng cho VPN. Cổng WAN này nên có địa chỉ IP tĩnh. Nếu không có IP tĩnh, bạn cần thiết lập dịch vụ DDNS để ánh xạ tên miền với IP động hiện tại.

- Authentication Method: chọn Pre-shared Key. Nếu công ty bạn sử dụng chứng chỉ riêng, bạn có thể chọn Signature và chỉ định certificate tương ứng.

- Pre-shared Key: nhập khóa bí mật được sử dụng để xác thực từ phía client.

- User Group: chọn nhóm người dùng mà bạn muốn dùng để xác thực VPN. Ở đây mình chọn group đã tạo trước đó.

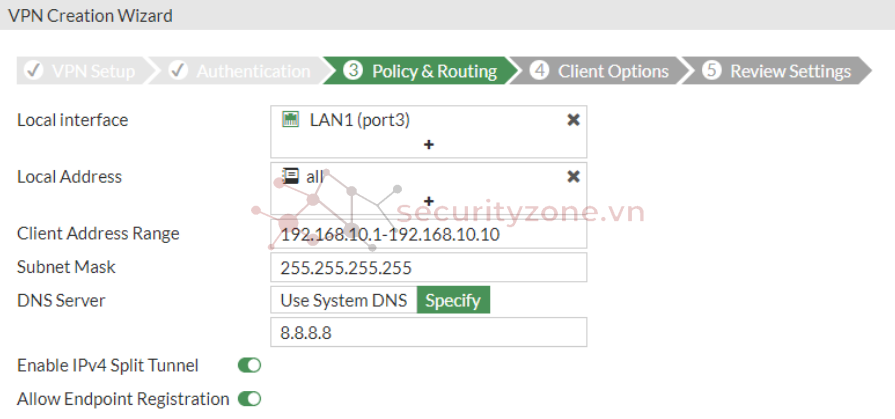

Trong mục Policy & Routing, bạn cần thiết lập các thông số liên quan đến định tuyến và chính sách giữa mạng LAN và VPN như sau:

- Local Interface: chọn các cổng LAN mà bạn muốn cho phép người dùng VPN truy cập. Bạn có thể chọn nhiều cổng nếu muốn client truy cập vào nhiều dịch vụ nội bộ.

- Local Address: chọn dải mạng tương ứng với các cổng LAN đã chọn ở trên. Nếu bạn chưa tạo các địa chỉ cụ thể cho từng interface, bạn có thể chọn All.

- Client Address Range: đây là dải địa chỉ IP sẽ được cấp cho các client khi kết nối VPN.

- Subnet Mask: để mặc định là /32.

- DNS Server: có thể sử dụng DNS mặc định của FortiGate, hoặc nhập DNS tùy chỉnh theo nhu cầu.

- Enable IPv4 Split Tunnel: tùy chọn này điều khiển luồng traffic từ phía client. Khi kết nối VPN, sẽ có hai loại traffic:

- Traffic truy cập hệ thống nội bộ qua VPN tunnel.

- Traffic thông thường (ví dụ truy cập web) từ client.

- Nếu bạn bật tùy chọn này, chỉ loại traffic thứ nhất (truy cập nội bộ) sẽ đi qua VPN, còn các traffic khác vẫn sử dụng kết nối internet bình thường của client.

- Nếu bạn tắt, toàn bộ traffic của client (bao gồm cả truy cập internet) sẽ đi qua VPN tunnel, cho phép bạn kiểm soát hoàn toàn hoạt động của client.

Các tùy chọn này bạn có thể bật lên tùy ý, bao gồm:

- Lưu mật khẩu (Save Password): giúp client không cần nhập lại mỗi lần kết nối.

- Tự động kết nối (Auto connect): tự động thiết lập kết nối VPN khi khởi động hoặc mất kết nối.

- Giữ cho tunnel luôn ở trạng thái UP (Always UP): đảm bảo tunnel VPN luôn duy trì kết nối, kể cả khi không có traffic.

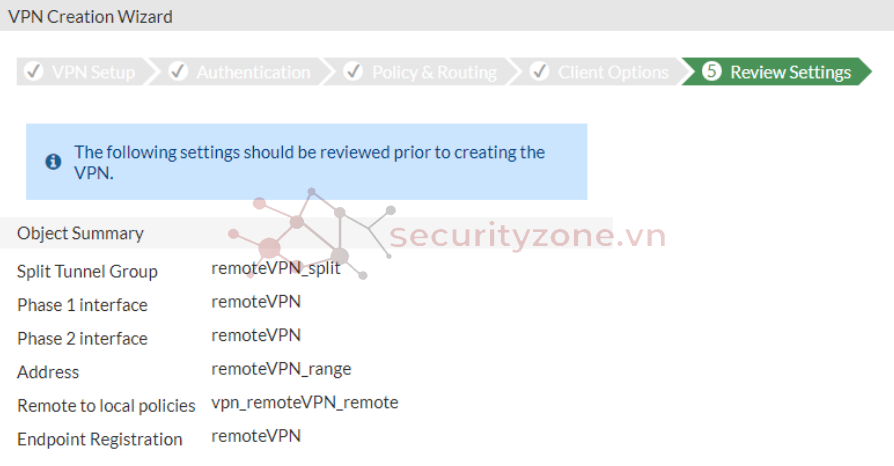

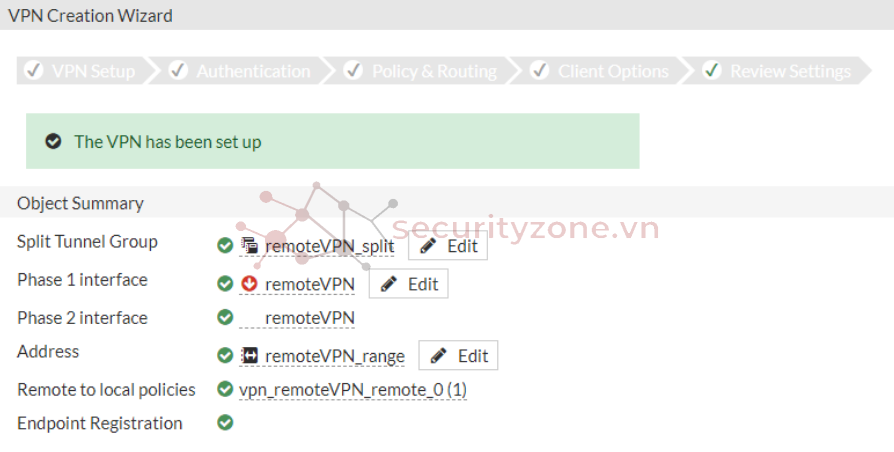

Sau khi tạo thành công sẽ có thông báo như hình dưới:

Kiểm tra IPsec tunnel, policy được tự động tạo.

Ở đây các bạn hãy chỉnh sao cho phần mã hóa của phase1 và phase2 giống với client để có thể kết nối.

Bước 3: Kết nối VPN từ Client

Thử ping từ PC-Remote tới VPC1 trước khi kết nối.

Truy cập trang của Forinet và tải FortiClient VPN-only về để có thể kết nối.

Tạo kết nối VPN, ở đây nhập Remote Gateway là IP WAN của Firewall và Pre-shared key đã tạo trước đó. Nhớ kiểm tra Advanced Settings phần mã hóa của Phase 1 và Phase 2 để có thể kết nối.

Đăng nhập tài khoản và kết nối.

Kiểm tra IP của máy tính clinet thấy có IP được cấp phát do VPN.

Kiểm tra ping thử tới VPC1 và VPC2. Kết quả cho thấy đã ping tới VPC1 nhưng ko ping được tới VPC2 vì VPN chỉ cho connect tới LAN1.

Kết luận: Vậy là mình đã hướng dẫn các bạn cấu hình VPN truy cập từ xa cho các bạn xong rồi.

Triển khai VPN truy cập từ xa với xác thực hai yếu tố (2FA) trên FortiGate mang lại nhiều lợi ích quan trọng cho hệ thống mạng:

- Tăng cường bảo mật với lớp xác thực kép.

- Hỗ trợ làm việc từ xa an toàn.

- Kiểm soát truy cập chi tiết đến tài nguyên nội bộ.

- Khả năng theo dõi và ghi nhật ký hoạt động,

Đính kèm

-

1745379519434.png76.3 KB · Lượt xem: 0

1745379519434.png76.3 KB · Lượt xem: 0 -

1745380340592.png8.8 KB · Lượt xem: 0

1745380340592.png8.8 KB · Lượt xem: 0 -

1745381365008.png60.6 KB · Lượt xem: 0

1745381365008.png60.6 KB · Lượt xem: 0 -

1745381762695.png33.2 KB · Lượt xem: 0

1745381762695.png33.2 KB · Lượt xem: 0 -

1745382456482.png22.9 KB · Lượt xem: 0

1745382456482.png22.9 KB · Lượt xem: 0 -

1745382480454.png48.7 KB · Lượt xem: 0

1745382480454.png48.7 KB · Lượt xem: 0 -

1745385660508.png31.5 KB · Lượt xem: 0

1745385660508.png31.5 KB · Lượt xem: 0 -

1745385673040.png32.2 KB · Lượt xem: 0

1745385673040.png32.2 KB · Lượt xem: 0 -

1745385710933.png45.1 KB · Lượt xem: 0

1745385710933.png45.1 KB · Lượt xem: 0 -

1745385729711.png50 KB · Lượt xem: 0

1745385729711.png50 KB · Lượt xem: 0 -

1745385807217.png17.8 KB · Lượt xem: 0

1745385807217.png17.8 KB · Lượt xem: 0

Sửa lần cuối:

Bài viết liên quan

Bài viết mới