Sau khi tìm hiểu về lý thuyết giao thức LACP (Link Aggregation Control Protocol), việc triển khai cấu hình thực tế là bước quan trọng giúp kiểm chứng nguyên lý hoạt động và đánh giá hiệu quả của giao thức này trong việc gộp nhiều đường truyền vật lý thành một kênh logic. Trong bài lab này, chúng ta sẽ tiến hành cấu hình LACP trên thiết bị Juniper vQFX để thiết lập một nhóm cổng kết hợp (AE – Aggregated Ethernet), từ đó tối ưu hóa băng thông, tăng khả năng chịu lỗi và đảm bảo tính ổn định của kết nối mạng.

II. Yêu cầu

III. Cấu hình

IV. Kiểm tra yêu cầu

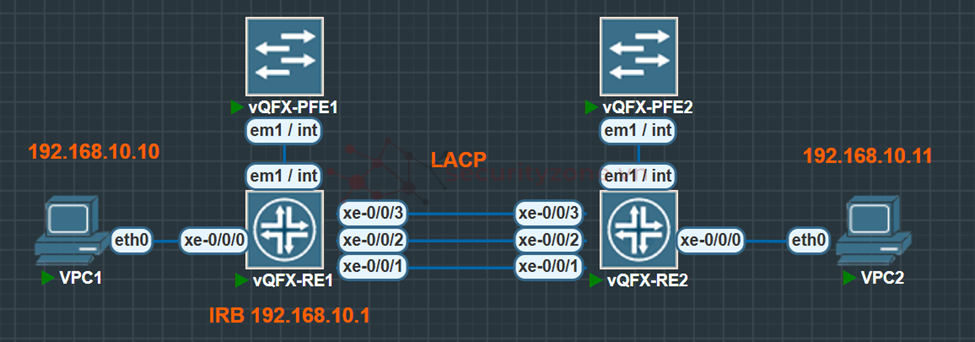

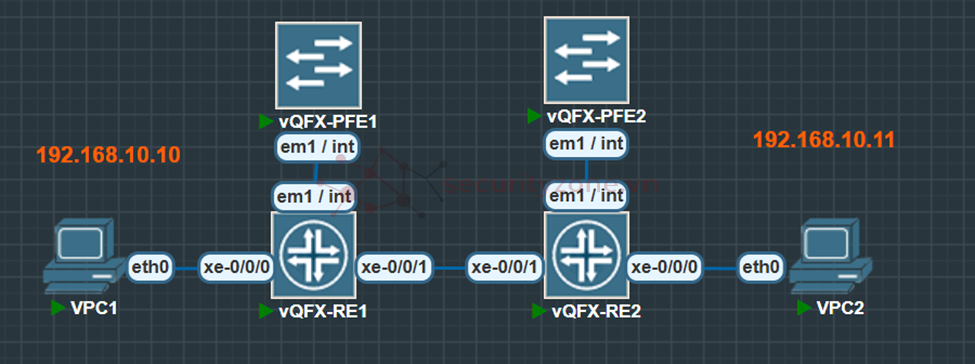

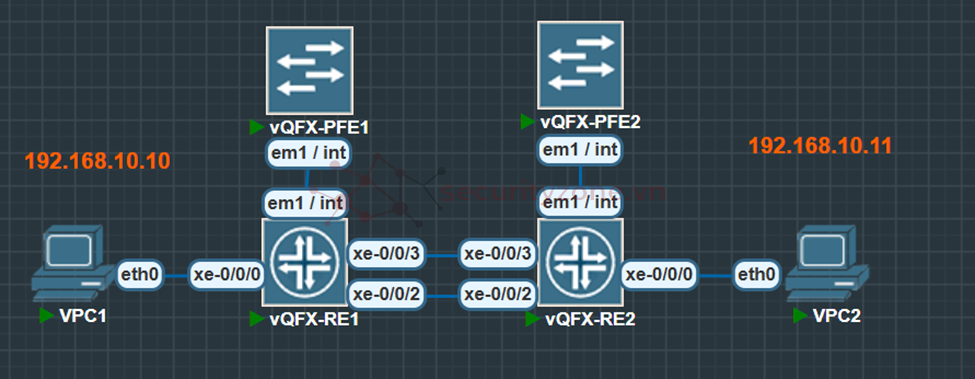

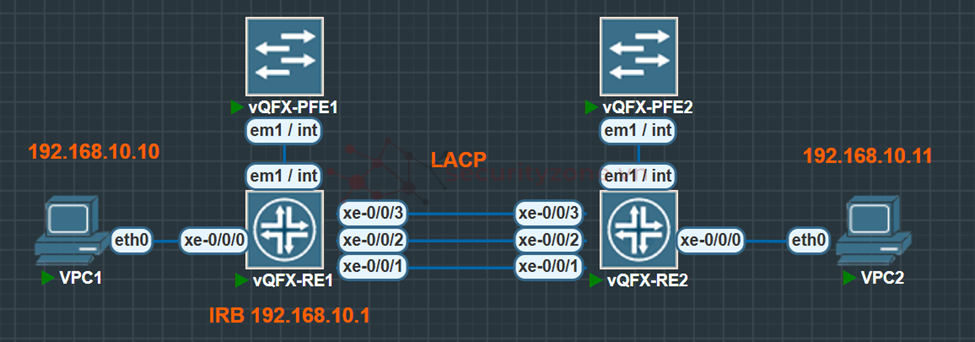

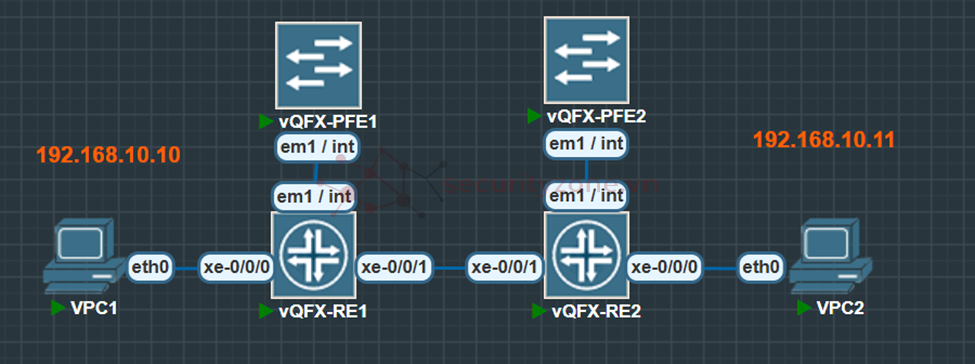

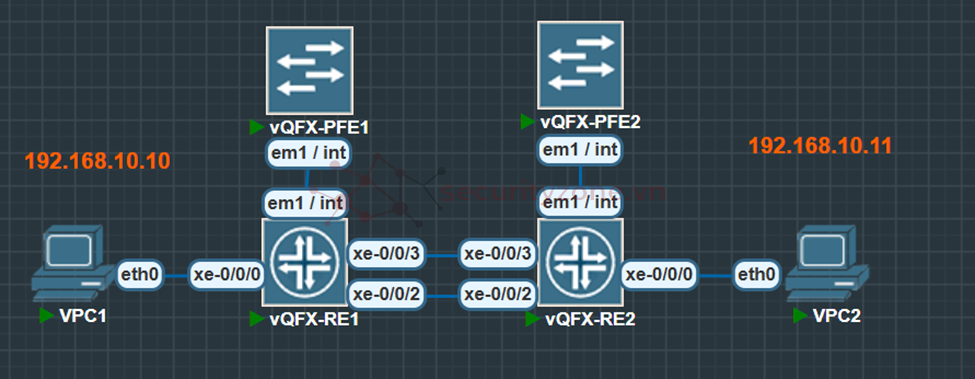

vQFX-PFE1 & vQFX-PFE2: Là các Packet Forwarding Engine, chịu trách nhiệm chuyển tiếp gói tin.

vQFX-RE1 & vQFX-RE2: Là các Routing Engine, xử lý định tuyến và quản lý thiết bị.

LACP: xe-0/0/1, xe-0/0/2, xe-0/0/3

IRB: 192.168.10.1

VPC1: 192.168.10.10

VPC2: 192.168.10.11

Lần lượt gộp các interface xe-0/0/1 … 3 và đưa vào 1 nhóm/interface logic có tên là ae0

kích hoạt LACP trên cổng ae0 và sử dụng chế độ active của LACP, gửi gói tin BPDU nhanh

Cấu hình trunk cho interface ae0 và thêm cho phép VLAN10 đã tạo ban đầu đi qua đường trunk này

cấu hình interface kết nối với PC để cho phép VLAN10 đi qua

Cấu hình gateway IRB cho việc routing, với IP là 192.168.10.1 và việc set IRB này chỉ làm 1 switch RE, không làm trên cả 2 sẽ gây lỗi

*bonus: 1 vài phiên bản của RE sẽ mặc định không hiển thị các interface logic được tạo ra, nếu muốn hiện ta phải thiết lập số lượng mặc định ban đầu bằng lệnh sau

Đánh giá tính ổn định

Sau khi đã bỏ đường 2 và 3, còn lại 1 đường, ta quan sát lại trạng thái trên switch RE, thì đã thấy cập nhật, hiện tại chỉ còn đường 1 hiện đang nhận và gửi dữ liệu, đường 2 và 3 đang bị detached(cổng hiện tại không thể tham gia vào nhóm LACP này)

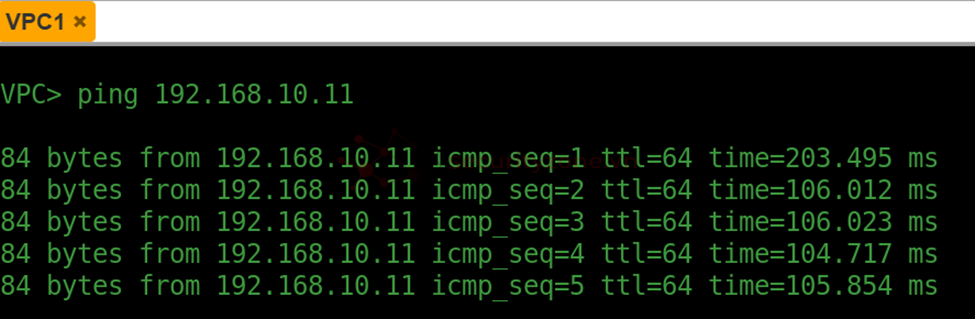

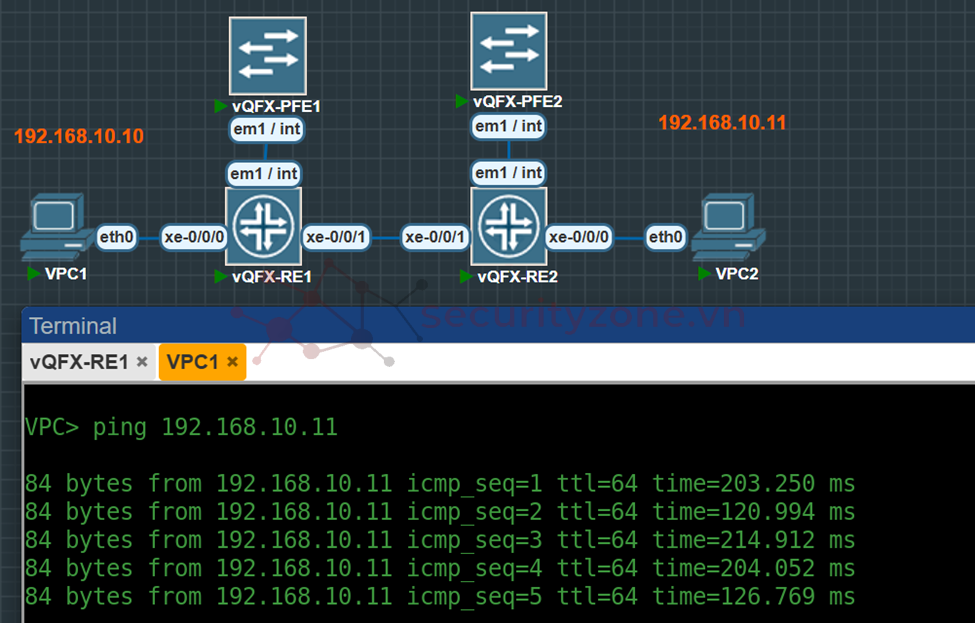

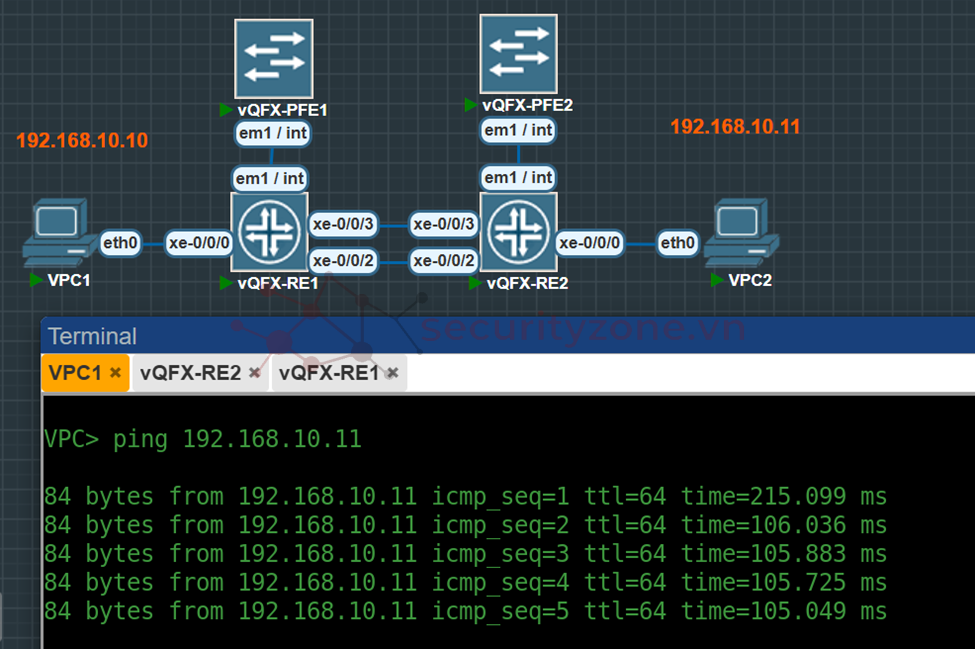

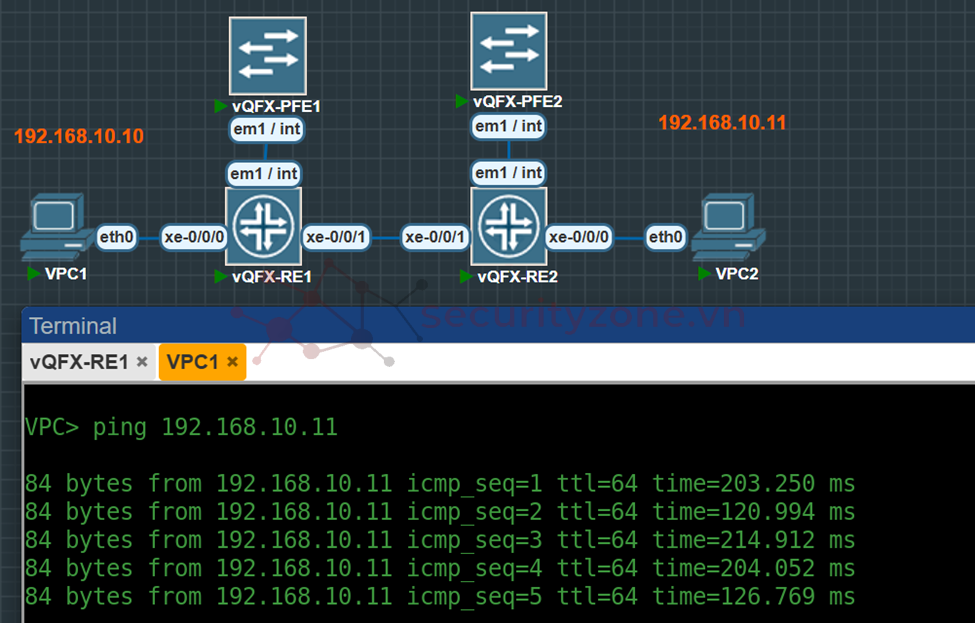

Tiến hành kiểm tra kết nối giữa 2 PC thì vẫn ping bình thường

Khi bỏ đường 1, nối lại đường 2 và 3, switch đã cập nhật trạng thái mới, chỉ có 1 cổng bị detached

Kiểm tra kết nối giữa 2 PC

Kết quả kiểm tra cho thấy LACP hoạt động chính xác, duy trì kết nối ngay cả khi một hoặc hai cổng bị mất. Điều này chứng minh tính hiệu quả của LACP trong việc cải thiện độ tin cậy và hiệu suất của mạng.

Mục lục

I. Giới thiệu mô hìnhII. Yêu cầu

III. Cấu hình

IV. Kiểm tra yêu cầu

I. Giới thiệu mô hình

vQFX-PFE1 & vQFX-PFE2: Là các Packet Forwarding Engine, chịu trách nhiệm chuyển tiếp gói tin.

vQFX-RE1 & vQFX-RE2: Là các Routing Engine, xử lý định tuyến và quản lý thiết bị.

LACP: xe-0/0/1, xe-0/0/2, xe-0/0/3

IRB: 192.168.10.1

VPC1: 192.168.10.10

VPC2: 192.168.10.11

II. Yêu cầu

- Tạo LACP để gộp 3 cổng vật lý thành 1 cổng logic

- Kiểm tra kết nối mạng giữa 2 PC

- Đánh giá tính ổn định

- TH1: bỏ đường dây vật lý 2 và 3, còn lại đường 1 và kiểm tra kết nối giữa 2 PC

- TH2: khôi phục đường vật lý 2 và 3, bỏ đường 1 và kiểm tra kết nối giữa 2 PC

III. Cấu hình

Đầu tiên ta tạo vlan

Mã:

set vlans VLAN10 vlan-id 10Lần lượt gộp các interface xe-0/0/1 … 3 và đưa vào 1 nhóm/interface logic có tên là ae0

Mã:

set interfaces xe-0/0/1 ether-options 802.3ad ae0

set interfaces xe-0/0/2 ether-options 802.3ad ae0

set interfaces xe-0/0/3 ether-options 802.3ad ae0kích hoạt LACP trên cổng ae0 và sử dụng chế độ active của LACP, gửi gói tin BPDU nhanh

Mã:

set interfaces ae0 aggregated-ether-options lacp active periodic fastCấu hình trunk cho interface ae0 và thêm cho phép VLAN10 đã tạo ban đầu đi qua đường trunk này

Mã:

set interfaces ae0 unit 0 family ethernet-switching interface-mode trunk

set interfaces ae0 unit 0 family ethernet-switching vlan members VLAN10cấu hình interface kết nối với PC để cho phép VLAN10 đi qua

Mã:

set interfaces xe-0/0/0 unit 0 family ethernet-switching vlan members VLAN10Cấu hình gateway IRB cho việc routing, với IP là 192.168.10.1 và việc set IRB này chỉ làm 1 switch RE, không làm trên cả 2 sẽ gây lỗi

Mã:

set vlans VLAN10 l3-interface irb.10

set interfaces irb unit 10 family inet address 192.168.10.1/24*bonus: 1 vài phiên bản của RE sẽ mặc định không hiển thị các interface logic được tạo ra, nếu muốn hiện ta phải thiết lập số lượng mặc định ban đầu bằng lệnh sau

Mã:

set chassis aggregated-devices ethernet device-count 10IV. Kiểm tra yêu cầu

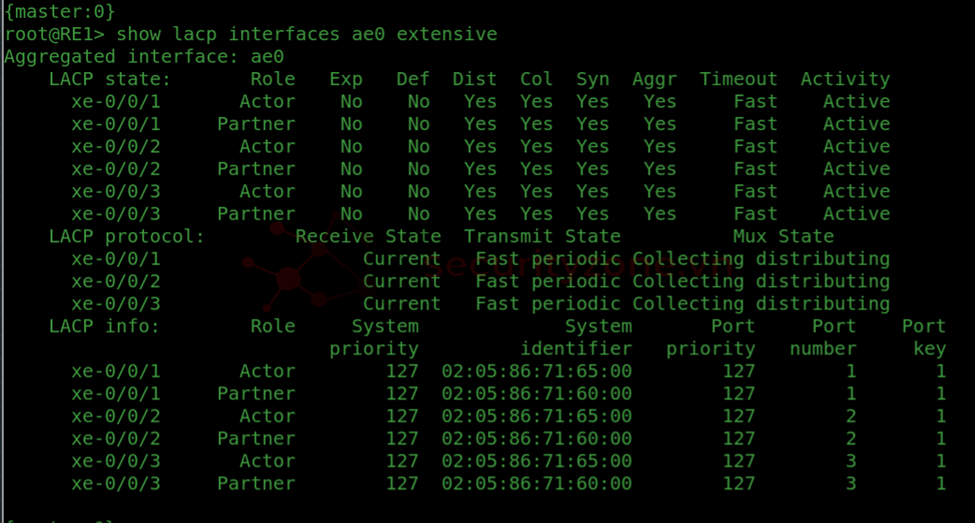

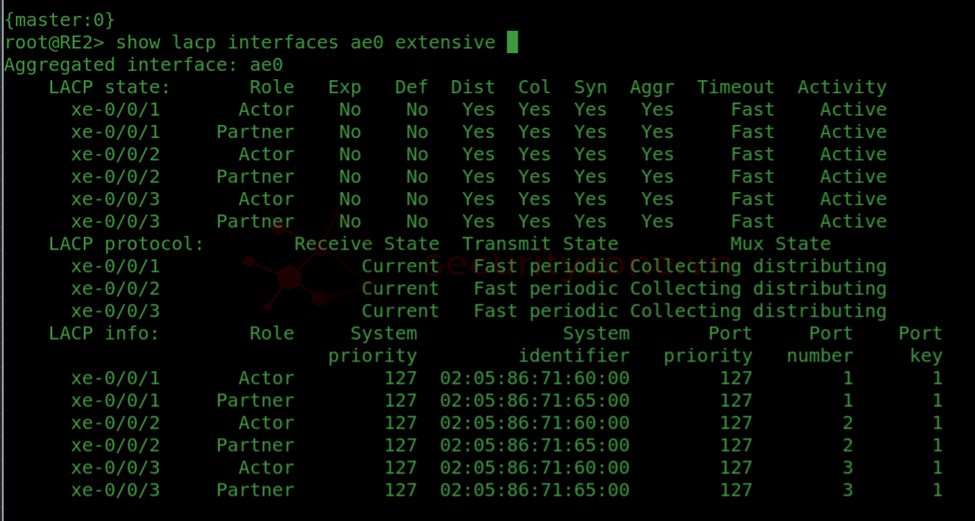

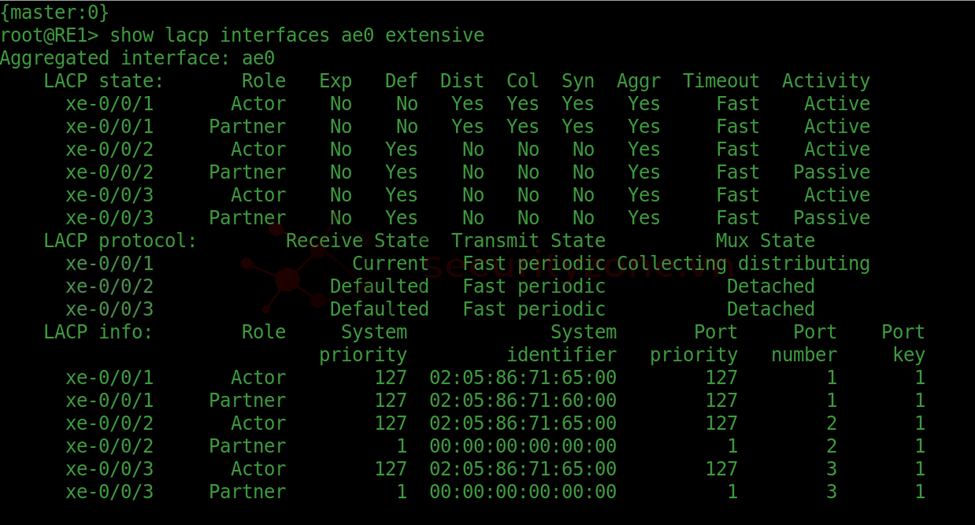

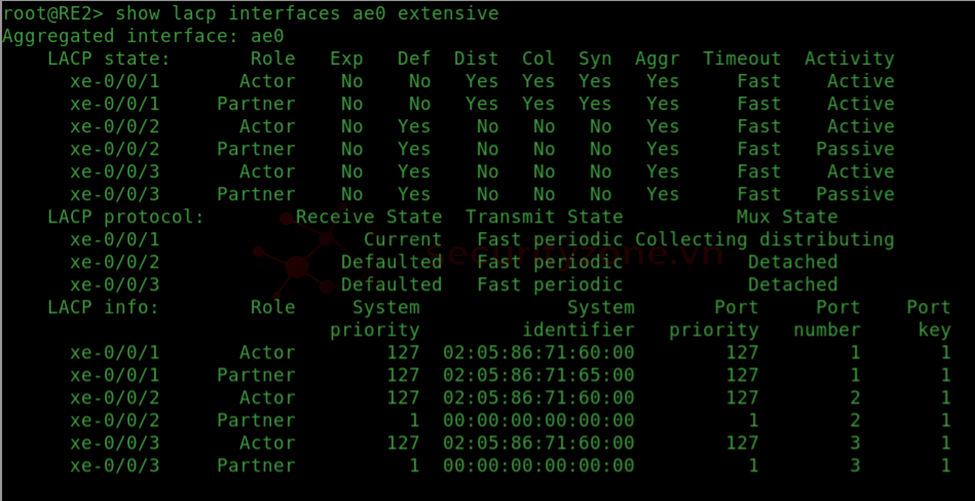

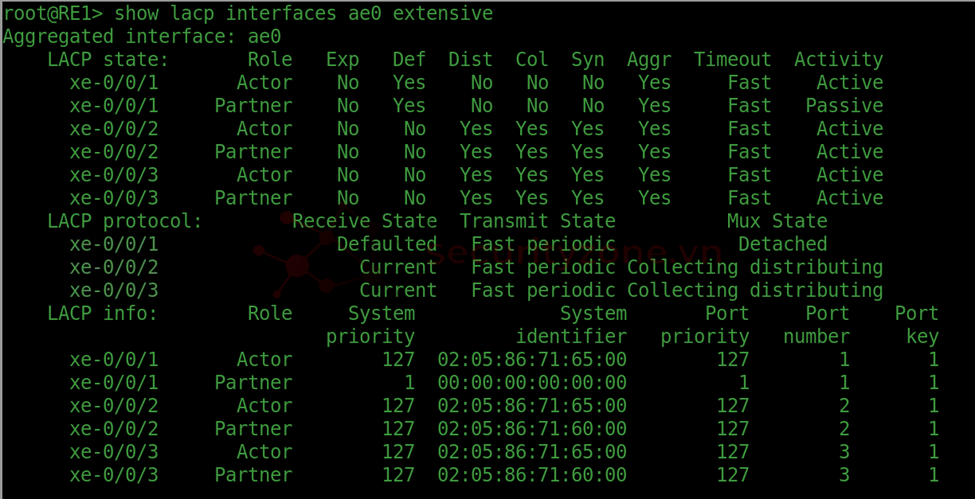

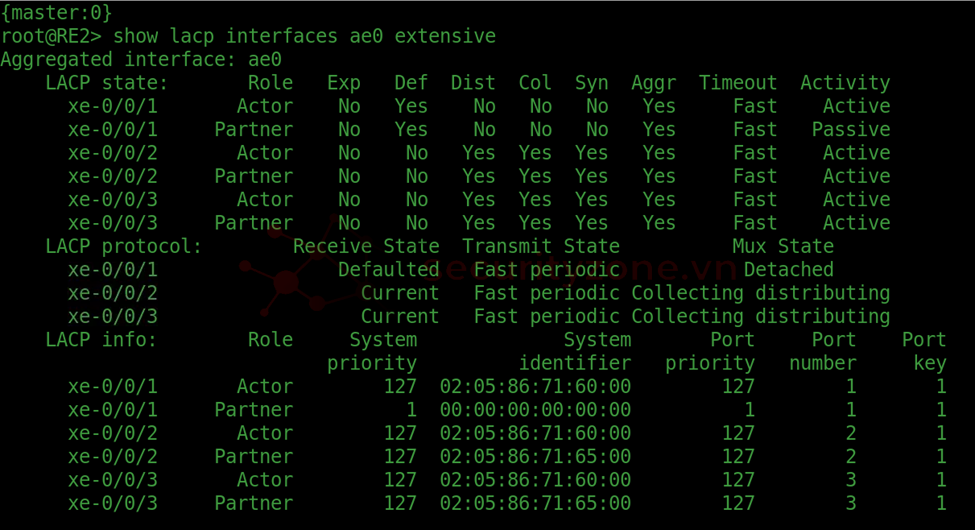

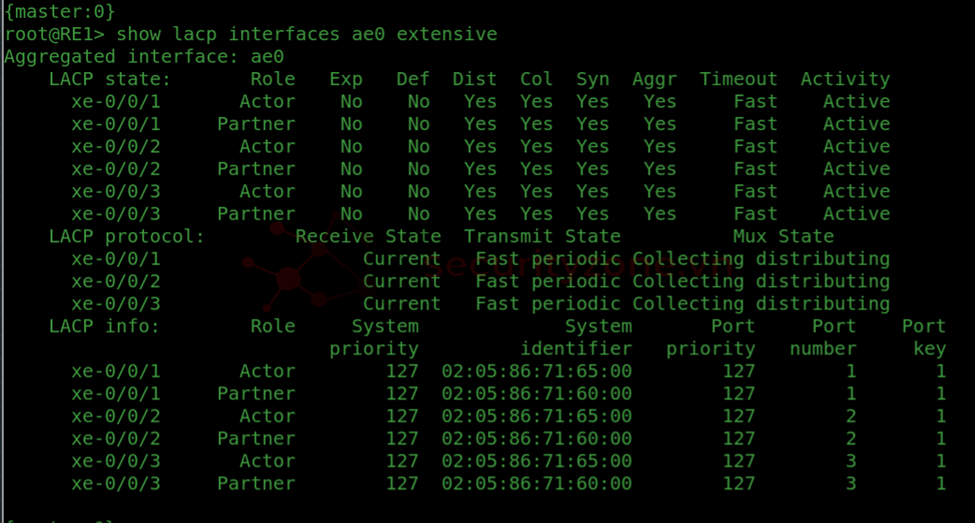

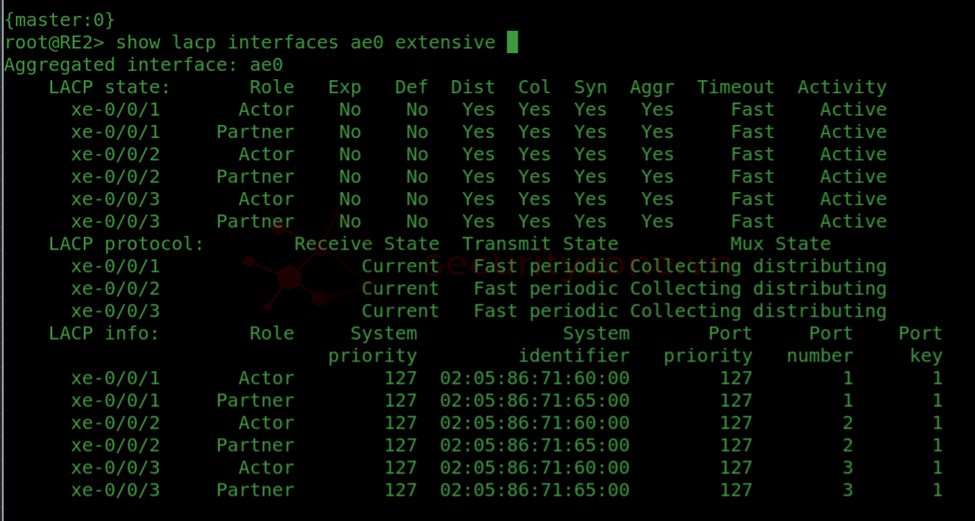

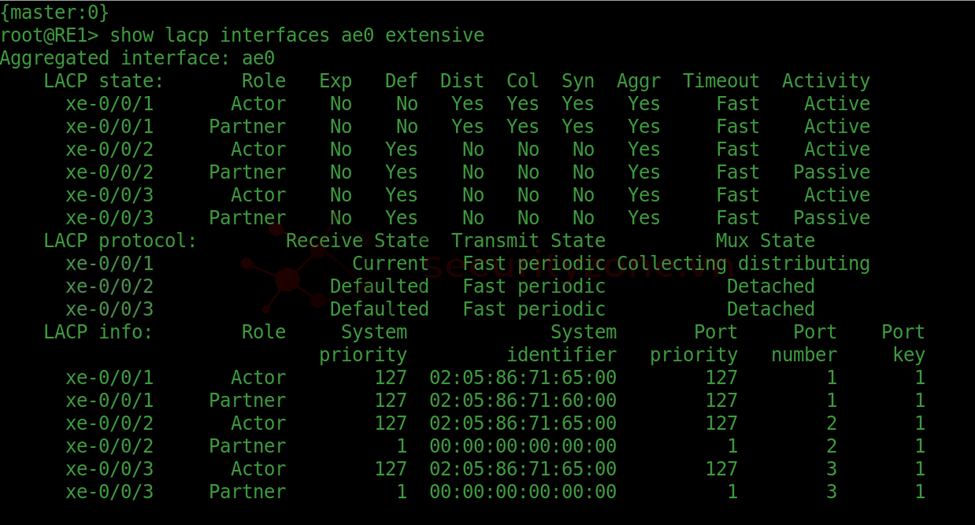

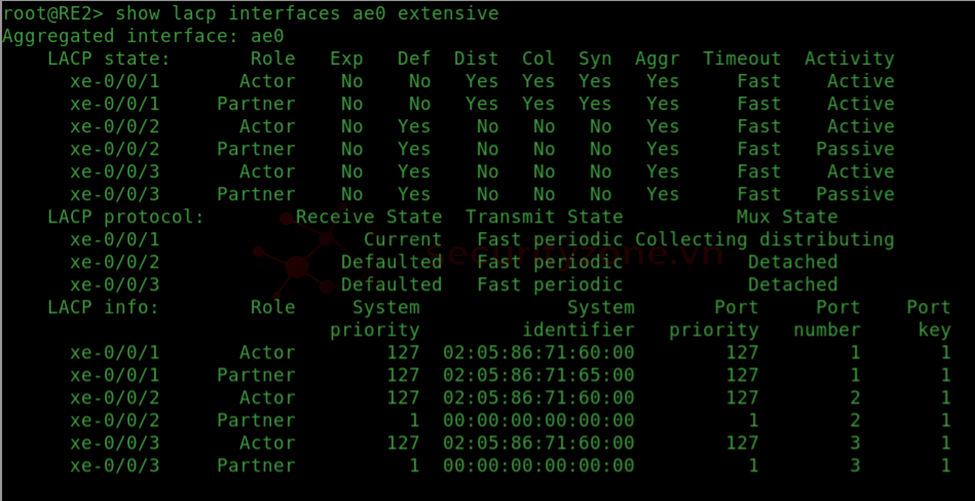

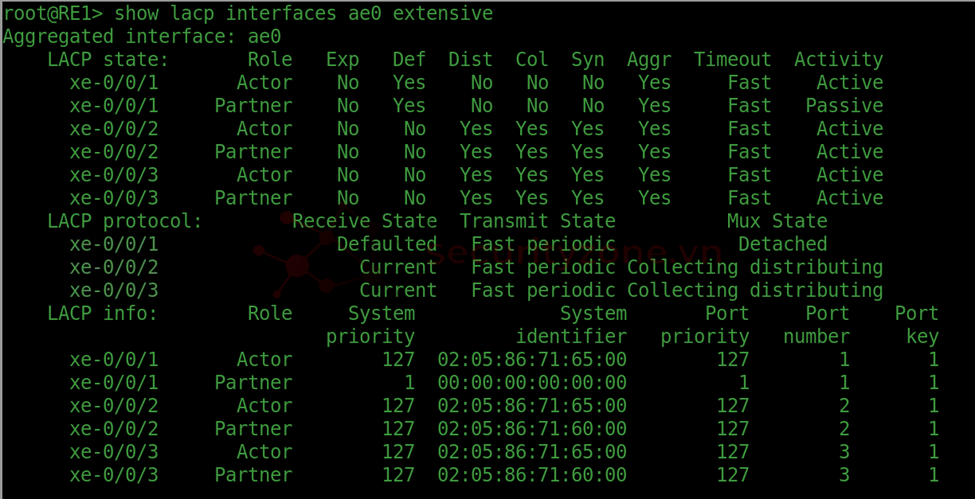

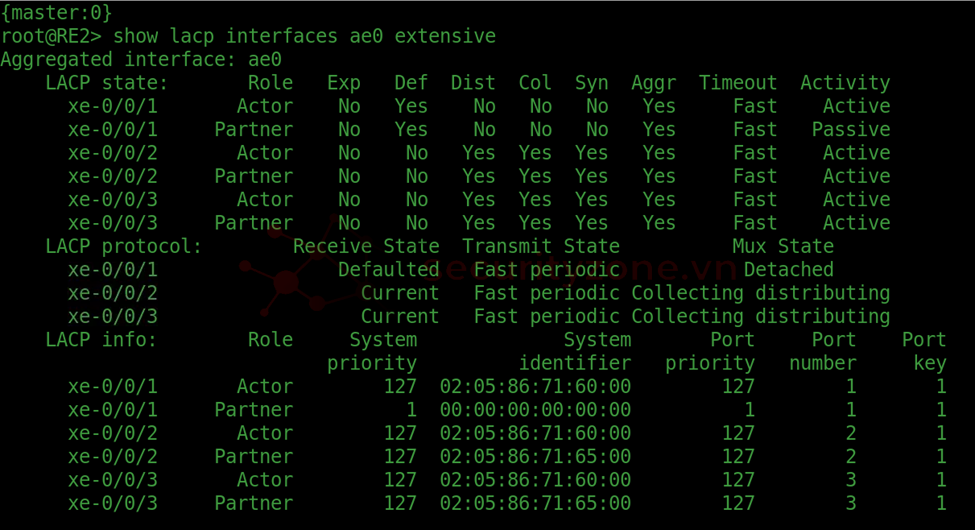

Tạo LACP để gộp 3 cổng vật lý thành 1 cổng logic

- Sau 2 hình của switch RE, ta thấy được

- Cả 3 port (xe-0/0/1, xe-0/0/2, xe-0/0/3) đang hoạt động ổn định trong nhóm LACP (ae0).

- LACP đang ở chế độ Active, gửi gói với tần số nhanh (Fast periodic).

- Cả 3 port đều đang gửi (Distributing) và nhận (Collecting) dữ liệu.

- Không có lỗi hoặc timeout nào xảy ra (Expired: No, Defaulted: No).

Đánh giá tính ổn định

- TH1: bỏ đường dây vật lý 2 và 3, còn lại đường 1 và kiểm tra kết nối giữa 2 PC

Sau khi đã bỏ đường 2 và 3, còn lại 1 đường, ta quan sát lại trạng thái trên switch RE, thì đã thấy cập nhật, hiện tại chỉ còn đường 1 hiện đang nhận và gửi dữ liệu, đường 2 và 3 đang bị detached(cổng hiện tại không thể tham gia vào nhóm LACP này)

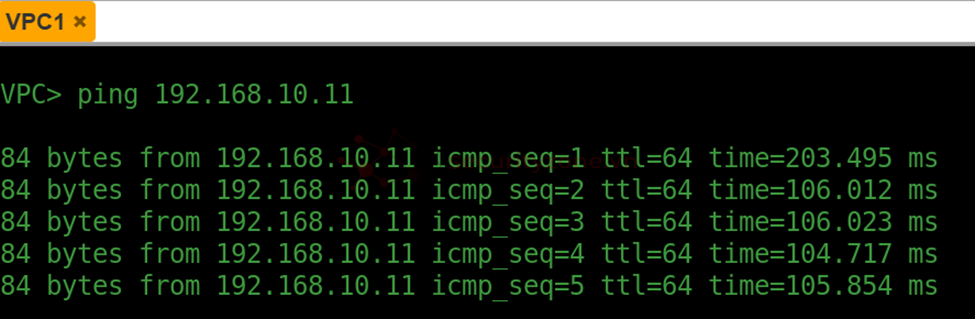

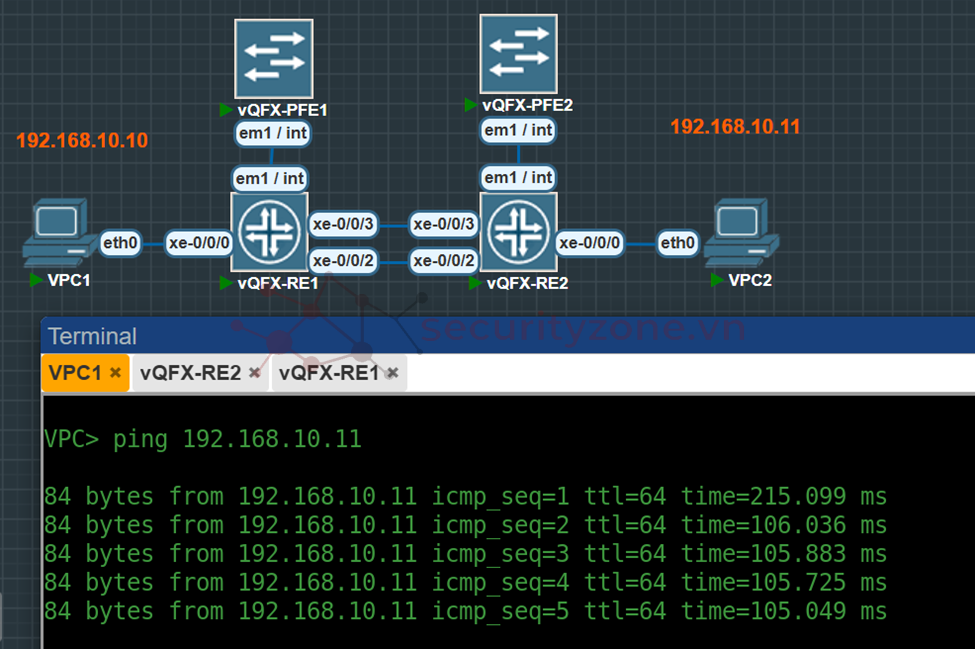

Tiến hành kiểm tra kết nối giữa 2 PC thì vẫn ping bình thường

- TH2: khôi phục đường vật lý 2 và 3, bỏ đường 1 và kiểm tra kết nối giữa 2 PC

Khi bỏ đường 1, nối lại đường 2 và 3, switch đã cập nhật trạng thái mới, chỉ có 1 cổng bị detached

Kiểm tra kết nối giữa 2 PC

Kết luận

Bài lab này đã giúp chúng ta hiểu rõ hơn về cách triển khai và kiểm tra giao thức LACP trên thiết bị Juniper vQFX. Thông qua việc gộp ba cổng vật lý thành một kênh logic (AE), chúng ta đã tối ưu hóa băng thông, tăng khả năng chịu lỗi và đảm bảo kết nối mạng ổn định.Kết quả kiểm tra cho thấy LACP hoạt động chính xác, duy trì kết nối ngay cả khi một hoặc hai cổng bị mất. Điều này chứng minh tính hiệu quả của LACP trong việc cải thiện độ tin cậy và hiệu suất của mạng.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới