Chào các bạn! Trong bài viết này, mình sẽ hướng dẫn cấu hình SSL VPN trên FortiGate để cho phép người dùng truy cập an toàn vào hệ thống nội bộ thông qua trình duyệt web.

SSL VPN cung cấp một kênh truyền mã hóa an toàn, cho phép người dùng từ xa truy cập vào tài nguyên mạng nội bộ mà không cần cài đặt phần mềm VPN client phức tạp.

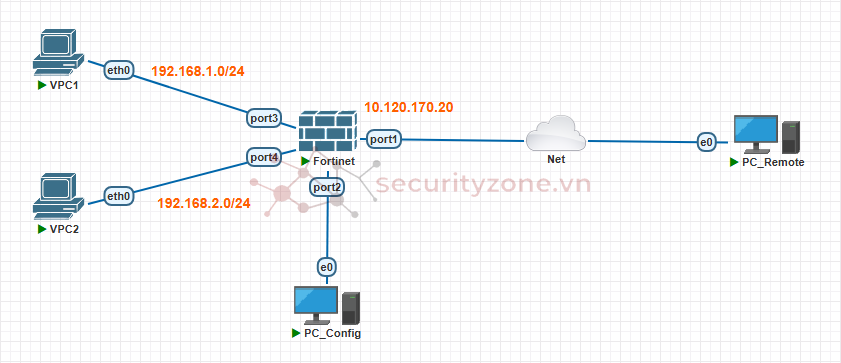

Mục tiêu: Trong bài LAB này, chúng ta sẽ thực hiện cấu hình SSL VPN trên firewall Fortigate để người dùng có thể truy cập an toàn vào các tài nguyên mạng nội bộ thông qua trình duyệt web hoặc ứng dụng client. Đảm bảo tất cả dữ liệu được truyền qua kết nối được mã hóa an toàn bằng giao thức SSL/TLS. Cung cấp cho người dùng quyền truy cập vào các ứng dụng và tài nguyên cụ thể dựa trên vai trò và nhu cầu công việc.

Giải Pháp:

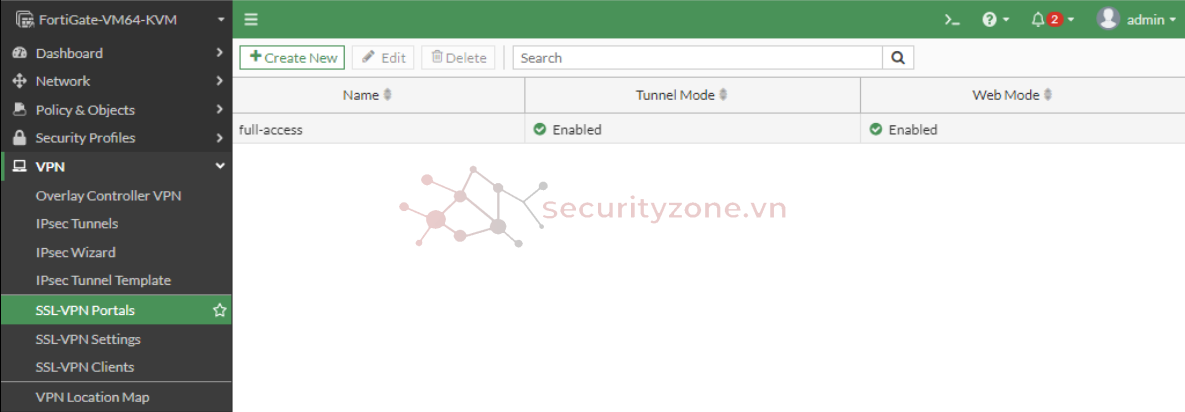

Bước 2: Cấu hình Portal SSL VPN

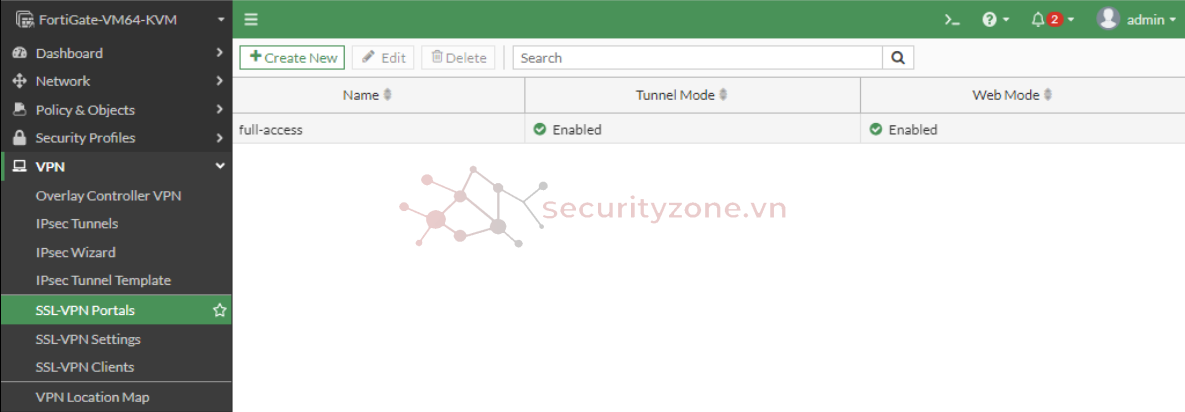

Truy cập vào VPN > SSL-VPN Portals như hình dưới.

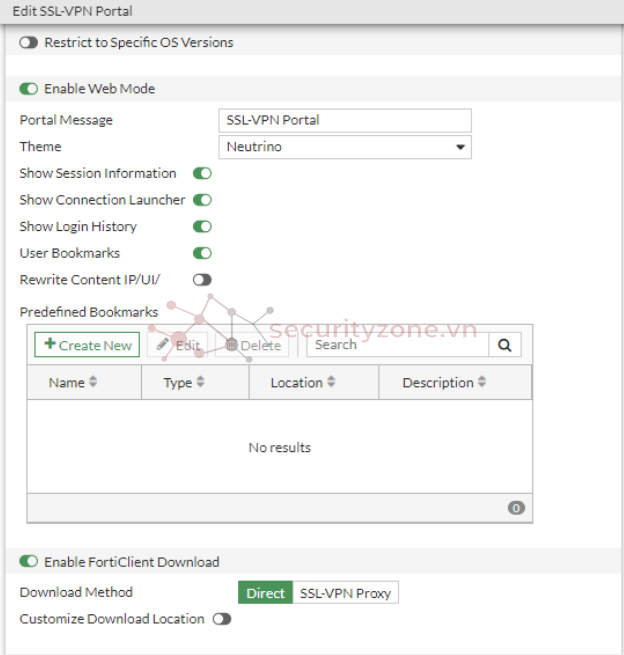

Create New để tạo SSL-VPN Portal hoặc bấm vào Portal có sẵn để edit, ở đây mình edit lại full-access để sử dụng luôn.

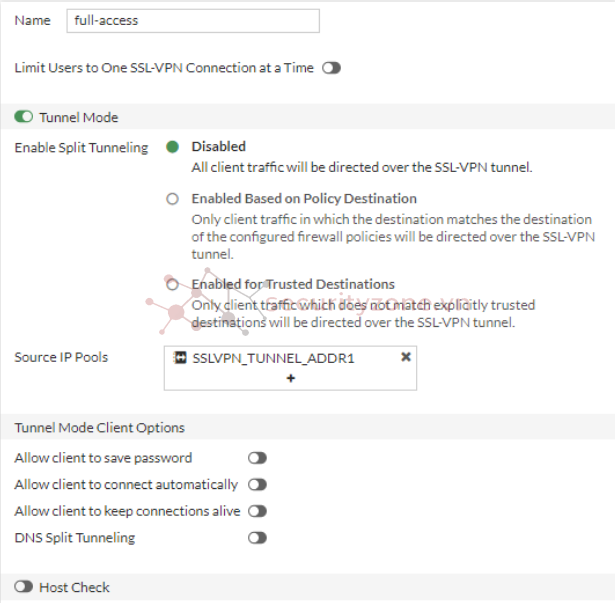

Limit Users to One SSL-VPN Connection at a Time:

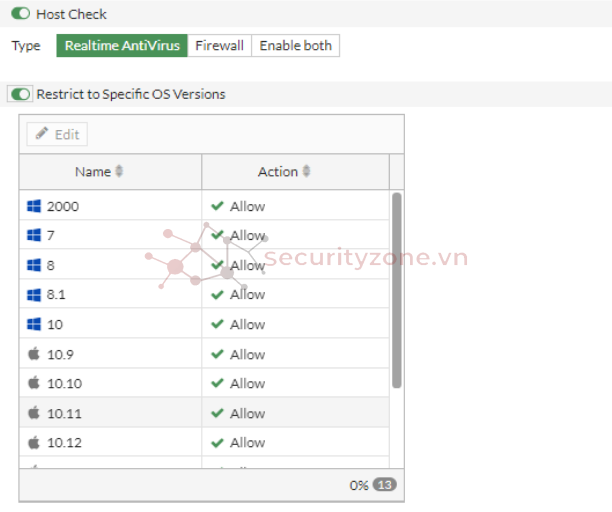

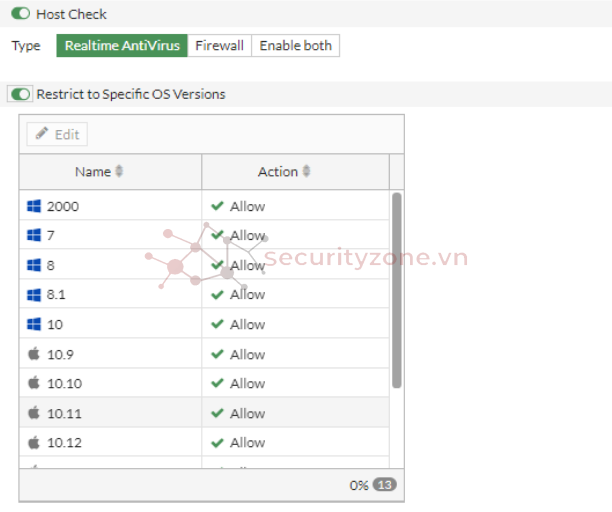

Host Check: Khi bật, Fortigate sẽ kiểm tra máy client để đảm bảo nó đáp ứng các yêu cầu bảo mật nhất định trước khi cho phép kết nối VPN.

Restrict to Specific OS Versions: Khi bật, tính năng này cho phép quản trị viên giới hạn truy cập SSL-VPN chỉ cho những hệ điều hành cụ thể (Windows, macOS, Linux, iOS, Android).

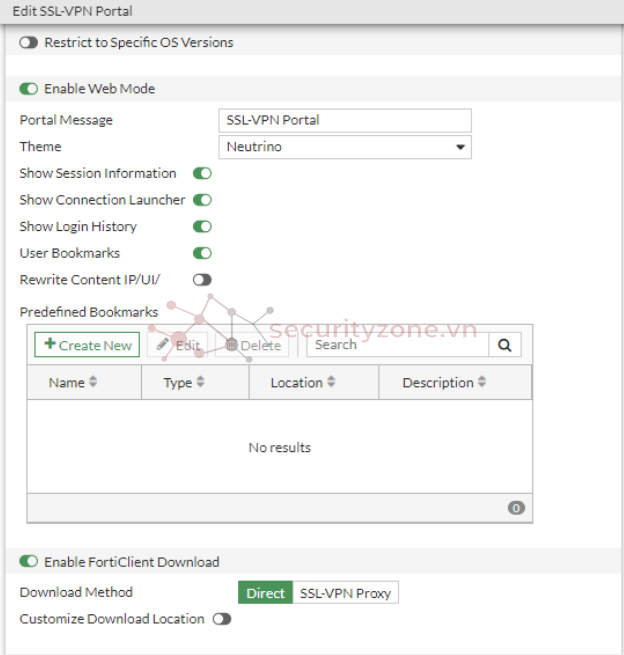

Web Mode: Web Mode cho phép người dùng truy cập các tài nguyên nội bộ thông qua trình duyệt web mà không cần cài đặt phần mềm VPN client. Phù hợp cho việc truy cập nhanh vào các ứng dụng web nội bộ, máy chủ file, hoặc các tài nguyên mạng cụ thể.

Enable FortiClient Download: Cho phép người dùng tải xuống phần mềm FortiClient trực tiếp từ portal SSL-VPN.

Enable FortiClient Download: Cho phép người dùng tải xuống phần mềm FortiClient trực tiếp từ portal SSL-VPN.

Bước 3: Chỉnh sửa SSL-VPN Settings

Truy cập VPN > SSL-VPN Settings

Cấu hình SSL VPN Settings:

Tạo một địa chỉ IP cục bộ hoặc chỉ định một địa chỉ IP cụ thể của server hoặc thiết bị trong mạng LAN để VPN Client có thể truy cập vào một mạng nội bộ nhất định. Nếu muốn VPN Client truy cập được tất cả các mạng LAN, bạn có thể bỏ qua bước này.

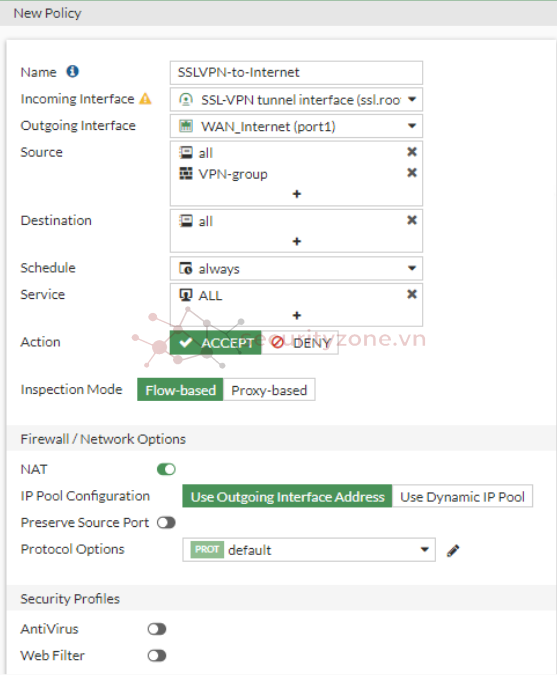

Bước 4: Tạo Policy cho phép VPN kết nối tới mạng LAN1 và ra ngoài Internet

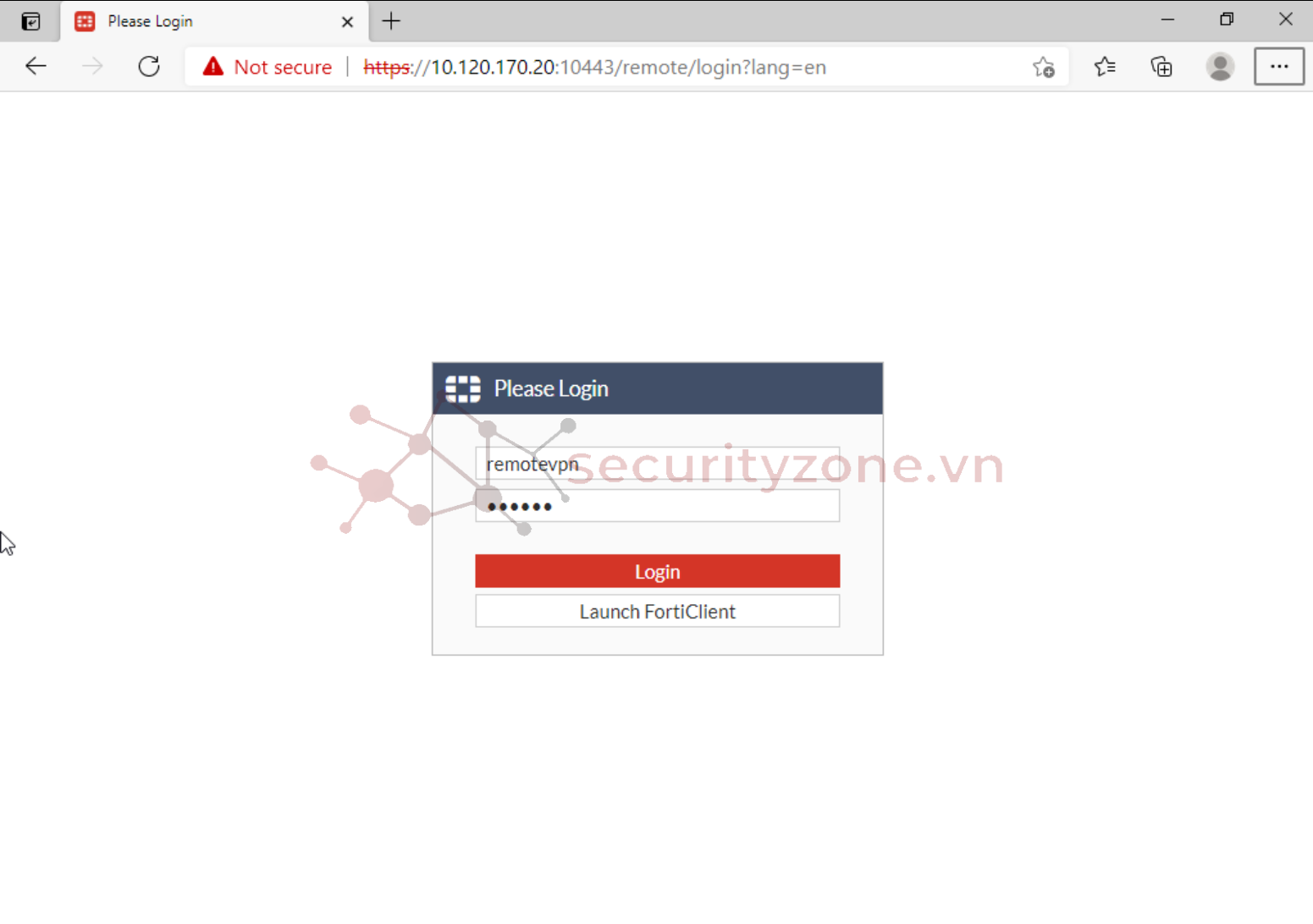

Bước 5: Thử truy cập từ máy Remote

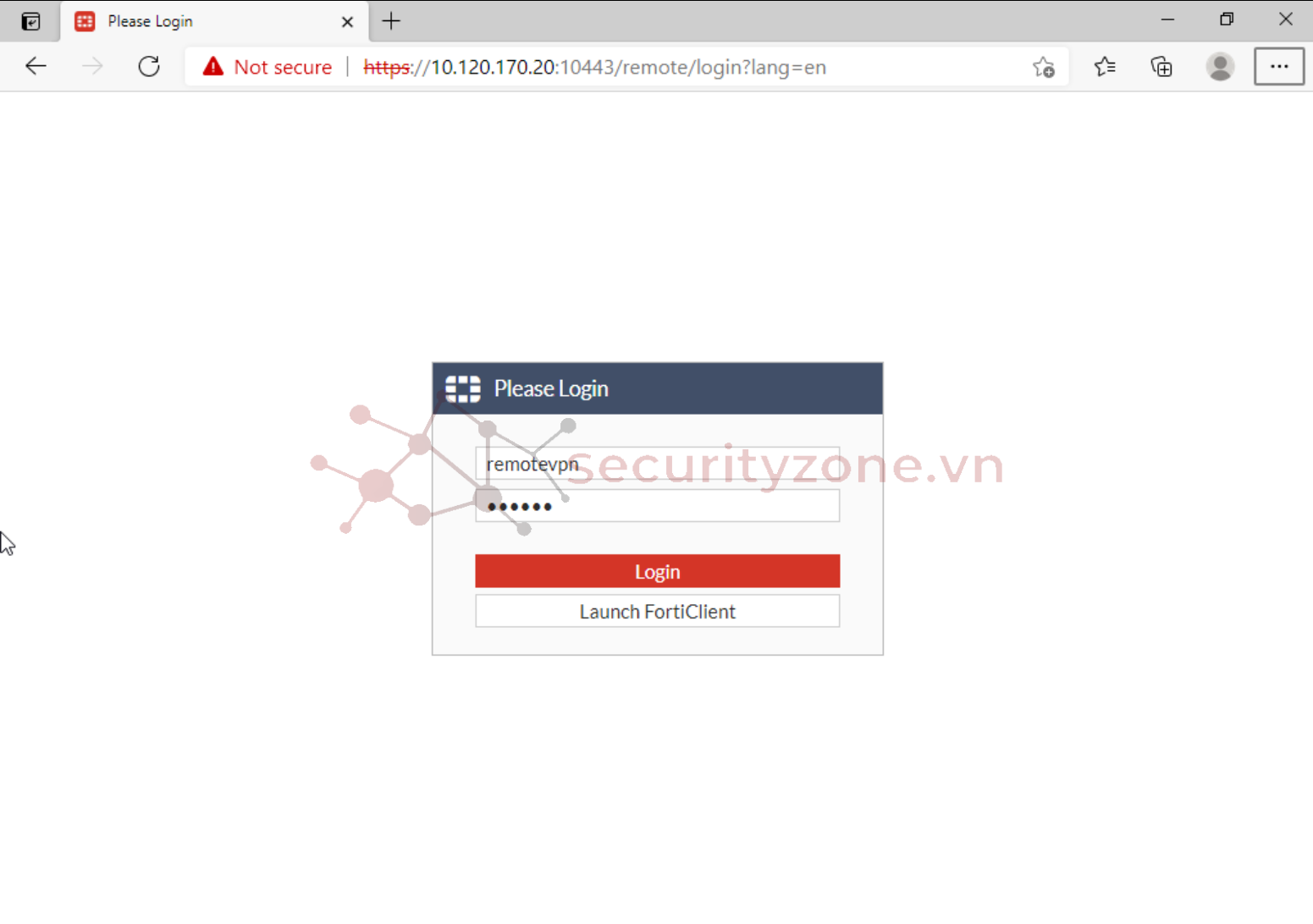

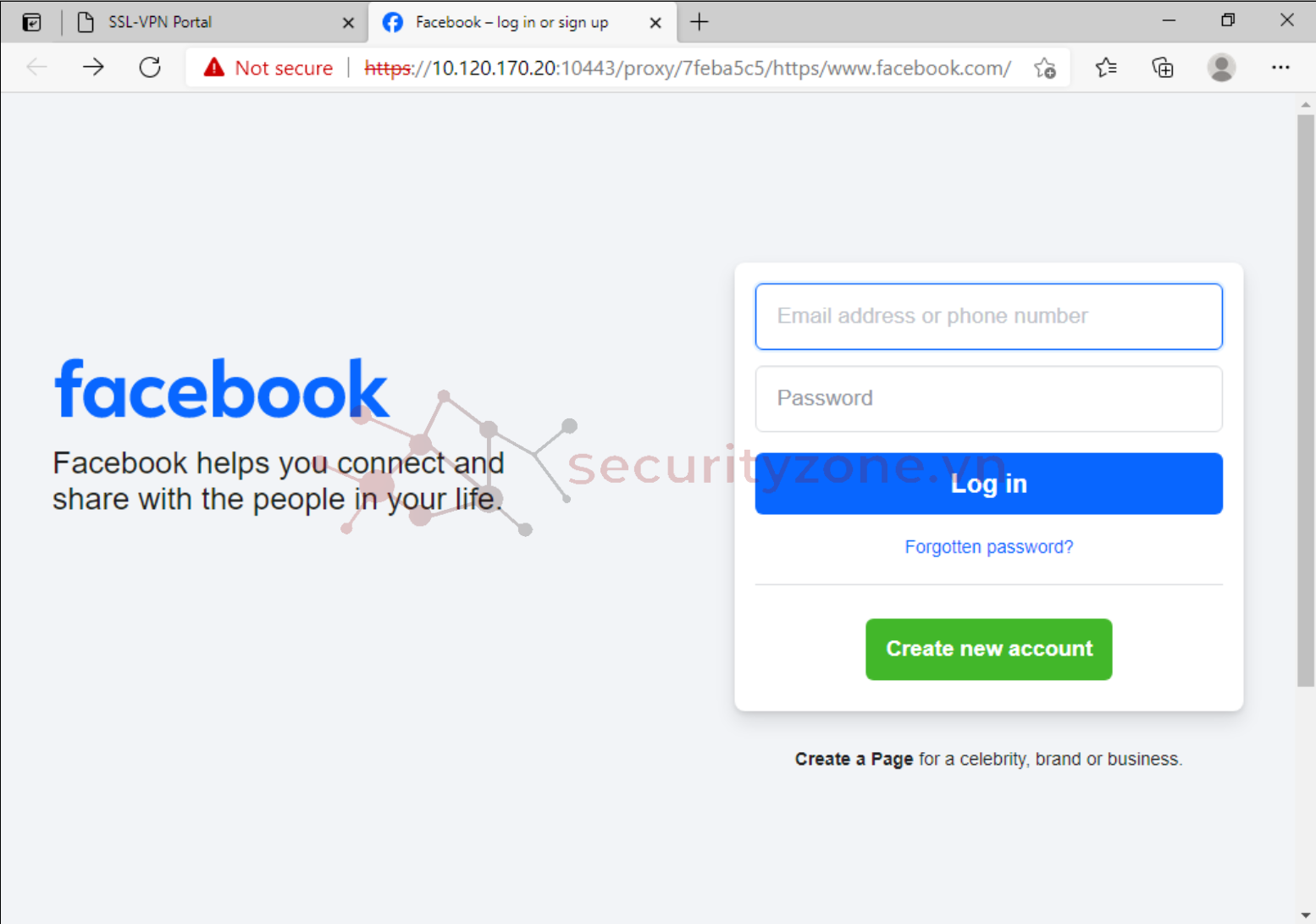

Sử dụng Web mode bằng các dùng trình duyệt với IP WAN của Firewall với port 10443 và đăng nhập bằng tài khoản đã tạo trước đó.

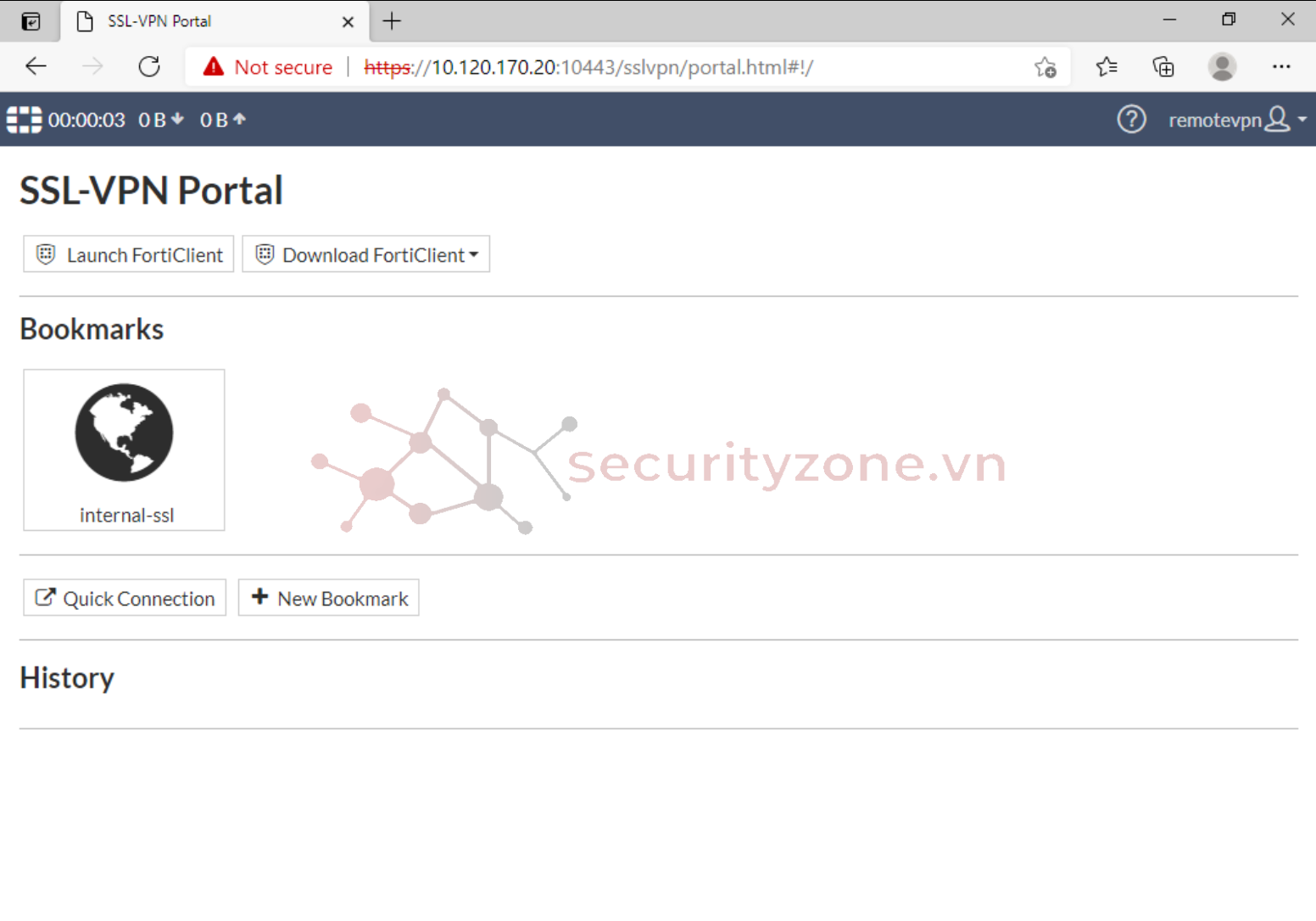

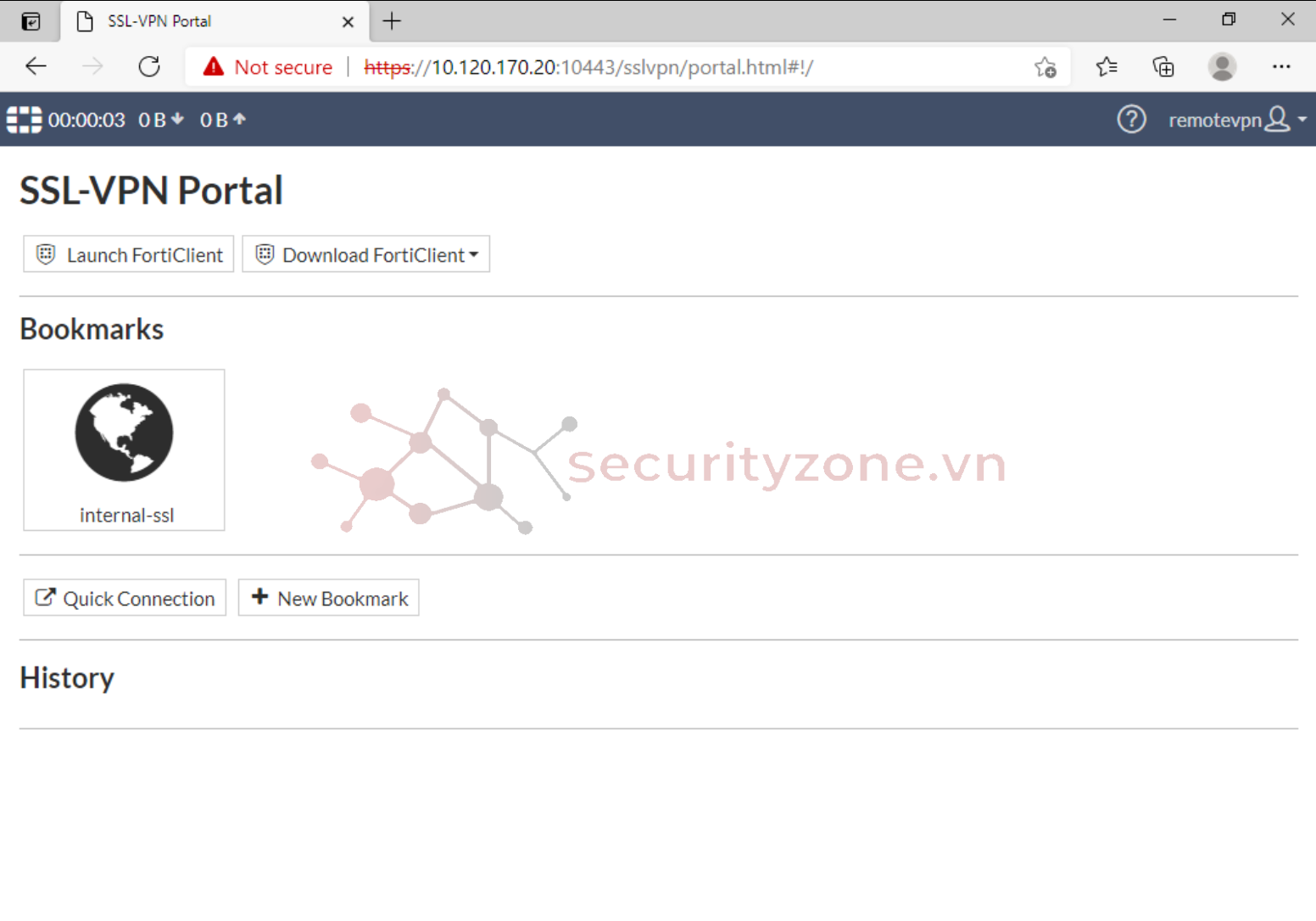

Sau khi đăng nhập thành công sẽ hiển thị như hình. Có bookmarks mà mình đã tạo sẵn, có sẵn tùy chọn tải, sử dụng FortiClient và các kết nối nhanh.

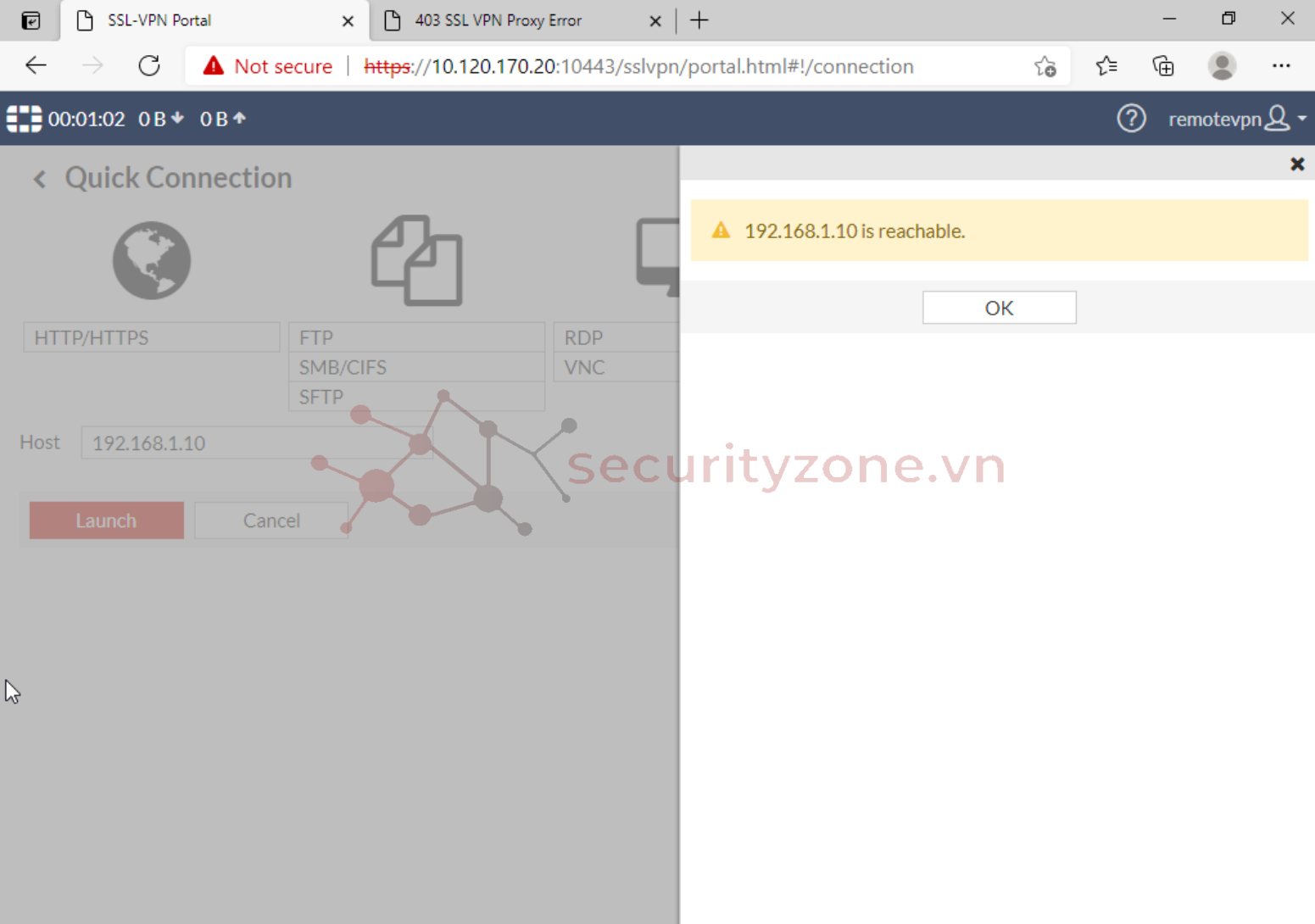

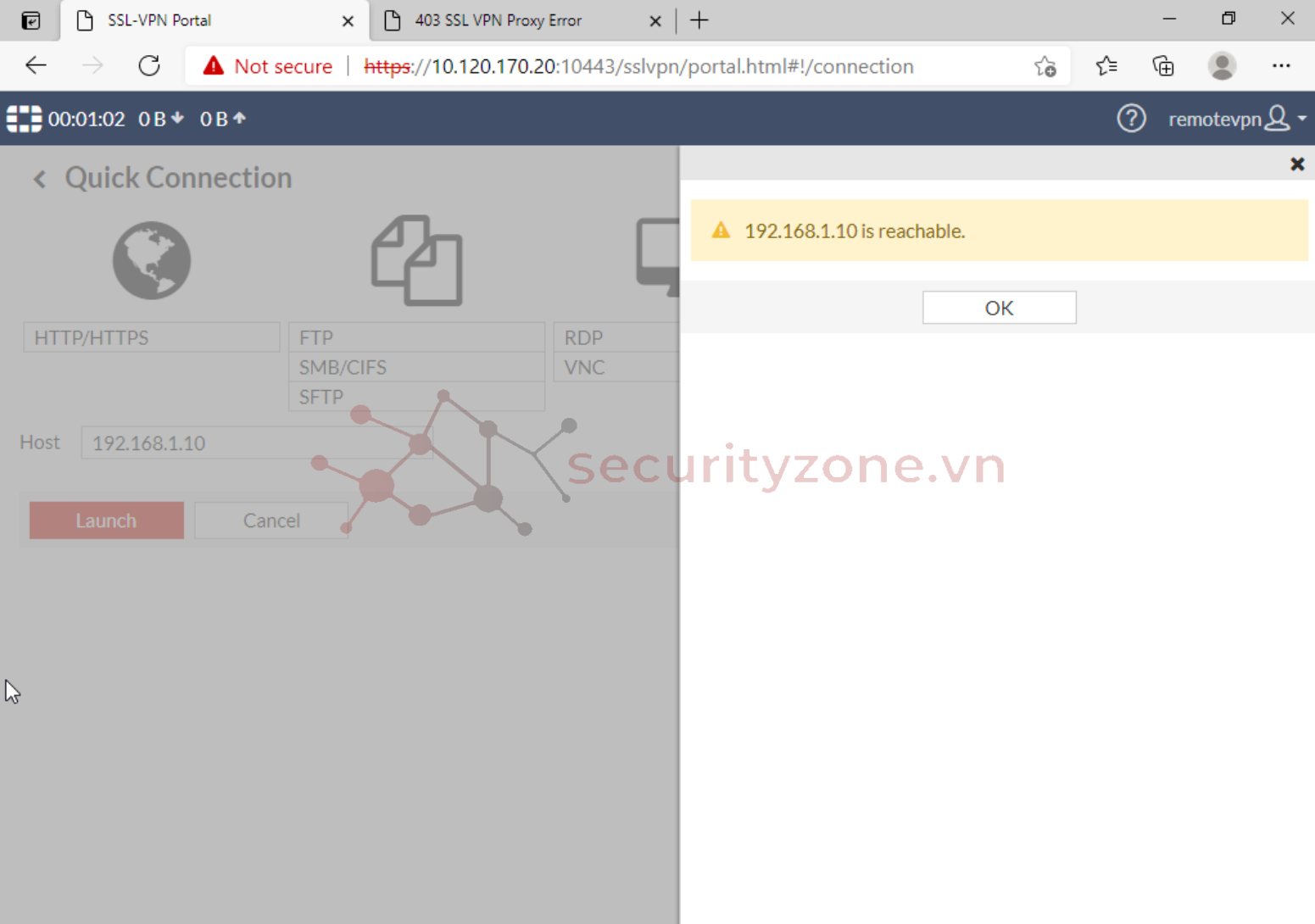

Sau khi đăng nhập thành công, sử dụng tính năng kết nối nhanh để ping tới PC1 trong LAN1. Kết quả cho thấy kết nối hoạt động tốt.

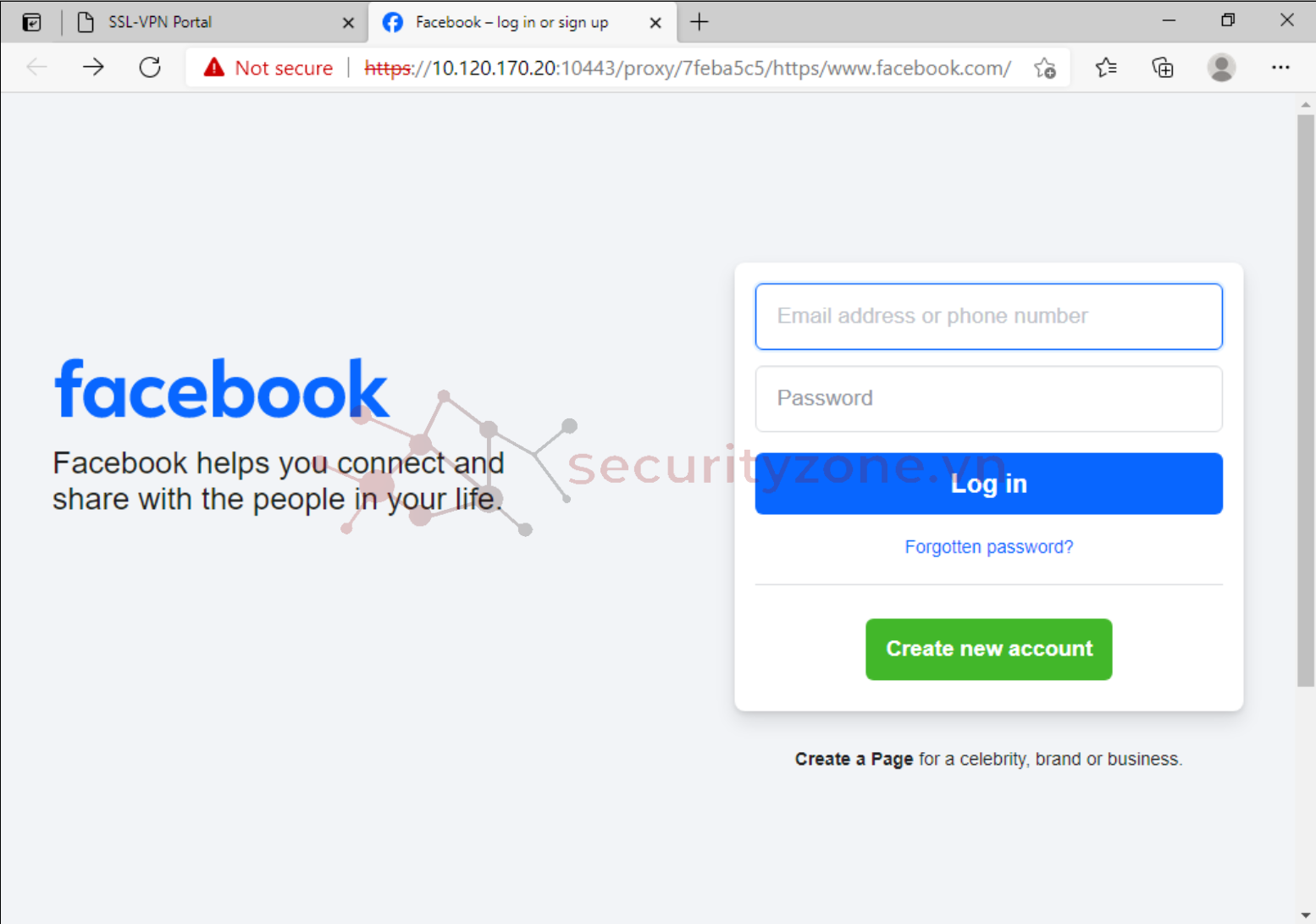

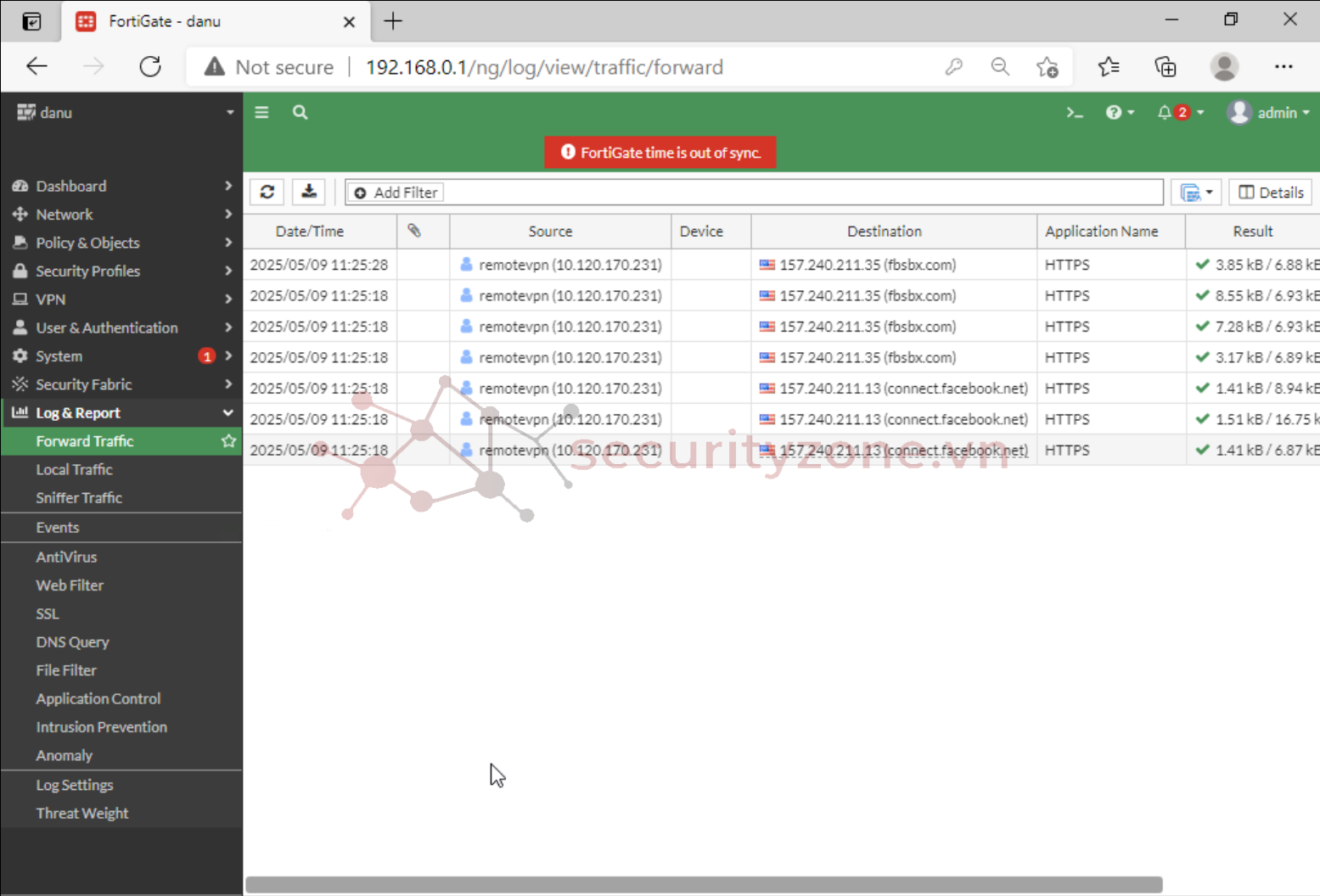

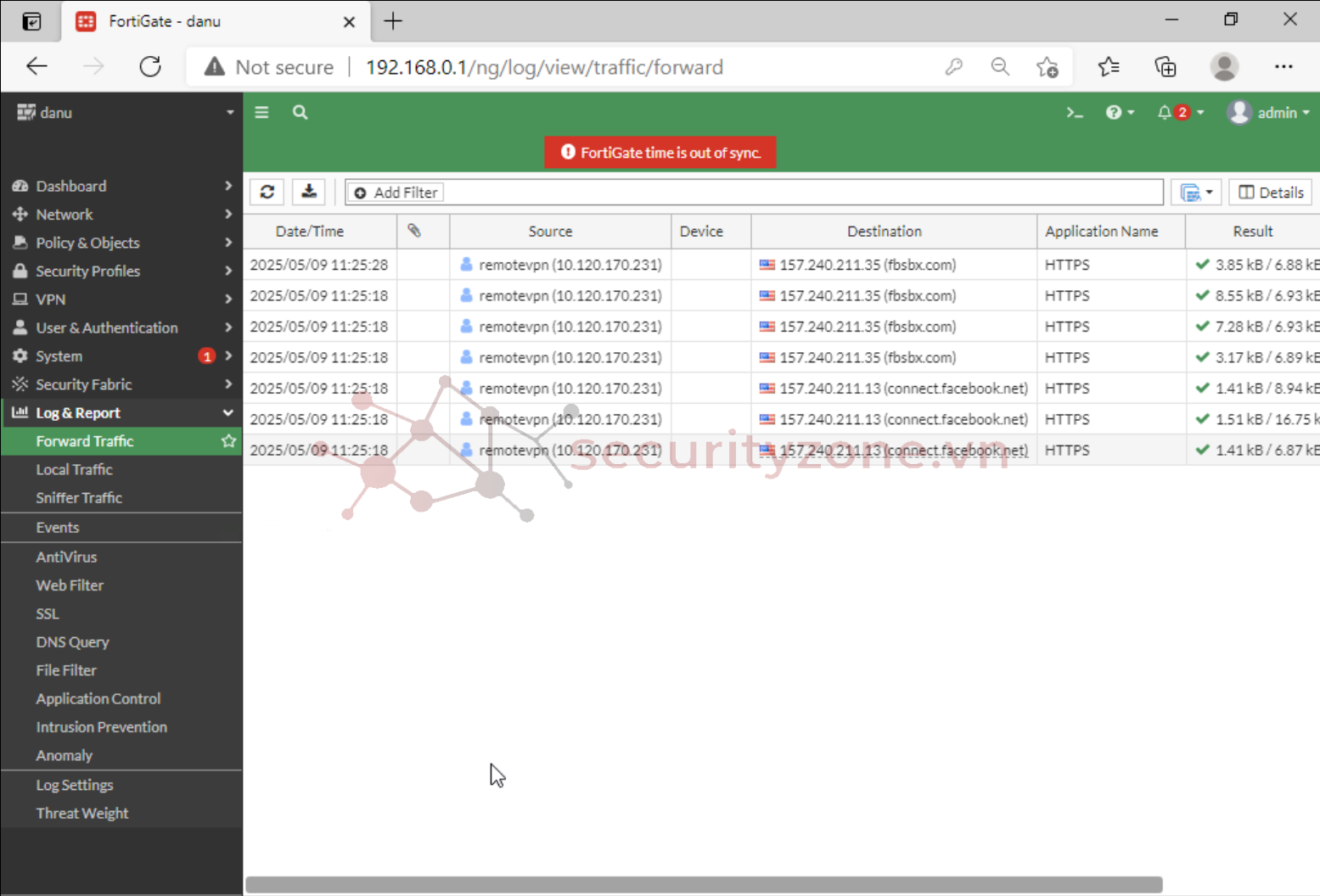

Thử truy cập một URL thông qua Web mode và kiểm tra Log của Firewall.

Khi truy cập SSL VPN với URL Facebook qua Quick Connection ở chế độ web mode, firewall sẽ quản lý và giám sát lưu lượng mạng này. Firewall sẽ kiểm tra và xử lý các kết nối, bao gồm việc ghi nhận thông tin về IP nguồn, IP đích, giao thức, và các hành động liên quan đến việc cho phép hoặc chặn truy cập

Qua bài viết này, các bạn có thể dễ dàng triển khai giải pháp SSL VPN trên FortiGate để bảo mật mạng nội bộ và cho phép người dùng truy cập từ xa một cách an toàn và hiệu quả.

Mục Lục

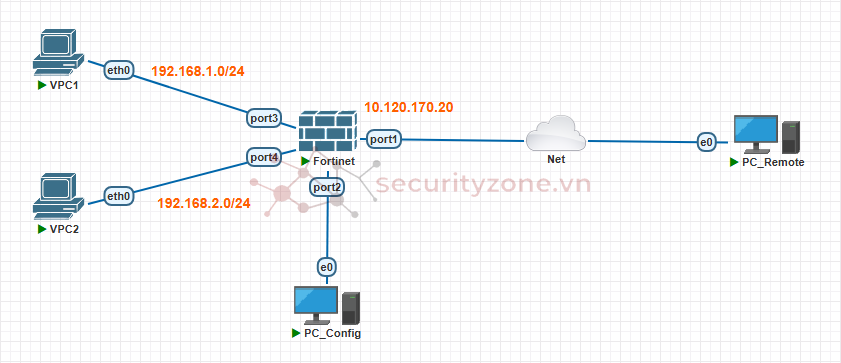

1. Mô Hình

2. Cấu Hình VPN

SSL VPN cung cấp một kênh truyền mã hóa an toàn, cho phép người dùng từ xa truy cập vào tài nguyên mạng nội bộ mà không cần cài đặt phần mềm VPN client phức tạp.

Mục tiêu: Trong bài LAB này, chúng ta sẽ thực hiện cấu hình SSL VPN trên firewall Fortigate để người dùng có thể truy cập an toàn vào các tài nguyên mạng nội bộ thông qua trình duyệt web hoặc ứng dụng client. Đảm bảo tất cả dữ liệu được truyền qua kết nối được mã hóa an toàn bằng giao thức SSL/TLS. Cung cấp cho người dùng quyền truy cập vào các ứng dụng và tài nguyên cụ thể dựa trên vai trò và nhu cầu công việc.

Giải Pháp:

- Kiến trúc SSL VPN Web Portal:

- Cấu hình SSL VPN Web Portal trên FortiGate sử dụng chứng chỉ SSL hợp lệ

- Tạo các bookmark để truy cập nhanh vào ứng dụng nội bộ

- Xác thực người dùng:

- Thiết lập hệ thống xác thực người dùng tích hợp với cơ sở dữ liệu người dùng hiện có

- Cấu hình tùy chọn xác thực nâng cao như xác thực hai yếu tố nếu cần

- Quản lý quyền truy cập:

- Tạo các nhóm người dùng với quyền truy cập khác nhau

- Cấu hình chính sách firewall chi tiết để kiểm soát quyền truy cập vào các tài nguyên cụ thể

- Bảo mật nâng cao:

- Thiết lập thời gian hết hạn phiên và ngưỡng không hoạt động

- Cấu hình kiểm tra thiết bị đầu cuối để đảm bảo đáp ứng yêu cầu bảo mật tối thiểu

- Giám sát và ghi nhật ký:

- Thiết lập ghi nhật ký chi tiết cho tất cả các hoạt động truy cập SSL VPN

- Cấu hình cảnh báo cho các sự kiện bất thường

- Tối ưu hóa hiệu năng:

- Cấu hình giới hạn băng thông hợp lý

- Thiết lập cân bằng tải nếu có nhiều người dùng đồng thời

1. Mô Hình

Về mô hình thì mình vẫn sử dụng mô hình của bài LAB trước:

2. Cấu Hình

Bước 1: Đầu tiên thì phải tạo tài khoản đăng nhập, các bạn có thể xem lại phần này ở bài viết trước: [LAB] #8Bước 2: Cấu hình Portal SSL VPN

Truy cập vào VPN > SSL-VPN Portals như hình dưới.

Create New để tạo SSL-VPN Portal hoặc bấm vào Portal có sẵn để edit, ở đây mình edit lại full-access để sử dụng luôn.

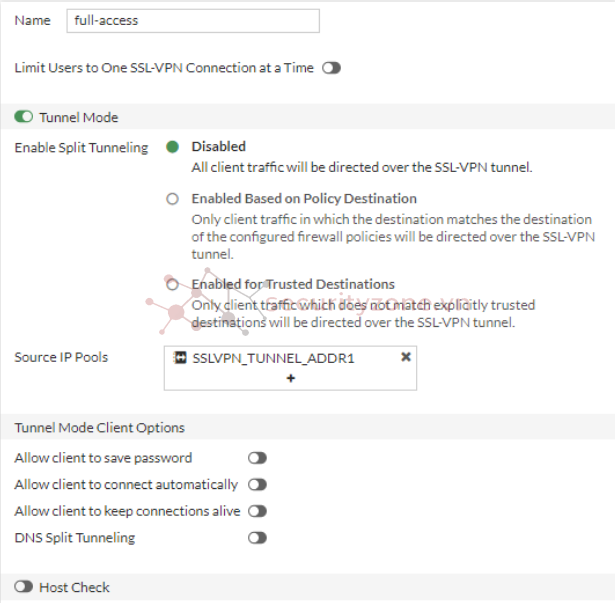

Limit Users to One SSL-VPN Connection at a Time:

- Khi bật, tùy chọn này giới hạn mỗi người dùng chỉ được phép có một kết nối SSL-VPN tại một thời điểm.

- Tính năng này giúp quản trị viên kiểm soát số lượng kết nối và ngăn chặn việc chia sẻ tài khoản không hợp lệ.

- Enable Split Tunneling:

- Nếu vô hiệu hóa (Disable) tùy chọn này, toàn bộ lưu lượng (bao gồm cả truy cập Internet) sẽ được định tuyến qua VPN và đi qua firewall.

- Enabled Based on Policy Destination: Chỉ lưu lượng truy cập đến các đích được xác định trong chính sách tường lửa sẽ đi qua đường hầm SSL-VPN. Các kết nối khác (như truy cập internet công cộng) sẽ sử dụng kết nối internet trực tiếp của máy client. Đây là cấu hình tối ưu để giảm tải cho VPN và cải thiện trải nghiệm người dùng.

- Enabled for Trusted Destinations: Ngược lại với tùy chọn trước, lưu lượng truy cập đến các đích đáng tin cậy (trusted destinations) sẽ đi trực tiếp qua internet của client.Tất cả lưu lượng truy cập khác sẽ đi qua đường hầm SSL-VPN.

- Source IP Pools: Chỉ định dải địa chỉ IP sẽ được cấp phát cho các client kết nối VPN.

- Tunnel Mode Client Options: Cho phép cấu hình các tùy chọn cho client, như ghi nhớ mật khẩu, tự động kết nối,... Có thể bật/tắt tùy theo nhu cầu sử dụng.

Host Check: Khi bật, Fortigate sẽ kiểm tra máy client để đảm bảo nó đáp ứng các yêu cầu bảo mật nhất định trước khi cho phép kết nối VPN.

Restrict to Specific OS Versions: Khi bật, tính năng này cho phép quản trị viên giới hạn truy cập SSL-VPN chỉ cho những hệ điều hành cụ thể (Windows, macOS, Linux, iOS, Android).

Web Mode: Web Mode cho phép người dùng truy cập các tài nguyên nội bộ thông qua trình duyệt web mà không cần cài đặt phần mềm VPN client. Phù hợp cho việc truy cập nhanh vào các ứng dụng web nội bộ, máy chủ file, hoặc các tài nguyên mạng cụ thể.

- Portal Message: Nội dung thông báo hiển thị khi người dùng truy cập Web VPN.

- Theme: Giao diện đồ họa của cổng Web VPN.

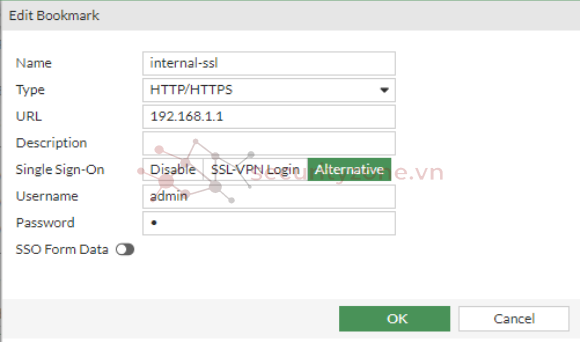

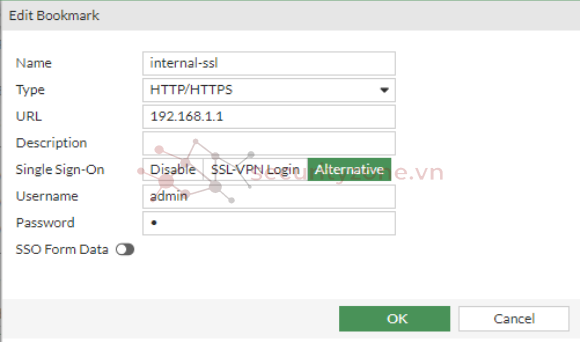

- Predefined Bookmarks: Cho phép cấu hình sẵn các đường dẫn (Bookmarks). Khi người dùng truy cập VPN bằng Web Mode, các bookmark này sẽ được hiển thị sẵn để truy cập nhanh vào tài nguyên nội bộ. Ví dụ dưới đây tạo 1 bookmark truy cập vào mạng nội bộ.

- Download Method:Có hai tùy chọn

- Direct (đang được chọn): Người dùng tải xuống FortiClient trực tiếp từ FortiGate.

- SSL-VPN Proxy: Tải xuống thông qua proxy SSL-VPN, hữu ích khi FortiGate không thể truy cập trực tiếp từ internet.

- Customize Download Location: Khi bật, cho phép quản trị viên xác định vị trí tải xuống FortiClient từ một máy chủ tùy chỉnh.

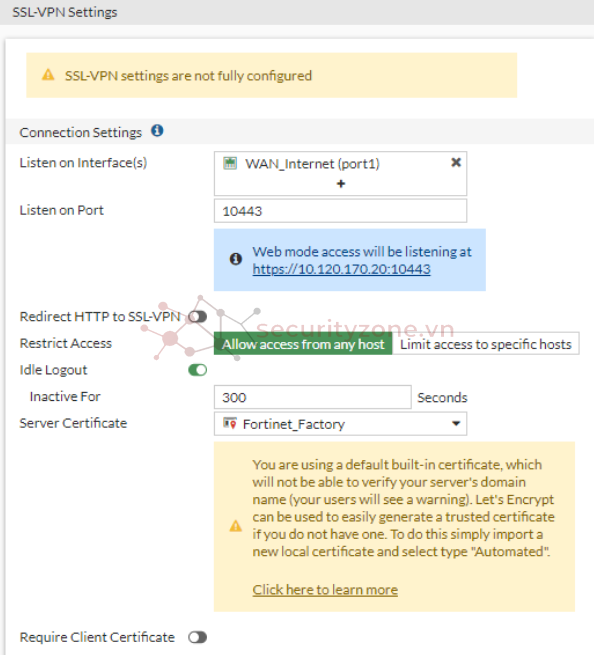

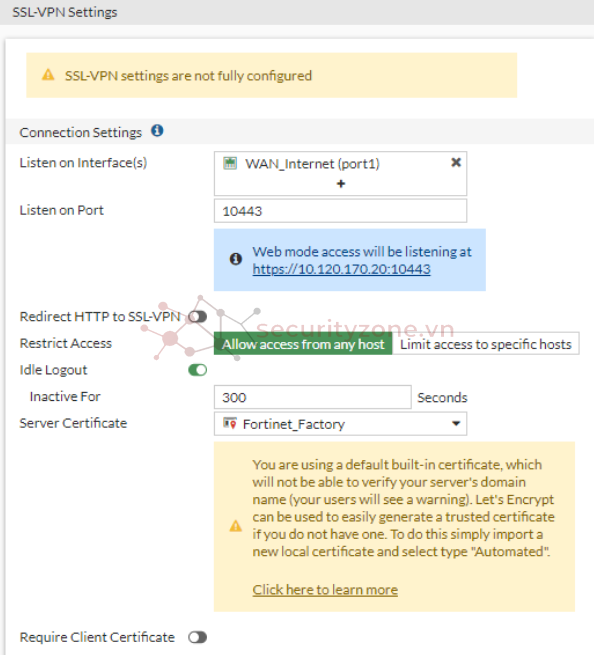

Bước 3: Chỉnh sửa SSL-VPN Settings

Truy cập VPN > SSL-VPN Settings

Cấu hình SSL VPN Settings:

- Listen on Interface(s): Chọn cổng WAN – đây là giao diện kết nối ra Internet mà VPN sẽ lắng nghe yêu cầu kết nối.

- Listen on Port: Thay đổi sang một cổng bất kỳ nếu cổng mặc định 443 đã được dùng cho HTTPS (ví dụ: dùng port 10443). Khi truy cập bằng Web Mode, bạn sẽ truy cập theo dạng: https://ip-wan:10443/.

- Restrict Access: Chọn Allow access from any host để cho phép client kết nối VPN từ bất kỳ mạng nào bên ngoài Internet.

- Server Certificate: Nếu đã có sẵn certificate, bạn có thể tải lên trong mục System > Certificates. Nếu chưa thấy mục này, hãy vào System > Feature Visibility và bật tính năng Certificates. Nếu sử dụng certificate mặc định, trình duyệt có thể hiển thị cảnh báo bảo mật khi truy cập qua Web Mode.

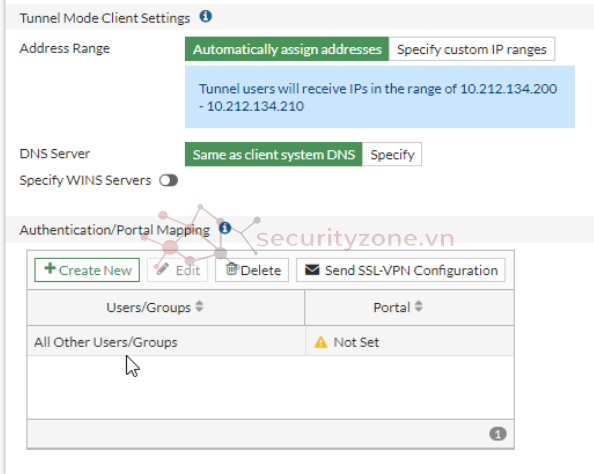

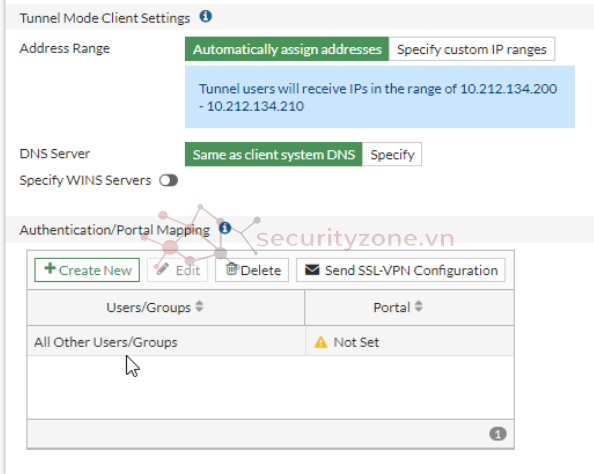

- Address Range: Chọn Automatically assign addresses để hệ thống tự cấp IP cho client từ dải IP đã cấu hình trong phần SSL-VPN Portals.

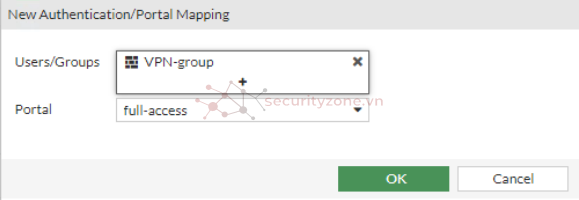

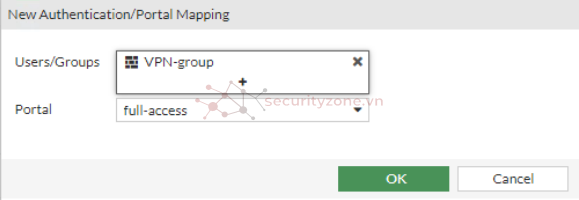

- Authentication/Portal Mapping: Nhấn Create New, ánh xạ (mapping) nhóm người dùng VPN với portal Full-access đã cấu hình trước đó. Với mục All Other Users/Groups, chọn portal Web-access để áp dụng cho các trường hợp không nằm trong nhóm cụ thể nào.

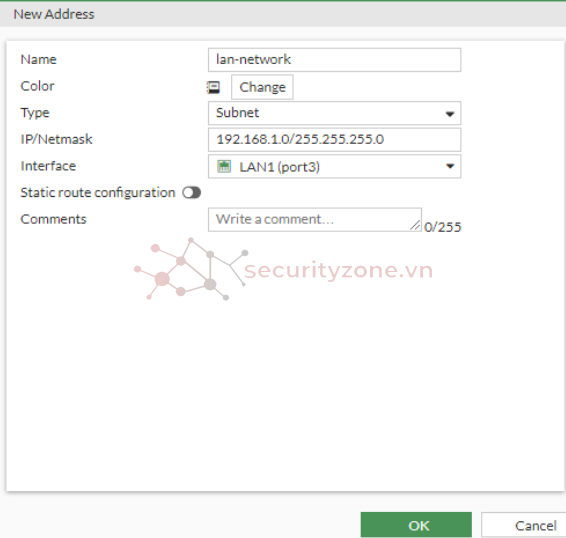

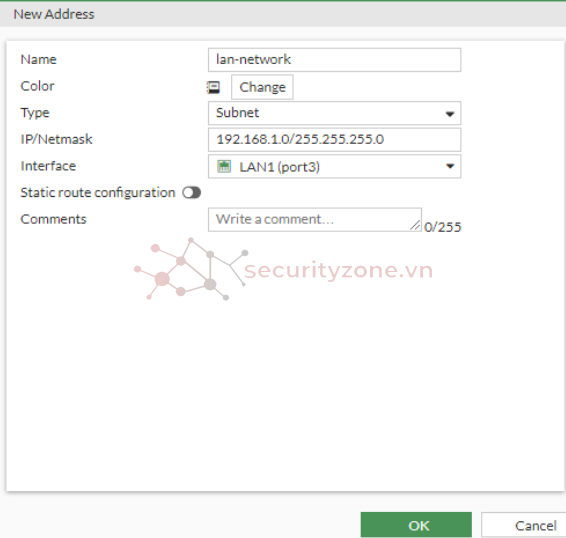

Tạo một địa chỉ IP cục bộ hoặc chỉ định một địa chỉ IP cụ thể của server hoặc thiết bị trong mạng LAN để VPN Client có thể truy cập vào một mạng nội bộ nhất định. Nếu muốn VPN Client truy cập được tất cả các mạng LAN, bạn có thể bỏ qua bước này.

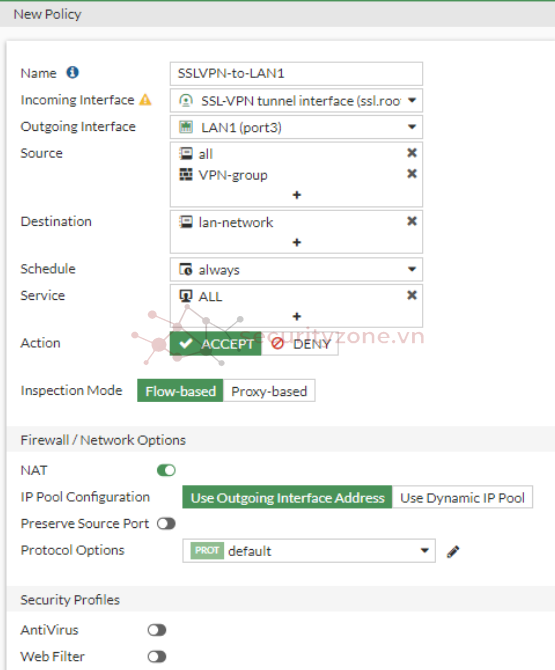

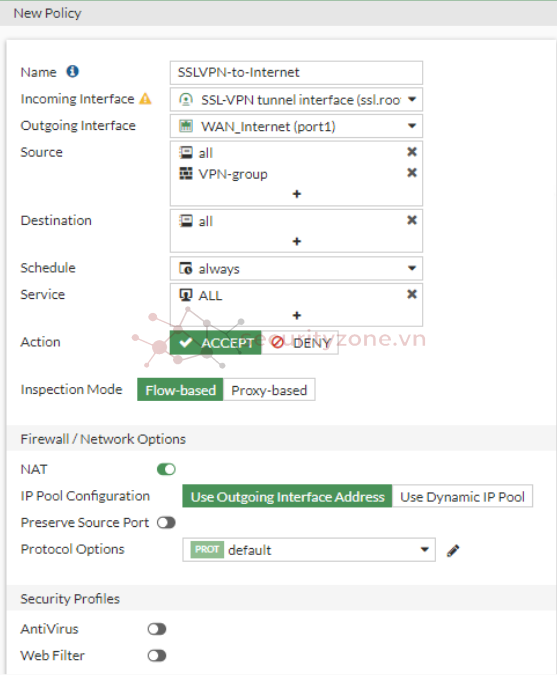

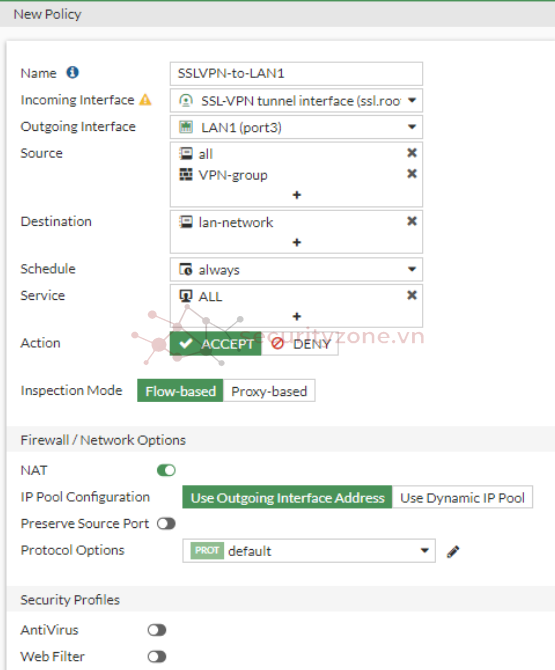

Bước 4: Tạo Policy cho phép VPN kết nối tới mạng LAN1 và ra ngoài Internet

Bước 5: Thử truy cập từ máy Remote

Sử dụng Web mode bằng các dùng trình duyệt với IP WAN của Firewall với port 10443 và đăng nhập bằng tài khoản đã tạo trước đó.

Sau khi đăng nhập thành công sẽ hiển thị như hình. Có bookmarks mà mình đã tạo sẵn, có sẵn tùy chọn tải, sử dụng FortiClient và các kết nối nhanh.

Sau khi đăng nhập thành công, sử dụng tính năng kết nối nhanh để ping tới PC1 trong LAN1. Kết quả cho thấy kết nối hoạt động tốt.

Thử truy cập một URL thông qua Web mode và kiểm tra Log của Firewall.

Khi truy cập SSL VPN với URL Facebook qua Quick Connection ở chế độ web mode, firewall sẽ quản lý và giám sát lưu lượng mạng này. Firewall sẽ kiểm tra và xử lý các kết nối, bao gồm việc ghi nhận thông tin về IP nguồn, IP đích, giao thức, và các hành động liên quan đến việc cho phép hoặc chặn truy cập

Kết luận:

Trong bài viết này, mình đã thực hiện cấu hình SSL VPN trên firewall FortiGate, giúp người dùng có thể truy cập an toàn vào các tài nguyên mạng nội bộ thông qua trình duyệt web hoặc ứng dụng client. Với các tính năng bảo mật như mã hóa SSL/TLS, xác thực người dùng, quản lý quyền truy cập chi tiết, và bảo mật nâng cao, giải pháp này không chỉ bảo vệ hệ thống mà còn đảm bảo người dùng có trải nghiệm truy cập hiệu quả.Qua bài viết này, các bạn có thể dễ dàng triển khai giải pháp SSL VPN trên FortiGate để bảo mật mạng nội bộ và cho phép người dùng truy cập từ xa một cách an toàn và hiệu quả.

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới