Mục lục

I. Mục tiêu

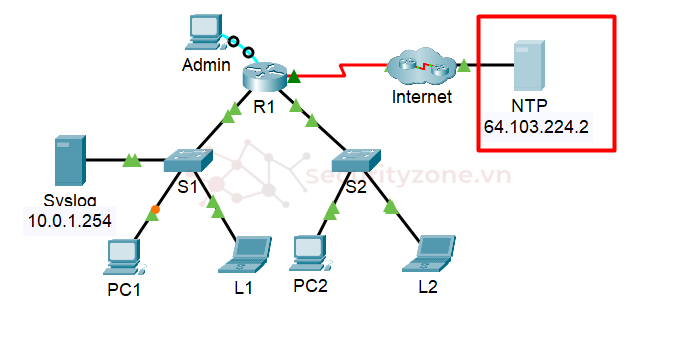

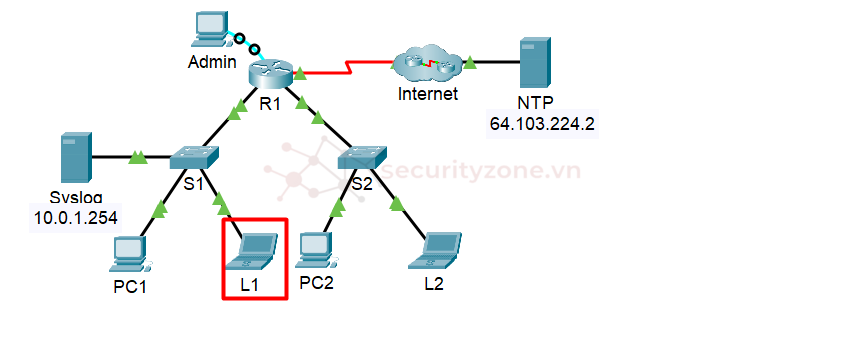

II. Bối cảnh/Kịch bản

III. Hướng dẫn

1. Cấu hình remote access

2. Kiểm tra truy cập SSH

3. Cấu hình Syslog

4. Cấu hình Switch clock thủ công

5. Cấu hình NTP

IV. Kết quả

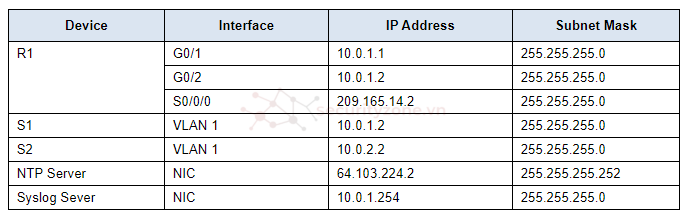

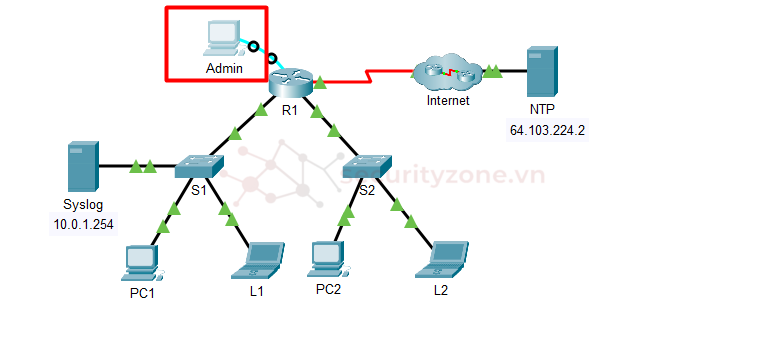

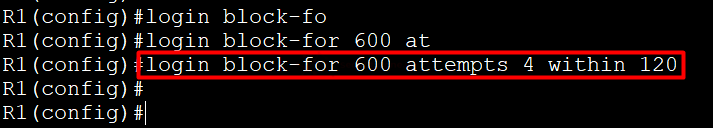

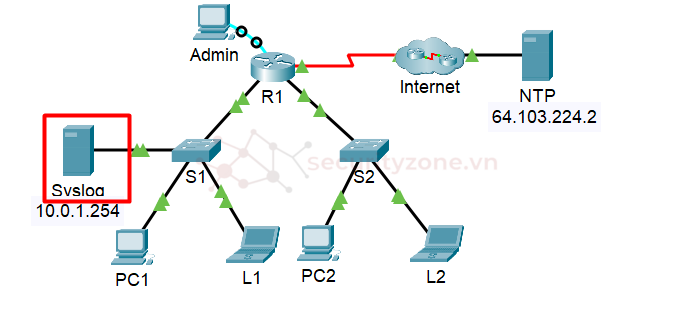

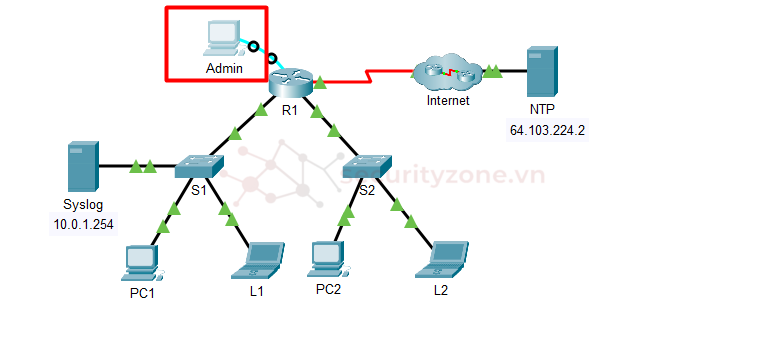

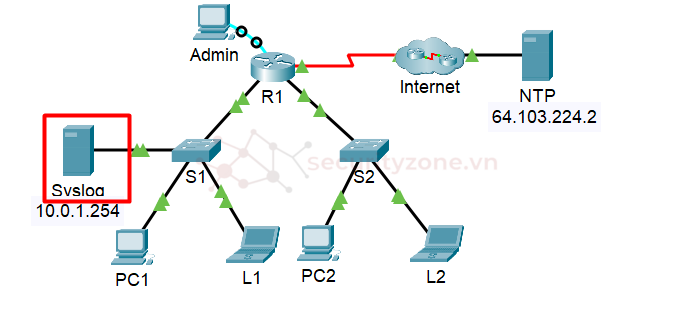

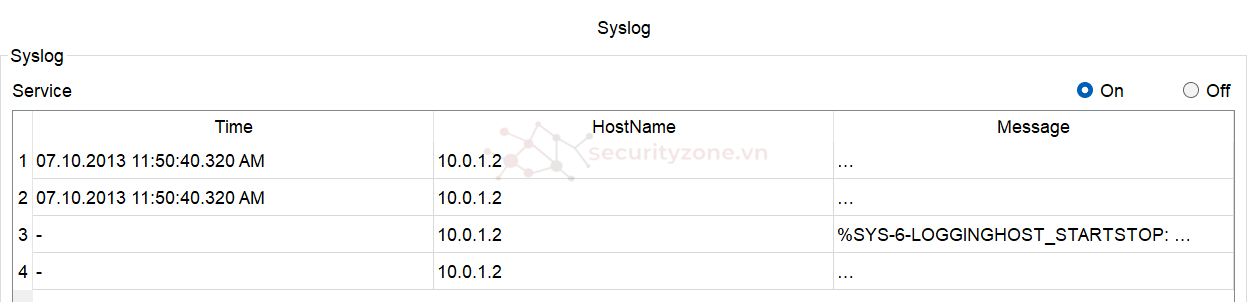

Trong bài lab này, bạn sẽ cấu hình truy cập từ xa cho router. Bạn sẽ truy cập từ xa các thiết bị bằng SSH để kích hoạt và sử dụng dịch vụ Syslog và dịch vụ NTP, giúp quản trị viên mạng giám sát mạng một cách hiệu quả hơn. Mình đã có LT về NTP, SNMP, SSH các bạn có thể tham khảo thử ở bài viết này.

Các bạn có thể tải bài lab ở đây. Các thông tin trong bài lab đều đã được cung cấp bài viết này chỉ là hướng dẫn chi tiết các kĩ thuật được sử dụng.

Password: cisco12345

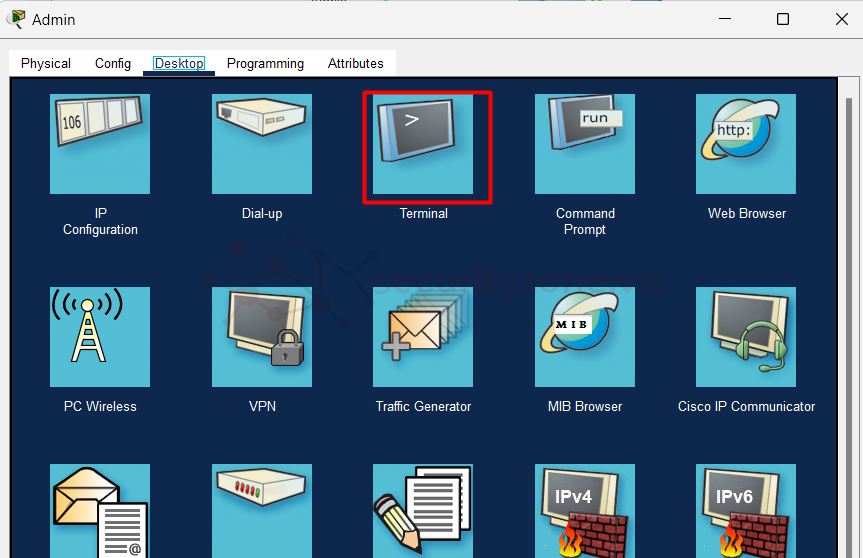

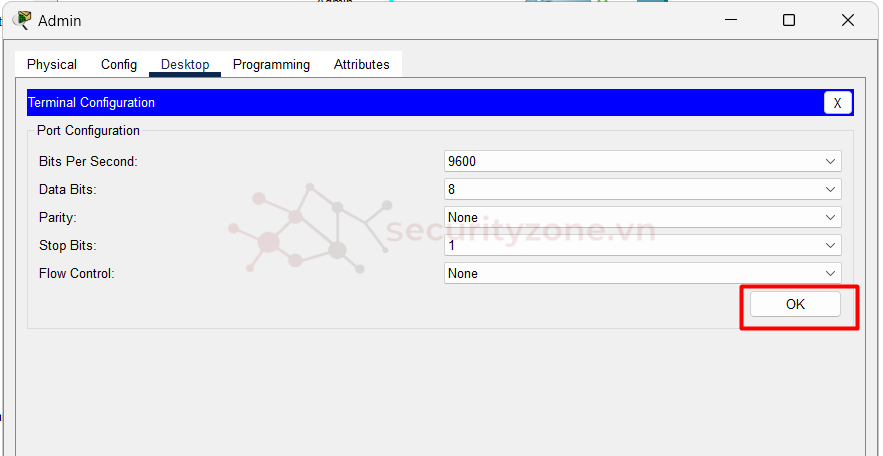

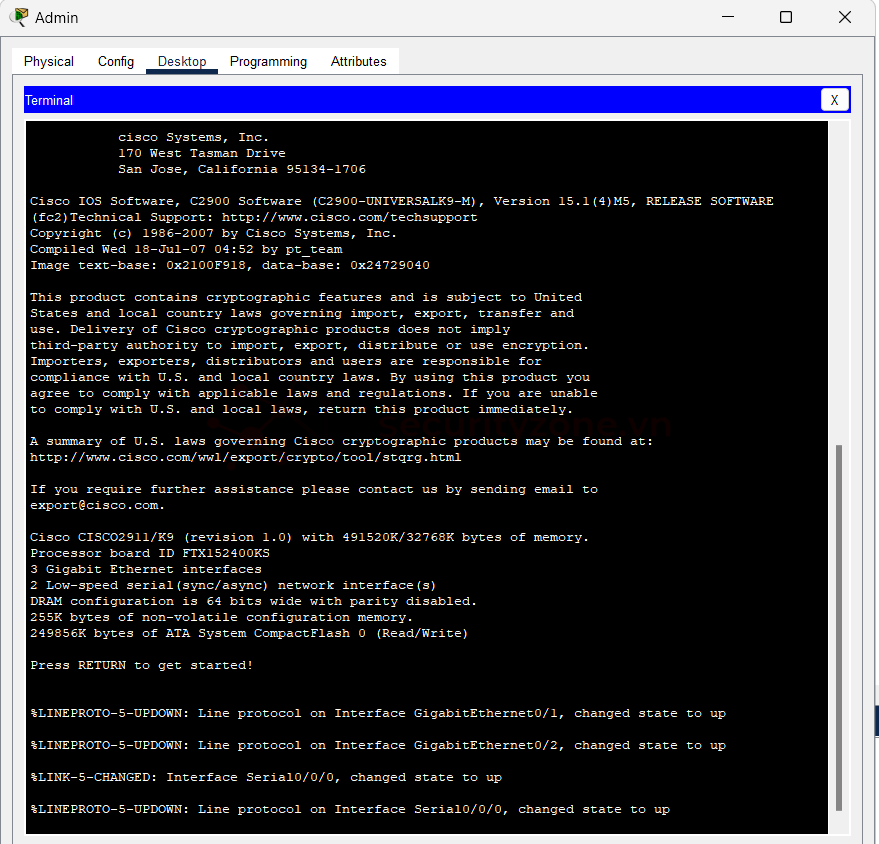

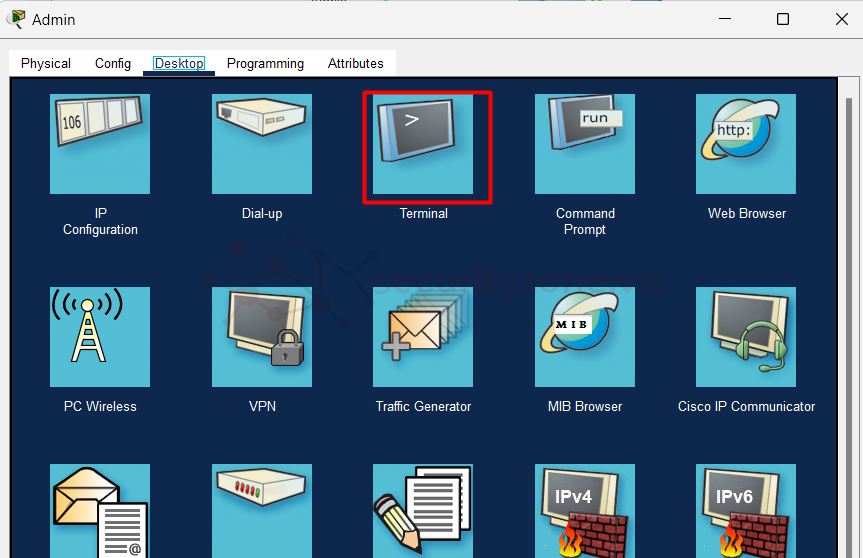

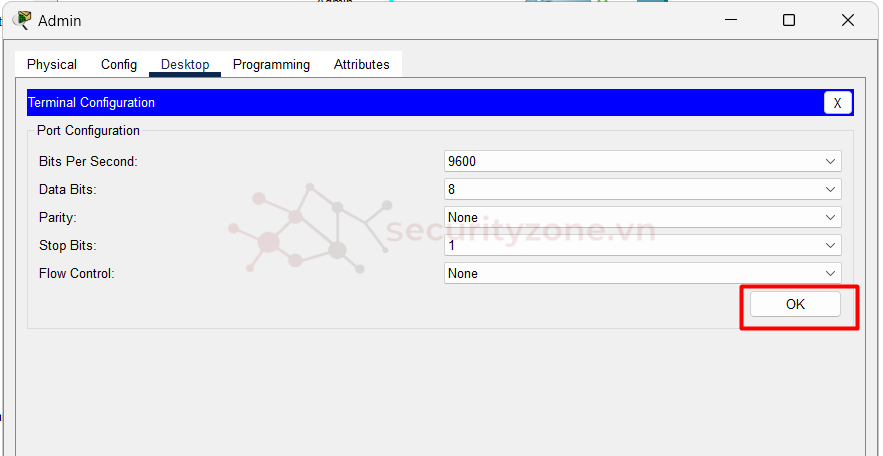

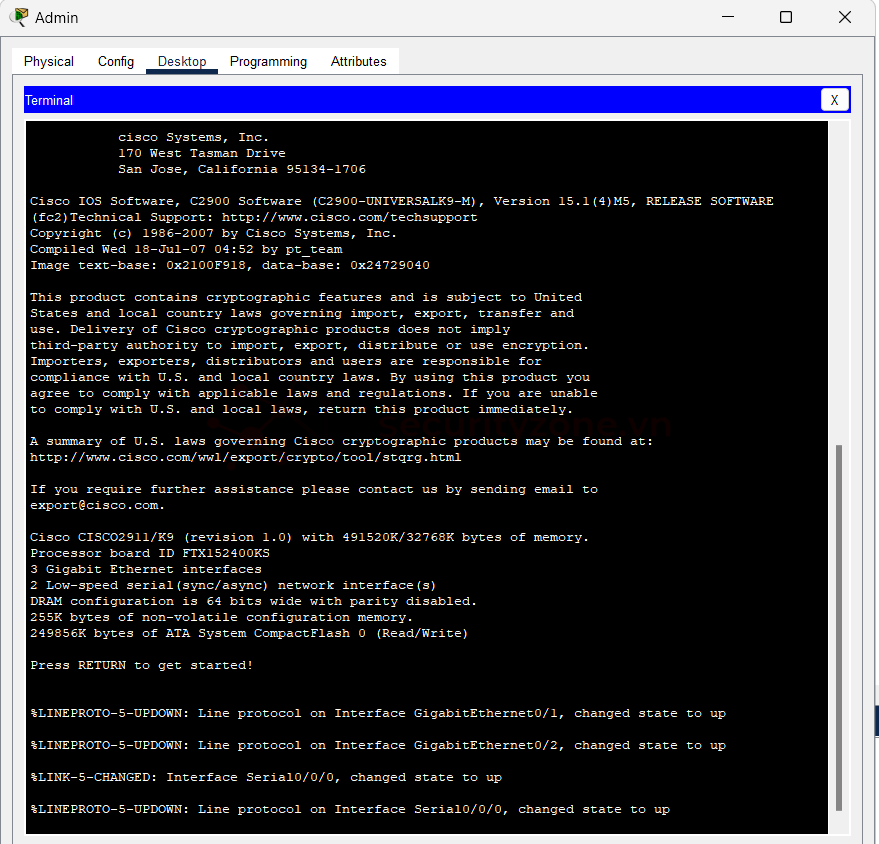

Bước 1: Click vào Admin Pc, chọn Desktop -> Terminal ->OK

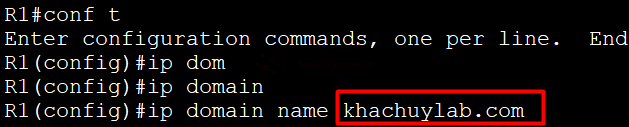

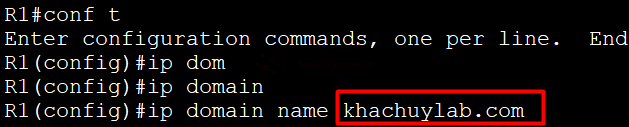

Bước 2: Cấu hình Domain name, các bạn muốn đặt gì cũng được

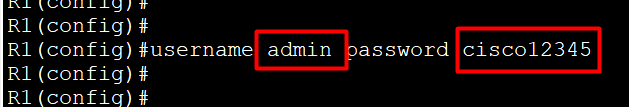

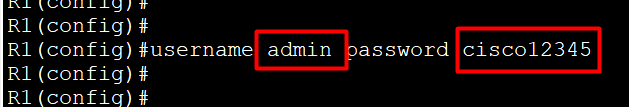

Bước 3: tạo một user có mật khẩu

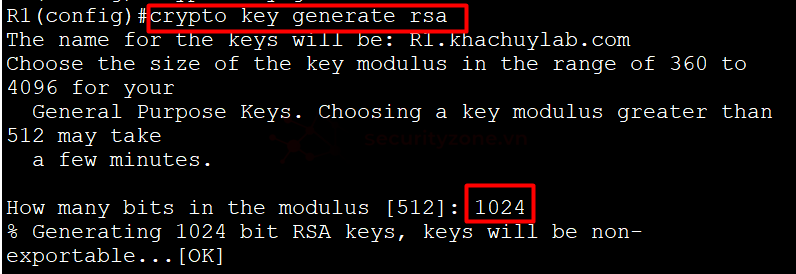

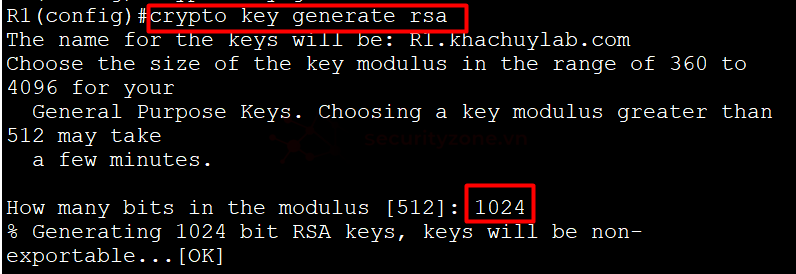

Bước 4: Tạo ra Key RSA 1024-bit

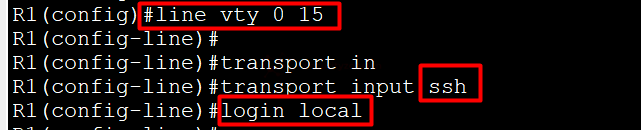

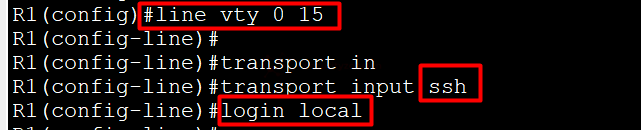

Bước 5: Cấu hình trên vty line cho kết nối SSH sử dụng local user cho authentication

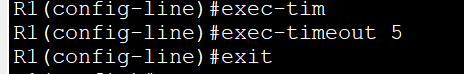

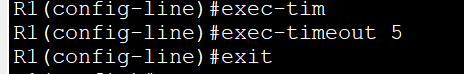

Bước 6: Set EXEC mode với timeout là 5p trên vty line cũng là trong mode line vty hiện tại các bạn gõ thêm lệnh.

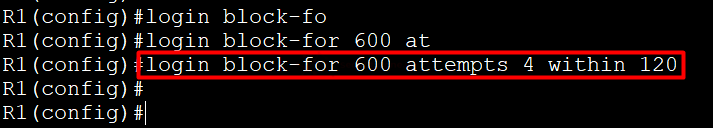

Bước 7: Chặn bất kỳ user trong năm phút nếu họ không đăng nhập thành công sau bốn lần thử trong vòng hai phút câu lệnh này ở mode config

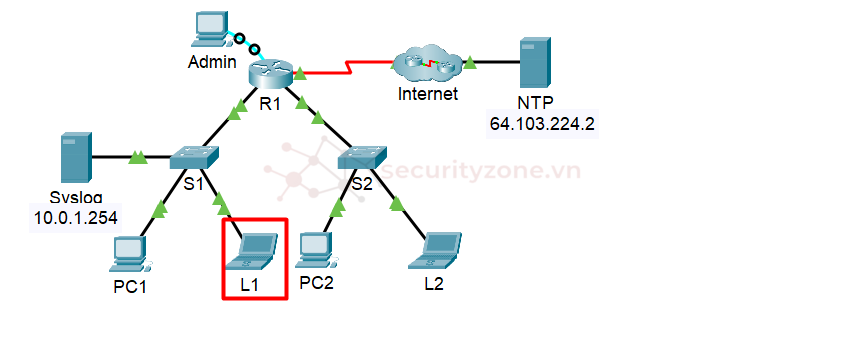

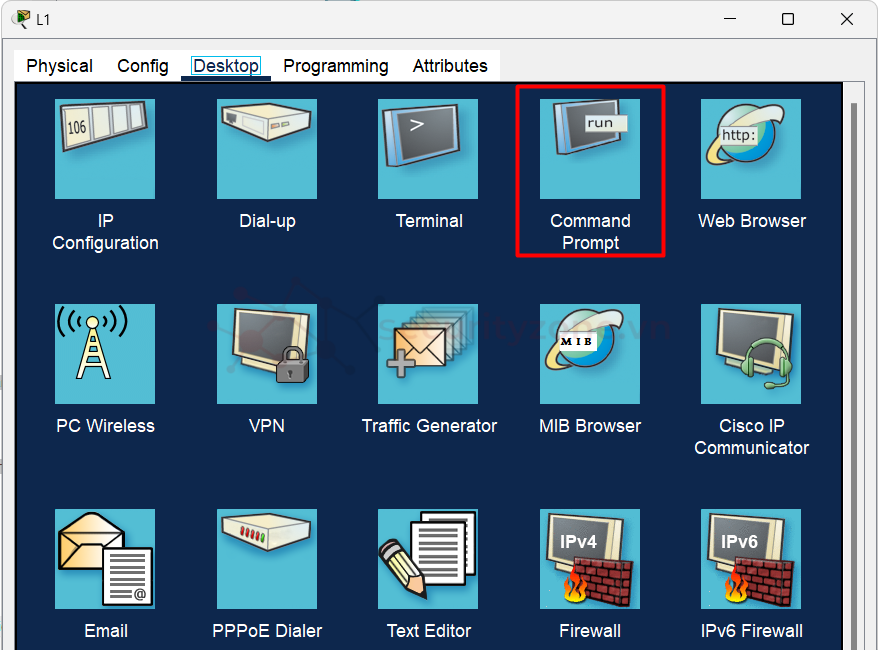

Bước 1: Mở bất kỳ CLI nào của laptop hoặc PC để kiểm tra SSH đến S1

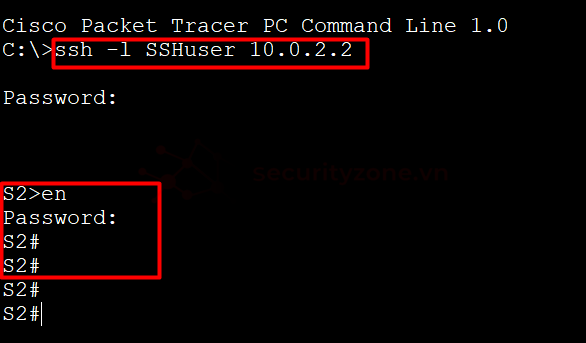

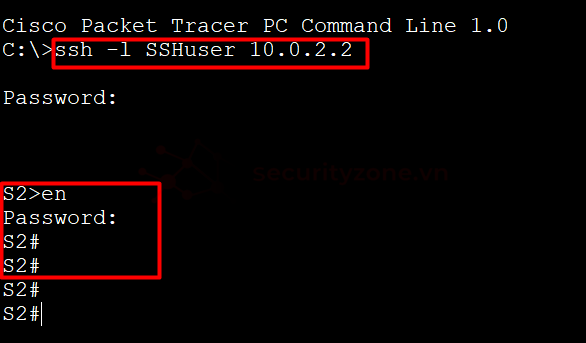

Bước 2: làm tương tự với S2 nhưng địa chỉ IP là 10.0.2.2

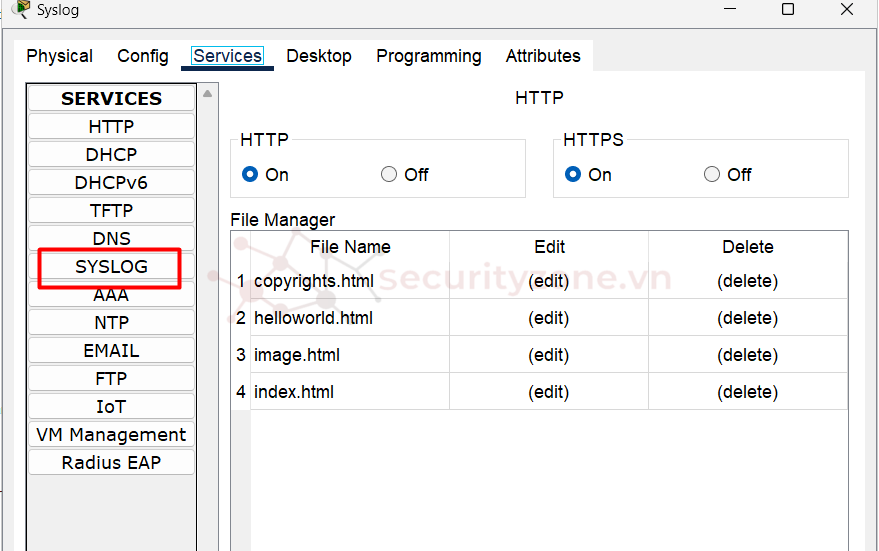

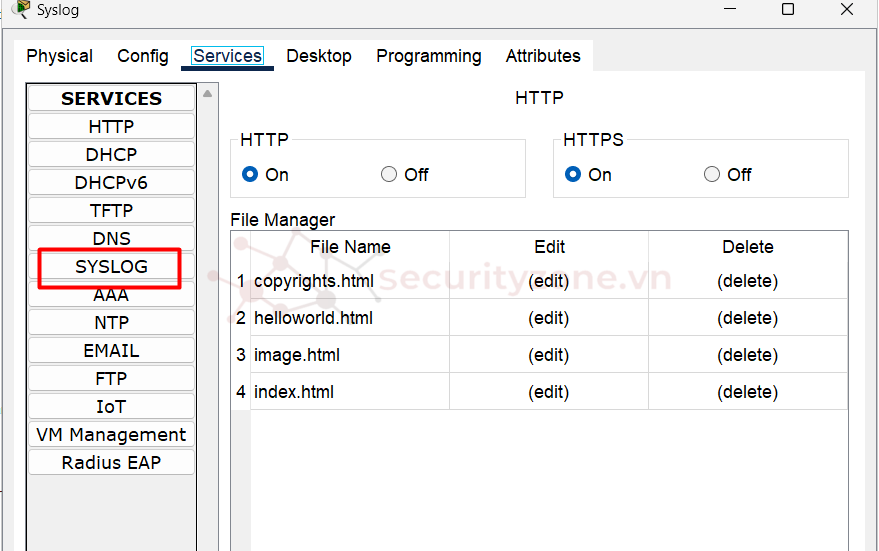

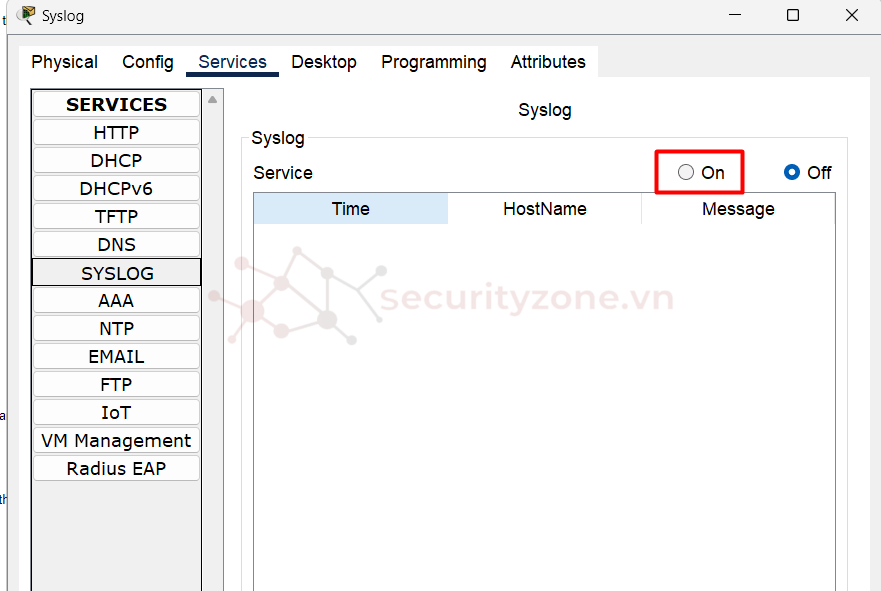

Bước 1: Mở dịch vụ Syslog

Bước 2: Cấu hình thiết bị để sử dụng syslog

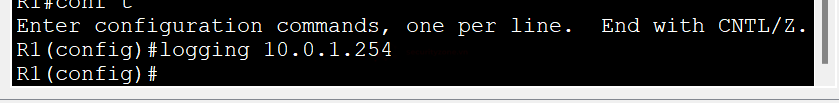

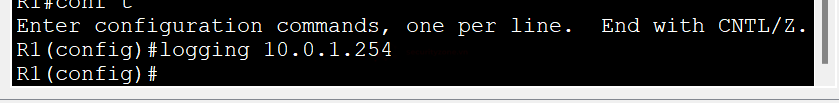

- Trên R1

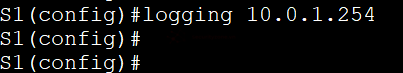

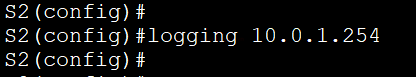

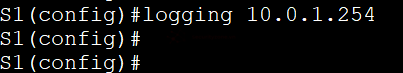

- Làm tương tụ với S1 và S2

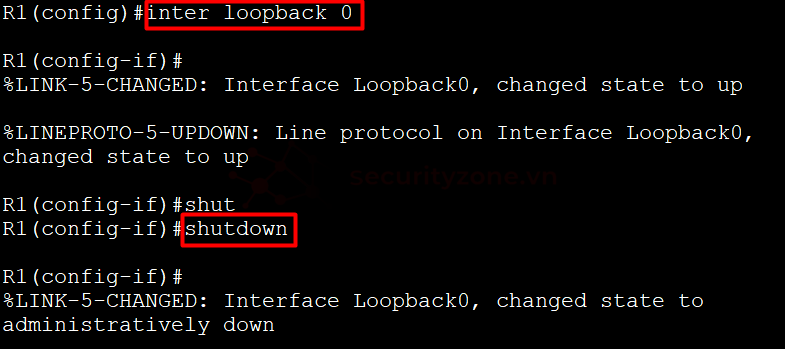

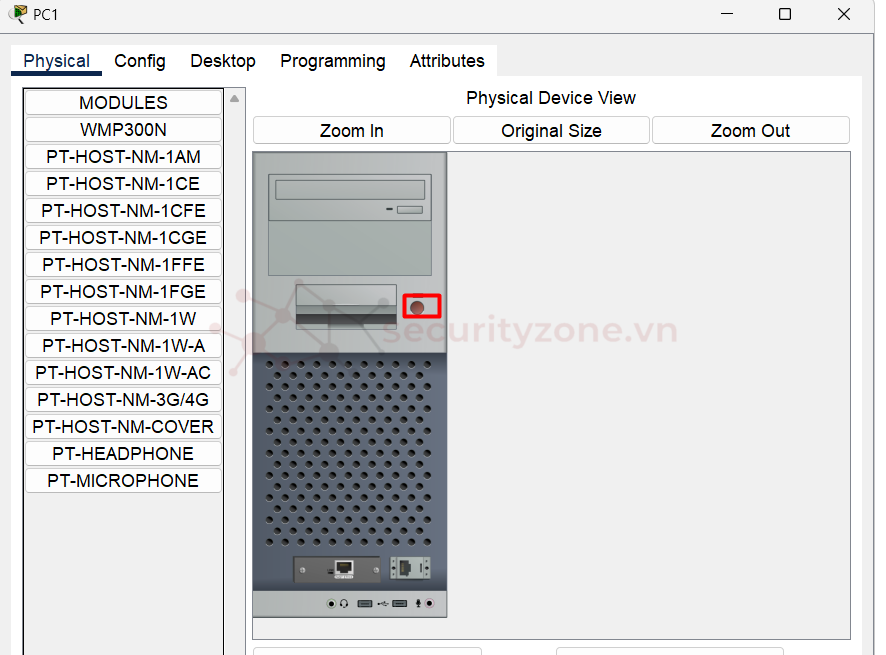

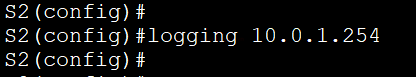

Bước 3: Tạo ra các log event có nhiều cách như tạo ra loopback 0 trên R1 xong tắt nó đi và tắt PC1 và PC2

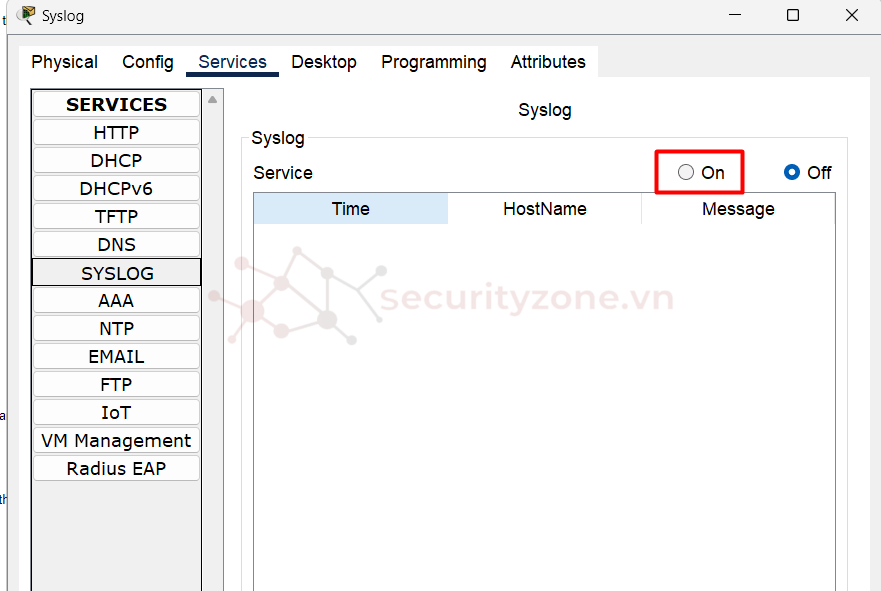

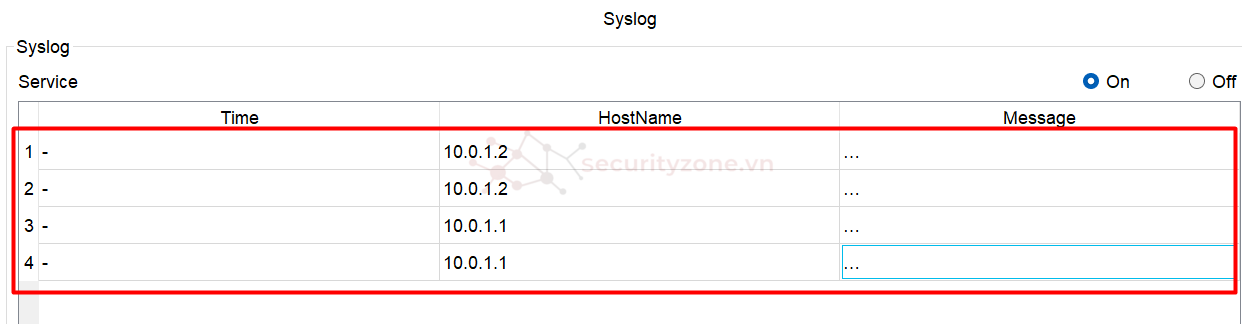

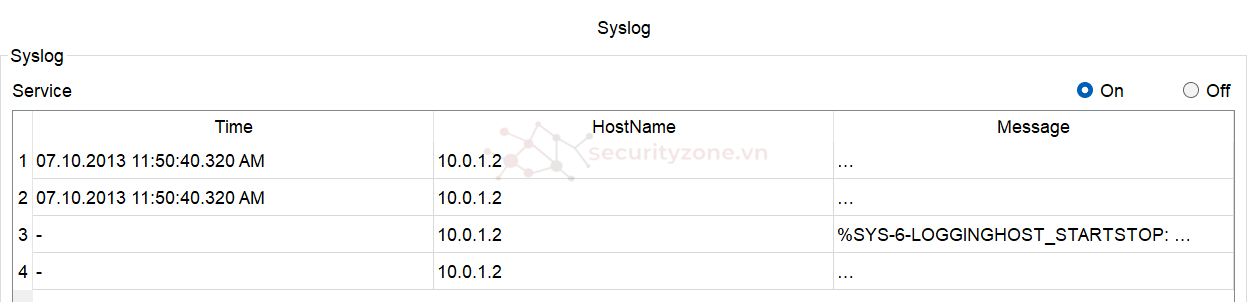

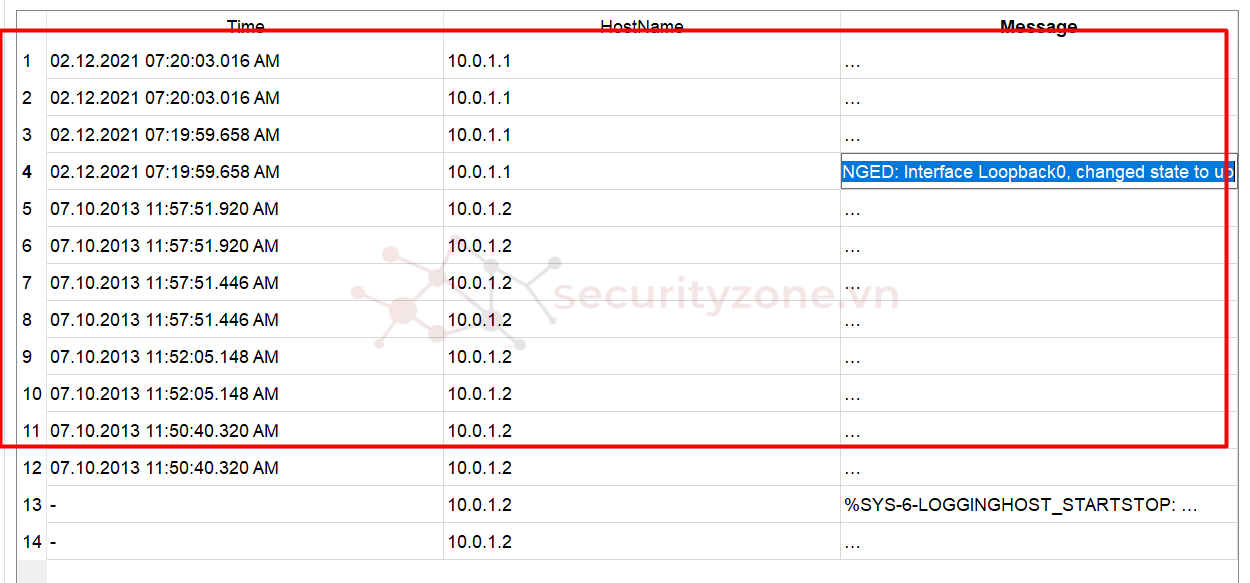

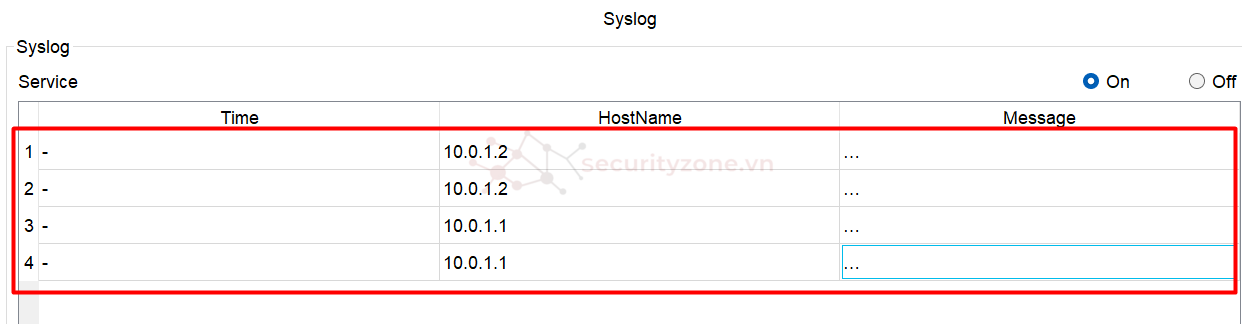

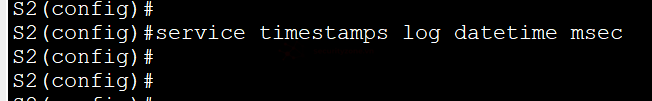

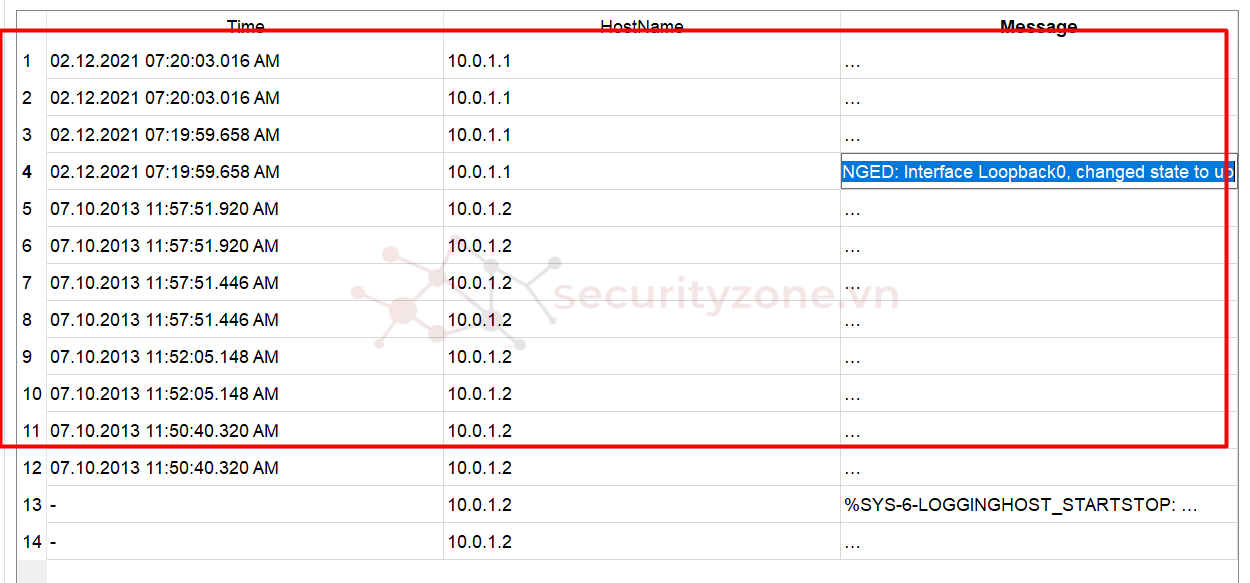

Do chưa cấu hình NTP cho nên phần time không có thông tin. Phần message có thể nhấn vào để kiểm tra.

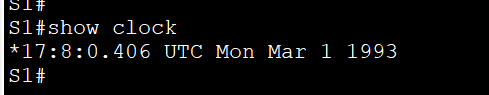

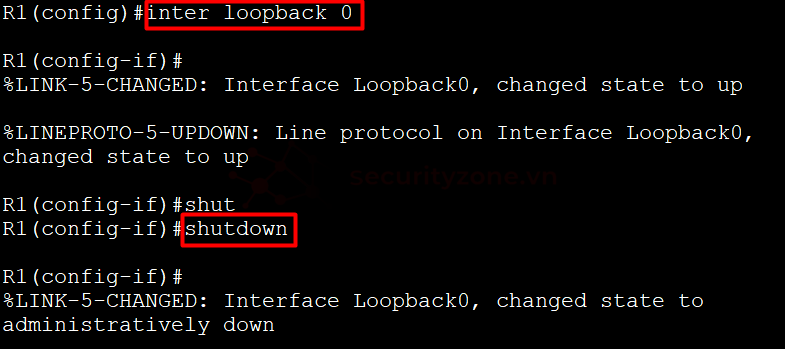

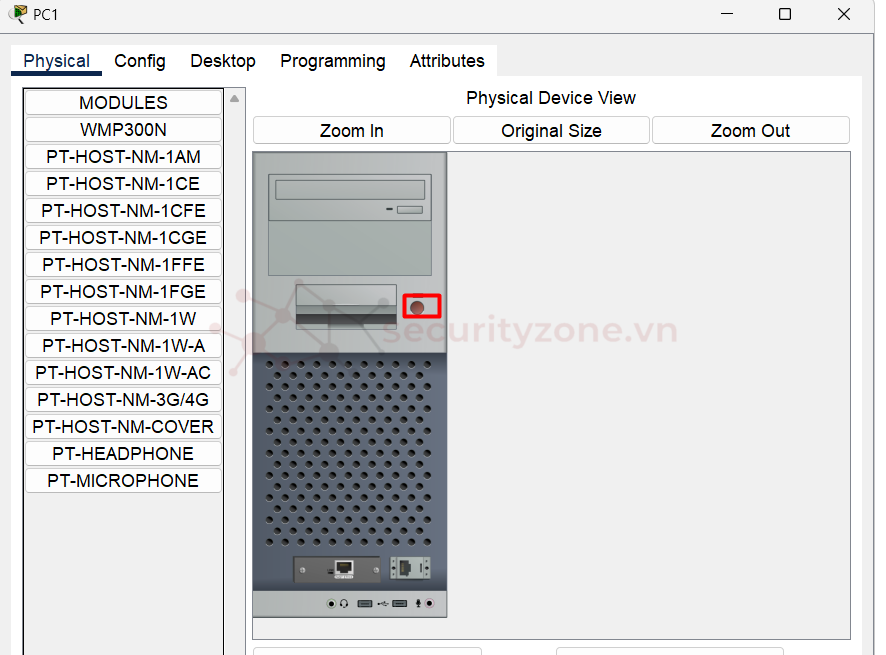

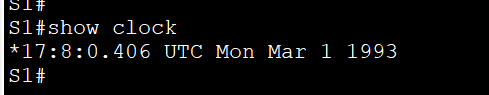

Bước 1: Vào PC để ssh vào Switch, khi nãy đã tắt r nhớ mở lên nhe. Sau đó kiểm tra thời clock trên switch

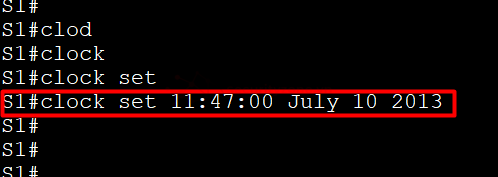

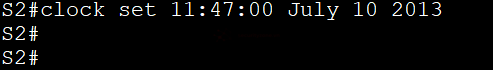

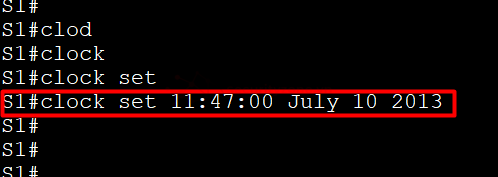

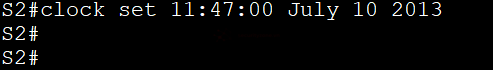

Bước 2: Cấu hình clock trên S1 và S2

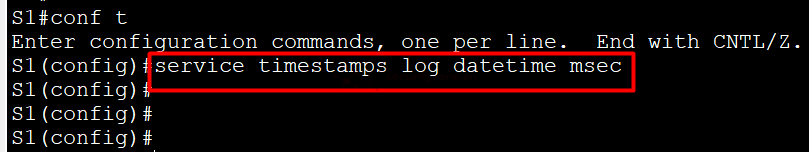

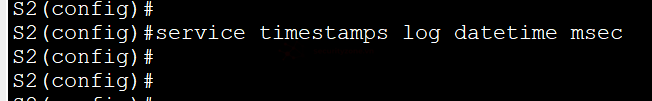

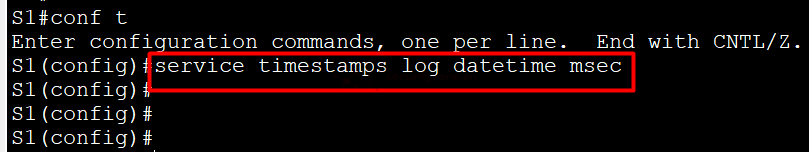

Bước 3: Cấu hình s1 s2 để gửi timestamps với log đến syslog.

sau khi cấu hình thì cuối cùng cũng có thời gian trong log nhưng mà do mình cấu hình là 2013 cho giống bài lab nên nó tạm thời hơi già.

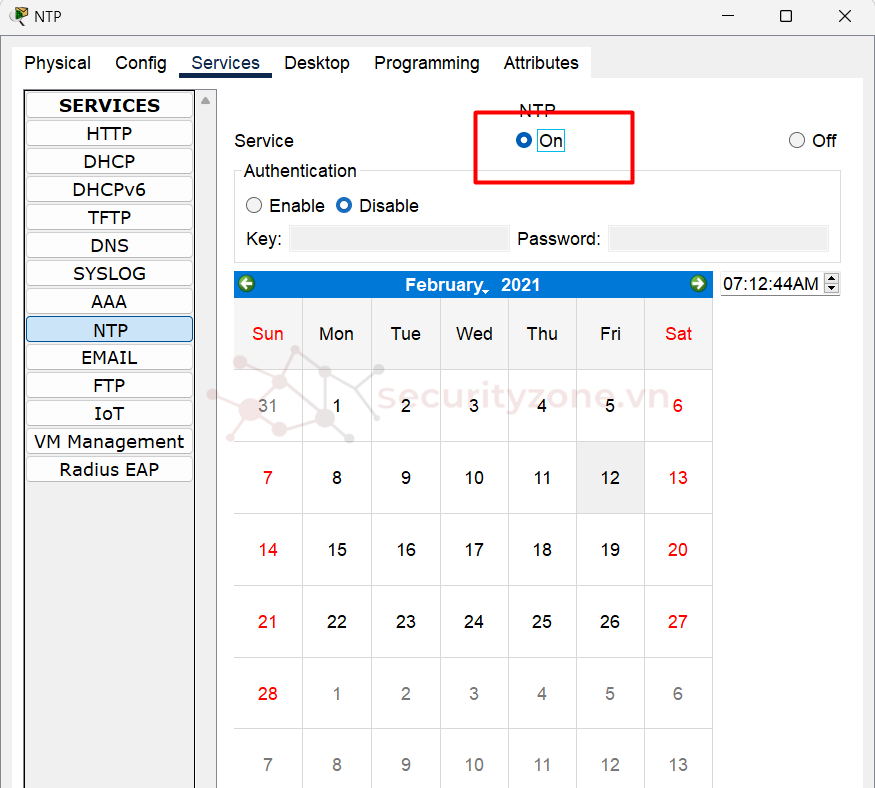

Bước 1: mở dịch vụ NTP

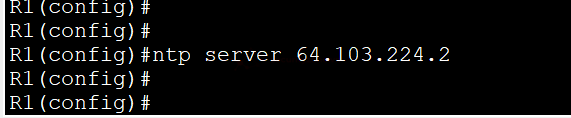

Bước 2: cấu hình tự động nhận NTP trên router

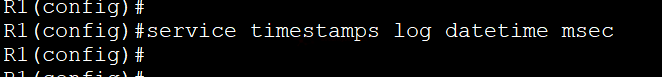

Bước 3: cấu hình R1 đế gửi syslog có timestamp

Có thể áp dụng các cách trên để ghi log, thời gian khác nhau do bài lab này cũng khá lâu đời r nên có thể hơi lệch. Nhưng kết quả khá là ưng ý.

I. Mục tiêu

II. Bối cảnh/Kịch bản

III. Hướng dẫn

1. Cấu hình remote access

2. Kiểm tra truy cập SSH

3. Cấu hình Syslog

4. Cấu hình Switch clock thủ công

5. Cấu hình NTP

IV. Kết quả

I. Mục tiêu

Trong bài lab này, bạn sẽ cấu hình truy cập từ xa cho router. Bạn sẽ truy cập từ xa các thiết bị bằng SSH để kích hoạt và sử dụng dịch vụ Syslog và dịch vụ NTP, giúp quản trị viên mạng giám sát mạng một cách hiệu quả hơn. Mình đã có LT về NTP, SNMP, SSH các bạn có thể tham khảo thử ở bài viết này.

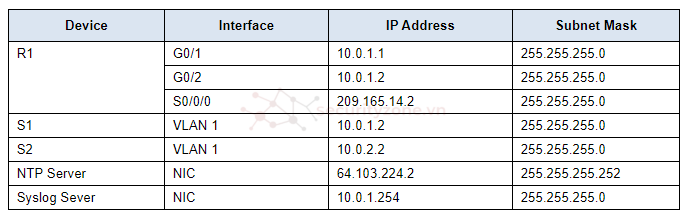

II. Bối cảnh/Kịch bản

Các bạn có thể tải bài lab ở đây. Các thông tin trong bài lab đều đã được cung cấp bài viết này chỉ là hướng dẫn chi tiết các kĩ thuật được sử dụng.

III. Hướng dẫn

Password: cisco12345

1. Cấu hình remote access

Bước 1: Click vào Admin Pc, chọn Desktop -> Terminal ->OK

Bước 2: Cấu hình Domain name, các bạn muốn đặt gì cũng được

Bước 3: tạo một user có mật khẩu

Bước 4: Tạo ra Key RSA 1024-bit

Bước 5: Cấu hình trên vty line cho kết nối SSH sử dụng local user cho authentication

Bước 6: Set EXEC mode với timeout là 5p trên vty line cũng là trong mode line vty hiện tại các bạn gõ thêm lệnh.

Bước 7: Chặn bất kỳ user trong năm phút nếu họ không đăng nhập thành công sau bốn lần thử trong vòng hai phút câu lệnh này ở mode config

2. Kiểm tra truy cập SSH

Bước 1: Mở bất kỳ CLI nào của laptop hoặc PC để kiểm tra SSH đến S1

Bước 2: làm tương tự với S2 nhưng địa chỉ IP là 10.0.2.2

3. Cấu hình Syslog

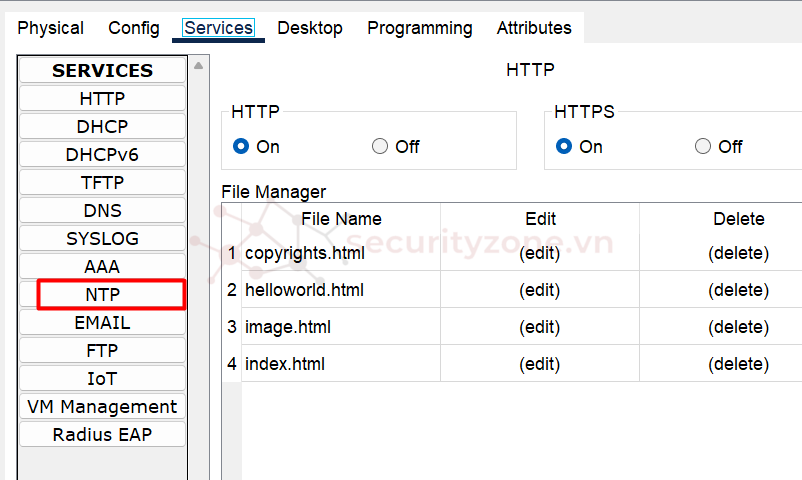

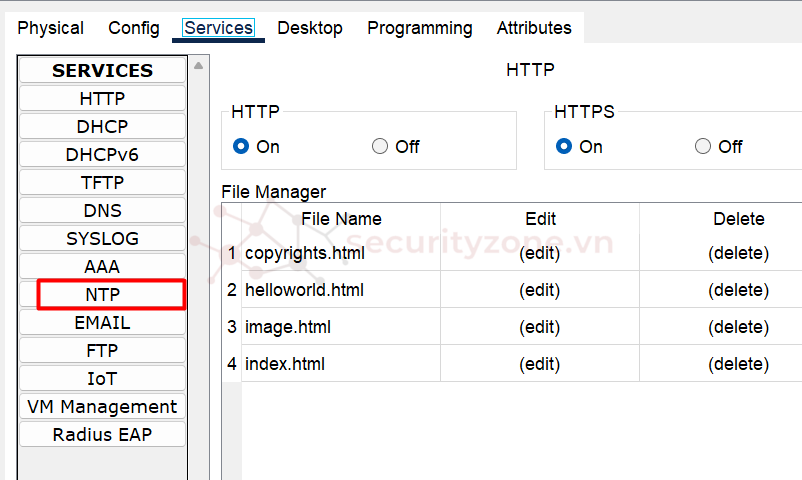

Bước 1: Mở dịch vụ Syslog

Bước 2: Cấu hình thiết bị để sử dụng syslog

- Trên R1

- Làm tương tụ với S1 và S2

Bước 3: Tạo ra các log event có nhiều cách như tạo ra loopback 0 trên R1 xong tắt nó đi và tắt PC1 và PC2

Do chưa cấu hình NTP cho nên phần time không có thông tin. Phần message có thể nhấn vào để kiểm tra.

4. Cấu hình Switch clock thủ công

Bước 1: Vào PC để ssh vào Switch, khi nãy đã tắt r nhớ mở lên nhe. Sau đó kiểm tra thời clock trên switch

Bước 2: Cấu hình clock trên S1 và S2

Bước 3: Cấu hình s1 s2 để gửi timestamps với log đến syslog.

sau khi cấu hình thì cuối cùng cũng có thời gian trong log nhưng mà do mình cấu hình là 2013 cho giống bài lab nên nó tạm thời hơi già.

5. Cấu hình NTP

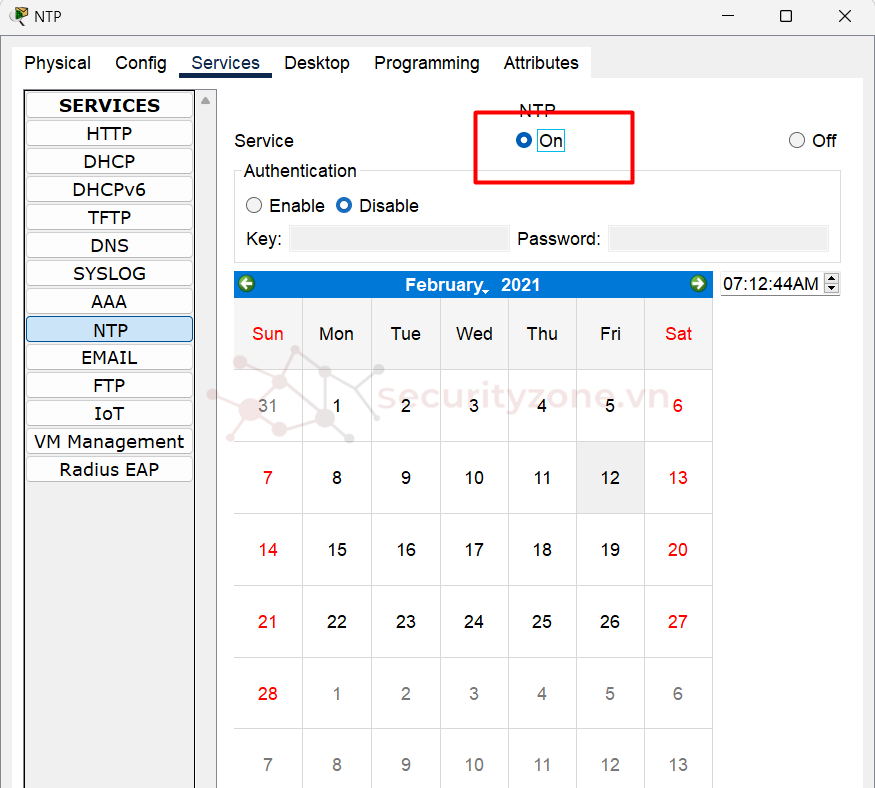

Bước 1: mở dịch vụ NTP

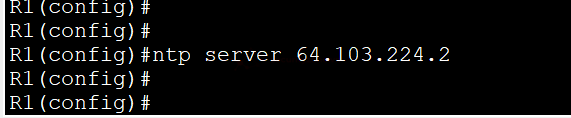

Bước 2: cấu hình tự động nhận NTP trên router

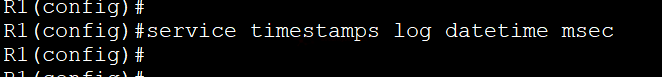

Bước 3: cấu hình R1 đế gửi syslog có timestamp

V. Kết quả

Có thể áp dụng các cách trên để ghi log, thời gian khác nhau do bài lab này cũng khá lâu đời r nên có thể hơi lệch. Nhưng kết quả khá là ưng ý.

Attachments

Last edited: