Khang Thiện Duy

Intern

Trong bài này, mình sẽ tiếp tục cấu hình những tính năng cơ bản như là cấu hình nhập dữ liệu, cấu hình feed trên MISP.

Mục lục:

I. Thiết lập cấu hình nhập dữ liệu (Input Feeds) trong MISP

II. Thiết lập cấu hình Input (Import mẫu dữ liệu thử nghiệm)

III. Kết luận

I. Thiết lập cấu hình nhập dữ liệu (Input Feeds) trong MISP

Bước 1: Đăng nhập với quyền admin vào giao diện MISP

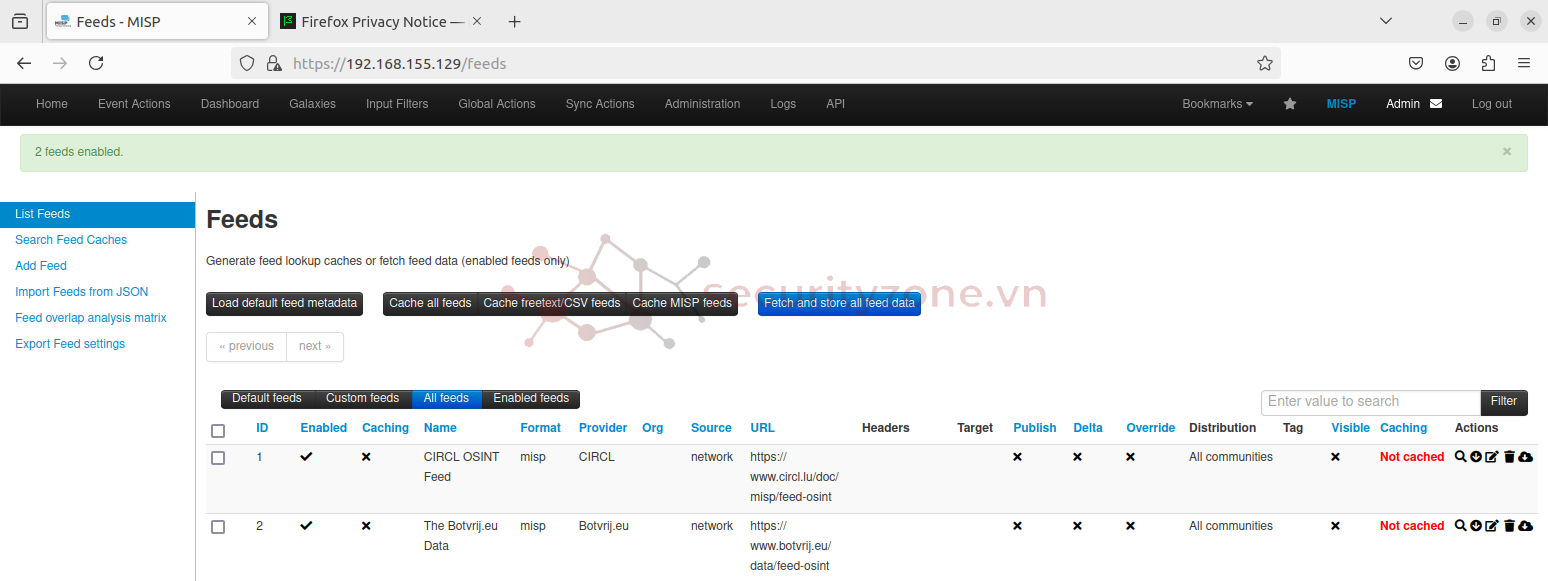

Bước 2: Bật các Feed mặc định

Bước 3: Kích hoạt đồng bộ Feed

II. Thiết lập cấu hình Input (Import mẫu dữ liệu thử nghiệm)

Mình sẽ nhập dữ liệu để kiểm tra như sau:

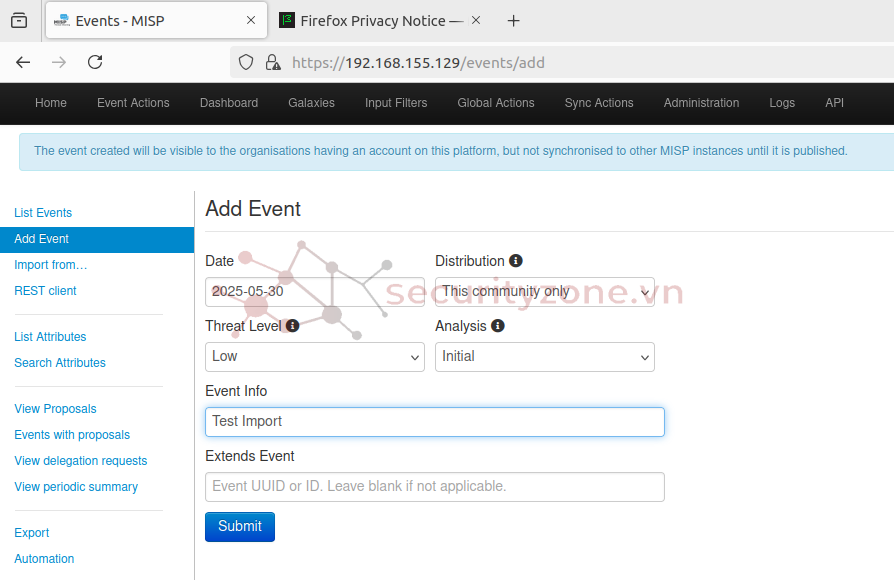

Bước 1: Tạo sự kiện mới

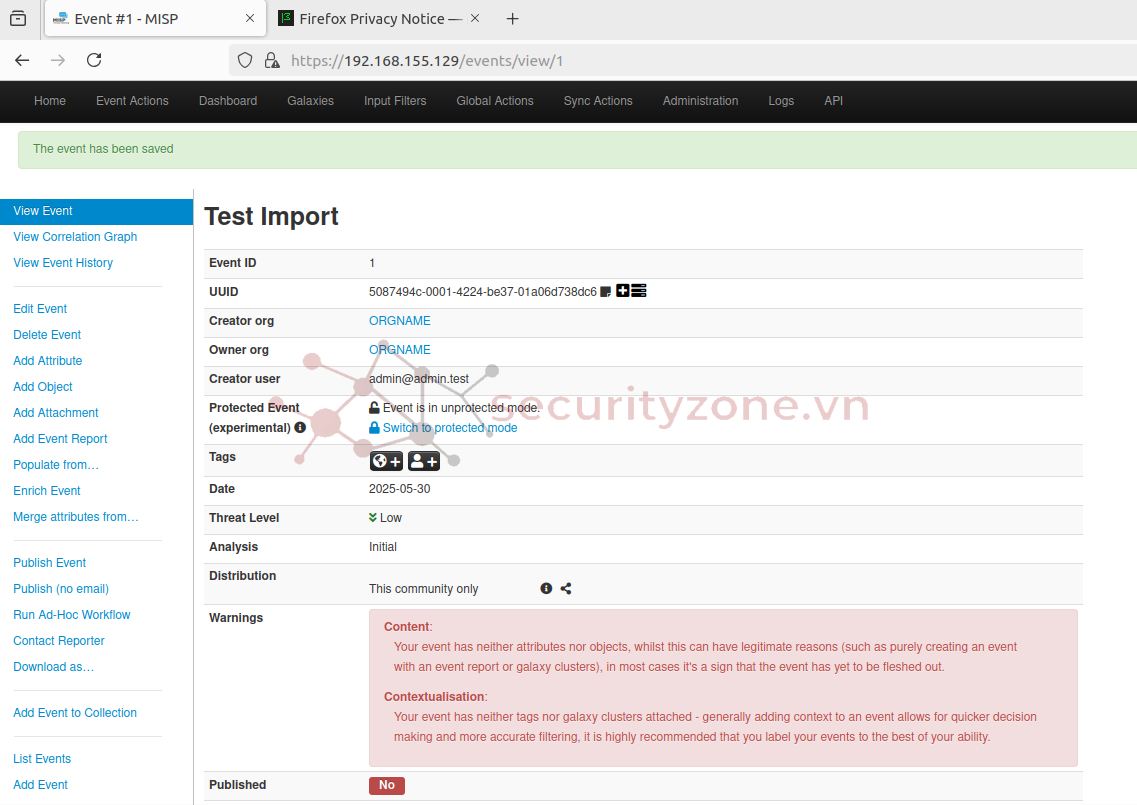

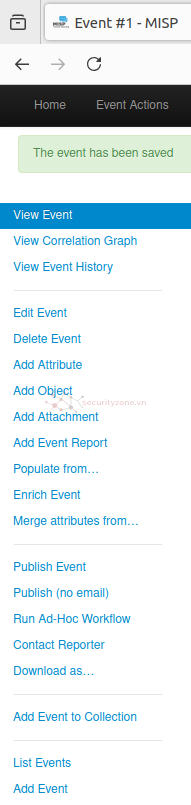

Xuất hiện thông tin:

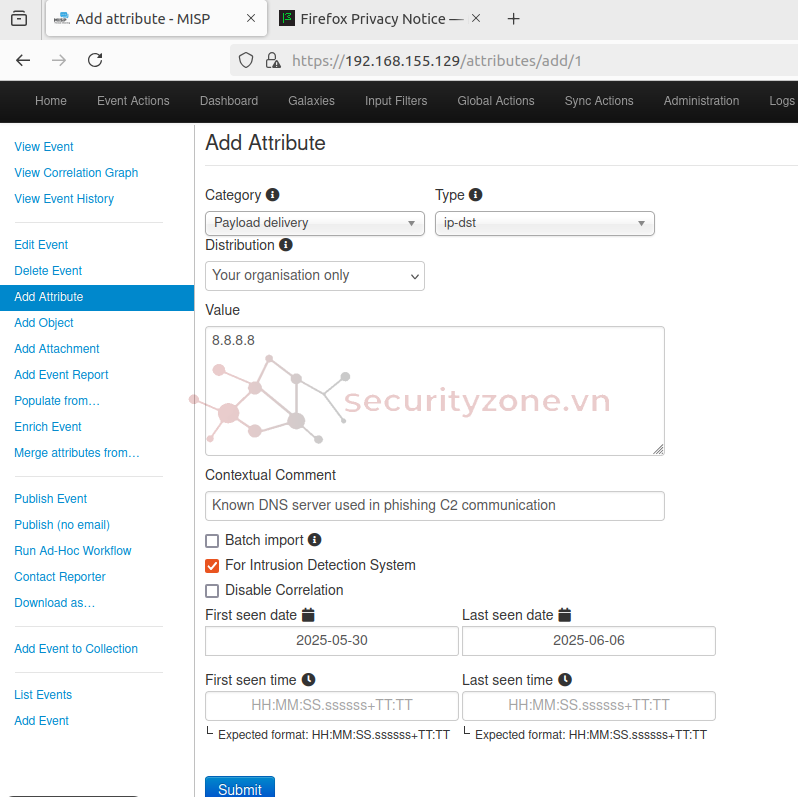

Bước 2: Thêm các attribute (thông tin IOC)

Sau khi tạo Event, chọn Add Attribute

Ví dụ:

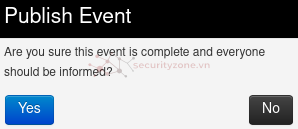

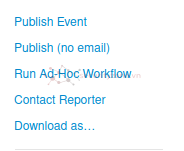

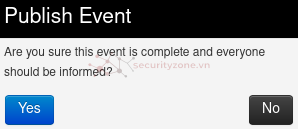

Bước 3: Publish Event

III. Kết luận

Việc thiết lập cấu hình nhập dữ liệu (Input Feeds) trong MISP và thực hiện nhập dữ liệu thử nghiệm mang lại những kết quả quan trọng sau:

Mục lục:

I. Thiết lập cấu hình nhập dữ liệu (Input Feeds) trong MISP

II. Thiết lập cấu hình Input (Import mẫu dữ liệu thử nghiệm)

III. Kết luận

I. Thiết lập cấu hình nhập dữ liệu (Input Feeds) trong MISP

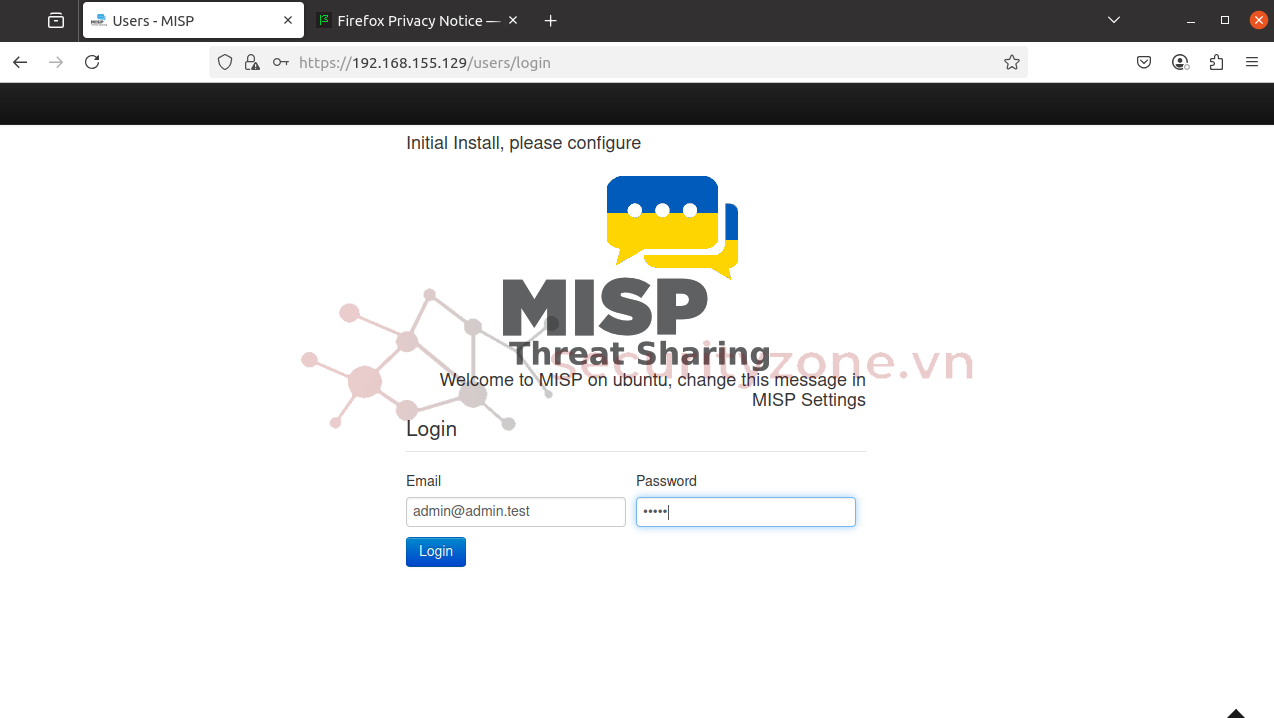

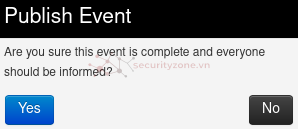

Bước 1: Đăng nhập với quyền admin vào giao diện MISP

- Truy cập vào địa chỉ:

- Tài khoản: admin@admin.test (như hình), mật khẩu là admin

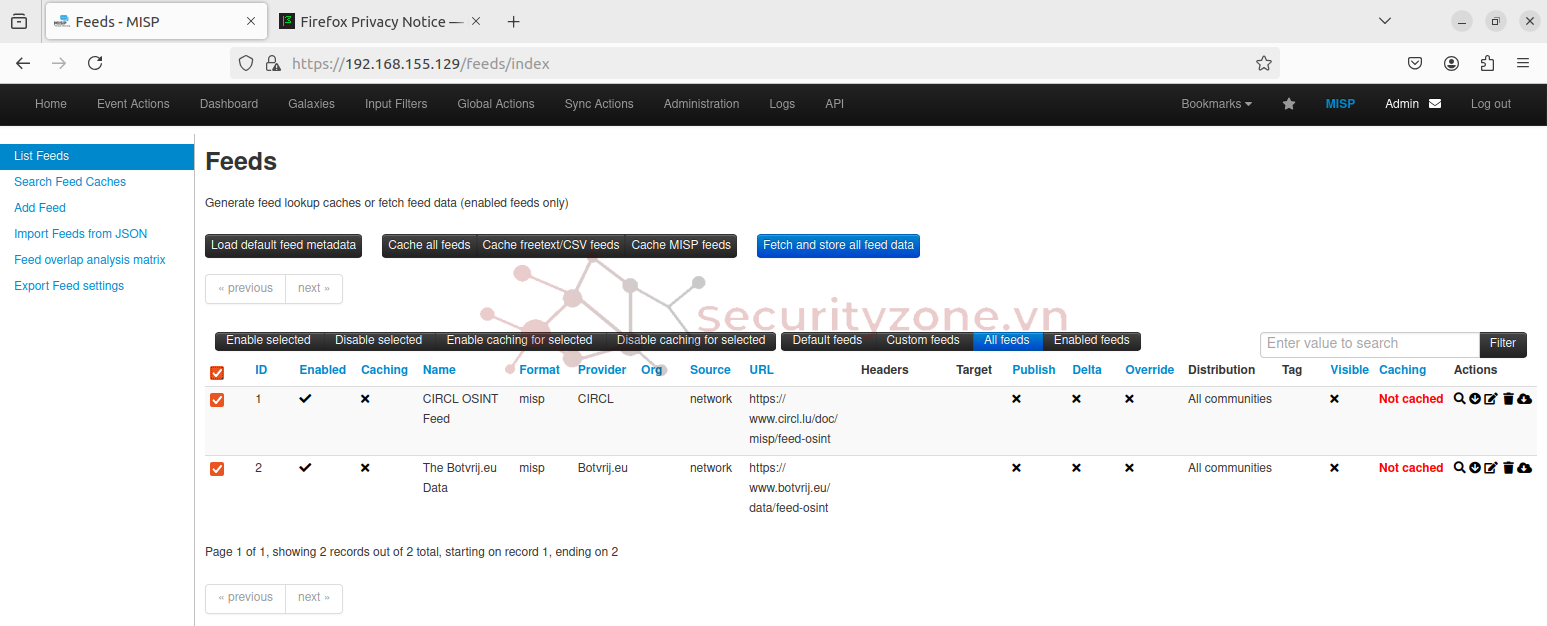

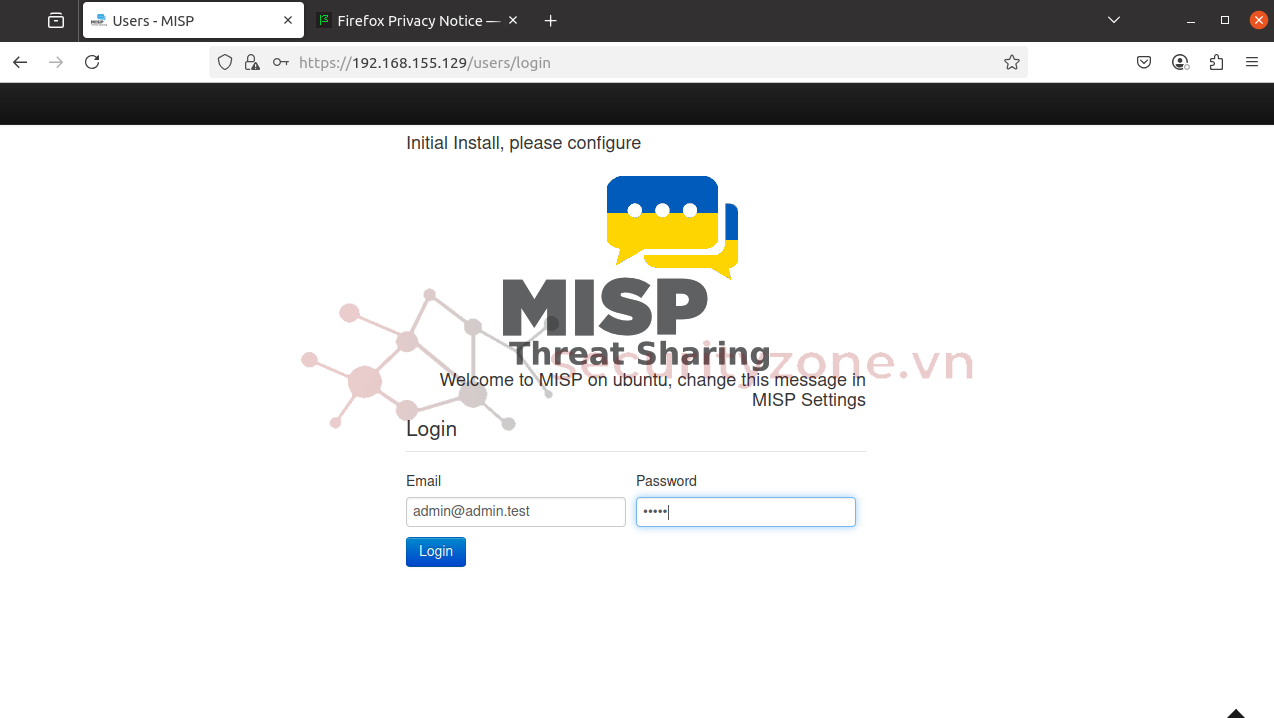

Bước 2: Bật các Feed mặc định

- Vào Administration -> List Feeds

- Tick vào tất cả các feed để bật (ví dụ: CIRCL OSINT, The Botvrij.eu)

- Click vào nút Edit từng Feed: Nhấn Enable selected

- Nhấn Yes

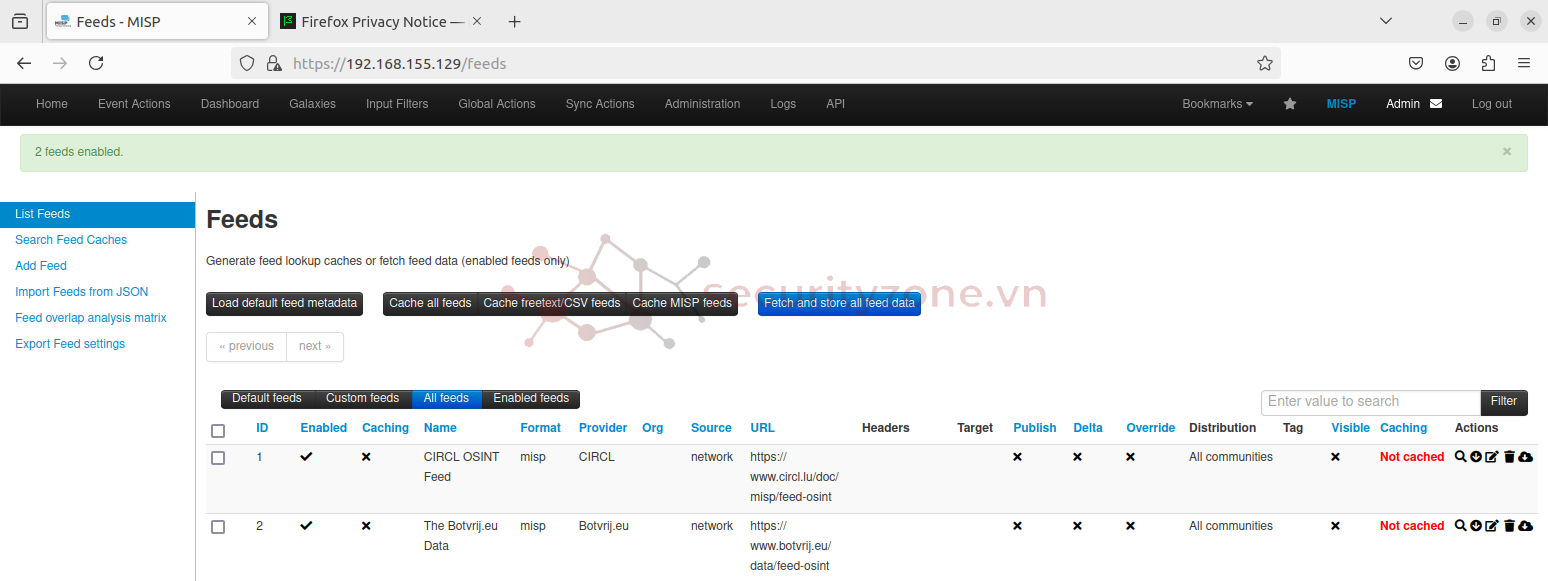

Bước 3: Kích hoạt đồng bộ Feed

- Sau khi bật feed, click vào Fetch and store all feed data (thường có ở đầu danh sách Feed)

II. Thiết lập cấu hình Input (Import mẫu dữ liệu thử nghiệm)

Mình sẽ nhập dữ liệu để kiểm tra như sau:

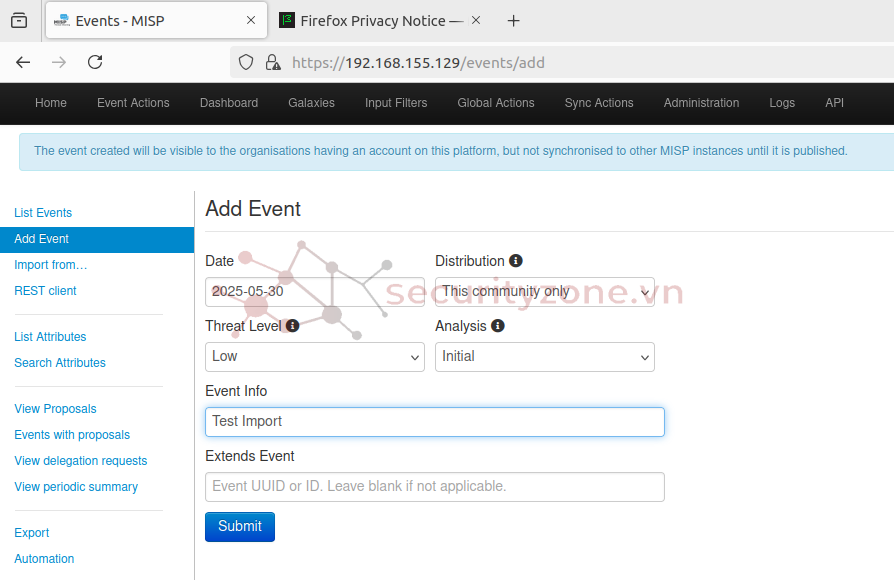

Bước 1: Tạo sự kiện mới

- Vào Event Actions -> Add Event

- Nhập các thông tin bao gồm: Date (2025-05-30), Distribution (This community only), Threat Level (Low), Analysis (Initial), Event Info (Test Import)

- Nhấn Submit

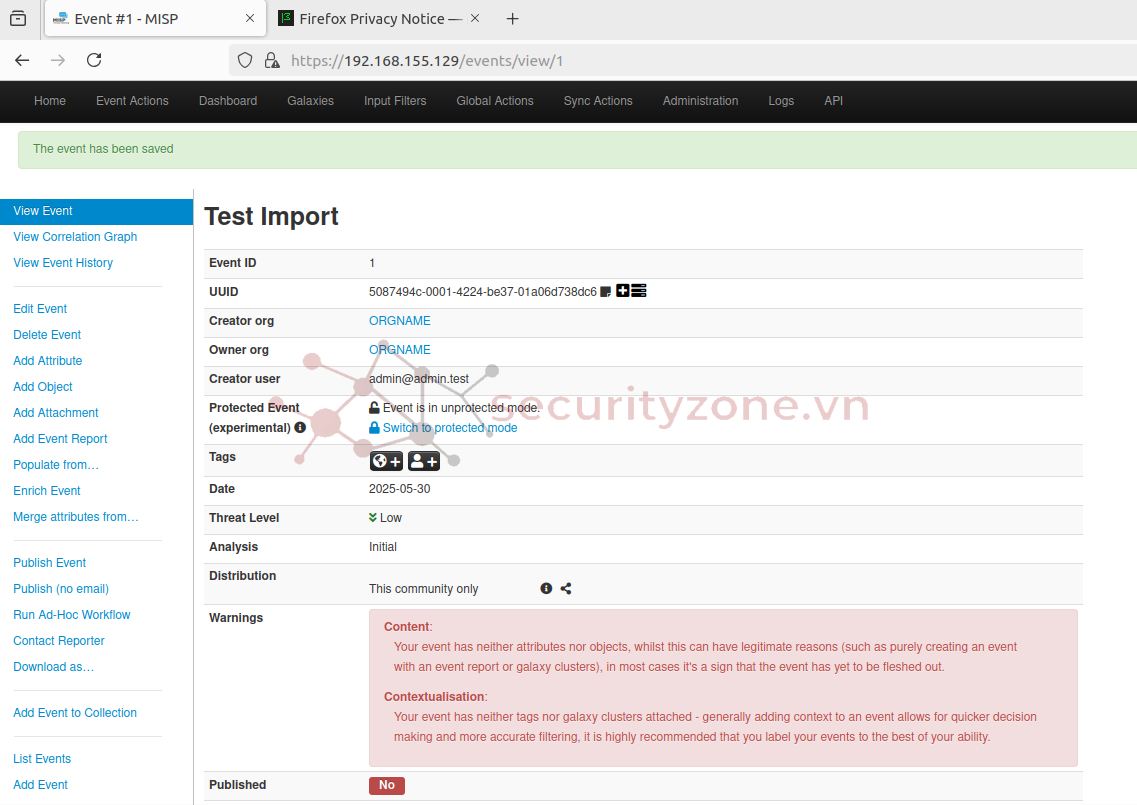

Xuất hiện thông tin:

Bước 2: Thêm các attribute (thông tin IOC)

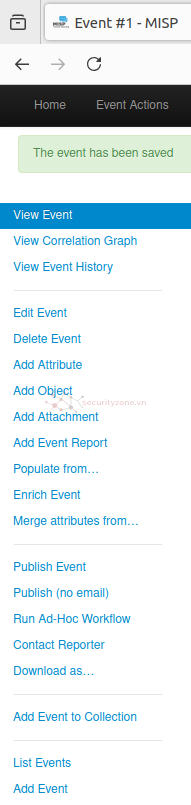

Sau khi tạo Event, chọn Add Attribute

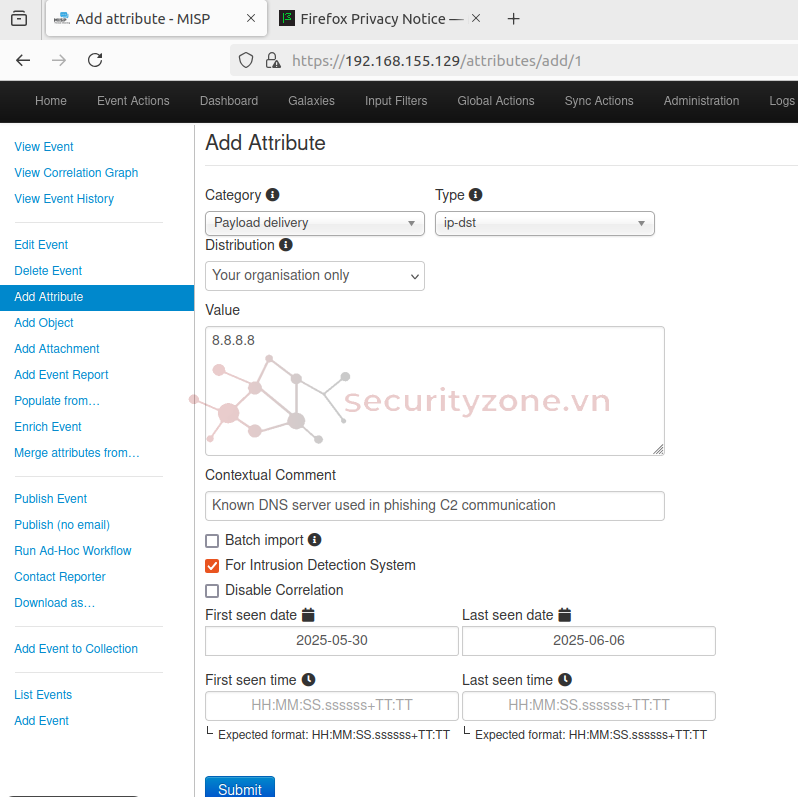

Ví dụ:

- Category: Payload delivery

- Type: ip-dst

- Distribution: Your organisation only

- Value: 8.8.8.8

- Contextual Comment: Known DNS server used in phishing C2 communication

- For Intrusion Detection System

- First seen date: 2025-05-30

- Last seen date: 2025-06-06

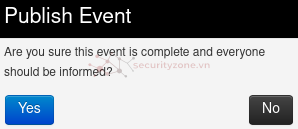

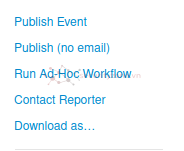

Bước 3: Publish Event

- Nhấn Publish Event để hoàn tất

- Nhấn Yes

III. Kết luận

Việc thiết lập cấu hình nhập dữ liệu (Input Feeds) trong MISP và thực hiện nhập dữ liệu thử nghiệm mang lại những kết quả quan trọng sau:

- Tự động hóa việc thu thập thông tin mối đe dọa: Cấu hình các feed dữ liệu giúp MISP tự động lấy về và cập nhật các Indicators of Compromise (IoCs) từ nhiều nguồn threat intelligence khác nhau, đảm bảo hệ thống luôn có dữ liệu mới nhất và đa dạng để phân tích và chia sẻ.

- Đảm bảo tính toàn vẹn và nhất quán của dữ liệu: Việc nhập dữ liệu mẫu thử nghiệm qua API hoặc giao diện MISP giúp kiểm tra khả năng xử lý, lưu trữ và hiển thị dữ liệu của hệ thống, từ đó xác nhận rằng cấu hình feed và nhập liệu hoạt động đúng, không bị lỗi

- Tăng cường khả năng phân tích và phản ứng: Khi dữ liệu threat intelligence được nhập đầy đủ và chính xác, MISP hỗ trợ tốt hơn cho các hoạt động phân tích, phát hiện và ứng phó sự cố an ninh mạng, đồng thời tạo điều kiện thuận lợi cho việc chia sẻ thông tin giữa các tổ chức

- Dễ dàng tích hợp và mở rộng: MISP với cấu hình feed linh hoạt và khả năng nhập dữ liệu thủ công hoặc tự động cho phép tích hợp với các công cụ an ninh khác như SIEM, IDS/IPS, giúp xây dựng hệ sinh thái an ninh mạng toàn diện hơn

Đính kèm

Bài viết liên quan

Được quan tâm

Bài viết mới