Nguyễn Tuấn Phát

Intern

Xin chào mọi người, ở bài viết này mình sẽ trình bày cách config Switch và Aruba ClearPass để có thể giao tiếp với nhau và thêm Switch này vào mục Network Device trong CPPM để có thể kiểm soát truy cập thông qua switch.

Mục lục

I. Khái quát về Service, Enforcement Policy

Mục lục

I. Khái quát về Service, Enforcement Policy

1. Service

2. Enforcement Policy

II. Cấu hình Switch1. Cấu hình IP cho Switch và Client

a) Switch

b) Client

2. Cấu hình RADIUS Server và AAA cho Switch

III. Add Network Device vào Aruba ClearPassIV. Demo

1. Local User

2. Cấu hình Enforcement Policy

3. Cấu hình Service

4. Testing & Result

I. Khái quát về Service, Enforcement Policy

1. Service

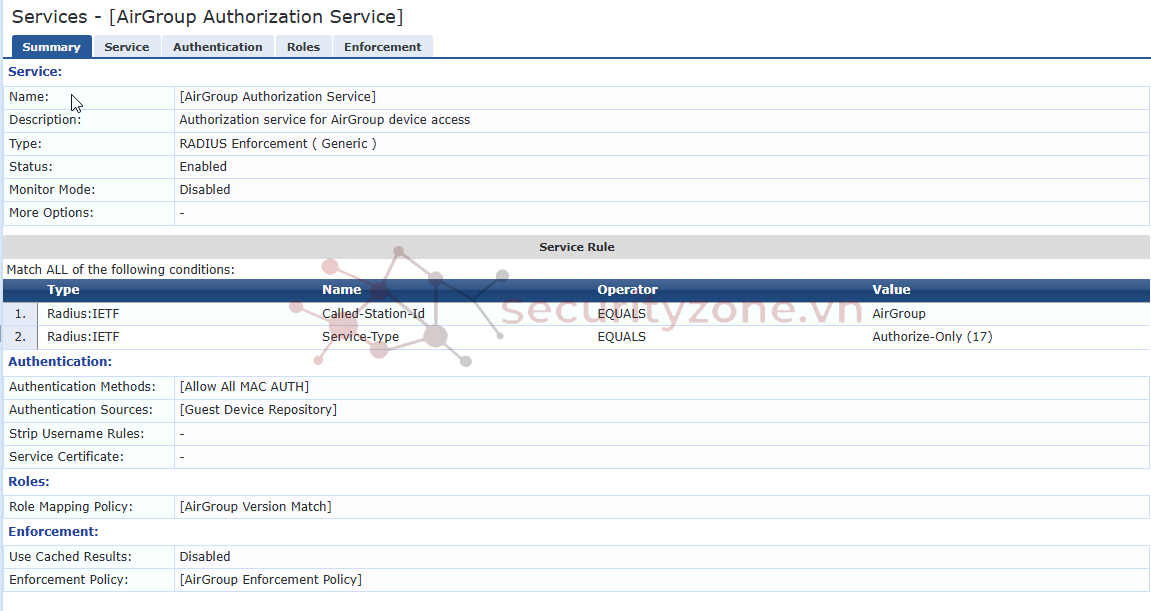

Service là một bộ policy entry point, quyết định ClearPass sẽ xử lý như thế nào với các request, các loại request liên quan đến các giao thức RADIUS, TACACS+ hay Application và WebAuth,...

Trong một server gồm nhiều thành phần:

- Name, Description, Type, Status,...

- Các rule liên quan đến loại service (như hình trên là các rule liên quan đến các parameter trong giao thức RADIUS)

- Phương thức và nguồn data để Authentication.

- Áp dụng Enforcement Policy để quyết định Allow/Reject các request dựa trên các điều kiện cụ thể.

2. Enforcement Policy

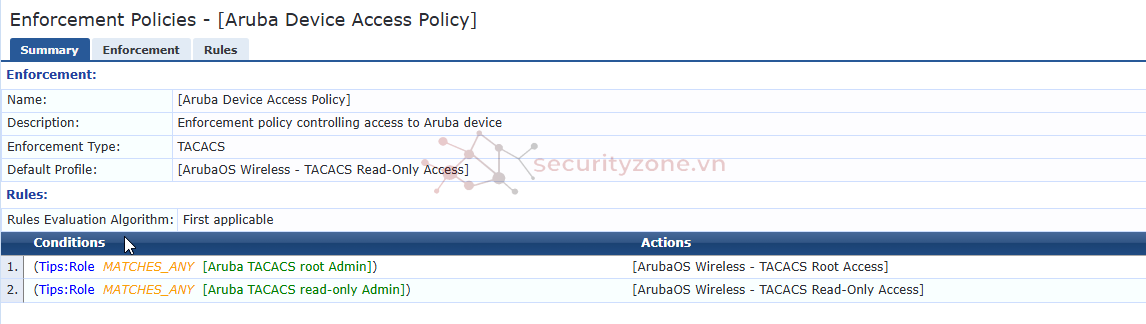

Sau khi người dùng xác thực thành công, ClearPass cần quyết định hành động gì tiếp theo: Allow Access, Deny Access, gán role,... Các việc này được xử lý thông qua Enforcement Policy.

Cấu trúc của một Enforcement Policy:

Sau khi người dùng xác thực thành công, ClearPass cần quyết định hành động gì tiếp theo: Allow Access, Deny Access, gán role,... Các việc này được xử lý thông qua Enforcement Policy.

Cấu trúc của một Enforcement Policy:

- Default Profile: hành động mặc định nếu không có rule nào khớp (thường là Deny Access Profile)

- Rule: các rule dùng để đánh giá request.

- Condition: điều kiện áp dụng

- Actions: hành động thực thi (allow, deny, assign,...) nếu khớp với rule.

II. Cấu hình Switch

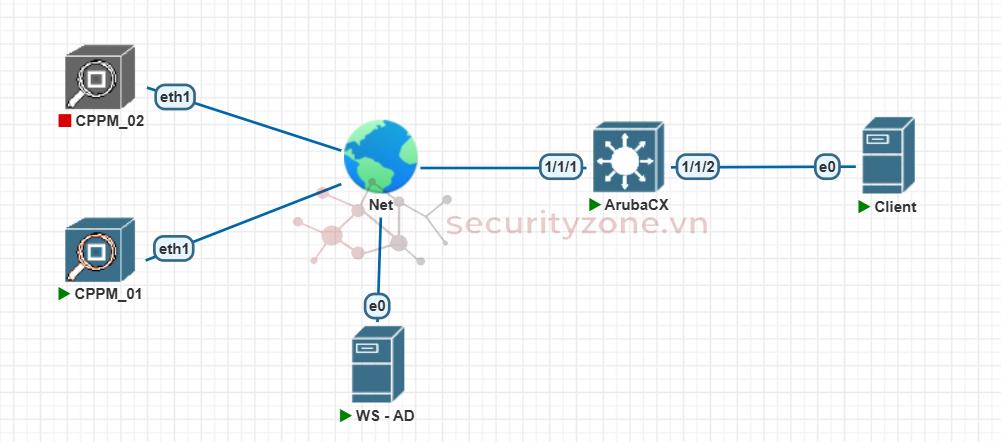

Ở phần này và ở phần Demo ở phía sau, mình sẽ cấu hình giao thức RADIUS trên con switch Layer 3: Aruba OS-CX Virtual Switch 10.07, các bạn có thể thực hiện tương tự với các switch khác.

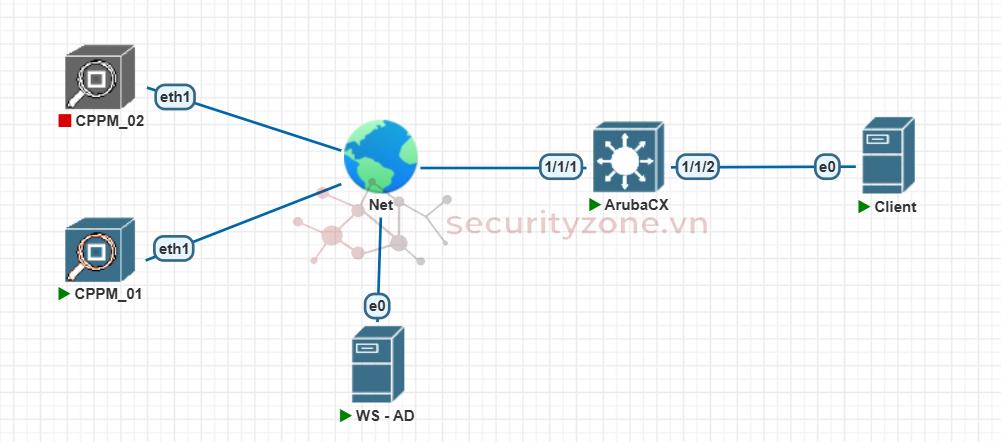

Mô hình mạng:

1. Cấu hình IP cho Switch và Client

a) Switch

Cấu hình trên interface 1/1/1:

Ở phần này và ở phần Demo ở phía sau, mình sẽ cấu hình giao thức RADIUS trên con switch Layer 3: Aruba OS-CX Virtual Switch 10.07, các bạn có thể thực hiện tương tự với các switch khác.

Mô hình mạng:

1. Cấu hình IP cho Switch và Client

a) Switch

Cấu hình trên interface 1/1/1:

switch(config)# int 1/1/1switch(config-if)# ip address [10.0.x.x]/24switch(config-if)# no shutCấu hình trên interface 1/1/2:

switch(config)# int 1/1/2switch(config-if)# ip address 192.168.1.1/24switch(config-if)# no shutb) Client

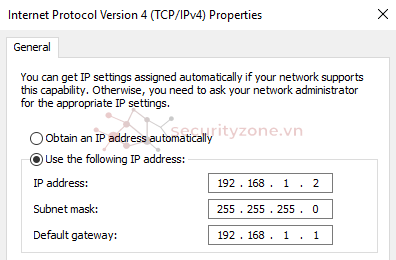

Chỉnh IPv4 cho Network Adapter:

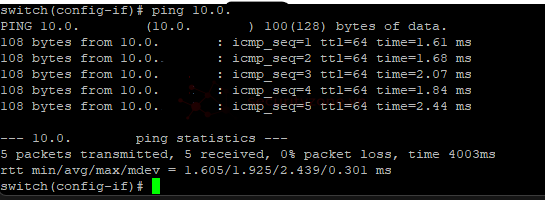

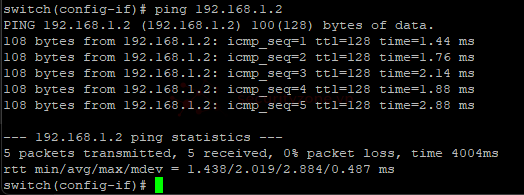

Kết quả: Switch giao tiếp được với CPPM_01 và Client

2. Cấu hình RADIUS Server và AAA cho Switch

Các bạn có thể tham khảo các config sau cho switch:

Cấu hình RADIUS Server:

Các bạn có thể tham khảo các config sau cho switch:

Cấu hình RADIUS Server:

switch(config)# radius-server key plaintext Test123switch(config)# radius-server host [CPPM_IP] vrf mgmtswitch(config)# radius-server host [CPPM_IP] tracking enableCấu hình AAA:

switch(config)# aaa group server radius rad_grpswitch(config-sg)# server [CPPM_IP] vrf mgmtswitch(config-sg)# exitswitch(config)# aaa authentication login default group rad_grp radius localswitch(config)# aaa accounting all default start-stop group rad_grp1 radius(Optional) Enable SSH Server phục vụ cho Demo:

switch(config)# ssh server vrf defaultIII. Add Network Device vào Aruba ClearPass

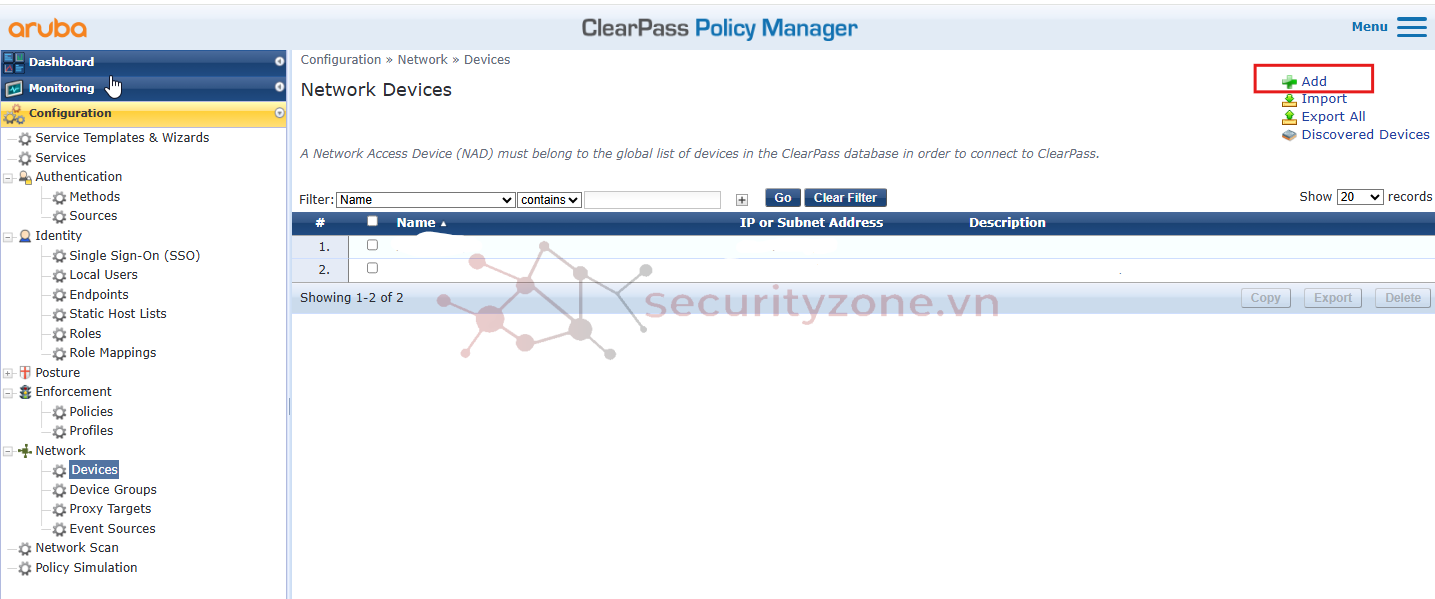

Sau khi login vào CPPM, di chuyển đến Configuration > Network > Devices, sau đó chọn "Add" để thêm thiết bị mới:

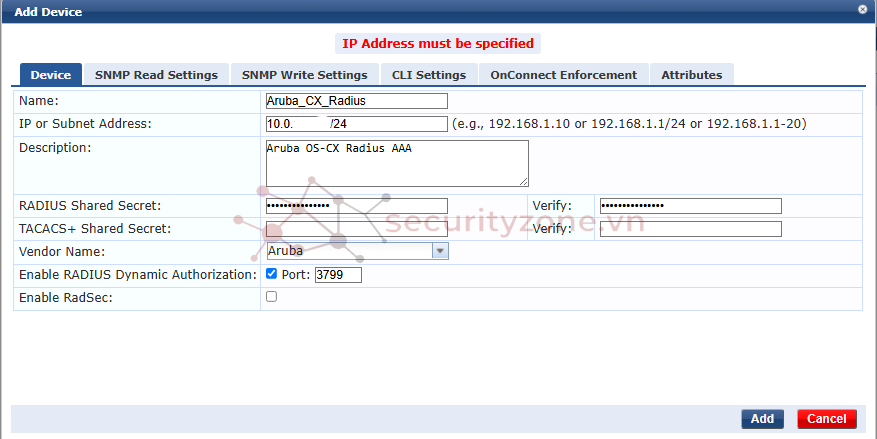

Nhập các thông tin liên quan đến network muốn thêm, ở đây là switch Aruba OS-CX đã được cấu hình ở trên, nhập name, IP và RADIUS Shared Secret được đặt trong switch trước đó (Test123). Kiểm tra và "Add" để thêm thiết bị:

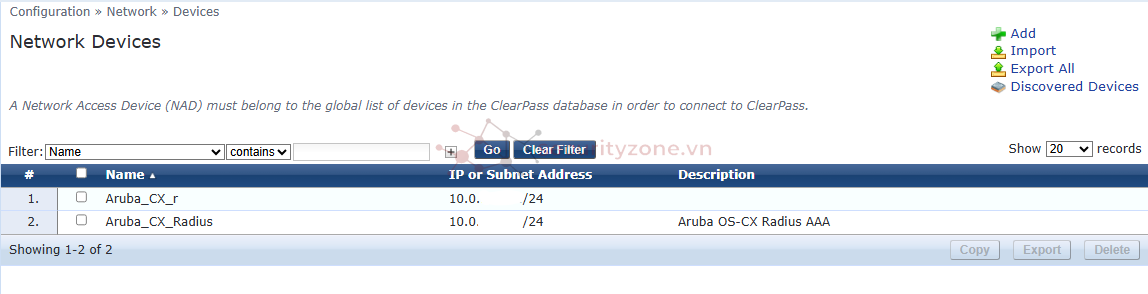

Sau khi thêm thành công, ở bên ngoài sẽ hiển thị các thiết bị đã được thêm:

IV. Demo

Cấu hình trên switch/CPPM để khi client ssh đến switch qua interface 1/1/2 của switch thì trên giao diện CPPM > Access Tracker có thể thấy được request khi allow/deny.

1. Local User

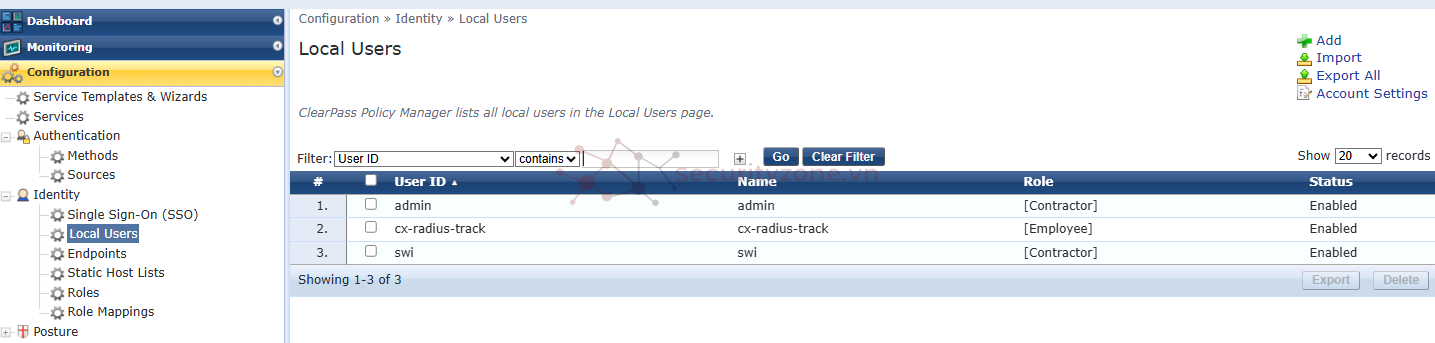

Sau khi login vào CPPM, di chuyển đến Configuration > Identity > Local Users, sau đó chọn "Add" để thêm local user, các user này sẽ được dùng để login vào switch qua SSH:

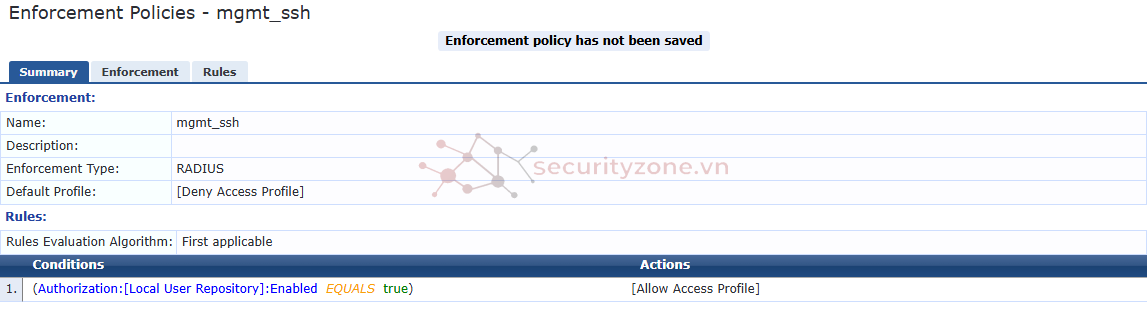

2. Cấu hình Enforcement Policy

Di chuyển đến Configuration > Enforcement > Policies, sau đó "Add" để thêm policy mới, cấu hình một Enforcement Policy với rule như sau:

- Enforcement Type: RADIUS

- Default Profile: Deny Access Profile

- Rules:

- Condition: Authorization:[Local User Repository] - Enabled - EQUALS - True

- Actions: Allow Access Profile

Rule trên sẽ được kiểm tra sau khi người dùng xác thực thành công sau đó kiểm tra xem account được nhập có được enabled trong "Local Users" hay không, nếu có tồn tại thì được Allow, ngược lại sẽ bị Deny (Default Profile).

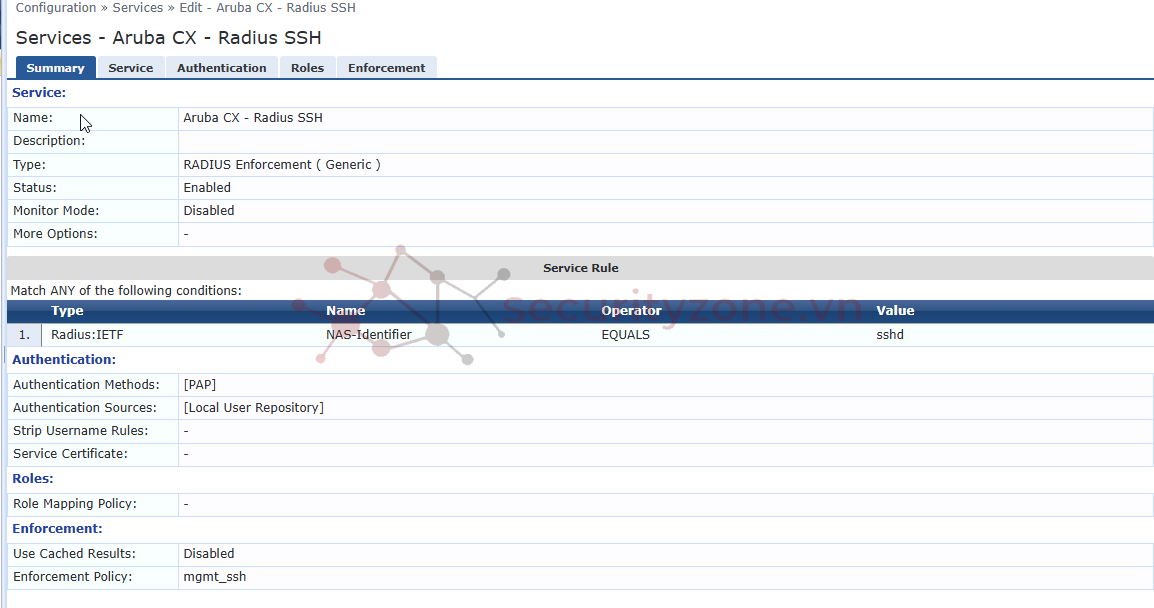

3. Cấu hình Service

Di chuyển đến Configuration > Enforcement > Services, sau đó "Add" để thêm service mới, cấu hình Service như sau:

- Type: RADIUS Enforcement (Generic)

- Status: Enabled

- Service rule: RADIUS:IETF - NAS-Identifier - EQUALS - sshd

- Authentication:

- Methods: PAP

- Sources: Local User Repository

- Enforcement: sử dụng enforcement policy đã tạo ở trên.

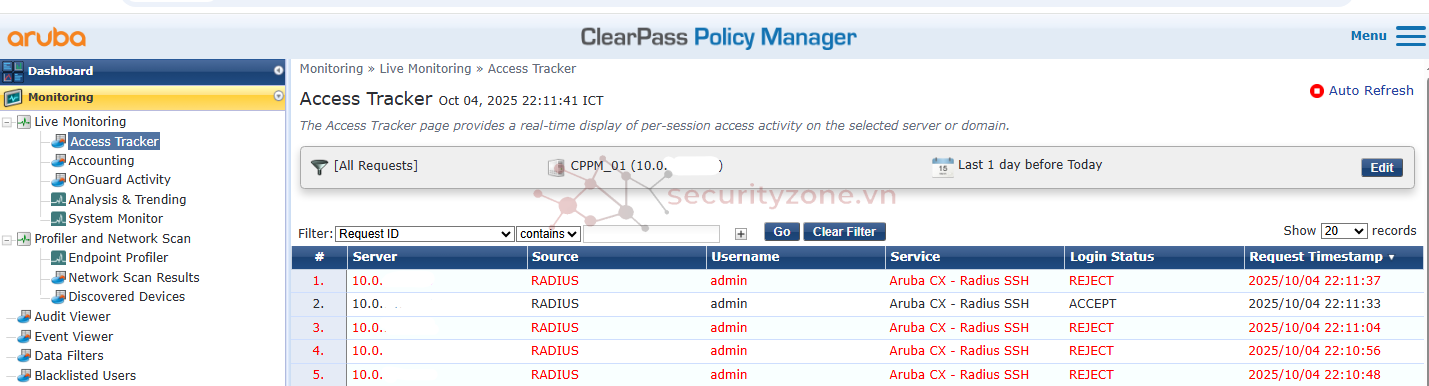

4. Testing & Result

Tiến hành ssh từ Client đến Switch qua lệnh sau: ssh [username]@192.168.1.1 sau đó nhập mật khẩu.

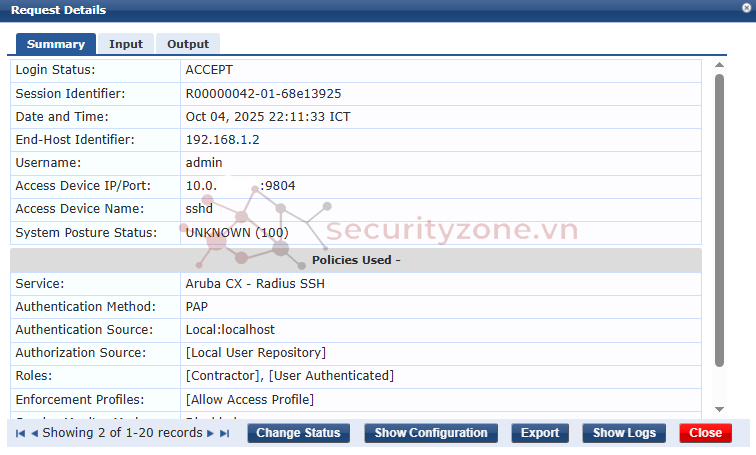

Trên CPPM di chuyển đến tab Monitoring > Live Monitoring > Access Tracker để quan sát, có thể thấy các request RADIUS được kiểm tra bằng service "Aruba CX - Radius SSH" được tạo ở trên cùng với status ACCEPT/REJECT:

Ta có thể bấm vào từng request để xem chi tiết:

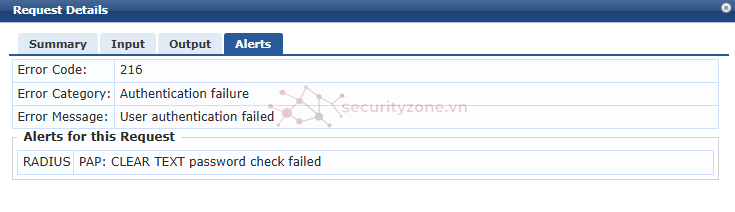

Hay các alert khi REJECT các Request:

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Các tài liệu tham khảo liên quan:

https://arubanetworking.hpe.com/techdocs/AOS-CX/10.10/PDF/security_6200-6300-6400.pdf

https://securityzone.vn/t/lab-02-cau-hinh-them-cac-network-device-vao-aruba-clearpass.12520/

https://arubanetworking.hpe.com/tec...M_UserGuide/Network Devices/AddingaDevice.htm

Bài viết liên quan

Bài viết mới