Nguyễn Tuấn Phát

Intern

Xin chào mọi người, ở bài viết này mình sẽ trình bày cách config trong switch Aruba CX-OS và Aruba ClearPass để xác thực người dùng qua giao thức 802.1X.

Mục lục

I. Switch Aruba OS-CX

I. Switch Aruba OS-CX

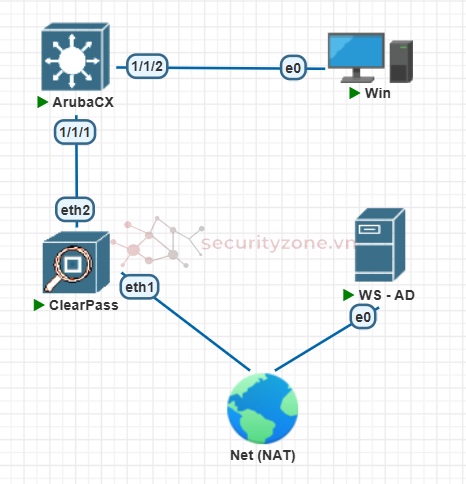

Mô hình thực hiện trong bài viết:

1. Cấu hình

Mọi người có thể tham khảo các câu lệnh cấu hình sau cho switch Aruba ClearPass để authenticate qua RADIUS Server:

Cấu hình Radius Server:

Cấu hình AAA:

Cấu hình cho interface 1/1/2 để test wired:

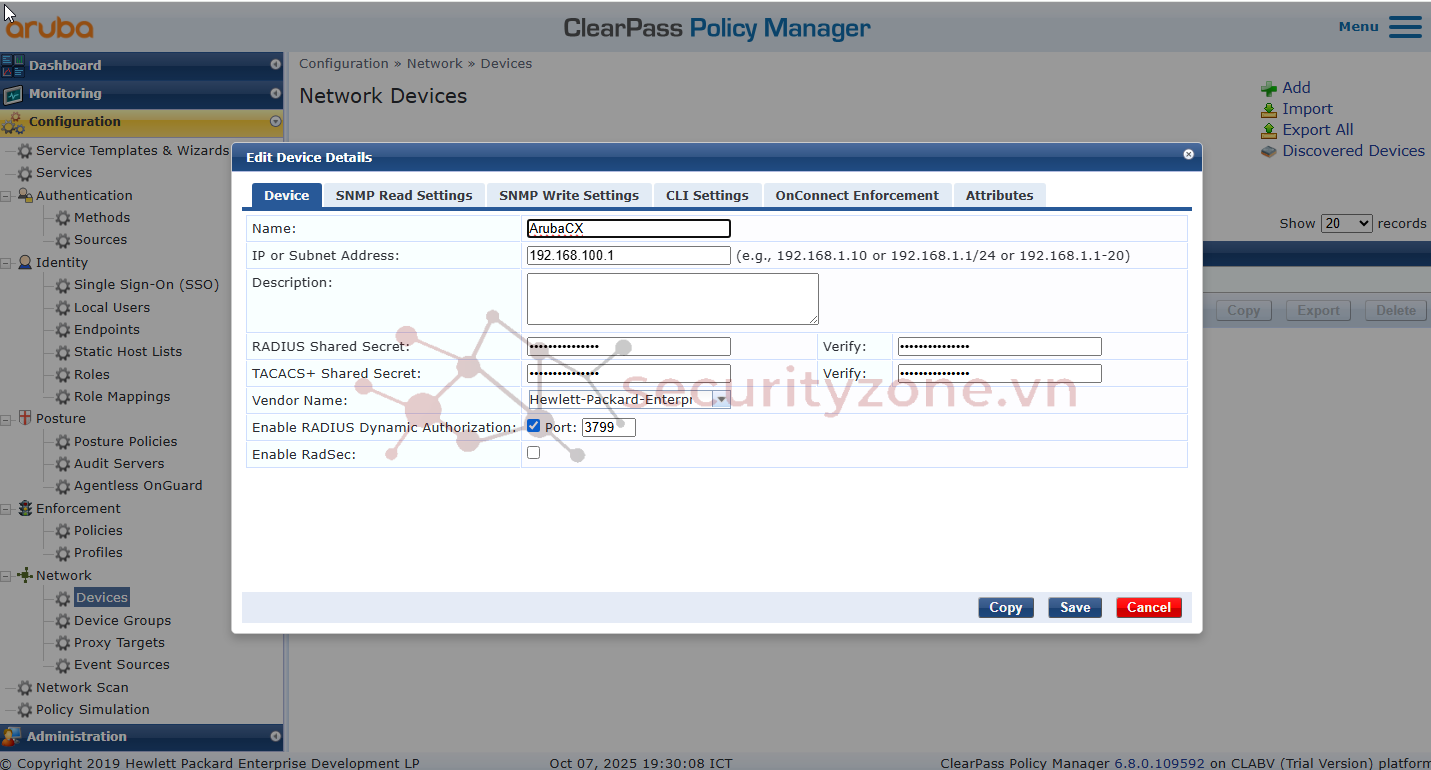

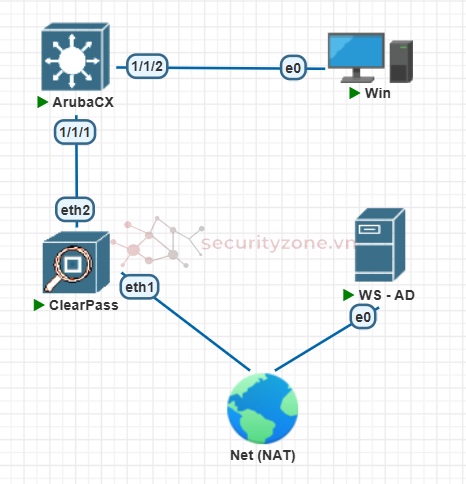

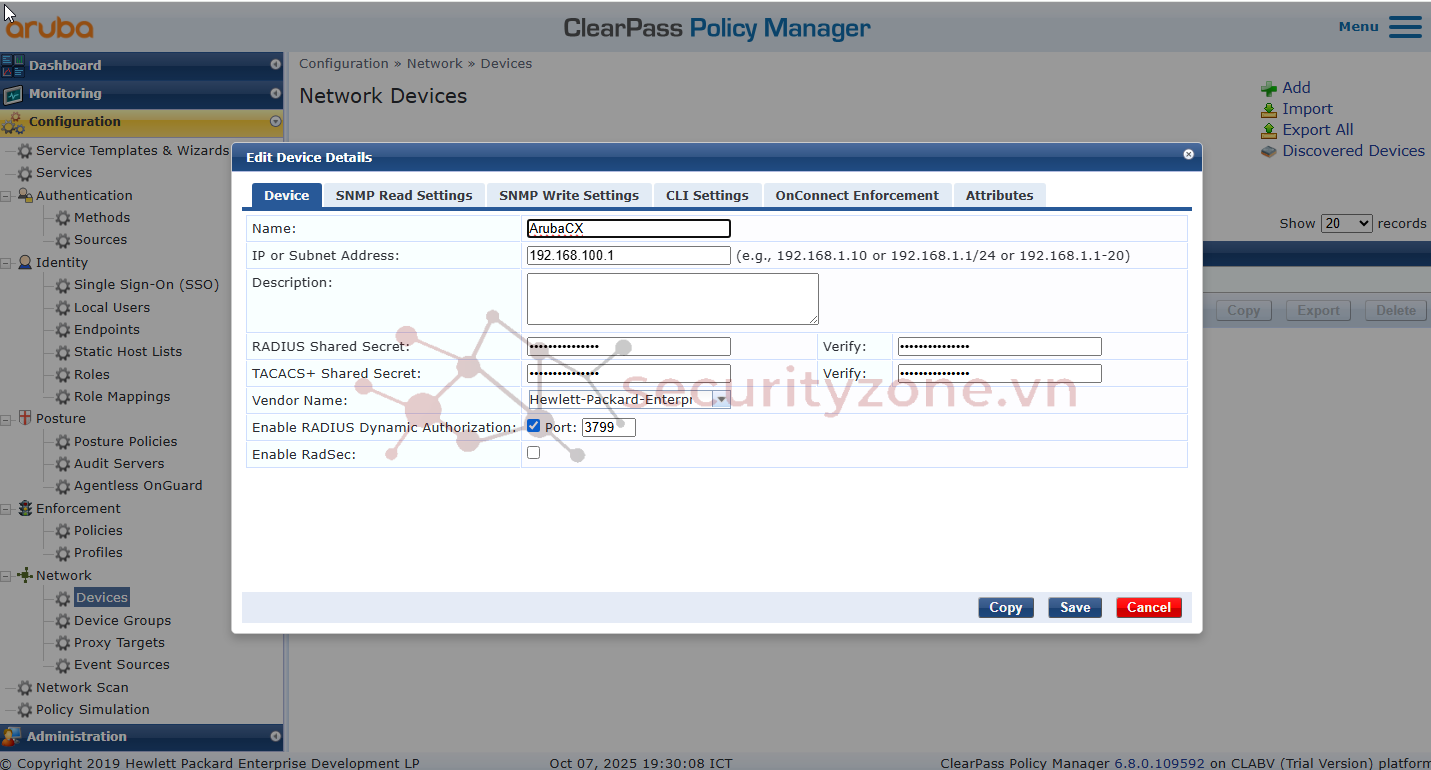

2. Thêm switch vào Network Device

Trong giao diện của CPPM, di chuyển đến Configuration > Network > Devices, sau đó thêm switch trên vào:

II. Cấu hình cho giao thức Wired 802.1X trong Aruba ClearPass

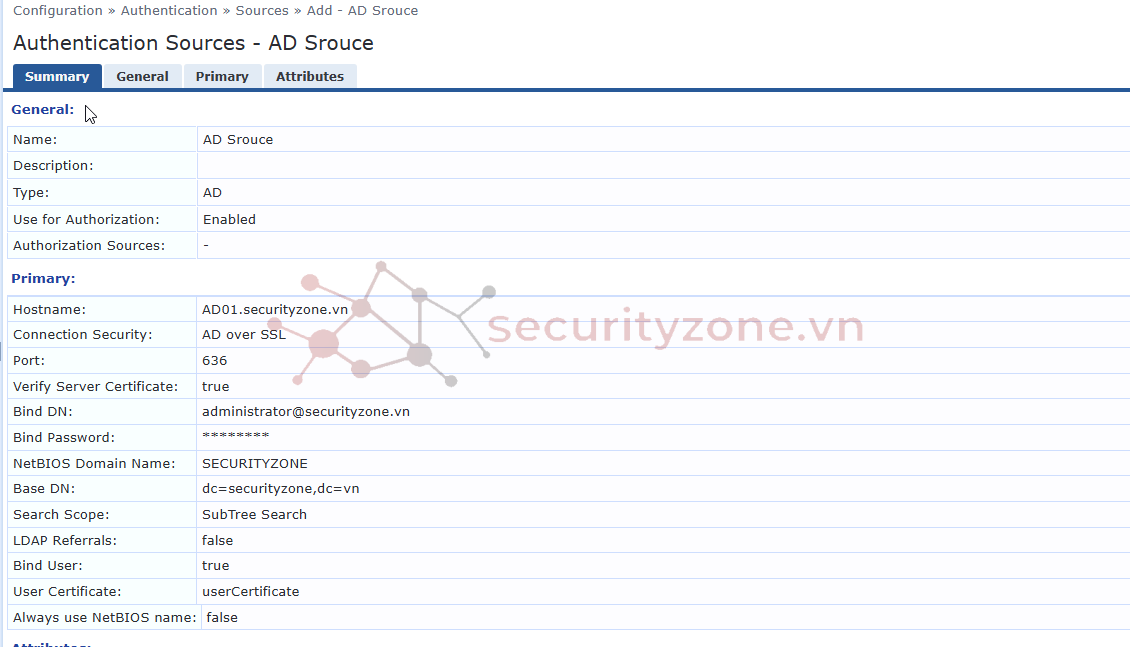

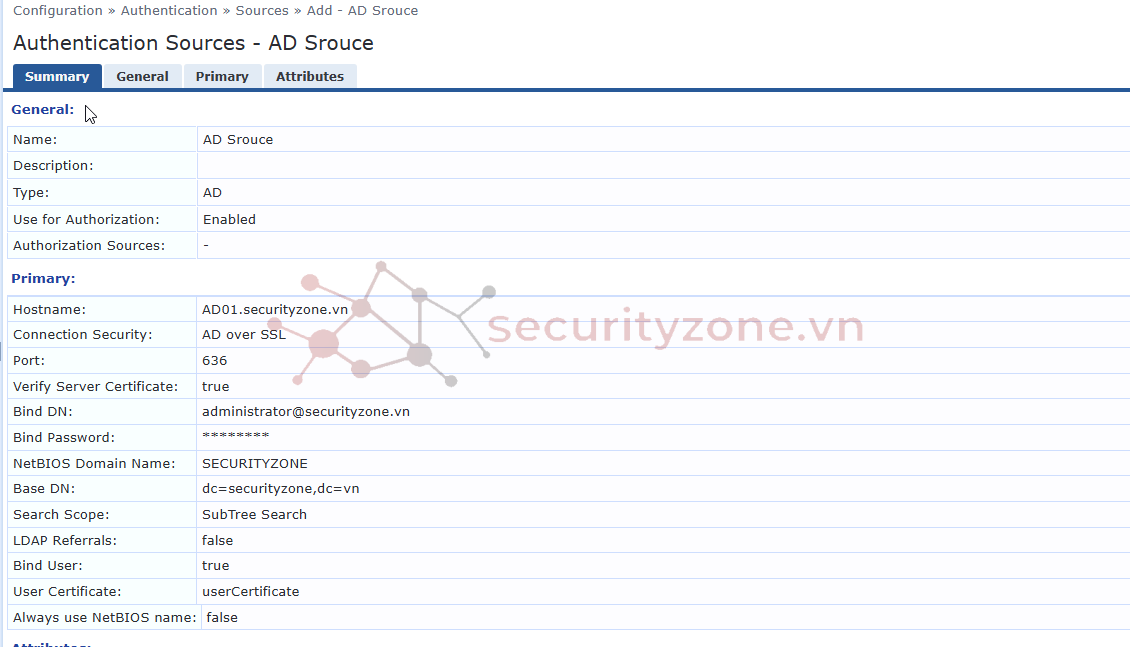

1. Authentication sources

Ở đây chúng ta sẽ sử dụng Authentication sources từ Active Directory, chi tiết mọi người có thể quay lại bài viết trước để tìm hiểu thêm.

Authentication sources:

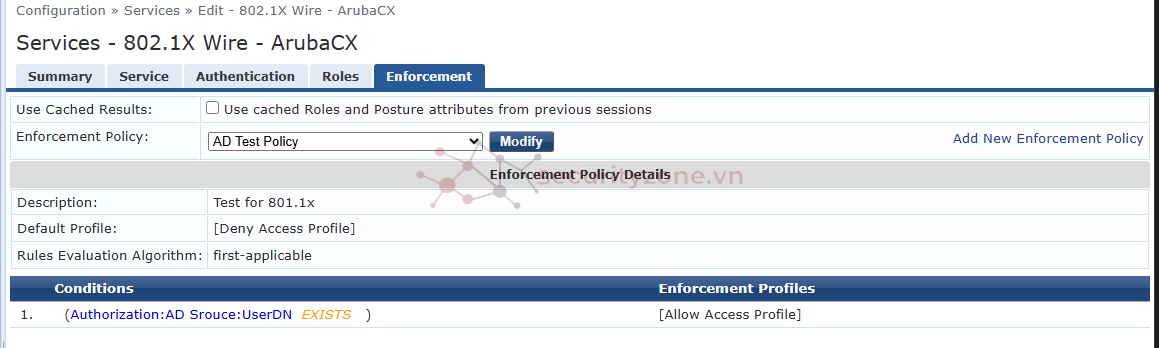

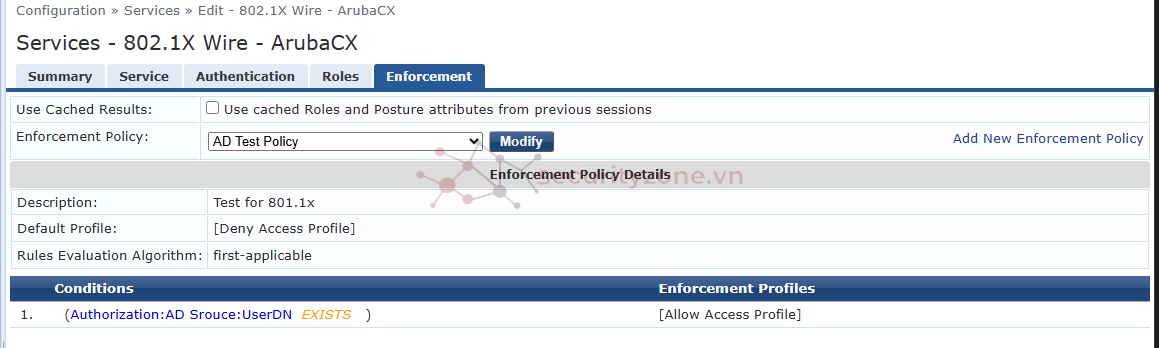

2. Enforcement Policy

Cấu hình policy như sau: Policy sẽ kiểm tra user có tồn tại trong DB của AD hay không, nếu tồn tại thì được allow, còn nếu không thì sẽ bị deny.

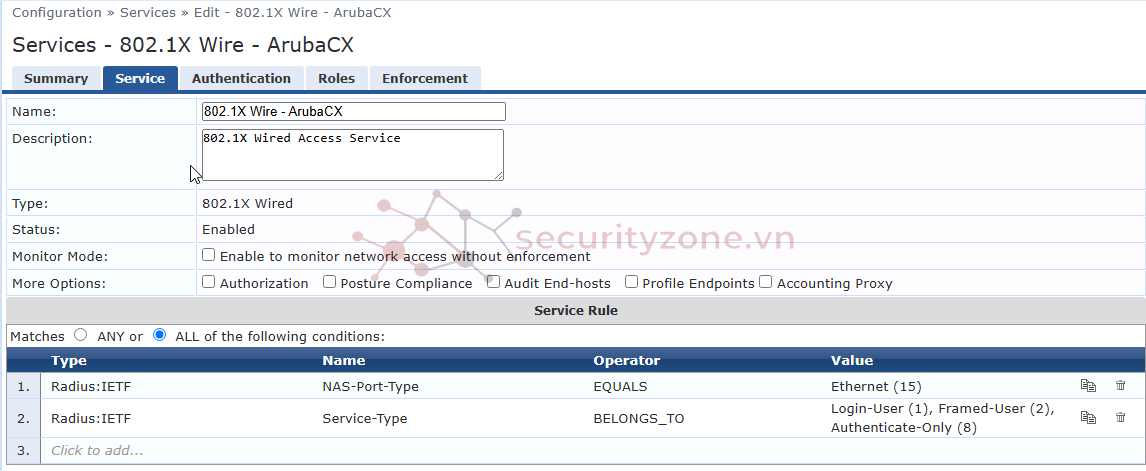

3. Cấu hình service cho Wired 802.1X

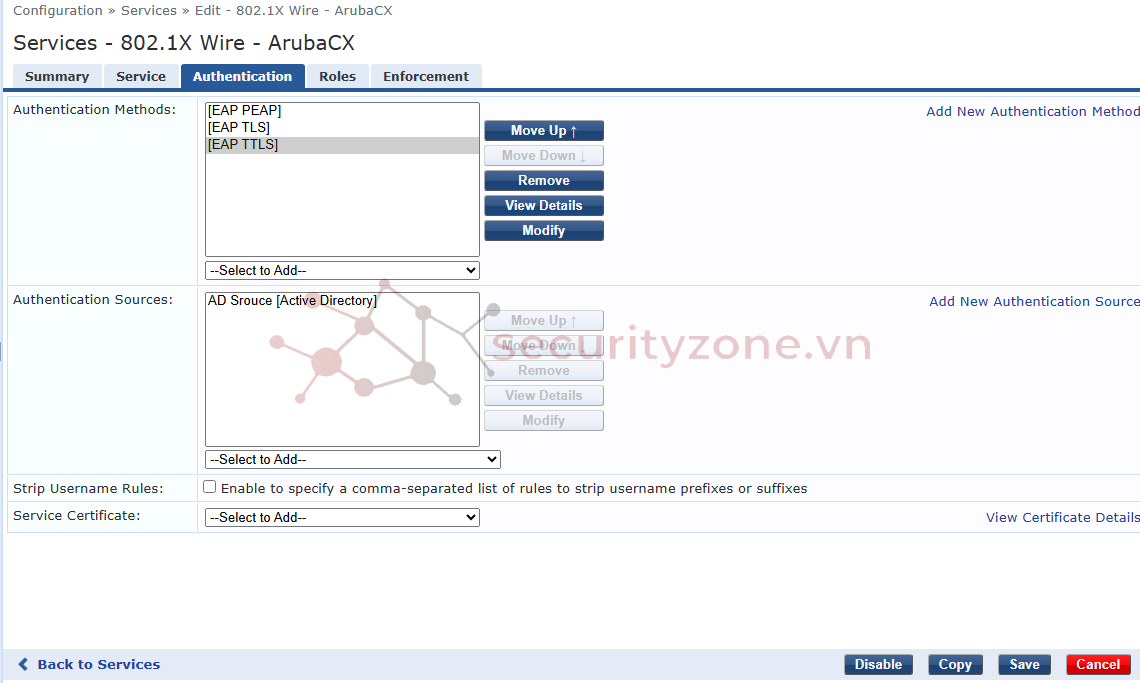

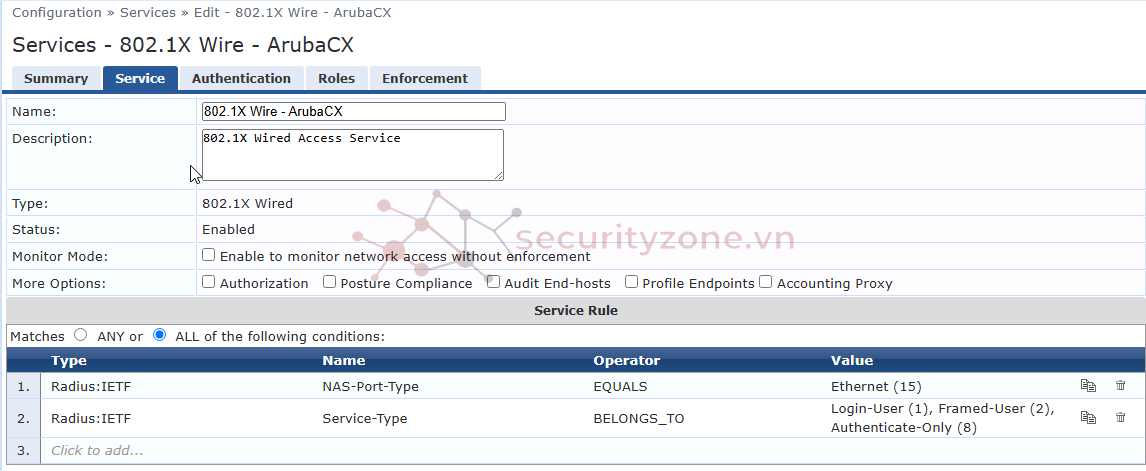

Ta sẽ tạo một service mới cho việc xác thực Wired 802.1X, từ giao diện di chuyển đến mục Configuration > Services, sau đó "Add" để thêm service mới, cấu hình các phần như sau:

Service:

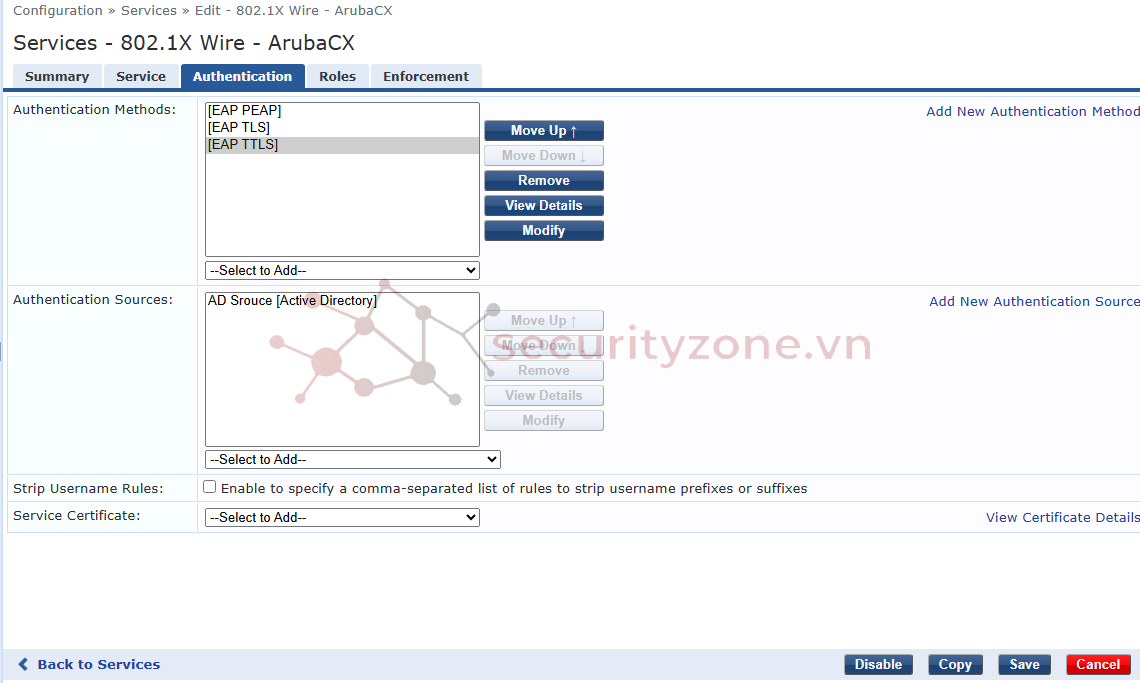

Authentication: Tại đây chọn authentication source đã tạo trước đó

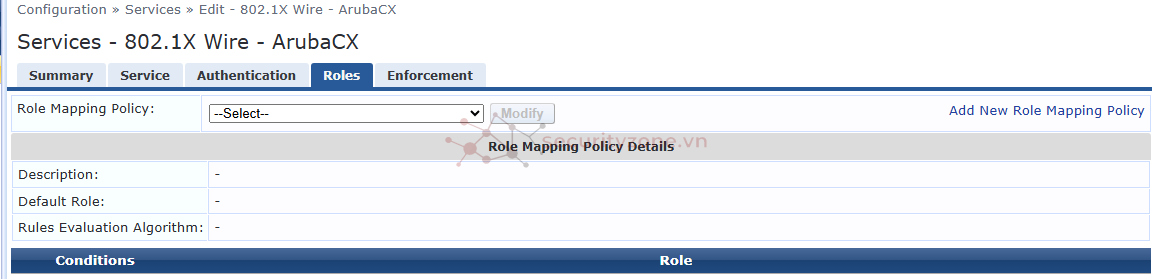

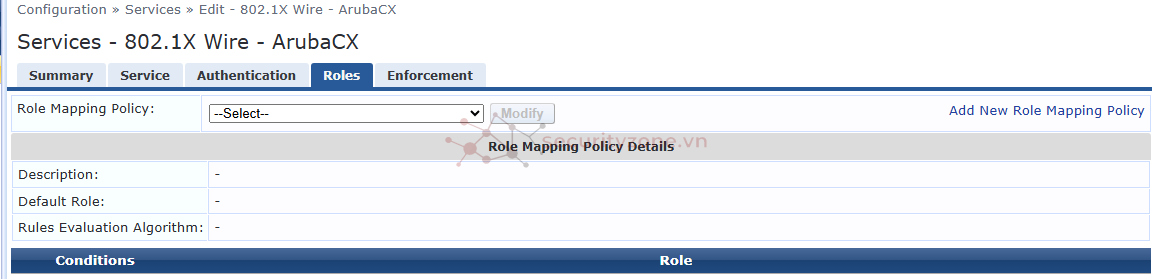

Role: giữ nguyên

Enforcement: Chọn Enforcement Policy đã tạo ở bước trước

Sau khi kiểm tra lại các thông tin, bấm "Save" để lưu lại service.

III. Testing

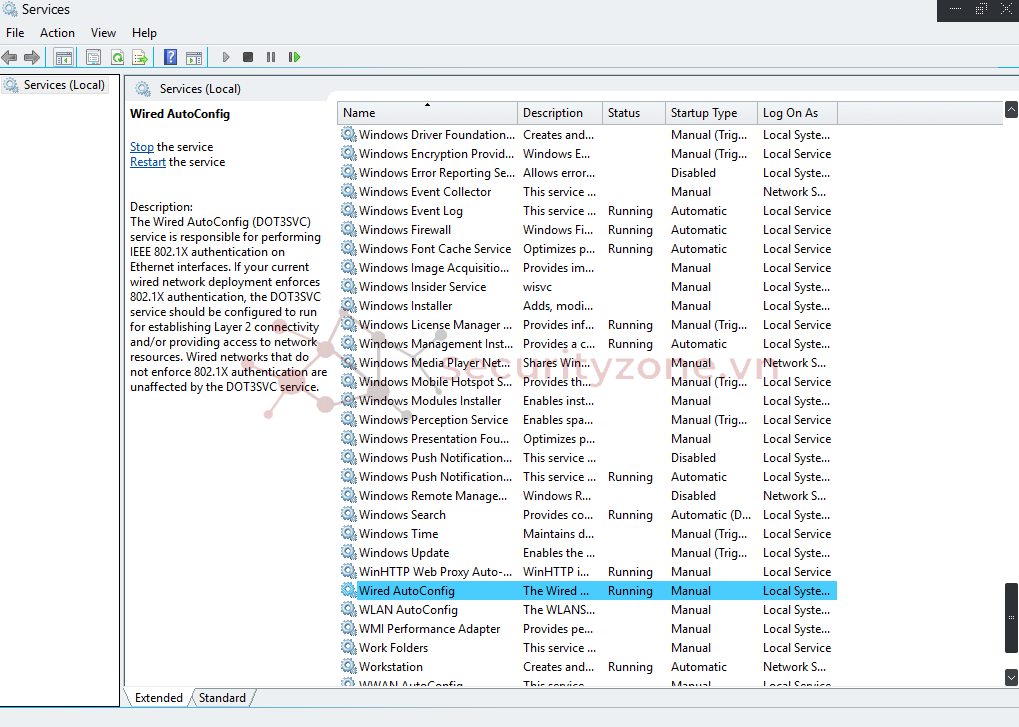

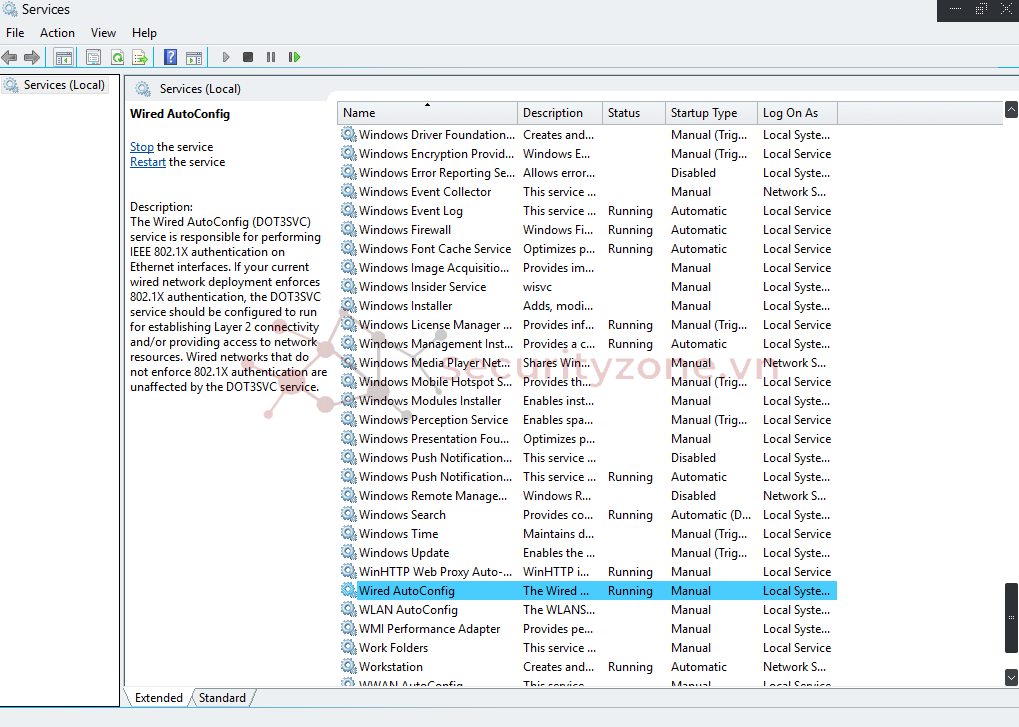

Sau khi đã cấu hình thành công, ta sẽ bắt đầu kiểm tra thử quá trình xác thực, trên Client mở Service sau đó Run service "Wired AutoConfig":

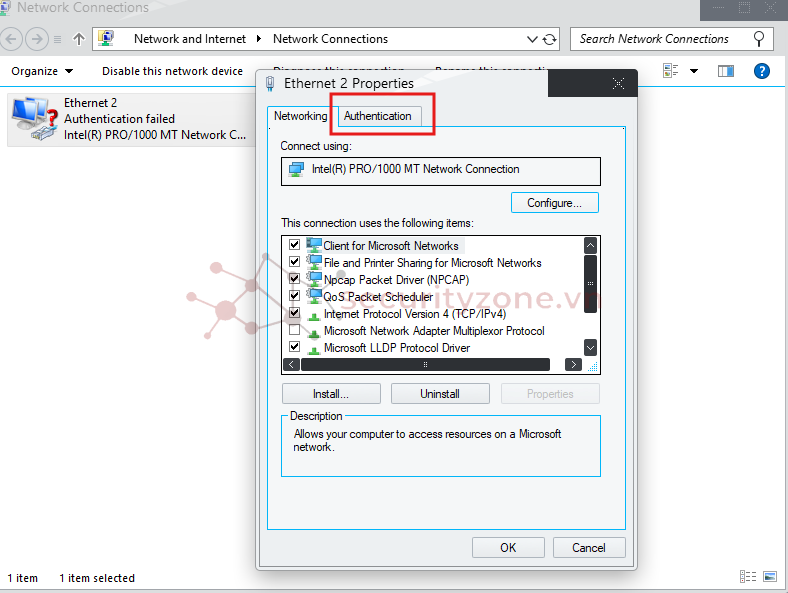

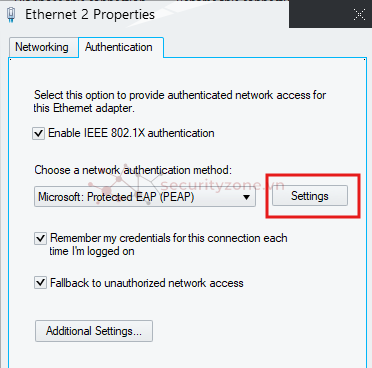

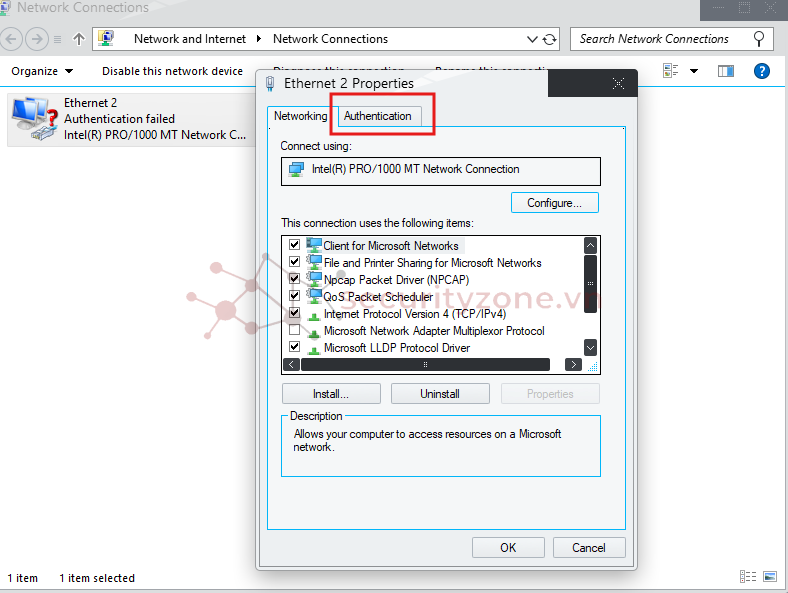

Sau đó mở cài đặt cho Network Adapter trong Client, sau đó chọn mục "Authentication" (mục này chỉ xuất hiện khi service "Wired AutoConfig" đang trong trạng thái running):

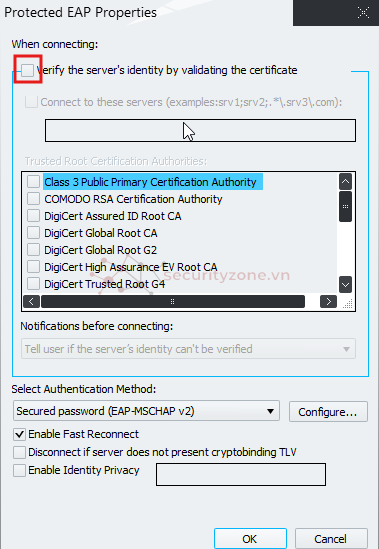

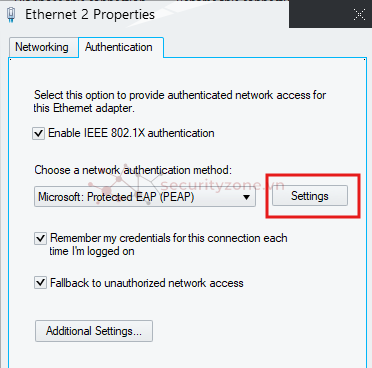

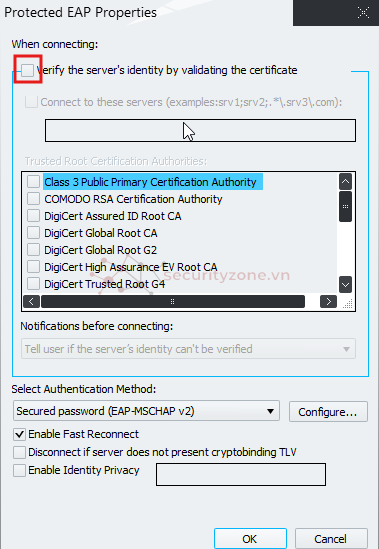

Chọn Settings, sau đó uncheck "Verify the server ...":

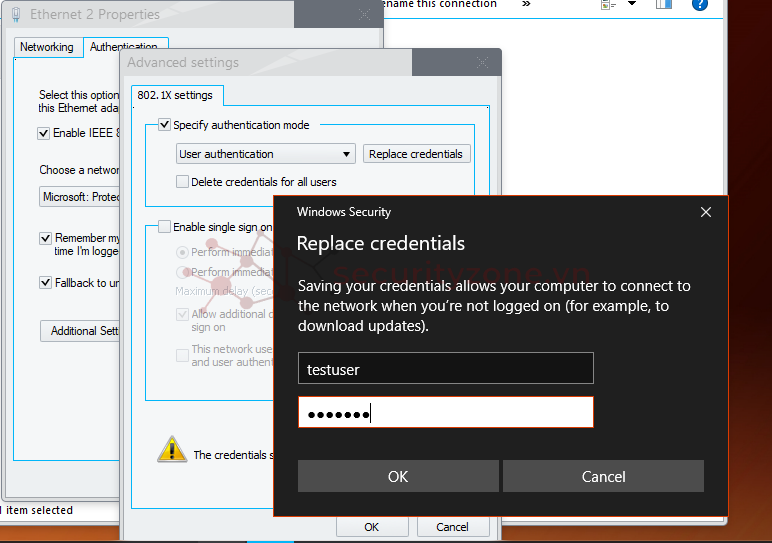

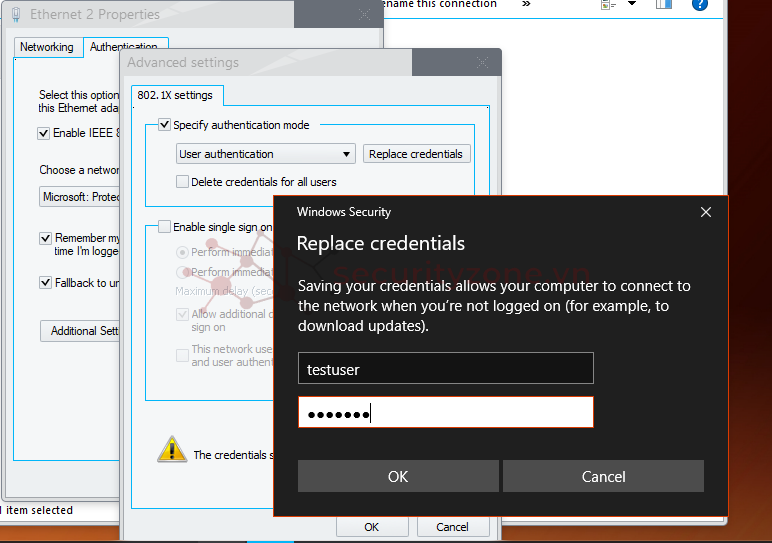

Sau đó quay lại và chọn "Adđitional Settings", tại đây check vào "Specify authentication mode" sau đó chọn "User authentication" để tự nhập account. Để nhập account, ta bấm vào "Replace credentials", sau đó nhập credentials để đăng nhập:

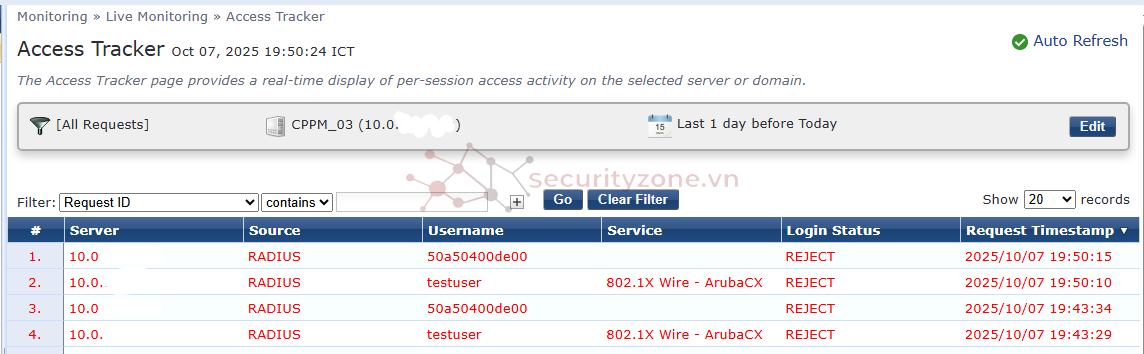

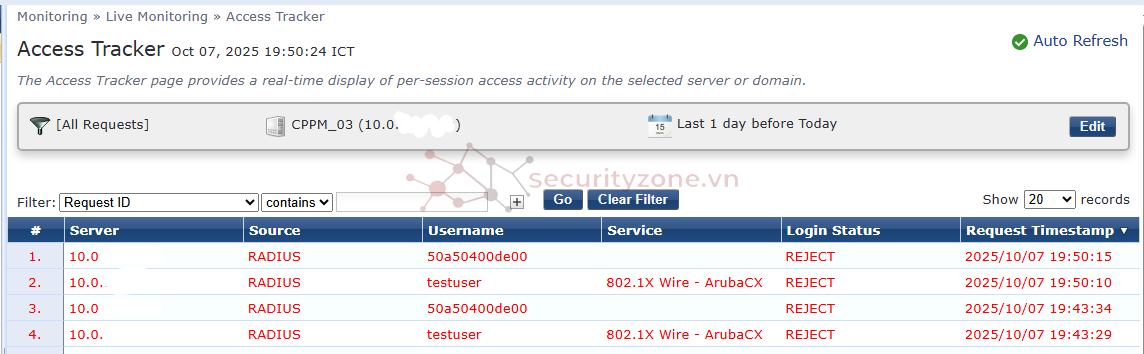

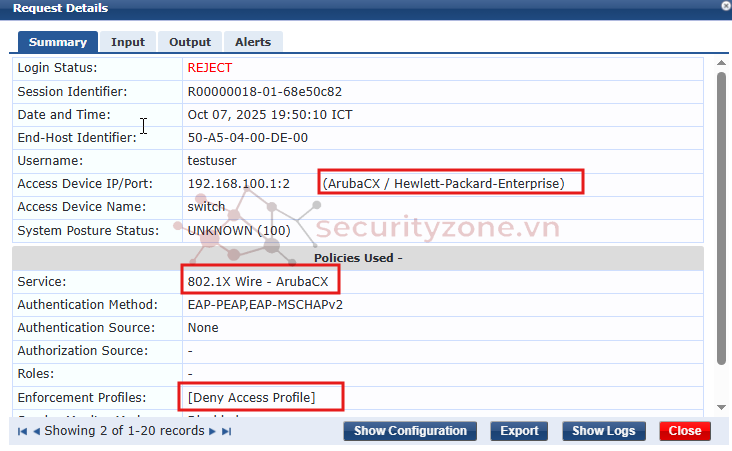

Sau khi xác thực thành công, quay lại Dashboard của CPPM sau đó đến Monitoring > Live Monitoring > Access Tracker, tại đây chúng ta có thể thấy được các request xác thực 802.1X thông qua switch.

Mục lục

I. Switch Aruba OS-CX

1. Cấu hình

2. Thêm Switch vào Network Device

II. Cấu hình cho giao thức Wired 802.1X trong Aruba ClearPass1. Authentication sources

2. Enforcement Policy

3. Cấu hình service cho Wired 802.1X

III. TestingI. Switch Aruba OS-CX

Mô hình thực hiện trong bài viết:

1. Cấu hình

Mọi người có thể tham khảo các câu lệnh cấu hình sau cho switch Aruba ClearPass để authenticate qua RADIUS Server:

Cấu hình Radius Server:

radius-server host 192.168.100.100 key plaintext Test123 tracking enable vrf mgmtradius-server tracking interval 3600radius-server tracking user-name radius-tracking-user password plaintext Test123Cấu hình AAA:

aaa group server radius rad_grpserver 192.168.100.100 vrf mgmtaaa authentication port-access dot1x authenticator radius server-group rad_grpaaa authentication port-access dot1x authenticator enableaaa authentication port-access mac-auth radius server-group rad_grpaaa authentication port-access mac-auth enableaaa accounting port-access start-stop interim 5 group rad_grpradius dyn-authorization enableradius dyn-authorization client 192.168.100.100 secret-key plaintext Test123 vrf mgmtCấu hình cho interface 1/1/2 để test wired:

int 1/1/2no shutdownno routingloop-protect 1spanning-tree port-type admin-edgeaaa authentication port-access allow-cdp-bpduaaa authentication port-access client-limit 2aaa authentication port-access dot1x authenticatormax-eapol-requests 1max-retries 1enableaaa authentication port-access mac-authenable2. Thêm switch vào Network Device

Trong giao diện của CPPM, di chuyển đến Configuration > Network > Devices, sau đó thêm switch trên vào:

II. Cấu hình cho giao thức Wired 802.1X trong Aruba ClearPass

1. Authentication sources

Ở đây chúng ta sẽ sử dụng Authentication sources từ Active Directory, chi tiết mọi người có thể quay lại bài viết trước để tìm hiểu thêm.

Authentication sources:

2. Enforcement Policy

Cấu hình policy như sau: Policy sẽ kiểm tra user có tồn tại trong DB của AD hay không, nếu tồn tại thì được allow, còn nếu không thì sẽ bị deny.

3. Cấu hình service cho Wired 802.1X

Ta sẽ tạo một service mới cho việc xác thực Wired 802.1X, từ giao diện di chuyển đến mục Configuration > Services, sau đó "Add" để thêm service mới, cấu hình các phần như sau:

Service:

Authentication: Tại đây chọn authentication source đã tạo trước đó

Role: giữ nguyên

Enforcement: Chọn Enforcement Policy đã tạo ở bước trước

Sau khi kiểm tra lại các thông tin, bấm "Save" để lưu lại service.

III. Testing

Sau khi đã cấu hình thành công, ta sẽ bắt đầu kiểm tra thử quá trình xác thực, trên Client mở Service sau đó Run service "Wired AutoConfig":

Sau đó mở cài đặt cho Network Adapter trong Client, sau đó chọn mục "Authentication" (mục này chỉ xuất hiện khi service "Wired AutoConfig" đang trong trạng thái running):

Chọn Settings, sau đó uncheck "Verify the server ...":

Sau đó quay lại và chọn "Adđitional Settings", tại đây check vào "Specify authentication mode" sau đó chọn "User authentication" để tự nhập account. Để nhập account, ta bấm vào "Replace credentials", sau đó nhập credentials để đăng nhập:

Sau khi xác thực thành công, quay lại Dashboard của CPPM sau đó đến Monitoring > Live Monitoring > Access Tracker, tại đây chúng ta có thể thấy được các request xác thực 802.1X thông qua switch.

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Các tài liệu tham khảo liên quan:

https://arubanetworking.hpe.com/techdocs/AOS-CX/10.10/PDF/security_6200-6300-6400.pdf

https://arubanetworking.hpe.com/tec...oy/Active Directory/AD_auth_source_adding.htm

https://solutiontechlab.com/2024/01/05/aruba-clearpass-wired-enforcement-for-cx-switches-part1/

https://arubanetworking.hpe.com/tec...y/AOS Switch Integration/Intro_AOS_Switch.htm

Bài viết liên quan

Bài viết mới