Nguyễn Tuấn Phát

Intern

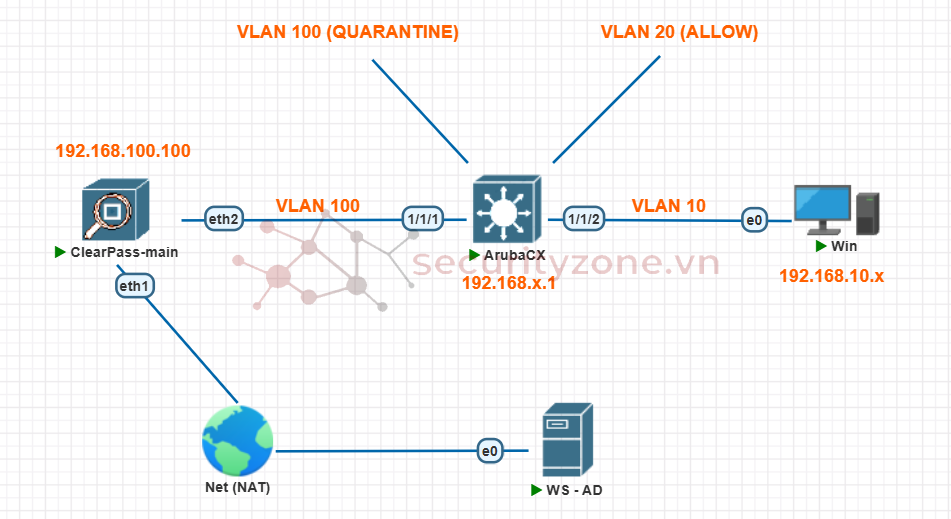

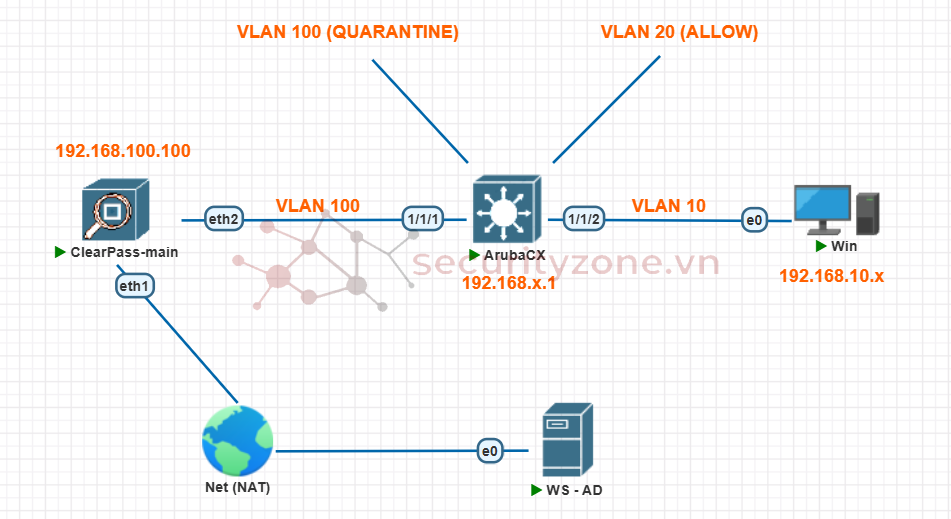

Trong bài viết này chúng ta sẽ cấu hình ClearPass và switch AOS-CX 10.07 để kiểm tra tuân thủ của client qua agent OnGuard, nếu user đạt chuẩn thì được assign vào VLAN 20 (được phép truy cập trong hệ thống), nếu không đạt chuẩn thì sẽ được assign vào VLAN Quarantine (bị giới hạn truy cập) và cần phải health check lại để có thể truy cập vào hệ thống.

Mô hình mạng:

Mục lục

I. Cấu hình Enforcement Policy và Enforcement Profile

III. Tích hợp với authen 802.1X

I. Cấu hình Enforcement Policy và Enforcement Profile

Về phần cấu hình Service và Posture Policy, mọi người có thể xem lại bài viết trước.

1. Enforcement Profile

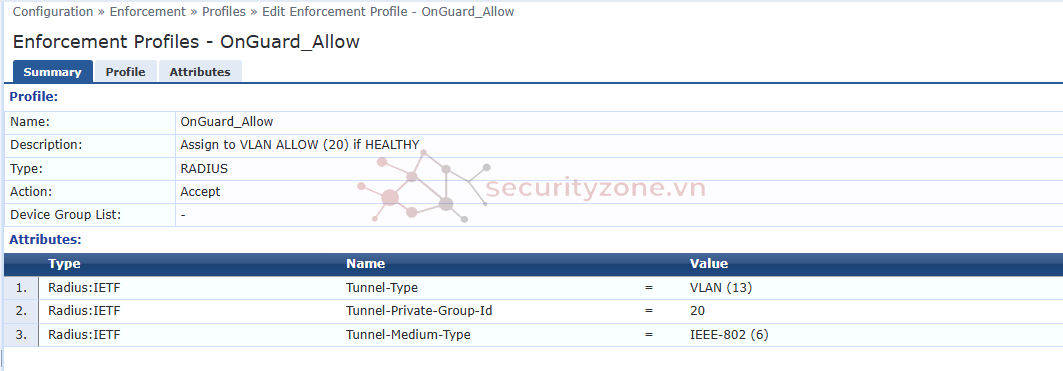

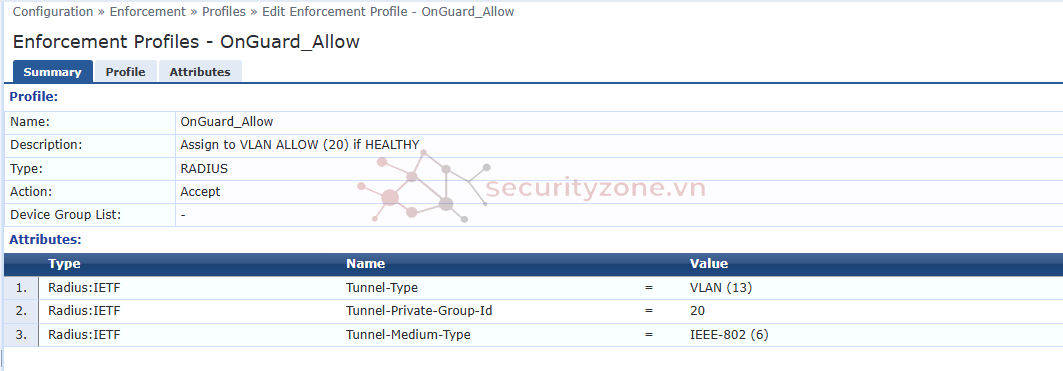

Từ GUI của CPPM di chuyển đến Configuration > Enforcementt > Profiles, sau đó tạo một profile mới để assign client vào VLAN ALLOW (20) như sau:

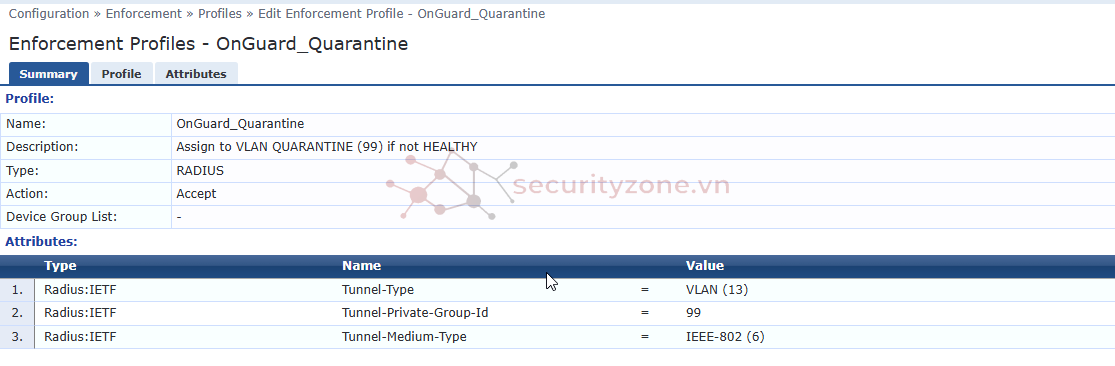

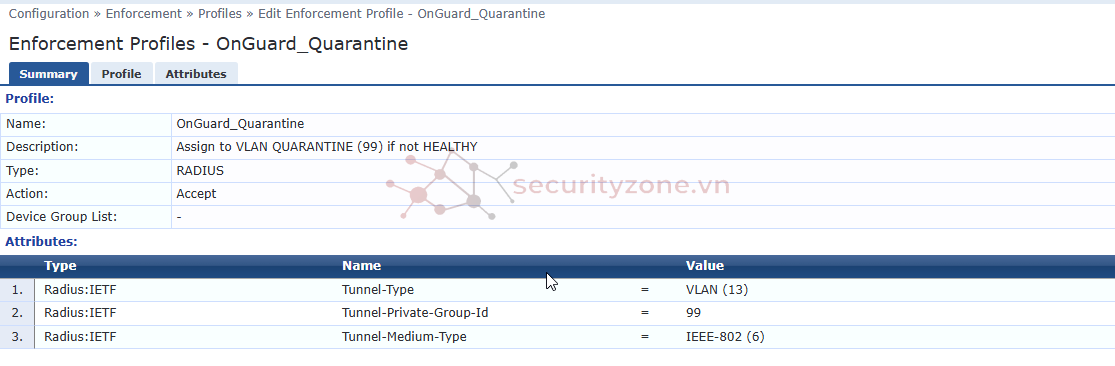

Cấu hình tương tự cho profile assign vào VLAN QUARANTINE (99):

2. Enforcement Policy

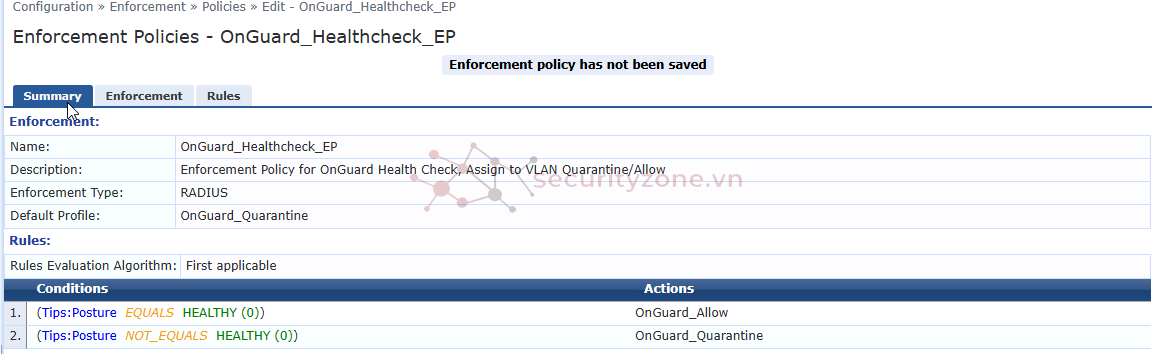

Sau khi cấu hình xong Enforcement Profiles, chuyển đến mục Policies ở phía trên mục Profiles. Tại đây cấu hình một Enforcement Policy như sau:

Phần Enforcement:

Rules:

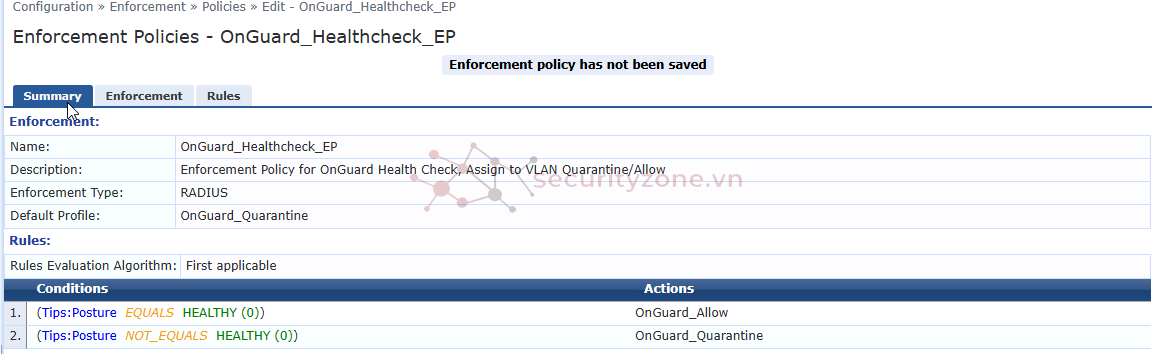

Summary của Enforcement Policy vừa tạo:

II. Cấu hình Switch

Kế đến, ta sẽ cấu hình Switch AOS-CX để có thể xác thực 802.1X và tạo VLAN QUARANTINE (99) và ALLOW (20), các bạn có thể tham khảo cấu hình sau cho switch:

III. Tích hợp với authen 802.1X

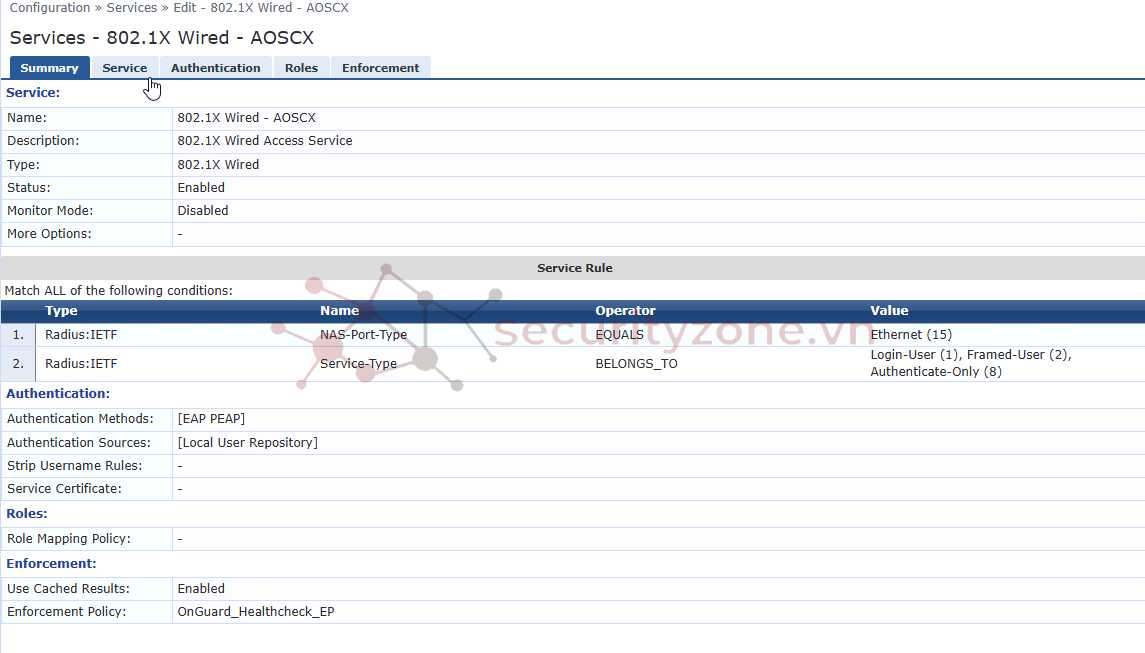

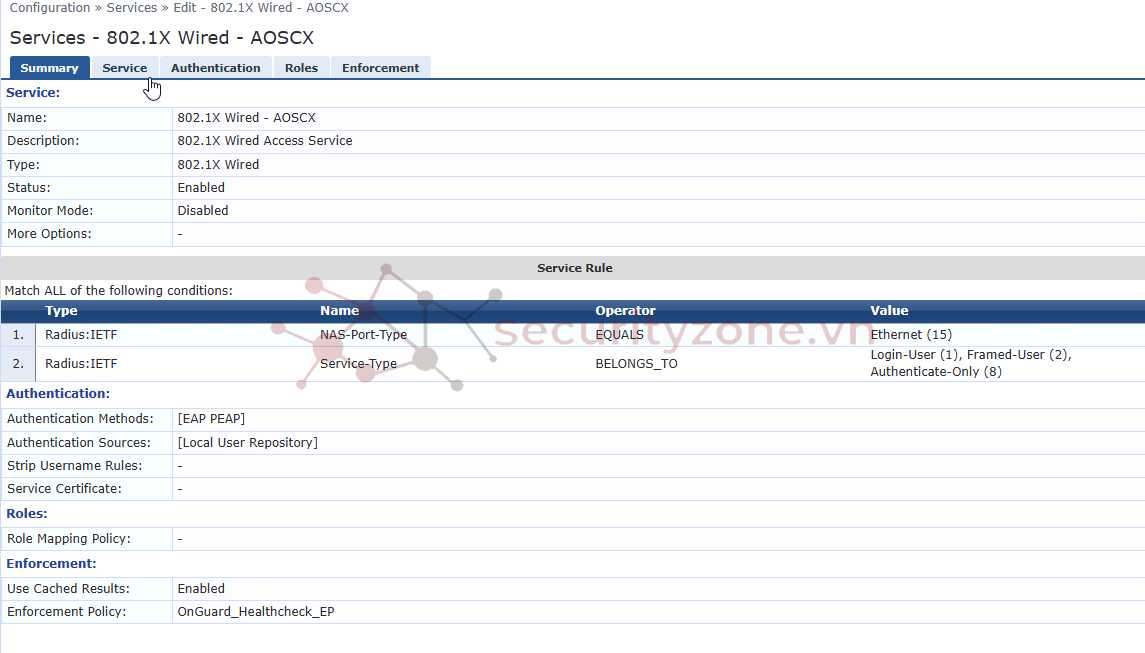

Tạo một service kiểm tra authenticate cho client qua giao thức 802.1X:

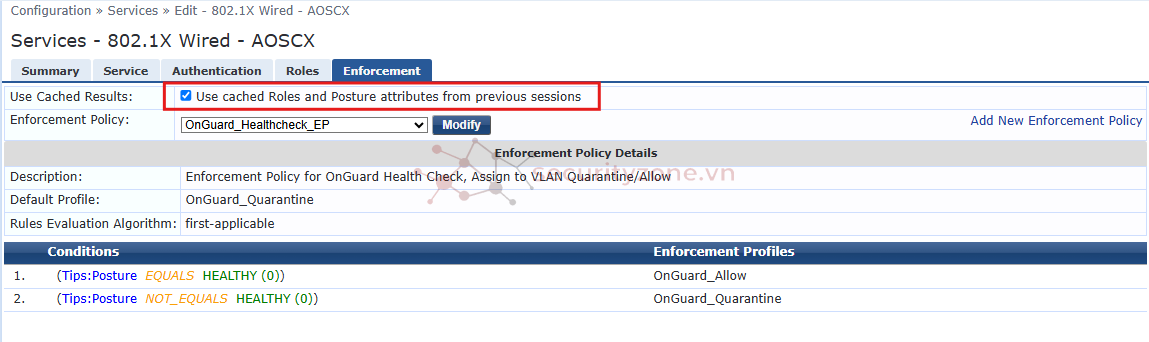

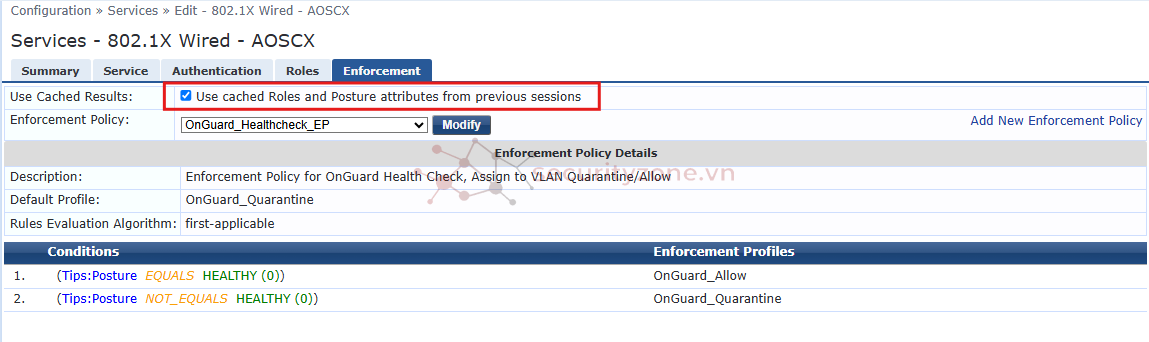

Tại phần Enforcement, chọn Enforcement Policy đã tạo ở bước trên, ngoài ra tại đây các bạn phải check vào phần "Use cached Roles and Posture attributes from previous sessions" để có thể dùng Posture Token có được mỗi khi health check qua Posture Policy.

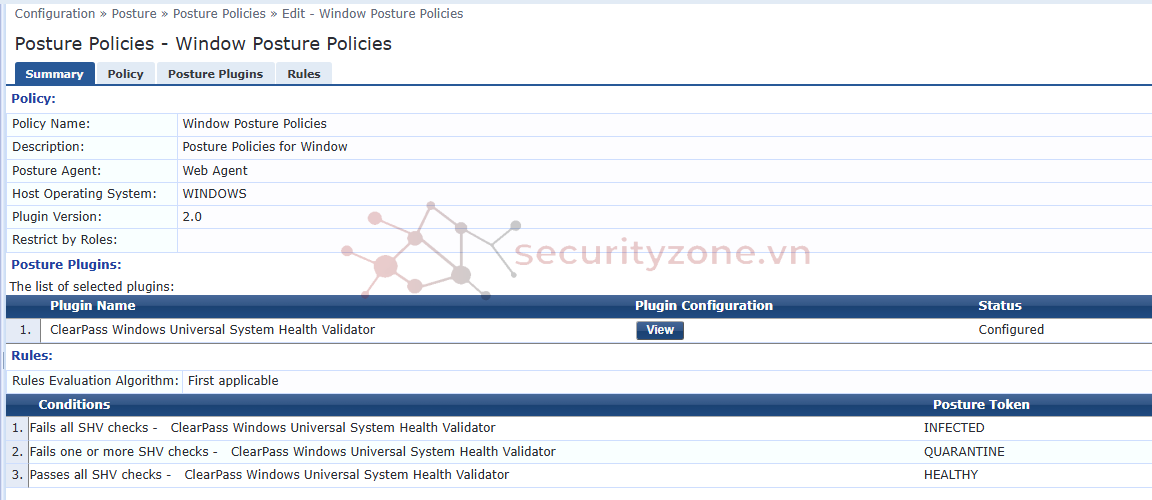

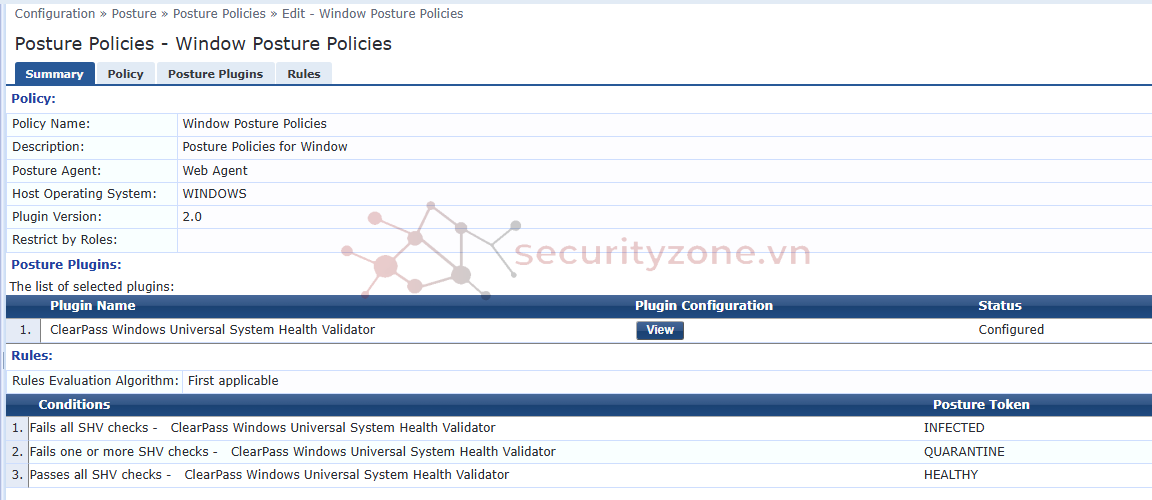

Ở đây, chúng ta sẽ sử dụng Posture Policy cho Window để kiểm tra xem Client có đang mở process Notepad.exe hay không, nếu có thì trả về QUARANTINE/INFECTED, nếu không sẽ trả về token HEALTHY cho session của client.

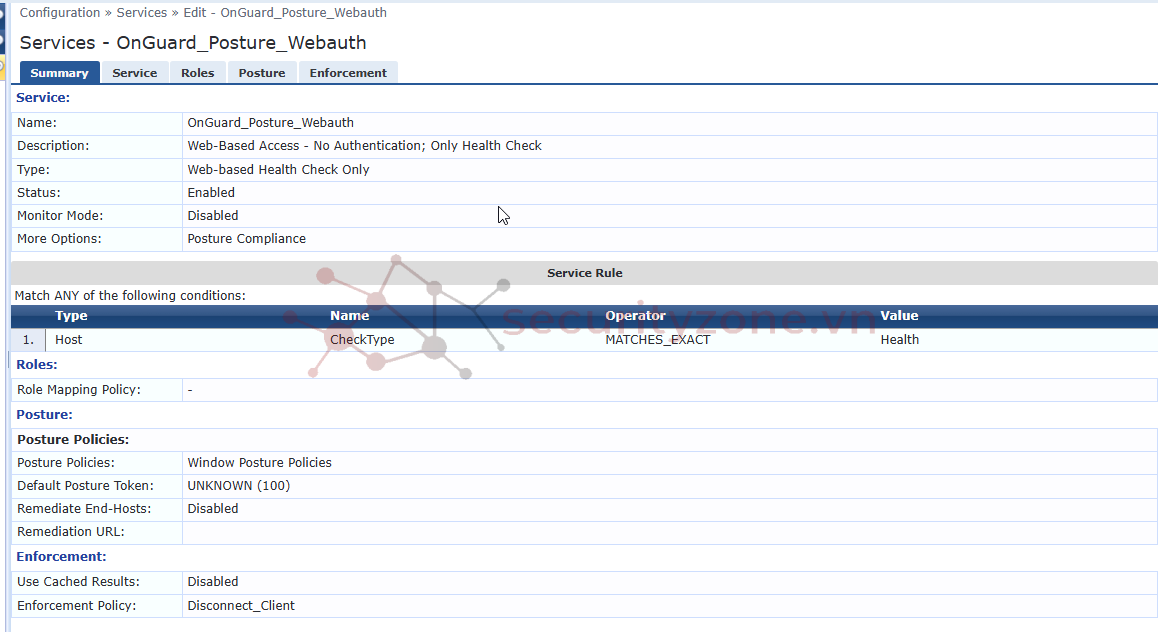

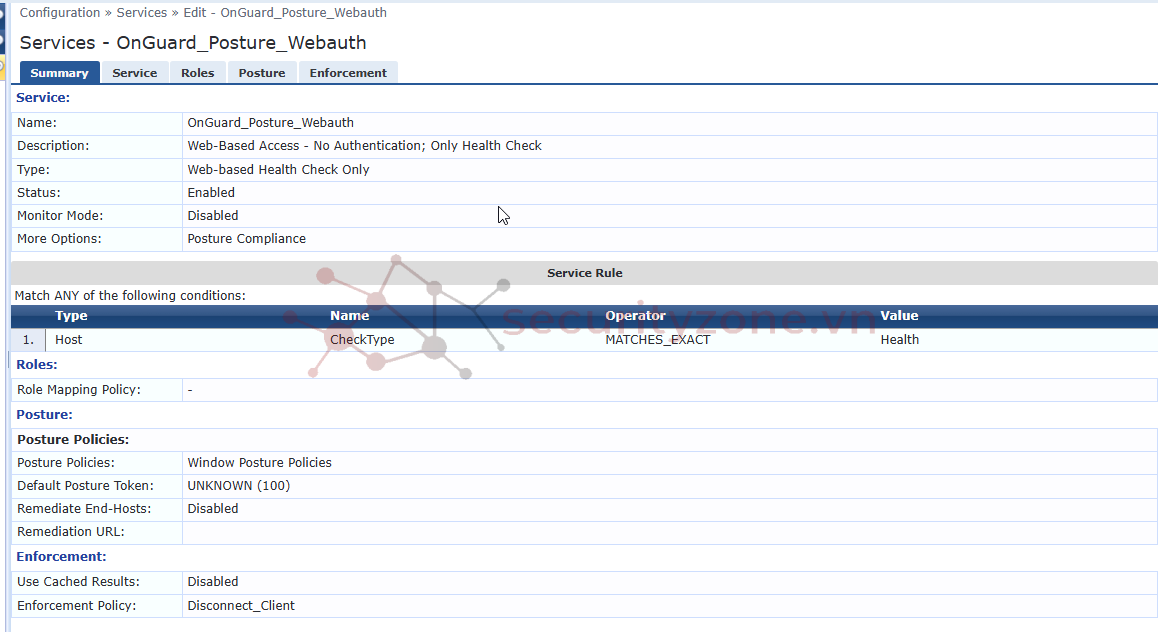

Các bạn cũng cần phải cấu hình service Web Auth để OnGuard xác thực và bắt đầu health check:

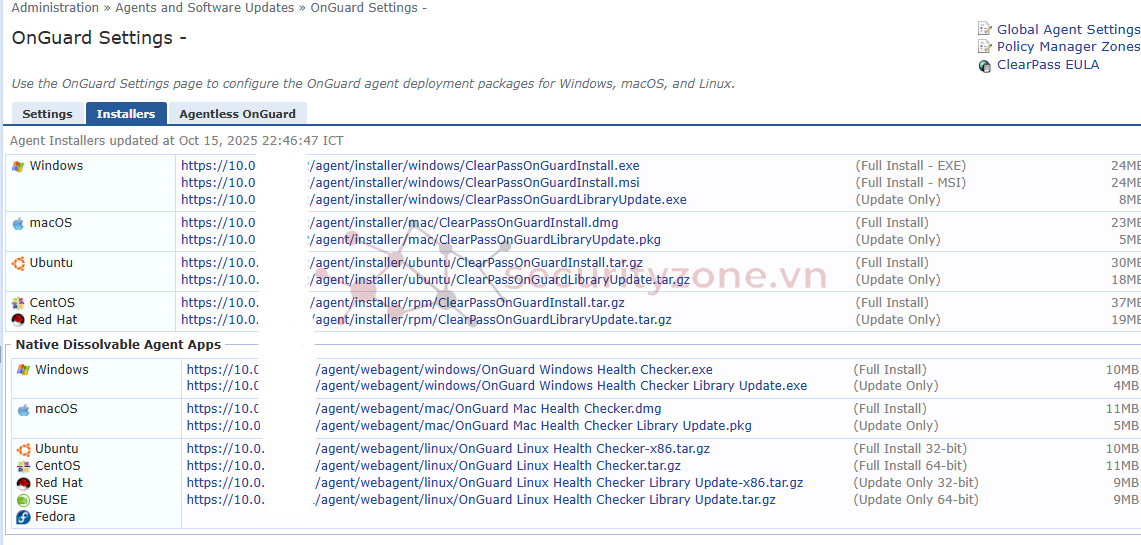

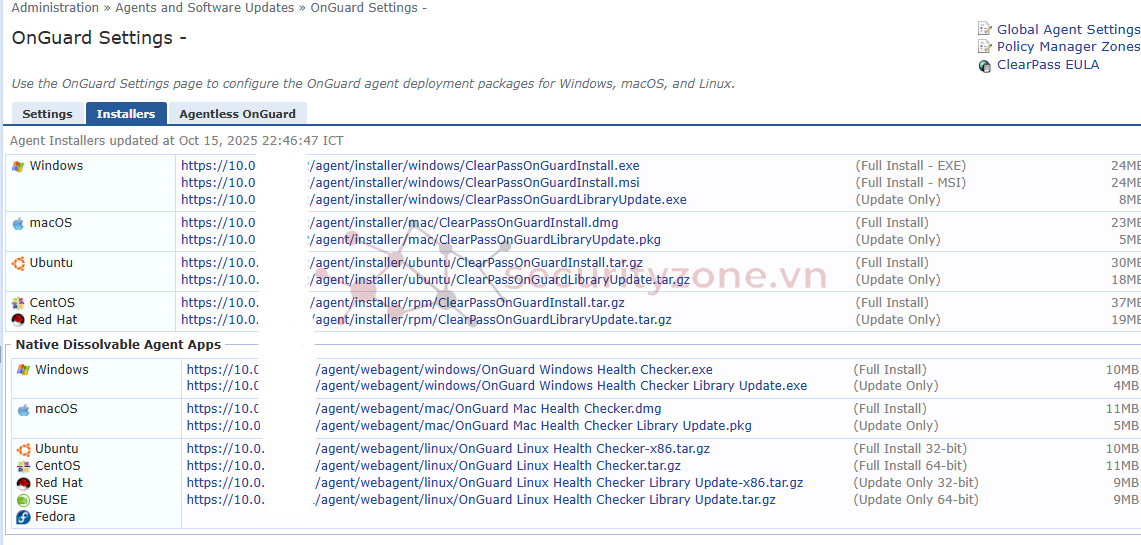

Sau khi cấu hình thành công, ta sẽ tải Agent trên máy client bằng cách truy cập đến các đường dẫn này dựa trên OS của client:

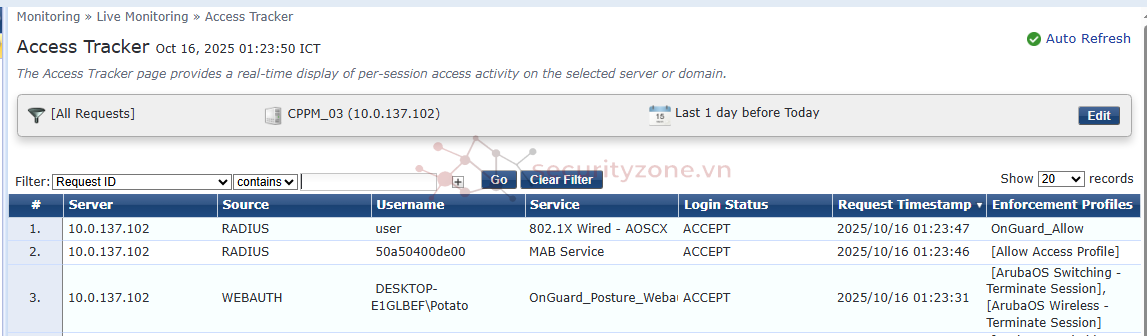

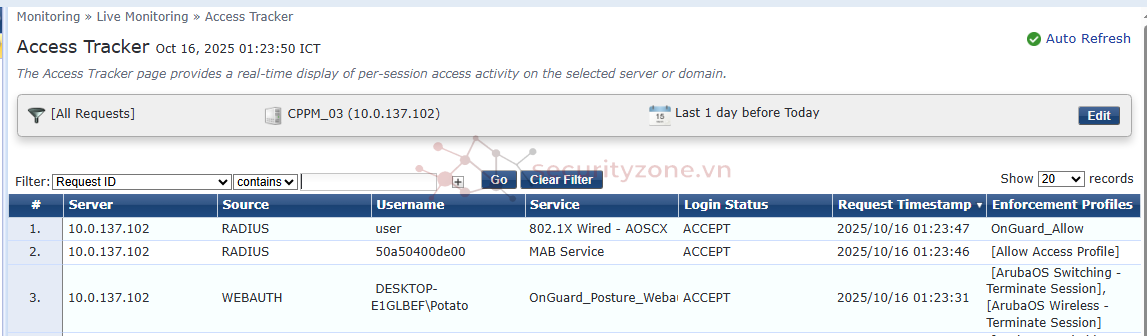

Sau khi tải về và bắt đầu health check, quan sát trên Access Tracker:

TH1: Client không có process Notepad.exe nào đang chạy

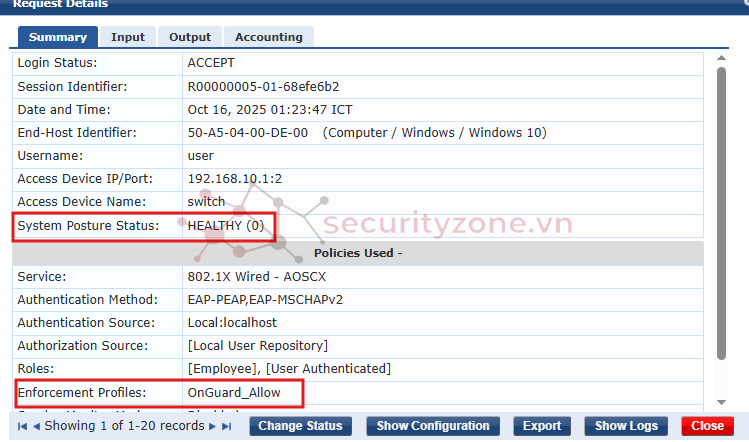

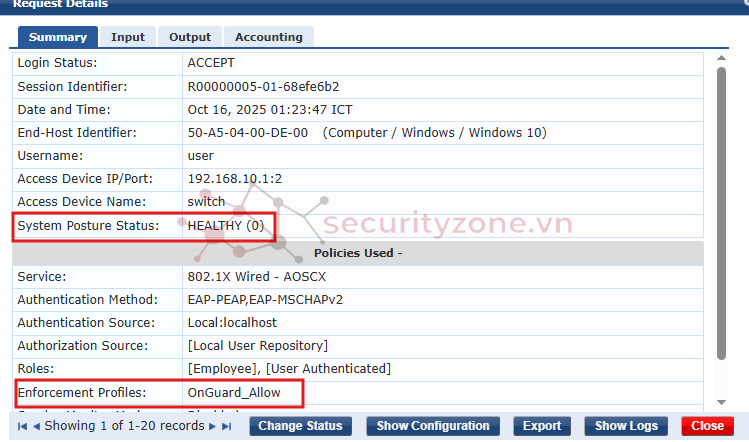

Lúc này, khi xem detail request khi xác thức 802.1X ta sẽ thấy có trạng thái Posture của client và Enforcement Profile được apply, ở đây do không có process Notepad.exe nên client được token HEALTHY và được apply profile OnGuard_Allow:

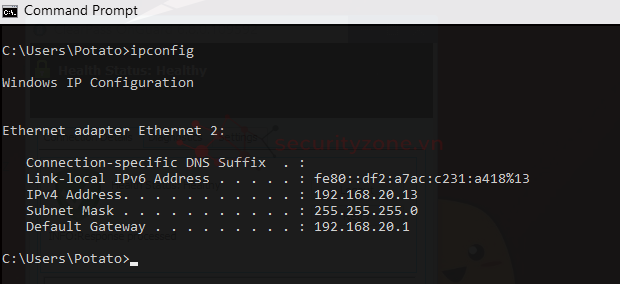

Lúc này khi kiểm tra trên client, ta thấy client đã được assign vào VLAN 20 và được cấp lại IP mới:

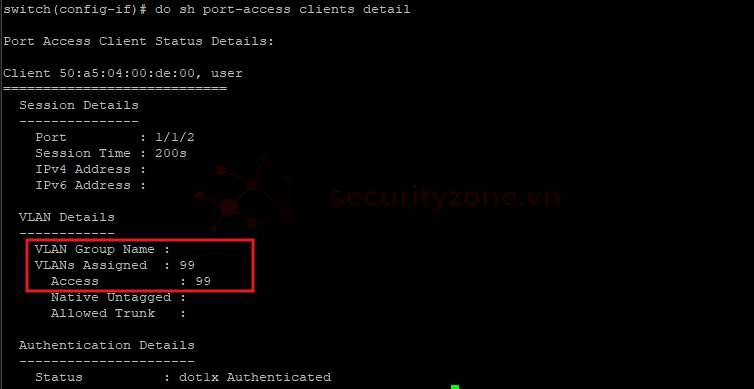

Quan sát trên switch, ta có thể thấy client đã được assign vào VLAN 20:

TH2: Client đang mở process Notepad.exe

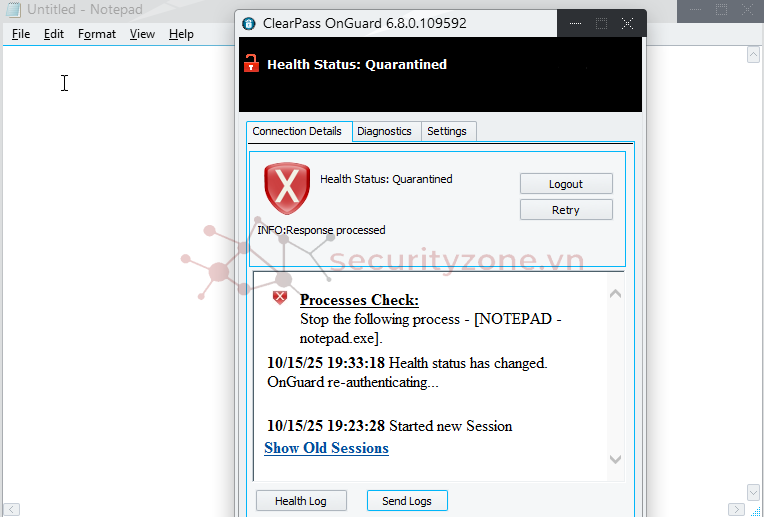

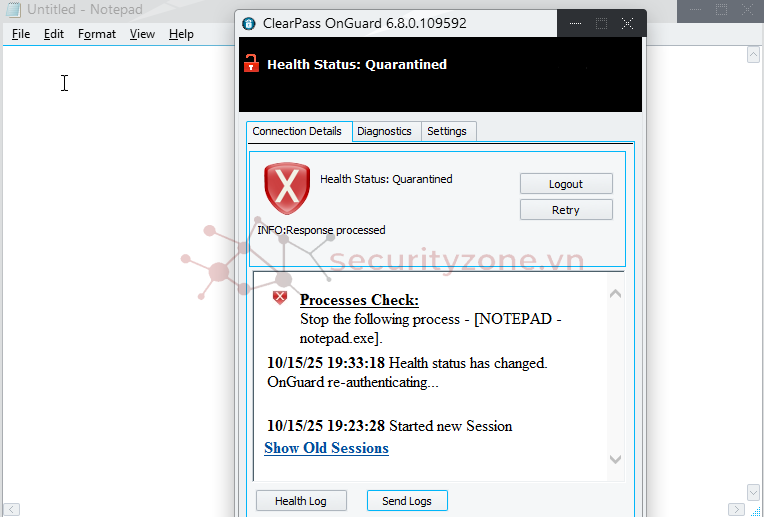

Khi client mở notepad và thực hiện health check lại sẽ có cảnh báo quarantined:

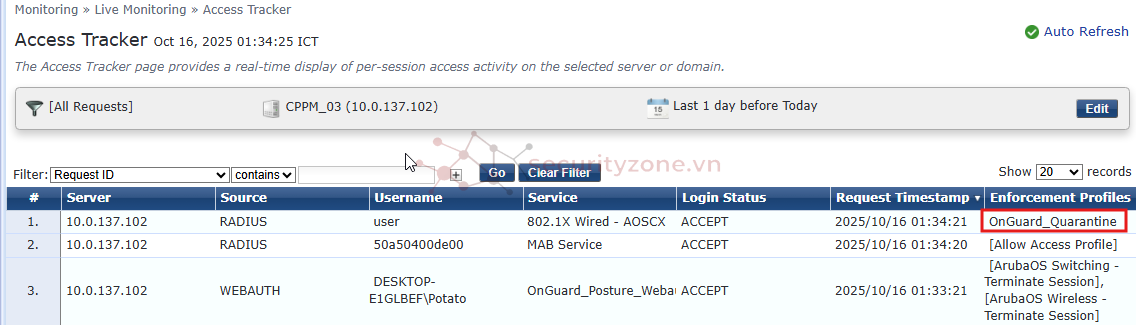

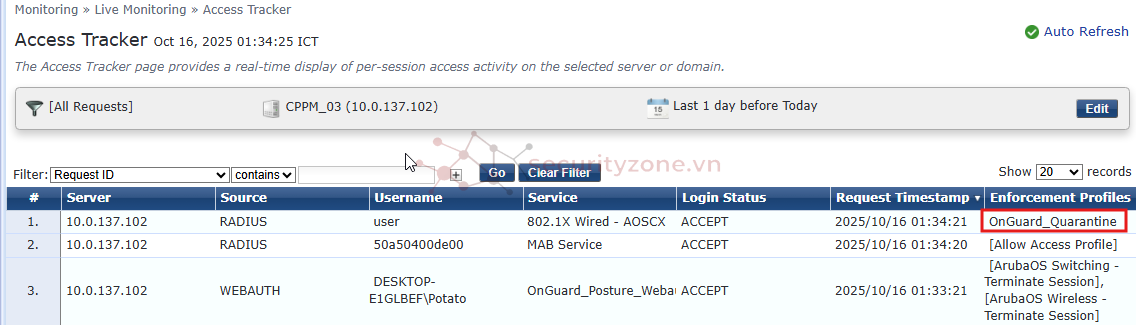

Kiểm tra trên Access Tracker:

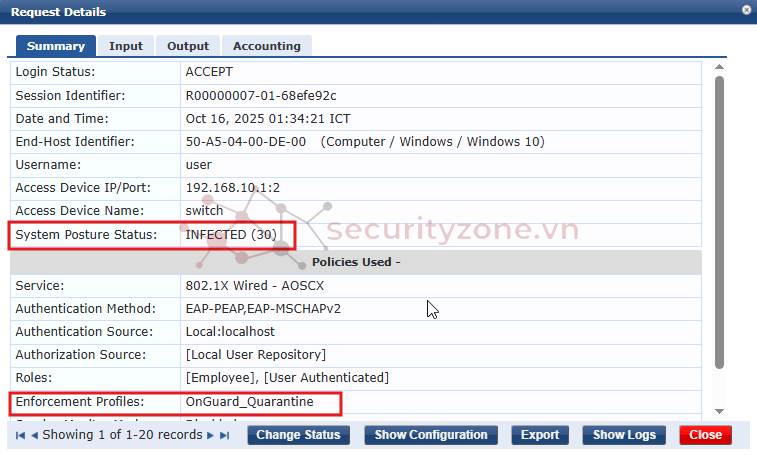

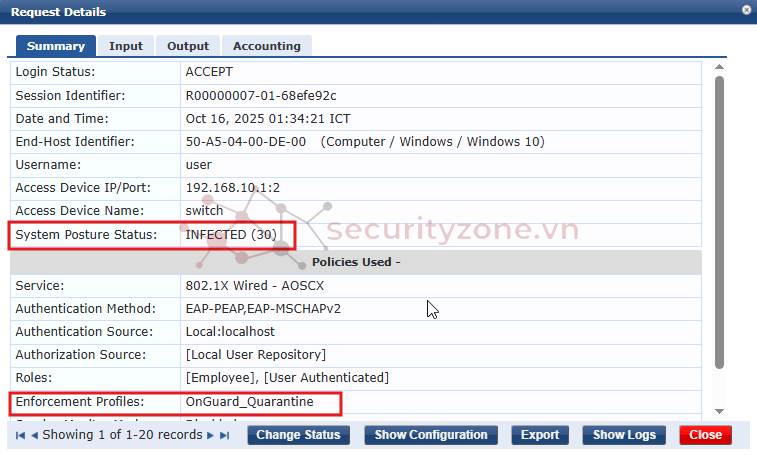

Khi quan sát detail của request 802.1X, ta sẽ thấy client có token INFECTED và được apply profile OnGuard_Quarantine, được assign vào VLAN 99:

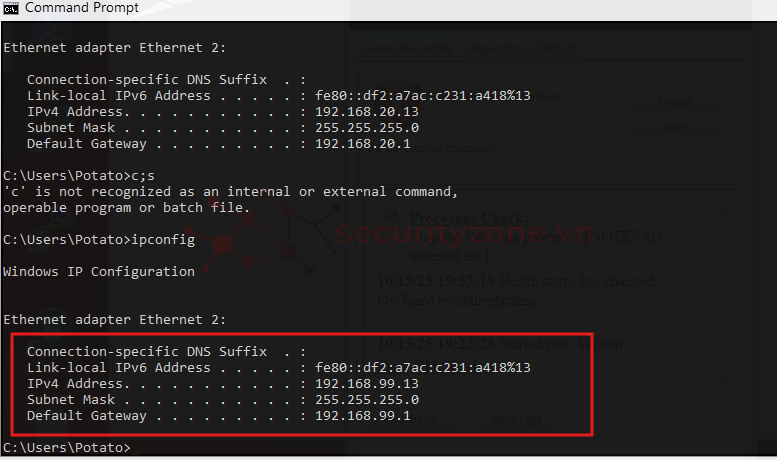

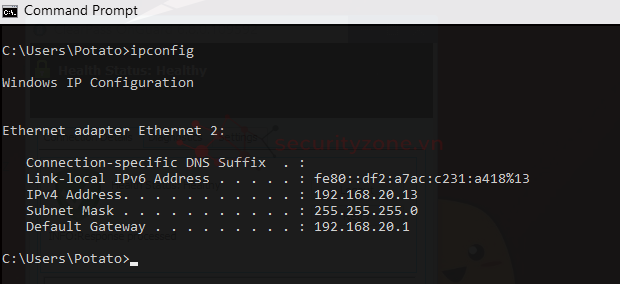

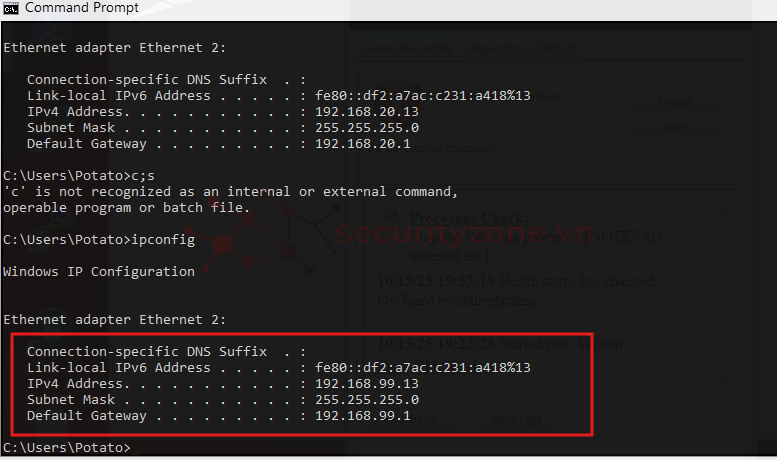

Lúc này khi kiểm tra trên client, ta thấy client đã được assign vào VLAN 99 và được cấp lại IP mới:

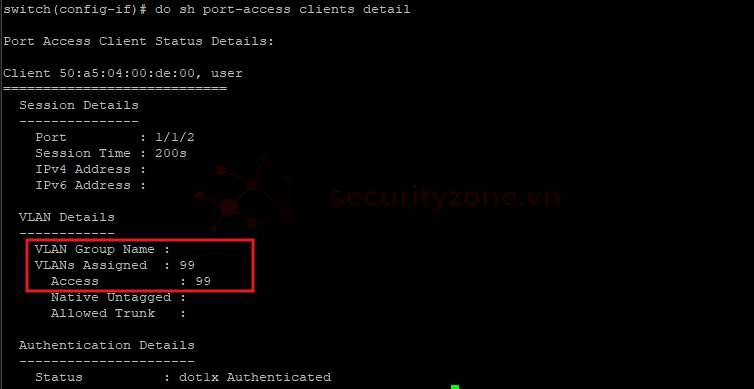

Tương tự trên switch:

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Mô hình mạng:

Mục lục

I. Cấu hình Enforcement Policy và Enforcement Profile

1. Enforcement Profile

2. Enforcement Policy

II. Cấu hình SwitchIII. Tích hợp với authen 802.1X

I. Cấu hình Enforcement Policy và Enforcement Profile

Về phần cấu hình Service và Posture Policy, mọi người có thể xem lại bài viết trước.

1. Enforcement Profile

Từ GUI của CPPM di chuyển đến Configuration > Enforcementt > Profiles, sau đó tạo một profile mới để assign client vào VLAN ALLOW (20) như sau:

- Type: RADIUS

- Attributes:

- Radius:IETF | Tunnel-Type | VLAN(13): xác định kiểu tunnel là VLAN

- Radius:IETF | Tunnel-Private-Group-Id | 20: VLAN ID mà client sẽ được gán (ở đây là 20)

- Radius:IETF | Tunnel-Medium-Type | IEEE-802(6): Kiểu kết nối vật lý - IEEE 802.1X

Cấu hình tương tự cho profile assign vào VLAN QUARANTINE (99):

2. Enforcement Policy

Sau khi cấu hình xong Enforcement Profiles, chuyển đến mục Policies ở phía trên mục Profiles. Tại đây cấu hình một Enforcement Policy như sau:

Phần Enforcement:

- Type: RADIUS

- Default Profile: OnGuard_Quarantine

Rules:

- Tips: Posture EQUALS HEALTHY(0)) | OnGuard_Allow: Nếu như user pass được health check (có token HEALTHY) sẽ áp dụng profile OnGuard_Allow và được assign vào VLAN ALLOW.

- Tips: Posture NOT_EQUALS HEALTHY(0)) | OnGuard_Quarantine: Nếu như user fail health check (có token INFECTED, QUARANTINE, UNKNOWN,...) sẽ áp dụng profile OnGuard_Quarantine và được assign vào VLAN QUARANTINE.

Summary của Enforcement Policy vừa tạo:

II. Cấu hình Switch

Kế đến, ta sẽ cấu hình Switch AOS-CX để có thể xác thực 802.1X và tạo VLAN QUARANTINE (99) và ALLOW (20), các bạn có thể tham khảo cấu hình sau cho switch:

conf tvlan 10vlan 20 name allowvlan 99 name quarantinevlan 100int vlan 10 ip address 192.168.10.1/24int vlan 20 ip address 192.168.20.1/24int vlan 99 ip address 192.168.99.1/24int vlan 100 ip address 192.168.100.1/24conf tdhcp-server vrf default disable pool VLAN10-POOL range 192.168.10.10 192.168.10.100 default-router 192.168.10.1 exit pool VLAN20-POOL range 192.168.20.10 192.168.20.100 default-router 192.168.20.1 exit pool VLAN99-POOL range 192.168.99.10 192.168.99.100 default-router 192.168.99.1 exit enableconf tradius-server host 192.168.100.100 key plaintext Test123 vrf defaultaaa group server radius rad_grp server 192.168.100.100 vrf default exitradius dyn-authorization enableradius dyn-authorization client 192.168.100.100 secret-key plaintext Test123 vrf defaultaaa accounting port-access start-stop interim 5 group rad_grpaaa authentication port-access dot1x authenticator radius server-group rad_grp enable exitaaa authentication port-access mac-auth radius server-group rad_grp enable exitconf tint 1/1/1 no shut no routing vlan trunk native 100 vlan trunk allowed 10,20,99,100int 1/1/2 no shut no routing vlan access 10 aaa authentication port-access dot1x authenticator enable aaa authentication port-access mac-auth enable port-access onboarding-method concurrent enableIII. Tích hợp với authen 802.1X

Tạo một service kiểm tra authenticate cho client qua giao thức 802.1X:

Tại phần Enforcement, chọn Enforcement Policy đã tạo ở bước trên, ngoài ra tại đây các bạn phải check vào phần "Use cached Roles and Posture attributes from previous sessions" để có thể dùng Posture Token có được mỗi khi health check qua Posture Policy.

Ở đây, chúng ta sẽ sử dụng Posture Policy cho Window để kiểm tra xem Client có đang mở process Notepad.exe hay không, nếu có thì trả về QUARANTINE/INFECTED, nếu không sẽ trả về token HEALTHY cho session của client.

Các bạn cũng cần phải cấu hình service Web Auth để OnGuard xác thực và bắt đầu health check:

Sau khi cấu hình thành công, ta sẽ tải Agent trên máy client bằng cách truy cập đến các đường dẫn này dựa trên OS của client:

Sau khi tải về và bắt đầu health check, quan sát trên Access Tracker:

TH1: Client không có process Notepad.exe nào đang chạy

Lúc này, khi xem detail request khi xác thức 802.1X ta sẽ thấy có trạng thái Posture của client và Enforcement Profile được apply, ở đây do không có process Notepad.exe nên client được token HEALTHY và được apply profile OnGuard_Allow:

Lúc này khi kiểm tra trên client, ta thấy client đã được assign vào VLAN 20 và được cấp lại IP mới:

Quan sát trên switch, ta có thể thấy client đã được assign vào VLAN 20:

TH2: Client đang mở process Notepad.exe

Khi client mở notepad và thực hiện health check lại sẽ có cảnh báo quarantined:

Kiểm tra trên Access Tracker:

Khi quan sát detail của request 802.1X, ta sẽ thấy client có token INFECTED và được apply profile OnGuard_Quarantine, được assign vào VLAN 99:

Lúc này khi kiểm tra trên client, ta thấy client đã được assign vào VLAN 99 và được cấp lại IP mới:

Tương tự trên switch:

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Bài viết liên quan

Bài viết mới