Nguyễn Tuấn Phát

Intern

Trong bài viết này chúng ta sẽ cấu hình ClearPass và switch AOS-CX 10.07 để tự động phân loại các thiết bị (Device Profiling) truy cập vào mạng thông qua switch, cũng như cấu hình Device Fingerprint để tự động phân loại cho các thiết bị chưa có fingerprint trước đó trong Dictionary.

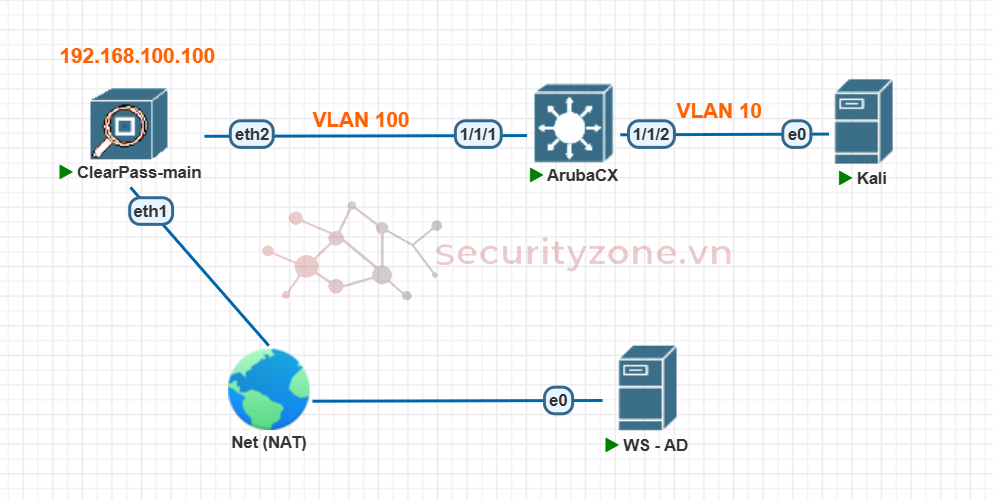

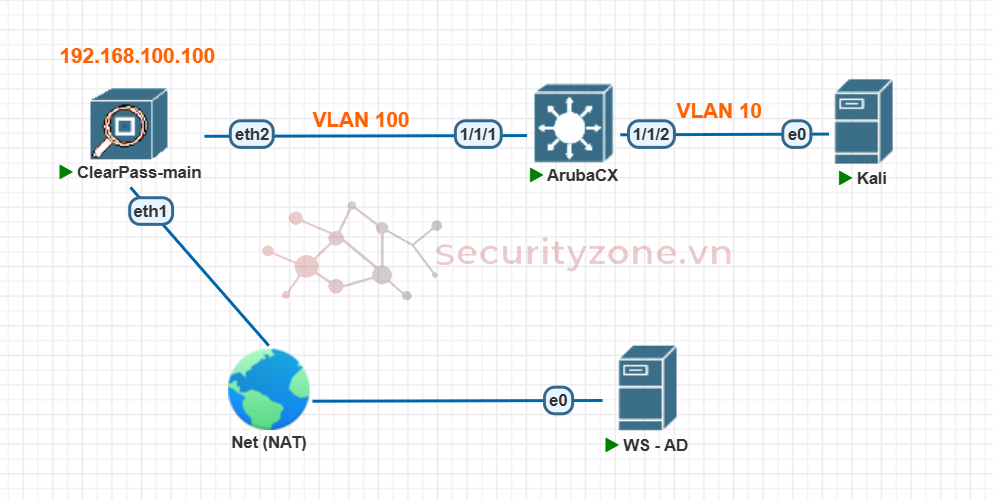

Mô hình mạng:

Mục lục

I. Cấu hình Device Profiling

II. Cấu hình Device Fingerprinting

I. Cấu hình Device Profiling

Để có thể cấu hình device profiler, chúng ta phải cấu hình xác thực MAC cho các thiết bị kết nối vào switch, chi tiết các bạn có thể xem lại ở bài viết cũ.

Cấu hình switch để xác thực MAC:

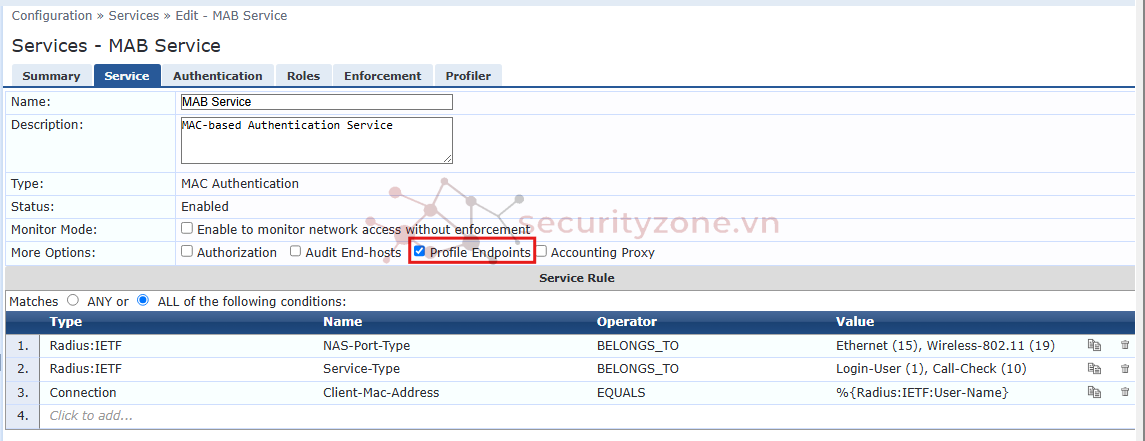

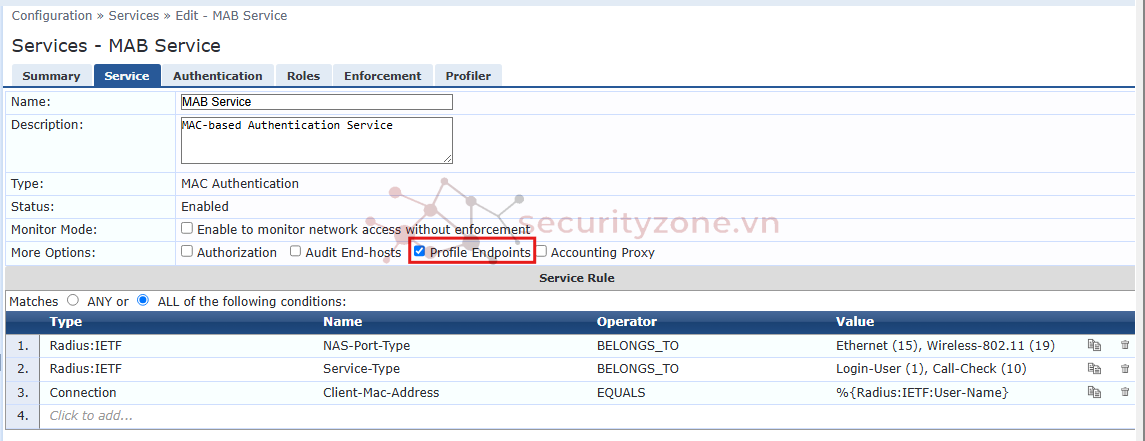

Sau đó ta edit service dùng để xác thực MAC, chuyển sang mục "Service" và tick vào phần "Profile Endpoints" ở "More Options", sau khi bật thì ta sẽ có thêm mục "Profiler" để config thêm:

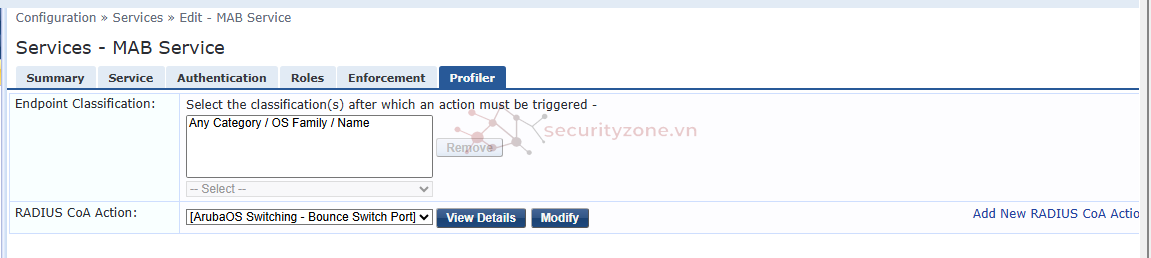

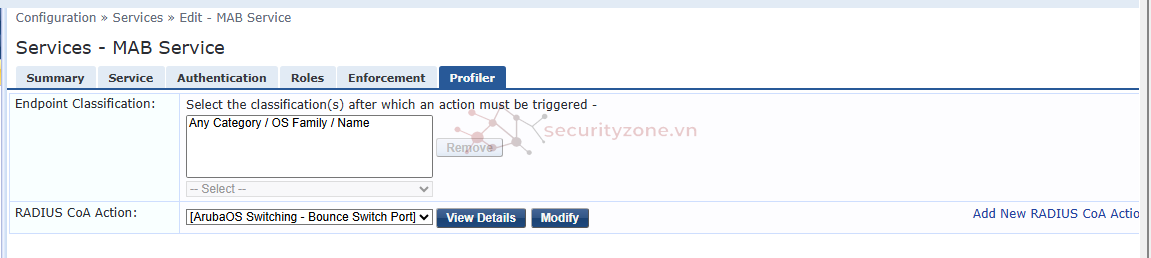

Tại đây, chọn RADIUS CoA Action dựa trên thiết bị (Ở đây mình sử dụng switch Aruba OS-CX nên mình chọn CoA cho switch Aruba), với RADIUS CoA này sẽ thực hiện "bounce port" để switch tạm thời disable port của client sau đó enable lại để giúp client xác thực MAC/802.1X lại để áp dụng fingerprint/role mới cập nhật.

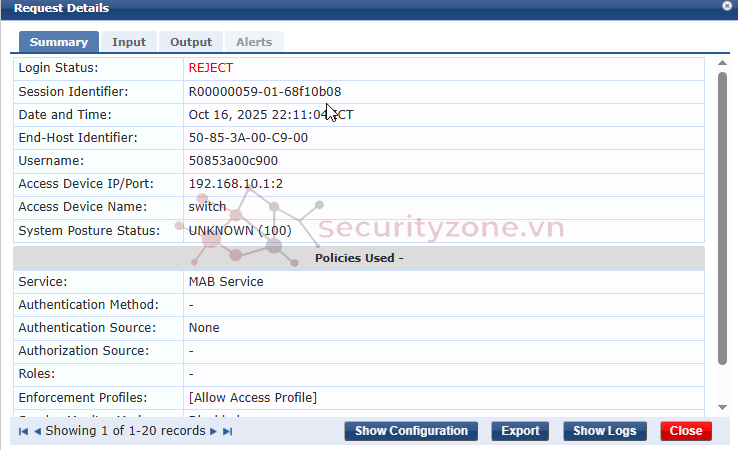

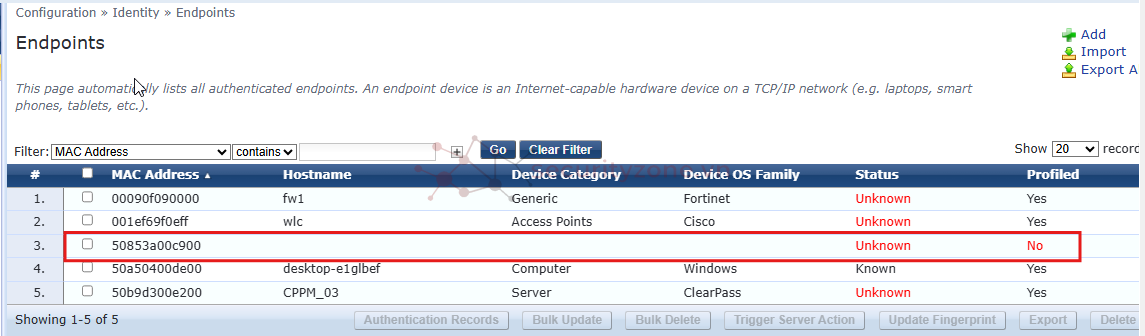

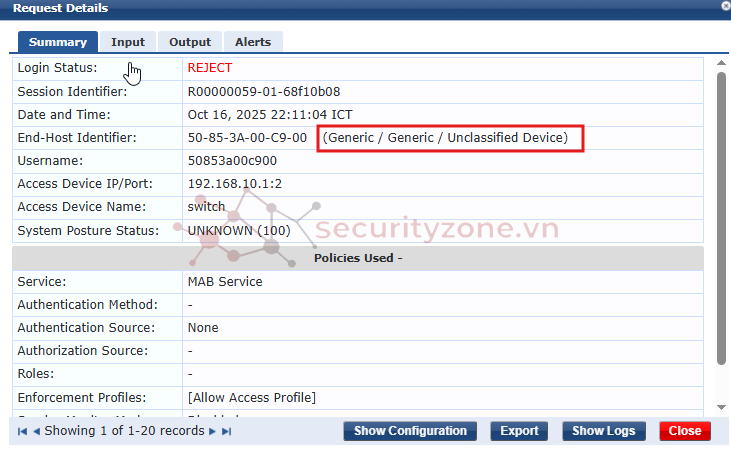

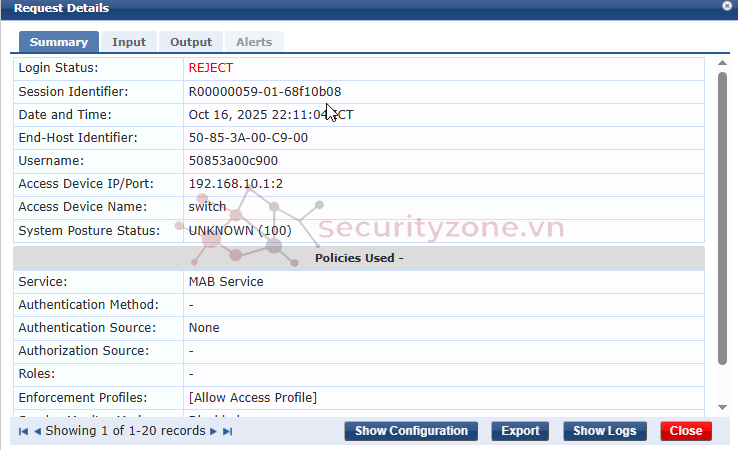

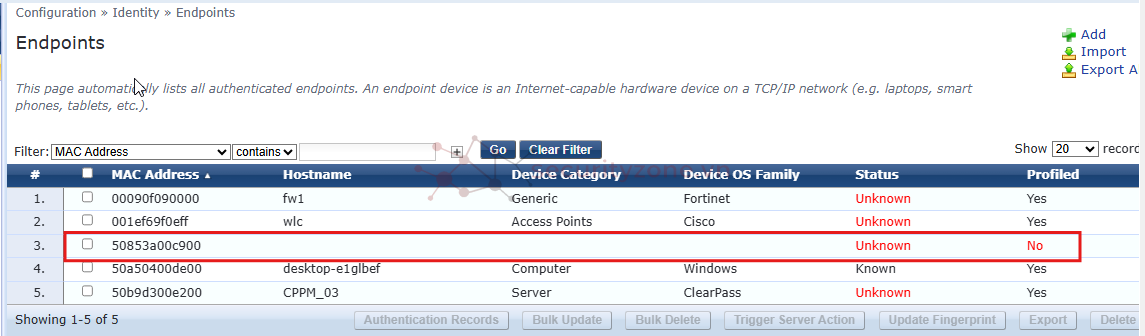

Sau khi config service xong, save và thực hiện test xác thực MAC trên client, lúc này client chưa được profile, xem thông tin client này trên Endpoints các phần hostname, device category, OS vẫn chưa có thông tin:

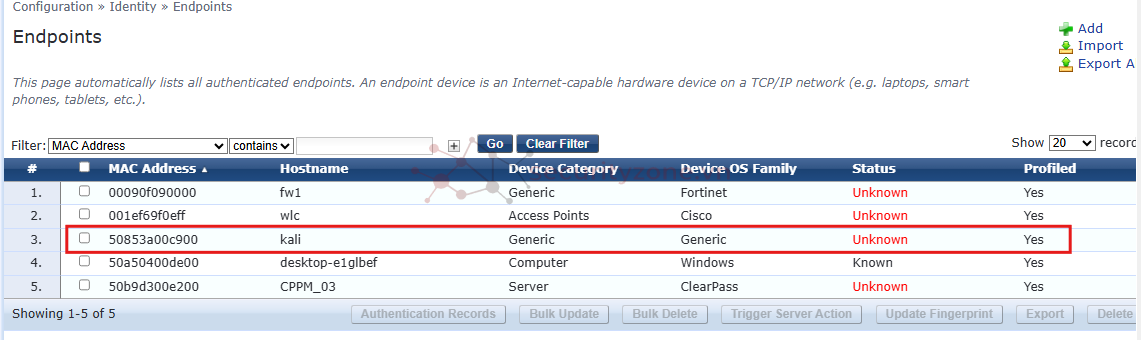

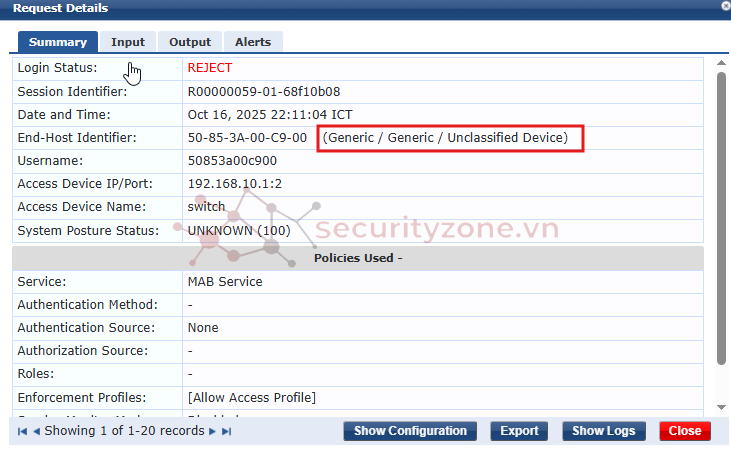

Sau 1-2 phút, clearpass sẽ phân loại thiết bị dựa theo thông tin của client, hiển thị host name, category và OS của thiết bị

Tuy nhiên, client này được xếp vòa category "Generic" và OS là "Generic" do client kali này không có device fingerprint trong dictionary của clearpass, chúng ta sẽ cấu hình cho cái này ở phần sau.

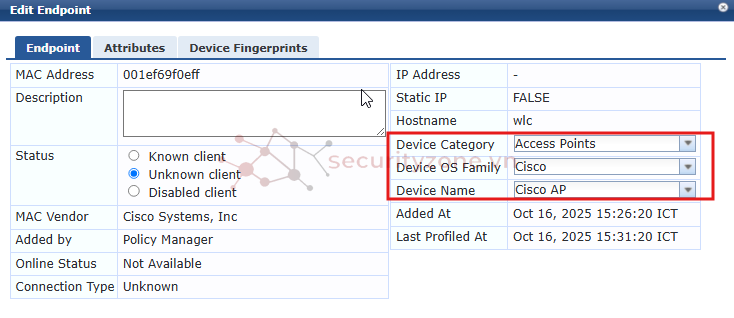

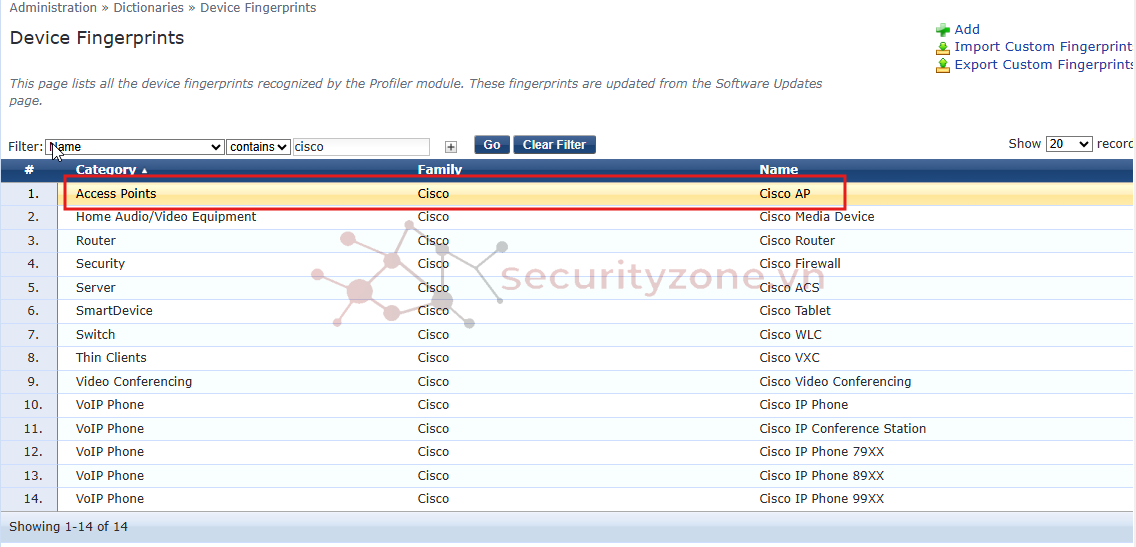

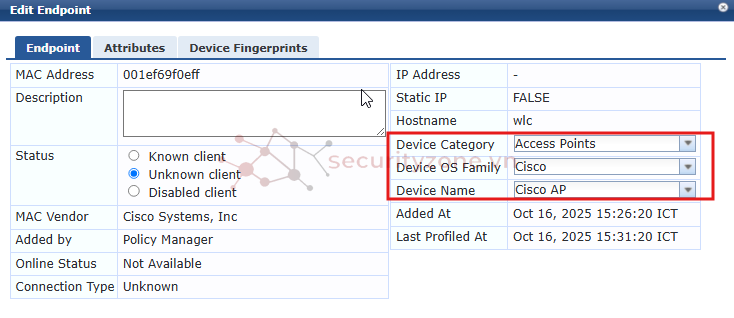

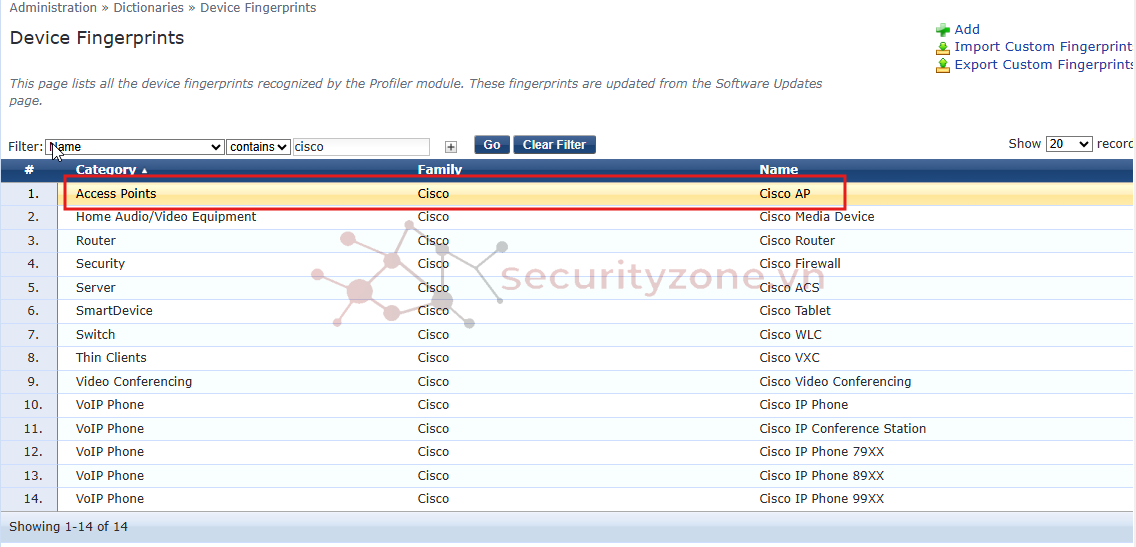

Ví dụ về thiết bị Cisco Wireless Controller được profiled dựa trên fingerprint có sẵn trong ClearPass, sẽ được phân loại category, os name dựa trên fingerprint đó:

II. Cấu hình Device Fingerprinting

Như ở phần trước, khi các thiết bị được profiled và không có fingerprint trong Dictionary thì sẽ được phân vào "Generic", ở phần này chúng ta sẽ cấu hình Custom Device Fingerprinting cho các thiết bị này.

Để thực hiện điều này, chúng ta sẽ dựa vào gói packet DHCP gửi từ client đến server CPPM, ClearPass sẽ dựa vào packet này để xác định OS, hostname, vendor,... trong các trường của gói DHCP, từ đó tạo fingerprint cho thiết bị tương ứng.

Cấu hình trên switch để gửi packet DHCP về server ClearPass (Lưu ý: ClearPass ở đây không được tính là một DHCP Server, chỉ là server nhận các gói tin DHCP được forward đến)

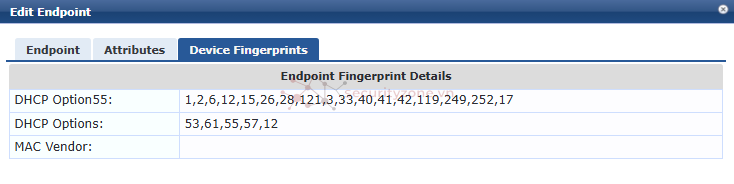

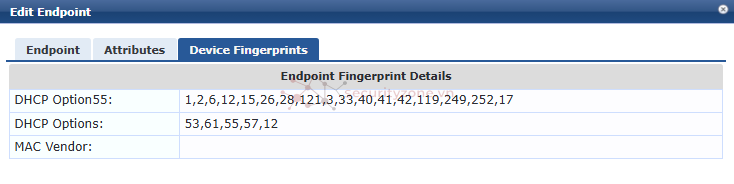

Sau khi cấu hình, xác thực MAC và profiled thiết bị thành công, khi xem chi tiết thông tin của thiết bị trong phần EndPoint, ta có thể xem thông tin thiết bị qua DHCP Packet trong phần "Device Fingerprints":

Các thiết bị giống nhau sẽ gửi cùng gói tin DHCP có cùng nội dung, từ đó ta có thể dùng thông tin này để xác định fingerprint của thiết bị:

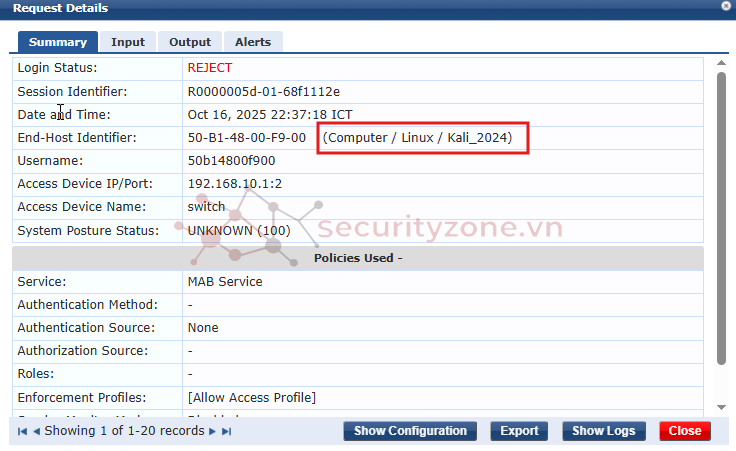

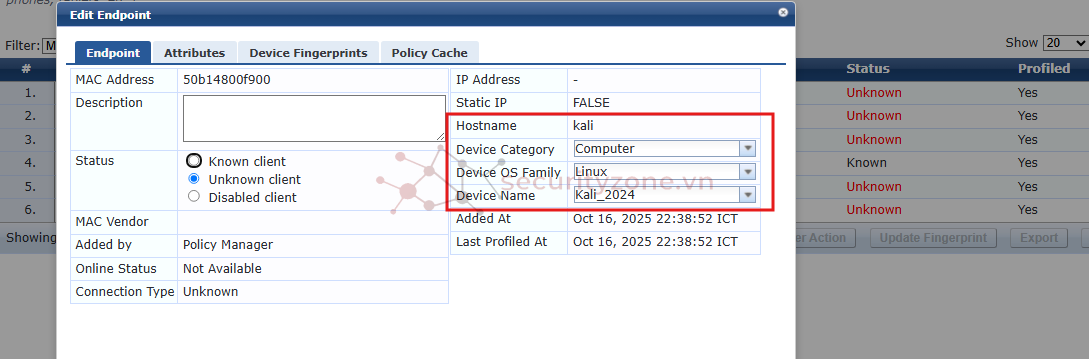

Lúc này, nếu ta dùng một client Kali có cấu hình giống với Kali ở trên và xác thực MAC thông qua switch, client Kali mới này sẽ được profiled dựa trên fingerprint đã được cấu hình trước đó và được phân loại vào Computer | Linux | Kali_2024:

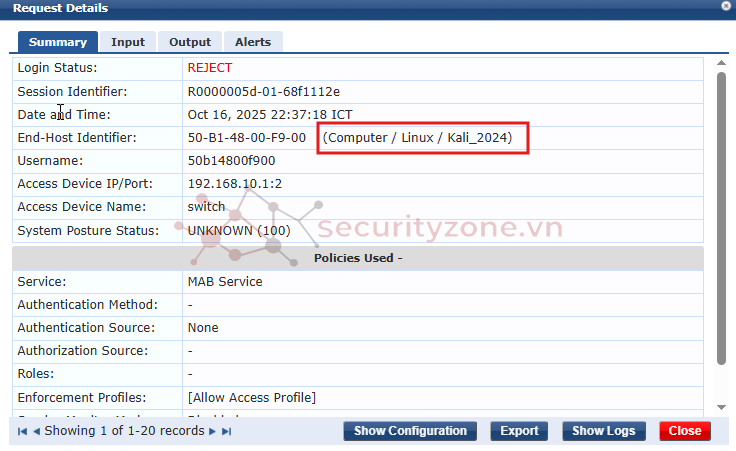

Thông tin về endpoint cũng sẽ được update theo các request sau đó:

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Các tài liệu/bài viết tham khảo liên quan:

https://arubanetworking.hpe.com/tec..._UserGuide/PolicyProfile/Profile_overview.htm

https://arubanetworking.hpe.com/tec...t/CPPM_UserGuide/PolicyProfile/Collectors.htm

https://arubanetworking.hpe.com/tec...-6400/Content/Chp_Dev_fngprnt/dev-fngprnt.htm

Mô hình mạng:

Mục lục

I. Cấu hình Device Profiling

II. Cấu hình Device Fingerprinting

I. Cấu hình Device Profiling

Để có thể cấu hình device profiler, chúng ta phải cấu hình xác thực MAC cho các thiết bị kết nối vào switch, chi tiết các bạn có thể xem lại ở bài viết cũ.

Cấu hình switch để xác thực MAC:

conf tradius-server host 192.168.100.100 key plaintext Test123 vrf defaultaaa group server radius rad_grpserver 192.168.100.100 vrf defaultexitradius dyn-authorization enableradius dyn-authorization client 192.168.100.100 secret-key plaintext Test123 vrf defaultaaa authentication port-access mac-authradius server-group rad_grpenableexitint 1/1/2no shutno routingaaa authentication port-access mac-auth enableport-access onboarding-method concurrent enableSau đó ta edit service dùng để xác thực MAC, chuyển sang mục "Service" và tick vào phần "Profile Endpoints" ở "More Options", sau khi bật thì ta sẽ có thêm mục "Profiler" để config thêm:

Tại đây, chọn RADIUS CoA Action dựa trên thiết bị (Ở đây mình sử dụng switch Aruba OS-CX nên mình chọn CoA cho switch Aruba), với RADIUS CoA này sẽ thực hiện "bounce port" để switch tạm thời disable port của client sau đó enable lại để giúp client xác thực MAC/802.1X lại để áp dụng fingerprint/role mới cập nhật.

Sau khi config service xong, save và thực hiện test xác thực MAC trên client, lúc này client chưa được profile, xem thông tin client này trên Endpoints các phần hostname, device category, OS vẫn chưa có thông tin:

Sau 1-2 phút, clearpass sẽ phân loại thiết bị dựa theo thông tin của client, hiển thị host name, category và OS của thiết bị

Tuy nhiên, client này được xếp vòa category "Generic" và OS là "Generic" do client kali này không có device fingerprint trong dictionary của clearpass, chúng ta sẽ cấu hình cho cái này ở phần sau.

Ví dụ về thiết bị Cisco Wireless Controller được profiled dựa trên fingerprint có sẵn trong ClearPass, sẽ được phân loại category, os name dựa trên fingerprint đó:

II. Cấu hình Device Fingerprinting

Như ở phần trước, khi các thiết bị được profiled và không có fingerprint trong Dictionary thì sẽ được phân vào "Generic", ở phần này chúng ta sẽ cấu hình Custom Device Fingerprinting cho các thiết bị này.

Để thực hiện điều này, chúng ta sẽ dựa vào gói packet DHCP gửi từ client đến server CPPM, ClearPass sẽ dựa vào packet này để xác định OS, hostname, vendor,... trong các trường của gói DHCP, từ đó tạo fingerprint cho thiết bị tương ứng.

Cấu hình trên switch để gửi packet DHCP về server ClearPass (Lưu ý: ClearPass ở đây không được tính là một DHCP Server, chỉ là server nhận các gói tin DHCP được forward đến)

int vlan 10ip helper-address 192.168.100.100Sau khi cấu hình, xác thực MAC và profiled thiết bị thành công, khi xem chi tiết thông tin của thiết bị trong phần EndPoint, ta có thể xem thông tin thiết bị qua DHCP Packet trong phần "Device Fingerprints":

Các thiết bị giống nhau sẽ gửi cùng gói tin DHCP có cùng nội dung, từ đó ta có thể dùng thông tin này để xác định fingerprint của thiết bị:

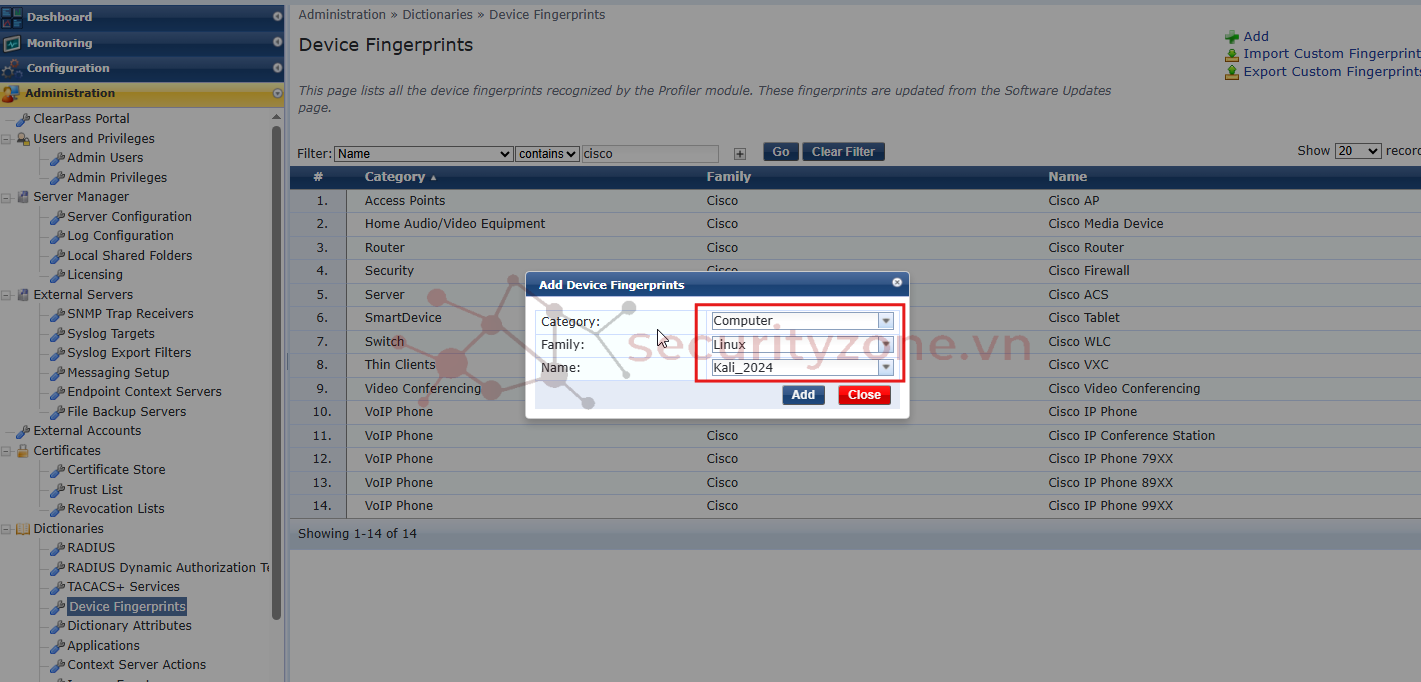

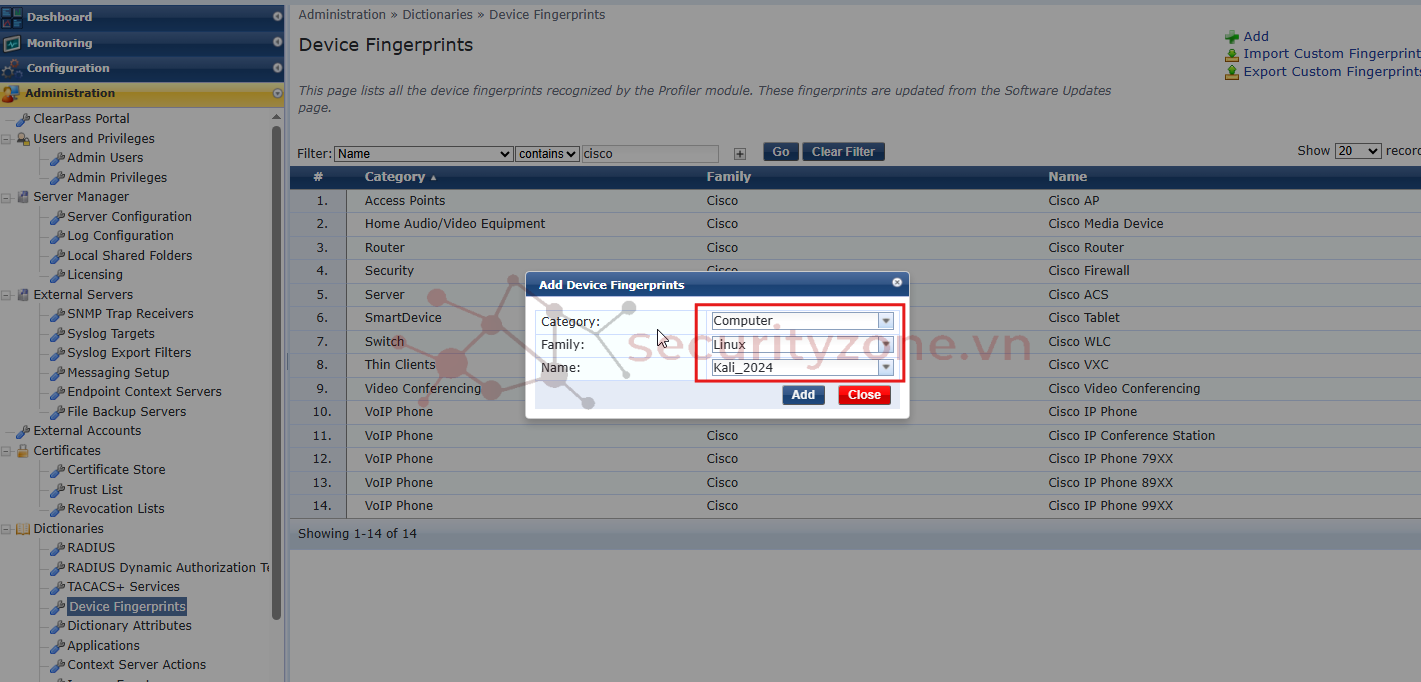

- Tạo một Device fingerprint mới, từ dashboard truy cập đến Administrator > Dictionaries > Device Fingerprints, sau đó "Add" để thêm fingerprint mới, chọn Category, Family và Name mà mình muốn phân loại. Sau đó save và lưu fingerprint.

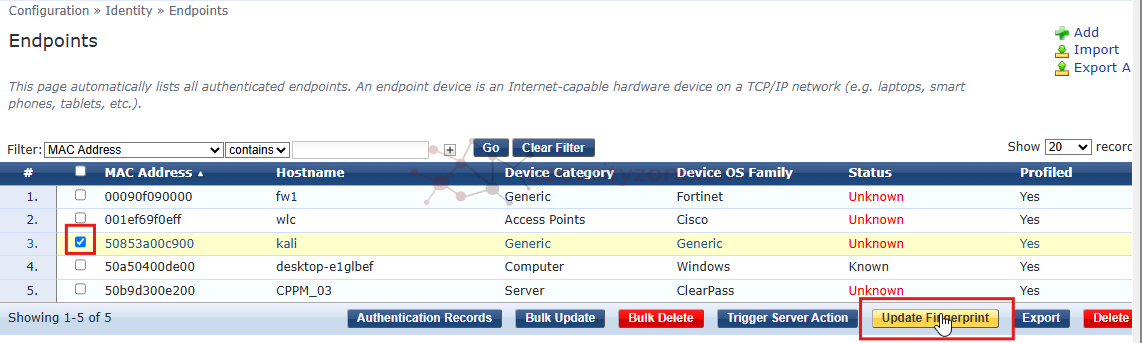

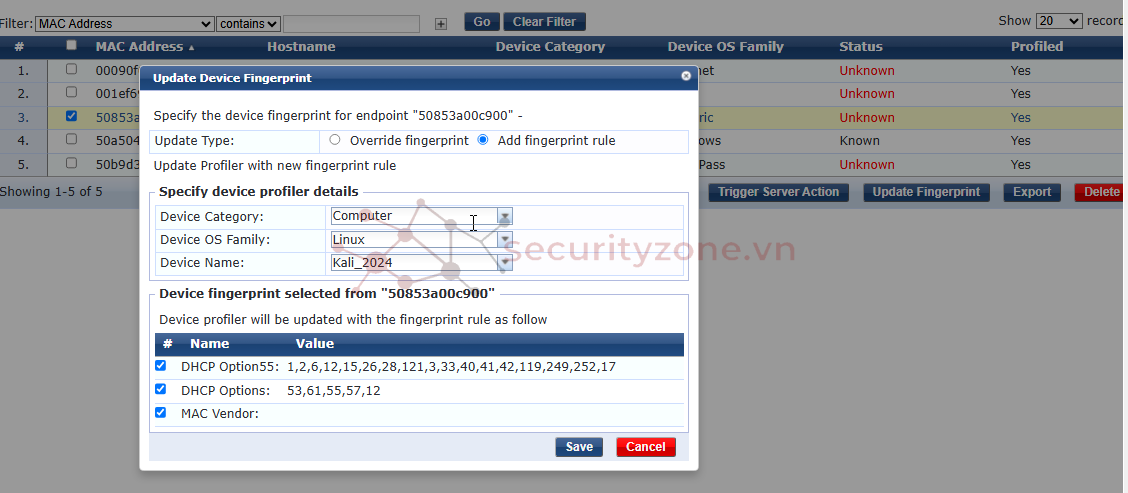

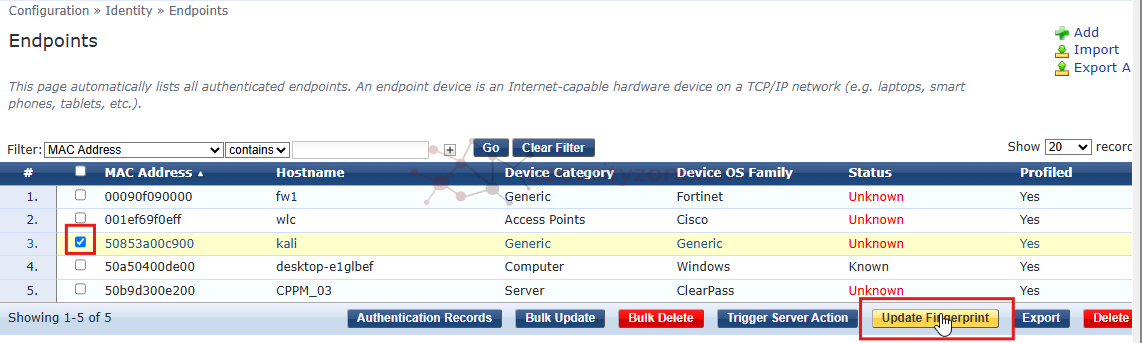

- Chuyển đến mục Configuration > Identity > Endpoints, chọn thiết bị dùng để xác định fingerprint sau đó chọn "Update Fingerprint":

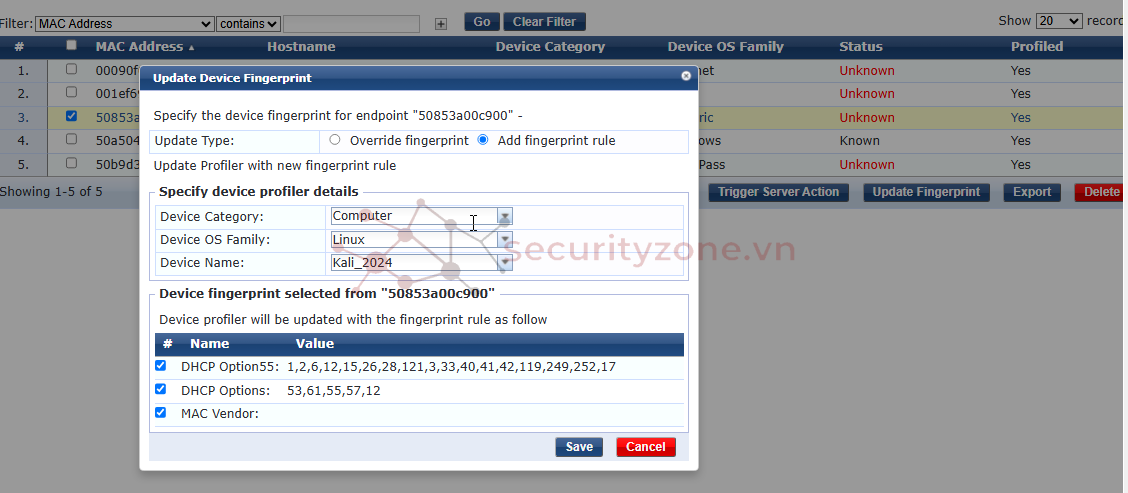

- Tại đây chọn "Add fingerprint rule", chọn device profiler đã tạo ở trên và chọn hết các device fingerprint có trong packet DHCP:

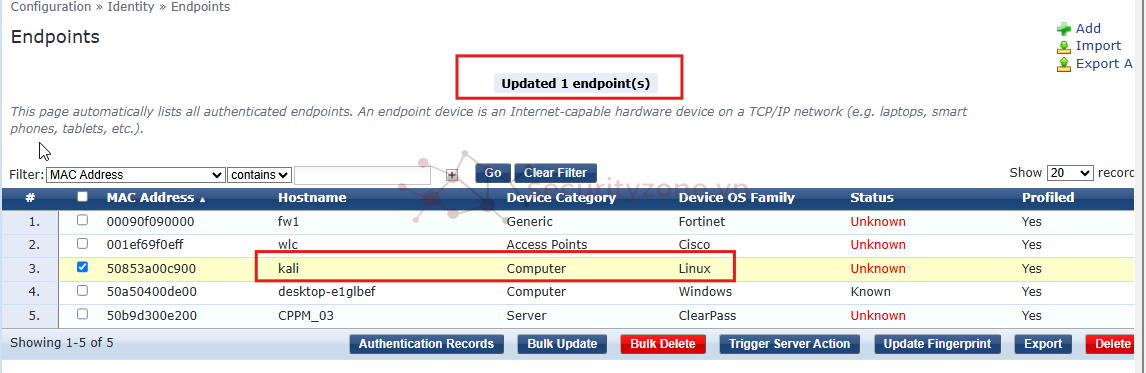

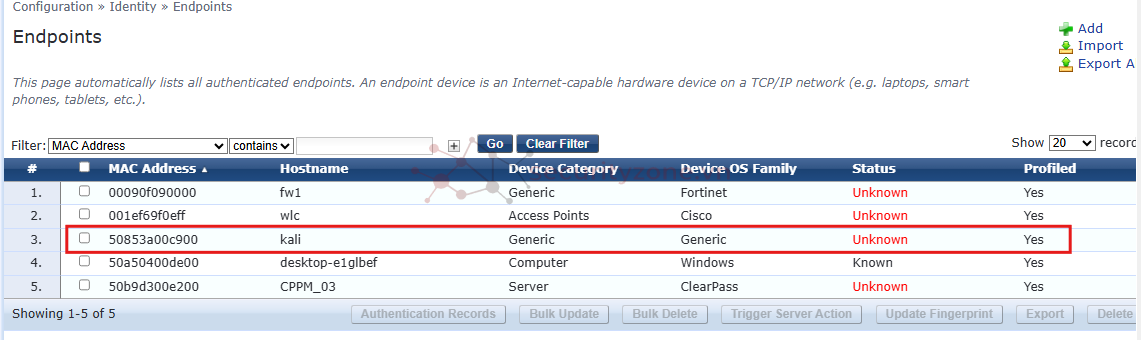

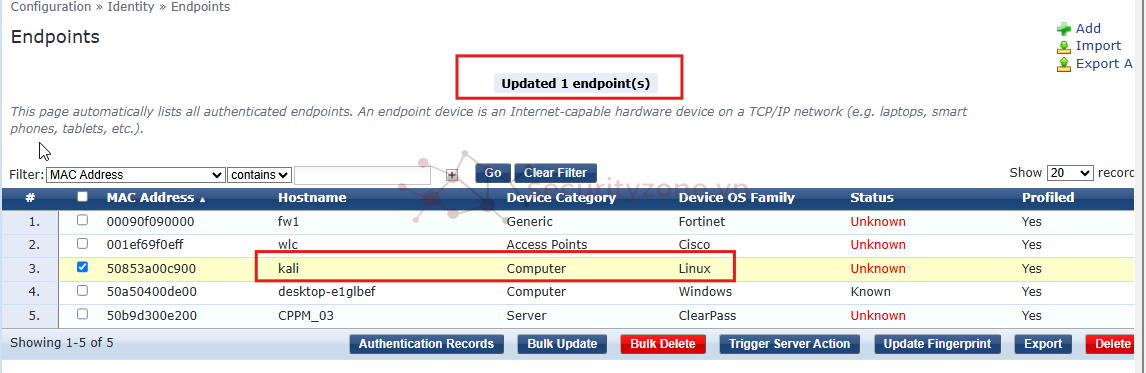

- Sau đó save, quy trình này sẽ mất tầm 1-2 phút, lúc này thiết bị đã được update với fingerprint mới:

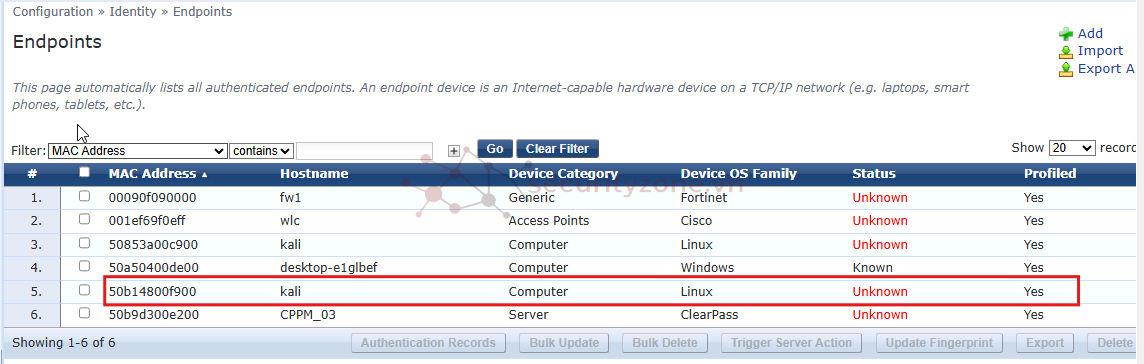

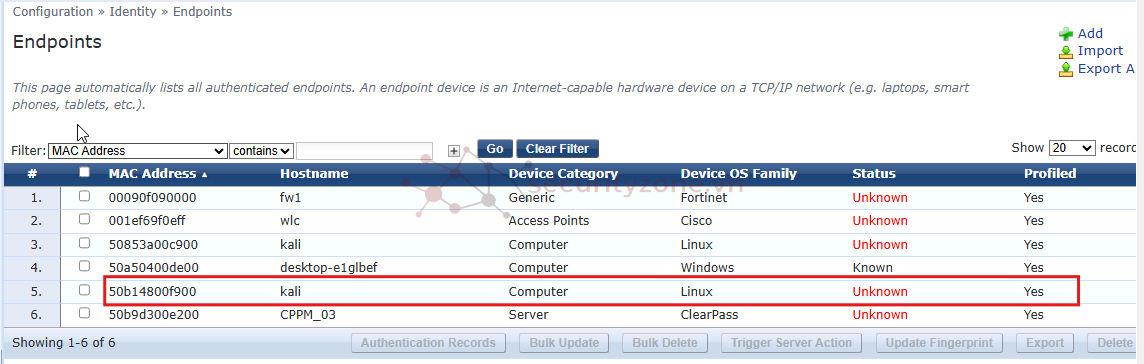

Lúc này, nếu ta dùng một client Kali có cấu hình giống với Kali ở trên và xác thực MAC thông qua switch, client Kali mới này sẽ được profiled dựa trên fingerprint đã được cấu hình trước đó và được phân loại vào Computer | Linux | Kali_2024:

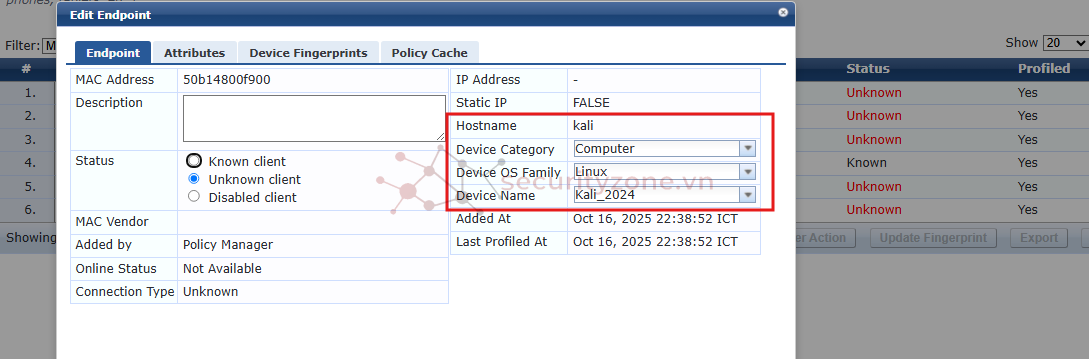

Thông tin về endpoint cũng sẽ được update theo các request sau đó:

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Các tài liệu/bài viết tham khảo liên quan:

https://arubanetworking.hpe.com/tec..._UserGuide/PolicyProfile/Profile_overview.htm

https://arubanetworking.hpe.com/tec...t/CPPM_UserGuide/PolicyProfile/Collectors.htm

https://arubanetworking.hpe.com/tec...-6400/Content/Chp_Dev_fngprnt/dev-fngprnt.htm

Bài viết liên quan

Bài viết mới