Nguyễn Tuấn Phát

Intern

Mục lục

I. Tổng quan về lab

II. Cấu hình trên switch

III. Cấu hình trên Aruba ClearPass

I. Tổng quan về lab

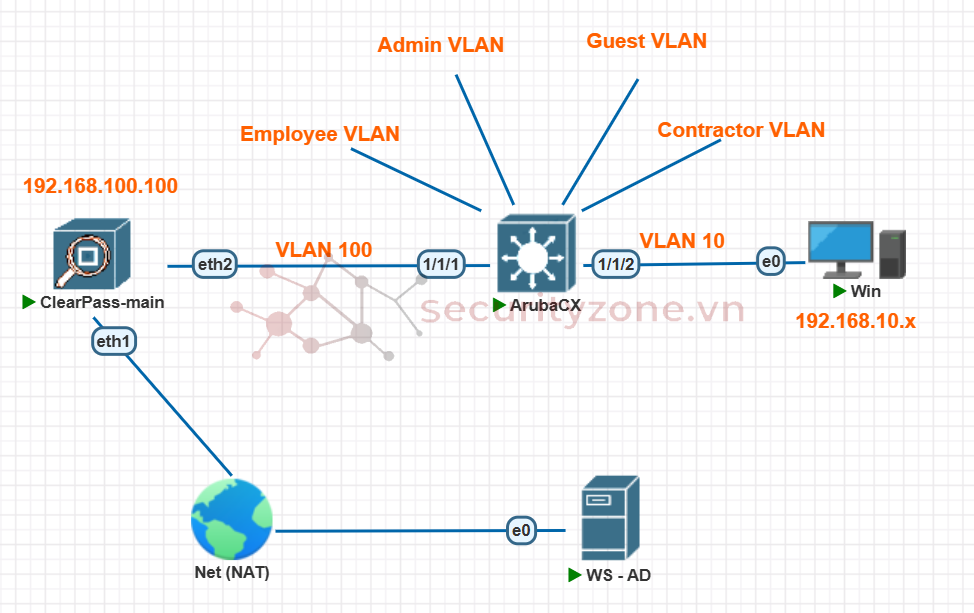

Mô hình mạng:

Trong bài lab này, ta sẽ cấu hình trên switch và ClearPass để khi Client authenticate thành công thông qua giao thức 802.1X, dựa vào role của account mà Client đăng nhập vào thì sẽ được phân vào VLAN tương ứng với role.

I. Tổng quan về lab

II. Cấu hình trên switch

III. Cấu hình trên Aruba ClearPass

1. Enforcement Profile

2. Enforcement Policy

3. Service

IV. TestI. Tổng quan về lab

Mô hình mạng:

Trong bài lab này, ta sẽ cấu hình trên switch và ClearPass để khi Client authenticate thành công thông qua giao thức 802.1X, dựa vào role của account mà Client đăng nhập vào thì sẽ được phân vào VLAN tương ứng với role.

- Ví dụ: Client xác thực vào mạng với account A với role là Employee thì sẽ được phân vào VLAN Employee, chịu ảnh hưởng của các access policy/ACL áp dụng đối với VLAN.

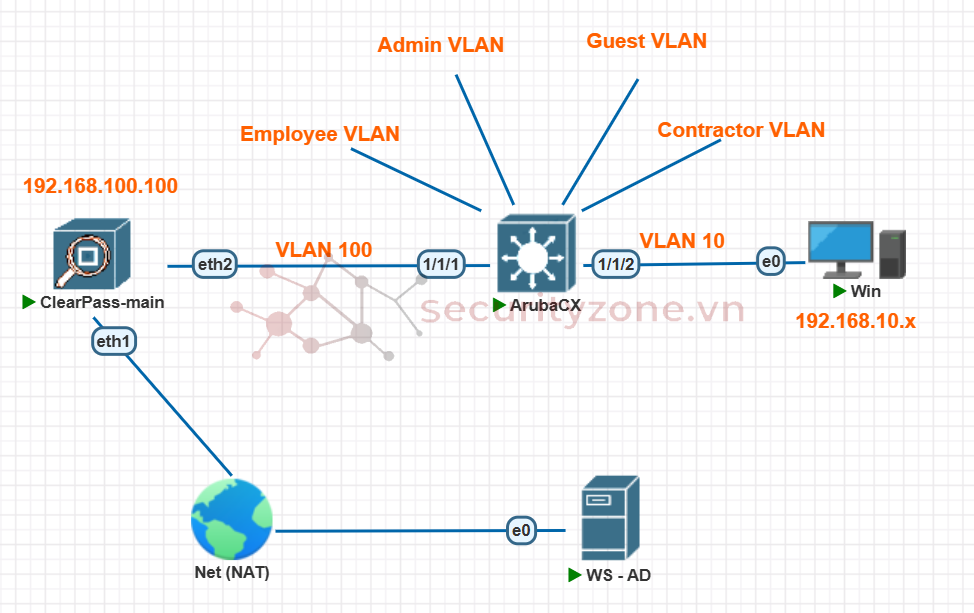

Cách thức hoạt động:

II. Cấu hình trên switch

- Switch: Aruba OS-CX Virtual 10.07

Cấu hình xác thực 802.1X:

radius-server host 192.168.100.100 key plaintext Test123 vrf defaultaaa group server radius rad_grpserver 192.168.100.100 vrf defaultexitradius dyn-authorization enableradius dyn-authorization client 192.168.100.100 secret-key plaintext Test123 vrf defaultaaa accounting port-access start-stop interim 5 group rad_grpaaa authentication port-access dot1x authenticatorradius server-group rad_grpenableexitint 1/1/2aaa authentication port-access dot1x authenticator enableTạo VLAN và assign vào từng VLAN dựa trên role của client sau khi authenticate:

vlan 11name Admin VLANvlan 12name Employee VLANvlan 13name Guest VLANport-access role adminvlan access name Admin VLANport-access role employeevlan access name Employee VLANport-access role contractorvlan access name Guest VLANport-access role BYODvlan access name Guest VLANIII. Cấu hình trên Aruba ClearPass

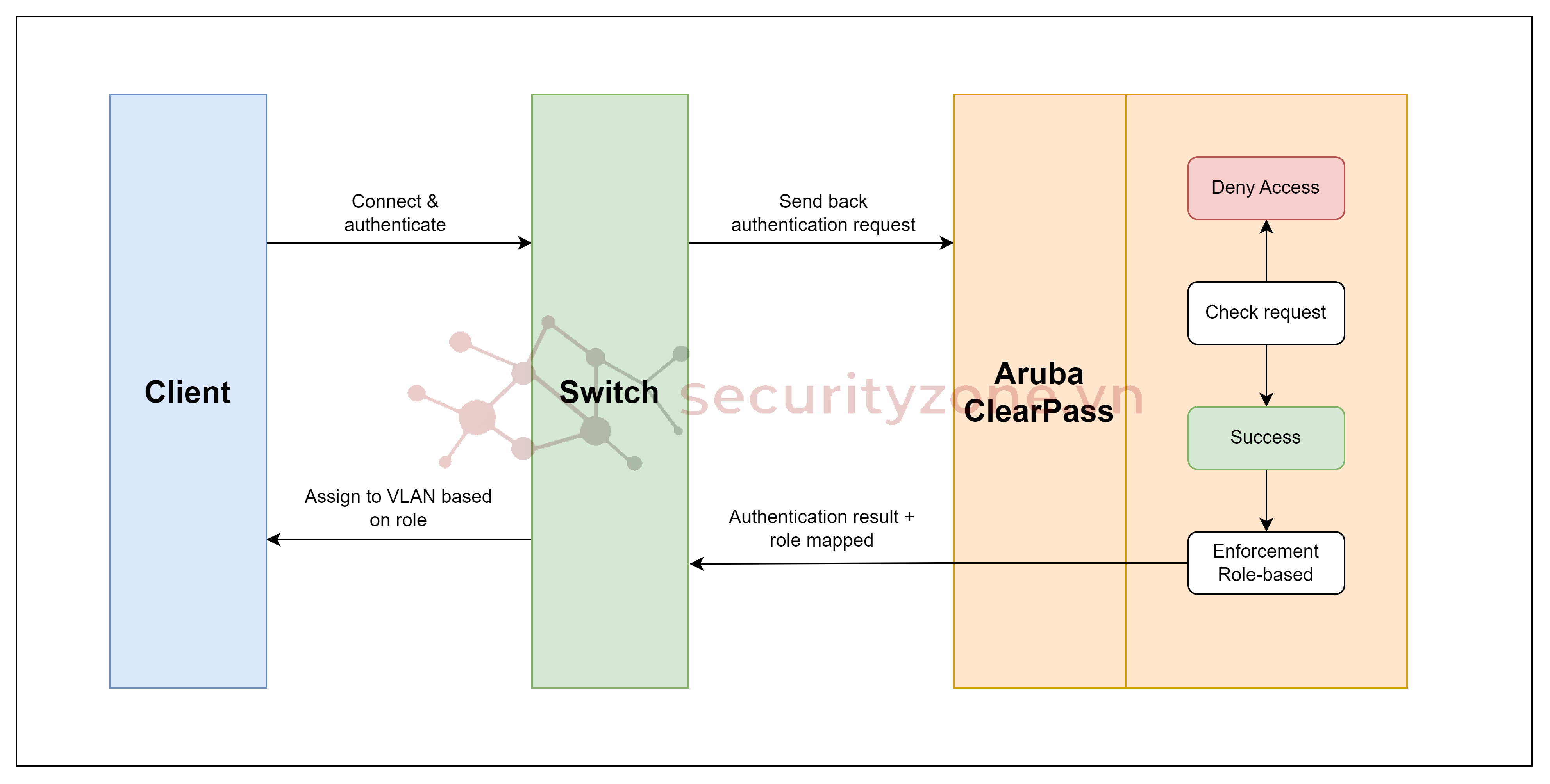

1. Enforcement Profile

Từ Dashboard di chuyển đến Configuration > Enforcement > Profiles. Sau đó tạo các Enforcement Profiles mới với mục đích trả về role cho client sau khi xác thực thành công.

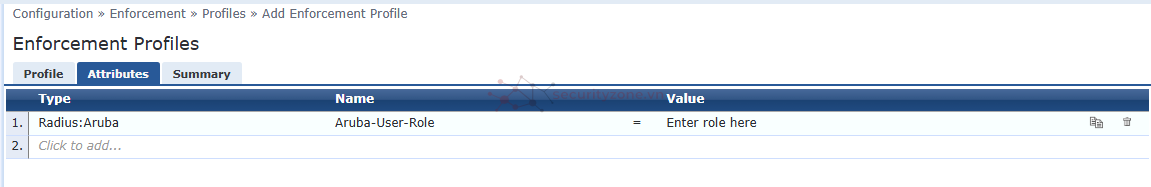

Cấu hình như sau:

- Profile:

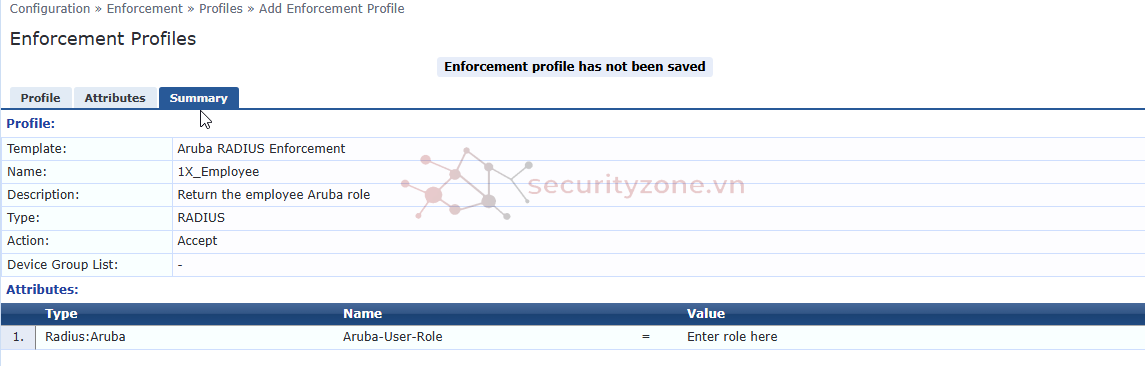

- Template: Aruba RADIUS Enforcement

- Type: RADIUS

- Action: Allow

- Attribute (Type | Name | Value):

- RADIUS:Aruba | Aruba-User-Role | {role_name}

Summary của Enforcement Profile trên:

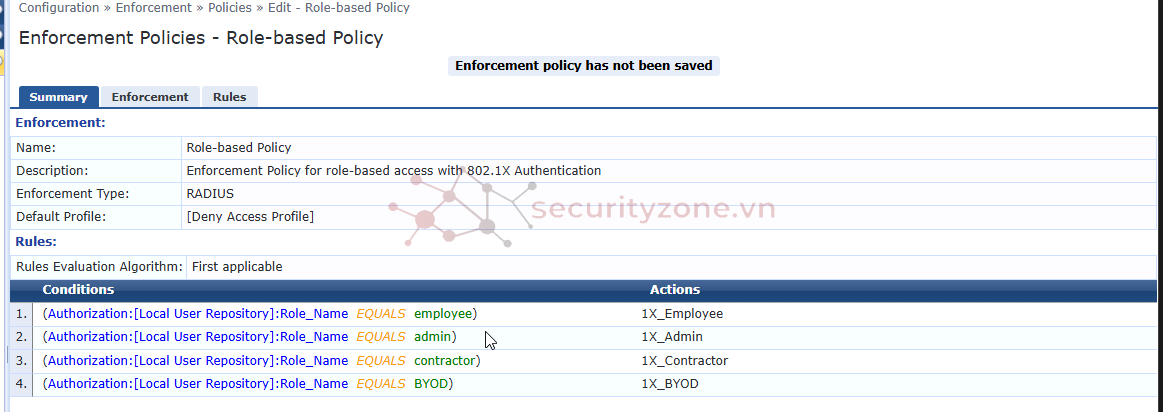

2. Enforcement Policy

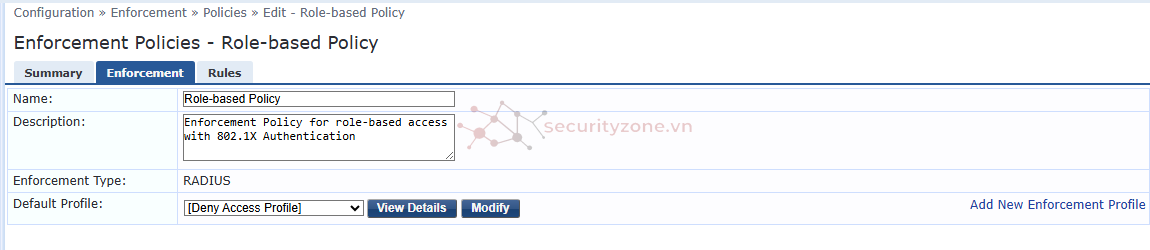

Từ Dashboard di chuyển đến Configuration > Enforcement > Policies, sau đó tạo một Enforcement Policy như sau:

- Enforcement:

- Type: RADIUS

- Default Profile: [Deny Access Profile] hoặc có thể chọn profile trả về role "Untrusted/Unknown".

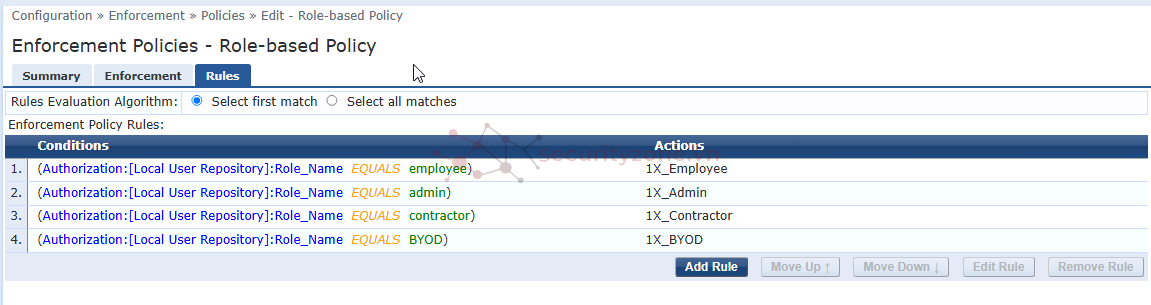

- Rules: Dựa vào nguồn xác thực mà ta chọn các rule phù hợp, ở đây thì mình xác thực qua Local User Repository, dựa vào role tài khoản mà client xác thực thì sẽ áp dụng Enforcement profile tương ứng với role đó, các profile này đã được tạo từ bước trên:

- Summary:

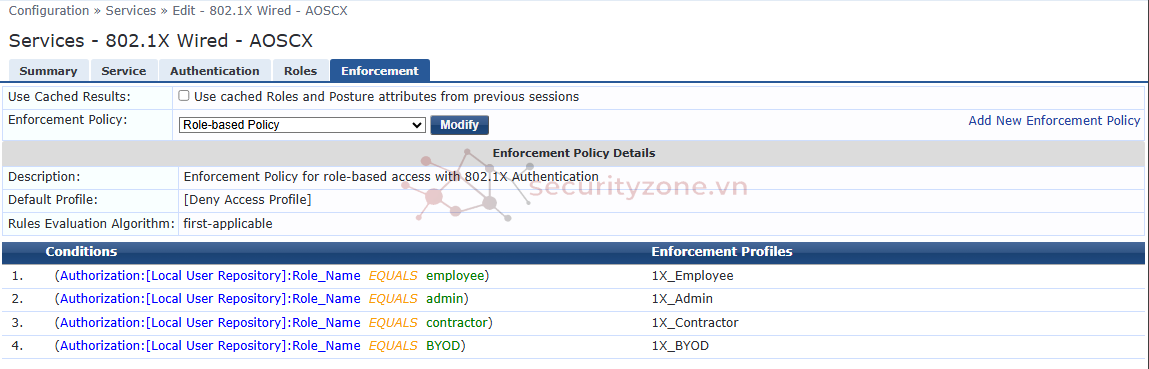

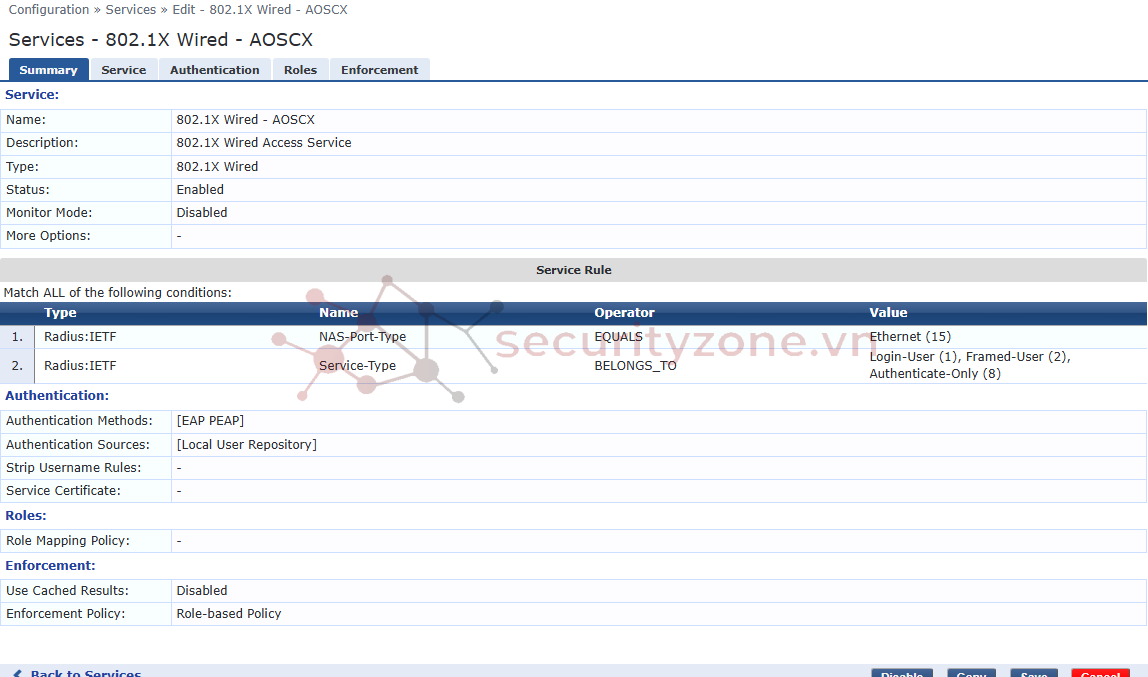

3. Service

Từ Dashboard di chuyển đến Configuration > Services, sau đó chọn Service đã được cấu hình cho xác thực 802.1X (chi tiết mọi người có thể xem lại ở bài viết cũ của mình).

Chọn vào Service 802.1X và chọn mục Enforcement, tại đây chọn Enforcement Policy đã tạo ở trên:

Summary của Service:

IV. Test

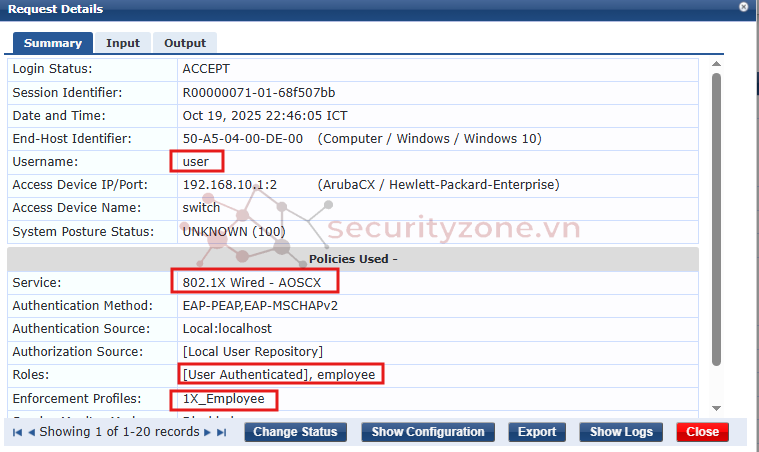

Sau khi cấu hình xong, ta sẽ bắt đầu kiểm tra thử trên client.

Đầu tiên, ta sẽ thử xác thực client với account role "employee":

- Request detail khi xác thực 802.1X, khi xác thực thành công, server trả về role employee cho switch thông qua Enforcement Policy/Profile mà ta đã tạo ở trên:

- Kiểm tra trên switch có thể thấy Client lúc này đã được assign vào VLAN 12 (Employee VLAN):

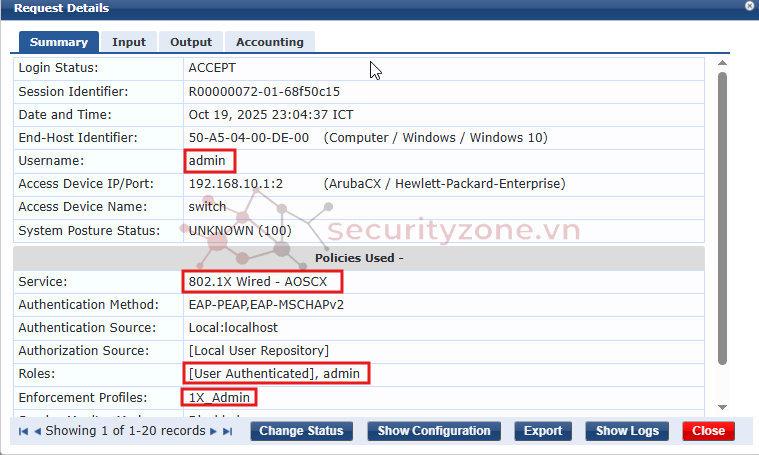

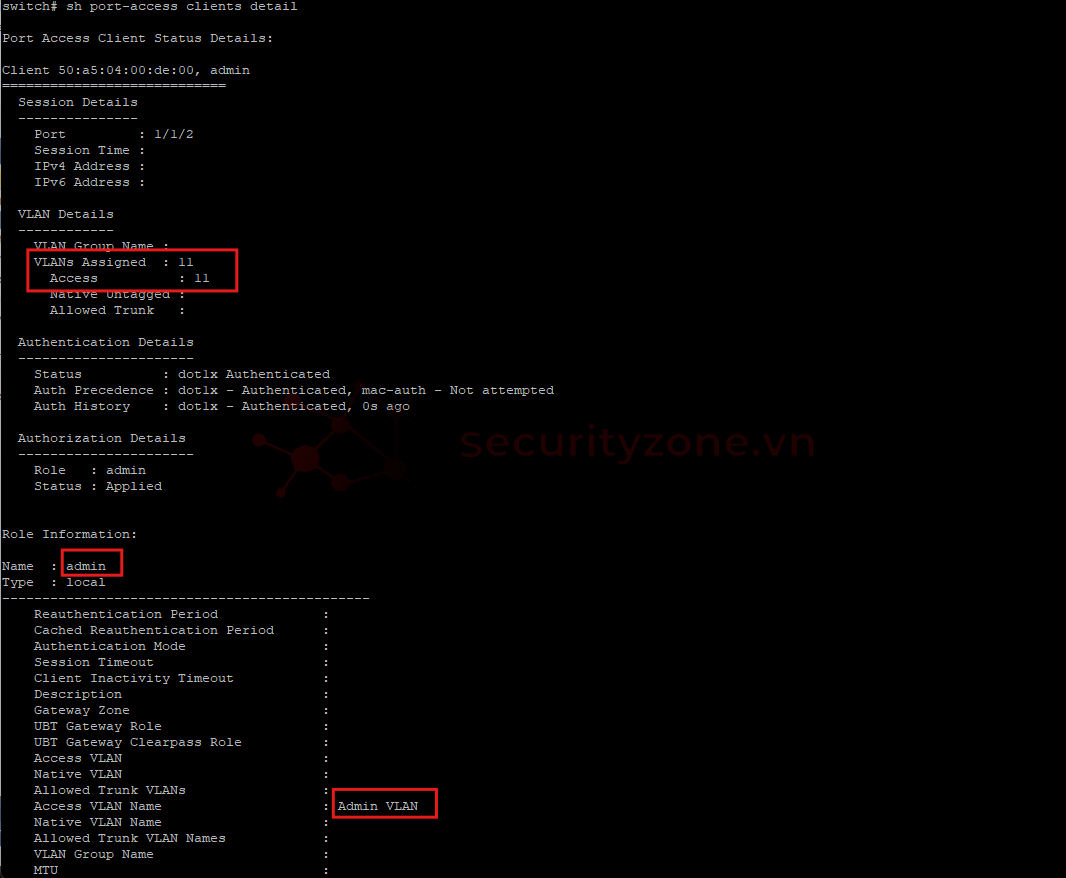

Tương tự, khi ta thử xác thực vào mạng với account role "admin":

- Request Details:

- Trên switch, lúc này ta có thể thấy client sau khi xác thực bằng account admin đã được assign vào VLAN 11 (Admin VLAN):

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Các tài liệu/bài viết tham khảo liên quan:

https://www.youtube.com/playlist?list=PLsYGHuNuBZcbZPEku1zxkfpn2k_O_MENo

https://arubanetworking.hpe.com/techdocs/AOS-CX/10.10/PDF/security_6200-6300-6400.pdf

https://arubanetworking.hpe.com/tec...apps/acn/acn-overview/role-to-role policy.htm

Bài viết liên quan

Được quan tâm

Bài viết mới