Nguyễn Tuấn Phát

Intern

Xin chào mọi người, ở bài viết trước về ClearPass Guest mình đã cấu hình page Self-registration cho guest. Trong bài viết này, mình sẽ giới thiệu về cách cấu hình server để accept Guest trong ClearPass khi khách login vào mạng với account guest được cấp. Cũng như cấu hình MAC Caching để guest không phải login nhiều lần khi kết nối vào mạng.

Mục lục

I. Test page Self-registration

II. Cấu hình Service & MAC Caching

Mục lục

I. Test page Self-registration

II. Cấu hình Service & MAC Caching

1. Tạo template cho Guest Authentication & MAC Caching

2. Service MAC Authentication + MAC Caching

3. Cấu hình WebAuth để Accept Guest

III. Cấu hình switch Aruba OS-CX

IV. Demo

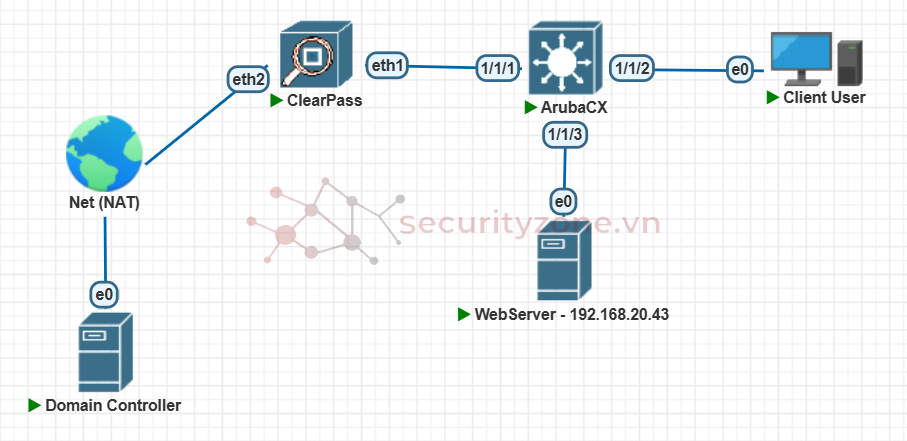

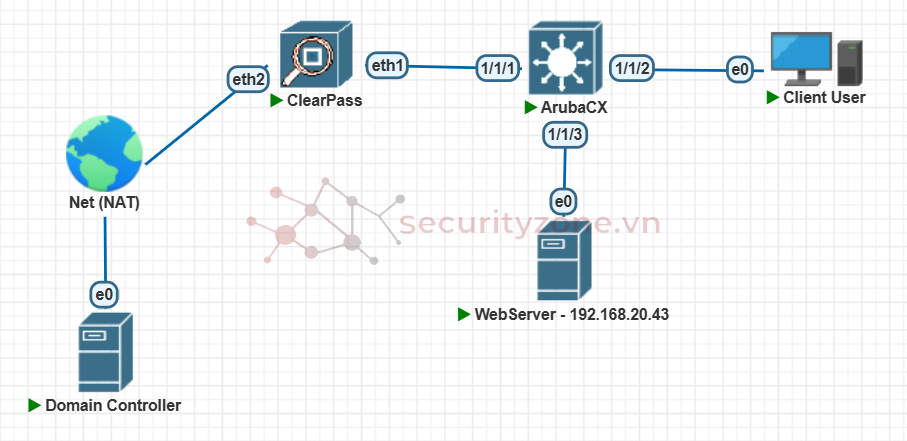

Mô hình mạng:

I. Test page Self-registration

Về cách cấu hình page Self-registration cho khách, các bạn có thể xem lại ở bài viết trước.

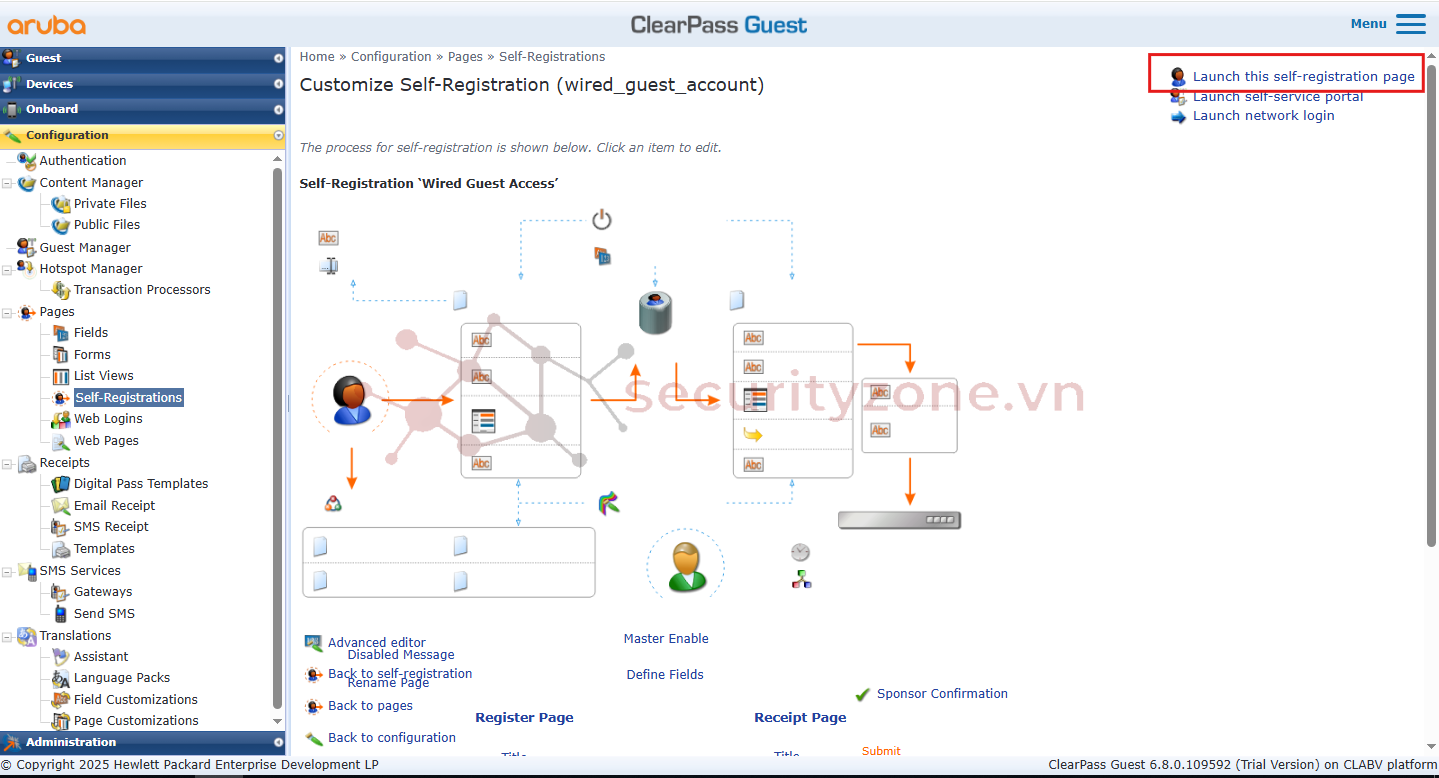

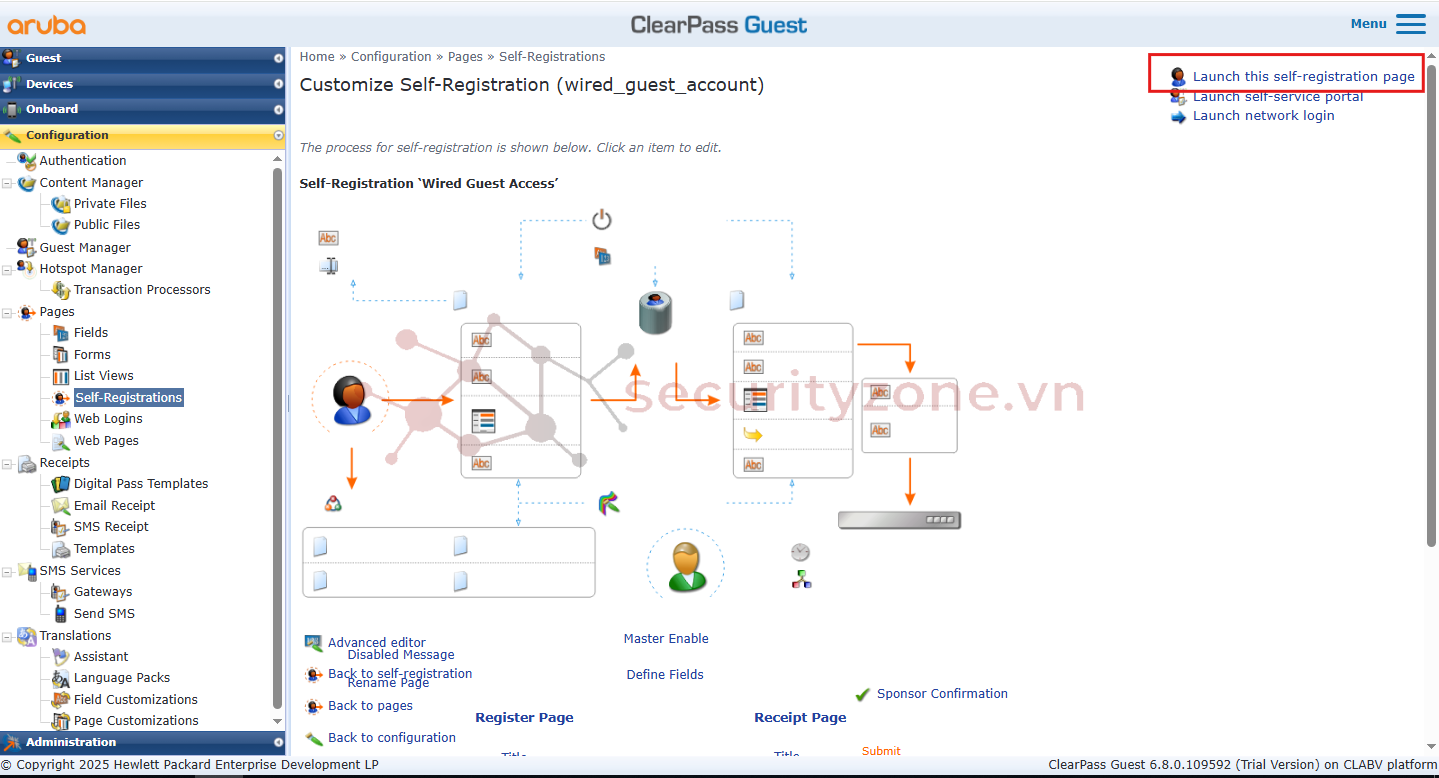

Chọn page Self-registration đã cấu hình, sau đó chon "Launch this self-registration page" để truy cập đến trang web:

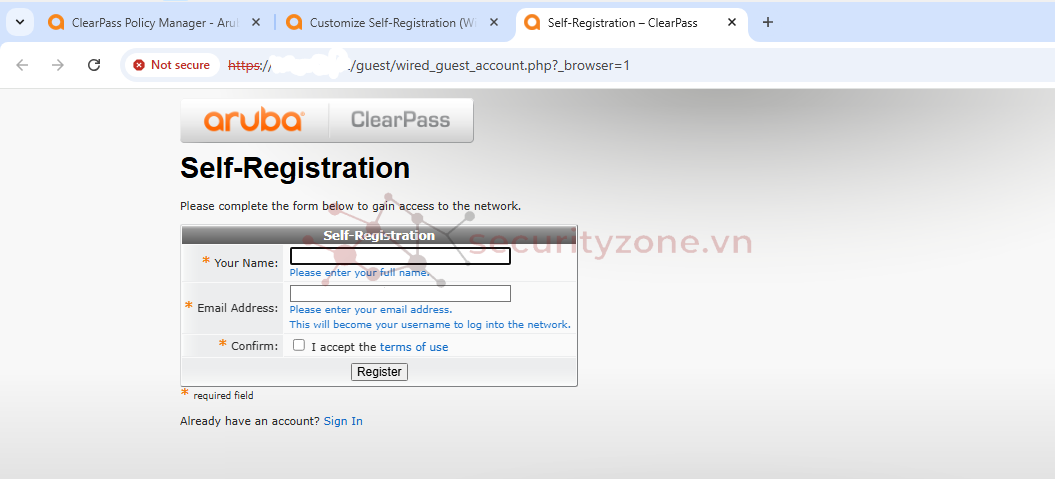

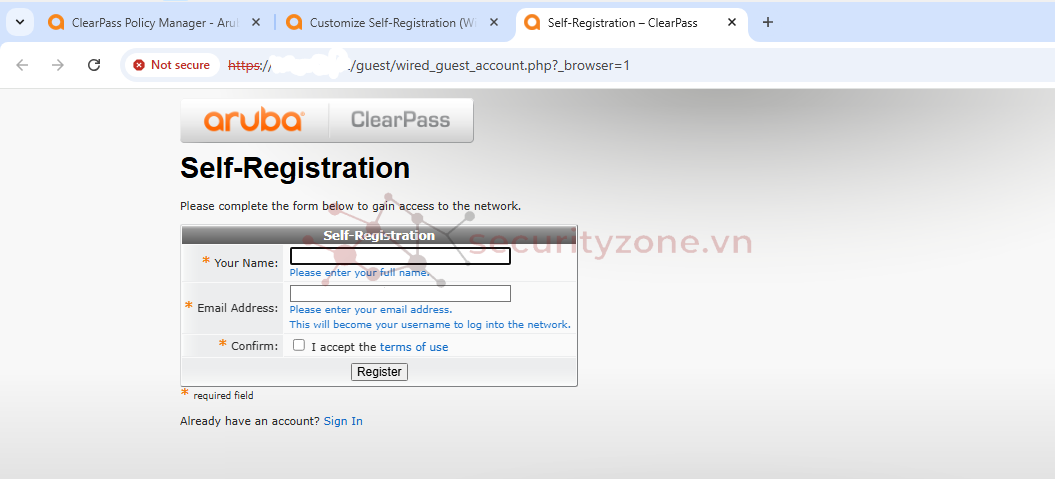

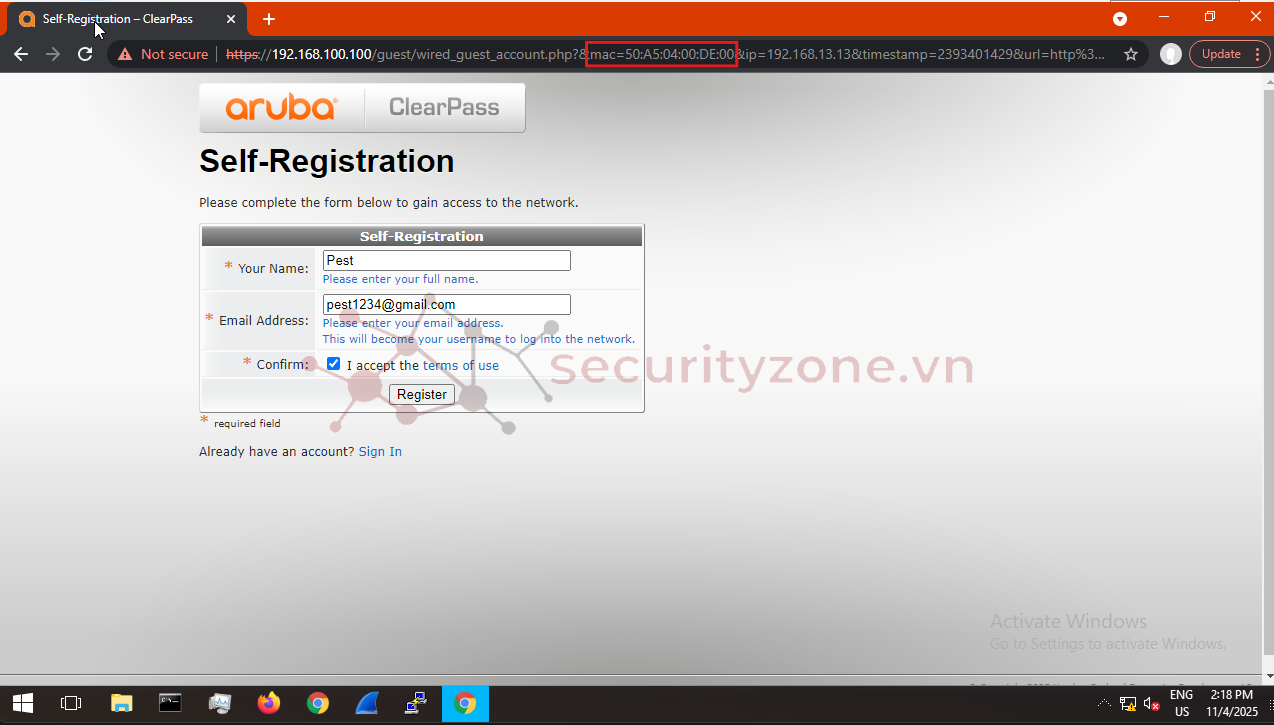

Giao diện sau khi truy cập (giao diện sẽ khác nhau tùy thuộc vào skin được cấu hình của page), sau đó nhập tên và email (email sẽ làm username để login), sau đó đăng ký:

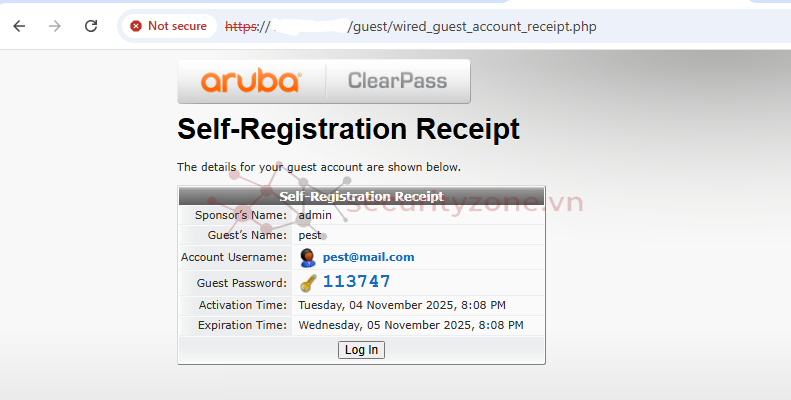

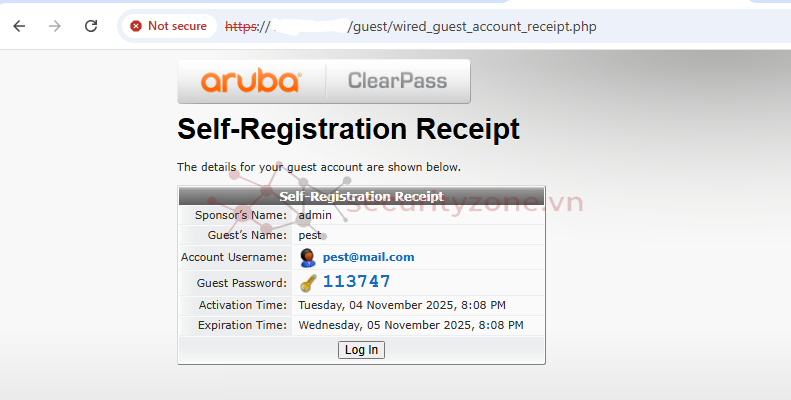

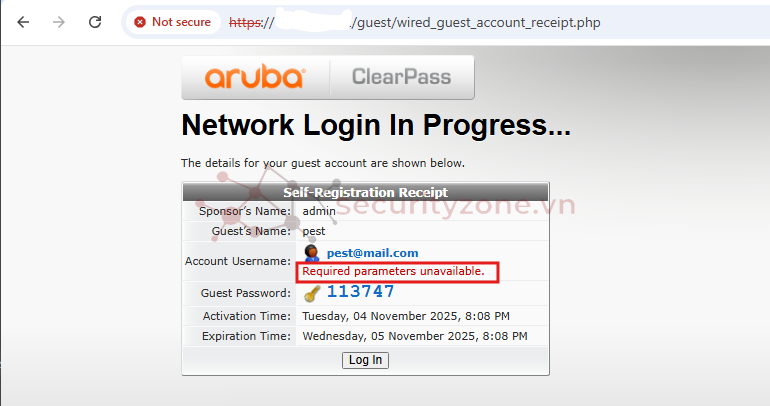

Sau khi Register, khách sẽ được chuyển đến trang receipt để xem thông tin tài khoản guest được tạo, bấm vào "Login" để đăng nhập với tài khoản được tạo:

(Trouble Shooting)

IV. Demo

Mô hình mạng:

I. Test page Self-registration

Về cách cấu hình page Self-registration cho khách, các bạn có thể xem lại ở bài viết trước.

Chọn page Self-registration đã cấu hình, sau đó chon "Launch this self-registration page" để truy cập đến trang web:

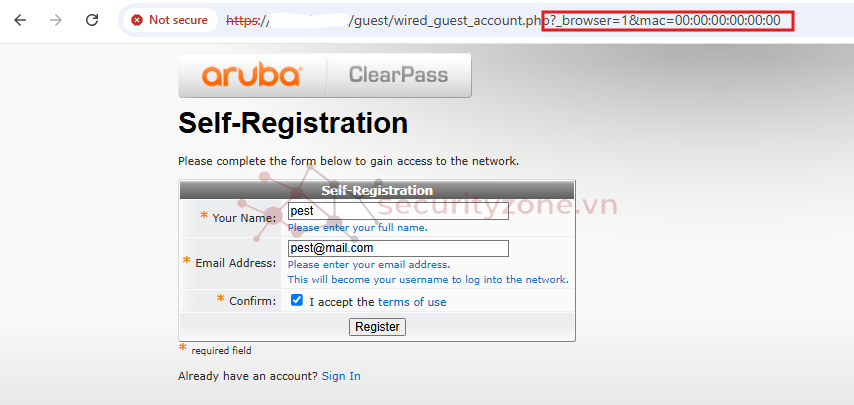

Giao diện sau khi truy cập (giao diện sẽ khác nhau tùy thuộc vào skin được cấu hình của page), sau đó nhập tên và email (email sẽ làm username để login), sau đó đăng ký:

Sau khi Register, khách sẽ được chuyển đến trang receipt để xem thông tin tài khoản guest được tạo, bấm vào "Login" để đăng nhập với tài khoản được tạo:

(Trouble Shooting)

- Nếu như khi Login các bạn gặp lỗi như thế này "Required parameters unavailable" thì là do chúng ta register mà không có thông tin địa chỉ MAC của thiết bị.

- Để tạm thời fix và test, ta quay lại trang register và sửa url bằng cách thêm câu sau vào cuối url: "&mac=00:00:00:00:00:00". Sau này khi ta cấu hình captive portal cho switch thì khi guest truy cập đến sẽ tự có parameter này trên url mà không cần điền thủ công.

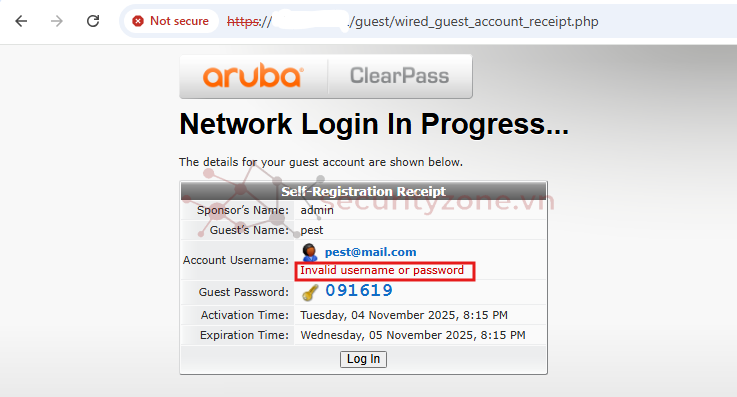

- Sau đó ta sẽ register và login như lúc đầu, lúc này ta sẽ có lỗi khác "Invalid username or password", lỗi này là do chúng ta chưa cấu hình service để accept Guest, chúng ta sẽ cấu hình service này ở phần kế tiếp.

II. Cấu hình Service & MAC Caching

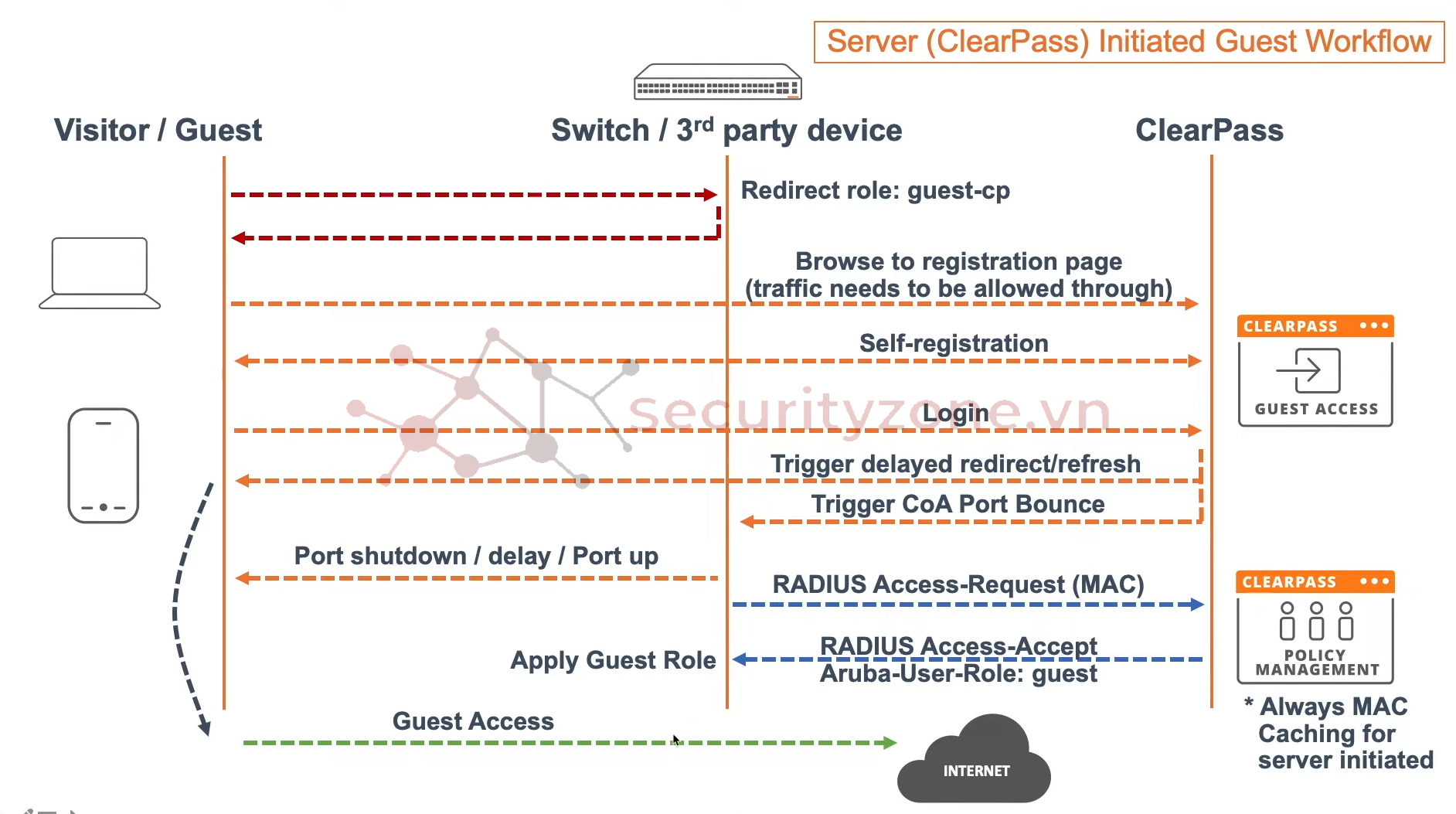

Luồng hoạt động Khi Guest truy cập và login vào mạng với tài khoản Guest thông qua WebAuth và xác thực MAC Authentication (kèm MAC Caching):

(HPE Aruba Networking ClearPass Workshop (2021))

1. Tạo template cho Guest Authentication & MAC Caching

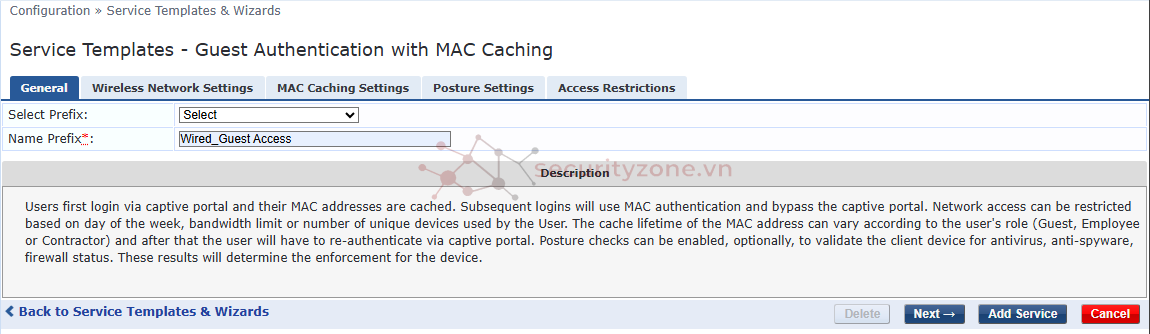

Từ Dashboard của CPPM, truy cập đến Configuration > Service Templates & Wizards, sau đó chọn "Guest Authentication with MAC Caching" để tạo nhanh các service, Enforcement Profiles & Policies.

- General: Điền tên prefix

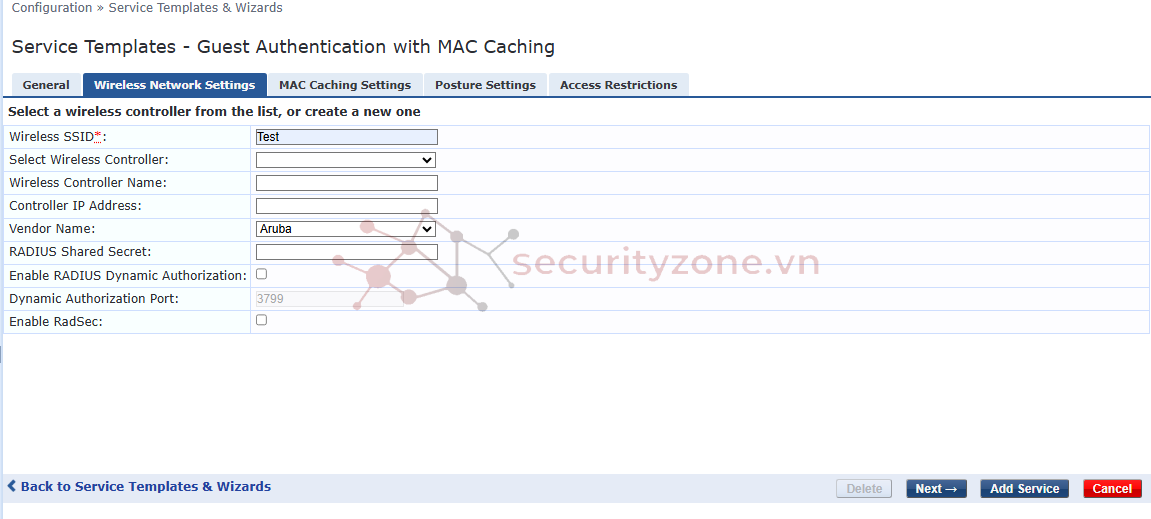

- Wireless Network Settings: khúc này nếu các bạn sử dụng Wired thì chỉ cần điền SSID bất kỳ, còn nếu sử dụng Wireless thì cần điền các thông tin cần thiết

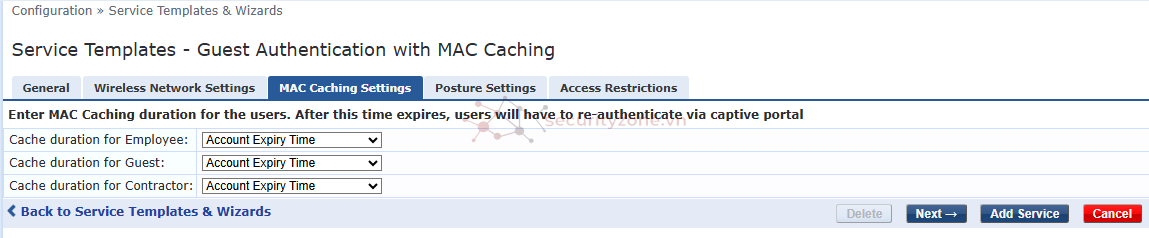

- MAC Caching Settings: Cấu hình MAC Caching cho Employee, Guest, Contractor, giới hạn role [MAC Caching] được gán cho user sau khi login. Tại đây có thể để default (Account Expiry Time) hoặc tự xác định thời gian được cache cho guest.

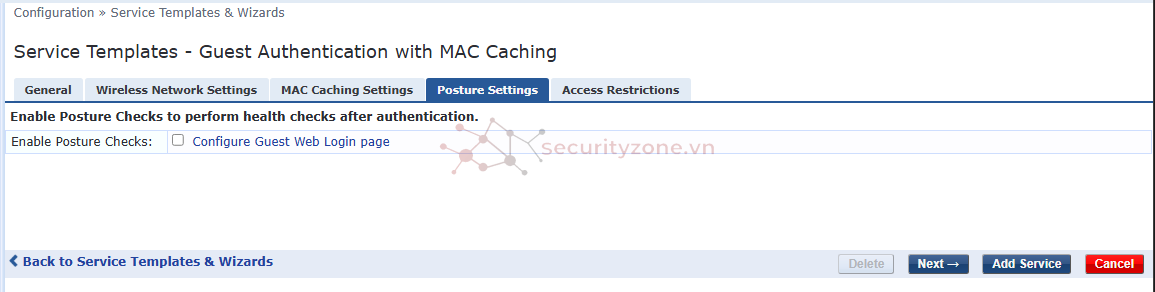

- Posture Settings: do chúng ta không thực hiện health check nên sẽ bỏ qua

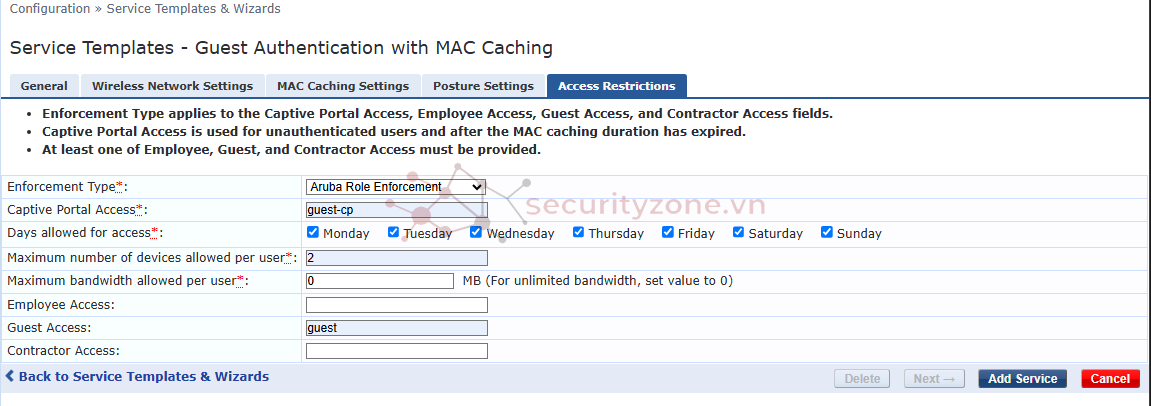

- Access Restrictions: Tại đây cấu hình các Enforcement cho service, các service này có thể gán role/VLAN dựa vào giá trị chọn ở "Enforcement Type". Tại đây mình chọn "Aruba Role Enforcement" nên mình sẽ xác định các role cho guest khi chưa login (Captive Portal Access) và role khi đã login thành công (Guest Access)

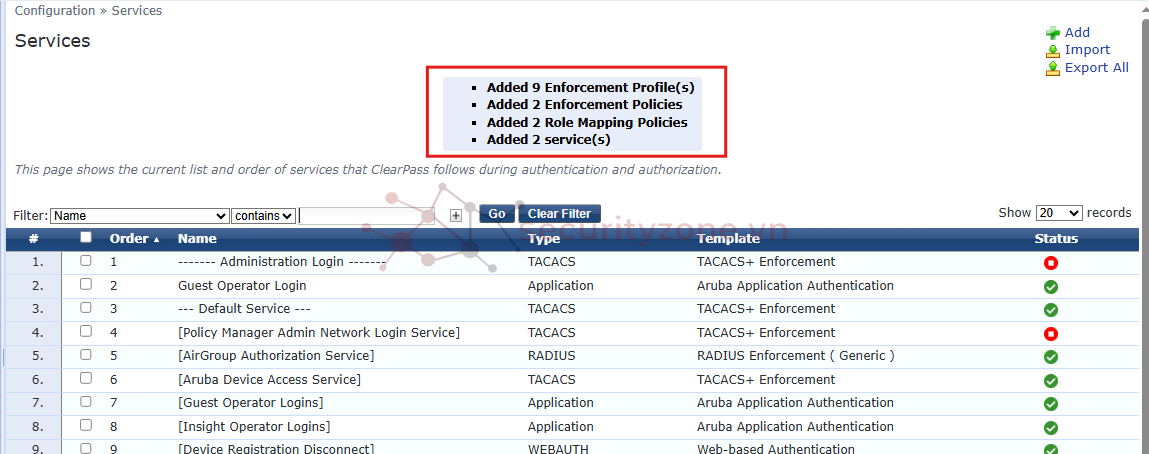

Sau đó "Add Service" để kết thúc, các thành phần được thêm:

2. Service MAC Authentication + MAC Caching

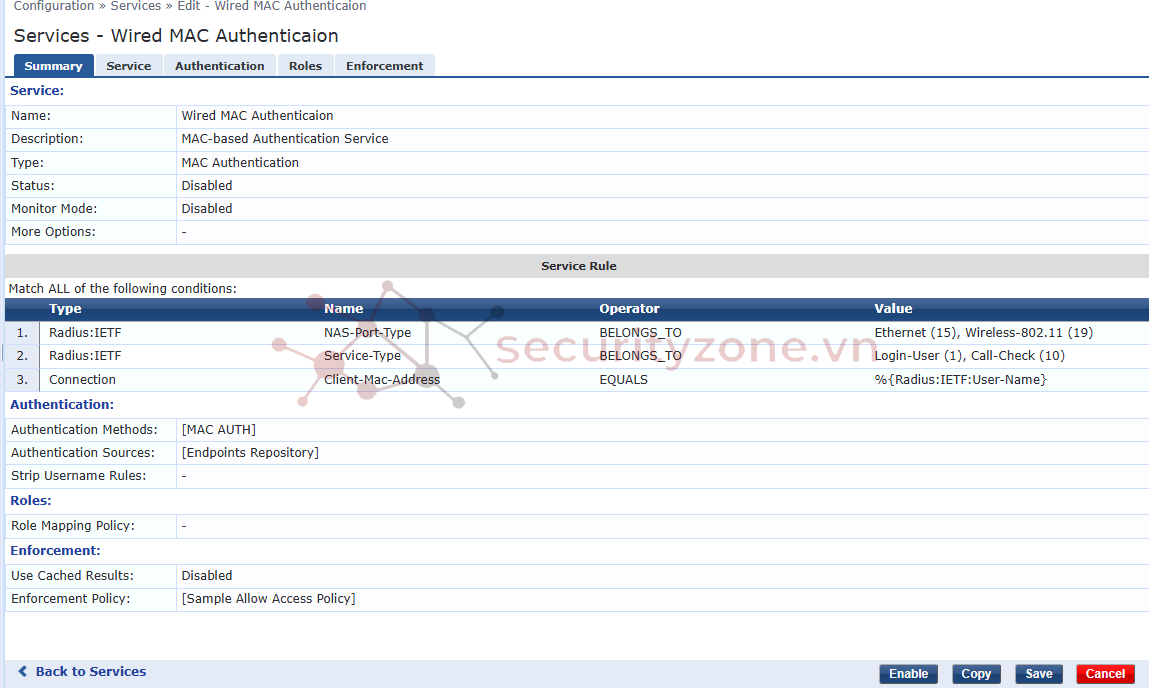

Lúc này sẽ có 2 service được tạo từ template trên, tuy nhiên chúng ta sẽ không sử dụng các service này do các service này giành cho Wireless mà sẽ tạo service MAC Authen khác:

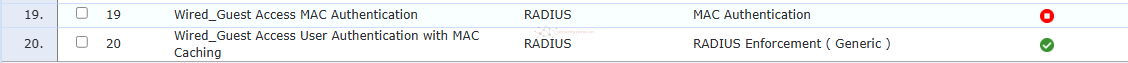

Ta sẽ sử dụng lại service MAB được config ở bài viết cũ của mình, chúng ta sẽ chỉnh sửa nó để xác thực MAC cho Guest kèm theo MAC Caching.

Copy service trên và tiến hành chỉnh sửa:

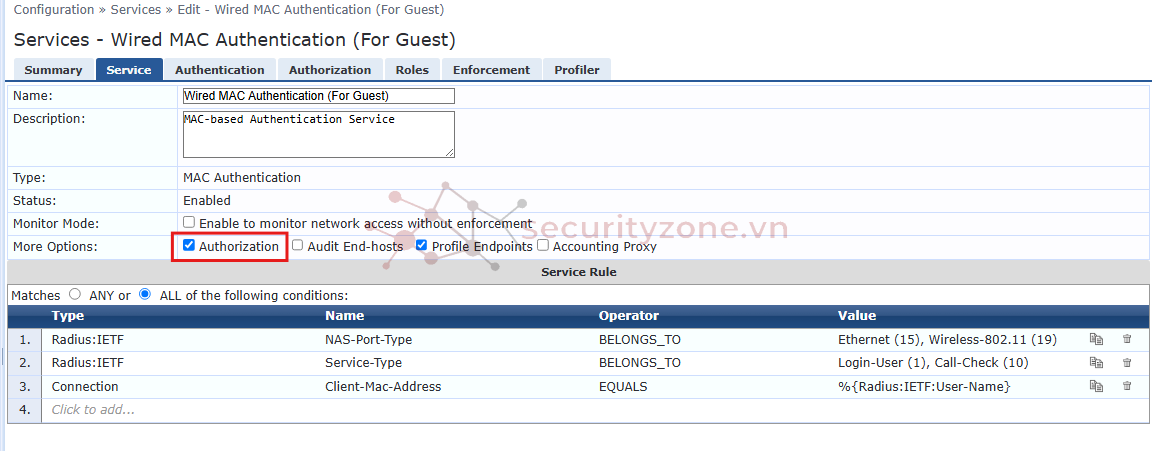

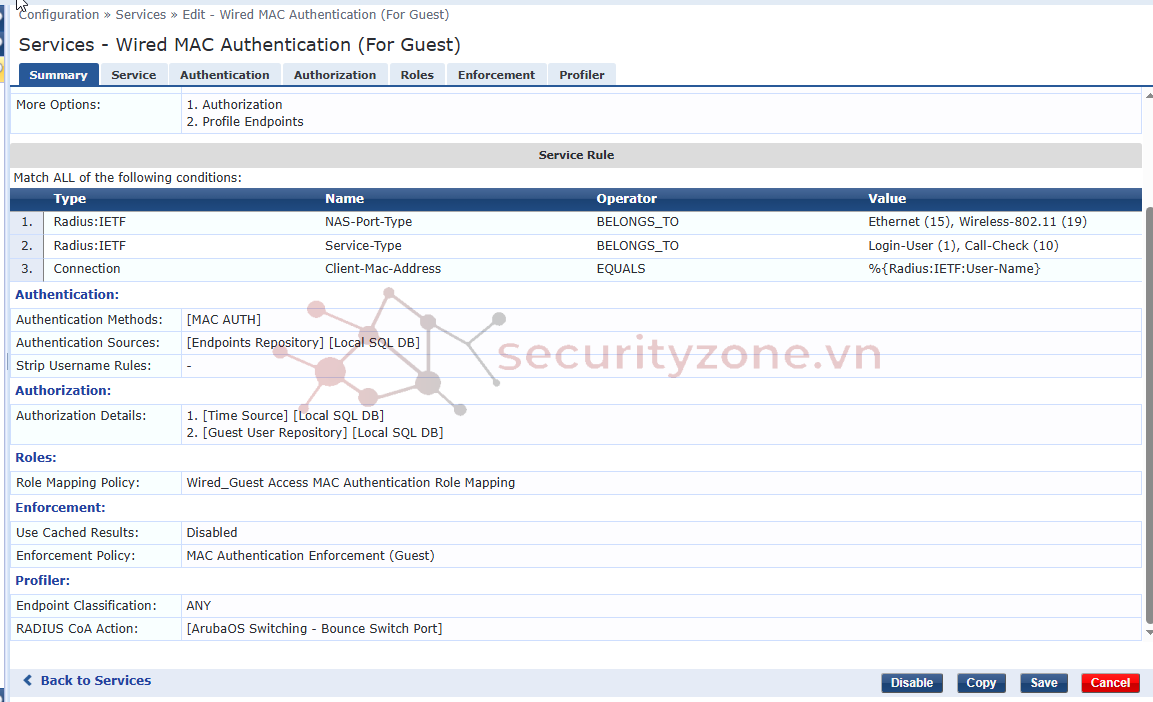

- Service: Enable option "Authorization" để lấy thông tin từ Endpoints Repository, Time và Guest User.

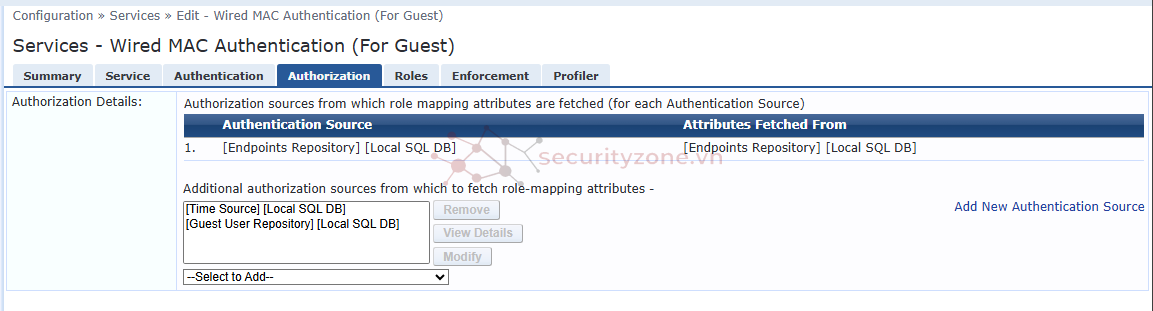

- Authorization: Thêm 2 nguồn Authorization mới là [Time Source] và [Guest User Repository]

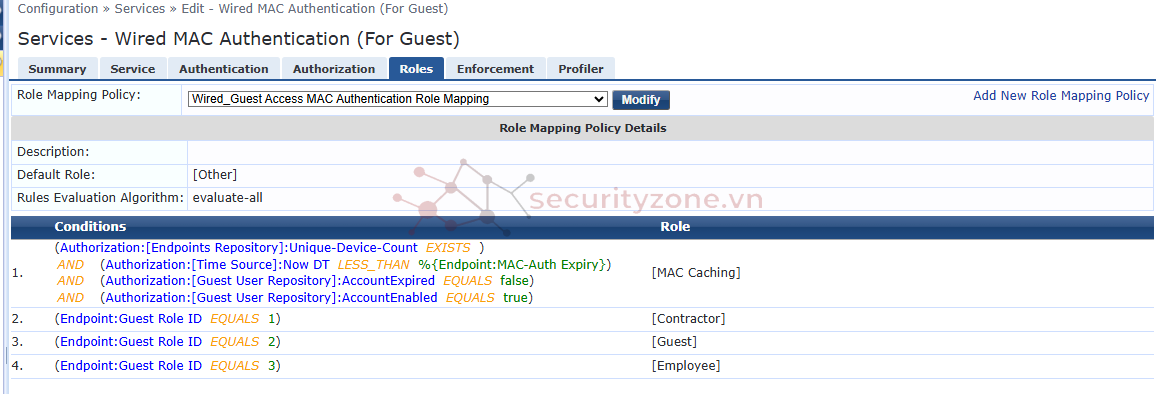

- Roles: chọn RMP (Role Mapping Policy) được tạo từ template, policy này sẽ gán role cho user khi xác thực MAC.

- [MAC Caching]:

- Thời gian hiện tại < Thời gian hết hạn xác thực MAC

- Account Guest chưa expired.

- Account Guest được enabled.

- Enforcement: Tạo một Enforcement Policy mới với các profile được tạo từ template như sau:

- Khi user có role [MAC Caching] -> thực hiện profile "Guest Profile" để gán role "guest" cho phép truy cập mạng.

- Khi user không có role [MAC Caching] (chỉ có role [User Authenticed] và các role khác) -> thực hiện profile "Captive Portal Profile" để gán role "guest-cp" hạn chế truy cập mạng khi chưa login.

Summary của service đã tạo trên:

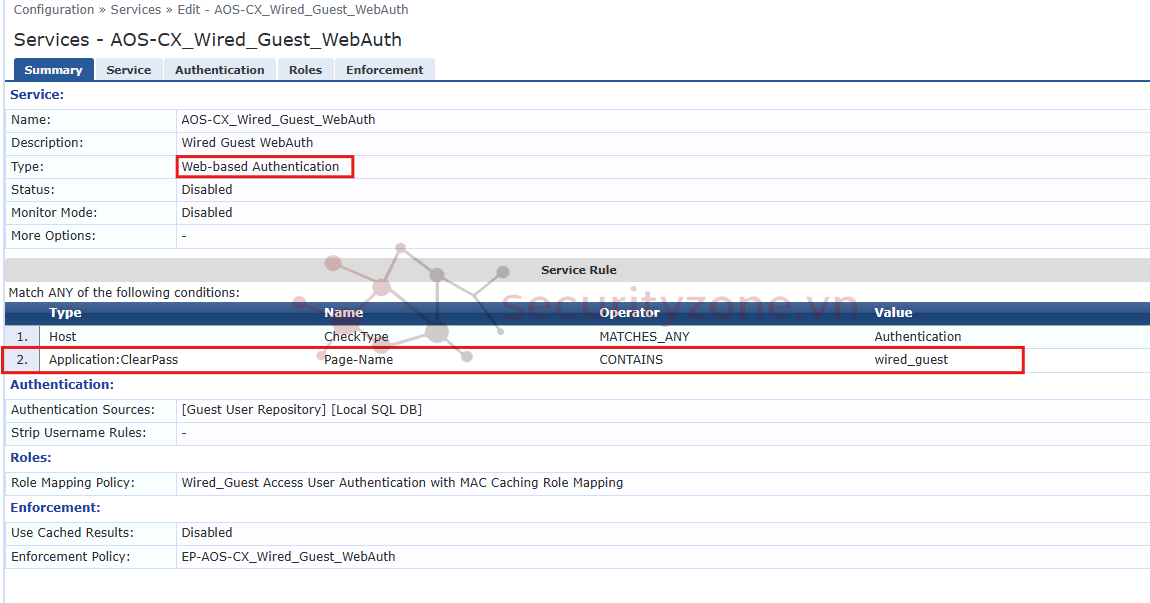

3. Cấu hình WebAuth để Accept Guest

Truy cập đến Configuration > Service, sau đó add một service mới có type "Web-based Authentication", cấu hình như sau:

- Service rule: thêm một rule để chỉ áp dụng cho các page Self-Registration

- Authentication: Guest User Repository

- Roles: Chọn Role Mapping Policy giống với Service MAC ở trên

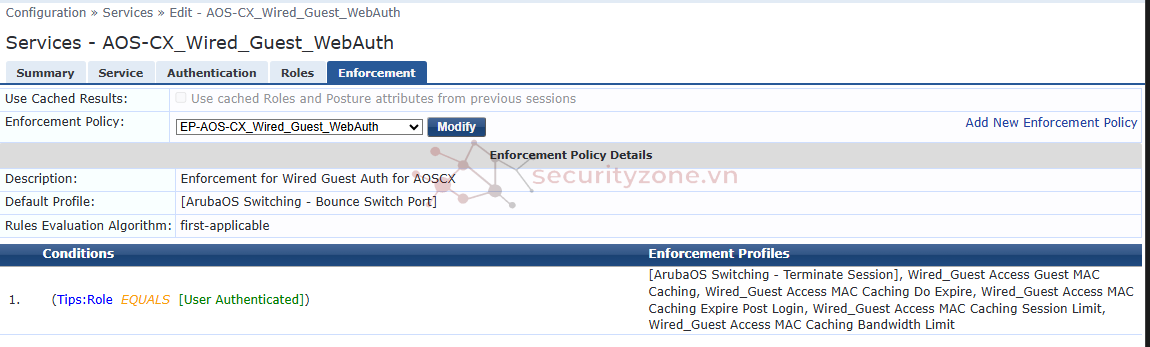

- Enforcement: Tạo một service mới để kiểm tra khi user có role [User Authenticated] và thực hiện các profile:

- Terminate Session/Bounce Switch Port để buộc client xác thực lại để update role.

- Thêm các Enforcement Profiles đã được tạo từ template trên.

Sau khi cấu hình service WebAuth này, ta có thể login thông qua page Self-Registration mà không còn bị lỗi "Invalid username or password":

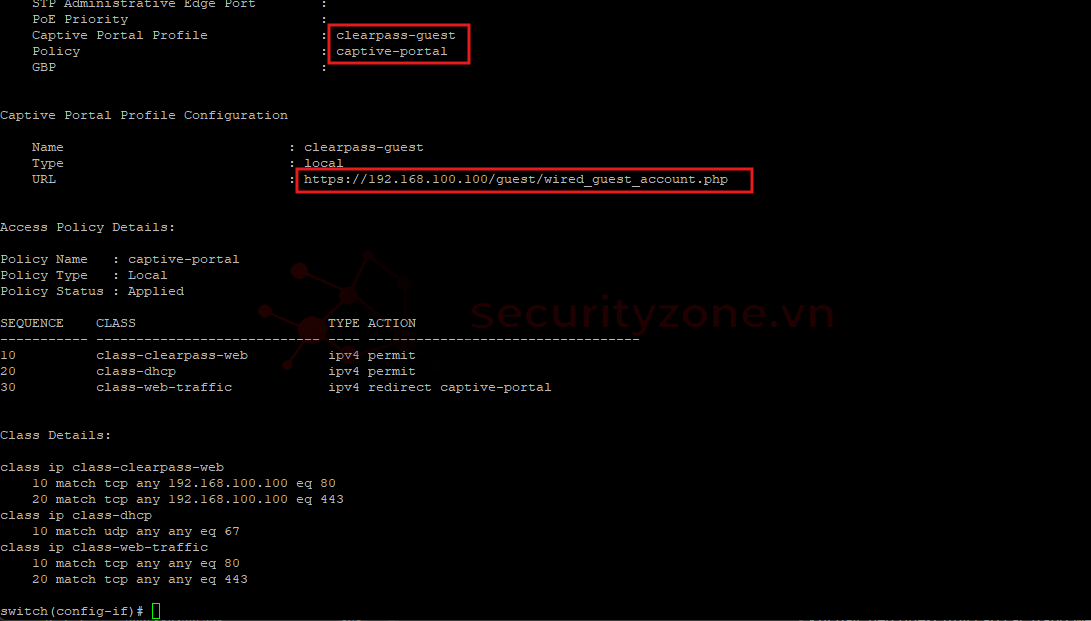

III. Cấu hình switch Aruba OS-CX

Cấu hình các VLAN cần thiết:

vlan 13name Guest VLANCấu hình xác thực AAA (MAC Authentication):

radius-server host 192.168.100.100 key plaintext Test123 vrf defaultaaa group server radius rad_grpserver 192.168.100.100 vrf defaultexitradius dyn-authorization enableradius dyn-authorization client 192.168.100.100 secret-key plaintext Test123 vrf defaultaaa accounting port-access start-stop interim 5 group rad_grpaaa authentication port-access mac-authradius server-group rad_grpenableexitint 1/1/2aaa authentication port-access mac-auth enableCấu hình các Class IP:

class ip class-clearpass-web10 match tcp any 192.168.100.100 eq 8020 match tcp any 192.168.100.100 eq 443class ip class-dhcp10 match udp any any eq 67class ip class-web-traffic10 match tcp any any eq 8020 match tcp any any eq 443Cấu hình Guest Access:

port-access policy captive-portal10 class ip class-clearpass-web20 class ip class-dhcp30 class ip class-web-traffic action redirect captive-portalaaa authentication port-access captive-portal-profile clearpass-guesturl https://192.168.100.100/guest/wired_guest_account.phpport-access role guest-cpassociate captive-portal-profile clearpass-guestassociate policy captive-portalvlan access name Guest VLANport-access role guestvlan access name Guest VLAN

IV. Demo

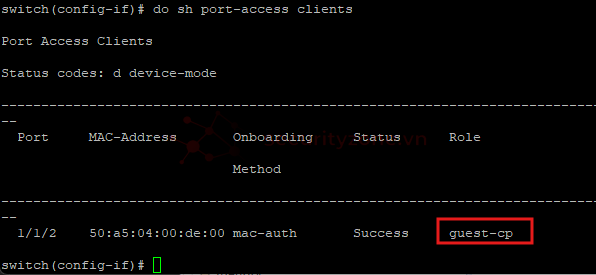

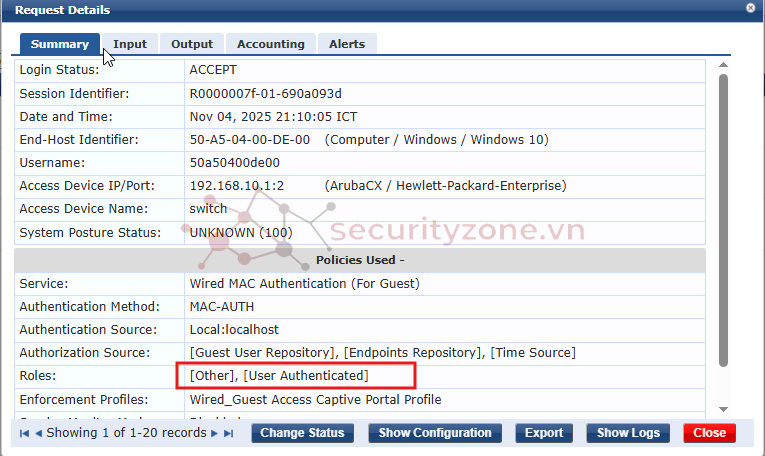

Khi Guest kết nối tới mạng thông qua switch, Guest sẽ được xác thực MAC và gán role "guest-cp" do chưa login.

Khi Guest kết nối tới mạng thông qua switch, Guest sẽ được xác thực MAC và gán role "guest-cp" do chưa login.

- Thông tin trên switch cho thấy switch xác thực MAC thành công và được gán role guest-cp, kèm theo các policy đi kèm với role đó.

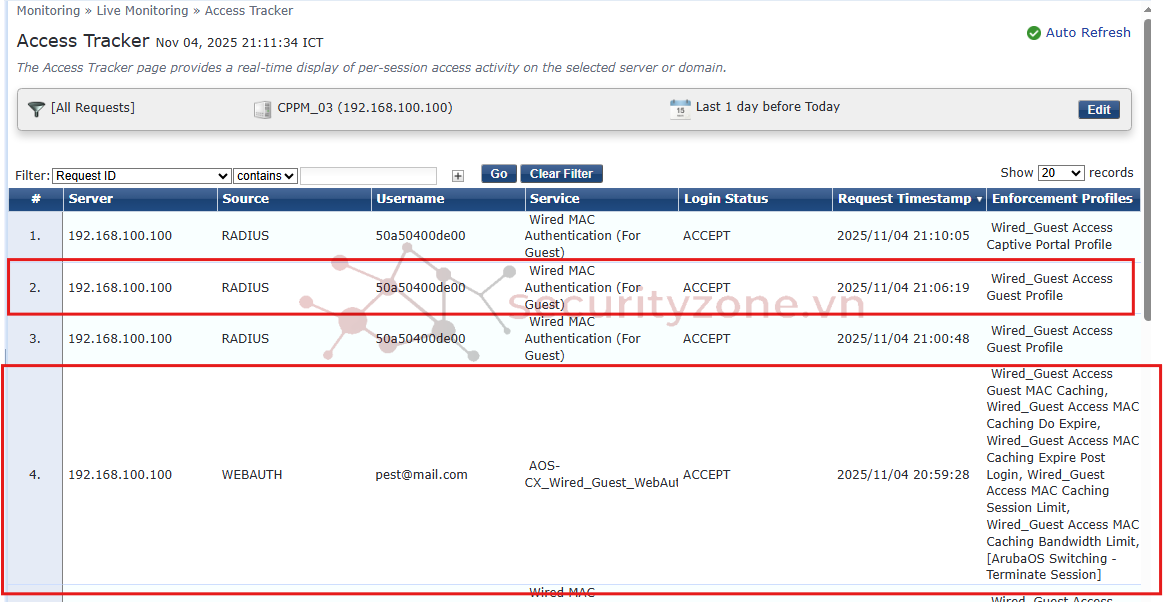

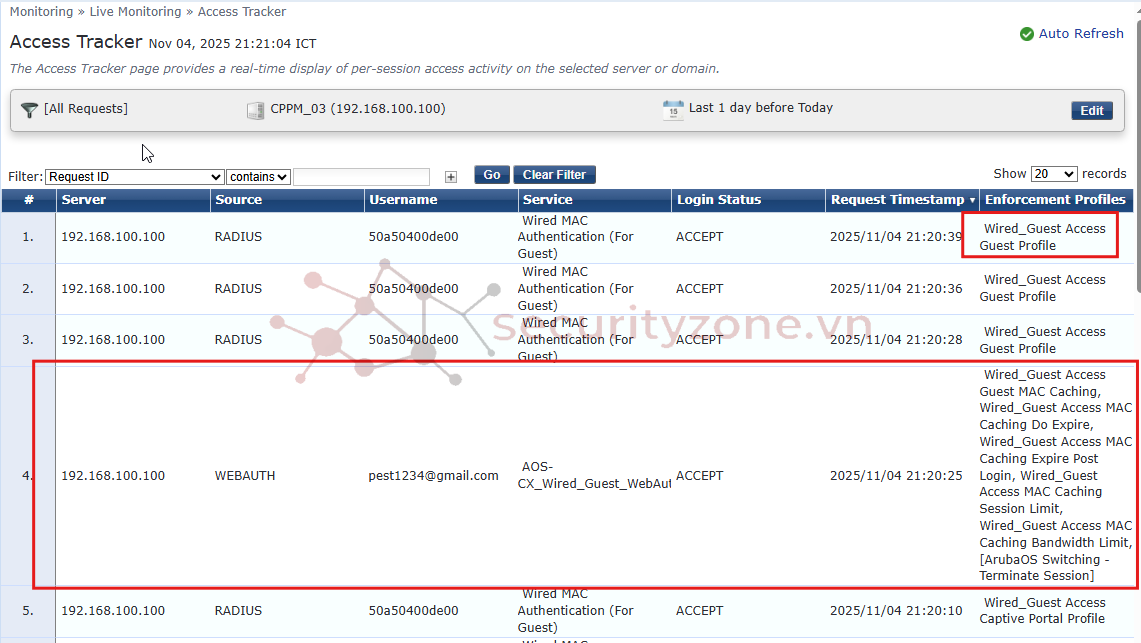

- Các request trên Access Tracker:

- Khi quan sát các request MAC Authen sẽ không có role [MAC Caching] nên guest sẽ được gán role "guest-cp" trên switch

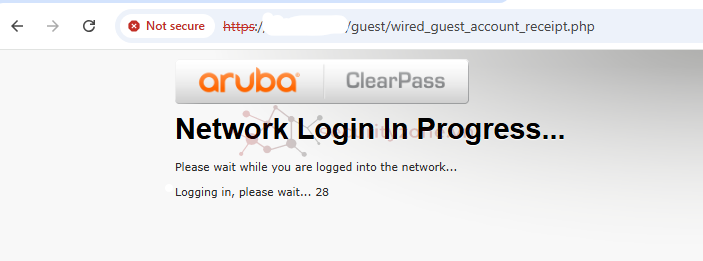

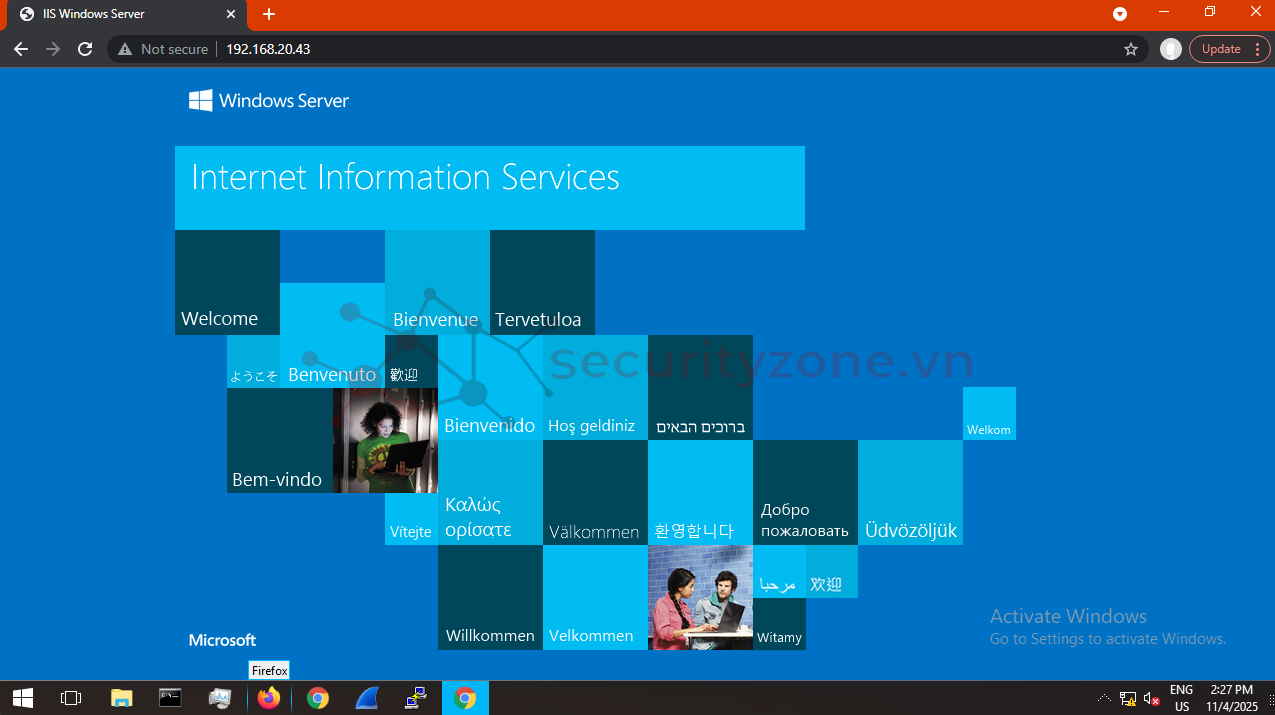

- Khi này, nếu guest truy cập các trang web sẽ bị redirect đến captive portal dã được config trên switch. Do cấu hình là captive portal nên khi được redirect đến sẽ có parameter MAC Address của client trên url:

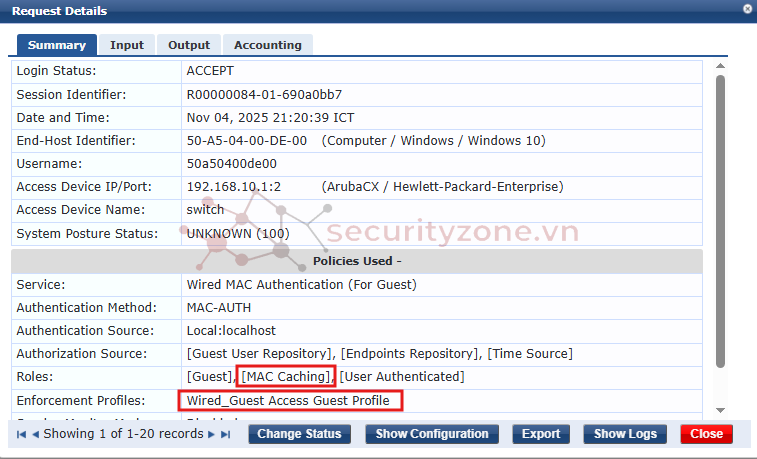

Sau đó tiền hành register và login, xem các request này trên Access Tracker, lúc này có thể thấy enforcement profile được sử dụng là "Guest Profile" thay vì "Captive Guest Profile".

- Thông tin request MAC Authen cho thấy client đã có role [MAC Caching] và thực hiện profile "Guest Profile" để trả về role "guest" cho switch.

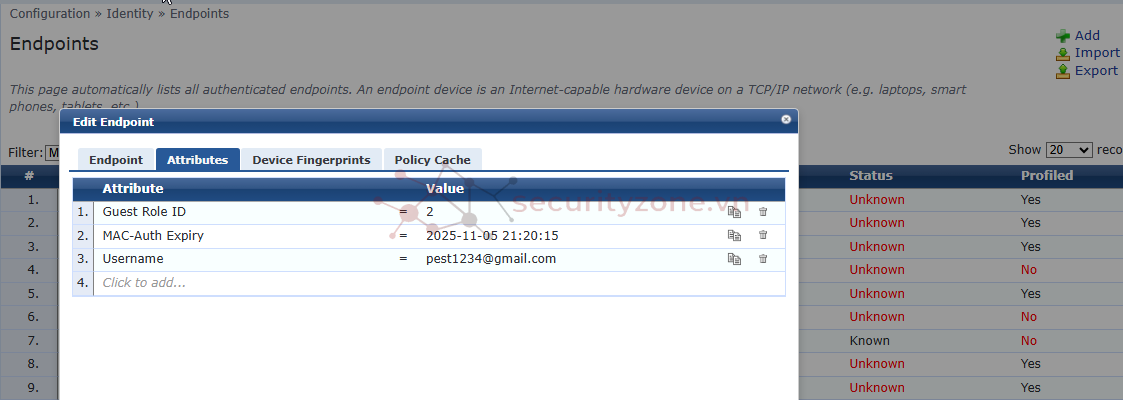

- Thông tin về thời hạn MAC Caching và username của client có thể xem ở Configuration > Identity > Endpoints, sau đó chọn thiết bị có MAC Address tương ứng và chọn sang phần Attributes:

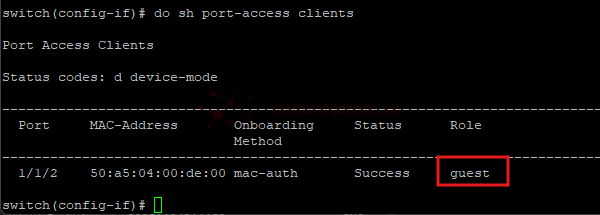

- Kiểm tra trên switch cũng sẽ thấy role "guest" được gán cho client:

- Lúc này client đã có thể truy cập vào các trang web khác mà không còn bị redirect:

(!) Ngoài ra, do đã cấu hình MAC Caching nên trước khi hết hạn MAC-Auth Expiry thì khi Guest kết nối lại vào mạng sẽ được gán role "guest" sau khi xác thực MAC và truy cập mạng bình thường mà không cần login lại.

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Các tài liệu/bài viết tham khảo liên quan:

https://arubanetworking.hpe.com/tec...UserGuide/About ClearPass/About_ClearPass.htm

https://www.youtube.com/playlist?list=PLsYGHuNuBZcbZPEku1zxkfpn2k_O_MENo

https://arubanetworking.hpe.com/techdocs/AOS-CX/10.10/PDF/security_6200-6300-6400.pdf

Bài viết liên quan

Được quan tâm

Bài viết mới