Xin chào mọi người, ở bài này, mình sẽ tìm hiểu một số protocol quan trọng dùng để xác thực trong Aruba Clearpass

Mục lục

I. Giới thiệu các protocol quan trọng trong Aruba ClearPass

II. Tìm hiểu định nghĩa, lợi ích cũng như là cách thức hoạt động của từng protocol

III. Tổng kết

I. Giới thiệu các protocol quan trọng

Những protocol quan trọng và được người dùng thường sử dụng bao gồm Radius, dot802.1x, TACACS+ cũng như là EAP-FAST, EAP-MSCHAPv2, EAP-TLS, PEAP , Windows machine authentication và SNMP Private MIB.

Trong số đó, Radius và TACAC+ thường được sử dụng nhiều trong phương thức xác thực của người dùng. Bây giờ, chúng ta đi tìm hiểu từng protocol được liệt kê bên trên nhé

II. Tìm hiểu định nghĩa, lợi ích cũng như là cách thức hoạt động của từng protocol

RADIUS cho phép ClearPass nhận và xử lý các yêu cầu xác thực, ủy quyền và ghi nhận truy cập từ thiết bị mạng (Switch, AP, VPN Gateway, v.v.).

-> Switch hoặc Access Point đóng vai trò RADIUS client, gửi yêu cầu tới ClearPass RADIUS server.

-> ClearPass kiểm tra thông tin đăng nhập (qua LDAP/AD, certificate, v.v.)

Sau khi kiểm tra thông tin, ClearPass sẽ trả về:

-> Access-Accept: Cho phép truy cập

-> Access-Reject: Từ chối truy cập

-> Access-Challenge: Yêu cầu thêm thông tin

- Cấp VLAN động theo nhóm người dùng (employee, guest, IoT)

- Quản lý truy cập VPN

-> Thiết bị gửi yêu cầu TACACS+ tới ClearPass.

-> ClearPass kiểm tra thông tin đăng nhập (thường qua AD/LDAP).

-> Phân quyền theo từng lệnh CLI (Command Authorization).

-> Ghi log hoạt động người dùng (Accounting).

Authenticator: Thiết bị mạng (Switch, AP).

Authentication Server: ClearPass (RADIUS server).

-> Switch or AP chuyển tiếp đến ClearPass.

-> ClearPass xác thực qua AD/certificate/guest.

-> Nếu OK, cấp quyền (VLAN, ACL,...)

- Áp VLAN động dựa vào nhóm người dùng AD

4. EAP-FAST (Extensible Authentication Protocol - Flexible Authentication via Secure Tunneling)

Định nghĩa:

EAP-FAST là một phương thức trong giao thức EAP (Extensible Authentication Protocol), được phát triển bởi Cisco để cung cấp một cách xác thực an toàn cho các kết nối mạng không dây (Wi-Fi) trong môi trường doanh nghiệp mà không cần phải sử dụng các certificates (PKI) phức tạp.

Mục đích:

5. EAP-MSCHAPv2 (Microsoft Challenge Handshake Authentication Protocol version 2)

Định nghĩa:

EAP-MSCHAPv2 là một phương thức xác thực trong EAP được phát triển bởi Microsoft. Đây là phiên bản cải tiến của MSCHAPv1 và chủ yếu sử dụng trong môi trường Windows. Phương thức này xác thực người dùng thông qua tên người dùng và mật khẩu.

Mục đích:

6. EAP-TLS (EAP-Transport Layer Security)

Định nghĩa:

EAP-TLS là một phương thức trong EAP sử dụng TLS (Transport Layer Security) để xác thực client và server thông qua digital certificate. Đây là phương thức xác thực mạnh mẽ và an toàn nhất trong các giao thức EAP, vì nó sử dụng certificate để bảo mật thay vì mật khẩu.

Mục đích:

7. PEAP (Protected Extensible Authentication Protocol)

Định nghĩa:

PEAP là một giao thức xác thực được thiết kế để cải thiện bảo mật của các giao thức EAP thông qua việc sử dụng một secure tunnel. PEAP sử dụng một lớp mã hóa giữa client và server, bảo vệ thông tin xác thực khỏi bị tấn công trong quá trình truyền tải.

PEAP thực hiện xác thực hai chiều và bảo vệ thông tin nhận dạng của người dùng (như mật khẩu và tên người dùng) qua secure tunnel, giúp ngăn ngừa các cuộc tấn công man-in-the-middle (MITM).

Cách thức hoạt động:

PEAP hỗ trợ nhiều phương thức xác thực khác nhau, bao gồm:

8. EAP-PEAPPublic

Định nghĩa:

EAP-PEAPPublic là một phương thức xác thực sử dụng các certificate công cộng trong PEAP để xác thực người dùng mà không yêu cầu mật khẩu. Phương thức này mang lại sự linh hoạt cho người dùng khi không có certificate số riêng nhưng vẫn cần bảo vệ dữ liệu trong quá trình xác thực.

Cách thức hoạt động:

9. EAP-PWD (EAP-Password)

Định nghĩa:

EAP-PWD là một giao thức xác thực sử dụng mật khẩu cho cả client và server, nhưng thay vì truyền tải mật khẩu trong văn bản rõ (plaintext), EAP-PWD sử dụng một cơ chế mật mã để bảo vệ mật khẩu trong quá trình trao đổi thông tin.

Cách thức hoạt động:

Định nghĩa:

EAP-TTLS là một mở rộng của giao thức EAP sử dụng TLS (Transport Layer Security) để tạo ra một secure tunnel giữa client và server. Sau khi tunnel này được thiết lập, một phương thức xác thực khác (như EAP-MSCHAPv2, EAP-GTC, hoặc PAP) có thể được sử dụng để xác thực người dùng bên trong secure tunnel.

Cách thức hoạt động:

11. Windows Machine Authentication

Định nghĩa:

- Là quá trình xác thực một máy tính (hay thiết bị Windows) khi nó cố gắng kết nối vào mạng hoặc các dịch vụ mạng (như Wi-Fi, VPN, hoặc một hệ thống server) trong môi trường doanh nghiệp hoặc mạng nội bộ. Quá trình này xác thực không chỉ người dùng mà còn cả máy tính hoặc thiết bị mà người dùng đang sử dụng.

Trong các tổ chức sử dụng Windows Active Directory (AD), việc xác thực máy tính và người dùng thường được liên kết với nhau thông qua một phương thức bảo mật gọi là machine authentication. Quá trình này giúp đảm bảo rằng chỉ những máy tính hợp lệ và đã được phép mới có thể truy cập vào mạng của tổ chức.

Cách thức hoạt động của Windows Machine Authentication

Có một số phương thức xác thực được sử dụng phổ biến để xác thực máy tính Windows, đặc biệt trong môi trường sử dụng Active Directory (AD). Các phương thức này bao gồm:

EAP (Extensible Authentication Protocol) cho Wi-Fi và VPN

Trong môi trường không dây (Wi-Fi) hoặc VPN, Windows sử dụng các phương thức xác thực EAP để xác thực cả máy tính và người dùng.

Cách thức sử dụng:

Trong môi trường sử dụng Aruba ClearPass (giải pháp kiểm soát truy cập mạng), Windows machine authentication được sử dụng để xác thực máy tính và người dùng khi họ kết nối vào mạng doanh nghiệp.

Aruba ClearPass sử dụng các giao thức RADIUS để giao tiếp với máy tính và xác thực chúng dựa trên các phương thức như EAP-TLS, PEAP, EAP-MSCHAPv2, và EAP-TTLS.

12. SNMP Private MIB (Management Information Base)

Định nghĩa:

Là một bộ các đối tượng được định nghĩa trong SNMP (Simple Network Management Protocol), được sử dụng để giám sát và quản lý các thiết bị mạng. Trong khi một số MIB tiêu chuẩn (công khai) đã được định nghĩa và sử dụng rộng rãi, Private MIBs là những bộ MIB mà các nhà sản xuất thiết bị mạng tạo ra cho các sản phẩm hoặc giải pháp của họ. Những MIB này cho phép quản trị viên hệ thống hoặc phần mềm quản lý mạng giám sát và điều khiển các chức năng hoặc thông số của thiết bị mà không được bao gồm trong các MIB công khai.

Khái niệm về MIB trong SNMP

MIB là một cơ sở dữ liệu chứa các thông tin hoặc đối tượng có thể được quản lý thông qua SNMP. Nó cung cấp một cách thức tổ chức các đối tượng quản lý trong các thiết bị mạng như bộ định tuyến, switch, server, hoặc các thiết bị khác.

Một MIB bao gồm:

Private MIB là MIB được tạo ra bởi các nhà sản xuất phần cứng hoặc phần mềm cho các sản phẩm của họ. Điều này có nghĩa là chúng không phải là phần của các tiêu chuẩn MIB công khai mà được duy trì và phát triển riêng cho thiết bị hoặc hệ thống của một công ty cụ thể.

Tại sao cần Private MIBs?

Private MIBs có thể chứa nhiều đối tượng khác nhau, tùy thuộc vào nhà sản xuất và sản phẩm của họ. Một số ví dụ về đối tượng trong một Private MIB có thể bao gồm:

Cảm ơn các bạn đã xem bài viết của mình!!!

Mục lục

I. Giới thiệu các protocol quan trọng trong Aruba ClearPass

II. Tìm hiểu định nghĩa, lợi ích cũng như là cách thức hoạt động của từng protocol

III. Tổng kết

I. Giới thiệu các protocol quan trọng

Những protocol quan trọng và được người dùng thường sử dụng bao gồm Radius, dot802.1x, TACACS+ cũng như là EAP-FAST, EAP-MSCHAPv2, EAP-TLS, PEAP , Windows machine authentication và SNMP Private MIB.

Trong số đó, Radius và TACAC+ thường được sử dụng nhiều trong phương thức xác thực của người dùng. Bây giờ, chúng ta đi tìm hiểu từng protocol được liệt kê bên trên nhé

II. Tìm hiểu định nghĩa, lợi ích cũng như là cách thức hoạt động của từng protocol

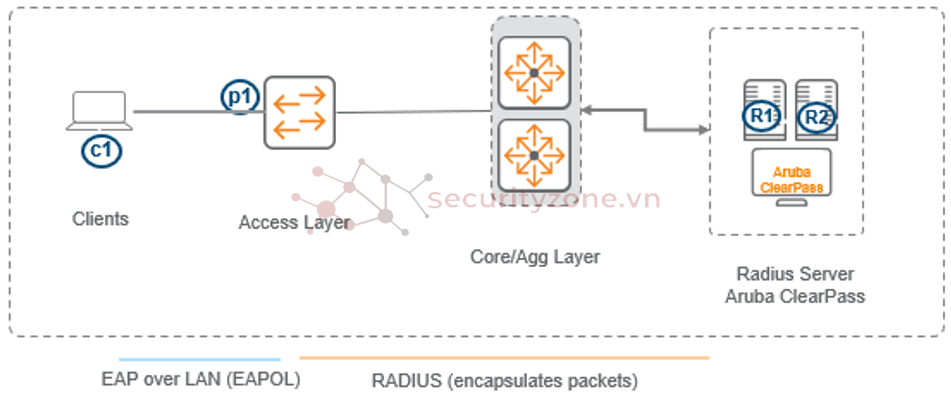

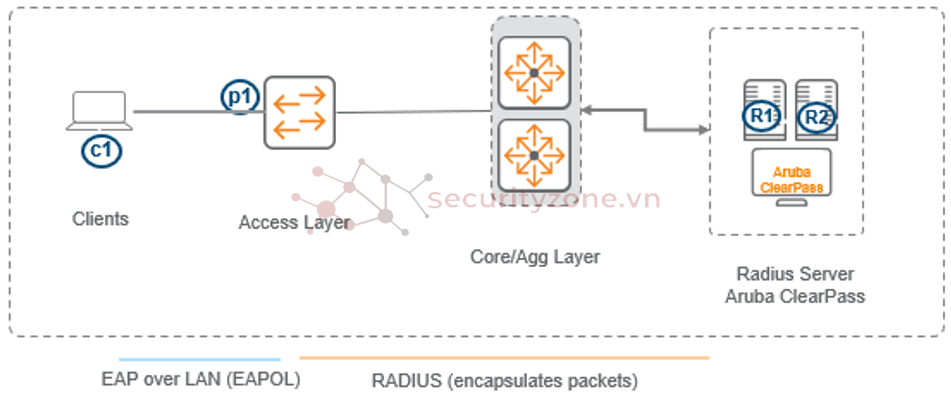

1. RADIUS (Remote Authentication Dial-In User Service)

Định nghĩa

Là giao thức trung tâm cho tất cả các quá trình xác thực truy cập mạng trong ClearPass.RADIUS cho phép ClearPass nhận và xử lý các yêu cầu xác thực, ủy quyền và ghi nhận truy cập từ thiết bị mạng (Switch, AP, VPN Gateway, v.v.).

Cách thức hoạt động:

-> Client gửi yêu cầu kết nối qua Wi-Fi hoặc cổng mạng.-> Switch hoặc Access Point đóng vai trò RADIUS client, gửi yêu cầu tới ClearPass RADIUS server.

-> ClearPass kiểm tra thông tin đăng nhập (qua LDAP/AD, certificate, v.v.)

Sau khi kiểm tra thông tin, ClearPass sẽ trả về:

-> Access-Accept: Cho phép truy cập

-> Access-Reject: Từ chối truy cập

-> Access-Challenge: Yêu cầu thêm thông tin

CoA (Change of Authorization):

Cho phép ClearPass thay đổi quyền truy cập động sau khi xác thực, ví dụ như đẩy VLAN khác hoặc cắt kết nối.Ứng dụng:

- Xác thực Wi-Fi doanh nghiệp (SSID 802.1X)- Cấp VLAN động theo nhóm người dùng (employee, guest, IoT)

- Quản lý truy cập VPN

2. TACACS+ (Terminal Access Controller Access-Control System Plus)

Định nghĩa:

Dùng để xác thực và phân quyền truy cập CLI trên thiết bị mạng như switch, router, firewall.Cách thức hoạt động:

-> Quản trị viên truy cập vào thiết bị mạng.-> Thiết bị gửi yêu cầu TACACS+ tới ClearPass.

-> ClearPass kiểm tra thông tin đăng nhập (thường qua AD/LDAP).

-> Phân quyền theo từng lệnh CLI (Command Authorization).

-> Ghi log hoạt động người dùng (Accounting).

3. 802.1X (Port-Based Network Access Control)

Định nghĩa:

Cơ chế kiểm soát truy cập mạng ở layer 2 – yêu cầu xác thực trước khi cấp quyền truyền dữ liệu qua cổng switch hoặc AP.

Các thành phần bao gồm:

Supplicant: Máy người dùng (PC, mobile) chạy agent 802.1X.Authenticator: Thiết bị mạng (Switch, AP).

Authentication Server: ClearPass (RADIUS server).

Cách thức hoạt động:

-> PC gửi yêu cầu EAP qua 802.1X.-> Switch or AP chuyển tiếp đến ClearPass.

-> ClearPass xác thực qua AD/certificate/guest.

-> Nếu OK, cấp quyền (VLAN, ACL,...)

Ứng dụng trong doanh nghiệp:

- Xác thực người dùng nội bộ khi cắm cáp LAN vào switch.- Áp VLAN động dựa vào nhóm người dùng AD

4. EAP-FAST (Extensible Authentication Protocol - Flexible Authentication via Secure Tunneling)

Định nghĩa:

EAP-FAST là một phương thức trong giao thức EAP (Extensible Authentication Protocol), được phát triển bởi Cisco để cung cấp một cách xác thực an toàn cho các kết nối mạng không dây (Wi-Fi) trong môi trường doanh nghiệp mà không cần phải sử dụng các certificates (PKI) phức tạp.

Mục đích:

- Cung cấp một cơ chế xác thực an toàn, nhưng lại không yêu cầu nhiều việc cấu hình và tốn kém chi phí như EAP-TLS.

- Giảm thiểu sự phức tạp trong việc triển khai.

- Tạo một Secure Tunnel: Trước khi xác thực người dùng, EAP-FAST tạo ra một kênh bảo mật giữa client và server (được gọi là "tunnel"). Mọi thông tin giao tiếp thông qua tunnel này đều được mã hóa.

- Xác thực: Sau khi secure tunnel được thiết lập, người dùng sẽ được xác thực qua các phương thức như EAP-MSCHAPv2 hoặc EAP-GTC, tuỳ theo mong muốn và cấu hình.

5. EAP-MSCHAPv2 (Microsoft Challenge Handshake Authentication Protocol version 2)

Định nghĩa:

EAP-MSCHAPv2 là một phương thức xác thực trong EAP được phát triển bởi Microsoft. Đây là phiên bản cải tiến của MSCHAPv1 và chủ yếu sử dụng trong môi trường Windows. Phương thức này xác thực người dùng thông qua tên người dùng và mật khẩu.

Mục đích:

- Được sử dụng trong các môi trường cần xác thực người dùng thông qua mật khẩu, chẳng hạn như kết nối VPN hoặc Wi-Fi doanh nghiệp.

- Tạo ra một điều kiện giữa client và server để đảm bảo rằng mật khẩu không bị lộ ra trong quá trình kết nối

- Client gửi tên người dùng tới Server.

- Server tạo một challenge cho client

- Client trả lời challenge bằng một response được tính toán từ mật khẩu của người dùng

- Server sẽ check và thông báo trạng thái, người dùng được xác thực và kết nối vào mạng.

6. EAP-TLS (EAP-Transport Layer Security)

Định nghĩa:

EAP-TLS là một phương thức trong EAP sử dụng TLS (Transport Layer Security) để xác thực client và server thông qua digital certificate. Đây là phương thức xác thực mạnh mẽ và an toàn nhất trong các giao thức EAP, vì nó sử dụng certificate để bảo mật thay vì mật khẩu.

Mục đích:

- Cung cấp một phương thức xác thực cực kỳ bảo mật vì cả client và server đều phải xác thực qua certificate số, điều này giảm thiểu khả năng tấn công như phishing hay trung gian.

- Phù hợp cho các hệ thống mạng yêu cầu mức độ bảo mật rất cao như trong các tổ chức tài chính, cơ quan chính phủ, hoặc các mạng doanh nghiệp lớn.

- Client và Server trao đổi certificate: Trong quá trình thiết lập kết nối, cả client và server đều gửi certificate số của mình để chứng minh danh tính của mình.

- Xác thực qua certificate: Server kiểm tra certificate của client và ngược lại, client kiểm tra certificate của server

- Mã hóa kết nối: Sau khi xác thực thành công, kết nối giữa client và server sẽ được mã hóa bằng TLS, bảo vệ mọi thông tin truyền tải.

7. PEAP (Protected Extensible Authentication Protocol)

Định nghĩa:

PEAP là một giao thức xác thực được thiết kế để cải thiện bảo mật của các giao thức EAP thông qua việc sử dụng một secure tunnel. PEAP sử dụng một lớp mã hóa giữa client và server, bảo vệ thông tin xác thực khỏi bị tấn công trong quá trình truyền tải.

PEAP thực hiện xác thực hai chiều và bảo vệ thông tin nhận dạng của người dùng (như mật khẩu và tên người dùng) qua secure tunnel, giúp ngăn ngừa các cuộc tấn công man-in-the-middle (MITM).

Cách thức hoạt động:

- Giai đoạn 1: Client và server thiết lập một secure tunnel bằng EAP-TLS (hoặc các phương thức khác tùy theo cài đặt) để mã hóa toàn bộ quá trình xác thực.

- Giai đoạn 2: Sau khi secure tunnel được thiết lập, một phương thức xác thực khác (như EAP-MSCHAPv2, EAP-GTC, hoặc EAP-TLS) sẽ được sử dụng trong tunnel này để xác thực người dùng và server.

- Bảo mật cao hơn: PEAP mã hóa toàn bộ quá trình xác thực, giúp bảo vệ dữ liệu khỏi bị tấn công.

- Dễ triển khai: Người dùng không cần phải cài đặt certificate số phức tạp, làm cho PEAP trở thành một lựa chọn phổ biến trong các tổ chức không muốn triển khai hạ tầng certificate số (PKI).

PEAP hỗ trợ nhiều phương thức xác thực khác nhau, bao gồm:

8. EAP-PEAPPublic

Định nghĩa:

EAP-PEAPPublic là một phương thức xác thực sử dụng các certificate công cộng trong PEAP để xác thực người dùng mà không yêu cầu mật khẩu. Phương thức này mang lại sự linh hoạt cho người dùng khi không có certificate số riêng nhưng vẫn cần bảo vệ dữ liệu trong quá trình xác thực.

Cách thức hoạt động:

- Client và server thực hiện việc xác thực thông qua một cơ chế sử dụng certificate công cộng, mà không cần mật khẩu.

- Hữu ích trong các môi trường không muốn sử dụng mật khẩu cho mỗi người dùng, nhưng vẫn muốn bảo vệ kết nối qua một secure tunnel.

9. EAP-PWD (EAP-Password)

Định nghĩa:

EAP-PWD là một giao thức xác thực sử dụng mật khẩu cho cả client và server, nhưng thay vì truyền tải mật khẩu trong văn bản rõ (plaintext), EAP-PWD sử dụng một cơ chế mật mã để bảo vệ mật khẩu trong quá trình trao đổi thông tin.

Cách thức hoạt động:

- Client và server tạo một secure tunnel.

- Cả hai bên sử dụng mật khẩu để xác thực nhưng không truyền mật khẩu rõ ràng, thay vào đó là việc mã hóa mật khẩu trong quá trình giao tiếp.

- Sau khi xác thực thành công, kết nối được mở.

- Cung cấp một phương thức xác thực đơn giản nhưng an toàn, bảo vệ mật khẩu trong suốt quá trình giao tiếp mà không cần sử dụng certificate.

Định nghĩa:

EAP-TTLS là một mở rộng của giao thức EAP sử dụng TLS (Transport Layer Security) để tạo ra một secure tunnel giữa client và server. Sau khi tunnel này được thiết lập, một phương thức xác thực khác (như EAP-MSCHAPv2, EAP-GTC, hoặc PAP) có thể được sử dụng để xác thực người dùng bên trong secure tunnel.

Cách thức hoạt động:

- Bước 1: Client và server thiết lập một secure tunnel qua TLS, nghĩa là tất cả các trao đổi thông tin giữa client và server sẽ được mã hóa và bảo vệ.

- Bước 2: Sau khi secure tunnel được thiết lập, một phương thức xác thực sẽ được sử dụng trong tunnel này. Các phương thức xác thực có thể bao gồm EAP-MSCHAPv2, EAP-TLS, EAP-GTC, EAP-MD5, PAP, hoặc CHAP.

- Bước 3: Sau khi xác thực người dùng qua một trong các phương thức trên, kết nối sẽ được cấp quyền truy cập vào mạng.

11. Windows Machine Authentication

Định nghĩa:

- Là quá trình xác thực một máy tính (hay thiết bị Windows) khi nó cố gắng kết nối vào mạng hoặc các dịch vụ mạng (như Wi-Fi, VPN, hoặc một hệ thống server) trong môi trường doanh nghiệp hoặc mạng nội bộ. Quá trình này xác thực không chỉ người dùng mà còn cả máy tính hoặc thiết bị mà người dùng đang sử dụng.

Trong các tổ chức sử dụng Windows Active Directory (AD), việc xác thực máy tính và người dùng thường được liên kết với nhau thông qua một phương thức bảo mật gọi là machine authentication. Quá trình này giúp đảm bảo rằng chỉ những máy tính hợp lệ và đã được phép mới có thể truy cập vào mạng của tổ chức.

Cách thức hoạt động của Windows Machine Authentication

- Kết nối mạng: Khi một máy tính Windows kết nối vào mạng, ví dụ như mạng Wi-Fi hoặc VPN, máy tính sẽ yêu cầu xác thực.

- Xác thực máy tính: Windows yêu cầu xác thực máy tính trong quá trình này. Nếu máy tính đã được đăng ký vào Active Directory, nó sẽ sử dụng Kerberos hoặc NTLM (NT LAN Manager) để xác thực với server Domain Controller.

- Xác thực người dùng: Sau khi máy tính được xác thực, người dùng sẽ tiến hành xác thực của riêng mình, thường là qua tên người dùng và mật khẩu (hoặc thông qua các phương thức xác thực mạnh mẽ hơn như Multi-Factor Authentication - MFA).

- Cấp quyền truy cập: Nếu cả hai quá trình xác thực máy tính và người dùng thành công, máy tính sẽ được cấp quyền truy cập vào các tài nguyên mạng, như chia sẻ tệp tin, ứng dụng hoặc máy in.

Có một số phương thức xác thực được sử dụng phổ biến để xác thực máy tính Windows, đặc biệt trong môi trường sử dụng Active Directory (AD). Các phương thức này bao gồm:

EAP (Extensible Authentication Protocol) cho Wi-Fi và VPN

Trong môi trường không dây (Wi-Fi) hoặc VPN, Windows sử dụng các phương thức xác thực EAP để xác thực cả máy tính và người dùng.

- EAP-TLS: Đối với mạng Wi-Fi doanh nghiệp, EAP-TLS là một trong những phương thức xác thực mạnh mẽ nhất. Máy tính và người dùng sẽ phải cung cấp certificate số (certificates) để thiết lập kết nối an toàn với server xác thực RADIUS.

- EAP-PEAP (Protected EAP): Thường được sử dụng khi không có certificate số cho người dùng và máy tính. PEAP bảo vệ mật khẩu trong một "tunnel" mã hóa, giúp ngăn chặn các cuộc tấn công trong quá trình xác thực.

Cách thức sử dụng:

Trong môi trường sử dụng Aruba ClearPass (giải pháp kiểm soát truy cập mạng), Windows machine authentication được sử dụng để xác thực máy tính và người dùng khi họ kết nối vào mạng doanh nghiệp.

Aruba ClearPass sử dụng các giao thức RADIUS để giao tiếp với máy tính và xác thực chúng dựa trên các phương thức như EAP-TLS, PEAP, EAP-MSCHAPv2, và EAP-TTLS.

- Xác thực máy tính: ClearPass có thể xác thực máy tính dựa trên các thuộc tính máy tính trong Active Directory hoặc dựa trên certificate số trong môi trường EAP-TLS.

- Xác thực người dùng: Sau khi máy tính được xác thực, ClearPass tiếp tục xác thực người dùng với tên người dùng và mật khẩu (hoặc phương thức mạnh mẽ hơn như MFA).

- Cấp quyền truy cập: Sau khi xác thực, ClearPass sẽ quyết định cấp quyền truy cập cho người dùng và máy tính vào mạng

12. SNMP Private MIB (Management Information Base)

Định nghĩa:

Là một bộ các đối tượng được định nghĩa trong SNMP (Simple Network Management Protocol), được sử dụng để giám sát và quản lý các thiết bị mạng. Trong khi một số MIB tiêu chuẩn (công khai) đã được định nghĩa và sử dụng rộng rãi, Private MIBs là những bộ MIB mà các nhà sản xuất thiết bị mạng tạo ra cho các sản phẩm hoặc giải pháp của họ. Những MIB này cho phép quản trị viên hệ thống hoặc phần mềm quản lý mạng giám sát và điều khiển các chức năng hoặc thông số của thiết bị mà không được bao gồm trong các MIB công khai.

Khái niệm về MIB trong SNMP

MIB là một cơ sở dữ liệu chứa các thông tin hoặc đối tượng có thể được quản lý thông qua SNMP. Nó cung cấp một cách thức tổ chức các đối tượng quản lý trong các thiết bị mạng như bộ định tuyến, switch, server, hoặc các thiết bị khác.

Một MIB bao gồm:

- OID (Object Identifiers): Mỗi đối tượng trong MIB được gán một mã nhận dạng duy nhất gọi là OID.

- Các đối tượng (Objects): Các thuộc tính hoặc thông số mà SNMP có thể truy vấn hoặc thay đổi. Chúng có thể là thông tin về trạng thái của thiết bị, thông số cấu hình, hoặc các giá trị đo lường (như lưu lượng mạng, tình trạng các cổng mạng, v.v.).

Private MIB là MIB được tạo ra bởi các nhà sản xuất phần cứng hoặc phần mềm cho các sản phẩm của họ. Điều này có nghĩa là chúng không phải là phần của các tiêu chuẩn MIB công khai mà được duy trì và phát triển riêng cho thiết bị hoặc hệ thống của một công ty cụ thể.

Tại sao cần Private MIBs?

- Tùy chỉnh: Các nhà sản xuất có thể tạo ra các MIB riêng để hỗ trợ tính năng và thông số độc đáo của sản phẩm của họ. Ví dụ, họ có thể thêm các đối tượng trong MIB để giám sát các thông số riêng biệt hoặc các tính năng đặc biệt mà các MIB tiêu chuẩn không cung cấp.

- Chức năng mở rộng: Các thiết bị mạng như switch, router, firewall, hoặc các hệ thống giám sát mạng có thể có các chức năng đặc biệt mà chỉ có thể được truy cập thông qua Private MIBs.

- Quản lý và giám sát chi tiết: Thông qua Private MIB, các nhà quản lý mạng có thể truy cập và giám sát các thông số, trạng thái hoặc các tính năng của thiết bị mà không có sẵn trong các MIB tiêu chuẩn.

Private MIBs có thể chứa nhiều đối tượng khác nhau, tùy thuộc vào nhà sản xuất và sản phẩm của họ. Một số ví dụ về đối tượng trong một Private MIB có thể bao gồm:

- Trạng thái thiết bị: Kiểm tra trạng thái hoạt động của các mô-đun hoặc phần cứng trong thiết bị.

- Cấu hình và điều khiển: Cung cấp khả năng thay đổi cấu hình của các thiết bị hoặc tính năng.

- Thông tin đo lường: Giám sát các thông số hoạt động như băng thông, tải hệ thống, bộ nhớ, và CPU của thiết bị.

- Cảnh báo và thông báo: Các sự kiện hoặc cảnh báo của thiết bị, chẳng hạn như khi một cổng bị lỗi hoặc khi có sự cố về phần cứng.

Cảm ơn các bạn đã xem bài viết của mình!!!

Đính kèm

Bài viết liên quan

Bài viết mới