Khang Thiện Duy

Intern

Mục lục:

I. MISP (Malware Information Sharing Platform & Threat Sharing)

II. OpenCTI (Open Cyber Threat Intelligence Platform)

III. Yeti (Your Everyday Threat Intelligence)

IV. OTX (Open Threat Exchange)

V. Kết luận

Bây giờ, mình sẽ tiến hành phân tích giải pháp Threat Intelligence mã nguồn mở miễn phí đầu tiên, kèm theo phân tích chi tiết và so sánh toàn diện giữa chúng. Giải pháp này sẽ được trình bày theo cấu trúc: Khái niệm – Tính năng chính – Ưu điểm – Nhược điểm.

I. MISP (Malware Information Sharing Platform & Threat Sharing)

Khái niệm: MISP (Malware Information Sharing Platform & Threat Sharing) là một nền tảng mã nguồn mở được thiết kế nhằm thu thập, chia sẻ, lưu trữ và phân tích thông tin tình báo về mối đe dọa mạng (Threat Intelligence) một cách hiệu quả và có cấu trúc. MISP giúp các tổ chức, cơ quan chính phủ, nhà nghiên cứu và doanh nghiệp phối hợp chia sẻ thông tin một cách an toàn, có tổ chức và theo thời gian thực, từ đó hỗ trợ tốt hơn trong việc phòng chống và ứng phó với các mối đe dọa mạng, tấn công có chủ đích (APT), phần mềm độc hại (malware), lừa đảo (phishing) và nhiều mối nguy hại khác.

Những tính năng chính của MISP:

Ưu điểm:

Nhược điểm:

Khái niệm: OpenCTI là một nền tảng mã nguồn mở (open-source) được thiết kế nhằm mục đích thu thập, lưu trữ, phân tích, và chia sẻ thông tin tình báo về mối đe dọa mạng (Cyber Threat Intelligence – CTI) một cách có hệ thống và cấu trúc. Nền tảng này được phát triển bởi tổ chức French National Cybersecurity Agency (ANSSI) và công ty CERT-EU, cùng sự hỗ trợ từ cộng đồng mã nguồn mở. Mục tiêu của OpenCTI là xây dựng một hệ thống hợp nhất, dễ tích hợp, để hỗ trợ các chuyên gia an ninh mạng trong việc hiểu, mô hình hóa và phản ứng với các mối đe dọa an ninh mạng ngày càng tinh vi và phát triển nhanh chóng.

Những tính năng chính của OpenCTI:

Nhược điểm:

Khái niệm: Yeti (Your Everyday Threat Intelligence) là một nền tảng mã nguồn mở (open-source) được phát triển với mục tiêu giúp các chuyên gia an ninh mạng quản lý, tổ chức, chuẩn hóa và phân tích thông tin tình báo về mối đe dọa mạng (Threat Intelligence). Yeti đóng vai trò như một kho lưu trữ trung tâm cho thông tin về các mối đe dọa, giúp các tổ chức thu thập, hợp nhất và chia sẻ dữ liệu tình báo một cách có cấu trúc và hiệu quả.

Những tính năng chính của YETI:

Nhược điểm:

IV. OTX (Open Threat Exchange)

Khái niệm: OTX (Open Threat Exchange) là một nền tảng chia sẻ tình báo mối đe dọa mạng (Cyber Threat Intelligence) mã nguồn mở và cộng đồng do AlienVault (nay là một phần của AT&T Cybersecurity) phát triển. Đây là một hệ sinh thái CTI cộng đồng lớn nhất thế giới với hàng trăm nghìn người dùng từ các tổ chức, doanh nghiệp, chuyên gia an ninh mạng, nhà nghiên cứu bảo mật và cơ quan chính phủ trên toàn cầu cùng tham gia chia sẻ thông tin về các mối đe dọa mới nhất.

Những tính năng chính của OTX:

Nhược điểm:

V. Kết luận

Tùy theo quy mô tổ chức, yêu cầu bảo mật, hạ tầng IT và nguồn lực, bạn có thể chọn:

I. MISP (Malware Information Sharing Platform & Threat Sharing)

II. OpenCTI (Open Cyber Threat Intelligence Platform)

III. Yeti (Your Everyday Threat Intelligence)

IV. OTX (Open Threat Exchange)

V. Kết luận

Bây giờ, mình sẽ tiến hành phân tích giải pháp Threat Intelligence mã nguồn mở miễn phí đầu tiên, kèm theo phân tích chi tiết và so sánh toàn diện giữa chúng. Giải pháp này sẽ được trình bày theo cấu trúc: Khái niệm – Tính năng chính – Ưu điểm – Nhược điểm.

I. MISP (Malware Information Sharing Platform & Threat Sharing)

Khái niệm: MISP (Malware Information Sharing Platform & Threat Sharing) là một nền tảng mã nguồn mở được thiết kế nhằm thu thập, chia sẻ, lưu trữ và phân tích thông tin tình báo về mối đe dọa mạng (Threat Intelligence) một cách hiệu quả và có cấu trúc. MISP giúp các tổ chức, cơ quan chính phủ, nhà nghiên cứu và doanh nghiệp phối hợp chia sẻ thông tin một cách an toàn, có tổ chức và theo thời gian thực, từ đó hỗ trợ tốt hơn trong việc phòng chống và ứng phó với các mối đe dọa mạng, tấn công có chủ đích (APT), phần mềm độc hại (malware), lừa đảo (phishing) và nhiều mối nguy hại khác.

Những tính năng chính của MISP:

- Chia sẻ tình báo mối đe dọa có cấu trúc: MISP sử dụng mô hình dữ liệu có cấu trúc để lưu trữ và chia sẻ các thông tin như IP, domain, URL, hash của malware, hỗ trợ các định dạng như: STIX (Structured Threat Information Expression), OpenIOC, MISP JSON, MISP XML, CEF

- Cộng tác và đồng bộ hóa giữa các tổ chức: MISP cho phép thiết lập hệ thống chia sẻ liên tổ chức với các cấp độ phân quyền rõ ràng, có thể đồng bộ hóa thông tin giữa các server MISP khác nhau và hỗ trợ mô hình liên kết theo cụm, mỗi tổ chức có thể kiểm soát dữ liệu nào được chia sẻ, với ai, ở mức độ nào (visibility, tagging, sharing groups).

- Hệ thống quản lý IOC: Cung cấp giao diện để người dùng tạo, chỉnh sửa, phân loại và tìm kiếm các chỉ số xâm nhập. Tự động đánh dấu IOC trùng lặp, phát hiện IOC lỗi thời hoặc không còn hiệu lực. Cho phép liên kết các IOC lại với nhau để hiểu rõ hơn về ngữ cảnh tấn công.

- Hệ thống ghi chú và phân tích sâu: Phân tích mối liên hệ giữa các IOC và sự kiện khác để phát hiện mẫu tấn công, hệ thống correlation giúp tìm ra IOC liên kết chéo giữa các sự kiện. Ghi lại lịch sử thay đổi, bổ sung chú thích và nhận xét để tạo dữ liệu tình báo chất lượng cao.

- Cơ chế bảo mật và kiểm soát truy cập chặt chẽ: Hỗ trợ xác thực đa yếu tố (2FA), hệ thống RBAC (Role-Based Access Control) cho phép kiểm soát chi tiết từng hành động, mọi hoạt động được ghi lại dưới dạng log, hỗ trợ kiểm toán và điều tra.

Ưu điểm:

- Miễn phí, mã nguồn mở, dễ tùy biến

- Khả năng mở rộng và tích hợp cao

- Quản lý dữ liệu phong phú và chuyên sâu

- Cộng tác liên tổ chức hiệu quả

- Hỗ trợ chuẩn hóa và tương thích

Nhược điểm:

- Yêu cầu kỹ năng kỹ thuật để triển khai

- Giao diện chưa tối ưu cho người mới

- Không có hỗ trợ thương mại chính thức

- Phụ thuộc vào chất lượng dữ liệu nhập vào

- Quản lý số lượng lớn dữ liệu phức tạp

Khái niệm: OpenCTI là một nền tảng mã nguồn mở (open-source) được thiết kế nhằm mục đích thu thập, lưu trữ, phân tích, và chia sẻ thông tin tình báo về mối đe dọa mạng (Cyber Threat Intelligence – CTI) một cách có hệ thống và cấu trúc. Nền tảng này được phát triển bởi tổ chức French National Cybersecurity Agency (ANSSI) và công ty CERT-EU, cùng sự hỗ trợ từ cộng đồng mã nguồn mở. Mục tiêu của OpenCTI là xây dựng một hệ thống hợp nhất, dễ tích hợp, để hỗ trợ các chuyên gia an ninh mạng trong việc hiểu, mô hình hóa và phản ứng với các mối đe dọa an ninh mạng ngày càng tinh vi và phát triển nhanh chóng.

Những tính năng chính của OpenCTI:

- Quản lý tri thức về mối đe dọa: Lưu trữ thông tin về các thực thể liên quan đến an ninh mạng như: Actors (tác nhân tấn công), Malware, Intrusion Sets, TTPs (Tactics, Techniques, and Procedures), Indicators, Vulnerabilities, Campaigns, Incidents. Xây dựng mối quan hệ logic giữa các thực thể thông qua biểu đồ liên kết dạng đồ thị

- Tích hợp chuẩn STIX 2.1 và cấu trúc ngữ nghĩa: Cho phép người dùng nhập, xuất, và chuyển đổi dữ liệu CTI dưới định dạng STIX 2.1. Dữ liệu được chuẩn hóa theo cấu trúc STIX giúp dễ dàng tương tác với các hệ thống khác như MISP, TheHive hoặc các nền tảng Threat Intelligence khác.

- Phân tích mối liên hệ và biểu đồ trực quan: Cung cấp giao diện biểu đồ dạng liên kết giữa các đối tượng như malware, actor, attack pattern. Giúp người dùng hình dung mối quan hệ giữa các yếu tố trong một cuộc tấn công.

- Phân quyền truy cập chi tiết: Hệ thống phân quyền người dùng theo vai trò (RBAC – Role-Based Access Control). Được định nghĩa chính sách bảo mật cho từng tổ chức, nhóm, người dùng, loại dữ liệu.

- Giao diện người dùng trực quan: Giao diện web hiện đại, dễ sử dụng. Hỗ trợ dashboard hiển thị các biểu đồ, số liệu thống kê, thời gian thực.

- Mã nguồn mở và miễn phí

- Hỗ trợ mở rộng linh hoạt

- Khả năng mô hình hóa kiến thức toàn diện

- Định dạng chuẩn hóa và khả năng liên thông

- Giao diện đồ họa phân tích mạnh mẽ

Nhược điểm:

- Yêu cầu cấu hình phức tạp khi triển khai

- Tiêu tốn tài nguyên hệ thống

- Chưa có tính năng xử lý IOC real-time như một số SOAR

- Đường cong học tập cao

- Tài liệu và hỗ trợ kỹ thuật chưa hoàn chỉnh

Khái niệm: Yeti (Your Everyday Threat Intelligence) là một nền tảng mã nguồn mở (open-source) được phát triển với mục tiêu giúp các chuyên gia an ninh mạng quản lý, tổ chức, chuẩn hóa và phân tích thông tin tình báo về mối đe dọa mạng (Threat Intelligence). Yeti đóng vai trò như một kho lưu trữ trung tâm cho thông tin về các mối đe dọa, giúp các tổ chức thu thập, hợp nhất và chia sẻ dữ liệu tình báo một cách có cấu trúc và hiệu quả.

Những tính năng chính của YETI:

- Mối quan hệ và ngữ nghĩa: Tạo và biểu diễn các mối liên kết giữa các đối tượng và biểu diễn thông tin bằng đồ thị giúp phân tích trực quan hơn.

- Truy vấn và tìm kiếm: Hỗ trợ tìm kiếm nâng cao theo từ khóa, bộ lọc, mối quan hệ, thời gian, kiểu thực thể, hoặc tags. Hỗ trợ tìm kiếm theo biểu thức chính quy (regular expressions). Cung cấp API để tích hợp vào các công cụ hoặc script tùy chỉnh.

- Chia sẻ và cộng tác: Quản lý người dùng với vai trò. Hỗ trợ tag tùy chỉnh, phân loại IOC theo nhóm. Hỗ trợ chia sẻ thông tin theo chuẩn TAXII 1.x (TAXII 2.0 có thể được bổ sung qua plugins).

- Plugin và API: Cho phép mở rộng chức năng thông qua các plugin tùy chỉnh. Giao diện REST API toàn diện giúp tích hợp với hệ thống SIEM, SOAR, hoặc các công cụ kiểm tra.

- Mã nguồn mở và miễn phí

- Dễ triển khai và sử dụng

- Tích hợp mạnh mẽ

- Hệ thống hóa thông tin đe dọa

- Phù hợp với nhiều quy mô tổ chức

Nhược điểm:

- Giao diện còn hạn chế

- Tài liệu còn thiếu cập nhật

- Phụ thuộc nhiều vào kỹ năng kỹ thuật

- Tốc độ xử lý có thể chậm khi dữ liệu lớn

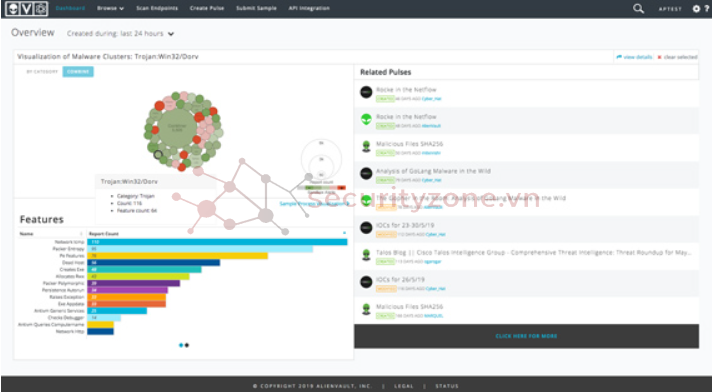

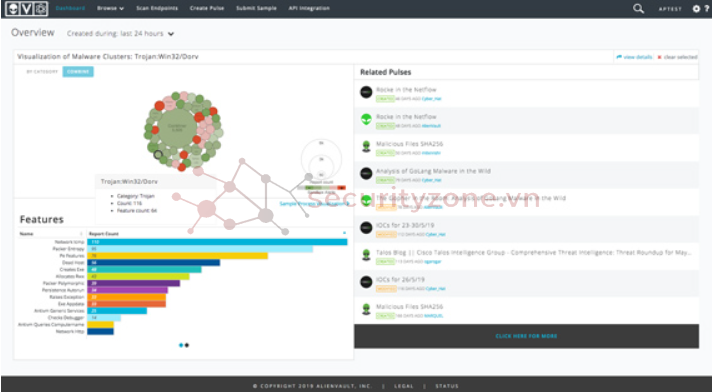

IV. OTX (Open Threat Exchange)

Khái niệm: OTX (Open Threat Exchange) là một nền tảng chia sẻ tình báo mối đe dọa mạng (Cyber Threat Intelligence) mã nguồn mở và cộng đồng do AlienVault (nay là một phần của AT&T Cybersecurity) phát triển. Đây là một hệ sinh thái CTI cộng đồng lớn nhất thế giới với hàng trăm nghìn người dùng từ các tổ chức, doanh nghiệp, chuyên gia an ninh mạng, nhà nghiên cứu bảo mật và cơ quan chính phủ trên toàn cầu cùng tham gia chia sẻ thông tin về các mối đe dọa mới nhất.

Những tính năng chính của OTX:

- Pulse – đơn vị chia sẻ tình báo: Mỗi Pulse là một tập hợp của các thông tin tình báo liên quan. Các Pulse thường đi kèm mô tả chi tiết, metadata, thẻ (tags), mối liên hệ, nguồn gốc và thông tin MITRE ATT&CK nếu có.

- Chia sẻ và tìm kiếm thông tin mối đe dọa: Cho phép cộng đồng đăng tải các Pulse mới. Tìm kiếm IoC theo nhiều tiêu chí như IP, hash, URL, file type, hoặc theo tên nhóm hacker, chiến dịch, phần mềm độc hại.

- Hệ thống cảnh báo và theo dõi: Người dùng có thể theo dõi (subscribe) các chủ đề, tác giả hoặc loại mối đe dọa cụ thể. Tự động nhận cảnh báo qua email khi có Pulse mới liên quan đến tiêu chí đã đăng ký.

- MITRE ATT&CK Integration: Các Pulse được gán kỹ thuật MITRE ATT&CK tương ứng, giúp dễ dàng hiểu rõ chiến thuật và phương pháp tấn công. Hữu ích trong việc huấn luyện SOC, phân tích phản ứng sự cố và mô phỏng tấn công.

- Kho dữ liệu lớn và cập nhật liên tục

- Tạo điều kiện cho cộng đồng chia sẻ

- Thân thiện với người dùng

- Dễ áp dụng với quy mô nhỏ và vừa

- Dễ tích hợp và mở rộng

Nhược điểm:

- Chất lượng dữ liệu không đồng đều

- Thiếu khả năng phân tích ngữ cảnh sâu

- Không có mô hình dữ liệu liên kết chặt như STIX/TAXII

- Không tích hợp tự động hóa phản ứng sự cố

- Giới hạn trong phân quyền và bảo mật dữ liệu riêng

V. Kết luận

Tùy theo quy mô tổ chức, yêu cầu bảo mật, hạ tầng IT và nguồn lực, bạn có thể chọn:

- MISP: Nếu bạn cần một nền tảng chia sẻ IOC chuyên sâu, phục vụ cộng đồng và muốn kết nối với các tổ chức khác.

- OpenCTI: Nếu bạn cần xây dựng cơ sở tri thức đe dọa (threat knowledge base) có cấu trúc theo chuẩn MITRE ATT&CK, STIX 2.1.

- Yeti: Phù hợp với nhóm nhỏ hoặc SOC muốn triển khai nội bộ đơn giản.

- OTX: Nguồn IOC cộng đồng mạnh mẽ, dễ dùng nếu không muốn tự triển khai.

Bài viết liên quan

Bài viết mới