KIẾN TRÚC CỦA TREND MICRO NDR

Mục lục:I. Thành phần chính

1. Lớp thu thập dữ liệu

2. Lớp phân tích và tương quan

3. Lớp quản lí và phản hồi

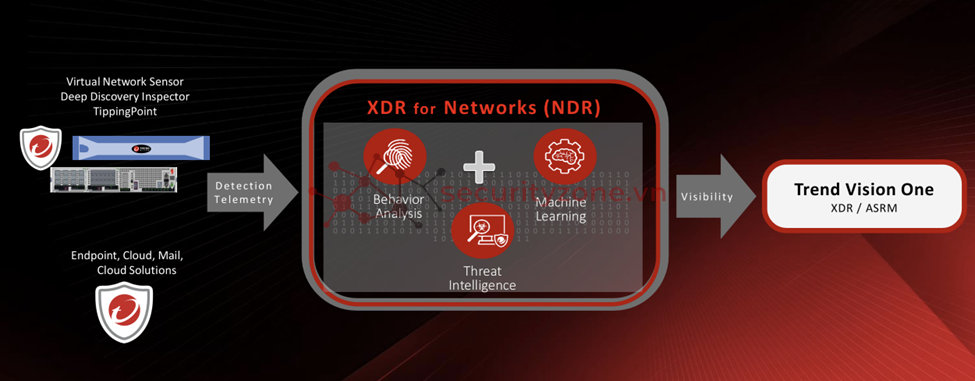

II. Cách thức hoạt độngNDR của Trend Micro không phải là một sản phẩm độc lập, riêng lẻ mà là một năng lực bảo mật được tích hợp sâu sắc và vận hành bởi nền tảng an ninh mạng hợp nhất Trend Micro Vision One™. Sức mạnh của nó đến từ sự kết hợp giữa các cảm biến mạng thông minh và một lõi phân tích mạnh mẽ trên đám mây.

I. Thành phần chính

1. Lớp thu thập dữ liệu: Cảm biến mạng (network sensors)

- Thiết bị vật lý (Physical Appliances): Như Trend Micro TippingPoint™ TX Series, được đặt tại các điểm mạng quan trọng (core network, perimeter) để giám sát lưu lượng với hiệu suất cao.

- Thiết bị ảo (Virtual Appliances): Như Trend Micro Deep Discovery Inspector (DDI), có thể được triển khai linh hoạt trên các nền tảng ảo hóa (VMware, Hyper-V) để giám sát lưu lượng giữa các máy ảo (traffic Đông-Tây).

- Cảm biến trên đám mây (Cloud Sensors): Tích hợp với các môi trường đám mây công cộng (AWS, Azure, GCP) để giám sát lưu lượng truy cập vào, ra và bên trong các ứng dụng đám mây.

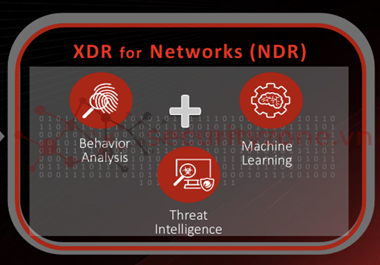

2. Lớp phân tích và tương quan: Lõi trung tâm Vision One

Đây là "bộ não" của toàn bộ giải pháp, nơi tất cả dữ liệu từ các cảm biến được gửi về để xử lý. Lõi phân tích này bao gồm nhiều công nghệ tiên tiến:

- Kho dữ liệu (Data Lake): Một kho lưu trữ khổng lồ, được tối ưu hóa để tiếp nhận và lưu trữ siêu dữ liệu (metadata) từ mạng và các lớp bảo mật khác (endpoint, email, server, cloud).

- Các mô hình AI và học máy:Liên tục phân tích dữ liệu trong Data Lake để:

- Xây dựng đường cơ sở (baseline): Học và hiểu thế nào là hoạt động "bình thường" của mạng lưới.

- Phát hiện bất thường (anomaly detection): Tìm kiếm các sai lệch so với hành vi bình thường, dù là nhỏ nhất.

- Phân tích hành vi (behavioral analysis): Nhận diện các chuỗi hành động đáng ngờ khớp với các chiến thuật, kỹ thuật tấn công đã biết (MITRE ATT&CK Framework).

- Công cụ tương quan (correlation engine): Đây là phần quan trọng nhất. Nó không phân tích dữ liệu mạng một cách riêng lẻ mà liên kết các "tín hiệu yếu" từ nhiều nguồn khác nhau. Ví dụ: một kết nối mạng đáng ngờ (từ NDR) sẽ được liên kết với một email lừa đảo vừa được mở (từ Email Security) trên cùng một thiết bị (từ EDR) để tạo ra một cảnh báo duy nhất với độ tin cậy cao.

- Tích hợp Trí tuệ mối đe dọa (threat Intelligence): Mọi phát hiện đều được đối chiếu với cơ sở dữ liệu của Trend Micro Smart Protection Network, một trong những mạng lưới trí tuệ về mối đe dọa lớn nhất thế giới, để xác thực và làm giàu thông tin.

3. Lớp Quản Lý và Phản Hồi: Bảng Điều Khiển Vision One

- Các cảnh báo đã được ưu tiên hóa, giảm thiểu tình trạng "nhiễu" thông tin.

- Bản đồ trực quan hóa toàn bộ chuỗi tấn công (attack chain), giúp dễ dàng hiểu được nguồn gốc, phạm vi và diễn biến của sự cố.

- Các công cụ để điều tra sâu và thực hiện các hành động phản hồi trên toàn bộ hệ sinh thái bảo mật.

II. Cách thức hoạt động (luồng vận hành)

Cách thức hoạt động của Trend Micro NDR có thể được mô tả qua 5 bước chính:

Bước 1: Thu Thập Toàn Diện và Giải Mã

- Các Cảm biến Mạng được cấu hình để "nghe lén" toàn bộ lưu lượng mạng tại các điểm quan trọng. Chúng có khả năng phân tích hơn 100 giao thức mạng khác nhau.

- Một tính năng quan trọng là giải mã lưu lượng được mã hóa (TLS Inspection). Cảm biến có thể giải mã lưu lượng một cách an toàn để kiểm tra các mối đe dọa ẩn bên trong, sau đó mã hóa lại và gửi đi mà không làm gián đoạn kết nối.

- Để tối ưu hiệu suất và băng thông, cảm biến không gửi toàn bộ gói tin thô (raw packets) lên đám mây. Thay vào đó, nó trích xuất các siêu dữ liệu quan trọng: Ai (Source IP), nói chuyện với Ai (Destination IP), nói về cái gì (Protocol, Port), nói trong bao lâu (Session Duration), có trao đổi file không (File Hashes), có truy cập web không (URL), v.v.

- Các file đáng ngờ có thể được gửi đến môi trường sandbox (hộp cát) để kích hoạt và phân tích sâu hơn.

- Siêu dữ liệu được gửi đến Data Lake của Vision One.

- Các mô hình AI/ML bắt đầu hoạt động, so sánh dữ liệu mới với đường cơ sở và các mô hình tấn công đã biết.

Ví dụ: Hệ thống phát hiện một kết nối mạng tới một địa chỉ IP lạ (tín hiệu yếu từ NDR). Đồng thời, nó ghi nhận rằng máy tính thực hiện kết nối đó vừa tải về một file từ email (tín hiệu từ Email Security) và một tiến trình lạ vừa được khởi chạy trên máy (tín hiệu từ EDR).

Bước 4: Tạo Cảnh Báo Chất Lượng Cao

- Thay vì tạo 3 cảnh báo riêng lẻ, Vision One sẽ tổng hợp chúng lại, xác định đây là một chuỗi tấn công hoàn chỉnh và tạo ra một cảnh báo duy nhất với mức độ ưu tiên cao.

- Cảnh báo này được trình bày dưới dạng một biểu đồ trực quan, cho thấy email là điểm khởi đầu, lây nhiễm vào điểm cuối, và sau đó kết nối ra ngoài để liên lạc với máy chủ điều khiển (C&C).

- Nhà phân tích SOC có thể nhìn vào cảnh báo và hiểu ngay lập tức toàn bộ câu chuyện.

- Từ cùng một bảng điều khiển, họ có thể thực hiện các hành động phản hồi trên nhiều lớp:

- Mạng: Ra lệnh cho TippingPoint hoặc tường lửa của hãng thứ ba chặn địa chỉ IP độc hại.

- Email: Tìm kiếm và xóa các email lừa đảo tương tự khỏi hộp thư của những người dùng khác.

- Điểm cuối: Cô lập thiết bị bị nhiễm khỏi mạng để ngăn chặn lây lan ngang.