Nhật Thành

Intern

CƠ CHẾ PHÁT HIỆN MỐI ĐE DỌA

Mục lục:I. Phân tích hành vi

II. Trí tuệ nhân tạo và học máy

III. Trí tuệ về mối đe dọa

IV. Phát hiện dựa trên chữ ký

V. Công nghệ đánh lừa

VI. Phân tích hộp cát

VII. Săn lùng mối đe dọa

VIII. Kết luận

Trong an ninh mạng hiện đại, không một cơ chế đơn lẻ nào có thể đảm bảo an toàn tuyệt đối. Sức mạnh phát hiện mối đe dọa đến từ sự kết hợp và cộng hưởng của nhiều phương pháp khác nhau. Ngoài ba trụ cột chính (Phân tích hành vi, AI/ML, và Threat Intelligence), vẫn còn nhiều cơ chế quan trọng khác, mỗi cơ chế đóng một vai trò riêng biệt trong hệ thống phòng thủ theo chiều sâu.

I. Phân tích hành vi (behavioral analysis)

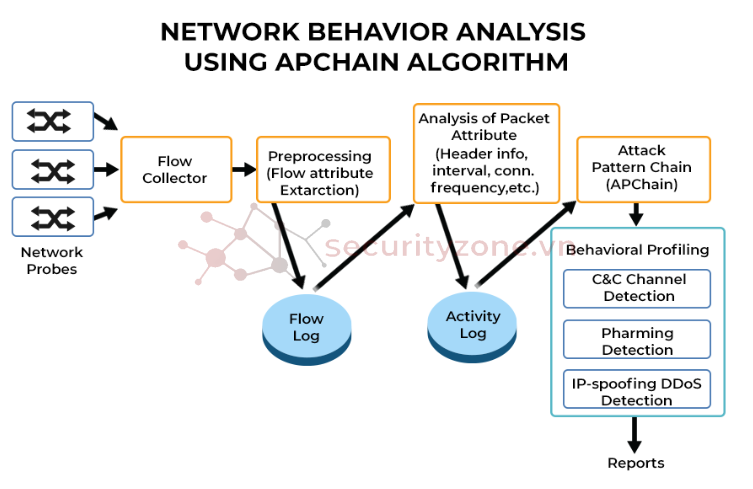

Phân tích hành vi không tập trung vào việc tìm kiếm một mã độc hay một địa chỉ IP độc hại đã biết. Thay vào đó, nó tập trung vào việc giám sát và phân tích các hành động của người dùng và các thực thể (máy chủ, thiết bị, ứng dụng) trong một khoảng thời gian đủ dài để xây dựng nên một “đường cơ sở” (baseline) về hành vi bình thường.

Cách thức hoạt động:

- Thu thập dữ liệu: Hệ thống thu thập dữ liệu từ nhiều nguồn: log đăng nhập, hoạt động truy cập file, lưu lượng mạng, các ứng dụng được sử dụng...

- Xây dựng đường cơ sở: Hệ thống học và định hình các mẫu hành vi chuẩn. Ví dụ:

- Nhân viên A thường đăng nhập từ 8 giờ sáng đến 5 giờ chiều, từ địa chỉ IP ở Dĩ An, Bình Dương, và chủ yếu làm việc với các file trong thư mục Marketing.

- Máy chủ kế toán thường chỉ giao tiếp với các máy trong dải IP nội bộ và một máy chủ sao lưu vào lúc 2 giờ sáng mỗi ngày.

- Phát hiện sai lệch (anomaly detection): Bất kỳ hành động nào đi chệch khỏi đường cơ sở này sẽ bị gắn cờ là bất thường và được phân tích sâu hơn. Ví dụ:

- Tài khoản của nhân viên A đột nhiên đăng nhập lúc 3 giờ sáng từ một địa chỉ IP ở nước ngoài.

- Máy chủ kế toán đột nhiên cố gắng tải lên một lượng lớn dữ liệu ra internet.

- Phát hiện mối đe dọa nội bộ (insider threats): Cực kỳ hiệu quả trong việc phát hiện nhân viên bất mãn hoặc tài khoản bị xâm nhập đang thực hiện các hành vi phá hoại hoặc đánh cắp dữ liệu.

- Phát hiện tấn công Zero-day: Có thể phát hiện các cuộc tấn công mới, chưa từng được biết đến, vì nó không dựa vào các chữ ký (signatures) có sẵn.

- Giảm thiểu cảnh báo sai (false positives): Khi được hiệu chỉnh tốt, nó cung cấp các cảnh báo có ngữ cảnh rõ ràng và độ tin cậy cao.

II. Trí tuệ nhân tạo và học máy (AI/ML)

Ý tưởng cốt lõi: “Tự động hóa việc học hỏi và phân tích dữ liệu ở quy mô mà con người không thể.”AI và ML là công nghệ nền tảng, là "động cơ" vận hành cho nhiều cơ chế an ninh hiện đại, bao gồm cả Phân tích hành vi.

Vai trò trong phát hiện mối đe dọa:

- Xử lý Dữ liệu Lớn (Big Data): Một hệ thống mạng tạo ra hàng terabyte dữ liệu mỗi ngày. AI/ML có khả năng xử lý, sàng lọc và tìm ra các mối tương quan ẩn trong biển dữ liệu này, một nhiệm vụ bất khả thi đối với con người.

- Tăng tốc độ phát hiện: AI/ML có thể phân tích và đưa ra phán đoán trong mili giây, giúp rút ngắn đáng kể thời gian từ khi mối đe dọa xuất hiện đến khi bị phát hiện.

- Phân loại và Phân cụm (Classification & Clustering):

- Phân loại: AI có thể được "dạy" để phân biệt đâu là email lừa đảo (phishing) và đâu là email hợp lệ dựa trên hàng triệu mẫu.

- Phân cụm: ML có thể tự động nhóm các hành vi mạng tương tự lại với nhau để tìm ra một chiến dịch tấn công đang diễn ra âm thầm.

- Tự học và Thích ứng: Các mô hình ML có khả năng liên tục học hỏi từ dữ liệu mới. Điều này có nghĩa là chúng ngày càng trở nên thông minh hơn và có thể thích ứng với các kỹ thuật tấn công mới của tin tặc.

- Quy mô và Tốc độ: Xử lý lượng dữ liệu khổng lồ với tốc độ vượt trội.

- Khả năng thích ứng: Tự động cải thiện theo thời gian mà không cần sự can thiệp liên tục của con người.

- Nâng cao hiệu quả: Là công cụ trợ lực đắc lực, giúp các nhà phân tích an ninh tập trung vào các mối đe dọa nghiêm trọng nhất.

III. Trí tuệ về mối đe dọa (threat intelligence)

Ý tưởng cốt lõi: “Sử dụng kiến thức về các cuộc tấn công đã xảy ra để phòng chống các cuộc tấn công trong tương lai.”

Threat Intelligence là những thông tin, kiến thức đã được thu thập, phân tích và xác thực về các mối đe dọa hiện tại và tiềm tàng. Nó cung cấp ngữ cảnh về kẻ tấn công là ai, động cơ của chúng là gì, và chúng tấn công như thế nào.

Các thành phần của Threat Intelligence:

- Các chỉ số xâm phạm (Indicators of Compromise - IoCs): Đây là các bằng chứng pháp y, các "dấu vết" của một cuộc tấn công.

- Địa chỉ IP độc hại, tên miền của máy chủ C&C (Command & Control).

- Mã băm (hash) của các file mã độc.

- Các tiêu đề email hoặc các URL lừa đảo đã biết.

- Chiến thuật, Kỹ thuật và Quy trình (Tactics, Techniques, and Procedures - TTPs): Mô tả chi tiết cách thức kẻ tấn công hoạt động.

Cách thức hoạt động: Hệ thống an ninh (như Firewall, EDR, NDR) liên tục đối chiếu các hoạt động đang diễn ra với cơ sở dữ liệu Threat Intelligence này.

- Nếu một máy tính trong mạng cố gắng kết nối đến một địa chỉ IP nằm trong danh sách đen, hệ thống sẽ ngay lập tức cảnh báo và chặn lại.

- Nếu một file lạ xuất hiện có mã băm trùng với mã băm của một ransomware đã biết, nó sẽ bị cách ly ngay lập tức.

- Phát hiện nhanh và chính xác: Cung cấp khả năng phát hiện các mối đe dọa đã biết với tốc độ và độ chính xác rất cao.

- Phòng thủ chủ động: Giúp tổ chức gia cố hệ thống trước khi các chiến dịch tấn công nhắm đến họ.

- Cung cấp ngữ cảnh: Giúp hiểu rõ bản chất của một cảnh báo, phân biệt giữa một sự kiện ngẫu nhiên và một phần của một chiến dịch tấn công có chủ đích.

IV. Phát hiện dựa trên chữ ký (signature-based detection)

Ý tưởng cốt lõi: “Đối chiếu dấu vân tay tại hiện trường với cơ sở dữ liệu tội phạm đã biết.”Đây là cơ chế truyền thống và cơ bản nhất, là nền tảng của các phần mềm diệt virus (Antivirus) trong nhiều thập kỷ. Chữ ký là một loại dữ liệu trong Threat Intelligence, và việc phát hiện dựa trên chữ ký là một cách sử dụng đơn giản và phổ biến nhất của loại dữ liệu đó.

Cách thức hoạt động: Mỗi một phần mềm độc hại đều có một "chữ ký" duy nhất, giống như dấu vân tay của con người. Chữ ký này có thể là một chuỗi mã (string) đặc trưng hoặc một giá trị băm (hash) của file. Hệ thống bảo mật sẽ quét các file hoặc lưu lượng mạng, sau đó so sánh chữ ký của chúng với một cơ sở dữ liệu khổng lồ chứa chữ ký của các mối đe dọa đã biết. Nếu có sự trùng khớp, mối đe dọa sẽ bị chặn lại.

Điểm mạnh: Cực kỳ nhanh, hiệu quả và tiêu tốn ít tài nguyên khi xử lý các mối đe dọa đã biết. Tỷ lệ cảnh báo sai (false positive) rất thấp.

Điểm yếu: Hoàn toàn "mù" trước các mối đe dọa mới, chưa từng xuất hiện (tấn công Zero-day). Kẻ tấn công có thể dễ dàng thay đổi một vài dòng mã để tạo ra một chữ ký mới và qua mặt cơ chế này (gọi là mã độc đa hình - polymorphic malware).

Vai trò hiện nay: Là lớp phòng thủ đầu tiên không thể thiếu. Nó giống như việc tiêm vaccine phòng các bệnh phổ biến. Tuy không thể chống lại các virus mới, nhưng nó rất hiệu quả trong việc ngăn chặn hàng triệu mối đe dọa cũ vẫn đang lưu hành mỗi ngày.

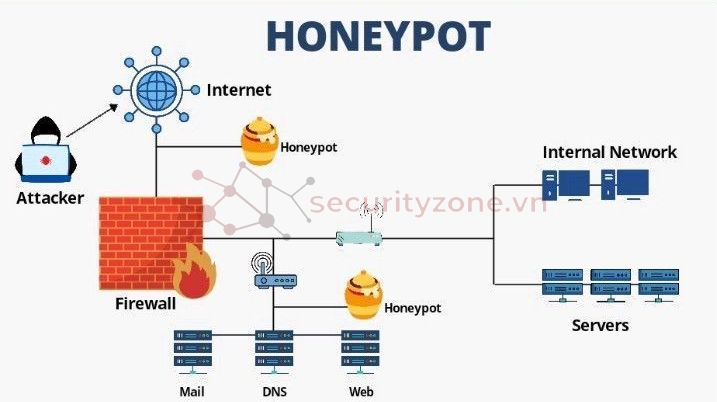

V. Công nghệ đánh lừa (deception technology / honeypots)

Đây là một cách tiếp cận chủ động và rất thông minh. Thay vì đi tìm kẻ tấn công, chúng ta tạo ra những mục tiêu giả, hấp dẫn để dụ chúng tấn công vào đó.

Cách thức hoạt động: Hệ thống tạo ra các "mồi nhử" hay "Honeypots" (hũ mật ong). Đó có thể là một máy chủ giả mạo chứa dữ liệu trông có vẻ quan trọng, một tài khoản người dùng giả có đặc quyền cao, hoặc một thiết bị IoT giả. Những tài sản giả này được cô lập và giám sát chặt chẽ.Vì không có lý do gì để một người dùng hợp lệ tương tác với các tài sản này, nên bất kỳ hoạt động nào nhắm vào chúng đều được coi là độc hại 100%.

Điểm mạnh: Cảnh báo có độ trung thực cực cao (gần như không có cảnh báo sai). Giúp phát hiện sớm các hoạt động do thám và di chuyển ngang. Cho phép nghiên cứu chi tiết cách thức và công cụ của kẻ tấn công trong một môi trường an toàn.

Điểm yếu: Yêu cầu cấu hình và bảo trì cẩn thận để "bẫy" trông đủ thật. Chỉ phát hiện được những kẻ tấn công tương tác với bẫy.

Vai trò hiện nay: Là một lớp bảo vệ nâng cao dành cho các tổ chức trưởng thành, giúp phát hiện các mối đe dọa tinh vi và thu thập thông tin tình báo có giá trị.

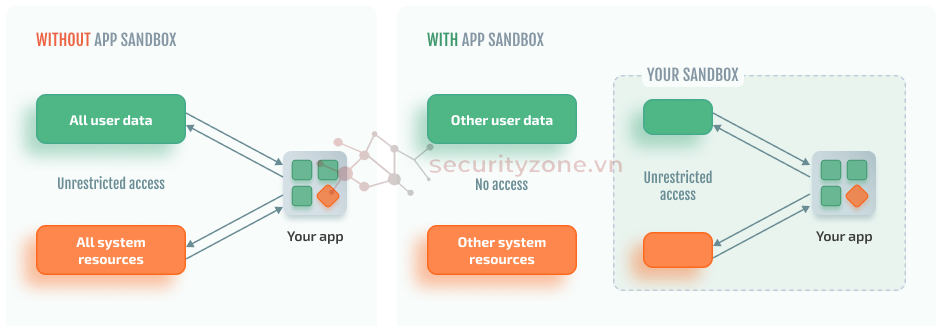

VI. Phân tích hộp cát (sandboxing)

Ý tưởng cốt lõi: “Thực thi một đối tượng đáng ngờ trong một môi trường bị cô lập hoàn toàn để xem nó sẽ làm gì.”

Khi hệ thống gặp phải một file hoặc một liên kết chưa từng thấy trước đây và không có trong bất kỳ cơ sở dữ liệu nào, nó cần một cách an toàn để kiểm tra.

Cách thức hoạt động: File hoặc liên kết đáng ngờ sẽ được gửi đến một "hộp cát" (sandbox) – thực chất là một máy ảo được cô lập hoàn toàn với hệ thống mạng thật. Bên trong môi trường này, hệ thống sẽ "kích nổ" file đó: mở nó, chạy nó, và theo dõi mọi hành vi của nó:

- Nó có cố gắng mã hóa các file khác không (dấu hiệu của ransomware)?

- Nó có cố gắng kết nối tới một địa chỉ IP lạ trên internet không (dấu hiệu của C&C)?

- Nó có cố gắng thay đổi các file hệ thống hoặc registry không?Dựa trên các hành vi quan sát được, hệ thống sẽ đưa ra kết luận cuối cùng file đó có độc hại hay không.

Điểm yếu: Tốn thời gian (quá trình phân tích có thể mất vài phút, gây chậm trễ cho người dùng). Các mã độc tinh vi có thể nhận ra chúng đang ở trong sandbox và sẽ không kích hoạt hành vi độc hại.

Vai trò hiện nay: Là một công nghệ cốt lõi trong các giải pháp Bảo vệ Mối đe dọa Nâng cao (Advanced Threat Protection - ATP), được tích hợp trong cổng bảo mật email, EDR và NDR.

VII. Săn lùng mối đe dọa (threat hunting)

Ý tưởng cốt lõi: “Con người chủ động tìm kiếm mối đe dọa, thay vì thụ động chờ cảnh báo.”

Đây không phải là một cơ chế tự động mà là một quy trình do con người dẫn dắt. Nó thừa nhận rằng không có hệ thống tự động nào là hoàn hảo, và luôn có khả năng kẻ tấn công đã lọt qua các lớp phòng thủ và đang ẩn náu đâu đó trong mạng.

Cách thức hoạt động:Một nhà phân tích an ninh (SOC analyst) sẽ bắt đầu với một giả thuyết, dựa trên kinh nghiệm, kiến thức về các TTPs mới, hoặc một "linh cảm" bất thường.

- Giả thuyết: "Tôi nghi ngờ có kẻ tấn công đang sử dụng công cụ PowerShell để di chuyển ngang trong mạng một cách âm thầm."

- Hành động: Nhà phân tích sẽ sử dụng các công cụ như SIEM, EDR, NDR để truy vấn tất cả các lệnh PowerShell đã được thực thi trên toàn bộ hệ thống trong tuần qua, tìm kiếm các lệnh đáng ngờ, các mẫu bất thường mà máy móc có thể đã bỏ qua.

Điểm yếu: Đòi hỏi các nhà phân tích có kỹ năng và kinh nghiệm cao. Tốn thời gian và công sức.

Vai trò hiện nay: Được xem là dấu hiệu của một trung tâm điều hành an ninh (SOC) trưởng thành, thể hiện sự chuyển dịch từ thế bị động (reactive) sang chủ động (proactive) trong việc bảo vệ tổ chức.

VII. Kết luận

Sự kết hợp hoàn hảo: sức mạnh thực sự nằm ở cách ba cơ chế chính bổ trợ cho nhau:- Threat Intelligence cung cấp dữ liệu về các mối đe dọa đã biết (cái gì độc hại). AI/ML là động cơ xử lý dữ liệu ở quy mô lớn và là nền tảng để Phân tích hành vi học hỏi và xác định thế nào là bình thường.

- Khi Phân tích hành vi phát hiện một hành động bất thường (một kết nối lạ), nó sẽ không chỉ cảnh báo một cách mơ hồ. Hệ thống sẽ dùng AI/ML để đối chiếu hành động đó với hàng triệu sự kiện khác và dùng Threat Intelligence để kiểm tra xem kết nối đó có phải đến một máy chủ C&C đã biết hay không.

- Kết quả là một cảnh báo chất lượng cao: "Tài khoản X đang có hành vi bất thường, thực hiện kết nối mạng tới một địa chỉ IP được xác định là máy chủ điều khiển mã độc Emotet."

- Cảnh báo này cung cấp đầy đủ thông tin để đội ngũ an ninh có thể hành động ngay lập tức.

Bài viết liên quan

Bài viết mới