Khang Thiện Duy

Intern

Hôm nay, mình sẽ hướng dẫn cấu hình backup và restore cấu hình MISP Threat Intelligence

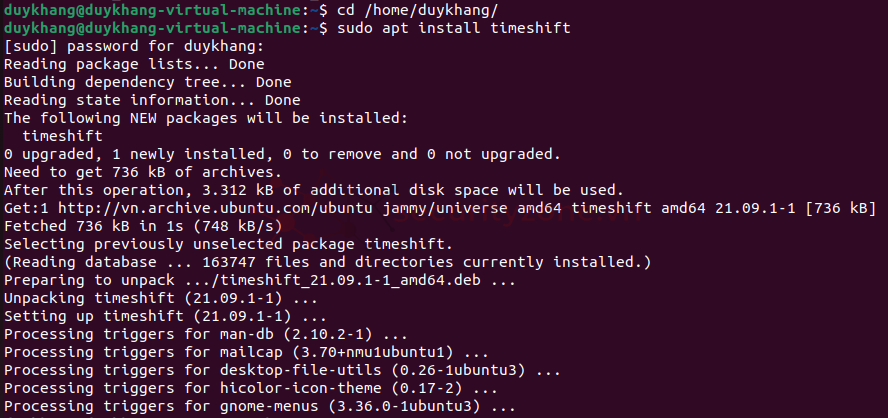

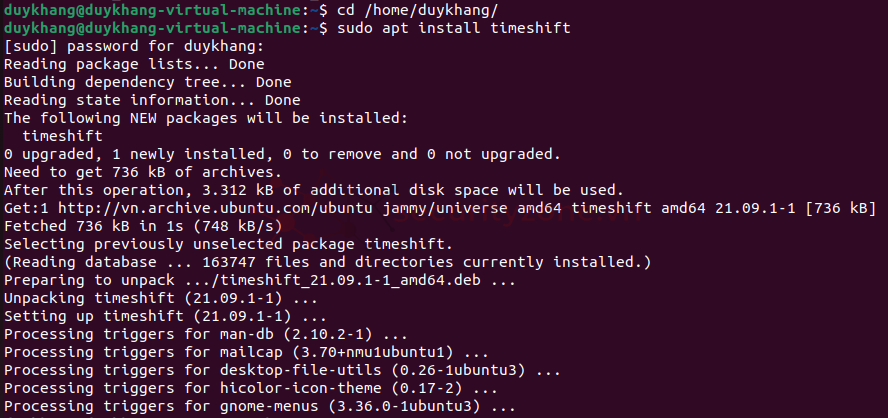

Bước 1: Cấu hình Backup bằng cách cài đặt Timeshift với câu lệnh sudo apt install timeshift

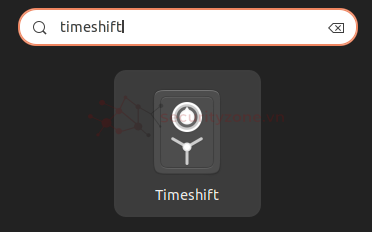

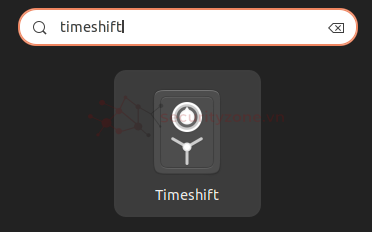

Bước 2: Mở menu ứng dụng và tìm kiếm timeshift và click vào

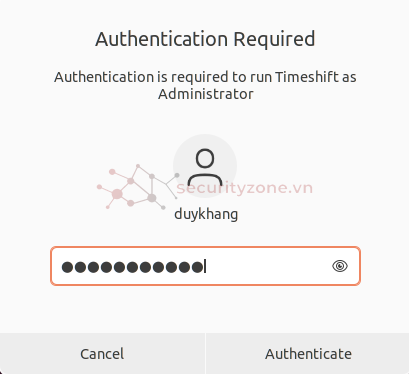

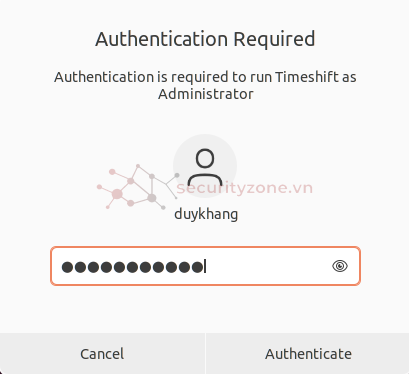

Bước 3: Nhập mật khẩu và nhấn Authenticate

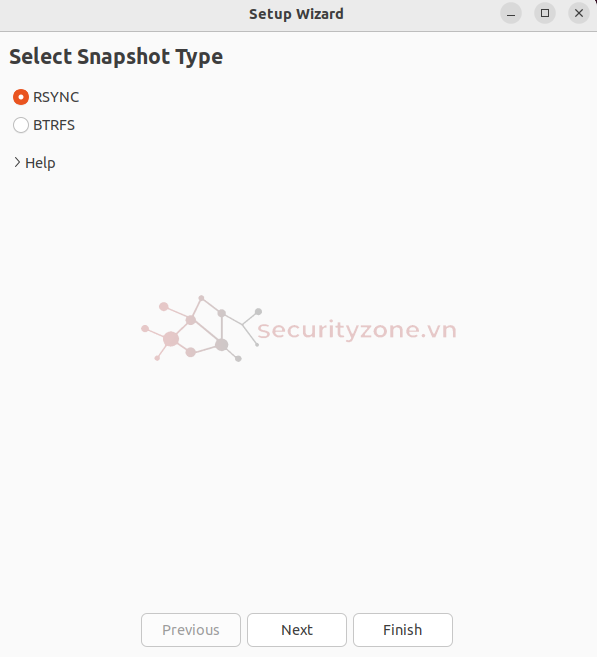

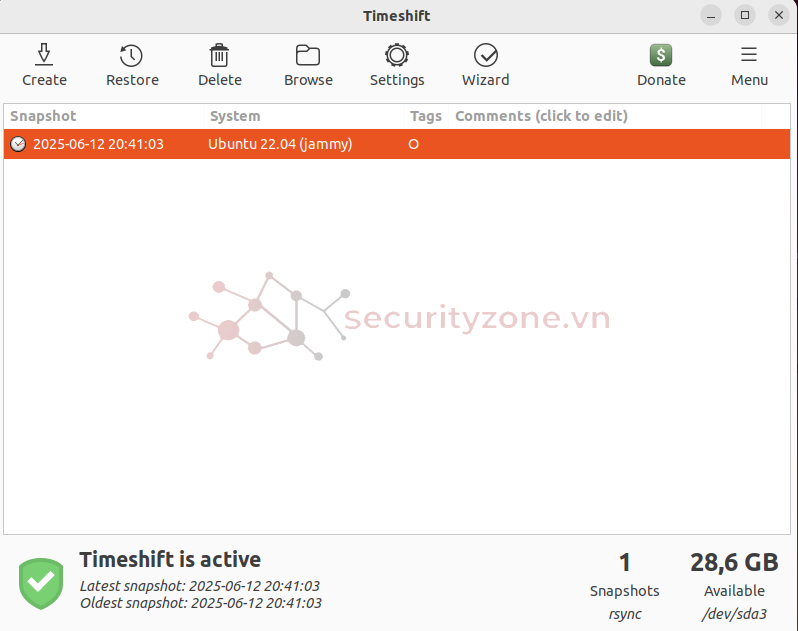

Bước 4: Khởi tạo Snapshot

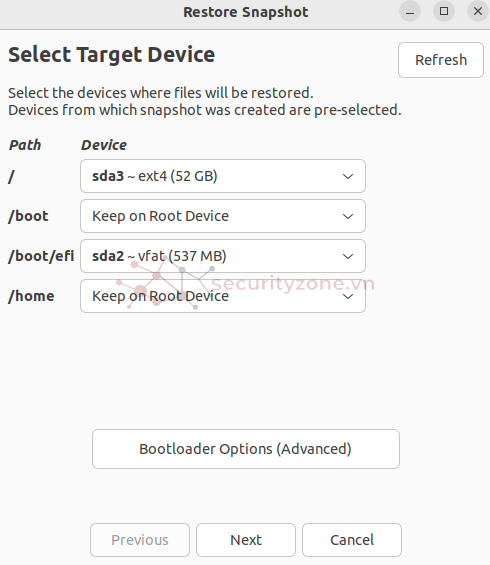

Bước 5: Restore phần Snapshot

Vậy là đã hoàn thành trong việc backup và restore.

Bước 1: Cấu hình Backup bằng cách cài đặt Timeshift với câu lệnh sudo apt install timeshift

Bước 2: Mở menu ứng dụng và tìm kiếm timeshift và click vào

Bước 3: Nhập mật khẩu và nhấn Authenticate

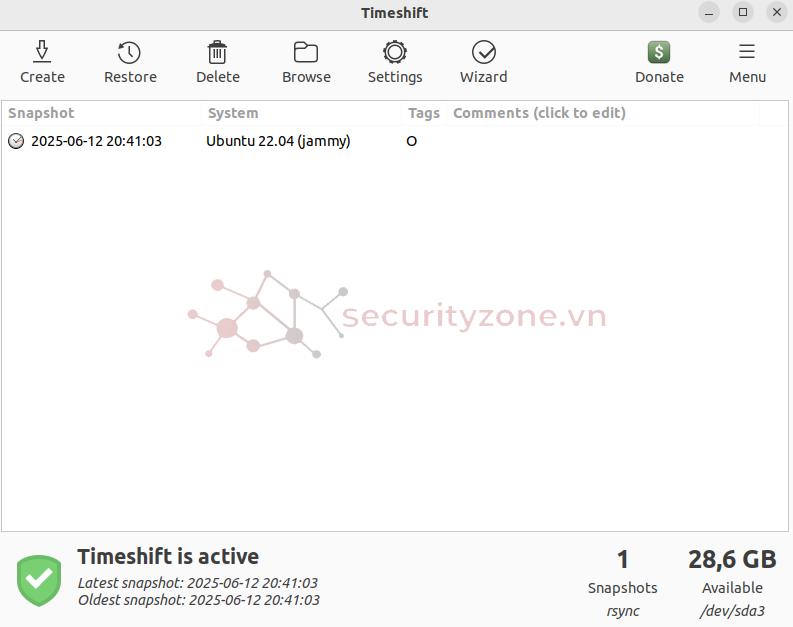

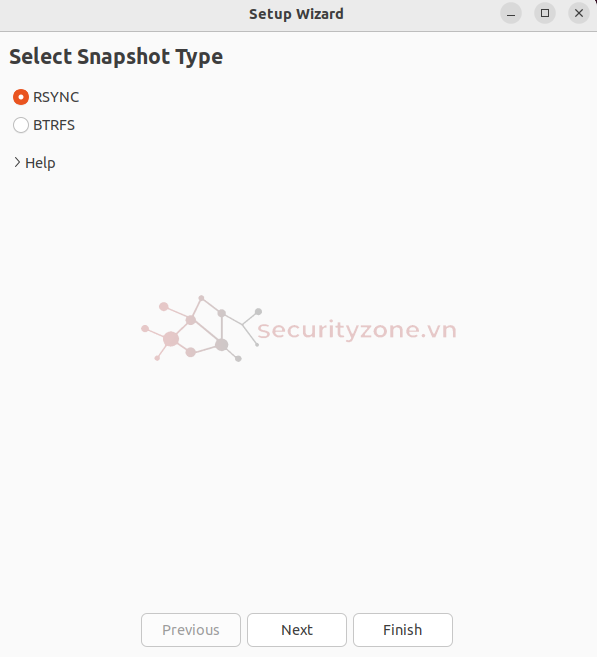

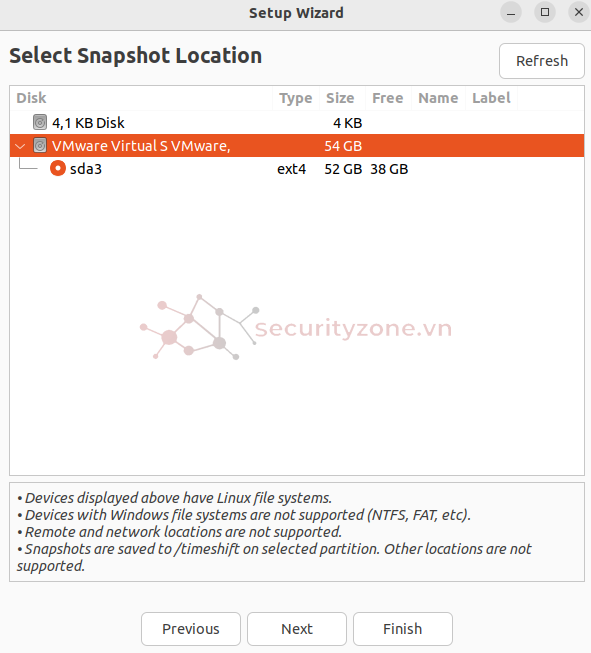

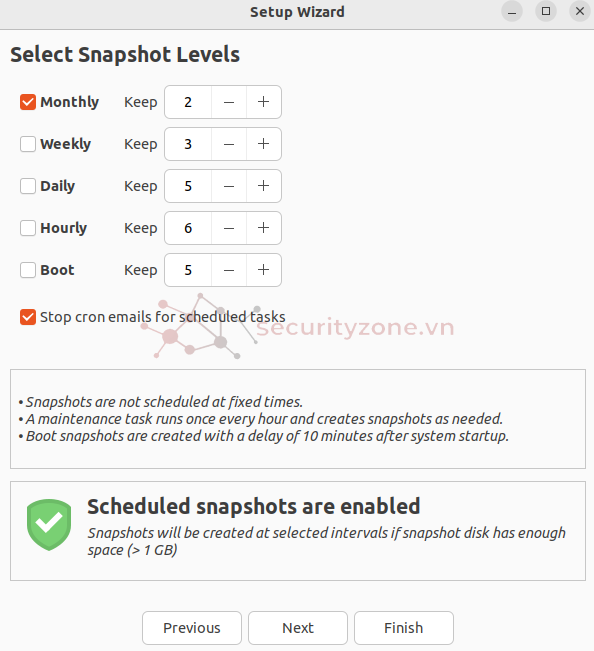

Bước 4: Khởi tạo Snapshot

- Lựa chọn loại Snapshot, ở đây chọn RSYNC và nhấn Next

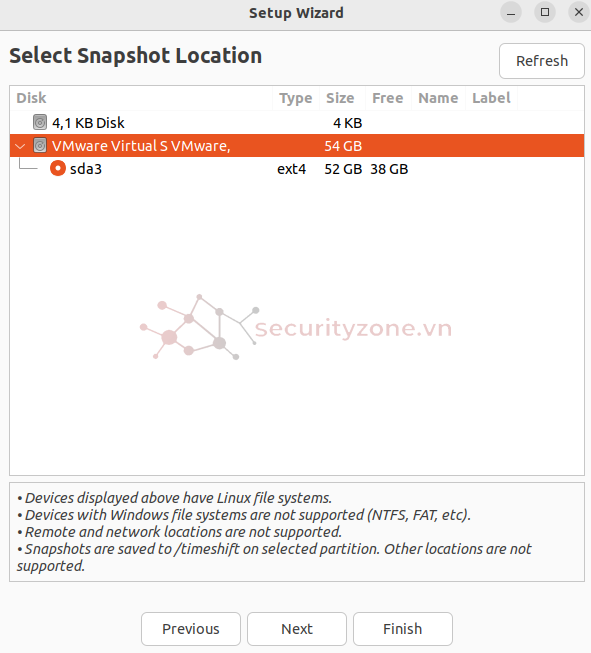

- Chọn vị trí Snapshot và nhấn Next

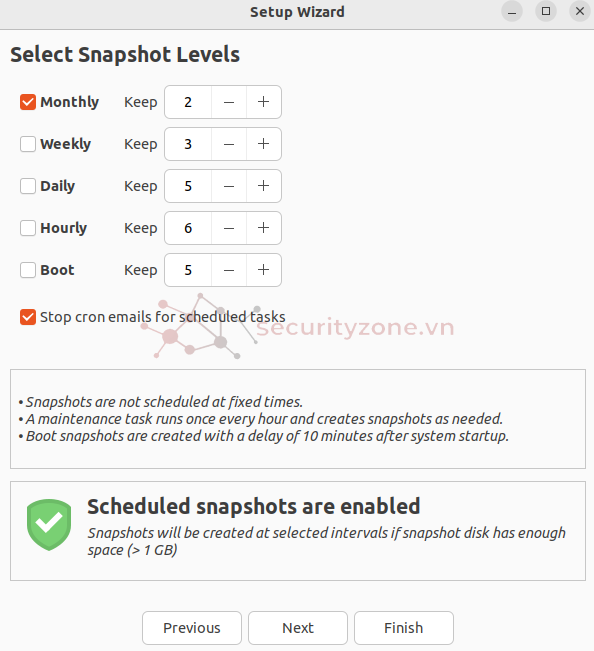

- Chọn mức độ snapshot theo lịch trình, ở đây mình sẽ chọn Mothly và sau đó nhấn Next

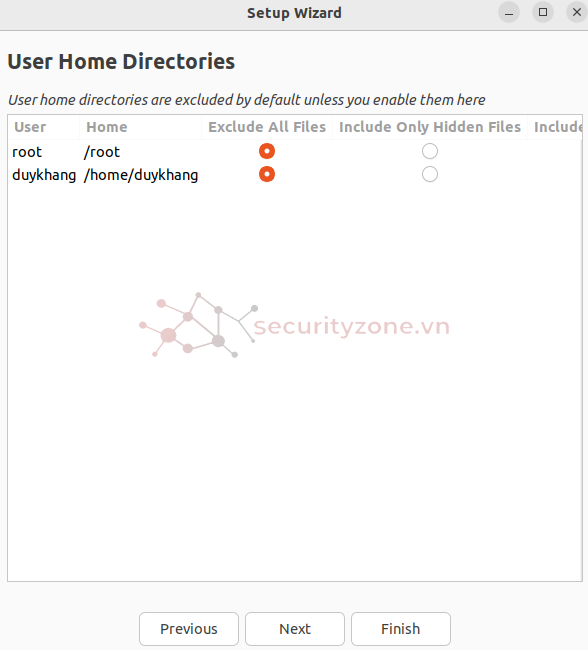

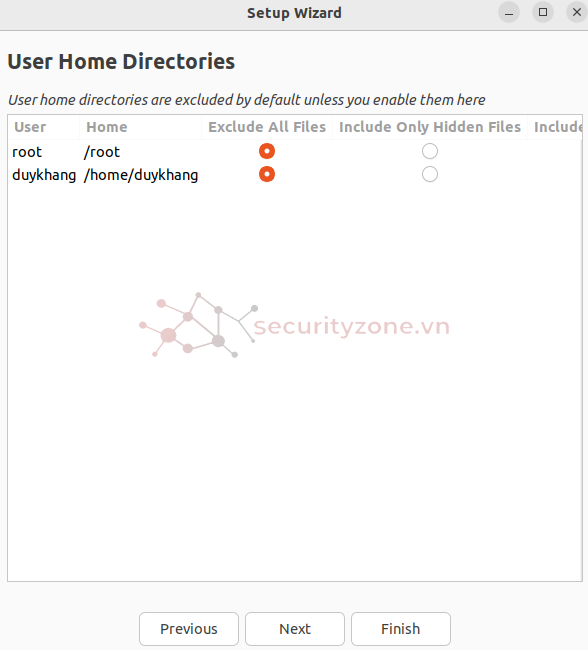

- Đảm bảo loại trừ tất cả các tập tin cho tất cả người dùng, nhấn Next

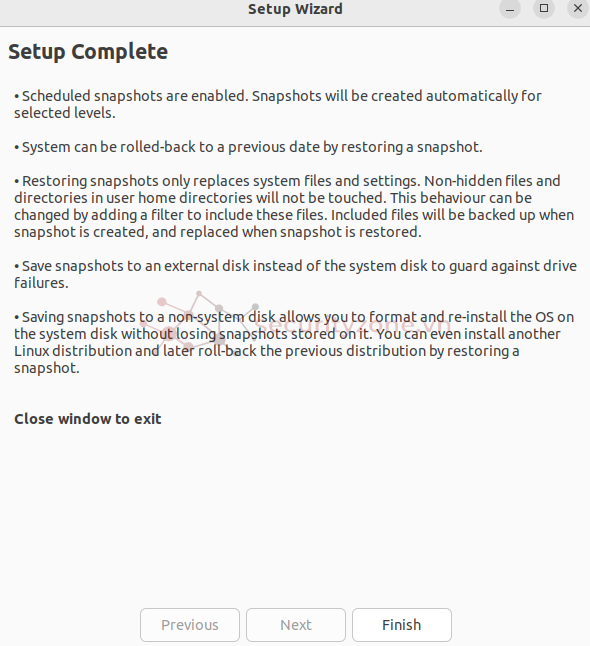

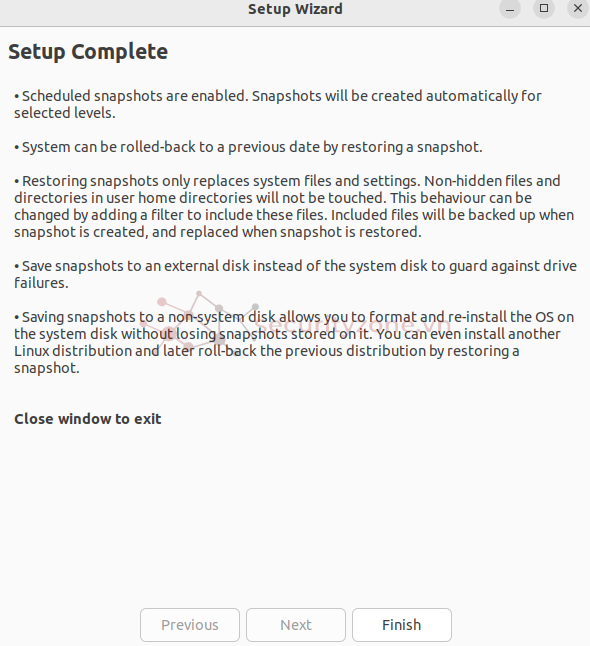

- Nhấn Finish để hoàn thành việc thiết lập

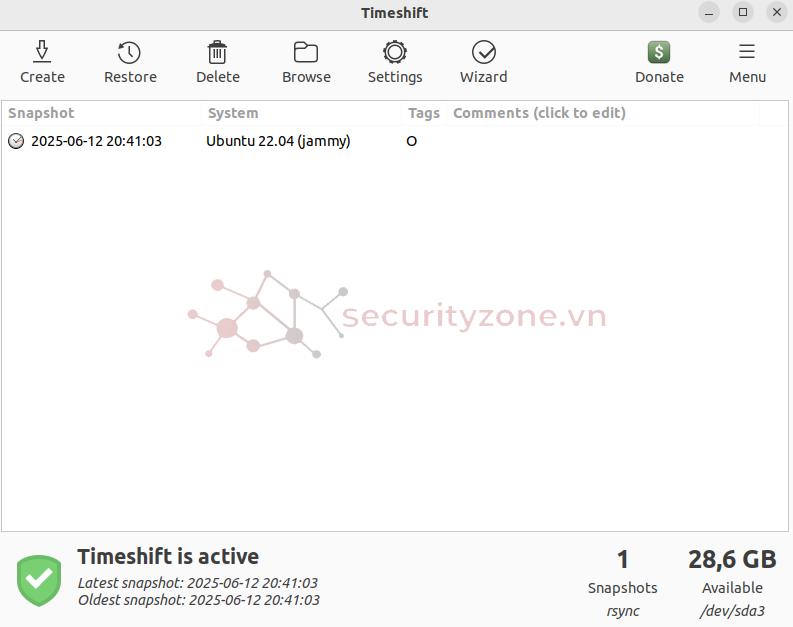

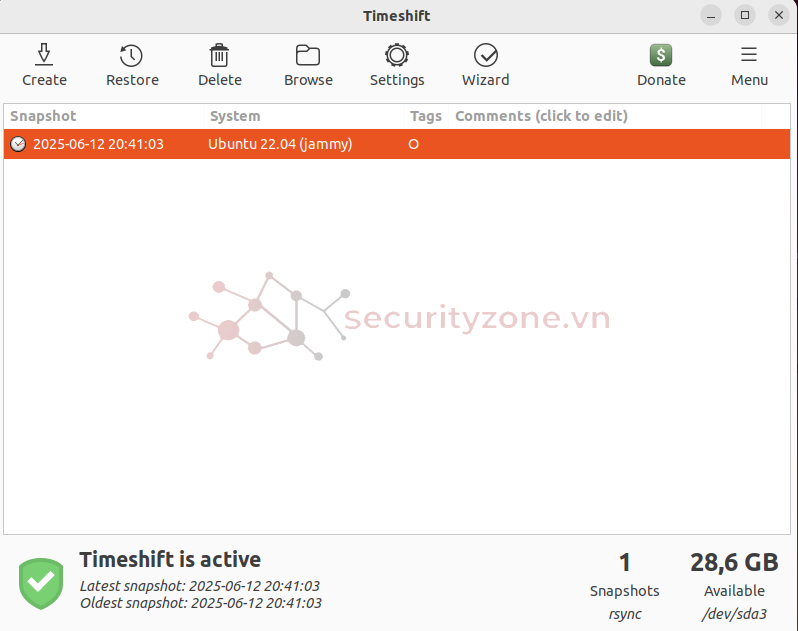

- Nhấn vào Create

- Khi đó snapshot sẽ được tạo ra

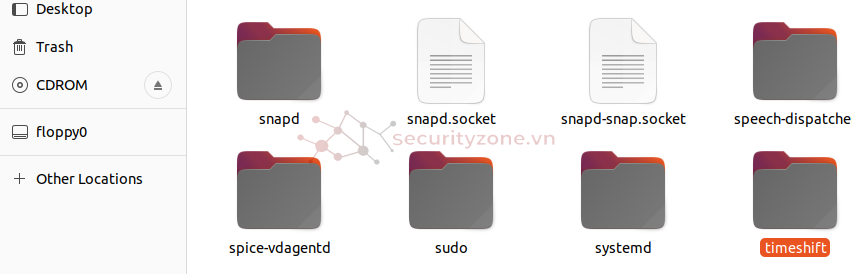

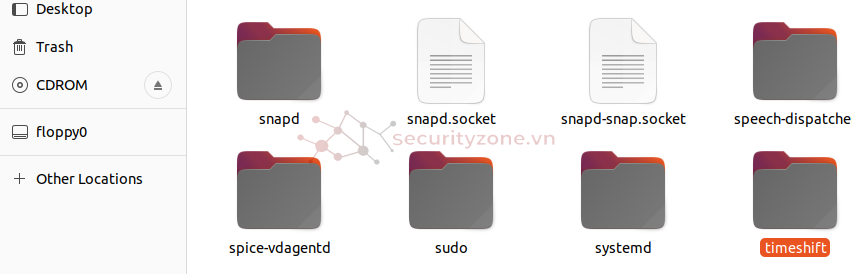

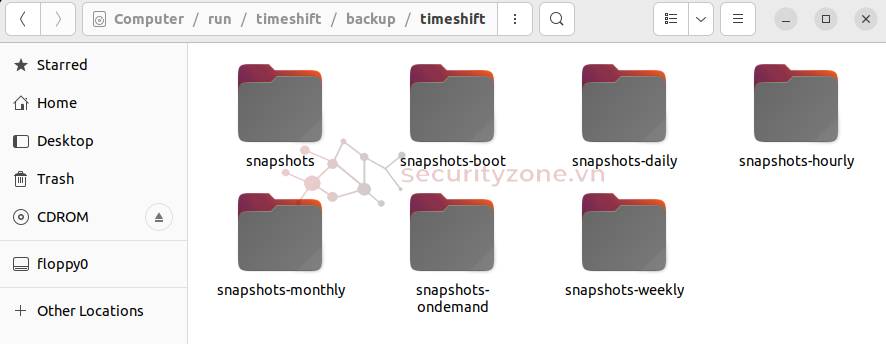

- Khi vào thư mục thì sẽ thấy thư mục timeshift được tạo ra

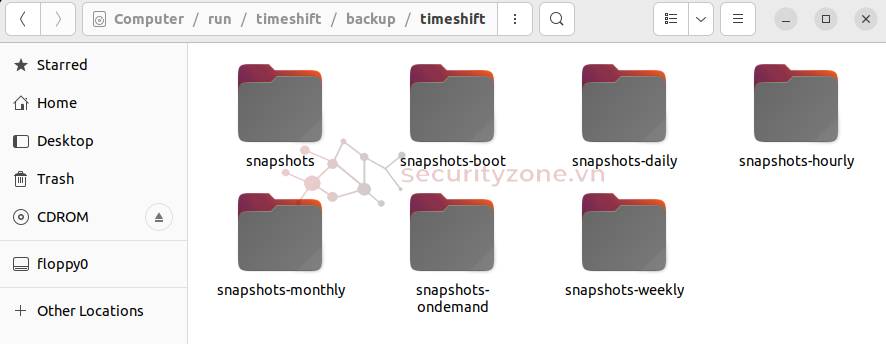

- Vào thư mục snapshots

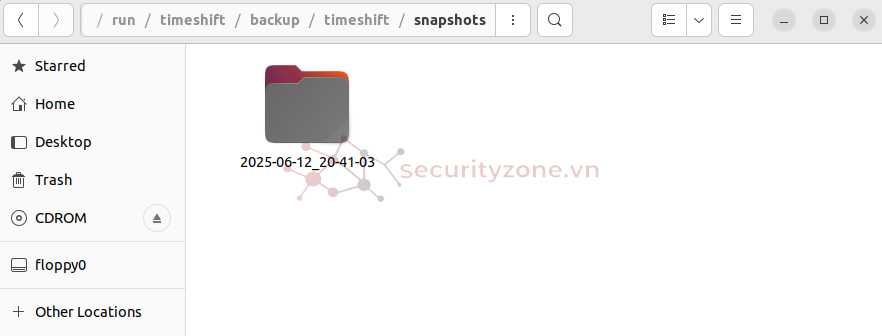

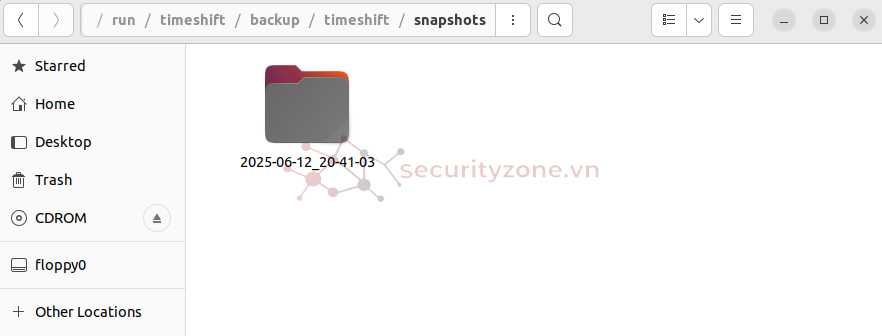

- Khi vào sẽ thư mục snapshot với ngày, tháng

Bước 5: Restore phần Snapshot

- Click vào snapshot và ấn Restore

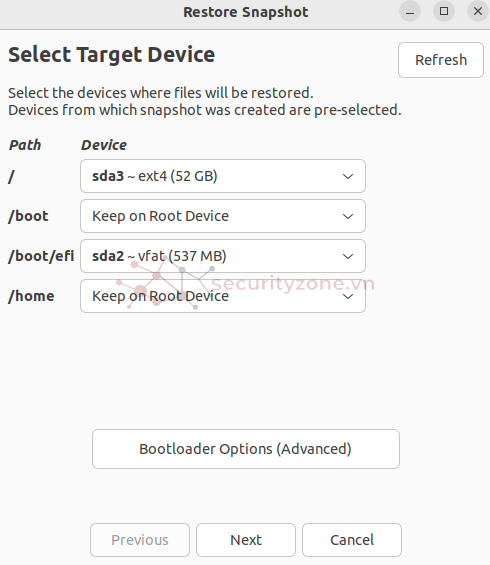

- Chọn các tùy chọn mong muốn và nhấn Next để tiến hành Restore

Vậy là đã hoàn thành trong việc backup và restore.

Đính kèm

Bài viết liên quan

Bài viết mới