Mục lục

I. NTP1. NTP là gì?

2. Tại sao NTP lại quan trọng trong mạng máy tính?

3. Cách NTP hoạt động

4. Hệ thống phân tầng NTP

II. Telnet

1. Telnet là gì?

2. Cách Telnet hoạt động

III. SSH

1. SSH là gì?

2. Cách SSH hoạt động

IV. SNMP

1. SNMP là gì?

2. Các thành phần của SNMP

V. LLDP

1. LLDP là gì?

2. Cách LLDP hoạt động

I. NTP

1. NTP là gì?

NTP được sử dụng để đồng bộ hóa thời gian trong một mạng chuyển mạch gói, với độ chính xác trong vòng vài mili giây so với Coordinated Universal Time (UTC). Thực tế, NTP cung cấp độ chính xác danh nghĩa trong phạm vi vài chục mili giây trên các mạng diện rộng (WANs), dưới một mili giây trên các mạng cục bộ (LANs).

2. Tại sao NTP lại quan trọng trong mạng máy tính?

Đối với các quản trị viên mạng, NTP quan trọng vì việc quản lý, bảo mật, lập kế hoạch và gỡ lỗi một mạng, liên quan đến việc xác định khi nào các sự kiện xảy ra. Thời gian chính xác trên các thiết bị mạng là cần thiết cho ghi log với thời gian chính xác.

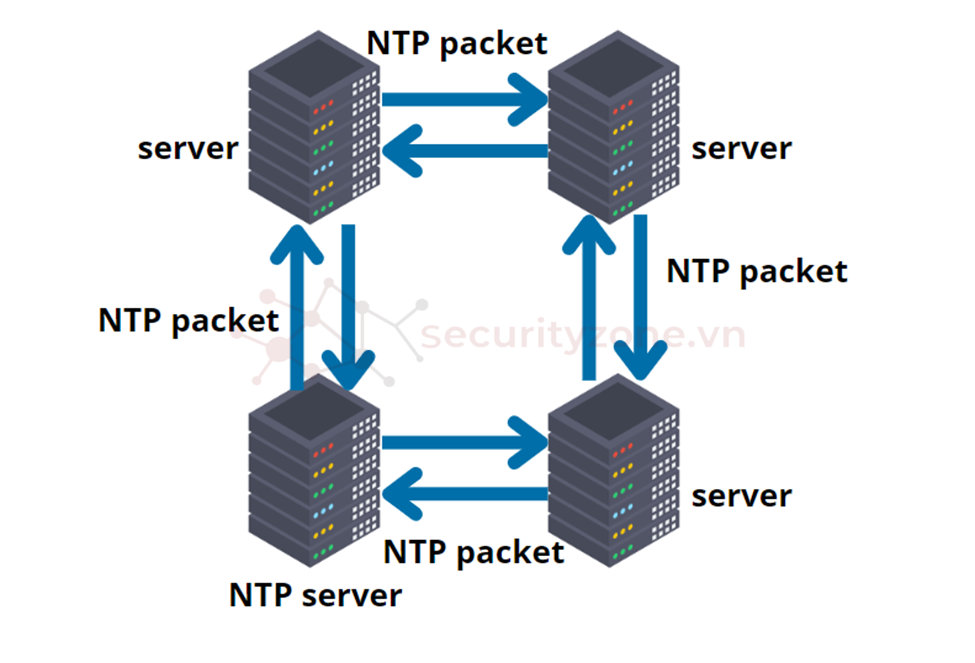

3. Cách NTP hoạt động?

NTP đồng bộ hóa đồng hồ của các hệ thống máy tính. Nó có thể đọc thời gian từ một nguồn tham chiếu, sau đó truyền thời gian đó đến một hoặc nhiều client và điều chỉnh đồng hồ của từng client theo yêu cầu. Các NTP server lắng nghe các gói tin NTP của client trên cổng 123. NTP server không có trạng thái và phản hồi mỗi gói tin NTP của client nhận được bằng cách thêm các trường như timestamp vào gói tin nhận được và gửi lại gói tin cho người gửi ban đầu mà không cần tham chiếu đến các trao đổi NTP trước đó.

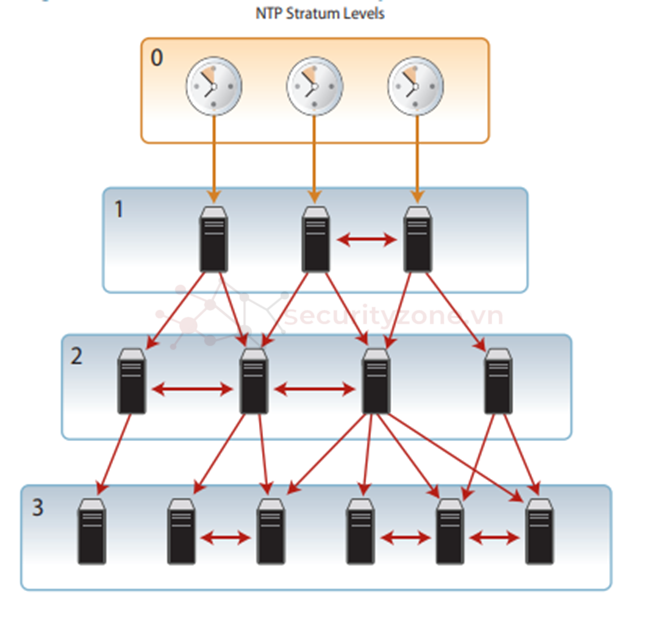

4. Hệ thống phân tầng NTP

- Stratum 0

- Các nguồn thời gian Stratum 0 là các đồng hồ có độ chính xác rất cao, chẳng hạn như đồng hồ nguyên tử, với độ trễ rất thấp hoặc không có. Chúng được gọi là các đồng hồ tham chiếu chính và được đồng bộ hóa với các tiêu chuẩn quốc gia như UTC.

- Các thiết bị Stratum 0 không thể được sử dụng trực tiếp trên mạng; thay vào đó, chúng được kết nối trực tiếp với các máy tính mà sau đó hoạt động như các máy chủ chính (Stratum 1).

- Stratum 1

- Các thiết bị Stratum 1 (máy chủ chính) thời gian hệ thống được đồng bộ hóa với độ chính xác trong vòng vài micro giây so với các thiết bị Stratum 0.

- Các máy chủ Stratum 1 sử dụng NTP để kiểm tra đồng hồ với nhau, giảm lỗi do thiết bị hoặc sự cố truyền dẫn, và phân phối thông tin thời gian đến các máy chủ phụ (Stratum 2).

- Stratum 2

- Các thiết bị Stratum 2 đồng bộ hóa thời gian hệ thống của chúng qua yêu cầu gói tin NTP từ các máy chủ Stratum 1. Thường thì một máy tính Stratum 2 sẽ yêu cầu từ nhiều máy chủ Stratum 1.

- Các thiết bị Stratum 2 có thể được sử dụng làm nguồn thời gian và cũng có thể kết nối với các thiết bị Stratum 2 khác.

- Stratum 3 và các cấp cao hơn

- Các thiết bị Stratum 3 được đồng bộ hóa với các máy chủ Stratum 2. Chúng sử dụng các thuật toán tương tự để kết nối và lấy mẫu dữ liệu như các thiết bị Stratum 2, và có thể hoạt động như các máy chủ cho các máy tính Stratum 4, và tiếp tục như vậy với các tầng khác.

II. Telnet

1. Telnet là gì?

- Telnet là một giao thức mạng cho phép người dùng điều khiển từ xa và quản lý các thiết bị mạng, server hoặc hệ thống máy tính thông qua giao diện dòng lệnh. Tuy ngày nay các thiết bị quan trọng như server thì người ta sử dụng SSH nhiều hơn nhưng telnet vẫn còn được dùng cho các kết nối không yêu cầu bảo mật cao như kết nối để cấu hình các thiết bị mạng (switch, router).

2. Cách telnet hoạt động?

- Telnet hoạt động theo mô hình client-server, nghĩa là có một Telnet client (thiết bị mà người dùng sử dụng để kết nối) và một Telnet server (thiết bị mà người dùng kết nối tới). Cụ thể:

- Khởi tạo kết nối: Người dùng trên Telnet client khởi tạo kết nối đến Telnet server bằng cách nhập lệnh Telnet cùng với địa chỉ IP hoặc tên miền của server và cổng cần kết nối (thường là cổng 23).

- Thiết lập phiên làm việc: Client gửi yêu cầu kết nối đến Telnet server. Server nhận yêu cầu và thiết lập một phiên làm việc. Sau khi kết nối thành công, người dùng có thể nhập các lệnh và nhận phản hồi từ server.

- Truyền dữ liệu: Telnet truyền các lệnh của người dùng và dữ liệu giữa client và server qua giao thức TCP/IP. Dữ liệu được gửi dưới dạng văn bản (plain text), không được mã hóa, điều này có thể là một điểm yếu về bảo mật.

- Đóng kết nối: Khi người dùng hoàn tất công việc, họ có thể đóng phiên Telnet bằng cách nhập lệnh thoát (exit) hoặc đóng kết nối từ client.

Lưu ý về bảo mật: Do Telnet không mã hóa dữ liệu, bao gồm cả tên người dùng và mật khẩu, nó không an toàn để sử dụng trên các mạng công cộng hoặc mạng có nguy cơ bị tấn công. Vì lý do này, Telnet đã dần được thay thế bởi các giao thức an toàn hơn như SSH (Secure Shell).

- SSH (Secure Shell) là một giao thức mạng được sử dụng để thiết lập kết nối an toàn giữa hai thiết bị mạng, cho phép người dùng quản lý và điều khiển các thiết bị từ xa thông qua CLI hoặc thực hiện truyền tệp một cách bảo mật. SSH được phát triển để thay thế Telnet và các giao thức không an toàn khác như rlogin, rsh, và FTP, cung cấp một kênh liên lạc mã hóa, bảo vệ dữ liệu khỏi bị nghe lén hoặc tấn công bởi các bên thứ ba.

SSH hoạt động theo mô hình client-server, với SSH client (thiết bị mà người dùng sử dụng để kết nối) và SSH server (thiết bị mà người dùng kết nối đến). Cụ thể như sau:

III. SSH

1. SSH là gì?

- SSH (Secure Shell) là một giao thức mạng được sử dụng để thiết lập kết nối an toàn giữa hai thiết bị mạng, cho phép người dùng quản lý và điều khiển các thiết bị từ xa thông qua CLI hoặc thực hiện truyền tệp một cách bảo mật. SSH được phát triển để thay thế Telnet và các giao thức không an toàn khác như rlogin, rsh, và FTP, cung cấp một kênh liên lạc mã hóa, bảo vệ dữ liệu khỏi bị nghe lén hoặc tấn công bởi các bên thứ ba.

2. Cách SSH hoạt động

SSH hoạt động theo mô hình client-server, với SSH client (thiết bị mà người dùng sử dụng để kết nối) và SSH server (thiết bị mà người dùng kết nối đến). Cụ thể như sau:

- Khởi tạo kết nối: SSH client khởi tạo kết nối đến SSH server bằng cách sử dụng một ứng dụng (như OpenSSH, PuTTY, hoặc một terminal) cùng với địa chỉ IP hoặc tên miền của server và cổng cần kết nối (thường là cổng 22). Client và server bắt đầu quá trình bắt tay (handshake) để thiết lập một phiên kết nối bảo mật.

- Xác thực:

- Xác thực bằng mật khẩu: SSH server yêu cầu người dùng nhập tên đăng nhập và mật khẩu. Mật khẩu này sẽ được mã hóa trước khi gửi đến server.

- Xác thực bằng SSH key: SSH client sử dụng một cặp key (Public key và private key) để xác thực. Public key được lưu trên server, còn Private key được lưu trữ an toàn trên client. Khi kết nối, server sẽ gửi một chuỗi ngẫu nhiên mà client cần mã hóa bằng Private key. Nếu quá trình mã hóa đúng, server sẽ sử dụng Public key để giải mã và xác thực người dùng.

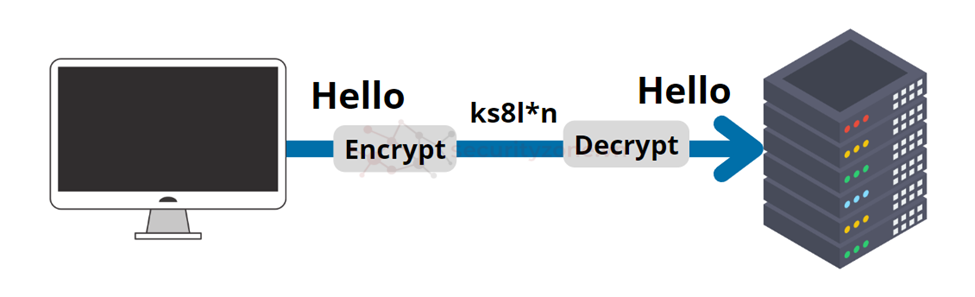

- Thiết lập phiên bảo mật: Sau khi xác thực thành công, một phiên làm việc an toàn được thiết lập. Dữ liệu trao đổi giữa client và server được mã hóa bằng một thuật toán mã hóa đối xứng (ví dụ: AES, DES), đảm bảo rằng ngay cả khi dữ liệu bị chặn, nó cũng không thể bị giải mã dễ dàng.

- Truyền dữ liệu: Người dùng có thể nhập lệnh trên SSH client và server sẽ thực thi lệnh đó. Kết quả của các lệnh này được gửi lại cho client qua kênh an toàn. SSH không chỉ hỗ trợ truyền lệnh mà còn cho phép truyền tệp (thông qua SCP hoặc SFTP) và chuyển tiếp cổng (port forwarding) một cách an toàn.

- Đóng kết nối: Khi công việc hoàn tất, người dùng có thể kết thúc phiên SSH bằng cách nhập lệnh thoát (exit) hoặc đóng kết nối từ client.

IV. SNMP

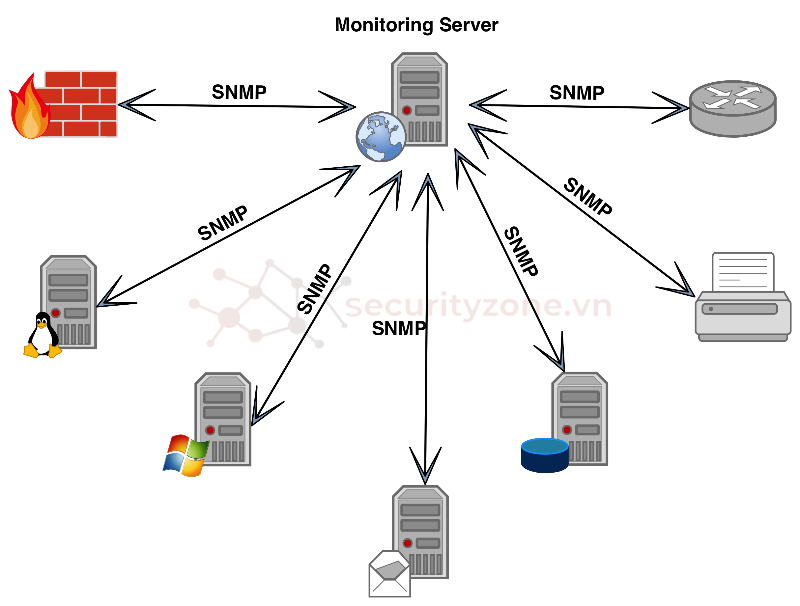

1. SNMP là gì?

- SNMP (Simple Network Management Protocol) là một giao thức mạng được sử dụng để quản lý và giám sát các thiết bị mạng như router, switch, máy chủ và các thiết bị mạng khác. SNMP cho phép thu thập thông tin về trạng thái và hiệu suất của các thiết bị.

2. Các thành phần của SNMP

- NMS (Network Management System): Hệ thống quản lý mạng, thường là phần mềm hoặc ứng dụng, chịu trách nhiệm thu thập dữ liệu từ các thiết bị mạng và cung cấp giao diện cho quản trị viên mạng để theo dõi và quản lý thiết bị.

- Agent: Phần mềm hoặc dịch vụ chạy trên các thiết bị mạng mà SNMP quản lý. Agent thu thập thông tin về trạng thái và hiệu suất của thiết bị và gửi thông tin đó đến NMS.

- MIB (Management Information Base): Cơ sở dữ liệu chứa thông tin cấu trúc về các đối tượng quản lý của thiết bị mạng. MIB được tổ chức theo cây phân cấp, nơi mỗi đối tượng quản lý có một OID (Object Identifier).

3. Cách SNMP hoạt động

- Gửi yêu cầu (Request): NMS gửi các yêu cầu SNMP đến Agent để thu thập thông tin hoặc thực hiện các hành động. Các loại yêu cầu phổ biến bao gồm:

- GET: Yêu cầu thông tin từ Agent.

- SET: Thay đổi cấu hình của thiết bị thông qua Agent.

- TRAP: Agent gửi thông báo đến NMS khi có sự kiện quan trọng hoặc lỗi xảy ra.

- Xử lý yêu cầu và trả lời (Response): Agent nhận yêu cầu từ NMS, xử lý và gửi phản hồi chứa dữ liệu yêu cầu hoặc kết quả hành động trở lại NMS.

- Thông báo sự kiện (Trap): Agent có thể chủ động gửi thông báo (traps) đến NMS khi có sự kiện hoặc lỗi quan trọng mà không cần NMS phải yêu cầu cụ thể.

V. LLDP

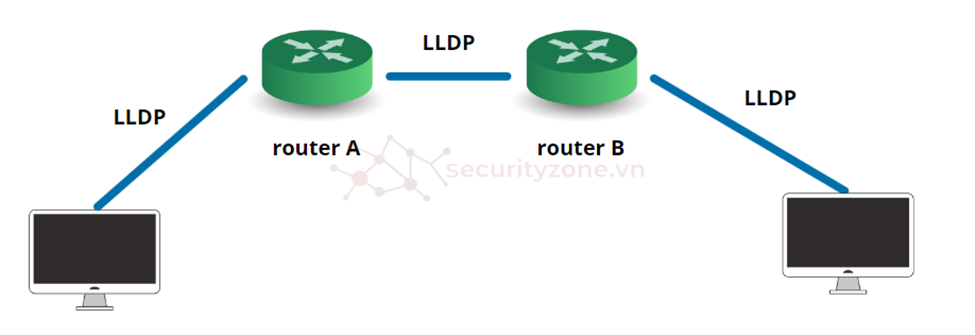

1. LLDP là gì ?

- LLDP (Link Layer Discovery Protocol) là một giao thức tầng liên kết dữ liệu (Layer 2) được sử dụng để trao đổi thông tin giữa các thiết bị mạng trực tiếp kết nối với nhau. LLDP giúp các thiết bị như switch, router, và các thiết bị mạng khác có thể tự động phát hiện và chia sẻ thông tin về cấu hình, khả năng, và các thuộc tính khác với các thiết bị lân cận trong cùng một mạng. LLDP giúp dễ dàng phát hiện, quản lý, và xác minh cấu trúc mạng bằng cách tự động trao đổi thông tin giữa các thiết bị lân cận.

2. Cách LLDP hoạt động

- Gửi thông tin (TLVs - Type-Length-Value):

- Các thiết bị hỗ trợ LLDP sẽ định kỳ tạo ra và gửi các frame LLDP chứa các TLV (Type-Length-Value) đến tất cả các thiết bị lân cận qua các cổng được kích hoạt LLDP. Mỗi TLV chứa một loại thông tin cụ thể, chẳng hạn như tên hệ thống, mô tả cổng, địa chỉ MAC, và các thông tin khác.

- Các frame LLDP được gửi dưới dạng unicast (gửi đến một địa chỉ cụ thể) hoặc multicast (gửi đến tất cả các thiết bị lân cận).

- Nhận và lưu trữ thông tin:

- Khi một thiết bị nhận được frame LLDP từ một thiết bị lân cận, nó sẽ lưu trữ thông tin trong frame đó vào một bảng LLDP cục bộ. Thông tin này có thể bao gồm tên thiết bị, địa chỉ IP, kiểu thiết bị, và các thuộc tính khác liên quan đến thiết bị lân cận.

- Thông tin này thường có thời gian tồn tại nhất định và sẽ bị xóa nếu không nhận được các frame LLDP mới trong một khoảng thời gian xác định.

- Cập nhật và quản lý thông tin:

- Các thiết bị liên tục cập nhật bảng LLDP cục bộ dựa trên các frame LLDP nhận được từ các thiết bị lân cận. Quản trị viên mạng có thể truy xuất bảng LLDP này để hiểu rõ cấu trúc mạng và để quản lý, cấu hình thiết bị một cách hiệu quả.

Last edited: