Nguyễn Văn Huấn

Intern

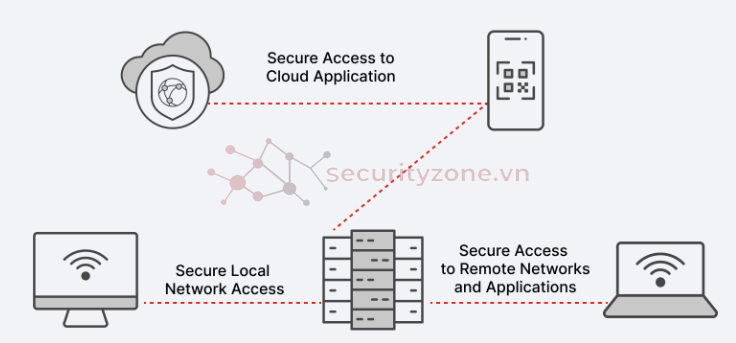

Trong hệ thống mạng doanh nghiệp, số lượng thiết bị truy cập vào tài nguyên mạng của công ty bạn là rất nhiều. Một người khách đến công ty bạn và muốn sử dụng Wi-Fi bằng điện thoại di động của họ, các thiết bị IoT được đặt rải rác trong khuôn viên công ty, điện thoại di động của nhân viên trong công ty. Những thiết bị này rất dễ phát tán mã độc vào hệ thống và điều này là nguy hiểm. Việc kiểm soát được những thiết bị kiểu này truy cập vào tài nguyên mạng của bạn là rất quan trọng.

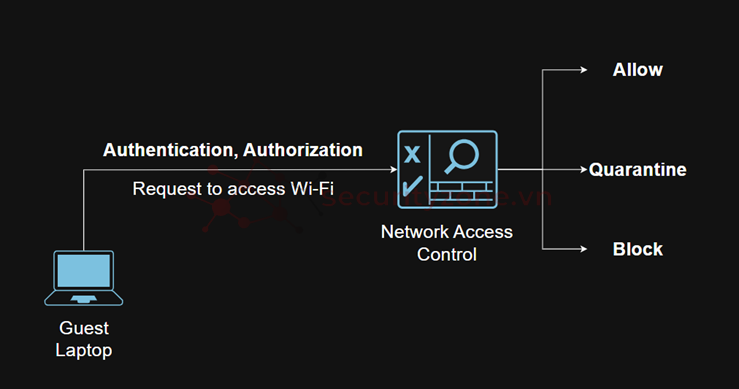

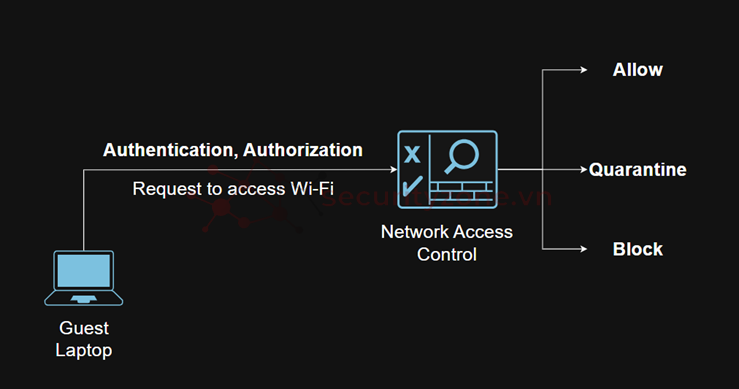

Do đó, NAC (Network Access Control) là giải pháp bảo mật để kiểm soát những thiết bị truy cập vào hệ thống mạng bằng những yêu cầu về xác thực, phân quyền, thông tin thiết bị và các quy tắc do người quản trị cài đặt để giảm thiểu các nguy cơ gây hại đến hệ thống.

Bài lý thuyết này sẽ làm rõ mọi khía cạnh của hệ thống NAC.

NAC là một giải pháp bảo mật cần được triển khai trong môi trường mạng của doanh nghiệp khi có quá nhiều thiết bị sử dụng hệ thống mạng. Việc kiểm soát và ngăn chặn các mối đe dọa bảo mật liên tục sẽ bảo đảm hệ thống được hoạt động trơn tru, hiệu quả. Bên cạnh đó, việc triển khai NAC cũng có nhiều bất cập về chi phí vận hành, quản lý duy trì hạ tầng và trải nghiệm người dùng sẽ không tốt khi quyền riêng tư của họ không được đảm bảo.

Cảm ơn các bạn đã xem bài viết của mình!

Do đó, NAC (Network Access Control) là giải pháp bảo mật để kiểm soát những thiết bị truy cập vào hệ thống mạng bằng những yêu cầu về xác thực, phân quyền, thông tin thiết bị và các quy tắc do người quản trị cài đặt để giảm thiểu các nguy cơ gây hại đến hệ thống.

Bài lý thuyết này sẽ làm rõ mọi khía cạnh của hệ thống NAC.

1. Định nghĩa của Network Access Control (NAC)

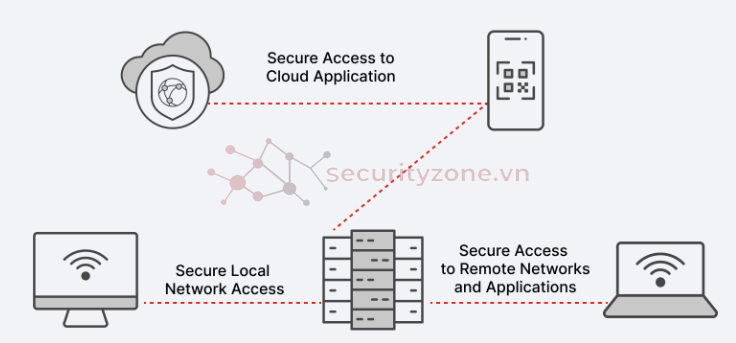

- NAC là giải pháp bảo mật được sử dụng để bảo đảm môi trường mạng doanh nghiệp an toàn bằng cách điều tiết các thiết bị và người dùng truy cập vào tài nguyên mạng.

- Đóng vai trò như một người gác cổng, thực hiện các điều khoản bảo mật được định nghĩa, bảo đảm rằng chỉ các người dùng được xác thực mới truy cập được vào mạng

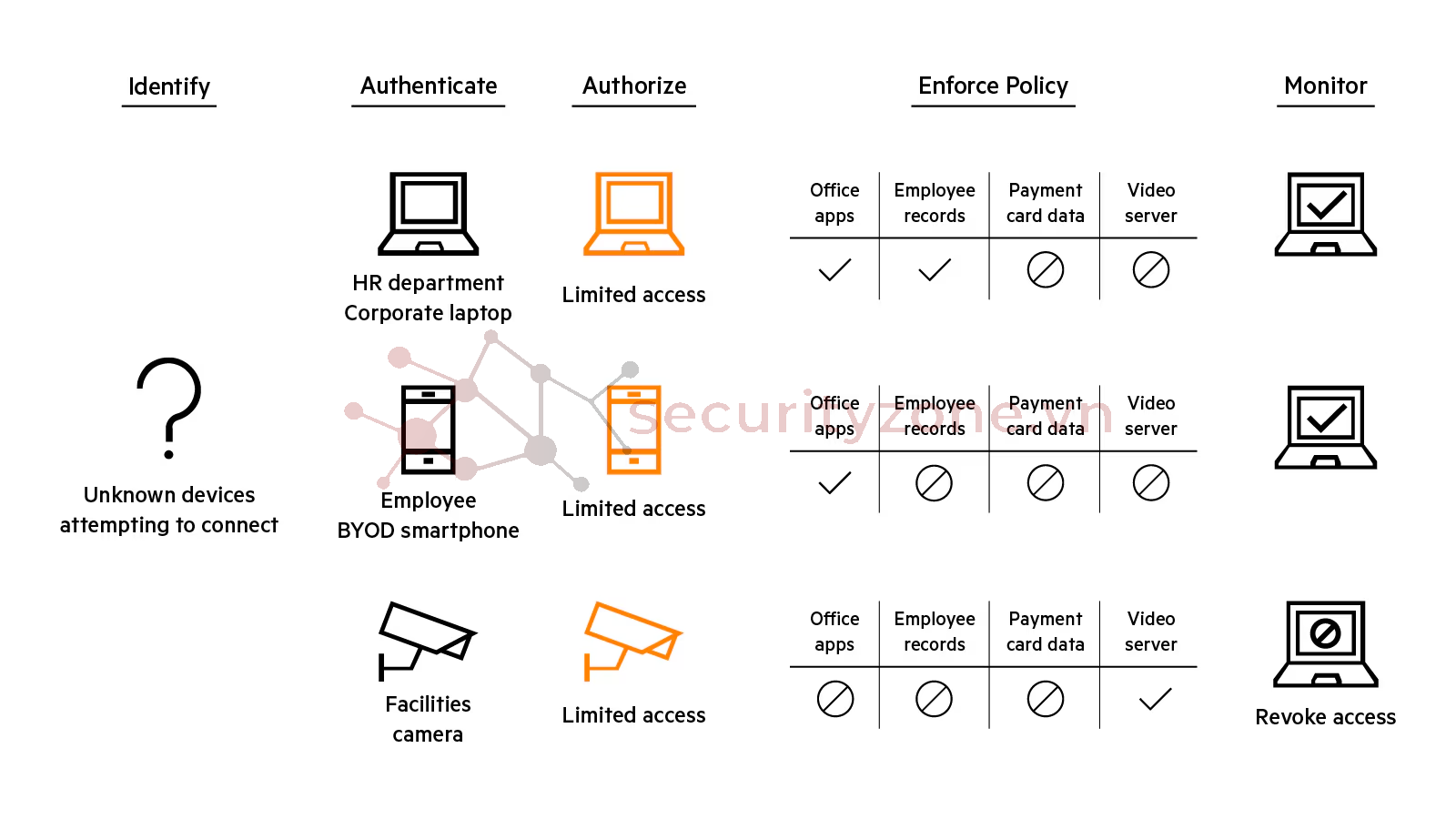

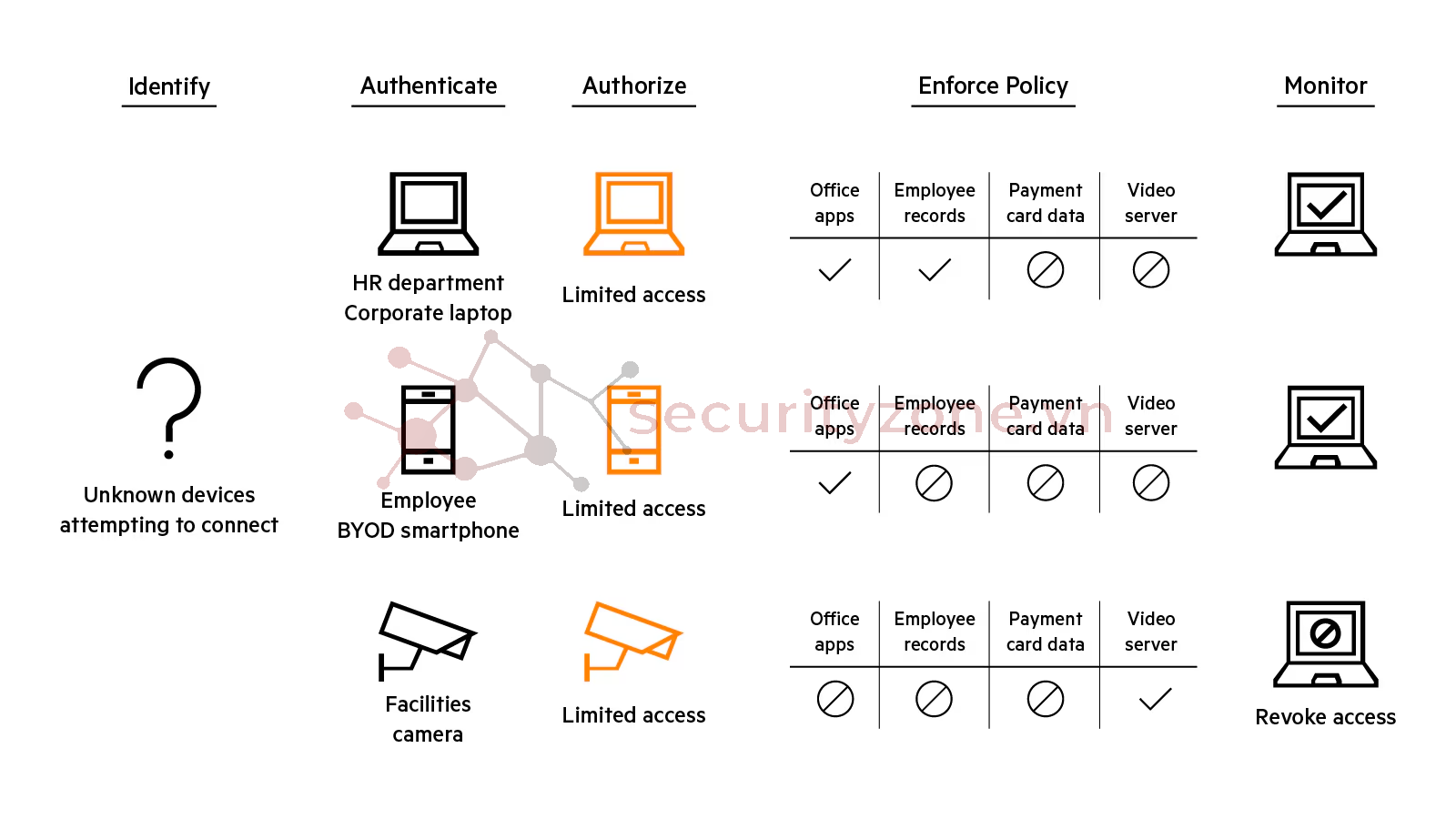

- Các hoạt động chính của NAC bao gồm: Xác thực (Authentication), phân quyền (Authorization), kiểm tra tuân thủ (Endpoint Compliance Check). Các thiết bị khi qua hệ thống NAC sẽ được kiểm tra ban đầu và giám sát hoạt động liên tục để phát hiện các hành vi bất thường. Từ đó có thể cách ly hoặc chặn thiết bị vi phạm.

2. Các loại NAC

- PRE-ADMISSON NAC: Kiểm tra các thiết bị TRƯỚC khi cho phép truy cập vào mạng. Loại NAC này sẽ bảo đảm rằng các thiết bị sẽ đảm bảo đáp ứng những tiêu chuẩn do người quản trị đặt ra như là phiên bản mới nhất của phần mềm anti-virus, hệ điều hành. Điều này giúp hệ thống ngăn ngừa những thiết bị lạ, gây hại có thể truy cập vào được hệ thống mạng.

- POST-ADMISSION NAC: Giám sát các thiết bị đã có quyền truy cập vào mạng. Loại NAC này sẽ liên tục theo dõi rằng thiết bị có bảo đảm tuân thủ theo các tiêu chuẩn do mình đặt ra hay không? Nếu thiết bị có dấu hiệu bất thường thì sẽ được chuyển đến vùng cách ly thậm chí là ngắt truy cập khỏi hệ thống. Điều này giúp hệ thống được bảo vệ trong thời gian thực (real-time) dựa trên các quy tắc bảo mật được đặt ra.

- ROLE-BASED ACCESS CONTROL (RBAC): Cho phép thiết bị truy cập vào mạng dựa vào vai trò của user được quy định bởi tổ chức như là administrators, employees, guests. Điều này giúp phân loại người dùng chỉ truy cập vào tài nguyên họ cần, giảm thiểu các truy cập không được xác thực.

- TIME-BASED ACCESS CONTROL: Điều tiết các truy cập vào mạng dựa vào các khoảng thời gian được định nghĩa bởi người quản trị. Ví dụ: các nhân viên phòng Kế Toán chỉ được truy cập vào mạng trong giờ hành chính (từ 9h sáng đến 17h chiều), mọi truy cập ngoài khoảng thời gian trên sẽ bị từ chối. Trong khi đó, các nhân viên phòng IT sẽ được truy cập 24/7 để theo dõi hệ thống. Điều này giúp loại bỏ những truy cập không được xác thực trong khoảng thời gian được cấu hình.

3. Các thành phần trong kiến trúc NAC

- POLICY SERVER IN NAC: đóng vai trò như bộ não của hệ thống NAC. Tại đây lưu trữ và quản lý các policies để cho phép truy cập từ người dùng, các tài nguyên họ có thể sử dụng được ràng buộc bởi những điều kiện đặt ra bởi người quản trị. Các policies có thể là quyền của user, các loại thiết bị và kiểm tra nguyên tắc bảo mật trong thời gian thực. Các policies này đánh giá và đưa ra các quyết định truy cập một cách linh động

- NETWORK ACCESS SERVER: đóng vai trò như người gác cổng, điều phối các thiết bị muốn truy cập vào mạng. NAS sẽ giao tiếp với policy server để tham chiếu các policies được đặt ra và thực hiện chúng đối với các thiết bị truy cập vào mạng. NAS giúp đảm bảo chỉ các thiết bị được xác thực mới có thể kết nối vào mạng.

- USER AND DEVICE IDENTIFICATION MECHANISMS: các cơ chế nhận dạng thiết bị của user như là username, password, chứng chỉ số hoặc xác thực nhiều bước. Dựa vào các cơ chế này, hệ thống NAC sẽ đảm bảo thực hiện các quy tắc bảo mật và chỉ có những thiết bị xác thực mới truy cập được vào mạng

- NETWORK ADMISSION CONTROL: tập trung vào việc đánh giá các thiết bị trước khi cung cấp kết nối. Các tiêu chí có thể là phiên bản mới nhất của phần mềm anti-virus, hệ điều hành, phiên bản bảo mật để đảm bảo các thiết bị đáp ứng đủ các yêu cầu do người quản trị đặt ra về bảo mật. Nếu không được thông qua, các thiết bị sẽ bị cho vào vùng cách ly hoặc giới hạn khả năng truy cập cho đến khi các tiêu chí được đáp ứng đầy đủ

- QUARANTINE AND GUEST NETWORK MANAGEMENT: quản lý các thiết bị không tuân thủ theo các quy tắc bảo mật do NAC system yêu cầu. Vùng cách ly sẽ được áp dụng cho các thiết bị không tuân thủ đầy đủ các quy tắc, từ đó hướng dẫn cho người dùng đáp ứng hết các yêu cầu. Với guest network, người quản trị sẽ giới hạn tài nguyên sử dụng để tránh truy cập vào các tài nguyên nhạy cảm của doanh nghiệp

4. Cách hoạt động của NAC

- NAC AUTHENTICATION METHODS:là lớp phòng thủ đầu tiên trong hệ thống NAC, đảm bảo các user truy cập vào mạng sẽ được xác thực rõ ràng. Các phương thức xác thực bao gồm:

- Certificate-based Authentication: là chứng chỉ số dùng để xác minh danh tính user, thiết bị được cung cấp từ Certificate Authority (CA). Phương pháp này dựa trên Cơ sở hạ tầng khóa công khai (PKI) để đảm bảo tính bảo mật cao.

- Password-based Authentication: là các thông tin về username, password của user, được sử dụng rộng rãi nhưng tính bảo mật vẫn còn hạn chế so với Certificate-based Authentication

- Multi-Factor Authentication (MFA): xác thực nhiều bước bao gồm password và quét sinh trắc học. Cung cấp khả năng bảo mật cao hơn vì có nhiều lớp bảo mật được sử dụng để xác thực.

- Biometric Authentication: sử dụng các đặc điểm sinh học của con người như dấu vân tay, mống mắt, khuôn mặt để xác thực người dùng. Phương thức này có tính bảo mật cao vì tính chất đặc trưng của đặc điểm sinh học

- AUTHORIZATION AND ACCOUNTING IN NAC: là lớp phòng thủ tiếp theo trong hệ thống NAC. Các user sau khi được xác thực danh tính sẽ được phân loại đối tượng để được cấp các tài nguyên cần thiết

- Authorization: quyết định các tài nguyên mà user có thể truy cập dựa trên các policies được quy định bởi người quản trị mạng. Phương pháp này dựa vào các tiêu chuẩn như user roles, loại thiết bị. Ví dụ các user roles như là: administrators, staffs, guests

- Accounting: giám sát hoạt động của các thiết bị sau khi được phép truy cập, theo dõi các tài nguyên mà user đang sử dụng. Điều này giúp kiểm soát được hoạt động của user nếu phát hiện hành vi bất thường.

- ENDPOINT COMPLIANCE CHECKS: kiểm tra các thiết bị có đảm bảo được tiêu chuẩn bảo mật như phiên bản phần mềm anti-virus, phiên bản hệ điều hành, bản vá lỗi các phiên bản hệ điều hành. Nếu các tiêu chuẩn không được đáp ứng, user sẽ được đưa vào vùng cách ly hoặc thậm chí là ngắt truy cập user cho đến khi các tiêu chuẩn được đáp ứng đầy đủ.

- PRE-ADMISSION NAC AND POST-ADMISSION NAC:

- PRE-ADMISSION NAC: các thiết bị sẽ được NAC kiểm tra trước khi cung cấp truy cập mạng. Ví dụ: thiết bị có sử dụng phần mềm anti-virus phiên bản cũ sẽ bị từ chối truy cập

- POST-ADMISSON NAC: các thiết bị sẽ được NAC theo dõi sau khi cung cấp truy cập mạng. Nếu vi phạm chính sách, sẽ được đưa vào vùng cách ly hoặc ngắt kết nối. Ví dụ: thiết bị có virus

5. Chức năng của NAC

- Kiểm soát quyền truy cập mạng bằng cách xác thực danh tính người sử dụng và thiết bị trước khi cho phép truy cập vào mạng.

- Phân quyền truy cập: gán quyền truy cập dựa vào vai trò và nhóm đối tượng sử dụng, giúp hạn chế truy cập các tài nguyên nhạy cảm và không cần thiết.

- Tuân thủ các chức năng bảo mật của tổ chức: các thiết bị muốn truy cập mạng phải đảm bảo các tiêu chuẩn bảo mật như là phần mềm anti-virus, hệ điều hành, cấu hình bảo mật của thiết bị (tường lửa, mã hóa ổ cứng)

- Bảo vệ mạng khỏi các mối đe dọa từ các truy cập không xác định, giám sát liên tục các hành động của user trong quá trình truy cập.

- Hỗ trợ chính sách BOYD (Bring Your Own Device): các thiết bị cá nhân của nhân viên trong doanh nghiệp cũng được đảm bảo các yêu cầu bảo mật. Từ đó, phân loại các đối tượng này để có chính sách riêng về việc sử dụng tài nguyên.

- Khả năng phản ứng nhanh với sự cố: NAC có hỗ trợ giám sát hoạt động của người dùng trong thời gian thực, khi gặp mối đe dọa, NAC sẽ tự động ngắt kết nối hoặc cách ly thiết bị đó để bảo vệ hệ thống mạng.

- Chi phí vận hành cao: mua phần cứng, phần mềm, license của thiết bị, tính tương thích của thiết bị.

- Phức tạp trong việc triển khai và quản lý, đòi hỏi đội ngũ IT có trình độ cao

- Khi có quá nhiều lớp bảo mật sẽ gây phiền toái đối với người dùng, mang lại trải nghiệm không tốt

- Hiệu suất mạng không được đảm bảo do cơ chế xác thực, theo dõi người dùng của NAC

6. Kết luận

NAC là một giải pháp bảo mật cần được triển khai trong môi trường mạng của doanh nghiệp khi có quá nhiều thiết bị sử dụng hệ thống mạng. Việc kiểm soát và ngăn chặn các mối đe dọa bảo mật liên tục sẽ bảo đảm hệ thống được hoạt động trơn tru, hiệu quả. Bên cạnh đó, việc triển khai NAC cũng có nhiều bất cập về chi phí vận hành, quản lý duy trì hạ tầng và trải nghiệm người dùng sẽ không tốt khi quyền riêng tư của họ không được đảm bảo.

Cảm ơn các bạn đã xem bài viết của mình!

Sửa lần cuối:

Bài viết liên quan

Được quan tâm