Trong bài viết đầu tiên này, mình sẽ giới thiệu đến các bạn một chủ đề cực kỳ quan trọng và phổ biến trong bảo mật mạng: IDS (Intrusion Detection System) và IPS (Intrusion Prevention System).

Tường lửa (firewall) từng được xem là “lá chắn” đầu tiên cho hệ thống mạng, giúp ngăn chặn lưu lượng không mong muốn. Nhưng thực tế cho thấy tường lửa không đủ thông minh để phát hiện và phản ứng với các hành vi nguy hiểm diễn ra bên trong hệ thống, hoặc các loại tấn công tinh vi ẩn trong lưu lượng hợp lệ.

=> Chính từ nhu cầu phát hiện sớm và xử lý chủ động các mối đe dọa trong mạng, các hệ thống Phát hiện và Ngăn chặn xâm nhập – IDS và IPS đã ra đời.

Ý nghĩa:

Mục Lục

I. Giới Thiệu

II. Định Nghĩa

III. Sự khác biệt giữa IDS và IPS

IV. Tầm quan trọng của IDS/IPS trong bảo mật mạng

V. Phân loại IDS/IPS

VI. Ưu và nhược điểm của IDS/IPS

I. Giới Thiệu

Trong những năm đầu phát triển của Internet, các hệ thống mạng chủ yếu chú trọng vào kết nối và truyền tải dữ liệu, còn yếu tố an toàn chưa thực sự được quan tâm đúng mức. Tuy nhiên, khi mạng máy tính ngày càng phát triển, kéo theo sự gia tăng các cuộc tấn công mạng như đánh cắp dữ liệu, tấn công từ chối dịch vụ (DoS), mã độc, hoặc truy cập trái phép, thì vấn đề bảo mật mạng trở nên vô cùng cấp thiết.Tường lửa (firewall) từng được xem là “lá chắn” đầu tiên cho hệ thống mạng, giúp ngăn chặn lưu lượng không mong muốn. Nhưng thực tế cho thấy tường lửa không đủ thông minh để phát hiện và phản ứng với các hành vi nguy hiểm diễn ra bên trong hệ thống, hoặc các loại tấn công tinh vi ẩn trong lưu lượng hợp lệ.

=> Chính từ nhu cầu phát hiện sớm và xử lý chủ động các mối đe dọa trong mạng, các hệ thống Phát hiện và Ngăn chặn xâm nhập – IDS và IPS đã ra đời.

II. Định Nghĩa

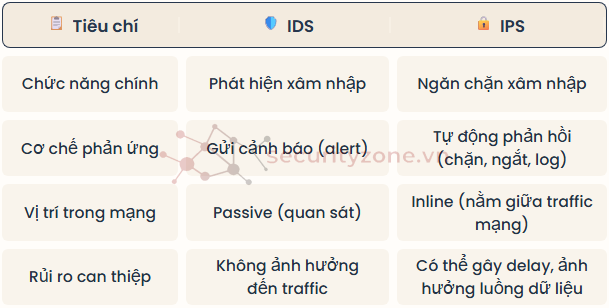

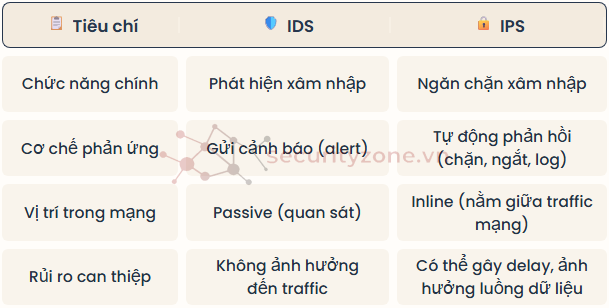

Trước tiên, hãy cùng định nghĩa hai khái niệm này:- IDS (Intrusion Detection System) – Hệ thống phát hiện xâm nhập: Đây là một hệ thống dùng để giám sát lưu lượng mạng hoặc hoạt động trên máy chủ, nhằm phát hiện các hành vi bất thường hoặc tấn công. Khi phát hiện điều gì đó đáng ngờ, IDS sẽ gửi cảnh báo cho người quản trị hệ thống, nhưng không tự động can thiệp.

- IPS (Intrusion Prevention System) – Hệ thống ngăn chặn xâm nhập: Cũng tương tự như IDS về mặt giám sát và phát hiện, nhưng điểm khác biệt là IPS không chỉ phát hiện mà còn hành động. Khi phát hiện mối đe dọa, IPS có thể chủ động chặn hoặc giảm thiểu nó, ví dụ như drop gói tin, ngắt kết nối, hoặc cập nhật firewall rule.

III. Sự khác biệt giữa IDS và IPS

Ý nghĩa:

- IDS phù hợp nếu bạn muốn giám sát mà không can thiệp, thích hợp trong các môi trường cần log đầy đủ hoạt động trước khi đưa ra quyết định. Có hai vị trí: inline và outline.

- IPS phù hợp với các hệ thống cần phản ứng nhanh, tự động hóa ngăn chặn để giảm thiểu thiệt hại. Chỉ đặt được mode inline.

IV. Tầm quan trọng của IDS/IPS trong bảo mật mạng

Trong thế giới số hiện nay, mỗi thiết bị mạng đều có thể là mục tiêu tấn công. IDS/IPS đóng vai trò là hàng rào phát hiện và bảo vệ, giúp các tổ chức:- Phát hiện các cuộc tấn công đã biết một cách nhanh chóng.

- Ngăn chặn các mối đe dọa nguy hiểm trước khi chúng gây hại.

- Giảm tải cho đội ngũ an ninh, nhờ vào khả năng tự động hóa phản ứng.

- Tuân thủ các tiêu chuẩn bảo mật, như PCI-DSS, ISO 27001.

- Ghi log và lưu vết phục vụ điều tra số (forensics) sau này.

V. Phân loại IDS/IPS

1. Theo vị trí triển khai

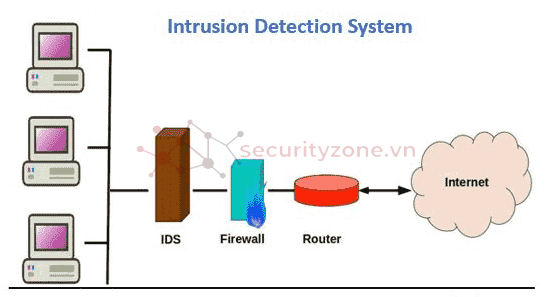

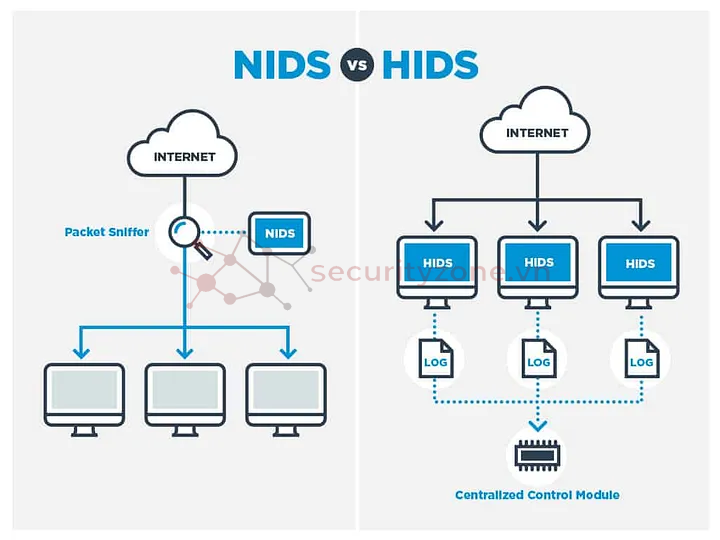

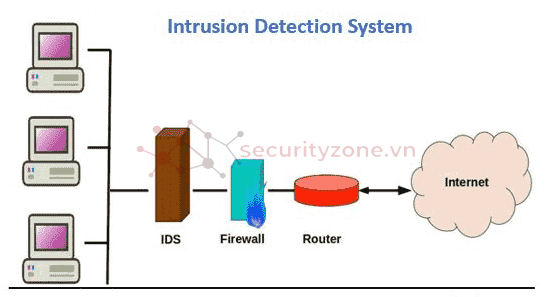

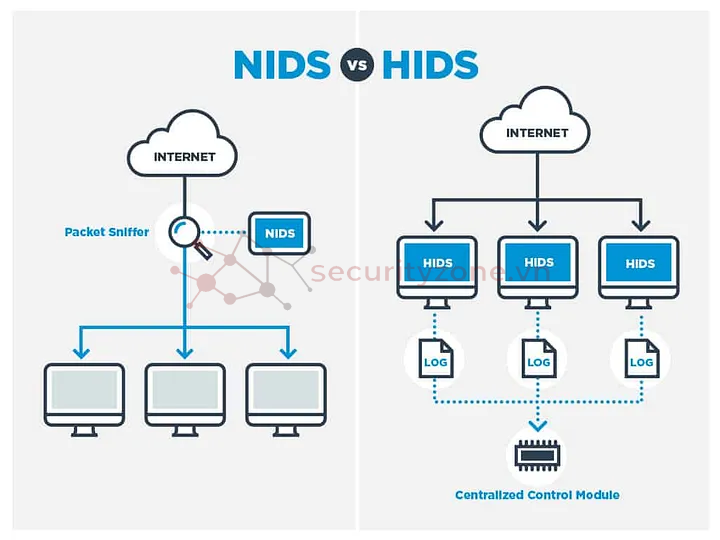

- NIDS/NIPS (Network-based IDS/IPS):

- Giám sát lưu lượng mạng.

- Thường được triển khai ở các điểm giao tiếp chính như sát gateway, giữa VLAN, hoặc trước firewall.

- Ví dụ: Suricata, Snort.

- HIDS/HIPS (Host-based IDS/IPS):

- Giám sát hoạt động bên trong máy chủ hoặc thiết bị đầu cuối (endpoint).

- Theo dõi file system, registry, quá trình chạy.

- Ví dụ: OSSEC, CrowdStrike Falcon.

2. Theo phương pháp phát hiện

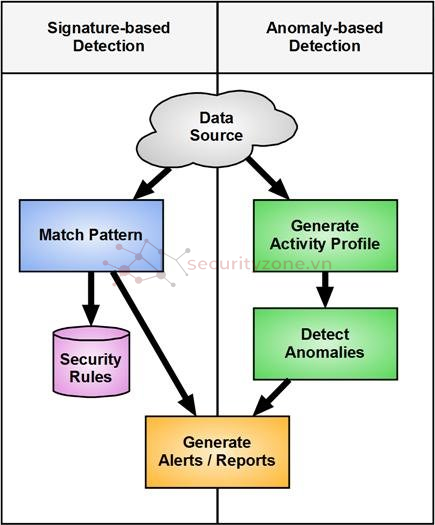

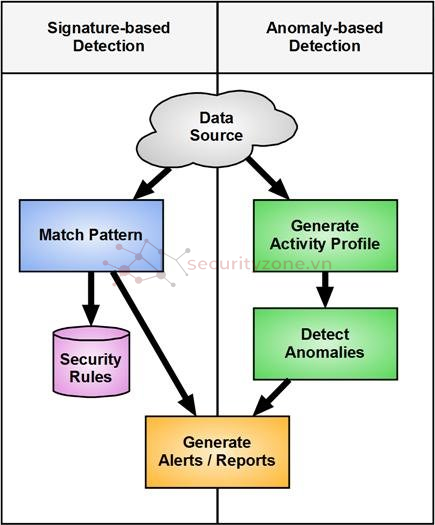

- Phát hiện theo chữ ký (Signature-based detection):

- So sánh traffic với các mẫu đã biết (signature) của mã độc hoặc hành vi tấn công.

- Hiệu quả với các mối đe dọa đã biết nhưng không phát hiện được tấn công mới (zero-day).

- Phát hiện theo bất thường (Anomaly-based detection):

- Xây dựng mô hình hành vi bình thường, sau đó cảnh báo khi có sự lệch chuẩn.

- Có khả năng phát hiện tấn công mới, nhưng dễ bị false positive.

- Phân tích giao thức có trạng thái (Stateful Protocol Analysis)(advanced):

- Theo dõi và hiểu logic của các giao thức ứng dụng như HTTP, FTP để phát hiện các sai lệch trong quá trình truyền thông.

VI. Ưu và nhược điểm của IDS/IPS

Ưu điểm:- Phát hiện và ngăn chặn tấn công trong thời gian thực.

- Tăng cường khả năng quan sát hệ thống mạng.

- Giảm thiểu thiệt hại và thời gian phản ứng sự cố.

- Hỗ trợ tuân thủ và audit dễ dàng.

- False Positive (báo động giả): Có thể gây phiền toái hoặc mất niềm tin vào hệ thống.

- False Negative (bỏ sót): Nếu cấu hình chưa tối ưu, hệ thống có thể không phát hiện được tấn công.

- Tiêu tốn tài nguyên: Đặc biệt với IPS, cần phần cứng mạnh để xử lý real-time.

- Kỹ thuật né tránh (evasion techniques): Một số kỹ thuật như packet fragmentation có thể đánh lừa IDS/IPS nếu không cấu hình phù hợp.

Kết luận

IDS và IPS là hai thành phần thiết yếu trong chiến lược bảo vệ mạng hiện đại. Dù bạn là một quản trị viên hệ thống, chuyên viên SOC hay sinh viên đang học, việc hiểu rõ vai trò – điểm mạnh – điểm yếu của các hệ thống này sẽ giúp bạn:- Lựa chọn giải pháp phù hợp với môi trường của mình.

- Biết cách triển khai và vận hành hiệu quả hơn.

- Xây dựng chiến lược phòng thủ đa lớp (defense-in-depth) vững chắc hơn.

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới