Mục Lục

I. Giới Thiệu

II. Định Nghĩa

III. So Sánh NGFW Với Các Loại Firewall Truyền Thống

IV. Điểm Nổi Bật Của NGFW

I. Giới Thiệu

Firewall (tường lửa) truyền thống là một trong những công cụ bảo mật mạng đầu tiên được phát triển để bảo vệ hệ thống mạng khỏi các mối đe dọa từ bên ngoài. Về cơ bản, firewall truyền thống hoạt động như một rào cản giữa mạng nội bộ (LAN) và mạng bên ngoài (WAN, thường là Internet), kiểm soát lưu lượng mạng dựa trên các quy tắc được định nghĩa trước. Các quy tắc này thường dựa trên thông tin ở tầng mạng (Network Layer) và tầng giao vận (Transport Layer) của mô hình OSI, chẳng hạn như địa chỉ IP, cổng (port), và giao thức (TCP/UDP).

Cách hoạt động của Firewall truyền thống:

- Lọc gói tin (Packet Filtering): Kiểm tra header của các gói tin (packet) để quyết định cho phép hay chặn dựa trên địa chỉ IP nguồn, đích và cổng.

- Stateful Inspection: Theo dõi trạng thái kết nối (state) để đảm bảo các gói tin thuộc về một phiên giao tiếp hợp lệ.

- Thiếu khả năng phân tích nội dung: Firewall truyền thống chỉ kiểm tra header của gói tin mà không xem xét dữ liệu bên trong (payload). Điều này khiến nó không thể phát hiện các mối đe dọa ẩn trong nội dung, như mã độc hay tấn công ứng dụng.

- Không đối phó được với các mối đe dọa hiện đại: Các cuộc tấn công ngày nay, như tấn công DDoS tinh vi, phần mềm gián điệp (spyware), hoặc khai thác lỗ hổng ứng dụng, thường vượt qua được firewall truyền thống vì chúng không chỉ dựa vào IP hay cổng.

- Hạn chế trong quản lý ứng dụng: Firewall truyền thống không nhận diện được các ứng dụng cụ thể (ví dụ: Skype, Zoom) mà chỉ thấy lưu lượng qua cổng, dẫn đến việc khó kiểm soát các ứng dụng không mong muốn.

- Khả năng thích nghi thấp: Trong bối cảnh công nghệ thay đổi nhanh chóng, firewall truyền thống không thể tự động cập nhật để đối phó với các mối đe dọa mới mà không cần can thiệp thủ công.

II. Định Nghĩa

Next-Generation Firewall (NGFW) là thế hệ tường lửa tiếp theo, được thiết kế để vượt qua các giới hạn của firewall truyền thống. NGFW không chỉ thực hiện chức năng lọc gói tin và theo dõi trạng thái mà còn tích hợp các công nghệ tiên tiến như kiểm tra sâu gói tin (Deep Packet Inspection - DPI), phát hiện và ngăn chặn xâm nhập (Intrusion Prevention System - IPS), và quản lý ứng dụng.Các tính năng chính của NGFW:

- Deep Packet Inspection (DPI): Kiểm tra cả header và payload của gói tin để phát hiện mã độc, tấn công hoặc hành vi bất thường.

- Application Awareness: Nhận diện và kiểm soát các ứng dụng cụ thể (ví dụ: chặn Facebook nhưng cho phép Google Drive) bất kể cổng hay giao thức chúng sử dụng.

- Intrusion Prevention System (IPS): Phát hiện và ngăn chặn các cuộc tấn công dựa trên cơ sở dữ liệu chữ ký (signature) và phân tích hành vi.

- Tích hợp Threat Intelligence: Kết nối với các nguồn thông tin tình báo mối đe dọa để cập nhật liên tục về các nguy cơ mới.

- Hỗ trợ mã hóa: Phân tích lưu lượng mã hóa (SSL/TLS) để phát hiện mối đe dọa ẩn trong các kết nối an toàn.

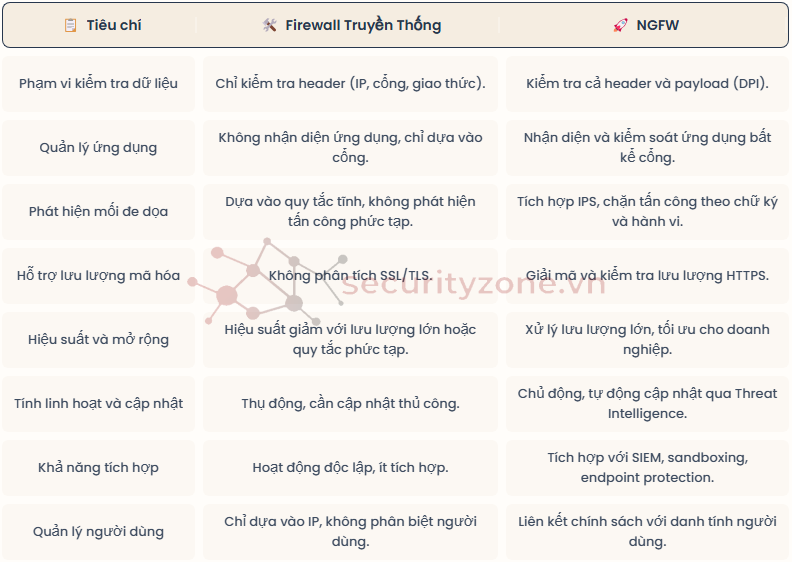

III. So Sánh NGFW Với Các Loại Firewall Truyền Thống

IV. Điểm Nổi Bật Của NGFW

- Bảo mật toàn diện: NGFW không chỉ bảo vệ ở tầng mạng mà còn ở tầng ứng dụng, giúp ngăn chặn các mối đe dọa phức tạp như zero-day attack hay ransomware.

- Kiểm soát chi tiết: Doanh nghiệp có thể thiết lập chính sách bảo mật dựa trên ứng dụng, người dùng, và nội dung thay vì chỉ dựa vào địa chỉ IP.

- Hiệu suất cao: Dù tích hợp nhiều tính năng, NGFW được tối ưu để xử lý lưu lượng lớn mà không làm giảm tốc độ mạng.

- Tính linh hoạt: Hỗ trợ các môi trường đa dạng như mạng nội bộ, đám mây, hoặc kết hợp (hybrid), phù hợp với xu hướng công nghệ hiện đại.

- Tích hợp thông minh: Kết hợp với các công cụ bảo mật khác (SIEM, sandboxing) để tạo thành một hệ sinh thái bảo vệ mạnh mẽ.

Bài viết liên quan

Bài viết mới