Nguyễn Văn Huấn

Moderator

NAC là một hệ thống kiểm soát người dùng và thiết bị khi truy cập vào hệ thống mạng, đặc biệt được sử dụng nhiều trong môi trường mạng doanh nghiệp. Chính vì cơ chế kiểm soát người dùng này, NAC phải có các giao thức riêng để có thể phối hợp nhịp nhàng từ khâu xác thực, phân quyền, cách ly và từ chối cung cấp truy cập. Bao gồm các giao thức như 802.1X, RADIUS, VLANs. Các giao thức này sẽ là một phần của hệ thống NAC hoạt động hiệu quả.

Ở bài lý thuyết này, ta sẽ tìm hiểu về các giao thức trên và cách tích hợp chúng và hệ thống NAC thực tế.

Các bài viết liên quan: Định nghĩa về NAC

Cảm ơn các bạn đã xem bài viết của mình!

Ở bài lý thuyết này, ta sẽ tìm hiểu về các giao thức trên và cách tích hợp chúng và hệ thống NAC thực tế.

Các bài viết liên quan: Định nghĩa về NAC

I. Giao thức 802.1X

1. Khái niệm

- Là một giao thức chuẩn IEEE được sử dụng cho PNAC (Port-based Network Access Control) trên cả thiết bị có dây và không dây

- Cung cấp khả năng kiểm soát truy cập mạng của các user và thiết bị muốn truy cập vào hệ thống mạng LAN hoặc WLAN

- Hoạt động ở tầng 2 (Data Link Layer) và kiểm soát truy cập dựa trên cổng vật lý (physical port) của thiết bị mạng như Switch hoặc AP

2. Cách hoạt động

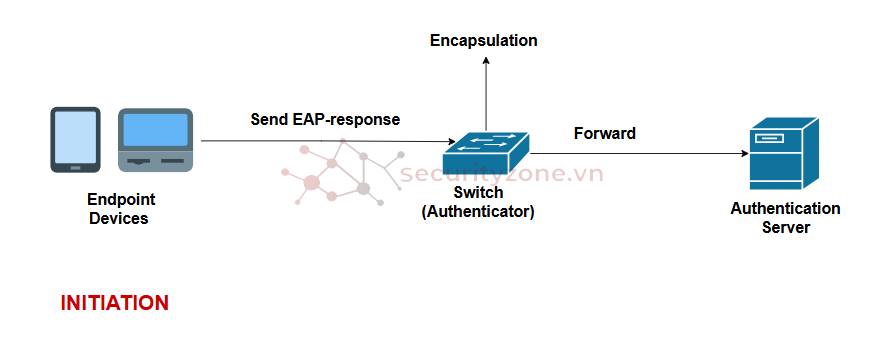

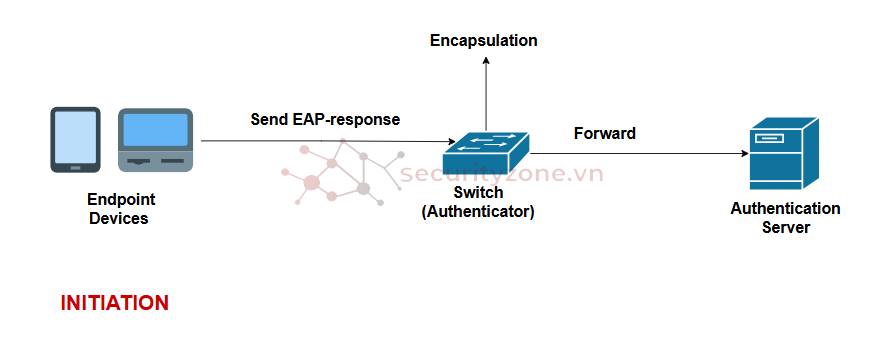

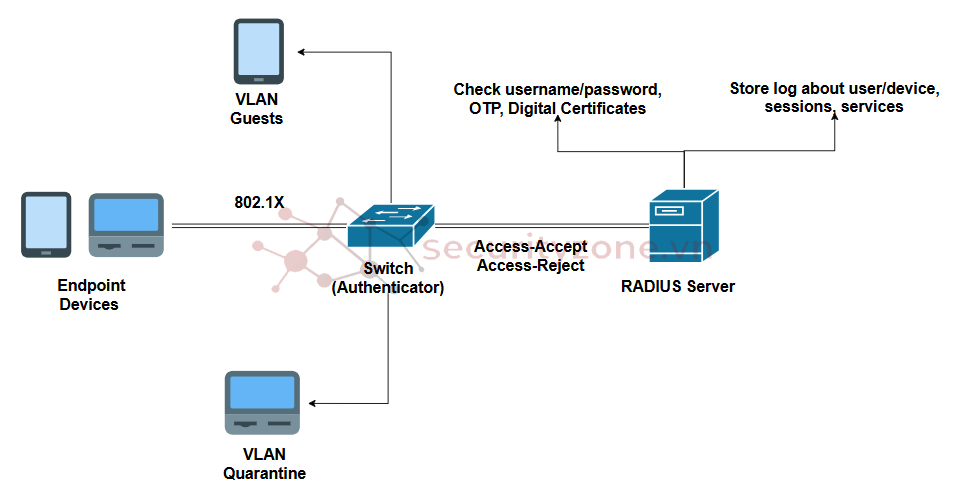

802.1X hoạt động theo các bước như sau:- Initiation (Khởi tạo phiên): các thiết bị đầu cuối (Smartphone, laptop) gửi EAP-response đến các thiết bị như Switch (đóng vai trò như Authenticator), sau đó response được đóng gói và chuyển tiếp đến Authentication Server

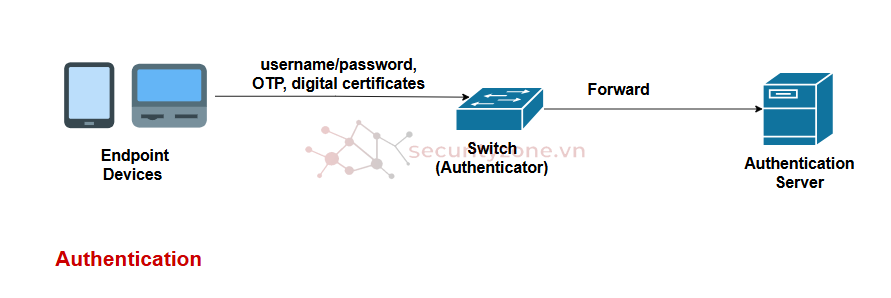

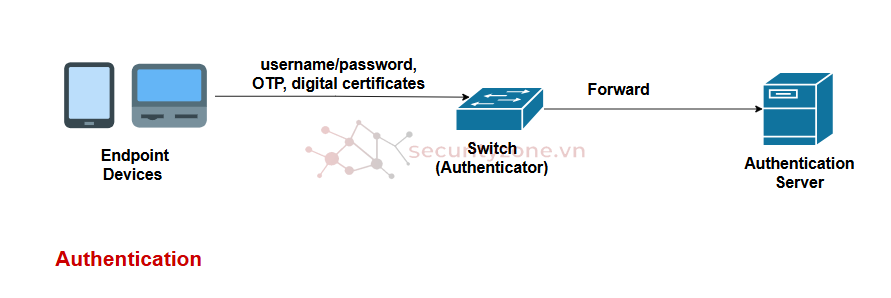

- Authentication (Xác thực): Authentication Server và Endpoint Devices trao đổi các thông điệp để xác thực như (username/password, chứng chỉ số, OTP) thông qua Authenticator

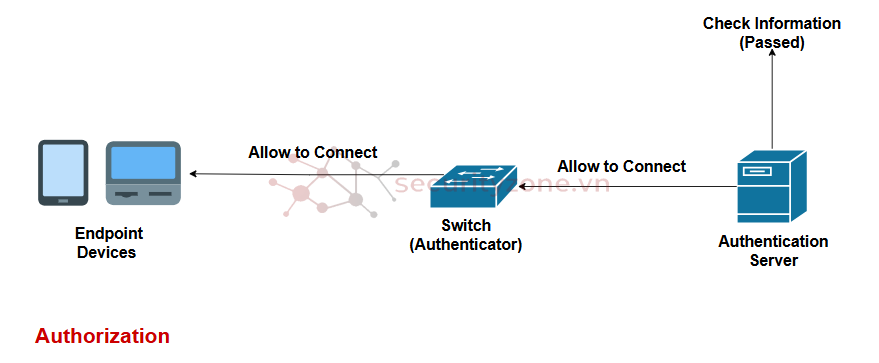

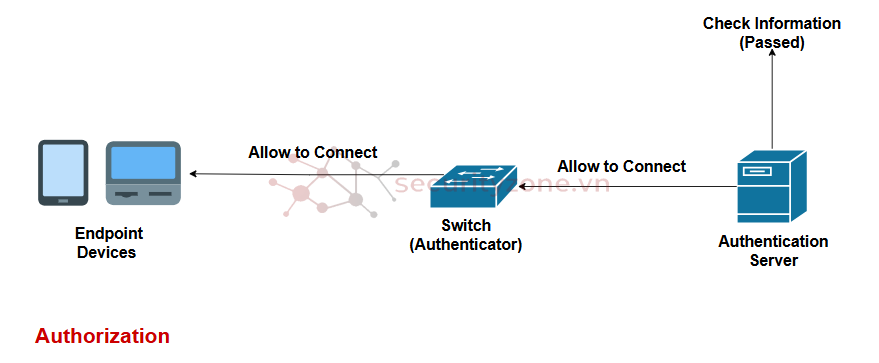

- Authorization (Ủy quyền): nếu các thông tin hợp lệ, Authentication Server gửi response cấp quyền truy cập cho Endpoint Devices thông qua Authenticator

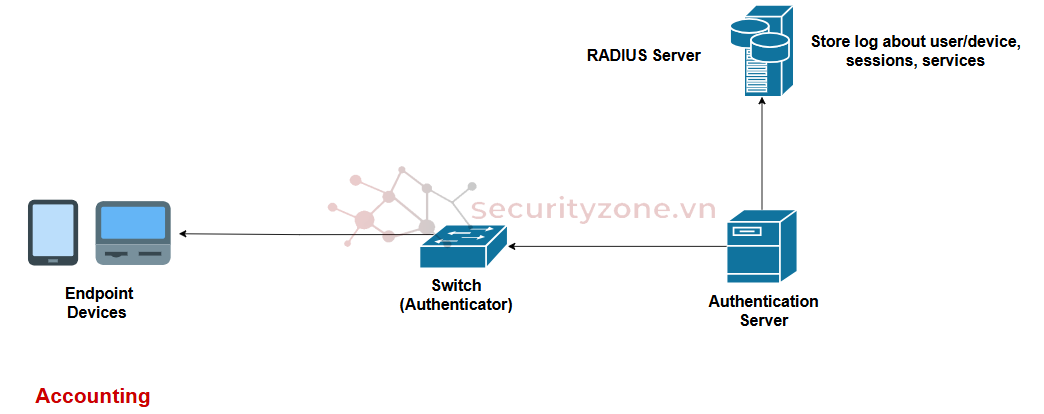

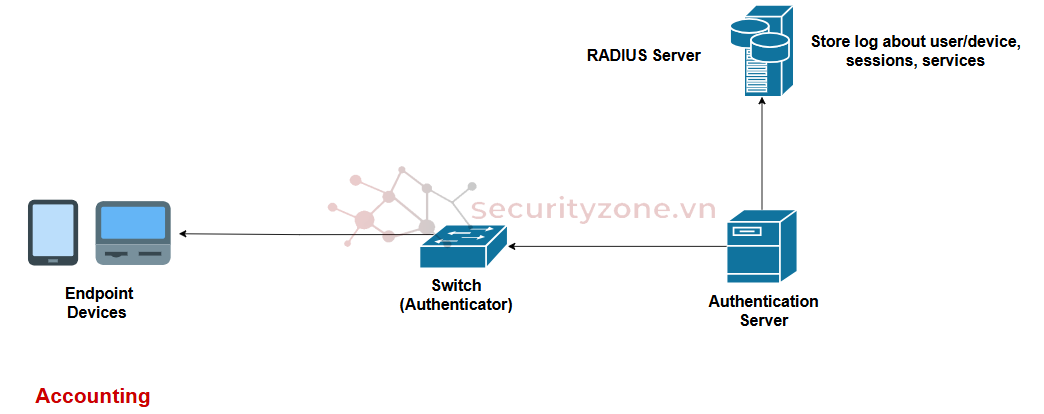

- Accounting (Kế toán): RADIUS Server được tích hợp trong Authentication Server sẽ ghi lại log về phiên truy cập, chi tiết người dùng/thiết bị, loại phiên và thông tin dịch vụ

- Termination (Kết thúc): phiên có thể được kết thúc bằng cách ngắt kết nối thiết bị hoặc sử dụng phần mềm quản lý

3. Lợi ích

- Tăng cường bảo mật, bảo vệ mạng khỏi các mối đe dọa trong môi trường mạng không dây và có dây, nhất là với các thiết bị BYOD (Bring Your Own Device)

- Là lớp xác thực đầu tiên khi người dùng muốn truy cập vào hệ thống mạng

II. Giao thức RADIUS (Remote Authentication Dial-In User Service)

1. Khái niệm

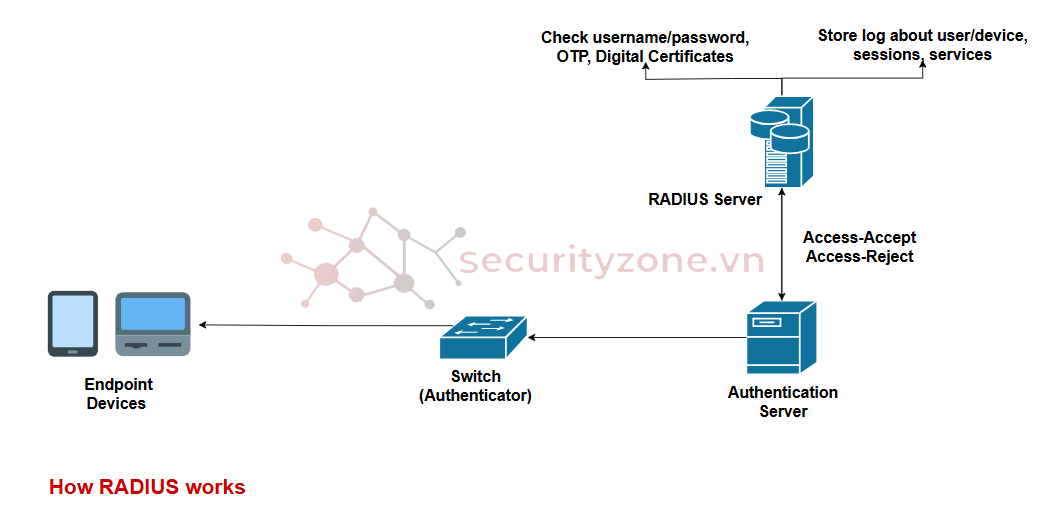

- Là giao thức mạng được sử dụng để cung cấp các dịch vụ AAA (Authentication, Authorization, Accounting) trong môi trường mạng

- Đóng vai trò như là máy chủ xác thực chịu trách nhiệm xử lý các yêu cầu xác thực, ủy quyền và ghi lại log của session khởi tạo bởi user/device

2. Cách hoạt động

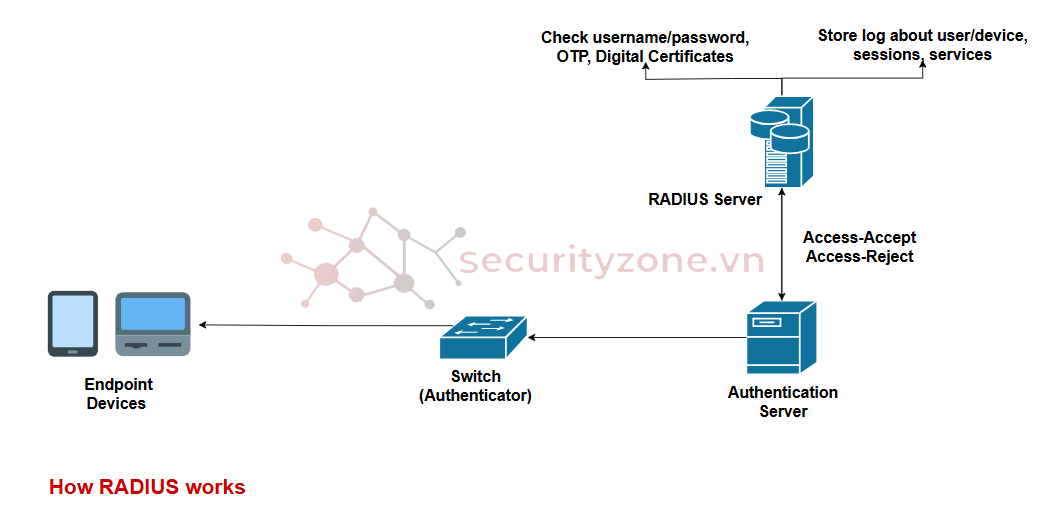

- Khi nhận được yêu cầu cung cấp kết nối từ Endpoint Devices, RADIUS Server được tích hợp trong Authentication Server thực hiện kiểm tra các thông tin như username/password, chứng chỉ số, mã OTP và đối chiếu với bảng cơ sở dữ liệu người dùng

- RADIUS có thể trả lại các phản hồi như Access-Accept (cho phép truy cập), Access-Reject (từ chối truy cập)

- Ghi lại log của phiên truy cập

3. Lợi ích

- Cung cấp khả năng xác thực mạnh mẽ, đảm bảo người dùng/thiết bị hợp lệ mới có quyền truy cập

- Hỗ trợ với các hệ thống quản lý danh tính như Active Directory, LDAP hoặc cơ sở dữ liệu nội bộ

- Quản lý tập trung: định nghĩa các chính sách bảo mật từ một RADIUS Server cho toàn bộ hệ thống NAC

- Khả năng mở rộng, có thể xử lý số lượng lớn traffics, phù hợp với mạng doanh nghiệp lớn

III. Giao thức VLANs

1. Khái niệm

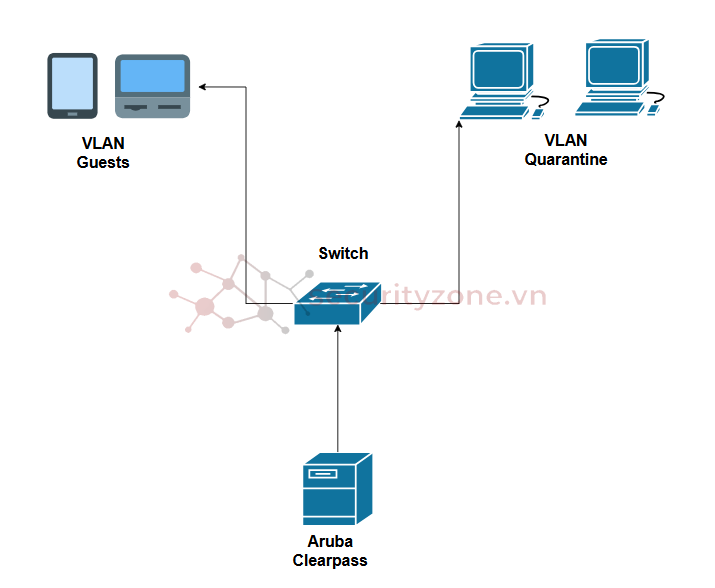

- Là công nghệ phân vùng mạng logic trong NAC

- Sử dụng trong việc phân loại người dùng/thiết bị dựa vào các yêu cầu về cung cấp khả năng truy cập

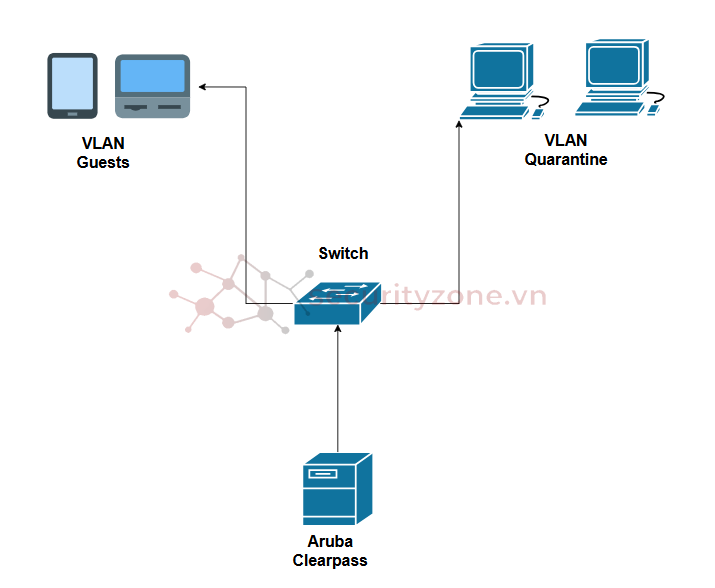

- Ví dụ: đối với các thiết bị không vượt qua các polices về phần mềm anti-virus sẽ được đưa vào VLAN Quarantine, cung cấp khả năng truy cập hạn chế. Hoặc với đối tượng người dùng là khách hàng, việc để người lạ truy cập vào các tài nguyên nội bộ của công ty là rủi ro nên cần có một VLAN Guests để quản lý

2. Vai trò

- Phân vùng mạng dựa vào đối tượng mà cung cấp khả năng truy cập cho hợp lý

- Tăng cường bảo mật bằng cách cô lập lưu lượng truy cập, giảm thiểu khả năng phát tán mã độc

IV. Tích hợp 3 giao thức vào hệ thống NAC

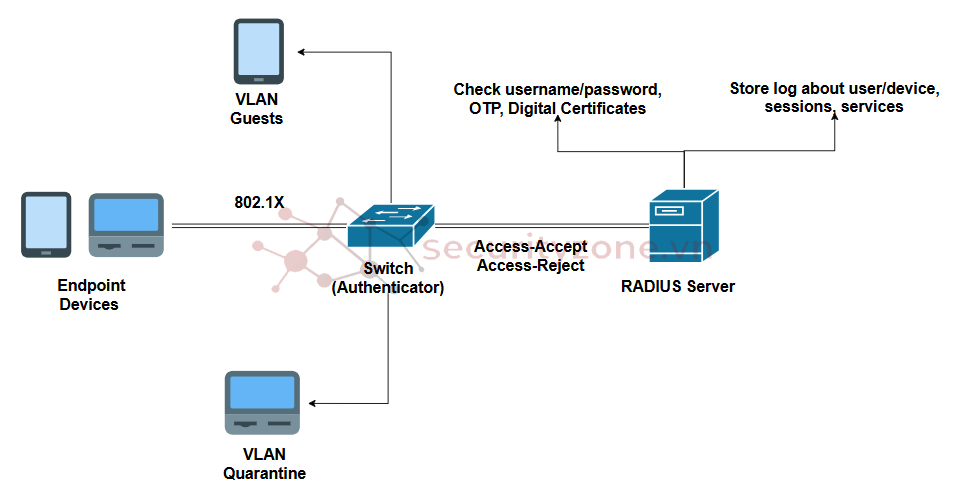

- 802.1x sẽ đóng vai trò là lớp xác thực đầu tiên, yêu cầu Endpoint Devices cung cấp các thông tin xác thực dựa vào cấu hình của người quản trị mạng

- Các thông tin được khai báo sẽ chuyển đến Authentication Server thông qua Authenticator Devices (Switch, AP)

- RADIUS được tích hợp trong Authentication Server tiếp nhận thông tin và đối chiếu với cơ sở dữ liệu người dùng từ đó đưa ra các phản hồi như Access-Accept, Access-Reject

- Sau khi đưa ra phản hồi, RADIUS sẽ gửi phản hồi đến cho Authenticator Devices để xử lý việc gán user/device vào VLAN theo cấu hình của người quản trị

Cảm ơn các bạn đã xem bài viết của mình!

Sửa lần cuối:

Bài viết liên quan

Bài viết mới