TÌM HIỂU CÁC TÍNH NĂNG CHUNG CỦA GIẢI PHÁP PAM

1. Giới thiệu

Trong kỷ nguyên số hóa và điện toán đám mây, quyền truy cập đặc quyền (privileged access) trở thành một trong những điểm yếu bảo mật nguy hiểm nhất trong hạ tầng CNTT của doanh nghiệp. Privileged Access Management (PAM) xuất hiện như một giải pháp quan trọng trong việc bảo vệ, giám sát và kiểm soát các tài khoản và quyền truy cập đặc quyền. Không chỉ đơn thuần là lớp xác thực, PAM cung cấp một hệ sinh thái các tính năng từ ghi log, kiểm soát phiên làm việc, xác thực đa yếu tố (MFA), đến tích hợp với các giao thức bảo mật hiện đại như LDAP, Kerberos, SAML, RADIUS, v.v. Các bạn có thể xem lại định nghĩa và các giao thức của PAM ở lý thuyết 1 và lý thuyết 2Bài viết này mình sẽ tập trung phân tích các tính năng chung, cốt lõi của giải pháp PAM hiện đại – nền tảng để đảm bảo quyền truy cập đặc quyền luôn được kiểm soát, minh bạch và tuân thủ.

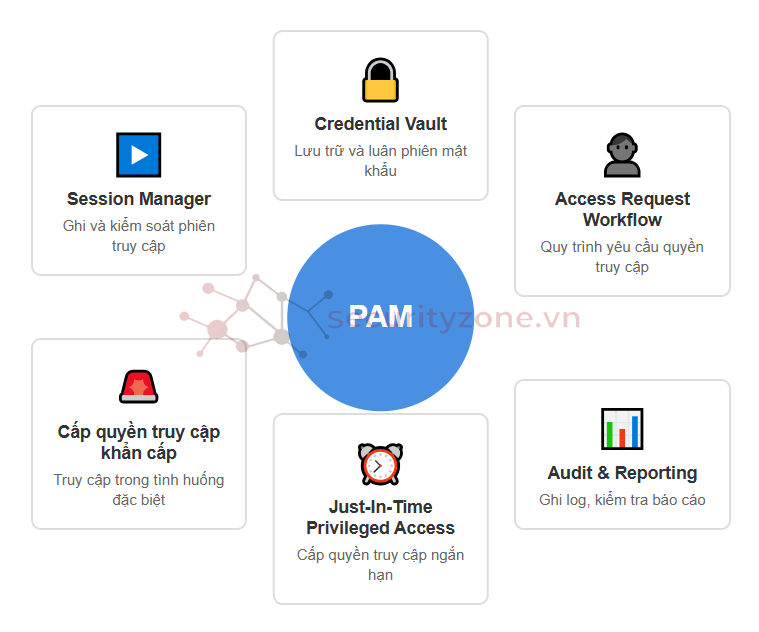

2. Các tính năng chính của PAM

Hệ thống Quản lý Truy cập Đặc quyền (Privileged Access Management – PAM) không chỉ đơn thuần là công cụ kiểm soát mật khẩu hay ghi log truy cập, mà là một nền tảng toàn diện nhằm bảo vệ các tài khoản có mức độ truy cập cao nhất trong tổ chức. Những tính năng cốt lõi của PAM được thiết kế để hình thành một chuỗi kiểm soát chặt chẽ – từ yêu cầu quyền truy cập, xác thực, sử dụng tài khoản đặc quyền cho đến hậu kiểm và báo cáo. Trong phần này, chúng ta sẽ đi sâu vào từng tính năng nổi bật cấu thành nên kiến trúc PAM hiện đại.

a. Kho Lưu Trữ Thông Tin Xác Thực (Credential Vault)

Kho lưu trữ thông tin xác thực là thành phần cốt lõi trong mọi giải pháp PAM. Đây là nơi chứa đựng những thông tin nhạy cảm nhất: mật khẩu của tài khoản quản trị hệ thống, khóa SSH, mã API, và nhiều loại thông tin xác thực khác. Điểm đặc biệt của credential vault không chỉ là lưu trữ, mà là:

- Mã hóa mạnh: Các mật khẩu được lưu trữ dưới dạng mã hóa AES hoặc tương đương, và chỉ có thể giải mã khi có quyền truy cập phù hợp.

- Tự động hóa thay đổi mật khẩu: PAM hỗ trợ chính sách tự động xoay vòng (rotate) mật khẩu theo lịch, hoặc sau mỗi lần sử dụng, nhằm giảm thiểu rủi ro từ việc lộ thông tin.

- Ẩn thông tin xác thực với người dùng: Người dùng cuối có thể truy cập hệ thống mục tiêu mà không nhìn thấy hoặc sở hữu mật khẩu thực. Việc này hạn chế tối đa khả năng chia sẻ hoặc lạm dụng.

b. Quy Trình Yêu Cầu và Phê Duyệt Truy Cập (Access Request Workflow)

Trong các tổ chức lớn, việc cấp quyền đặc quyền không thể diễn ra tùy tiện. Giải pháp PAM thiết lập quy trình yêu cầu truy cập rõ ràng, minh bạch:

- Người dùng gửi yêu cầu truy cập có thời hạn đến tài nguyên cụ thể.

- Quản trị viên (hoặc hệ thống theo chính sách) xem xét, phê duyệt hoặc từ chối yêu cầu.

- Tất cả các bước này được ghi log đầy đủ, phục vụ mục đích kiểm tra và truy vết sau này.

c. Ghi Nhật Ký và Báo Cáo Chi Tiết (Audit & Reporting)

Một trong những đặc điểm nổi bật của PAM là khả năng ghi lại toàn bộ hoạt động liên quan đến tài khoản đặc quyền. Mọi truy cập, hành động, thay đổi cấu hình đều được theo dõi và ghi lại theo thời gian thực:

- Log chi tiết về thời gian truy cập, người truy cập, hệ thống đích, và hành vi thực hiện.

- Tự động tạo báo cáo định kỳ phục vụ tuân thủ và kiểm toán.

- Hỗ trợ giám sát bất thường: phát hiện hành vi khác thường như đăng nhập ngoài giờ, truy cập hệ thống trái phép, hay thực thi các lệnh nguy hiểm.

d. Quản Lý Phiên Truy Cập (Session Management & Monitoring)

Không dừng lại ở việc ghi nhật ký, PAM còn đi xa hơn khi cung cấp tính năng quản lý phiên làm việc đặc quyền ở mức độ chi tiết cao:

- Ghi hình phiên làm việc (session recording) dưới dạng video hoặc lệnh đã thực thi, hỗ trợ phát lại toàn bộ hành vi người dùng.

- Cho phép theo dõi trực tiếp phiên truy cập theo thời gian thực, và thậm chí chặn truy cập tức thì nếu phát hiện hành vi rủi ro.

- Thiết lập chính sách kiểm soát thao tác trong phiên: chặn sao chép dữ liệu, hạn chế truy cập tập tin nhạy cảm, hoặc vô hiệu hóa lệnh đặc biệt.

e. Xác Thực Hai Yếu Tố (Two-Factor Authentication – 2FA)

Vì các tài khoản đặc quyền là mục tiêu hấp dẫn cho tin tặc, nên việc sử dụng mật khẩu đơn thuần là không đủ. PAM tích hợp chặt chẽ với cơ chế xác thực hai yếu tố như:

- Mã OTP (One-Time Password) qua SMS/email hoặc ứng dụng xác thực (Google Authenticator, Duo, v.v.).

- Thiết bị bảo mật phần cứng (YubiKey, smart card).

- Xác thực sinh trắc học hoặc xác thực dựa trên hành vi người dùng.

f. Truy Cập Đặc Quyền Tạm Thời (Just-In-Time Access)

Truy cập tạm thời – Just-In-Time (JIT) – là xu hướng hiện đại giúp giảm thiểu bề mặt tấn công:

- Thay vì duy trì tài khoản đặc quyền tồn tại vĩnh viễn, PAM chỉ cấp quyền trong khoảng thời gian ngắn, đúng lúc cần dùng.

- Tự động thu hồi quyền truy cập khi thời gian kết thúc hoặc công việc hoàn tất.

- Giảm thiểu rủi ro từ tài khoản "zombie" hoặc tài khoản không được kiểm soát sau khi nhân viên nghỉ việc.

g. Truy Cập Khẩn Cấp và Xử Lý Sự Cố (Emergency Access & Break-Glass)

Mọi hệ thống đều có thể rơi vào tình trạng khẩn cấp: mất kết nối, bị tấn công, hoặc cấu hình sai khiến không thể truy cập bình thường. PAM cung cấp cơ chế “break-glass” để:

- Cho phép truy cập ngay lập tức vào tài khoản quản trị trong tình huống bất khả kháng.

- Thiết lập điều kiện và giới hạn rõ ràng cho loại truy cập này (ví dụ: thời gian truy cập, mức quyền tối đa).

- Ghi lại toàn bộ phiên làm việc để kiểm tra và hậu kiểm nghiêm ngặt.

Những tính năng nêu trên không tồn tại độc lập mà liên kết chặt chẽ thành một chuỗi kiểm soát liên tục trong vòng đời quyền truy cập đặc quyền – từ khâu yêu cầu, xác thực, sử dụng, đến ghi nhận và thu hồi. PAM không chỉ là công cụ kỹ thuật, mà là một kiến trúc bảo mật chiến lược, góp phần xây dựng hệ thống an toàn, tuân thủ, và phản ứng nhanh với các mối đe dọa nội tại lẫn bên ngoài.

3. Tính khả thi và triển khai thực tế

Việc triển khai giải pháp Quản lý truy cập đặc quyền (Privileged Access Management – PAM) không chỉ là một bước tiến quan trọng trong bảo vệ hạ tầng CNTT mà còn là yêu cầu thiết yếu đối với các tổ chức đang hướng đến tiêu chuẩn bảo mật cao. Tuy nhiên, để hiện thực hóa các tính năng PAM một cách hiệu quả, doanh nghiệp cần cân nhắc kỹ tính khả thi, các công nghệ phù hợp, những thách thức tiềm ẩn và lộ trình triển khai hợp lý.a. Các công nghệ và giải pháp PAM phổ biến

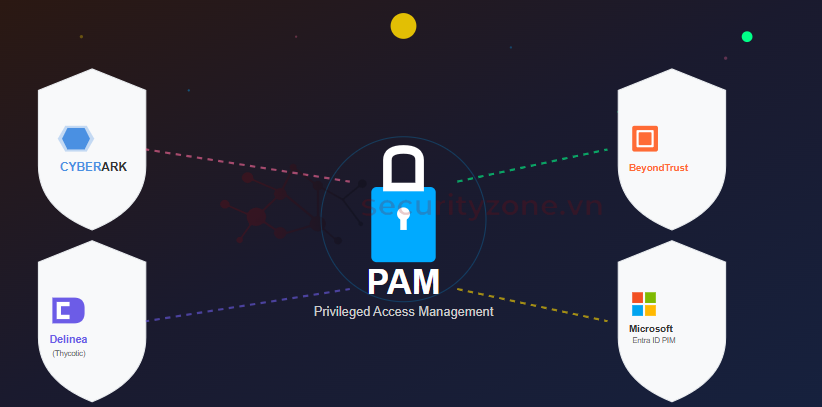

Hiện nay, nhiều nhà cung cấp đã phát triển các giải pháp PAM toàn diện, giúp tổ chức dễ dàng triển khai và vận hành các chức năng như quản lý tài khoản đặc quyền, giám sát phiên truy cập, xác thực đa yếu tố (MFA), và ghi log phục vụ kiểm toán. Một số giải pháp nổi bật bao gồm:

- BeyondTrust

Cung cấp khả năng quản lý đặc quyền trên cả máy chủ và thiết bị đầu cuối. Tích hợp xác thực đa yếu tố, ghi nhật ký phiên truy cập và cung cấp quyền truy cập từ xa mà không cần VPN. Ngoài ra, hệ thống còn sử dụng phân tích hành vi để phát hiện mối đe dọa và cung cấp báo cáo tuân thủ phù hợp với chuẩn PCI-DSS, ISO, GDPR. - CyberArk

Tập trung mạnh vào bảo mật tài khoản đặc quyền với tính năng xoay vòng mật khẩu tự động, cấp quyền truy cập theo yêu cầu (Zero Standing Privileges), giám sát phiên làm việc theo thời gian thực và phát hiện hành vi bất thường thông qua phân tích người dùng (UBA - User Behavior Analytics). - Thycotic (nay là Delinea)

Nhấn mạnh vào khả năng triển khai nhanh, giao diện người dùng thân thiện, khả năng tích hợp Active Directory và DevOps pipelines, phù hợp với doanh nghiệp vừa và nhỏ đến lớn. Hỗ trợ vault bảo mật, JIT Access, và báo cáo tuân thủ toàn diện. - Microsoft (Entra ID Privileged Identity Management)

Cung cấp quyền truy cập đặc quyền tạm thời, xác thực MFA, kiểm soát chi tiết từng tác vụ với quy trình phê duyệt rõ ràng. Phù hợp với các tổ chức đã sử dụng hệ sinh thái Microsoft 365 và Azure.

b. Thách thức trong triển khai PAM

Việc triển khai PAM không đơn thuần là cài đặt phần mềm, mà là một sự thay đổi chiến lược trong cách doanh nghiệp tiếp cận quản lý truy cập. Một số thách thức phổ biến bao gồm:

- Tích hợp hệ thống hiện có: Nhiều hệ thống kế thừa (legacy systems) không tương thích dễ dàng với cơ chế xác thực hiện đại hoặc RBAC, đòi hỏi tùy biến hoặc nâng cấp.

- Thay đổi quy trình nội bộ: Việc kiểm soát truy cập nghiêm ngặt có thể gây gián đoạn cho người dùng có thói quen làm việc linh hoạt. Đào tạo và quản lý thay đổi là yếu tố quan trọng.

- Chống lại sự phản kháng nội bộ: Một số người dùng đặc quyền có thể không thoải mái với việc bị ghi hình phiên làm việc hoặc bị giới hạn quyền truy cập.

- Chi phí đầu tư và vận hành: Đầu tư ban đầu cho giải pháp PAM có thể cao, đặc biệt với các doanh nghiệp lớn. Ngoài ra, cần đội ngũ có chuyên môn để vận hành và bảo trì.

Triển khai giải pháp Quản lý truy cập đặc quyền (PAM) không chỉ là một dự án công nghệ, mà còn là một bước tiến chiến lược trong việc nâng cao năng lực bảo mật và kiểm soát nội bộ của tổ chức. Các giải pháp PAM hiện đại cung cấp những công cụ mạnh mẽ như quản lý mật khẩu đặc quyền, giám sát phiên truy cập, xác thực đa yếu tố, và ghi nhật ký chi tiết, qua đó giảm thiểu rủi ro bị tấn công từ cả bên ngoài lẫn bên trong.

Tuy nhiên, quá trình triển khai PAM cũng đối mặt với nhiều thách thức: từ yêu cầu tích hợp phức tạp với các hệ thống hiện có, đến chi phí đầu tư và thay đổi trong quy trình vận hành. Việc lựa chọn công nghệ phù hợp, xác định lộ trình triển khai rõ ràng, và cam kết hỗ trợ từ lãnh đạo tổ chức sẽ là những yếu tố then chốt để đảm bảo thành công.

Trong bối cảnh các mối đe dọa ngày càng tinh vi và khó lường, PAM không chỉ còn là một lựa chọn – mà đã trở thành một phần tất yếu trong kiến trúc bảo mật tổng thể. Việc đầu tư vào PAM là đầu tư cho khả năng phục hồi, sự minh bạch và niềm tin số của toàn bộ tổ chức.

Ở phần lý thuyết tiếp theo sẽ là phần cuối chúng ta sẽ cùng nhau tìm hiểu về các giải pháp PAM mã nguồn mở và so sánh giữa các giải pháp.

Sửa lần cuối: