Mục Lục

I. Giới Thiệu

II. Vì sao chọn giải pháp mã nguồn mở?

III. Các giải pháp mã nguồn mở tiêu biểu

IV. So sánh tổng quan các giải pháp

I. Giới Thiệu

Chào các bạn, tiếp nối chuỗi bài viết về hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS), sau khi chúng ta đã cùng nhau tìm hiểu về các khái niệm cơ bản, cơ chế phát hiện cũng như phân tích giao thức, thì bước tiếp theo chính là chọn lựa công cụ thực tế để triển khai.Trong bài viết này, chúng ta sẽ cùng tìm hiểu và so sánh các giải pháp IDS/IPS mã nguồn mở nổi bật hiện nay, những công cụ không chỉ miễn phí, mà còn mạnh mẽ, linh hoạt và đáng tin cậy, được sử dụng bởi cả cộng đồng nghiên cứu lẫn doanh nghiệp thực chiến.

II. Vì sao chọn giải pháp mã nguồn mở?

Trước khi đi vào từng công cụ cụ thể, hãy cùng điểm qua lý do tại sao giải pháp mã nguồn mở lại ngày càng được ưa chuộng:- Chi phí thấp hoặc miễn phí: Phù hợp cho cả nghiên cứu, thử nghiệm lẫn triển khai thực tế ở các tổ chức nhỏ đến lớn.

- Tính linh hoạt và khả năng tùy chỉnh cao: Người dùng có thể điều chỉnh, mở rộng hoặc thậm chí sửa đổi mã nguồn theo nhu cầu riêng.

- Cộng đồng hỗ trợ mạnh mẽ: Được cập nhật thường xuyên với nhiều rule, script và tài liệu hướng dẫn.

- Minh bạch về mã nguồn và thuật toán: Giúp đánh giá độ tin cậy, an toàn và dễ dàng audit.

- Khả năng tích hợp cao: Dễ kết hợp với các công cụ như SIEM, hệ thống cảnh báo, visualization,…

- Sức mạnh không thua kém giải pháp thương mại: Rất nhiều doanh nghiệp lớn, tổ chức nghiên cứu và cả chính phủ sử dụng các công cụ mã nguồn mở như Suricata, Zeek, Snort.

III. Các giải pháp mã nguồn mở tiêu biểu

Dưới đây là 4 công cụ nổi bật nhất trong cộng đồng an ninh mạng hiện nay:1. Snort

- Loại: Network-based IDS/IPS (NIDS/NIPS)

- Phát triển bởi: Cisco (ban đầu bởi Sourcefire, sau này được Cisco mua lại)

Tổng quan

Snort là một trong những hệ thống IDS mã nguồn mở lâu đời nhất và phổ biến nhất thế giới. Nó có thể hoạt động như IDS hoặc IPS, tùy vào cấu hình.Tính năng nổi bật

- Phát hiện signature-based (dựa trên mẫu chữ ký).

- Hỗ trợ nhiều loại giao thức mạng (TCP, UDP, ICMP,...).

- Ngôn ngữ Snort Rules riêng để viết quy tắc phát hiện, đơn giản và dễ học dễ sử dụng.

- Khả năng ghi log và cảnh báo chi tiết.

- Có thể cấu hình để hoạt động ở chế độ ngăn chặn (IPS mode).

Ưu điểm

- Gọn nhẹ, tiêu tốn ít tài nguyên, hiệu suất tốt với mô hình vừa phải.

- Cộng đồng lớn, nhiều rules được chia sẻ miễn phí, hệ thống rule rất nhiều và đầy đủ, có sẵn bộ luật từ Snort và Emerging Threats.

- Dễ học, tài liệu phong phú phù hợp để bắt đầu nghiên cứu IDS.

Nhược điểm

- Multi-threading yếu, xử lý chưa tối ưu khi lưu lượng cao.

- Khó cấu hình chế độ IPS, cần tích hợp thêm với iptables.

- Không hỗ trợ phân tích hành vi hay giao thức nâng cao.

- Giao diện quản lý không có sẵn.

Trường hợp sử dụng phù hợp

- Môi trường lab, SMB, môi trường huấn luyện.

- Tình huống mô hình mạng vừa và nhỏ không yêu cầu xử lý tốc độ quá cao, cần một IDS nhẹ, dễ triển khai ban đầu.

2. Suricata

- Loại: Network-based IDS/IPS (NIDS/NIPS)

- Phát triển bởi: Open Information Security Foundation (OISF)

Tổng quan

Suricata là một giải pháp mạnh mẽ, hỗ trợ đa luồng (multi-threading) và xử lý hiệu suất cao, được thiết kế để thay thế hoặc bổ sung cho Snort.Tính năng nổi bật

- Cơ chế detect signature-based + anomaly-based.

- Hỗ trợ multi-threading, tận dụng CPU đa nhân.

- Hỗ trợ GPU acceleration (qua CUDA/OpenCL).

- Tương thích với Snort rules, nhưng cũng có phần mở rộng riêng như http.method, tls.sni, dns.query...

- Phân tích sâu các luồng HTTP, TLS, DNS.

- Hỗ trợ JSON output, dễ tích hợp với SIEM (như Splunk, ELK).

Ưu điểm

- Hiệu suất cao, phù hợp với lưu lượng lớn.

- Tính năng phát hiện phong phú, hỗ trợ DPI (Deep Packet Inspection). Phân tích luồng HTTP, TLS, DNS, FTP... tốt.

- Tùy biến tốt, dễ tích hợp vào hệ sinh thái an ninh, ghi log và cảnh báo chi tiết.

Nhược điểm

- Yêu cầu tài nguyên cao hơn Snort (RAM, CPU).

- Có thể phức tạp hơn trong cấu hình ban đầu.

Trường hợp sử dụng phù hợp

- Doanh nghiệp vừa và lớn.

- SOC cần IDS/IPS hiệu suất cao.

- Mạng có lưu lượng cao hoặc yêu cầu phân tích HTTP/TLS chi tiết, khả năng tích hợp tốt với SIEM, dashboard.

3. Zeek (trước đây là Bro)

- Loại: Network Security Monitor (không phải IDS truyền thống)

- Phát triển bởi: International Computer Science Institute (ICSI)

Tổng quan

Zeek không phải là IDS/IPS kiểu truyền thống. Nó giống như một hệ thống giám sát mạng có khả năng phân tích hành vi và giao thức cực kỳ sâu, thường dùng trong forensic và threat hunting.Tính năng nổi bật

- Cơ chế Protocol-based Analysis + Behavioral detection.

- Phân tích hành vi và giao thức chi tiết (HTTP, SSL, DNS, FTP,…).

- Sinh ra các log ngữ cảnh cao: không chỉ thấy “có tấn công”, mà thấy “tấn công diễn ra như thế nào”, rất chi tiết theo từng giao thức (http.log, ssl.log, dns.log...).

- Ngôn ngữ scripting riêng (Zeek Script) để viết logic tùy biến.

- Hỗ trợ plugin mở rộng.

Ưu điểm

- Cung cấp cái nhìn rất sâu về hoạt động mạng.

- Tùy biến cao, phù hợp với nghiên cứu và phân tích.

- Có thể phát hiện các bất thường khó thấy như beaconing, tunnel.

- Có thể kết hợp tốt với các công cụ như ELK stack, SIEM, Splunk.

Nhược điểm

- Không có khả năng ngăn chặn trực tiếp (chỉ phát hiện) nhưng là nền tảng mạnh cho forensics và cảnh báo sớm.

- Đòi hỏi kiến thức scripting để khai thác tối đa.

- Tạo ra log rất nhiều, yêu cầu dung lượng lưu trữ lớn.

Trường hợp sử dụng phù hợp

- Phân tích sự cố, forensic, threat hunting.

- SOC chuyên sâu, nghiên cứu học thuật.

- Kết hợp cùng IDS/IPS khác để nâng cao hiệu quả.

4. OSSEC / Wazuh

- Loại: Host-based IDS (HIDS)

- Phát triển bởi: Wazuh Inc. (fork từ OSSEC)

Tổng quan

Wazuh là một giải pháp giám sát an ninh cho từng máy chủ/endpoint. Nó thực hiện phân tích log, phát hiện rootkit, giám sát tính toàn vẹn hệ thống, và giúp đánh giá tuân thủ bảo mật (compliance).Tính năng nổi bật

- Giám sát tính toàn vẹn tệp tin - File Integrity Monitoring (FIM).

- Phát hiện rootkit, phân tích log hệ thống, log ứng dụng, sự kiện bảo mật.

- Tích hợp với Elastic Stack để visualization.

- Giao diện quản trị web rõ ràng, dễ dùng.

- Có thể đẩy alert tới SIEM.

- Agent-based – cần cài đặt phần mềm trên từng host.

- Hỗ trợ nhiều hệ điều hành (Linux, Windows, macOS).

Ưu điểm

- Bảo vệ từ bên trong, ở cấp độ host.

- Dễ tích hợp với ELK, Splunk, SIEM. Tích hợp sâu với ELK, visualization đẹp.

- Có giao diện web, dễ giám sát.

Nhược điểm

- Yêu cầu agent trên mỗi máy cần giám sát, tốn công quản lý nếu có nhiều host.

- Không ngăn chặn trực tiếp các tấn công mạng, không phải NIDS.

- Không phù hợp cho phát hiện lưu lượng mạng toàn cục.

Trường hợp sử dụng phù hợp

- Môi trường cloud/hybrid.

- Tổ chức muốn kiểm soát endpoint chặt chẽ.

- Kết hợp với NIDS/NIPS như Suricata hoặc Snort để bảo vệ toàn diện.

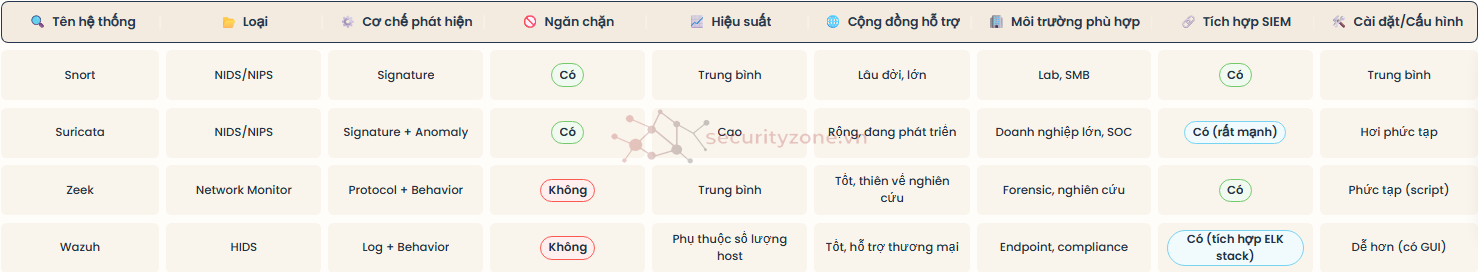

IV. So sánh tổng quan các giải pháp

Lời khuyên lựa chọn giải pháp

Không có công cụ nào là "tốt nhất cho mọi tình huống" – mà chỉ có công cụ "phù hợp nhất với mục tiêu cụ thể". Một số gợi ý:

- Bạn cần phát hiện + ngăn chặn mạng cơ bản? → Snort.

- Bạn cần hiệu suất cao và khả năng phân tích sâu? → Suricata.

- Bạn cần giám sát hành vi mạng và phân tích forensic? → Zeek.

- Bạn cần giám sát từng máy chủ và tuân thủ bảo mật? → Wazuh.

- Xác định rõ mục tiêu (chỉ phát hiện hay cần ngăn chặn?).

- Xem xét quy mô hệ thống, lưu lượng mạng.

- Đánh giá ngân sách triển khai (tài nguyên, nhân lực).

- Đánh giá trình độ đội ngũ (đọc rule, viết script).

- Khả năng tích hợp với hệ thống hiện tại (SIEM, dashboard, etc.).

Một hệ thống mạnh mẽ thường không chỉ dùng 1 công cụ. Bạn có thể:

- Dùng Suricata để phát hiện/ngăn chặn ở cấp độ mạng.

- Dùng Zeek để phân tích sâu và ghi log phục vụ điều tra.

- Dùng Wazuh để giám sát endpoint và phân tích log hệ thống.

Kết luận

Các giải pháp mã nguồn mở ngày nay không thua kém các công cụ thương mại nếu được triển khai và vận hành đúng cách. Với sự hỗ trợ từ cộng đồng, khả năng tùy biến cao và chi phí tiết kiệm, chúng là lựa chọn tuyệt vời cho cả học tập lẫn triển khai thực tế.Điều quan trọng nhất vẫn là hiểu rõ từng công cụ, vai trò và giới hạn của nó, từ đó xây dựng hệ thống phòng thủ an ninh mạng phù hợp nhất với tổ chức của bạn.

#IPS/IDS #IPS #IDS #IDPS

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới