Tìm hiểu các giải pháp PAM mã nguồn mở và so sánh giữa các giải pháp

1. Giới thiệu

Ở những phần trước chúng ta đã lần lượt tìm hiểu về định nghĩa, các giao thức liên quan cũng như tính năng chung của PAM các bạn có thể xem lại

lý thuyết 1,

lý thuyết 2,

lý thuyết 3.

Trong bối cảnh an ninh mạng ngày càng phức tạp, các tổ chức nhỏ và vừa thường gặp khó khăn khi triển khai các giải pháp quản lý truy cập đặc quyền (Privileged Access Management - PAM) do chi phí cao, yêu cầu hạ tầng phức tạp và đội ngũ IT chuyên môn. Trong khi đó, những giải pháp PAM mã nguồn mở miễn phí cung cấp một lựa chọn linh hoạt, tiết kiệm chi phí và vẫn đảm bảo những tính năng cốt lõi của một hệ thống PAM hiện đại.

Bài viết này tổng quan ba nền tảng PAM mã nguồn mở phổ biến: JumpServer, Paralus và Mamori.io, từ đó đánh giá khả năng áp dụng tựa theo nhu cầu thực tế.

2. Tổng quan các giải pháp mã nguồn mở

a. JumpServer

Nguồn gốc: Dự án được phát triển bởi cộng đồng Trung Quốc, ra đời từ năm 2014. Hiện tại, JumpServer đã trở thành một trong những hệ thống PAM mã nguồn mở phổ biến nhất ở khu vực châu Á, với hàng trăm nghìn tổ chức sử dụng trong môi trường sản xuất.

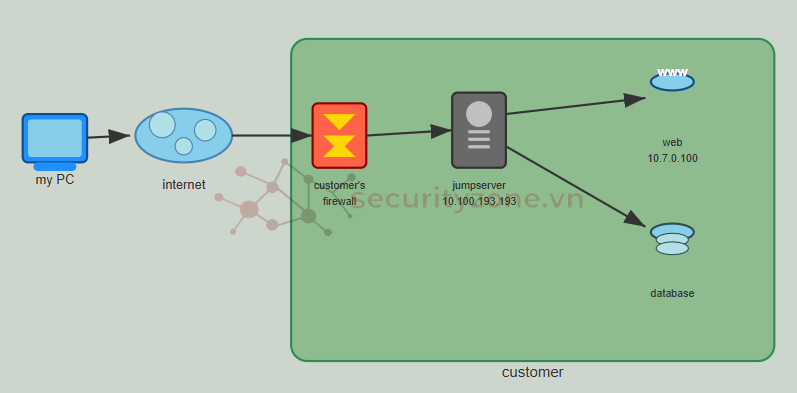

Kiến trúc: JumpServer áp dụng kiến trúc microservices, chia thành các thành phần như core service (quản lý người dùng, tài nguyên, phân quyền), session (xử lý truy cập SSH, RDP thông qua Guacamole), và audit (ghi nhật ký hành vi, quay video phiên truy cập). Hệ thống hỗ trợ triển khai qua Docker Compose hoặc Kubernetes.

Tính năng:

- Quản lý máy chủ, thiết bị, tài nguyên dưới dạng asset.

- Cơ chế "bastion host" dùng proxy để ngăn người dùng truy cập trực tiếp vào máy chủ.

- Quay lại toàn bộ phiên làm việc qua video và lệnh dòng (command).

- RBAC chi tiết, phân quyền đến từng thao tác và tài nguyên.

- Tích hợp xác thực LDAP/AD, hỗ trợ xác thực đa yếu tố (MFA).

- Hệ sinh thái API RESTful phục vụ tích hợp DevOps pipeline.

Nhận định:

- Mạnh: Toàn diện, gần như đủ tính năng với doanh nghiệp.

- Yếu: Giao diện dù dễ dùng nhưng còn có thể khó tích hợp với quy mô rộng vì tài liệu tiếng Trung chiếm tỷ lệ cao

b. Paralus

Nguồn gốc: Phát triển bởi Rafay Systems, sau này đóng góp vào CNCF dưới dạng dự án sandbox, thể hiện định hướng cloud-native và mã nguồn mở cộng đồng.

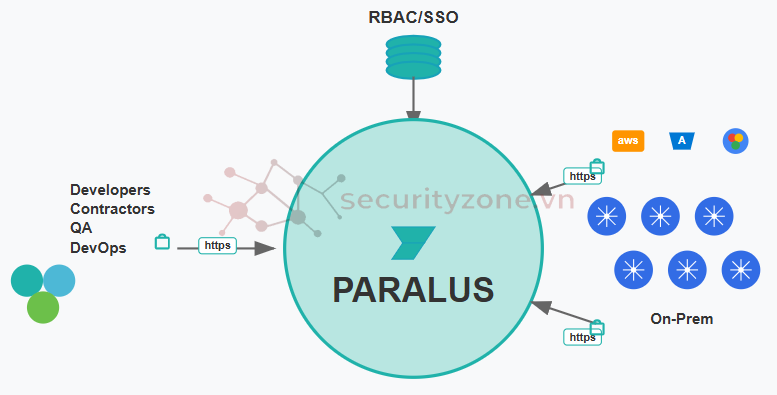

Kiến trúc: Kiến trúc không agent (agentless), hoạt động như một proxy gateway giữa người dùng và các cụm Kubernetes. Sử dụng giao thức HTTPS và OIDC để xác thực người dùng, tích hợp trực tiếp với các hệ thống IAM hiện đại như Okta, Azure AD, GitHub OAuth.

Tính năng:

- Tạo và quản lý không gian truy cập (projects, groups) cho từng cụm Kubernetes.

- Audit chi tiết theo hành động (kubectl command), theo namespace và người dùng.

- Hỗ trợ SSO, RBAC động, tích hợp DevOps pipeline qua CLI.

- Logging ra các nền tảng SIEM phổ biến như Splunk, ELK stack.

Nhận định:

- Mạnh: Nhẹ, triển khai dễ dàng với Helm Chart, tích hợp tốt với workflow DevSecOps.

- Yếu: Chỉ tập trung vào Kubernetes, chưa hỗ trợ giao thức khác như SSH hoặc RDP.

c. Mamori.io

Nguồn gốc: Ra mắt như một dự án mã nguồn mở từ năm 2020, Mamori.io hướng tới nhu cầu bảo vệ truy cập dữ liệu, thay vì chỉ tập trung vào máy chủ.

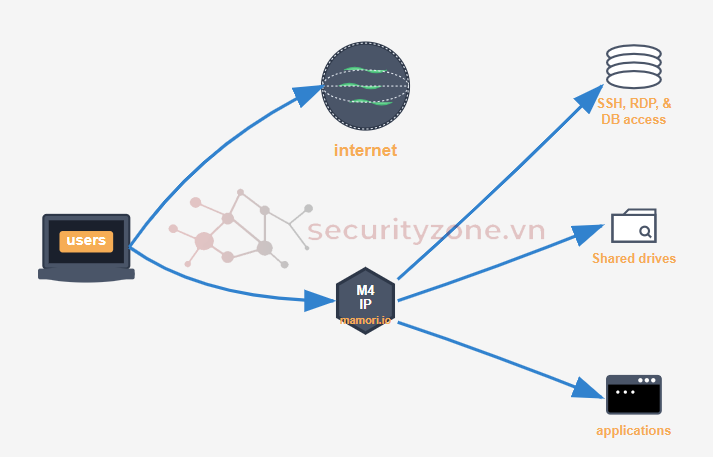

Kiến trúc: Hoạt động như một lớp proxy giữa người dùng và hệ thống cơ sở dữ liệu. Cấu trúc này cho phép kiểm soát, xác thực và ghi nhật ký toàn bộ truy cập SQL mà không làm gián đoạn ứng dụng.

Tính năng:

- Ghi lại mọi truy vấn SQL đến các hệ quản trị cơ sở dữ liệu phổ biến như MySQL, PostgreSQL, Oracle, MSSQL.

- Áp dụng mô hình Zero Trust: chỉ cấp quyền theo session tạm thời, tự động hủy khi mất kết nối.

- RBAC cho phép giới hạn truy cập tới từng schema, bảng, cột hoặc hành động SQL.

- Giao diện quản lý bằng dòng lệnh hoặc web-based đơn giản.

Nhận định:

- Mạnh: Tối ưu cho tổ chức tuân thủ nghiêm ngặt bảo mật dữ liệu (tài chính, y tế).

- Yếu: Chưa có giao diện người dùng thân thiện, không hỗ trợ quản lý máy chủ hay endpoint.

- Khả năng mở rộng: Mặc dù còn hạn chế so với các giải pháp PAM đầy đủ, Mamori.io có khả năng tích hợp tốt với hệ thống bảo mật hiện hữu thông qua syslog và API.

Ngoài ba giải pháp trên, cộng đồng mã nguồn mở còn có một số nền tảng đang nổi như

Teleport,

Boundary (HashiCorp), hay

StrongDM OSS, tuy nhiên phần lớn các giải pháp này hoặc đang phát triển, hoặc mang tính hybrid open-core hơn là hoàn toàn mở.

3.Bảng so sánh tổng quát

| | | |

| | | |

| | | |

| có | có | có |

| | | |

| có | có | có |

| Khả năng audit theo session |

| cao | trung bình | cao |

| trung bình | cao | thấp |

| | | trung bình |

| | | |

4. đánh giá khả năng đáp ứng yêu cầu

Mỗi giải pháp PAM mã nguồn mở mang lại một hướng tiếp cận khác nhau, phù hợp với các mô hình doanh nghiệp và hề thống CNTT cụ thể:

- JumpServer: Đáp ứng tốt các nhu cầu truy cập truyền thống (SSH, RDP), quản lý session chặt chẽ, thích hợp doanh nghiệp với hệ thống legacy.

- Paralus: Phợi chọn số 1 nếu toàn bộ hề thống đã cloud-native, triển khai K8s và DevOps CI/CD.

- Mamori.io: Thích hợp đối với doanh nghiệp trong lĩnh vực tài chính, y tế, khoa học nội bộ - nơi mà dữ liệu DB quan trọng hơn lề truy cập server

5.Kết luận

- Các giải pháp PAM mã nguồn mở như JumpServer, Paralus và Mamori.io mở ra hướng tiếp cận linh hoạt và tiết kiệm cho doanh nghiệp mong muốn đảm bảo an ninh truy cập đặc quyền mà không đầu tư lớn ban đầu. Việc chọn lựa nền tảng nào phụ thuộc vào bối cảnh sử dụng và mức độ đổi mới CNTT của tổ chức. Trong khi JumpServer cung cấp nhiều tính năng đa dạng và gần với chuẩn PAM truyền thống, Paralus và Mamori.io mở ra những hướng chuyên dụng theo xu hướng hiện đại về cloud-native và zero trust access.

- Quản lý truy cập đặc quyền (Privileged Access Management - PAM) đóng vai trò then chốt trong chiến lược bảo mật tổng thể của doanh nghiệp hiện đại. Khi mối đe dọa từ cả bên ngoài lẫn nội bộ ngày càng tinh vi, việc kiểm soát và giám sát quyền truy cập đặc quyền trở thành yếu tố sống còn nhằm bảo vệ hệ thống, dữ liệu và quy trình vận hành cốt lõi.

- Các giải pháp PAM hiện nay, từ thương mại như BeyondTrust, CyberArk, Thycotic cho đến các nền tảng mã nguồn mở như JumpServer, Paralus, Mamori.io, đều cung cấp các tính năng quan trọng như quản lý tài khoản đặc quyền, lưu trữ thông tin xác thực, kiểm soát phiên làm việc, ghi log và báo cáo tuân thủ. Tuy nhiên, việc lựa chọn một giải pháp phù hợp cần căn cứ vào quy mô tổ chức, yêu cầu tuân thủ, khả năng tích hợp hệ thống hiện có và năng lực đội ngũ triển khai.

- Triển khai PAM không đơn thuần là cài đặt công cụ, mà là một quá trình thay đổi tư duy tiếp cận bảo mật, thiết kế lại quy trình kiểm soát quyền truy cập và tăng cường giám sát chủ động. Sự thành công phụ thuộc không chỉ vào công nghệ mà còn vào cam kết của tổ chức trong việc duy trì tuân thủ, đào tạo nhân sự và quản lý thay đổi một cách hiệu quả.

- Với sự gia tăng của môi trường làm việc từ xa, DevOps, điện toán đám mây và các mối đe dọa liên tục, đầu tư vào PAM không còn là lựa chọn, mà là yêu cầu bắt buộc để xây dựng một hệ thống an ninh mạng vững chắc, sẵn sàng đối phó với các rủi ro hiện tại và tương lai.