Privileged Access Management (PAM): Bảo mật quyền truy cập đặc quyền trong tổ chức

1. Giới thiệu

Trong bối cảnh các hệ thống CNTT ngày càng phức tạp và phân tán, nhu cầu kiểm soát quyền truy cập trở nên cấp thiết hơn bao giờ hết. Đặc biệt, các tài khoản đặc quyền—như quản trị hệ thống, quản trị mạng, tài khoản root hay tài khoản dịch vụ có quyền truy cập sâu vào hạ tầng—đang trở thành mục tiêu tấn công hàng đầu của tin tặc. Việc quản lý những tài khoản này không chỉ là một yêu cầu bảo mật mà còn là một phần thiết yếu trong chiến lược quản trị rủi ro tổng thể. Chính vì vậy, Privileged Access Management (PAM) ra đời như một trụ cột quan trọng trong bảo vệ tài nguyên số, đảm bảo tính toàn vẹn và bảo mật của hệ thống.

2. Khái niệm Privileged Access Management (PAM)

- Privileged Access Management là một giải pháp công nghệ và quy trình quản trị được thiết kế để kiểm soát, giám sát và bảo vệ việc sử dụng các tài khoản đặc quyền trong hệ thống thông tin. Những tài khoản này có khả năng thực thi các tác vụ nhạy cảm như thay đổi cấu hình hệ thống, truy cập dữ liệu mật, khởi tạo dịch vụ hoặc thậm chí tắt toàn bộ hệ thống.

- Trong tổ chức, các tài khoản như admin hệ điều hành, quản trị mạng, ứng dụng nội bộ hoặc tài khoản root thường mang quyền đặc biệt. Nếu không được kiểm soát, việc lạm dụng hoặc rò rỉ những tài khoản này sẽ gây ra hậu quả nghiêm trọng như:

- Mất dữ liệu nhạy cảm

- Tấn công lan rộng trong nội bộ

- Mất quyền kiểm soát hệ thống

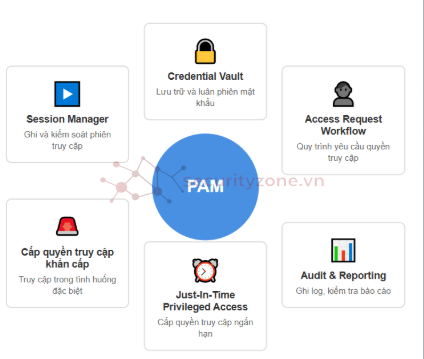

3. Các thành phần cơ bản của một hệ thống PAM

- Credential Vault (Kho lưu mật khẩu): Kho lưu trữ mật khẩu an toàn, mã hóa các thông tin xác thực và định kỳ xoay vòng mật khẩu để ngăn chặn việc lạm dụng hoặc đánh cắp.

- Session Management: Ghi lại toàn bộ phiên làm việc của người dùng đặc quyền. Một số hệ thống PAM thậm chí còn hỗ trợ phát lại phiên hoạt động dưới dạng video để kiểm tra sau sự cố.

- Access Request & Workflow Engine: Tự động hóa quy trình yêu cầu – phê duyệt – cấp quyền truy cập, theo chính sách quản trị.

- Just-In-Time Access: Cấp quyền tạm thời trong thời gian cụ thể và thu hồi ngay sau khi tác vụ hoàn tất.

- Privileged Threat Analytics: Sử dụng phân tích hành vi để phát hiện hoạt động bất thường, cảnh báo sớm nguy cơ từ bên trong.

- Audit and Reporting: Tạo báo cáo nhật ký truy cập, phục vụ kiểm toán nội bộ và tuân thủ quy định (SOX, HIPAA, PCI-DSS…).

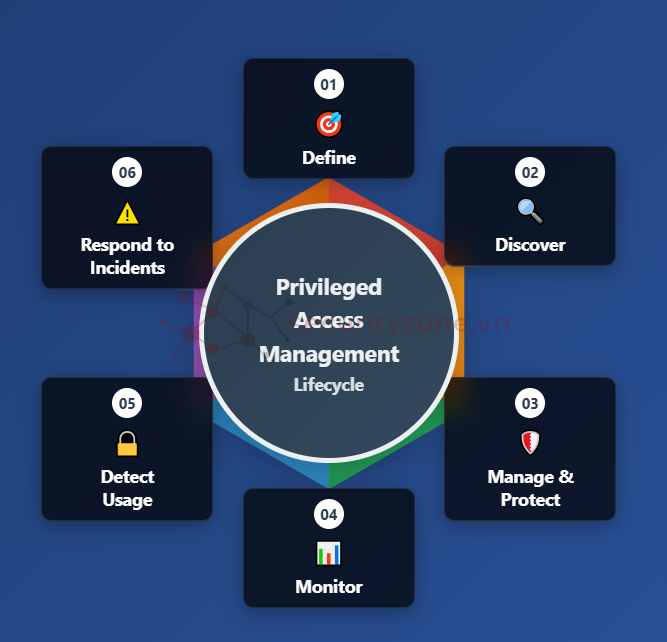

4. Vòng đời quản lý truy cập đặc quyền

Quản lý truy cập đặc quyền không phải là hành động một lần, mà là một quá trình lặp lại và liên tục cải tiến:

1. Define – Xác định đặc quyền truy cập

Đây là bước nền tảng đầu tiên trong vòng đời PAM nên cần xác định rõ:

- Những tài sản nào (máy chủ, hệ thống, dữ liệu, thiết bị mạng…) yêu cầu truy cập đặc quyền.

- Ai là người cần có quyền truy cập đặc biệt: quản trị viên hệ thống, DevOps, nhà cung cấp bên thứ ba, v.v.

- Các vai trò, chính sách phân quyền và quy tắc truy cập: chẳng hạn chỉ truy cập trong giờ hành chính, giới hạn IP truy cập, thời gian hiệu lực của quyền truy cập…

2. Discover – Phát hiện các tài khoản đặc quyền

Sau khi xác định phạm vi cần bảo vệ, bước tiếp theo là tự động phát hiện tất cả các tài khoản đặc quyền trong hệ thống, bao gồm:

- Tài khoản quản trị hệ điều hành (Admin, Root…)

- Tài khoản dịch vụ (Service Accounts)

- Tài khoản ứng dụng (Application Accounts)

- Tài khoản mặc định hoặc tài khoản bị bỏ quên (orphaned accounts)

3. Manage & Protect – Quản lý và bảo vệ

Giai đoạn này tập trung vào việc bảo vệ thông tin xác thực và truy cập đặc quyền, bao gồm:

- Lưu trữ mật khẩu an toàn trong Credential Vault (kho mật khẩu được mã hóa)

- Tự động xoay vòng mật khẩu định kỳ hoặc sau mỗi lần truy cập (password rotation)

- Kiểm soát ai được truy cập tài nguyên nào, vào thời điểm nào, và trong khoảng thời gian bao lâu

- Triển khai truy cập ngắn hạn (Just-in-Time Access) thay vì cấp quyền vĩnh viễn

4. Monitor – Giám sát truy cập

Tất cả các hoạt động truy cập đặc quyền cần được ghi nhận, theo dõi theo thời gian thực và lưu trữ nhật ký (log) để:

- Quan sát hành vi người dùng

- Nhận cảnh báo khi có hành vi bất thường

- Phục vụ kiểm tra bảo mật hoặc điều tra sau sự cố

5. Detect Usage – Phát hiện hành vi sử dụng

Không chỉ giám sát, hệ thống cần phân tích sâu các mẫu sử dụng truy cập để:

- Nhận diện hoạt động bất thường hoặc vi phạm chính sách

- Phát hiện sử dụng sai mục đích quyền đặc quyền, ví dụ: trích xuất dữ liệu nhạy cảm trái phép

- Đánh giá rủi ro theo thời gian thực

6. Respond to Incidents – Ứng phó với sự cố

Khi có cảnh báo xâm phạm hoặc hành vi bất thường, hệ thống PAM phải hỗ trợ:

- Tự động hóa phản hồi: khóa tài khoản, ngắt phiên truy cập, thay đổi mật khẩu khẩn cấp

- Thông báo cho bộ phận bảo mật (SOC) để điều tra và xử lý

- Lưu trữ đầy đủ bằng chứng để truy cứu hoặc phân tích sự cố

4. Vai trò của PAM trong bảo mật hệ thống

Trong môi trường CNTT hiện đại, tài khoản đặc quyền (admin, root, service accounts...) có quyền truy cập sâu vào hệ thống – và cũng là mục tiêu hấp dẫn nhất với kẻ tấn công. Nếu bị khai thác, thiệt hại có thể lan rộng khắp doanh nghiệp.

Privileged Access Management (PAM) giúp kiểm soát và giám sát các tài khoản này, đóng vai trò là tuyến phòng thủ cốt lõi. Cụ thể:

- Chống lại mối đe dọa nội bộ: Ngăn ngừa nhân viên lạm dụng quyền hoặc thao tác ngoài phạm vi cho phép.

- Chống lại tấn công từ bên ngoài: Khi kẻ tấn công chiếm được tài khoản đặc quyền, PAM vẫn có thể phát hiện và ngăn chặn.

- Tăng khả năng phục hồi hệ thống: Nhờ vào nhật ký chi tiết, hệ thống dễ dàng điều tra và phục hồi sau sự cố.

- Giảm thiểu bề mặt tấn công: Bằng cách áp dụng Just-In-Time Access và Zero Standing Privileges.

- Đáp ứng tiêu chuẩn và tuân thủ: Các yêu cầu kiểm toán luôn được PAM hỗ trợ mạnh mẽ qua log, báo cáo và phê duyệt truy cập.

Để triển khai PAM thành công, doanh nghiệp nên thực hiện tuần tự theo các bước sau:

- Đánh giá hiện trạng: xác định tất cả tài khoản có đặc quyền và các hệ thống quan trọng cần bảo vệ.

- Thiết lập chính sách truy cập: xác định ai được phép truy cập, vào đâu, trong hoàn cảnh nào – kết hợp với duyệt cấp quyền và xác thực đa yếu tố.

- Triển khai công cụ PAM: sử dụng giải pháp như BeyondTrust, CyberArk hoặc Thycotic để:

- Lưu trữ và xoay vòng mật khẩu an toàn

- Cho phép truy cập không cần thấy mật khẩu (proxy)

- Ghi lại toàn bộ phiên truy cập

- Giám sát và cải tiến liên tục: theo dõi hành vi người dùng, tự động gửi cảnh báo bất thường, điều chỉnh chính sách khi cần thiết.

Tiếp theo ta sẽ đi tiếp tới tìm hiểu các giao thức liên quan đến giải pháp PAM...