Mục Lục

I. Giới Thiệu

II. Cấu hình

I. Giới Thiệu

Ở bài viết này mình sẽ hướng dẫn cách để tạo user và chỉnh sửa roles trên Web UI hoặc tích hợp và cấu hình LDAP trên GraylogII. Cấu hình

1. Tạo user mới và chỉnh sửa roles trên Web Interface

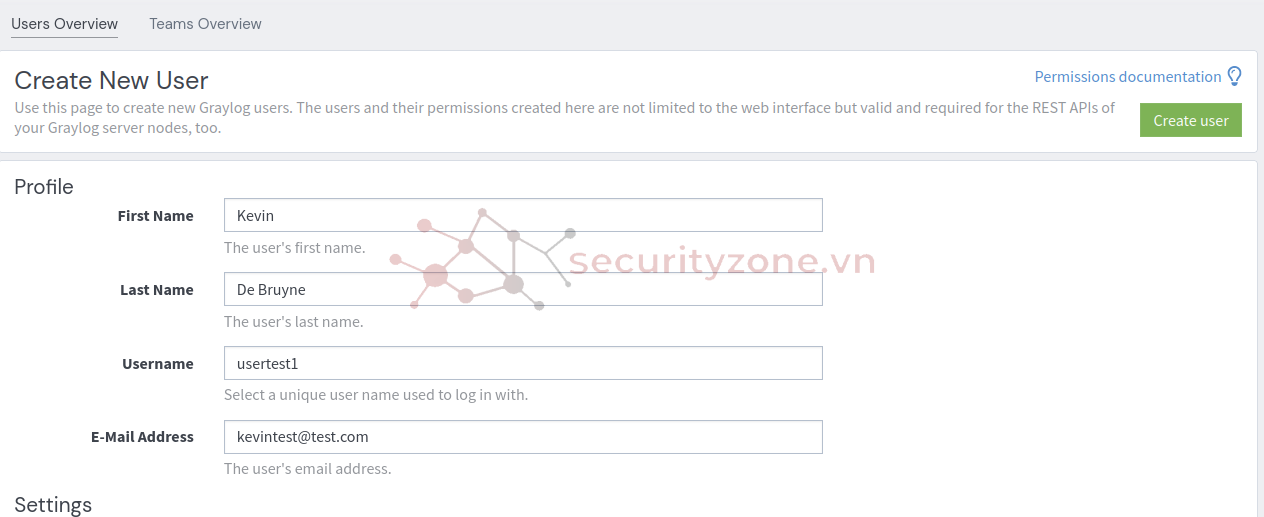

Để tạo user mới trong menu ta chọn System => Users and Teams => Create new user. Sau đó ta sẽ điền thông tin để tạo 1 account mới:

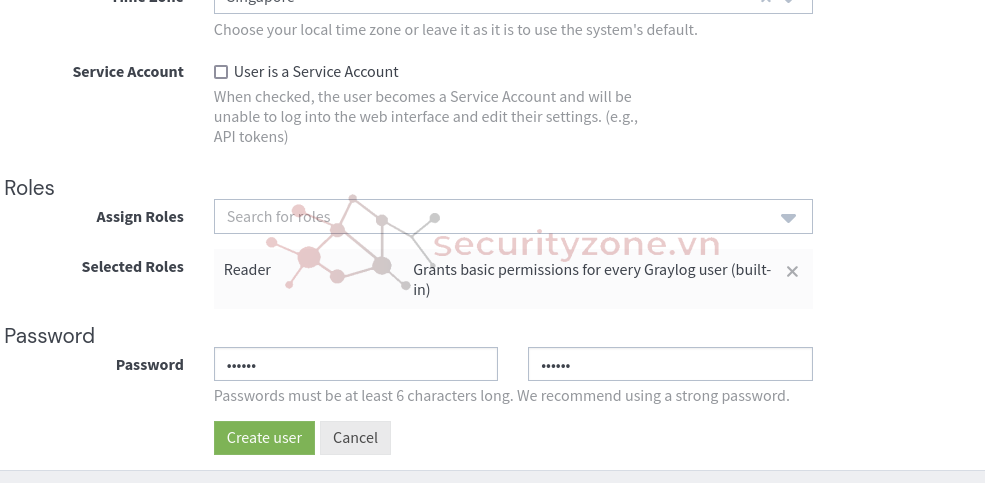

Ta cũng có thể set roles cho account này:

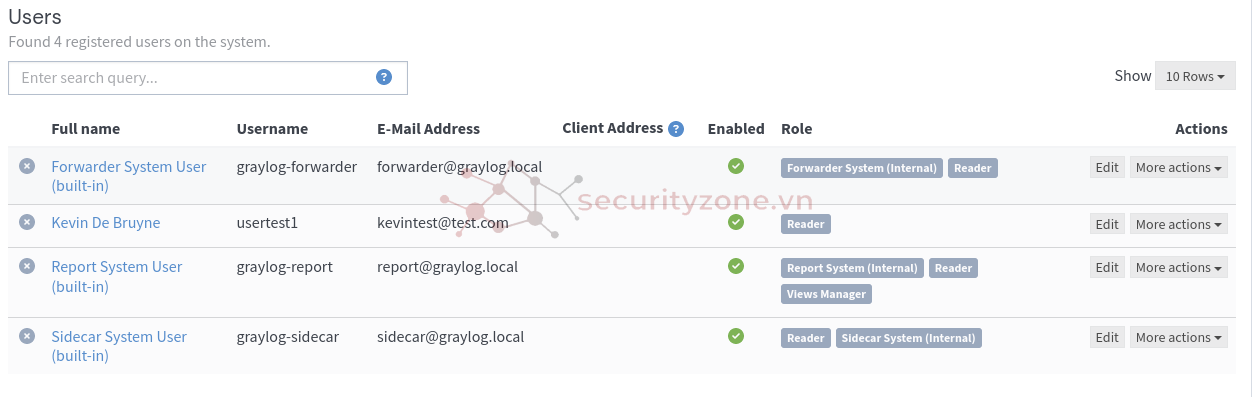

Sau khi Create user, user Kevin De Bruyne đã được thêm vào list user với role chỉ là Reader.

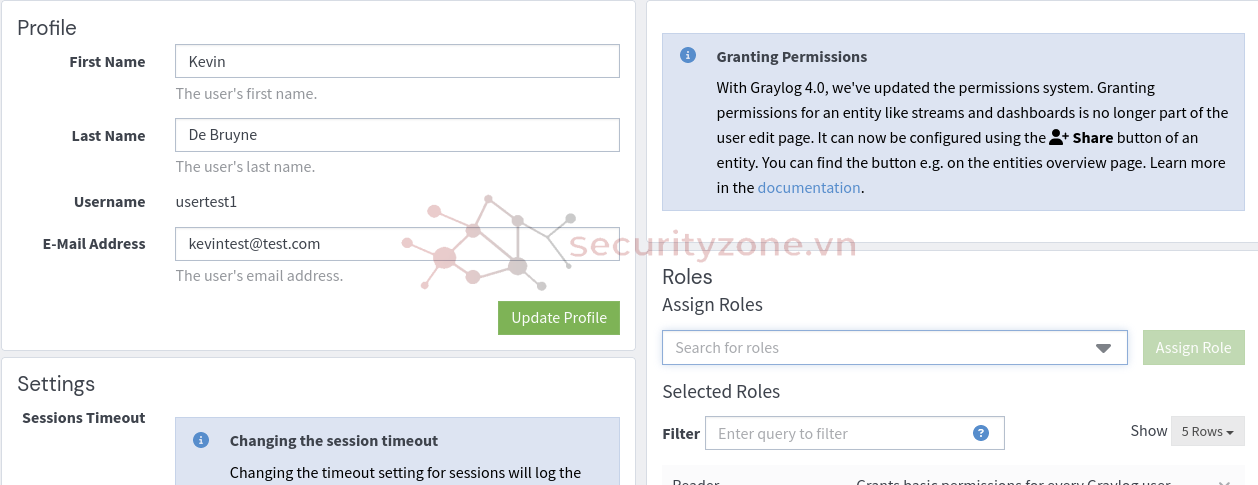

Nếu muốn thay đổi Roles hay thông tin của user nào đó, ta chọn edit để có thể sửa thông tin:

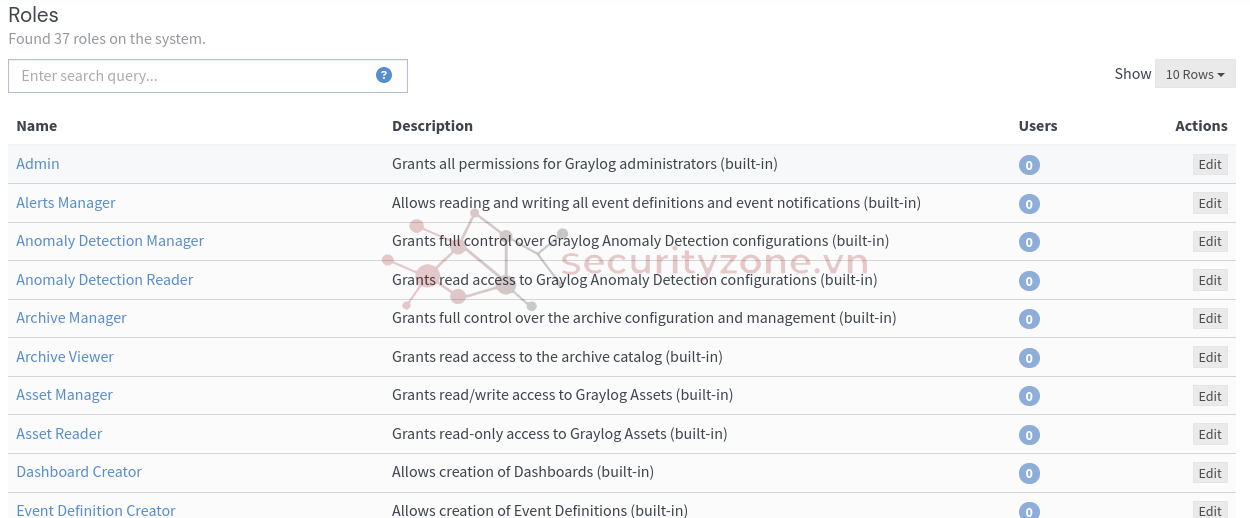

Trên hệ thống Graylog đã set up sẵn 37 roles, mỗi role sẽ có quyền truy cập khác nhau vào hệ thống, mỗi user có thể được set nhiều roles 1 lúc:

2. Cấu hình LDAP

Để cấu hình LDAP bạn phải đảm bảo bạn đã cài đặt LDAP trên máy.Để cài đặt LDAP, chạy lệnh:

sudo apt install slapd ldap-utils

Cấu hình lại Server ldap:

Một số tùy chọn gợi ý khi cấu hình:sudo dpkg-reconfigure slapd

- Omit OpenLDAP server configuration: No

- DNS domain name: ví dụ graylog.local

- Organization name: tùy ý, ví dụ GraylogLab

- Administrator password: đặt mật khẩu LDAP admin

- Database backend: chọn MDB

- Do you want the database to be removed...: No

- Move old database: Yes

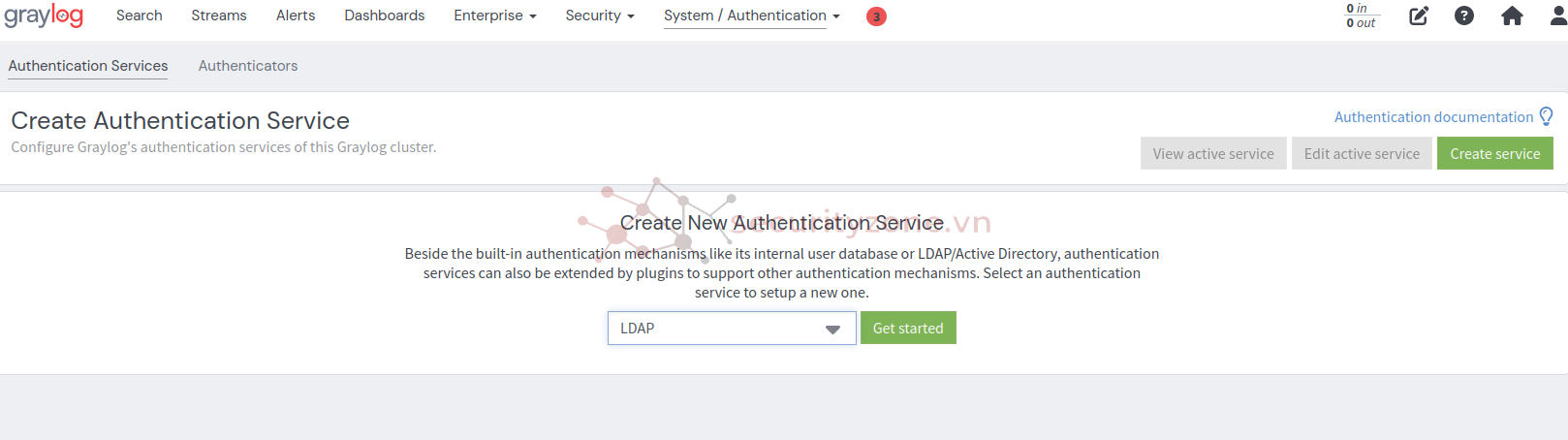

Trên menu chọn System => Authentications => Chọn LDAP => Get Started

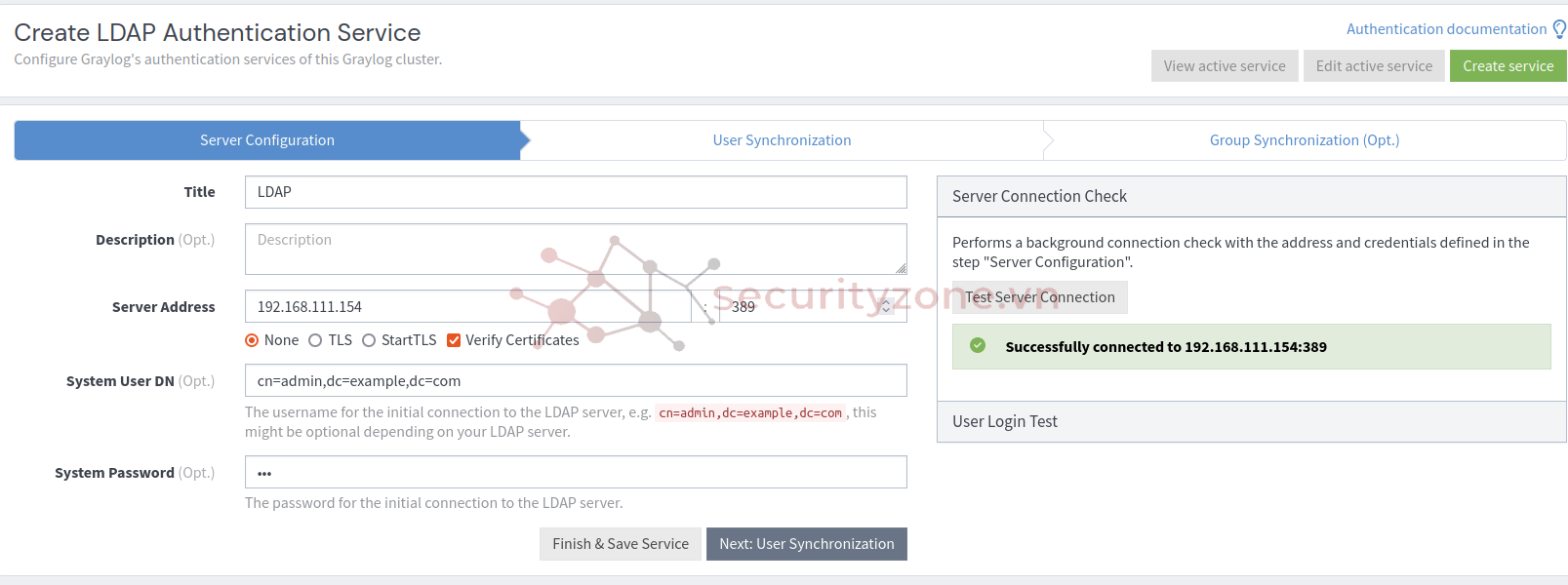

Nhập các thông tin vào và test server connection nếu thành công là đã setting hoàn tất:

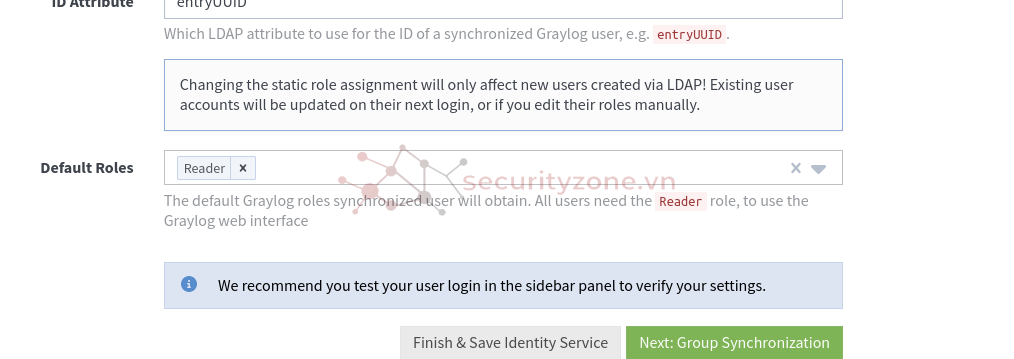

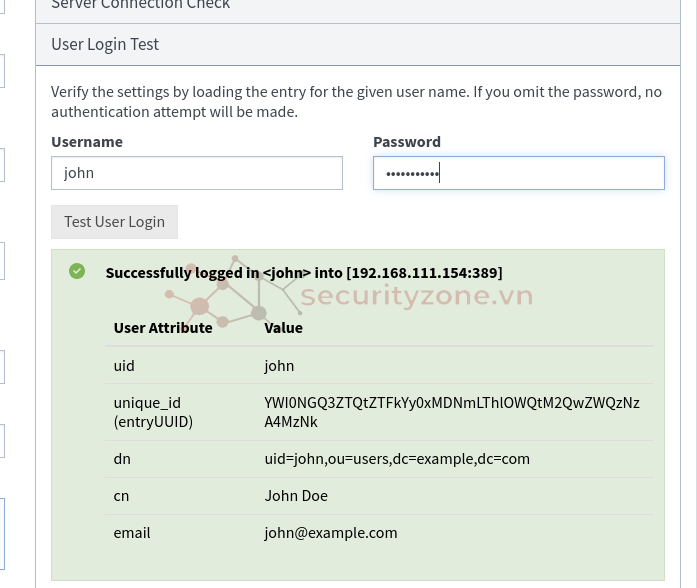

Tiếp theo nhấn Next: User Synchronization, rồi điền:

- Search Base DN: ou=users,dc=example,dc=com

(hoặc theo OU bạn tạo user trong LDAP) - Search Pattern: uid={0}

(giả sử bạn login bằng uid, ví dụ: john) - Full Name Attribute: cn

Bấm Test Login với tài khoản user thử xem login được không.

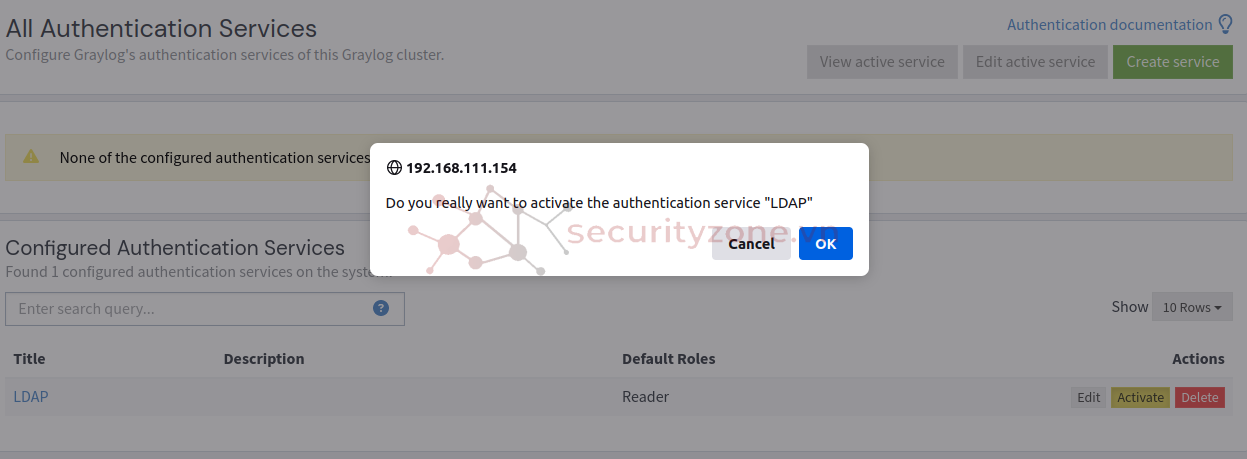

Cuối cùng Activate LDAP:

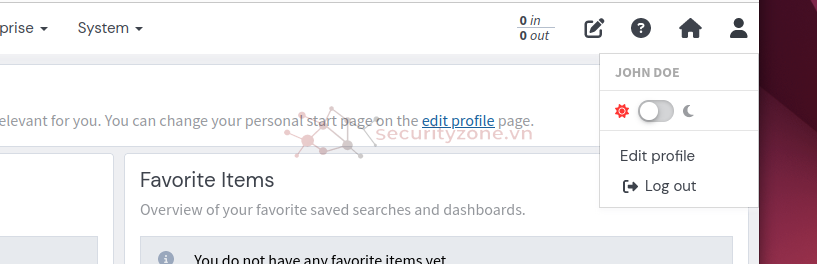

Đăng nhập thử account John, kết quả là:

Đã đăng nhập thành công tài khoản được tạo bởi LDAP!

Kết luận

Như vậy trong bài viết mình đã hướng dẫn các bạn cách tích hợp LDAP với Graylog. Việc tích hợp LDAP vào Graylog giúp đơn giản hóa quá trình quản lý người dùng và tăng cường bảo mật hệ thống bằng cách sử dụng một nguồn xác thực tập trung. Sau khi cấu hình thành công, người dùng có thể đăng nhập vào Graylog bằng tài khoản LDAP hiện có mà không cần tạo thủ công từng tài khoản trên hệ thống. Bên cạnh đó, việc gán quyền theo vai trò mặc định hoặc theo nhóm LDAP cũng giúp kiểm soát quyền truy cập một cách linh hoạt và hiệu quả. Đây là một bước quan trọng trong việc xây dựng một hệ thống giám sát log chuyên nghiệp, bảo mật và dễ quản lý.Đính kèm

Bài viết liên quan

Bài viết mới