Mục Lục

I. Giới Thiệu

II. Cấu hình

I. Giới Thiệu

Ở bài viết này, mình sẽ hướng dẫn các bạn cấu hình Parsing Logs trên Graylog sao cho hiệu quả và đúng chuẩn, giúp việc phân tích và xử lý log trở nên dễ dàng hơn.II. Cấu hình

1. Chuẩn hóa định dạng timestamp

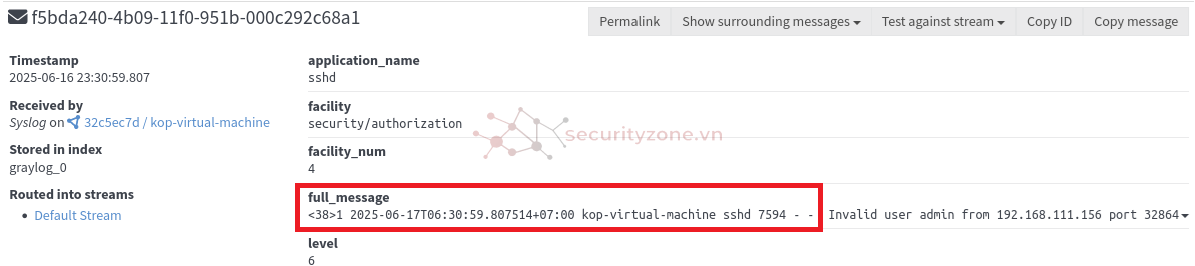

Đảm bảo log từ mọi nguồn đều có trường timestamp chuẩn, đúng định dạng thời gian quốc tế (ISO 8601)Nhiều loại log (Syslog, SSH log, App log…) không có trường timestamp chuẩn hoặc dùng định dạng khác nhau như:

- Jul 13 18:20:05

- 2025-07-13 18:20:05

- 13-07-2025 18:20:05

⇒ cần chuẩn hóa lại về cùng một định dạng chuẩn:

YYYY-MM-DDTHH:mm:ss.SSSZ (ví dụ: 2025-07-13T18:20:05.123+07:00)

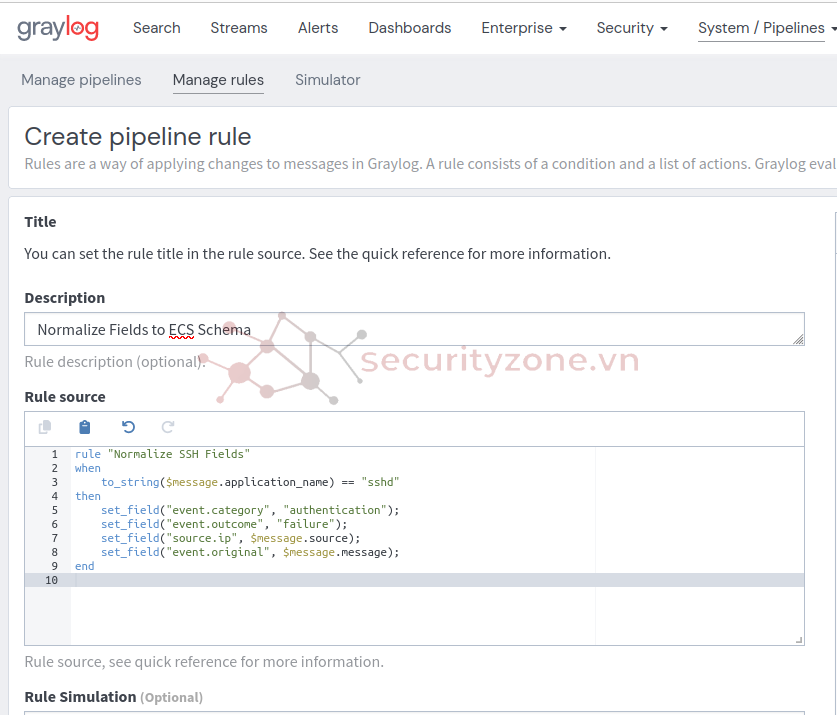

2. Chuẩn hóa fields theo schema chuẩn

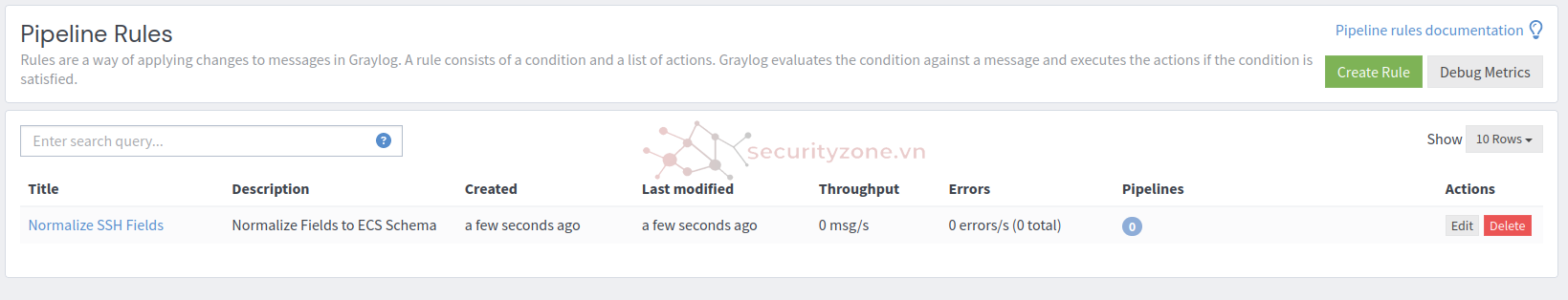

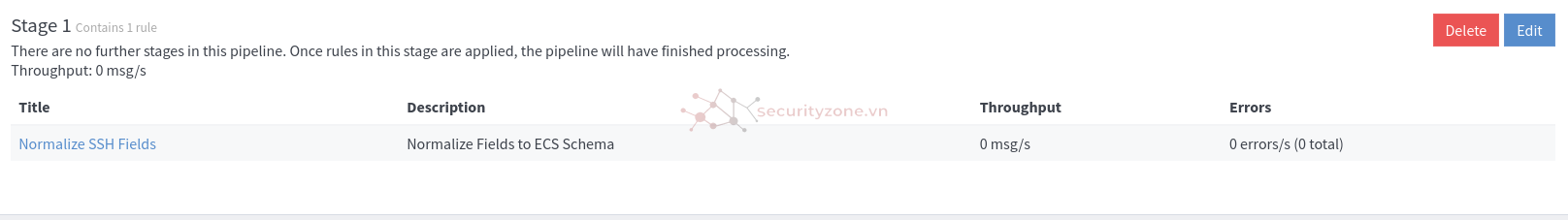

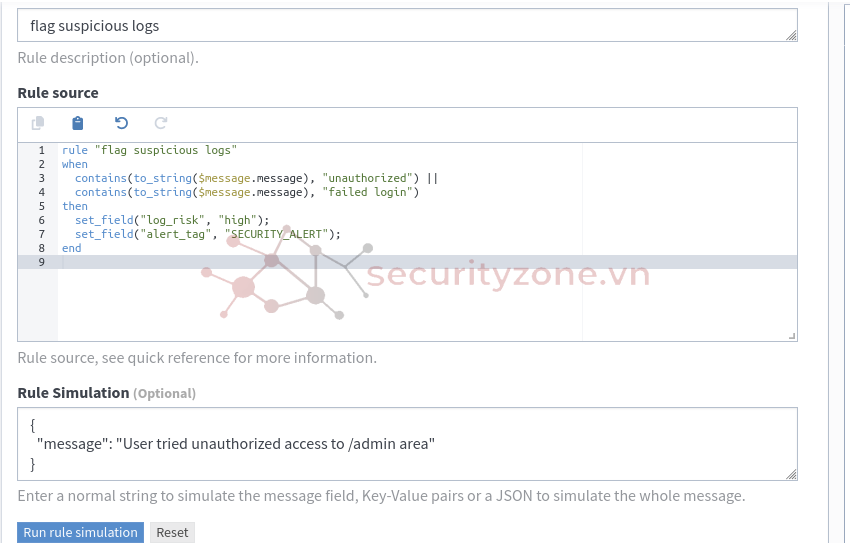

Mục đích: truy vấn, phân tích dễ dàng và hiệu quả về sau.Đầu tiên ta vào Systems => Pipelines => Manage Rules => Switch to source code editor. Sau đó nhập title và Rule source.

Cuối cùng chọn Create Rule để lưu

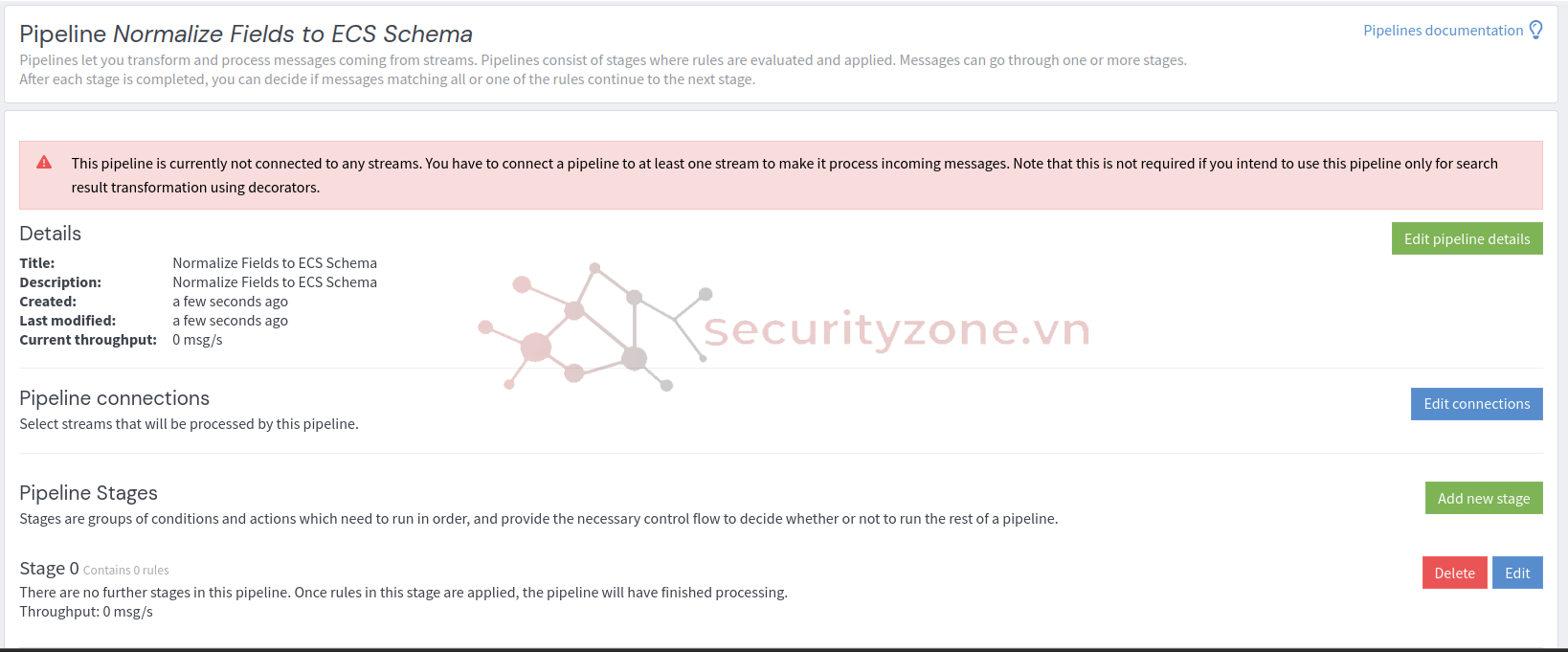

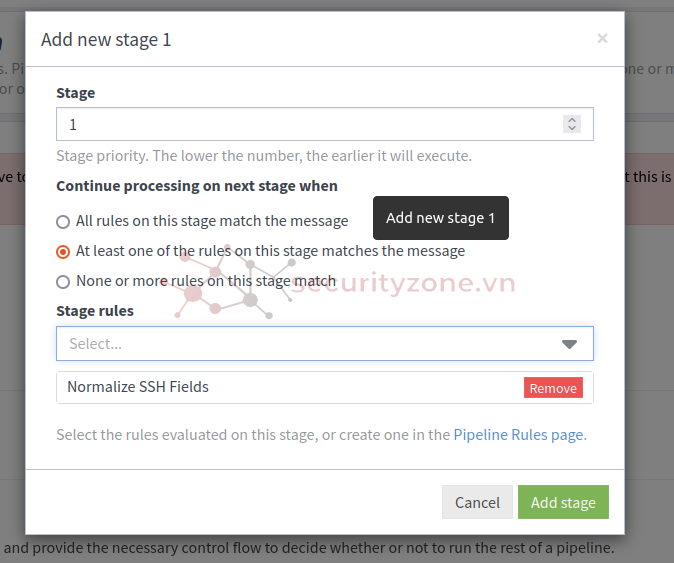

Để áp dụng rule, ta vào tab Manage Pipelines => Tạo Pipelines. Sau khi đặt Title và Description, ta chọn Add new stage

Gán pipeline vào stream nhận log sshd.

Hoàn tất

Test rules

3. Làm sạch và làm giàu dữ liệu logs

Mục tiêu làm sạch và làm giàu:- Làm sạch (Log cleaning): loại bỏ ký tự không mong muốn, chuẩn hóa format.

- Làm giàu (Log enrichment): thêm thông tin bổ sung (tag, mức độ nguy hiểm, IP phân loại…).

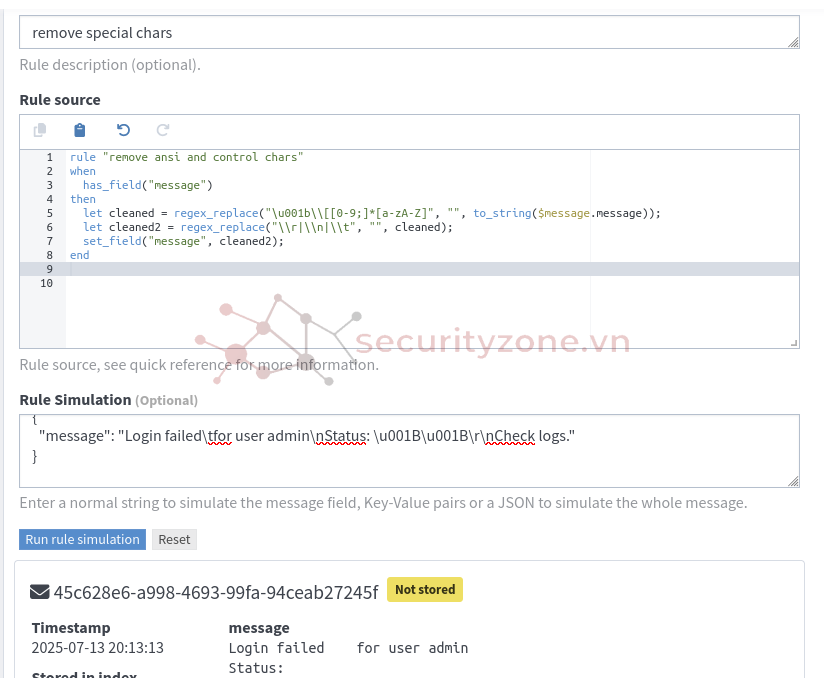

Rule giới hạn độ dài log:

Đánh dấu log có nội dung nguy hiểm (ví dụ từ khóa "unauthorized", "failed login"):

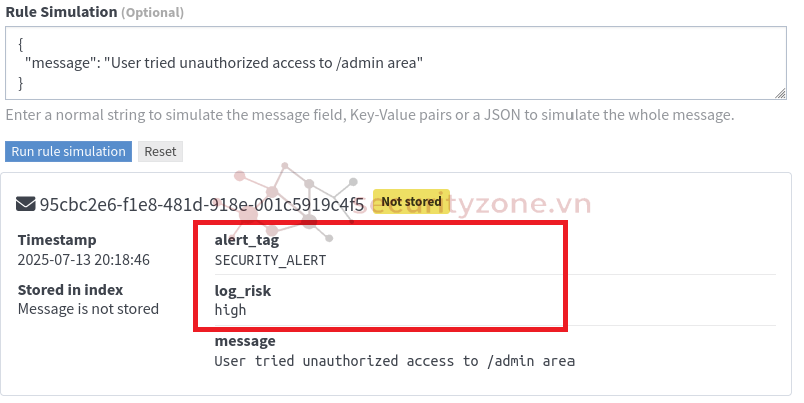

Test rule trên, ta thấy có field log_risk và alert_tag:

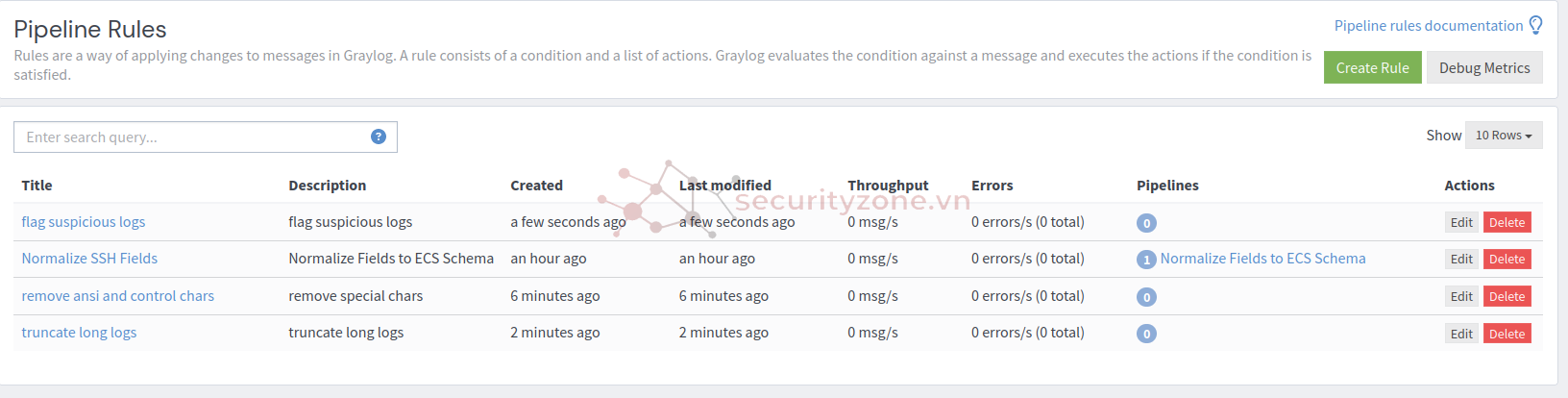

Hoàn tất set rules:

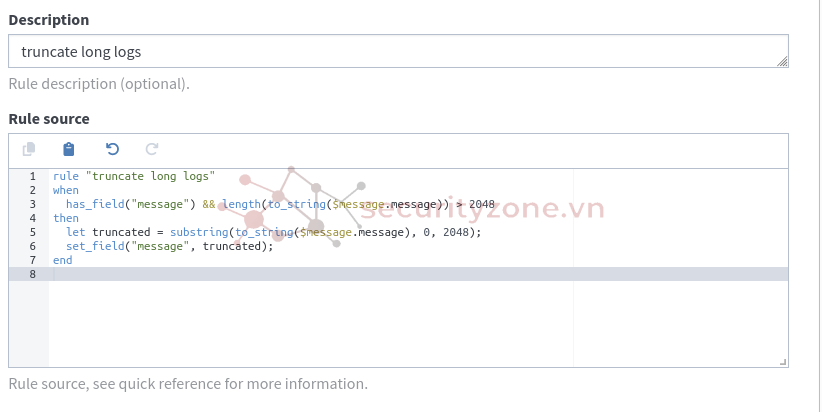

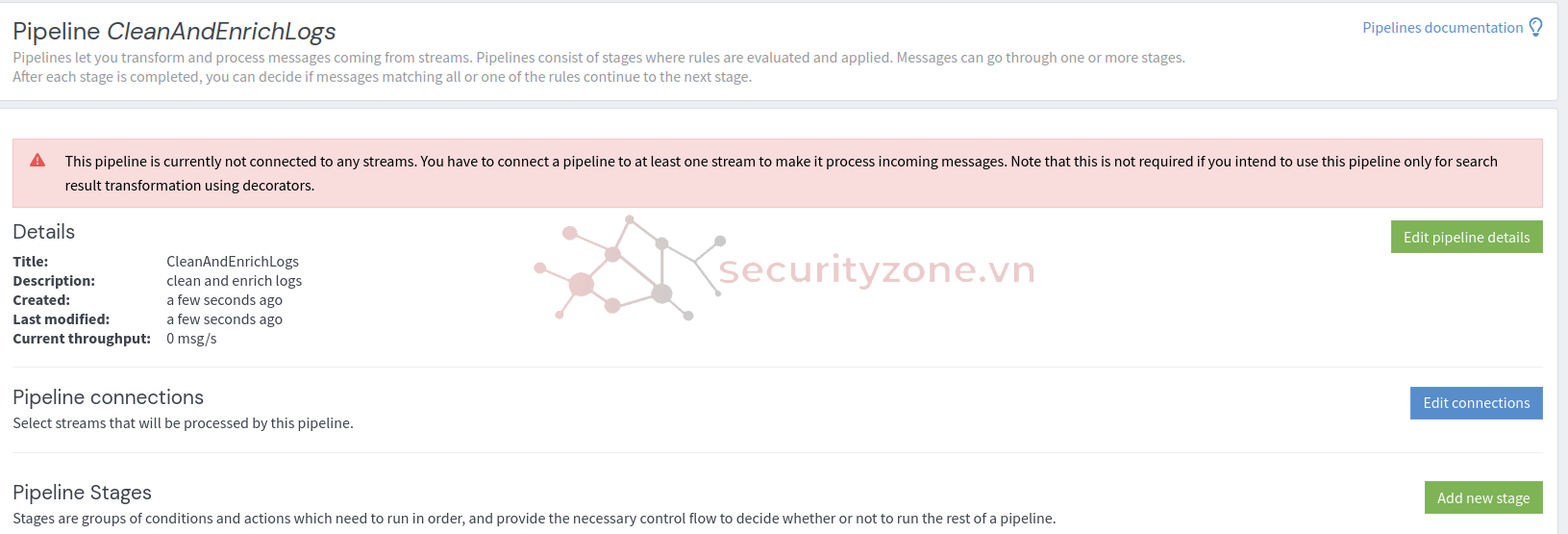

Tiếp theo ta sẽ tạo Pipelines như các bước ở trên:

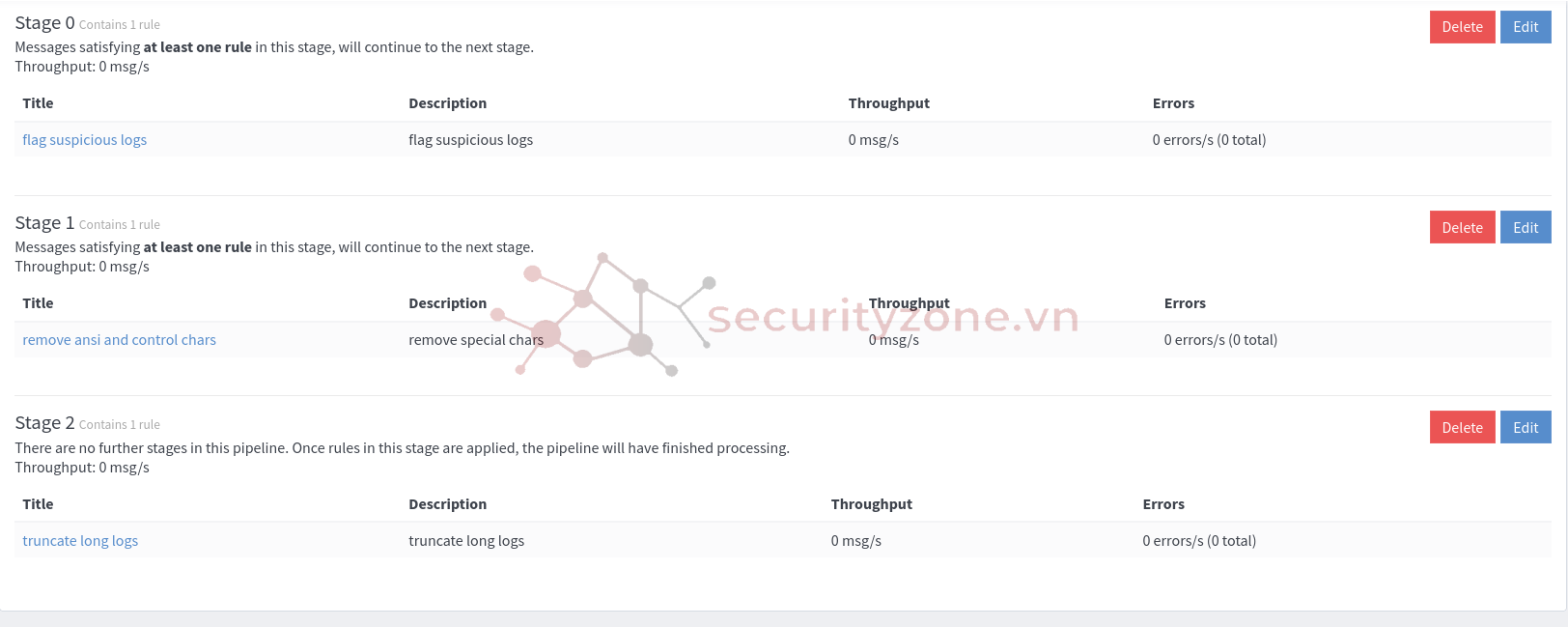

Sau đó ta tiến hành add rules vào các stages:

và cuối cùng add stream cho pipelines => Default stream.

Bài viết liên quan

Bài viết mới