pluto

Moderator

SPLUNK FUDAMENTALS 2

Splunk 7.x Fundamentals 2 – Module 12: Creating and Using Workflow Actions

Splunk 7.x Fundamentals 2 – Module 12: Creating and Using Workflow Actions

Mục tiêu Module:

- Tạo GET workflow action.

- Tạo GET workflow action.

- Tạo Search workflow aciton.

Workflow actions là tính năng được Splunk cung cấp nhằm mục đích từ kết quả tìm kiếm của câu search, người dùng có thể lấy kết quả này , tương tác với các tài nguyên bên ngoài ( Ví dụ: lấy địa chỉ IP của câu search, tìm trên trang web whois để điều tra thêm thông tin) hoặc thực hiện một tìm kiếm khác, chi tiết như sau:

- GET: Lấy thông tin từ nguồn tài nguyên bên ngoài Splunk.

- POST: Gửi các giá trị trong kết quả tìm kiếm đến nguồn tài nguyên bên ngoài.

- Search: Sử dụng các giá trị trong kết quả tìm kiếm để thực hiện tìm kiếm tiếp theo.

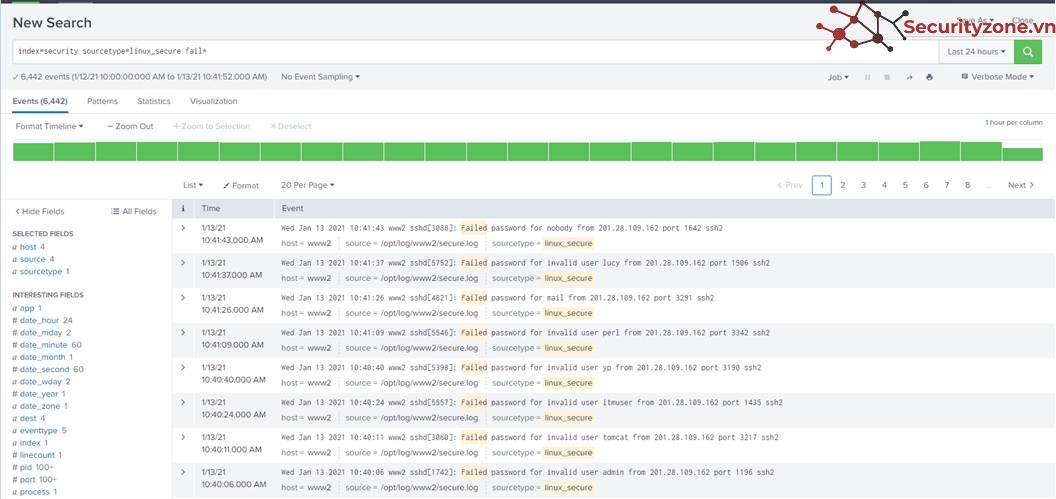

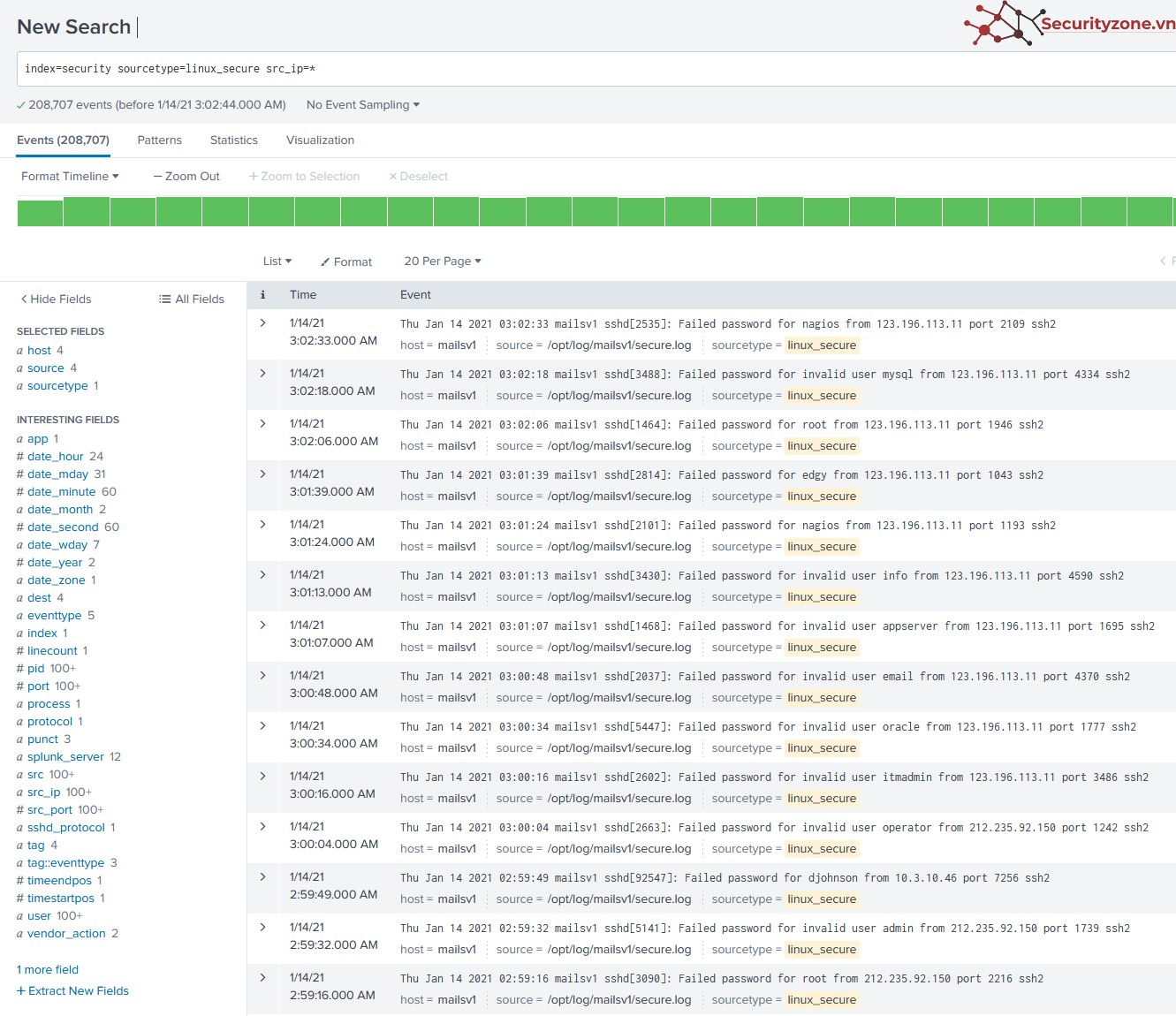

Xét tính huống giả lập như sau: Hacker cố gắng đăng nhập bằng cách thử password vào các máy chủ Linux, nhân viên IT cần tìm thêm nhiều thông tin dựa trên địa chỉ IP của hacker. Để làm được điều này, cần phải sự dụng chức năng GET Workflow Action : tự động đưa địa chỉ IP của hacker lên trong web http://who.is/ , từ đó tìm thêm thông tin về địa chỉ IP này.

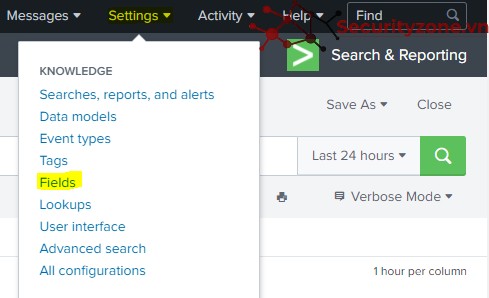

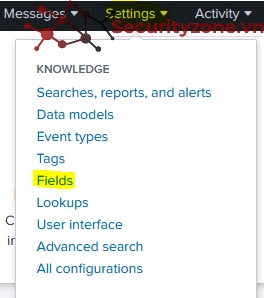

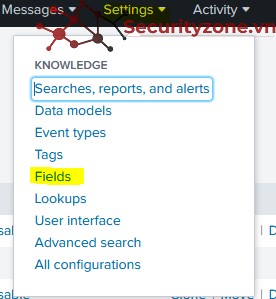

Để tạo GET Workflow Action, chọn Settings>Fields:

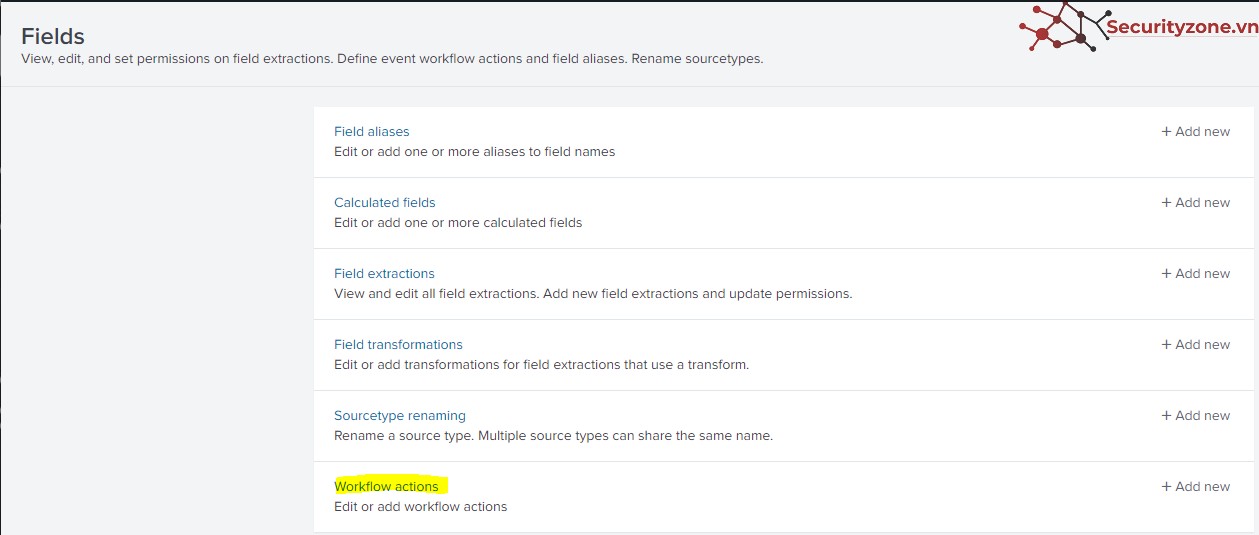

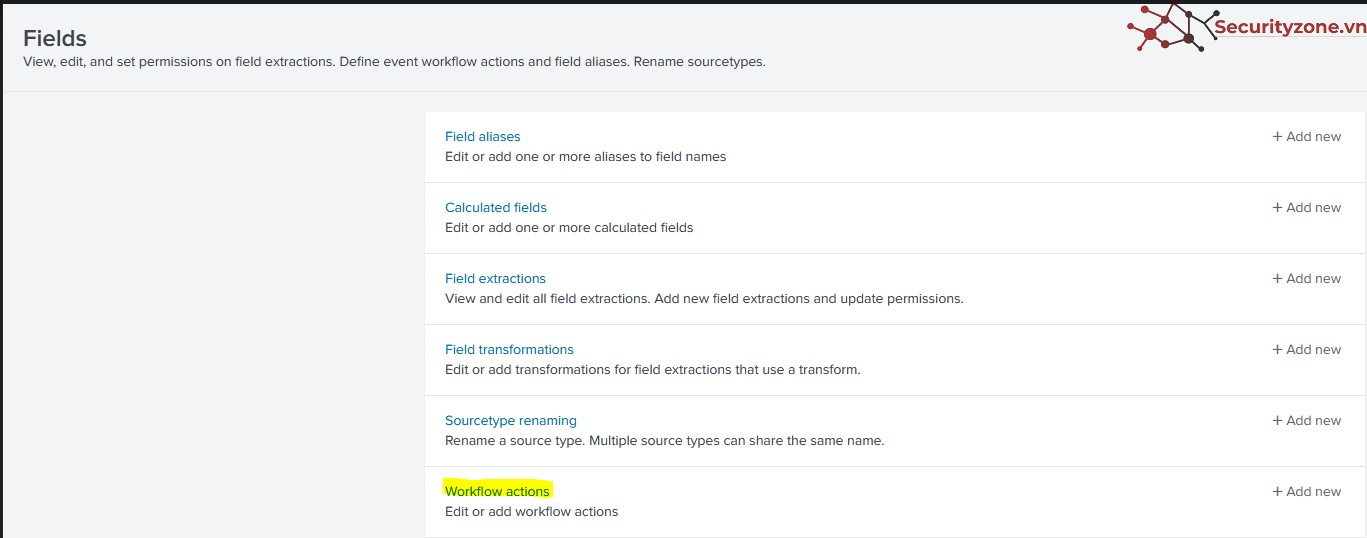

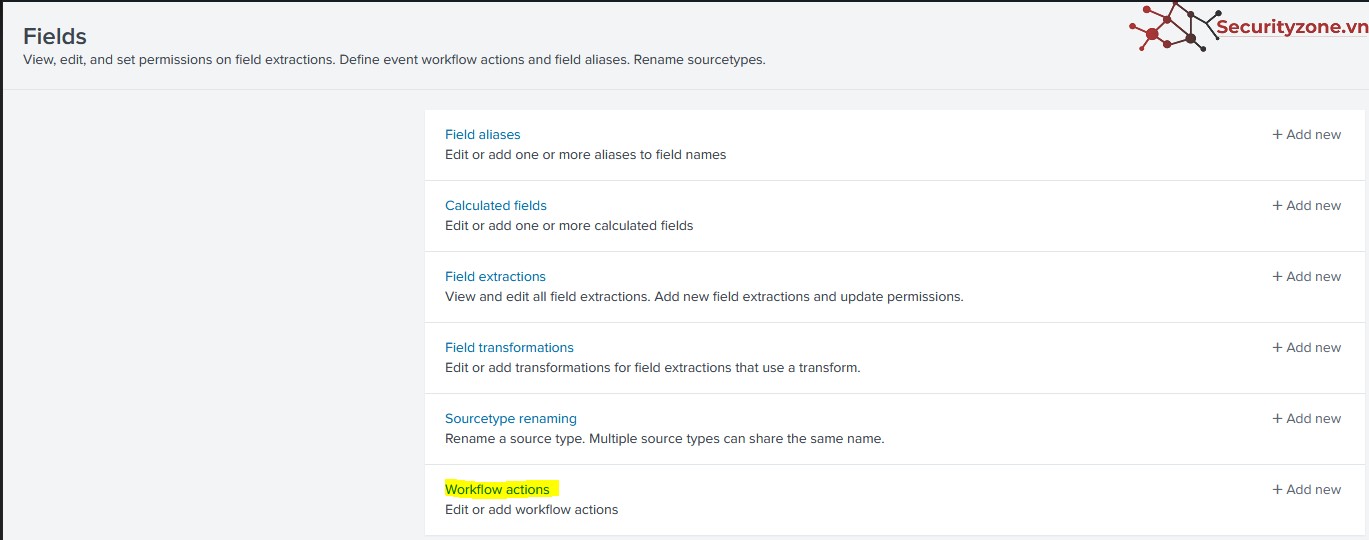

Chọn Workflow Actions:

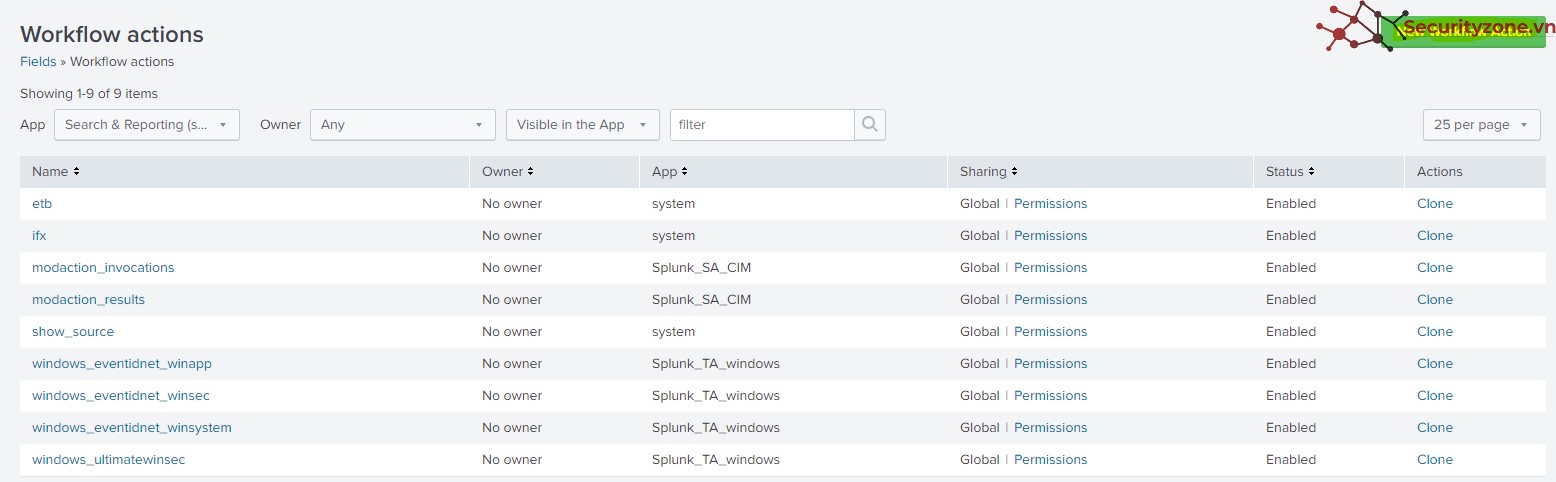

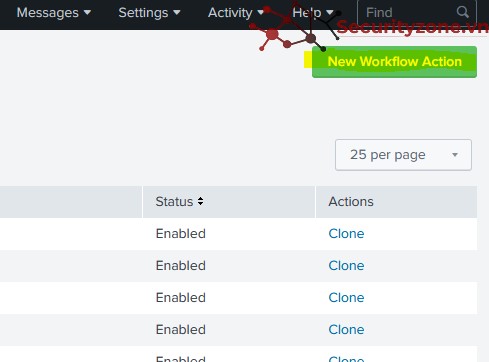

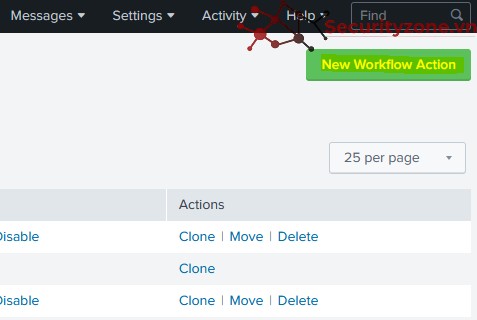

Chọn New Workflow Action:

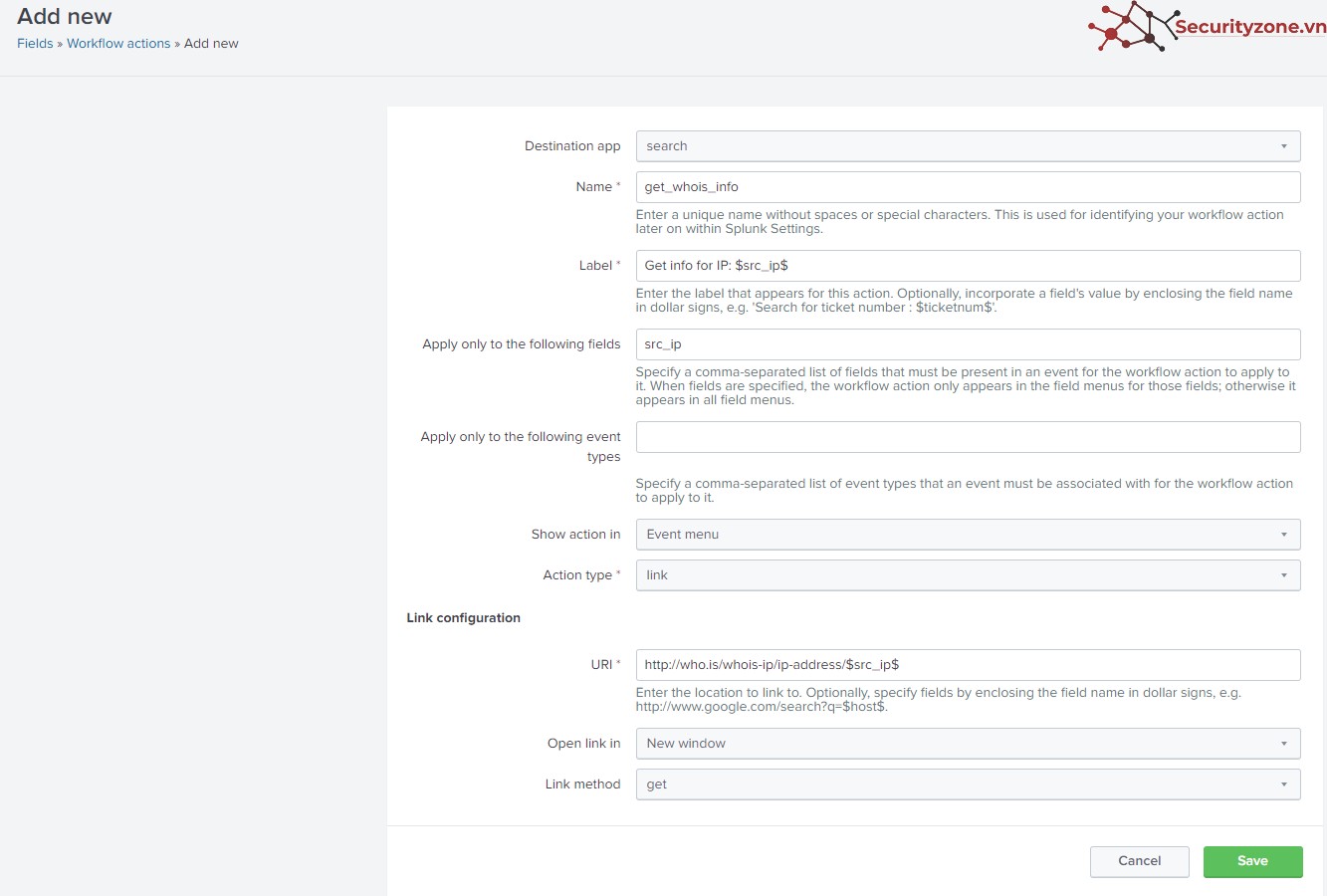

Hoàn thành các thông tin, sau đó chọn Save:

- Destination app: search.

- Name: get_whois_info

- Label: Get info for IP: $src_ip$

- Apply only to the following fields: src_ip

- Action type: link

- URI: http://who.is/whois-ip/ip-address/$src_ip$

- Open link in: New window

- Link method: get

3.Testing the GET Workflow Action

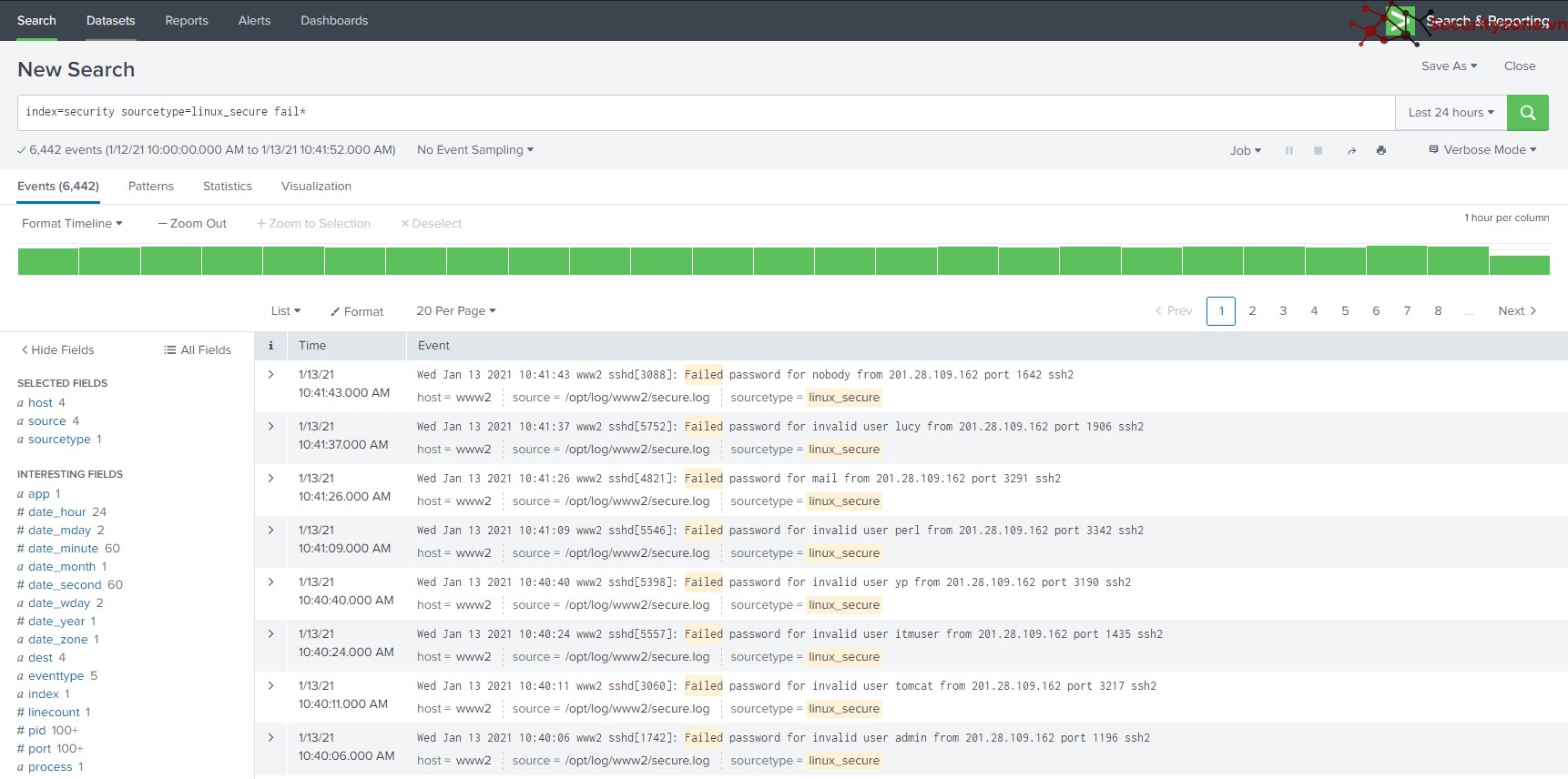

Xét câu search, tìm các IP đăng nhập sai các máy chủ Linux:

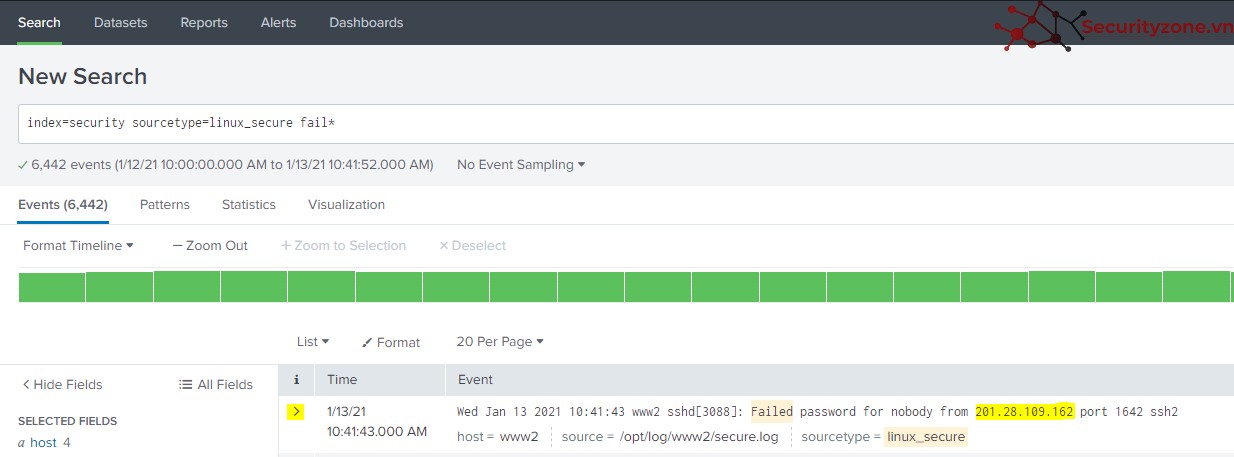

Chọn icon Detail Event cạnh Event có chứa địa chỉ IP cần điều tra:

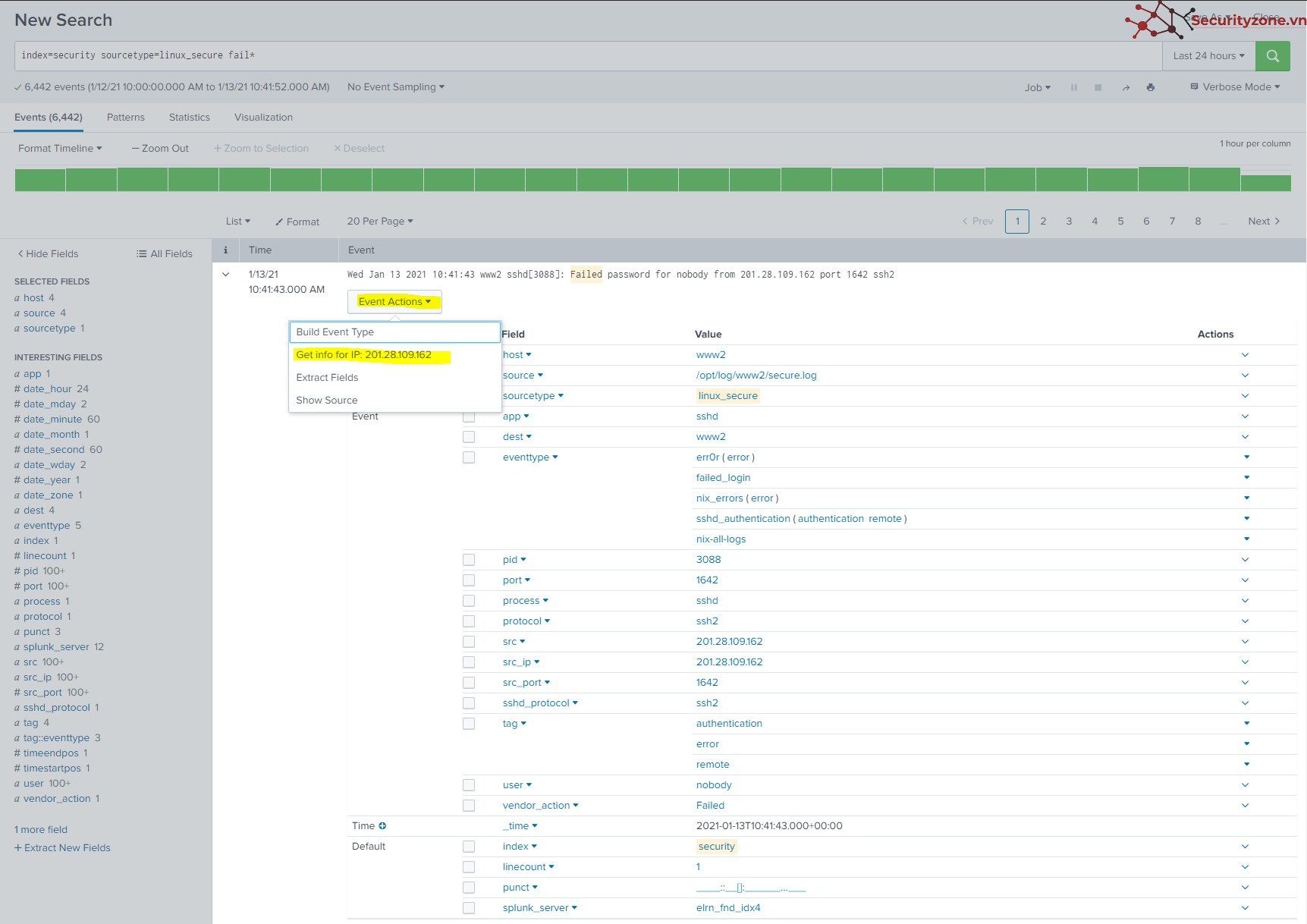

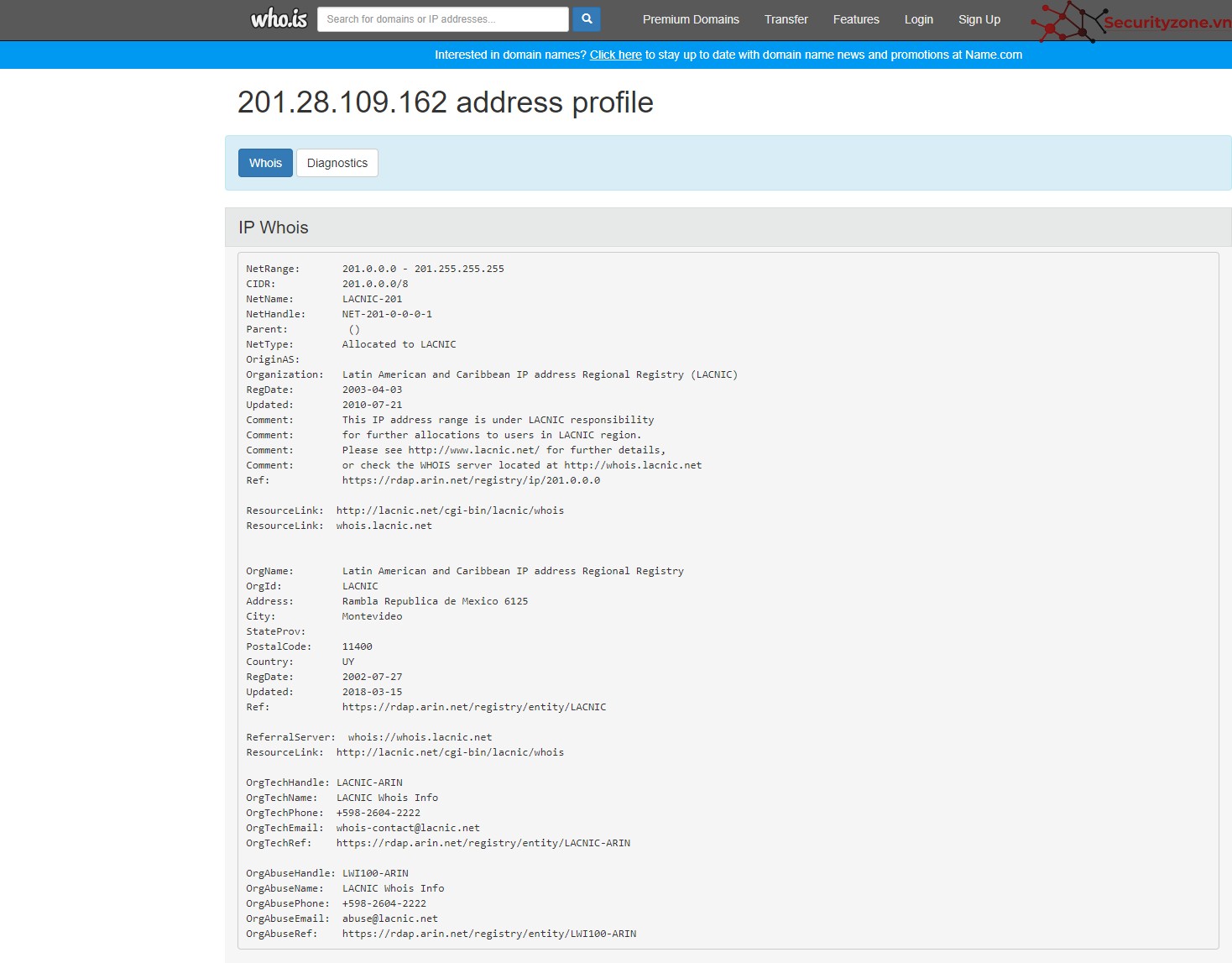

Chọn Event Actions, sau đó chọn Get info for IP:201.28.109.162:

Trình duyệt tự động mở trong tab mới, chứa thông tin về địa chỉ IP cần tìm:

Các thông tin này hỗ trợ nhân viên IT có thêm các thông tin của hacker đang tấn công vào hệ thống.

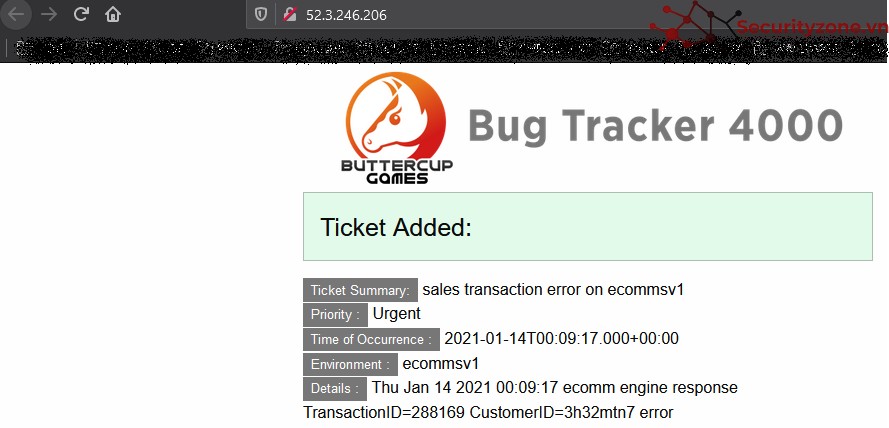

4. Creating a POST Workflow Action

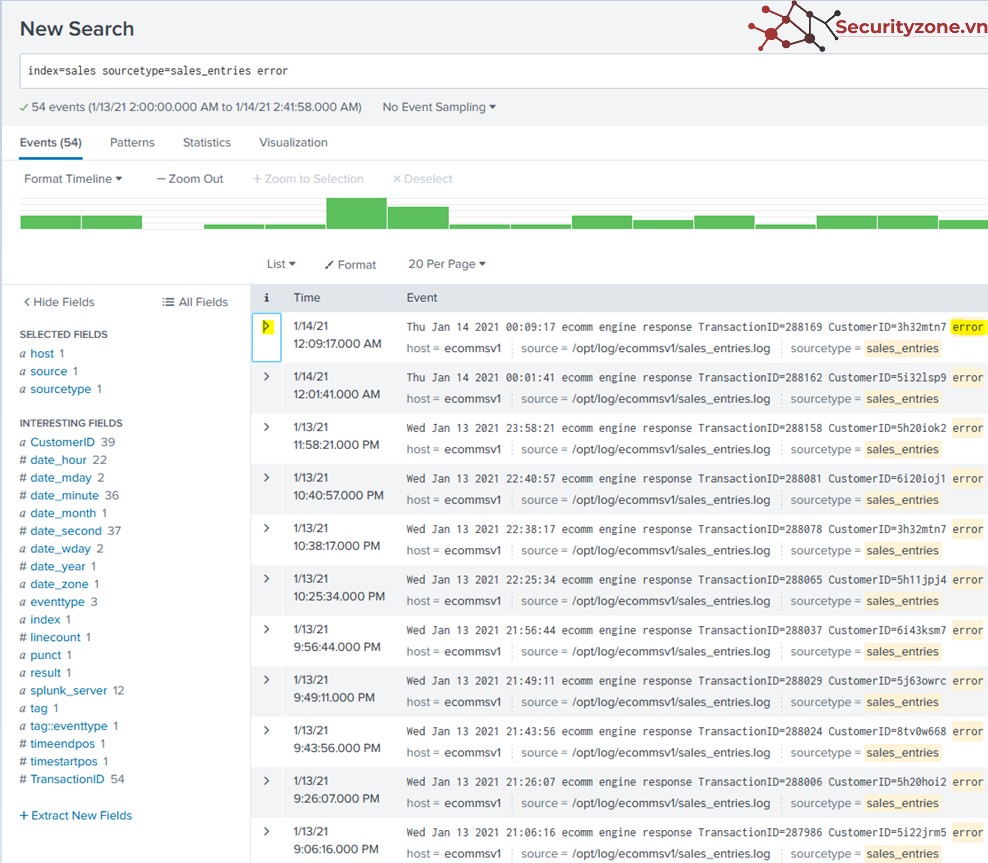

Có tình huống như sau: Bộ phận Sales nhận được thông tin có nhiều giao dịch lỗi từ nhiều khách hàng khác nhau. Sau đây là các sự kiện ghi nhận lại khách hàng bị lỗi.

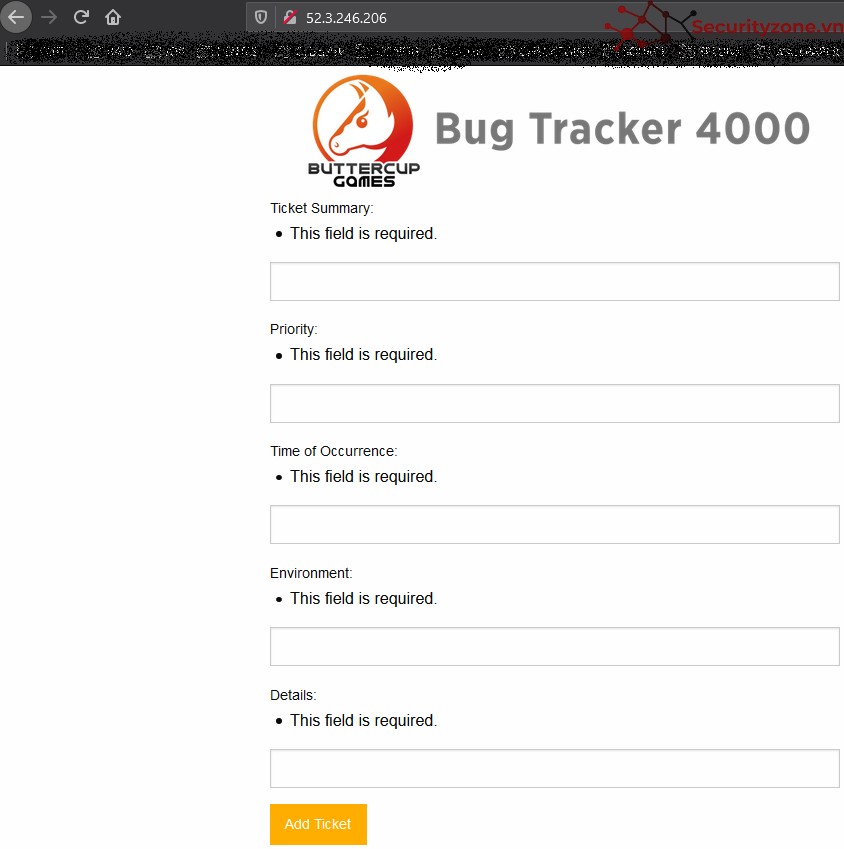

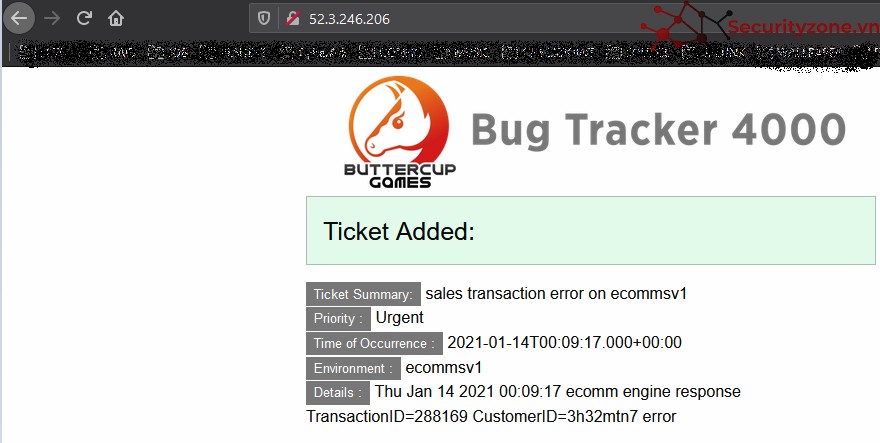

Để giải quyết vấn đề này, cần tạo các ticket , kèm các thông tin giao dịch bị lỗi , gửi các ticket này đến bộ phận IT để xử lý, giao diện trang tiếp nhận Ticket như sau:

Bộ phận Sales sẽ nhập các thông tin về lỗi giao dịch, và gửi đến bộ phận IT:

Trang web tiếp nhận Ticket thông báo Ticket Added, ticket đã được gửi đến bộ phận IT:

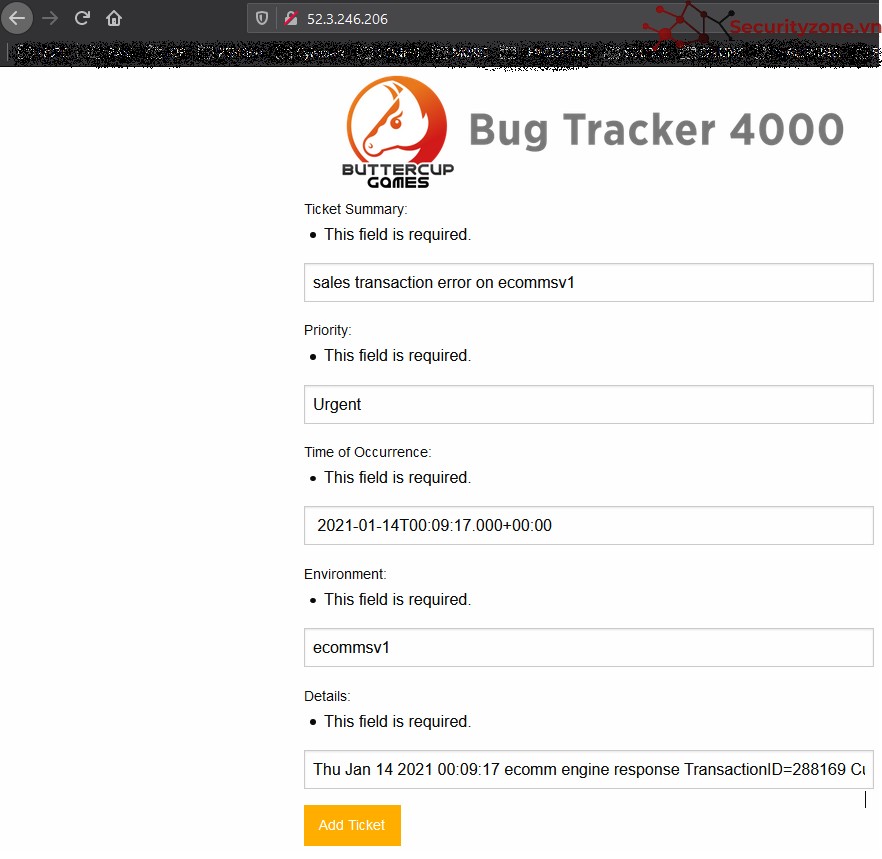

Tuy nhiên, Splunk hỗ trợ các nhân viên bộ phận Sales để có thể nhập tự động các thông tin này, bằng chức năng POST Workflow Action.

Để tạo POST Workflow Aciton, chọn Settings> Fields:

Chọn Workflow actions:

Chọn New Workflow Action:

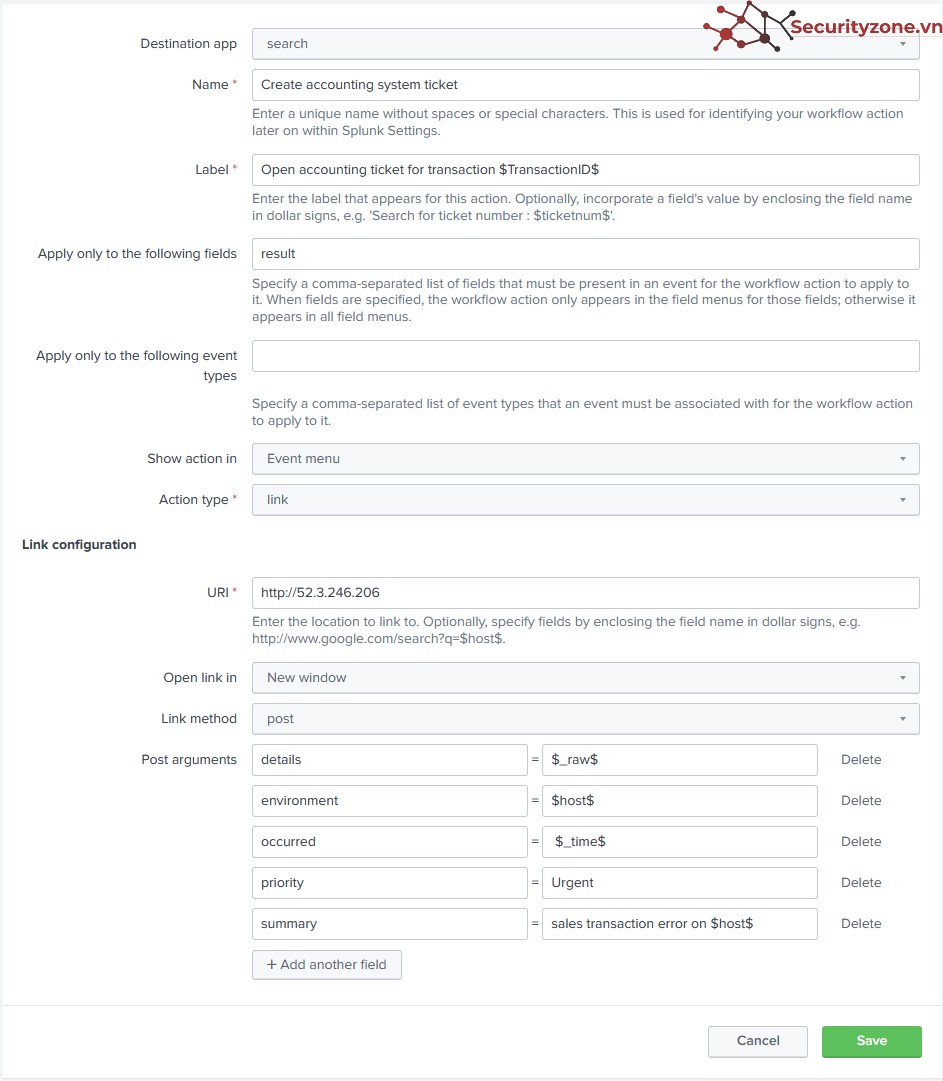

Hoàn thành các thông tin, sau đó chọn Save:

- Destination App: search.

- Name: Create accounting system ticket

- Label: Open accounting ticket for transaction $TransactionID$

- Apply only to the following fields: result

- Show action in: Event menu

- Action type: link

- URl: http://52.3.246.206

- Open link in: New window

- Link method: post

- Post arguments - Chọn Add another field để thêm các trường sau:

- details = $_raw$

- environment = $host$

- occurred = $_time$

- priority = Urgent

- summary = sales transaction error on $host$

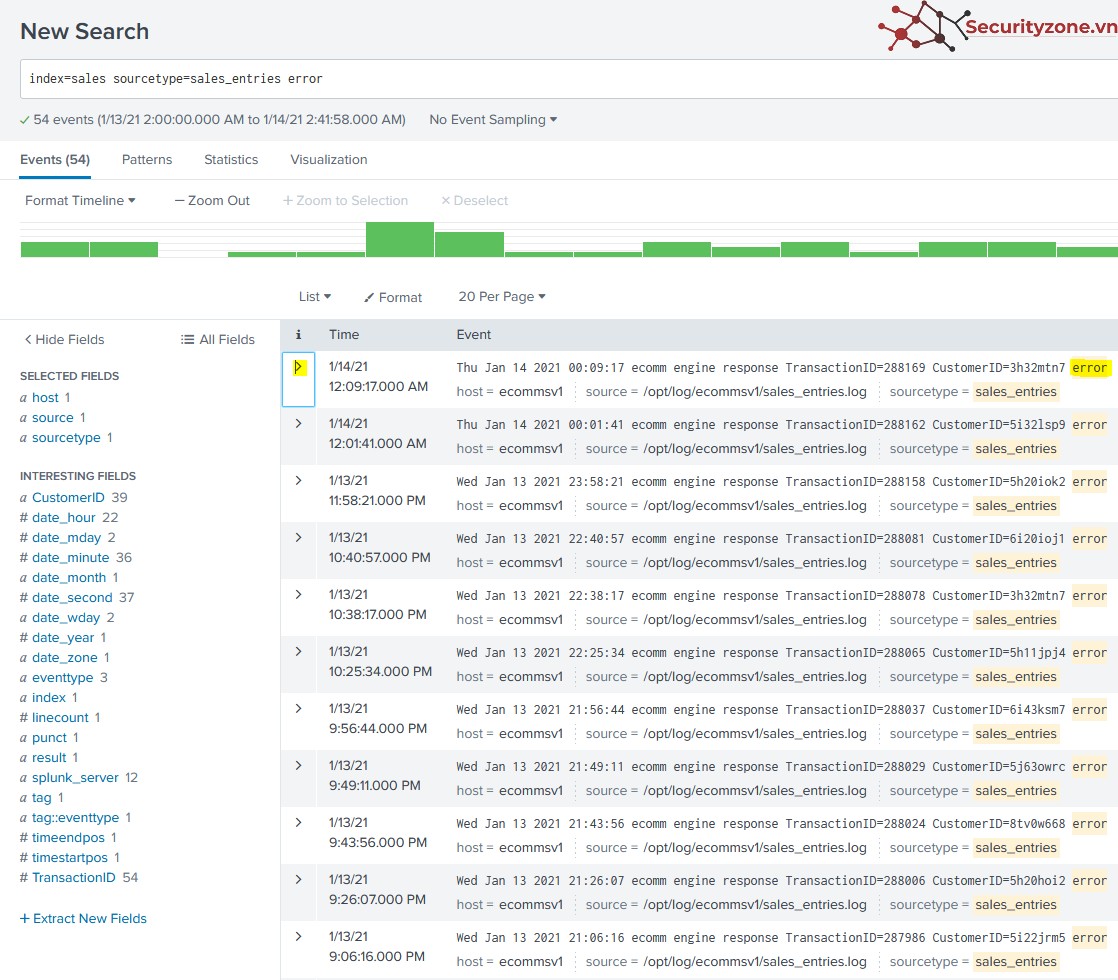

Thực hiện câu seach sau:

index=sales sourcetype=sales_entries error

Chọn Icon Detail Event bên cạnh Event có chưa thông tin cần tạo Ticket:

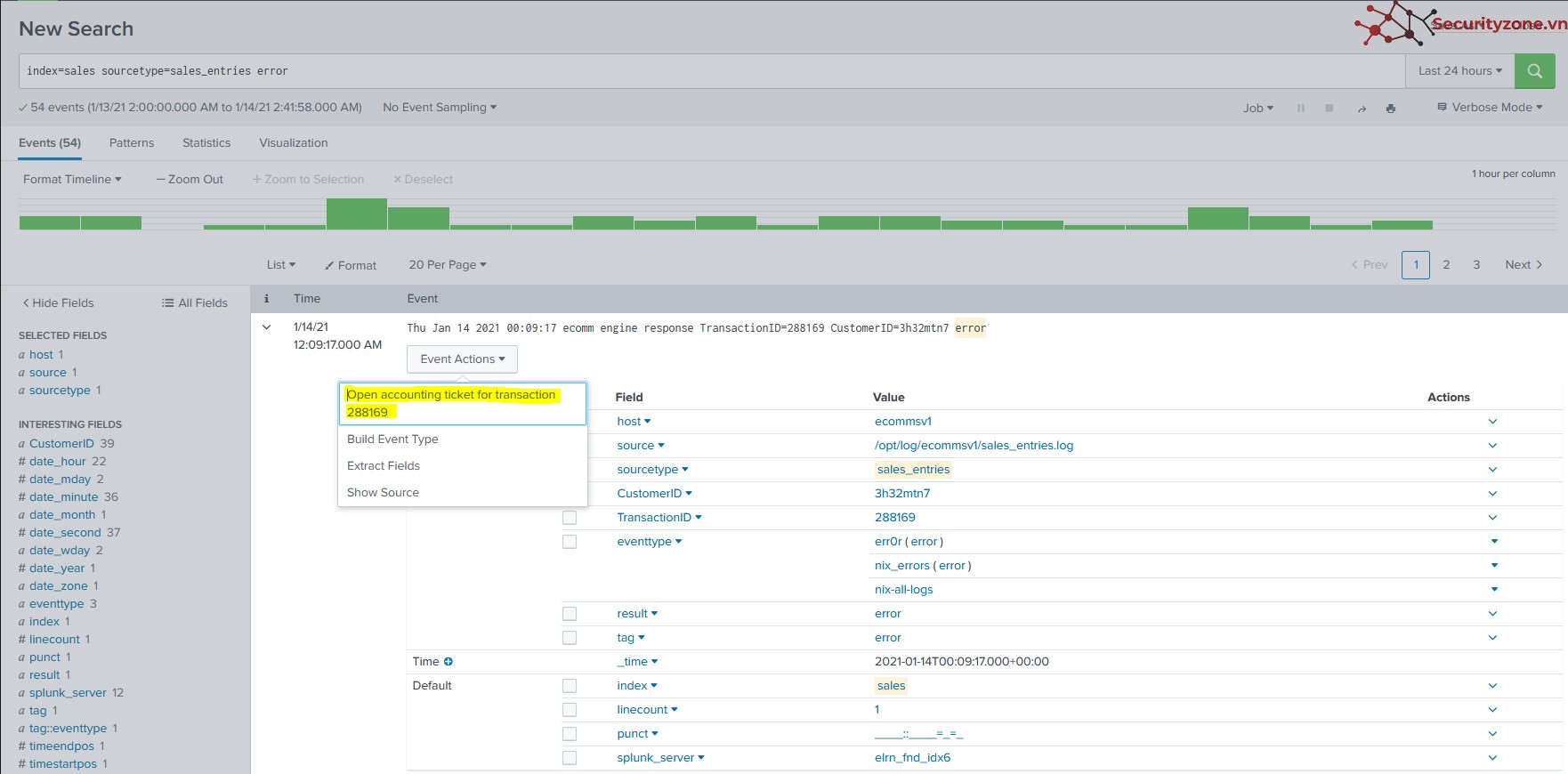

Chọn Event Actions, chọn Open accounting ticket for transaction 288169:

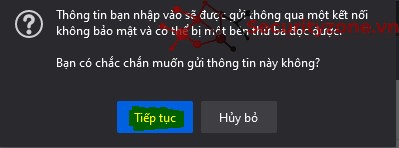

Có cánh báo xuất hiện, chọn Tiếp tục:

Trang Web tiếp nhập ticket thông báo Ticket Added , như vậy ticket đã được gửi đến bộ phân IT:

Như vậy, chức năng POST Workflow action gửi các thông tin đến trang web bên ngoài, ở ví dụ trên là thông tin các trường khi một khách hàng bị lỗi giao dịch, đến một web tạo ticket bên ngoài. Lúc này CSKH sẽ liên lạc với khách hàng dựa theo ticket đã được gửi.

5. Creating a Search Workflow Action

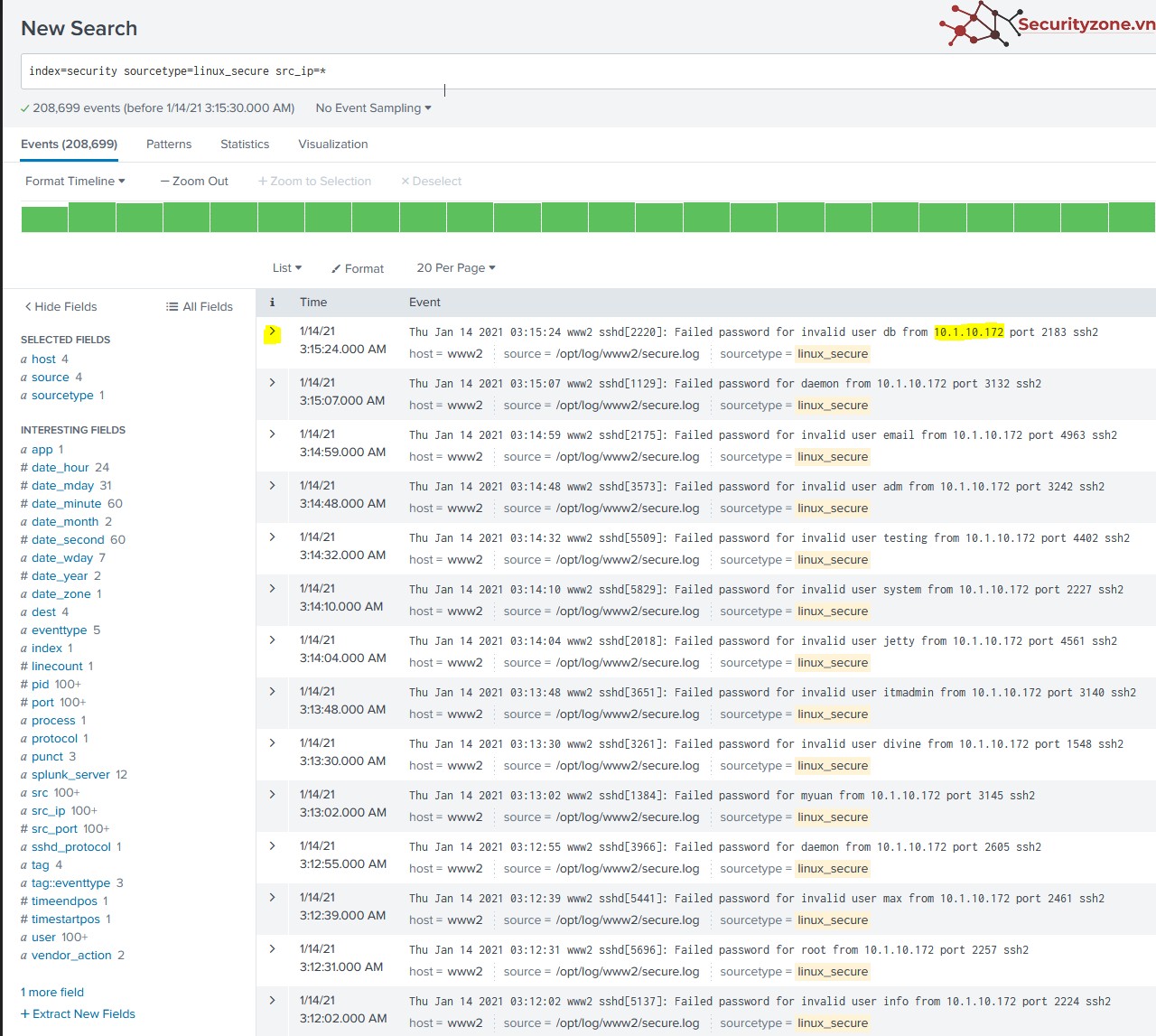

Xét câu search sau:

index=security sourcetype=linux_secure src_ip=*

Sau khi thực hiện câu search trên, người dùng Splunk sẽ thực hiện tìm kiếm các sự kiện liên quan tới địa chỉ IP đã đăng nhập Failed password. Lúc này sẽ tiếp tục thực hiện câu search:

index=security sourcetype=linux_secure src_ip=123.196.113.11

Tuy nhiên, khi công việc này lặp lại nhiều lần, để hỗ trợ người dùng, Splunk hỗ trợ chức năng Search Workflow Action, cho phép thực hiện các câu search tiếp theo, dựa trên giá trị của kết quả của câu search trước đó.

Để tạo Search Workflow Action, chọn Settings, chọn Fields:

Chọn Workflow Action:

Chọn New Workflow Action:

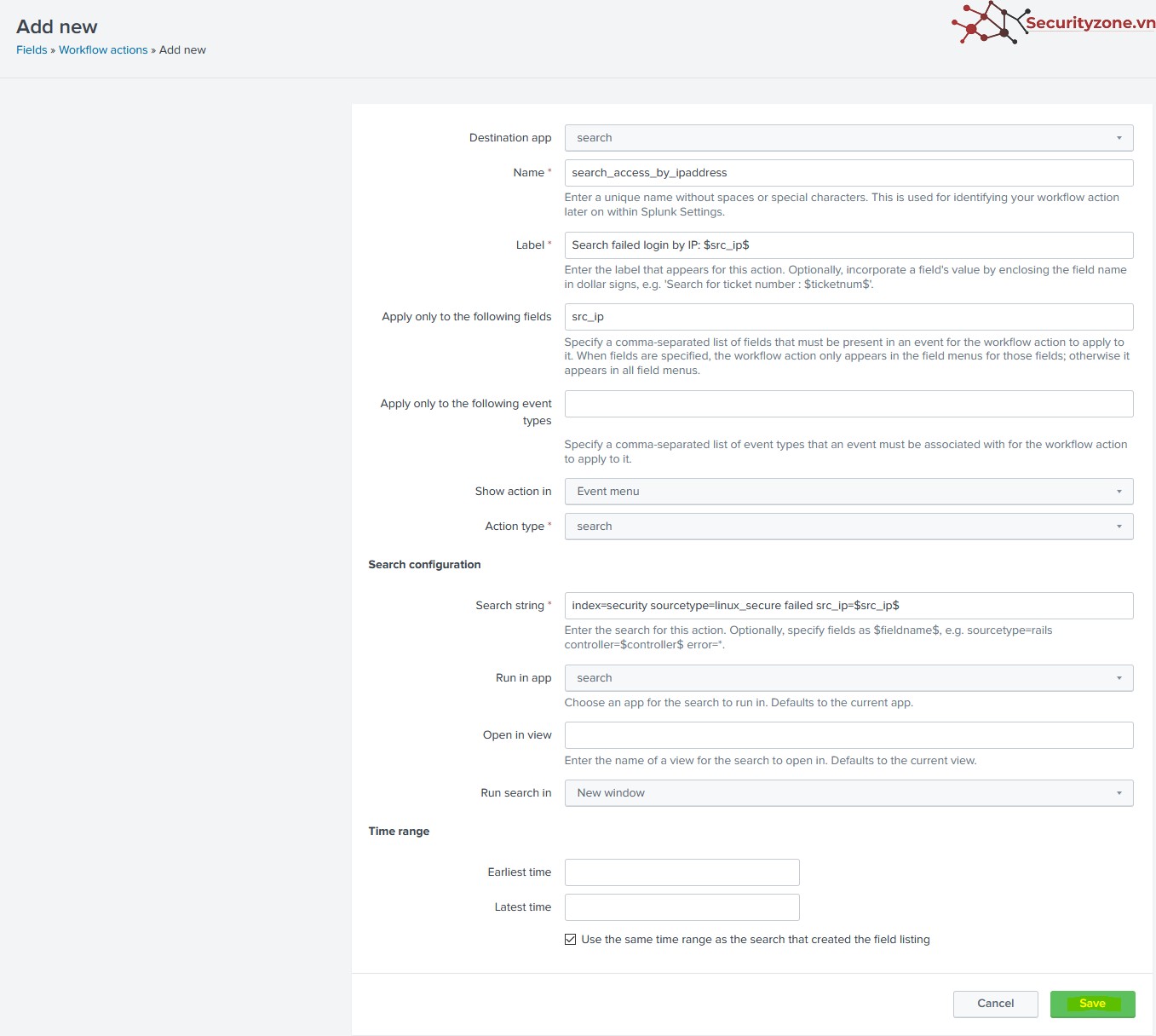

Hoàn thành các thông tin, sau đó chọn Save:

- Destination App: search

- Name: search_access_by_ipaddress

- Label: $src_ip$

- Apply only to the following fields: src_ip

- Action Type: search

- Search string: index=security sourcetype=linux_secure failed src_ip=$src_ip$

- Run in app: search

- Run search in: New window

- Chọn Use the same time range as the search that created the field listing.

6. Testing the Search Workflow Action

Xét câu search sau:

index=security sourcetype=linux_secure src_ip=*

Chọn Icon Detail Event bên cạnh event muốn tìm chi tiết:

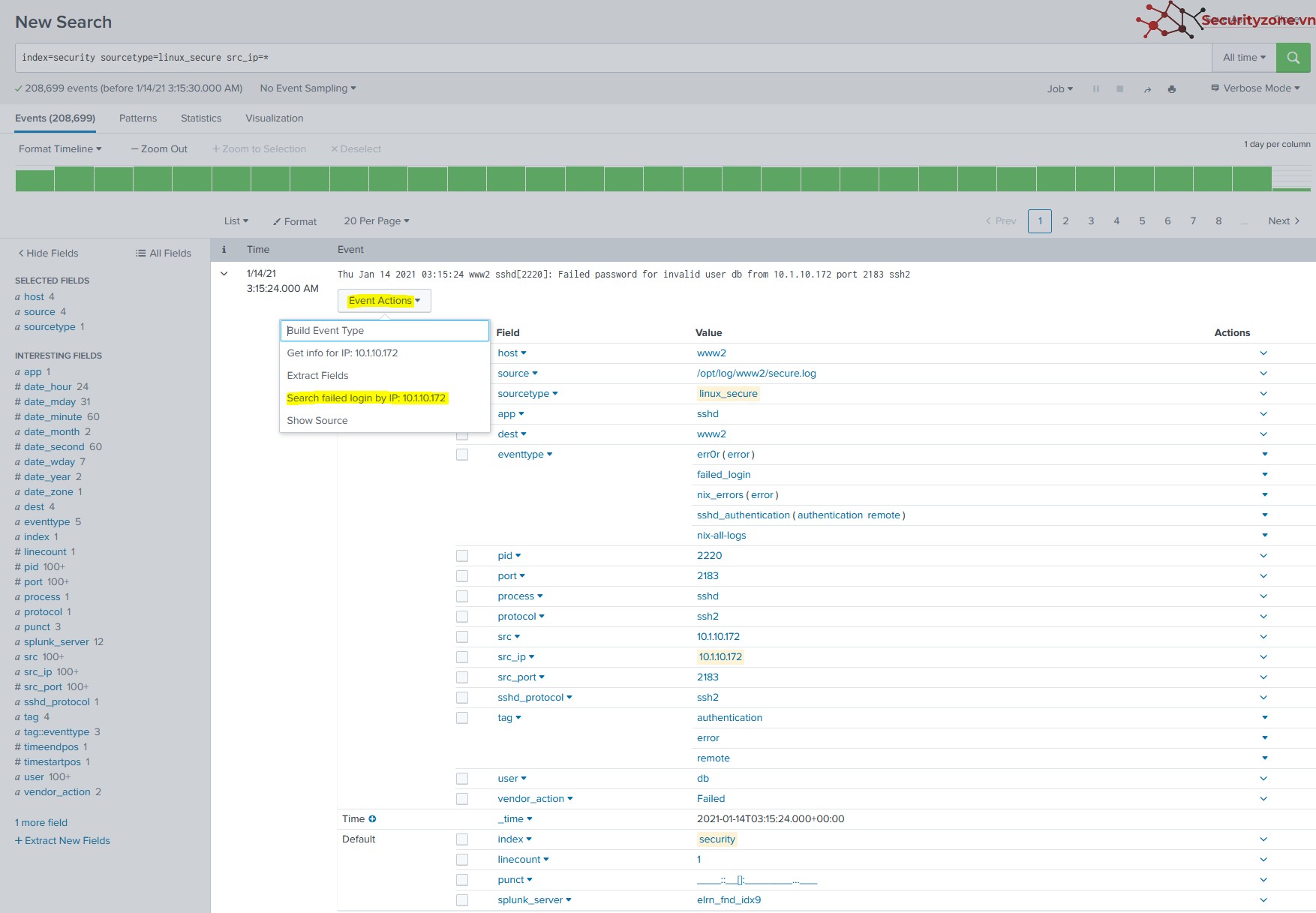

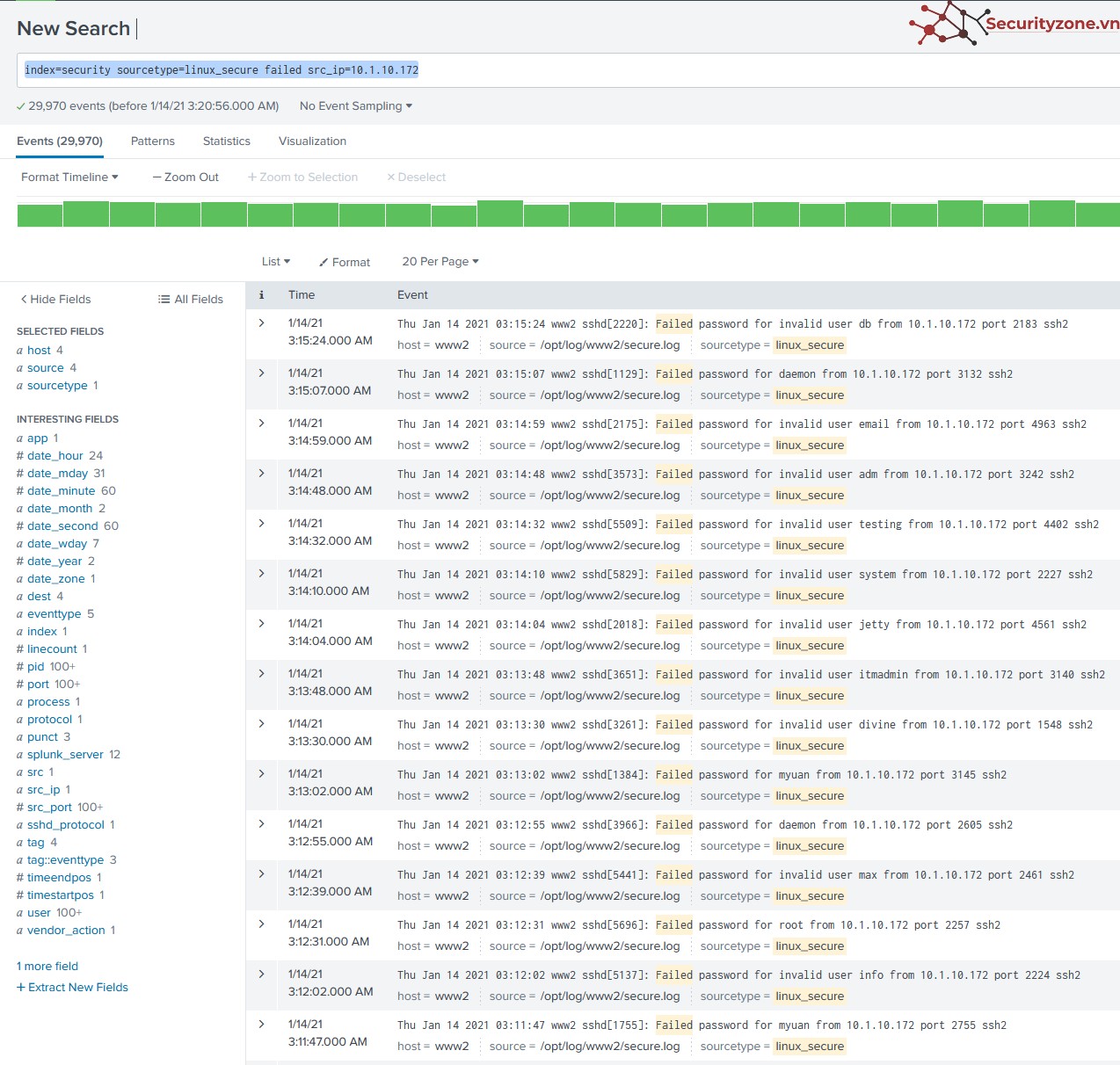

Sau đó chọn Event Actions, chọn Search failed login by IP:10.1.10.172:

Một cửa sổ mới mở lên, với nội dung câu search:

index=security sourcetype=linux_secure failed src_ip=10.1.10.172

Như vậy, thay vì phải nhập câu search ( index=security sourcetype=linux_secure failed src_ip=10.1.10.172) , người dùng Splunk có thể tự động chọn các câu search tiếp theo để rút gọn thời gian làm việc bằng chức năng Search Workflow Action.

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới