thanhan1310

Intern

Trong bối cảnh các mối đe dọa mạng ngày càng tinh vi, tường lửa ứng dụng web (Web Application Firewall – WAF) đóng vai trò then chốt trong việc bảo vệ hệ thống khỏi các cuộc tấn công nhắm vào tầng ứng dụng. Bài viết này sẽ tập trung nghiên cứu kiến trúc của WAF, từ các thành phần cốt lõi, cơ chế hoạt động đến các mô hình triển khai phổ biến. Qua đó, bạn đọc sẽ có cái nhìn toàn diện về cách WAF vận hành để phát hiện và ngăn chặn các mối nguy như SQL Injection, Cross-Site Scripting (XSS) và nhiều hình thức tấn công khác nhằm vào các ứng dụng web hiện đại.

MỤC LỤC

Vai trò: Lọc và kiểm tra từng thành phần của request:

MỤC LỤC

- Vì sao lại cần WAF

- Giới thiệu về WAF

- Các thành phần chính của WAF

- WAF hoạt động như thế nào

- So sánh giữa WAF, IPS và NGFW

- Kết luận

1/ Vì sao lại cần WAF

- Gia tăng các cuộc tấn công vào ứng dụng web: Hầu hết các ứng dụng hiện nay được triển khai qua web, là mục tiêu phổ biến cho các hình thức tấn công như SQL Injection, Cross-Site Scripting (XSS), File Inclusion, v.v.

- Lỗ hổng ứng dụng: Các ứng dụng thường được phát triển nhanh chóng, không tuân thủ đầy đủ các tiêu chuẩn bảo mật, dễ phát sinh lỗ hổng.

- Bảo vệ dữ liệu người dùng và doanh nghiệp: Các ứng dụng web thường là nơi lưu trữ dữ liệu nhạy cảm (thông tin cá nhân, tài chính, v.v.), cần được bảo vệ nghiêm ngặt.

- Tuân thủ tiêu chuẩn: Nhiều tiêu chuẩn như PCI DSS bắt buộc triển khai WAF để bảo vệ ứng dụng web.

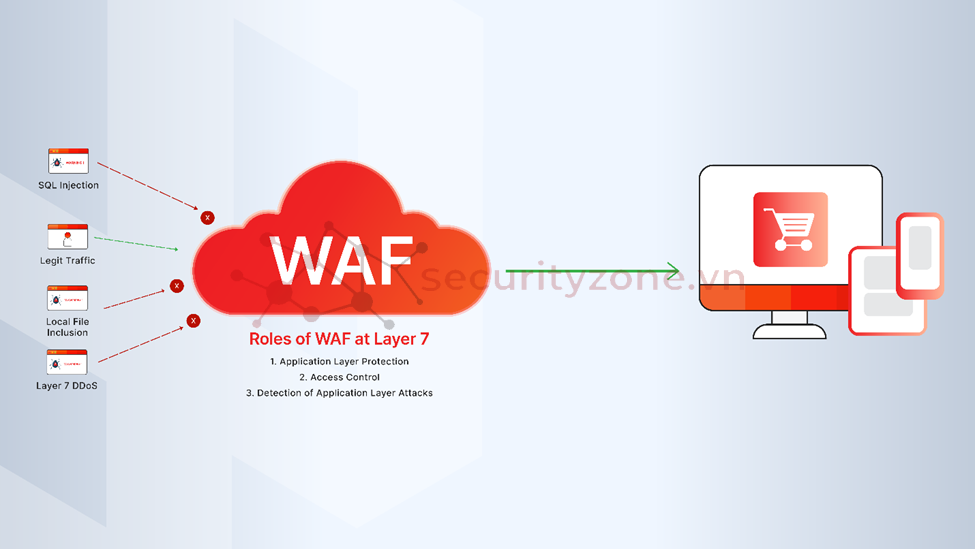

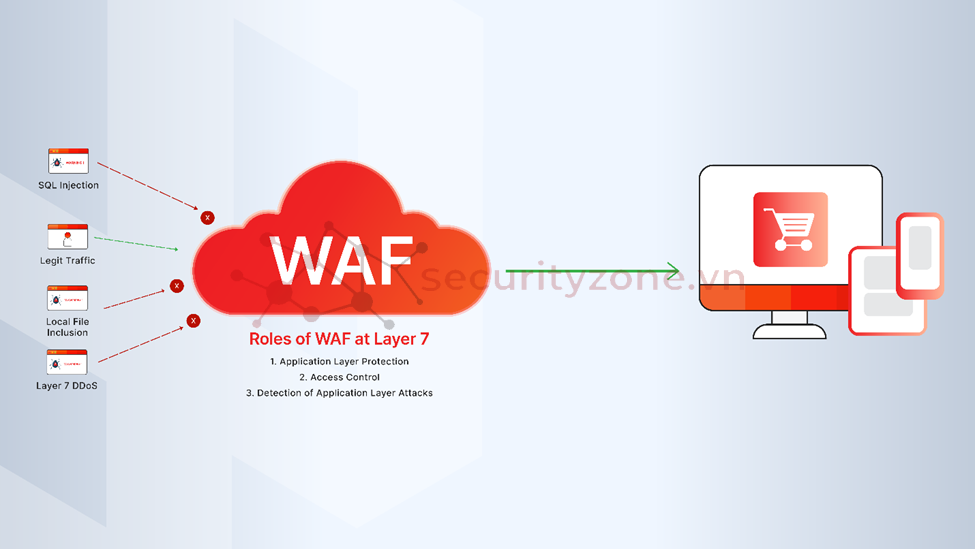

2/ Giới thiệu về WAF

- WAF (Web Application Firewall) là một thiết bị hoặc dịch vụ bảo mật được thiết kế để giám sát, lọc và chặn các lưu lượng truy cập HTTP/HTTPS đến ứng dụng web.

- WAF hoạt động ở Lớp 7 (Application Layer) của mô hình OSI, tập trung vào nội dung và hành vi của lưu lượng truy cập, thay vì chỉ đơn thuần là địa chỉ IP hoặc port.

- Có thể triển khai dưới nhiều hình thức: appliance (phần cứng), phần mềm, cloud-based (SaaS).

3/ Các thành phần chính của WAF

1. Bộ lọc yêu cầu (Request Filtering)

Đây là tuyến phòng thủ đầu tiên của WAF, nơi mọi request HTTP/HTTPS đi qua trước khi đến server ứng dụng.Vai trò: Lọc và kiểm tra từng thành phần của request:

- URL (đường dẫn truy cập)

- Headers (User-Agent, Referer, Cookie,…)

- Query parameters

- POST body

- Method (GET, POST, PUT, DELETE,...)

- Chặn các từ khóa nguy hiểm (như UNION SELECT, <script>, ../…)

- Hạn chế kích thước request, query string hoặc body

- Kiểm tra định dạng dữ liệu (JSON, XML, form-data...)

- Whitelist/Blacklist IP, geo-blocking, User-Agent filtering

- Rate limiting và protection chống brute-force

2. Các cơ chế phát hiện (Detection Engines)

WAF sử dụng nhiều cơ chế phân tích song song để phát hiện các mối đe dọa ẩn trong lưu lượng:a. Signature-based Detection (Phát hiện dựa trên chữ kí)

- Dựa trên các mẫu tấn công đã biết (signature): SQLi, XSS, LFI, RFI, OS Command Injection, Path Traversal,…

- Giống như antivirus – mạnh trong việc chặn các tấn công đã biết

b. Anomaly-based Detection (Phát hiện dựa trên sự bất thường)

- Phát hiện các hành vi bất thường so với hành vi bình thường của người dùng

- Ví dụ: Một người dùng gửi 1000 POST requests trong 1 phút, hoặc gửi payload có cấu trúc kỳ lạ

c. Heuristic/Behavioral Analysis (Phân tích hành vi người dùng)

- Phân tích hành vi request để đoán xác suất là tấn công, kể cả khi chưa có signature tương ứng

d. Machine Learning & AI (trên các WAF hiện đại)

- Tự động học hành vi truy cập bình thường

- Dễ dàng phát hiện các kiểu tấn công zero-day hoặc kỹ thuật tấn công evasive

3. Logging and Alerting

a. Ghi log chi tiết các sự kiện như:

- Request bị chặn

- Dạng tấn công (ví dụ: SQLi attempt)

- Thời gian, địa chỉ IP, phương pháp, URL, user-agent, v.v.

- Mức độ nghiêm trọng (Severity)

b. Cảnh báo:

- Gửi alert qua email, syslog, SNMP hoặc tích hợp với các hệ thống SIEM (Splunk, QRadar,…)

- Có thể real-time hoặc batch

c. Mục đích:

- Phân tích forensics sau tấn công

- Tối ưu chính sách lọc (tinh chỉnh rule để giảm false positive/false negative)

- Tuân thủ tiêu chuẩn như PCI DSS, HIPAA

4/ WAF hoạt động như thế nào

WAF nằm giữa người dùng (client) và máy chủ web (web server), hoạt động như một reverse proxy:- Intercept Request: Nhận lưu lượng truy cập từ người dùng trước khi đến server.

- Analyze Payload: Phân tích nội dung HTTP/HTTPS (header, body, URL, cookie).

- Apply Rules: Kiểm tra theo rule-set, signatures, hoặc cơ chế học máy (machine learning).

- Decision Making:

- Cho phép nếu hợp lệ.

- Chặn nếu là tấn công (có thể kèm cảnh báo).

- Ghi log & phản hồi người dùng (thường là HTTP 403 Forbidden).

- Forward Clean Traffic: Chuyển tiếp lưu lượng hợp lệ đến ứng dụng web.

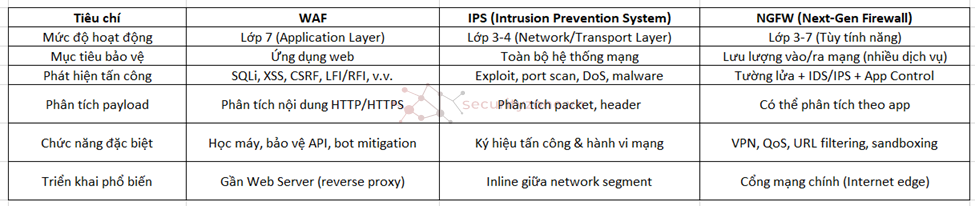

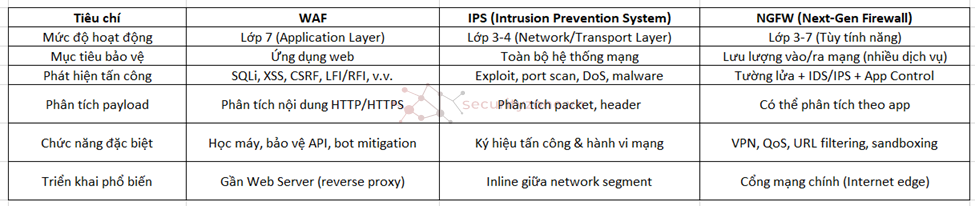

5/ So sánh giữa WAF, IPS và NGFW

6/ Kết luận

- WAF là lớp phòng thủ quan trọng cho các ứng dụng web, giúp ngăn chặn các cuộc tấn công nhắm vào tầng ứng dụng mà các công cụ như firewall hay IPS không xử lý tốt.

- Trong môi trường hiện đại với nhiều ứng dụng web/API, việc triển khai WAF giúp giảm thiểu rủi ro, bảo vệ dữ liệu và đảm bảo tuân thủ quy định.

- Tuy nhiên, WAF không thể thay thế hoàn toàn cho các giải pháp khác như NGFW hay IPS – chúng nên được sử dụng bổ trợ cho nhau trong một kiến trúc bảo mật đa tầng (defense in depth).

Sửa lần cuối:

Bài viết liên quan

Bài viết mới