kevink

Intern

I. Lý Thuyết

1. High Availability (HA) là gì?

- Định nghĩa: HA là tính năng dự phòng giúp mạng lưới của bạn không bị gián đoạn (giảm thiểu downtime) khi thiết bị FortiGate gặp sự cố.

- Tầm quan trọng: Trong mạng lưới, FortiGate là một điểm lỗi đơn lẻ (Single Point of Failure). Nếu nó hỏng (mất điện, lỗi vật lý, tấn công), mọi hoạt động kinh doanh, truy cập mạng sẽ dừng lại, gây thiệt hại lớn.

- Giải pháp: Cấu hình HA là ghép nhiều thiết bị FortiGate (từ 2 đến 4 thiết bị) thành một cụm (Cluster). Khi một thiết bị lỗi, các thiết bị còn lại sẽ tự động tiếp quản (Failover) việc xử lý lưu lượng, đảm bảo hệ thống luôn hoạt động.

2. Điều kiện cần để cấu hình HA

Để cấu hình HA thành công, các thiết bị FortiGate phải đáp ứng các yêu cầu sau:- Đồng bộ Thiết bị:

- Phải cùng dòng phần cứng (Model) và cùng phiên bản hệ điều hành FortiOS.

- Phải có đầy đủ License cho tất cả các thiết bị trong cụm.

- Kết nối Dự phòng (Cáp mạng):

- Mạng phải được thiết kế sao cho đường truyền vật lý vẫn hoạt động và có thể chuyển hướng lưu lượng đến thiết bị dự phòng khi thiết bị chính lỗi.

- Cổng Heartbeat (Nhịp tim):

- Phải có ít nhất một cổng vật lý được sử dụng để kết nối các thiết bị HA lại với nhau. Cổng này dùng để gửi/nhận thông tin đồng bộ cấu hình và tín hiệu "tôi còn sống" (Heartbeat).

- Cổng Heartbeat không được gán địa chỉ IP (tĩnh, DHCP, hay PPPoE).

- Lưu ý kết nối:

- Active-Passive: Có thể kết nối trực tiếp hai thiết bị bằng cáp chéo.

- Active-Active (hoặc > 2 thiết bị): Phải kết nối thông qua một Switch Layer 2.

3. Hai Chế độ Hoạt động chính

Khi cấu hình HA, bạn phải chọn một trong hai chế độ:a. Active - Passive (Chủ động - Thụ động)

- Hoạt động:

- Chỉ có một thiết bị (gọi là Primary hoặc Master) hoạt động và xử lý toàn bộ lưu lượng mạng.

- Thiết bị còn lại (gọi là Secondary hoặc Slave) ở chế độ chờ, nhận đồng bộ cấu hình, và không xử lý lưu lượng.

- Chuyển đổi: Khi Primary lỗi, Secondary sẽ nhanh chóng trở thành Primary và tiếp quản.

b. Active - Active (Chủ động - Chủ động)

- Hoạt động:

- Tất cả các thiết bị trong cụm (Primary và Secondary) đều xử lý lưu lượng mạng đồng thời.

- Primary có nhiệm vụ cân bằng tải (Load Balancing) và phân phối lưu lượng giữa các thành viên.

- Ưu điểm: Tận dụng được sức mạnh của tất cả các thiết bị.

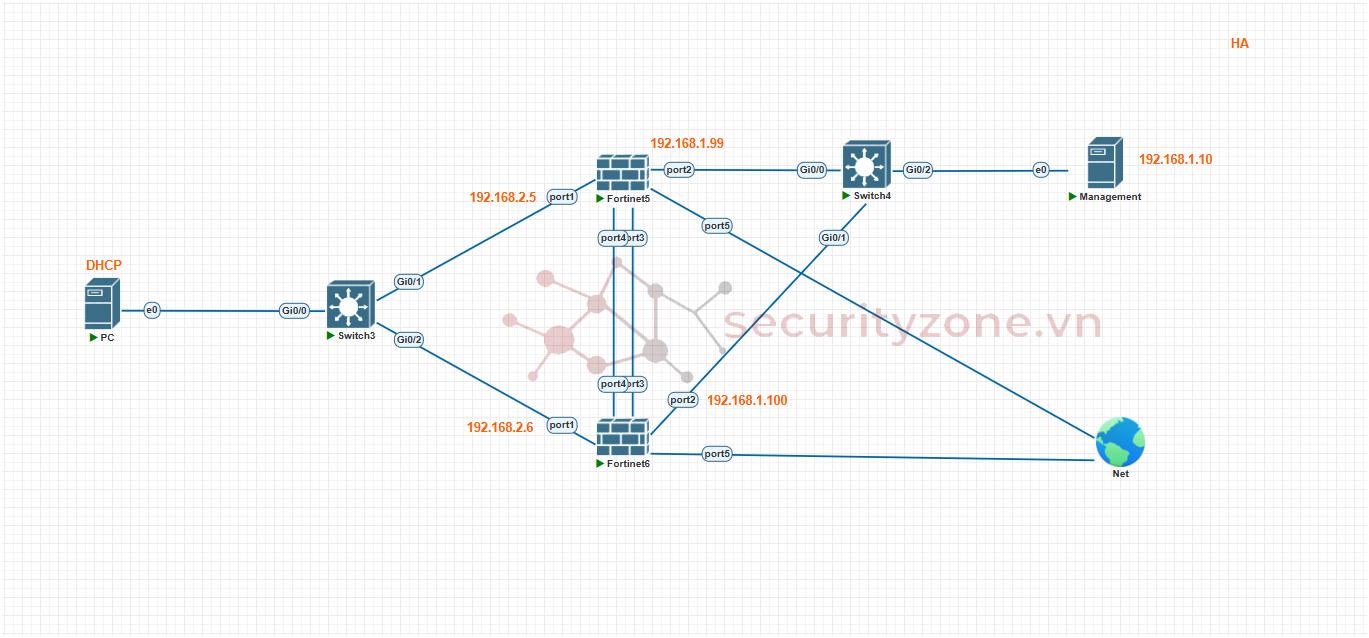

II. Mô hình

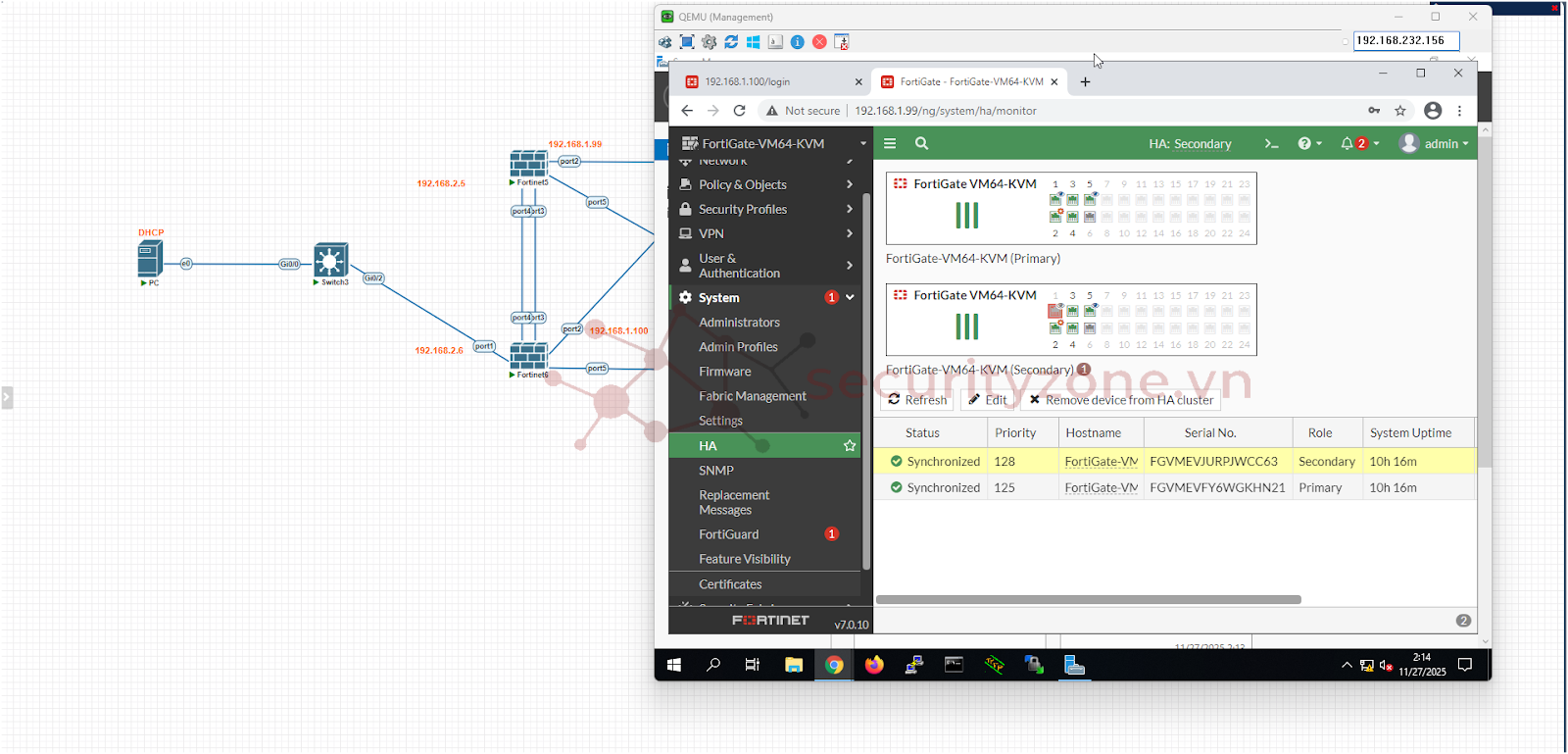

- Ta thiết lập IP cho 2 firewall tại port số 2 lần lượt là 192.168.1.99 và 192.168.1.100 để máy Management có thể truy cập bằng GUI vào để cấu hình firewall.

- Ta thiết lập port 3, port 4 trở thành heartbeat của nhau giữa 2 firewall ( một con Primary và một con Secondary ).

- Máy Management có địa chỉ IP là 192.168.1.10 và có địa chỉ gateway là 192.168.1.99. Có DNS là 8.8.8.8

- Máy PC dùng để kiểm thử thì ta sẽ để mode là DHCP để lấy IP động.

III. Cấu hình HA

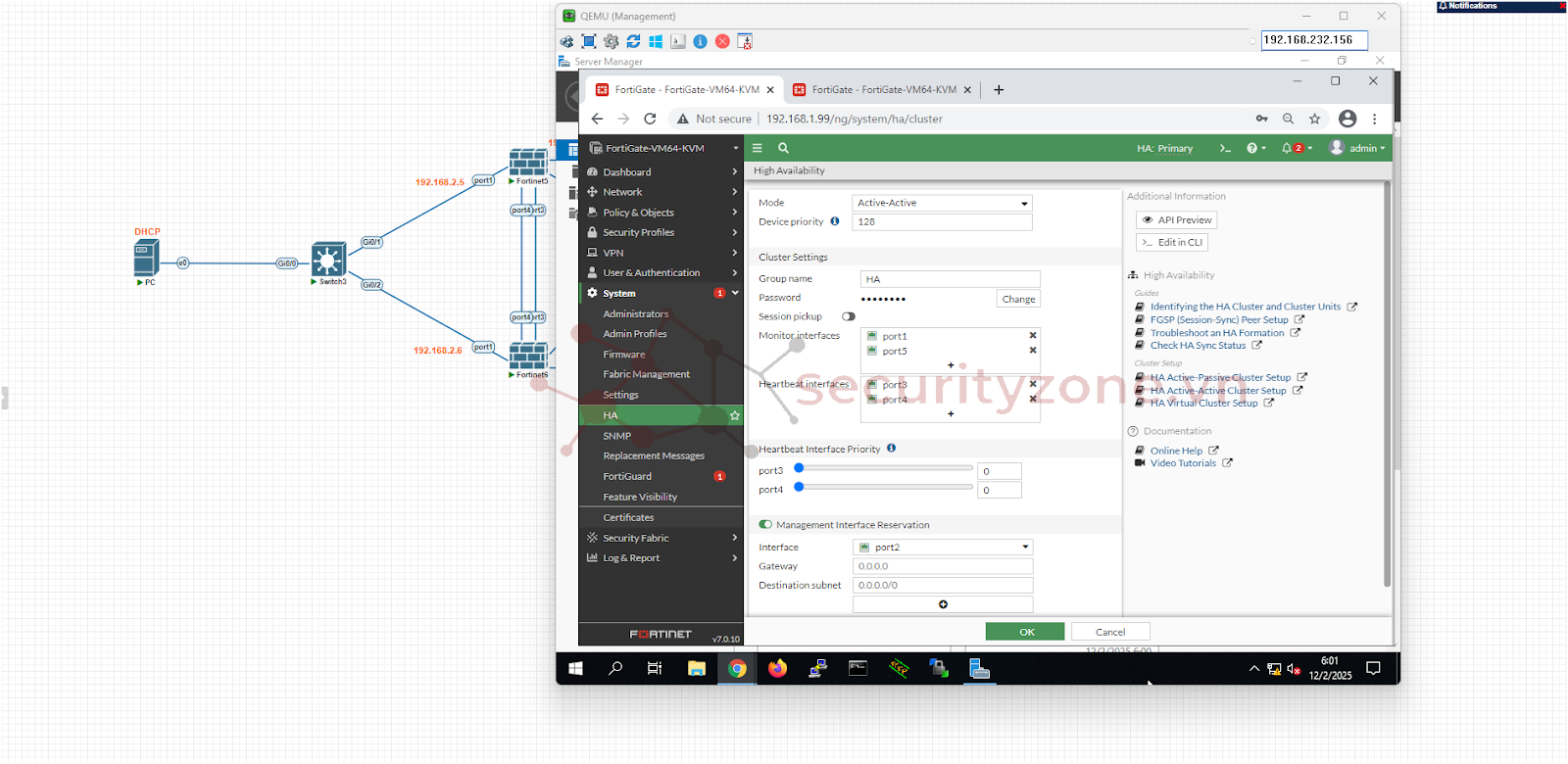

- Cấu hình cho firewall có IP là 192.168.1.99 trở thành firewall Primary ( vì có độ ưu tiên cao hơn nên trở thành Primary ) và đặt mode là Active-Active.

- Đặt priority là 128 và đặt password theo pass bạn mong muốn.

- Đặt monitor interface là port bạn muốn giám sát ở đây mình muốn giám sát port 1 và port 5 nên mình add 2 port đó vào.

- Heartbeat Interface là cổng mạng chuyên dụng được dùng để kết nối các thiết bị trong một cụm HA (ví dụ: hai thiết bị FortiGate) với nhau. Nó có vai trò như một đường dây liên lạc mật thiết và liên tục giữa các thành viên trong cụm. Nên mình để port 3 và port 4 là Heartbeat Interface.

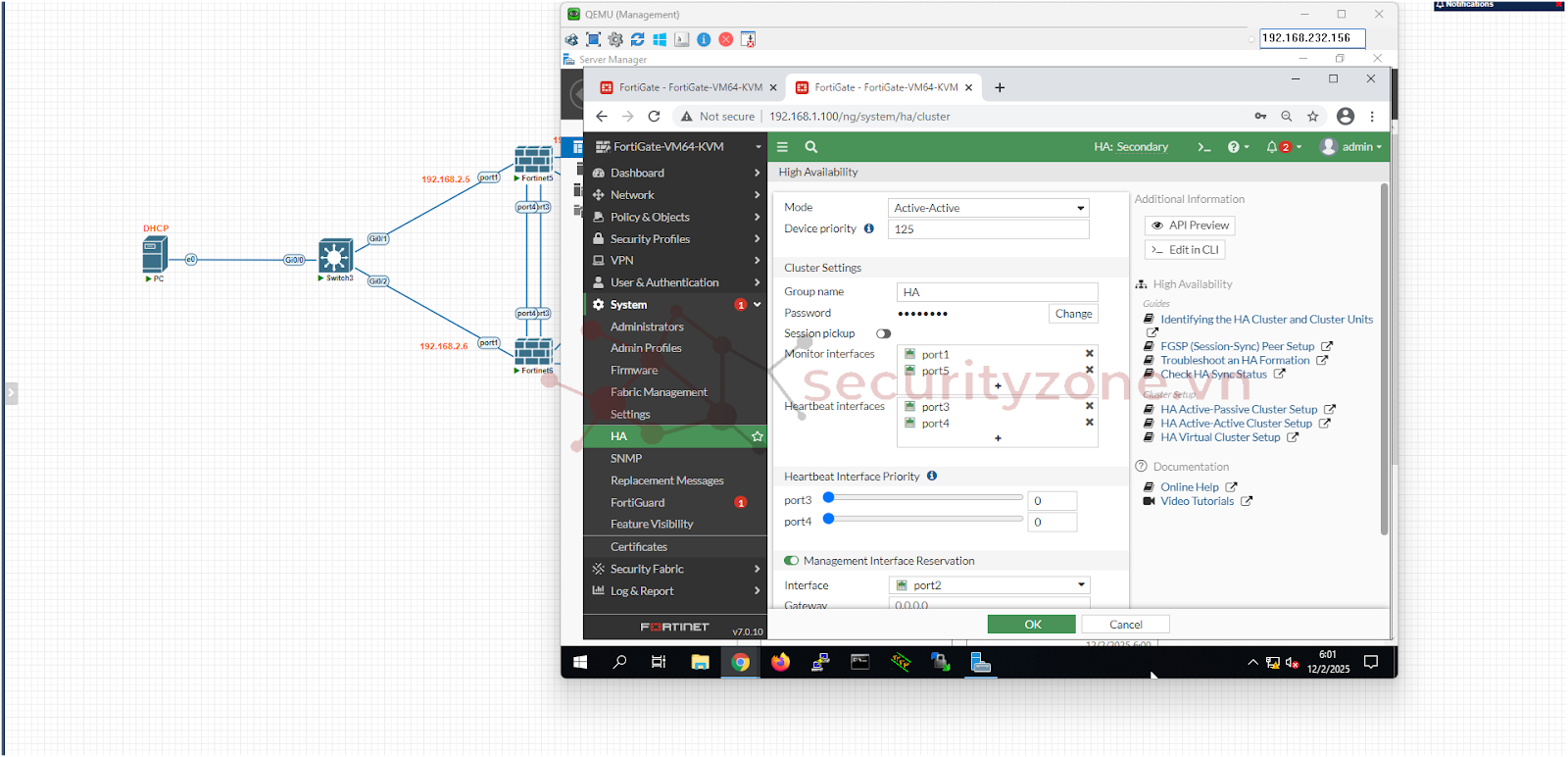

- Mình cũng làm tương tự như vậy với firewall thứ 2 có IP là 192.168.1.100 nhưng mình sẽ đặt priority là 125 để nó sẽ có role là Secondary còn lại thì tương tự với cách cấu hình firewall Primary nha.

- Mình sẽ kiểm thử xem khi một trong 2 port đang được giám sát bởi firewall ( port 1 và port 5 ) bị mất kết nối hay bị trục trặc gì đó thì firewall secondary có chuyển lên thành primary hay không

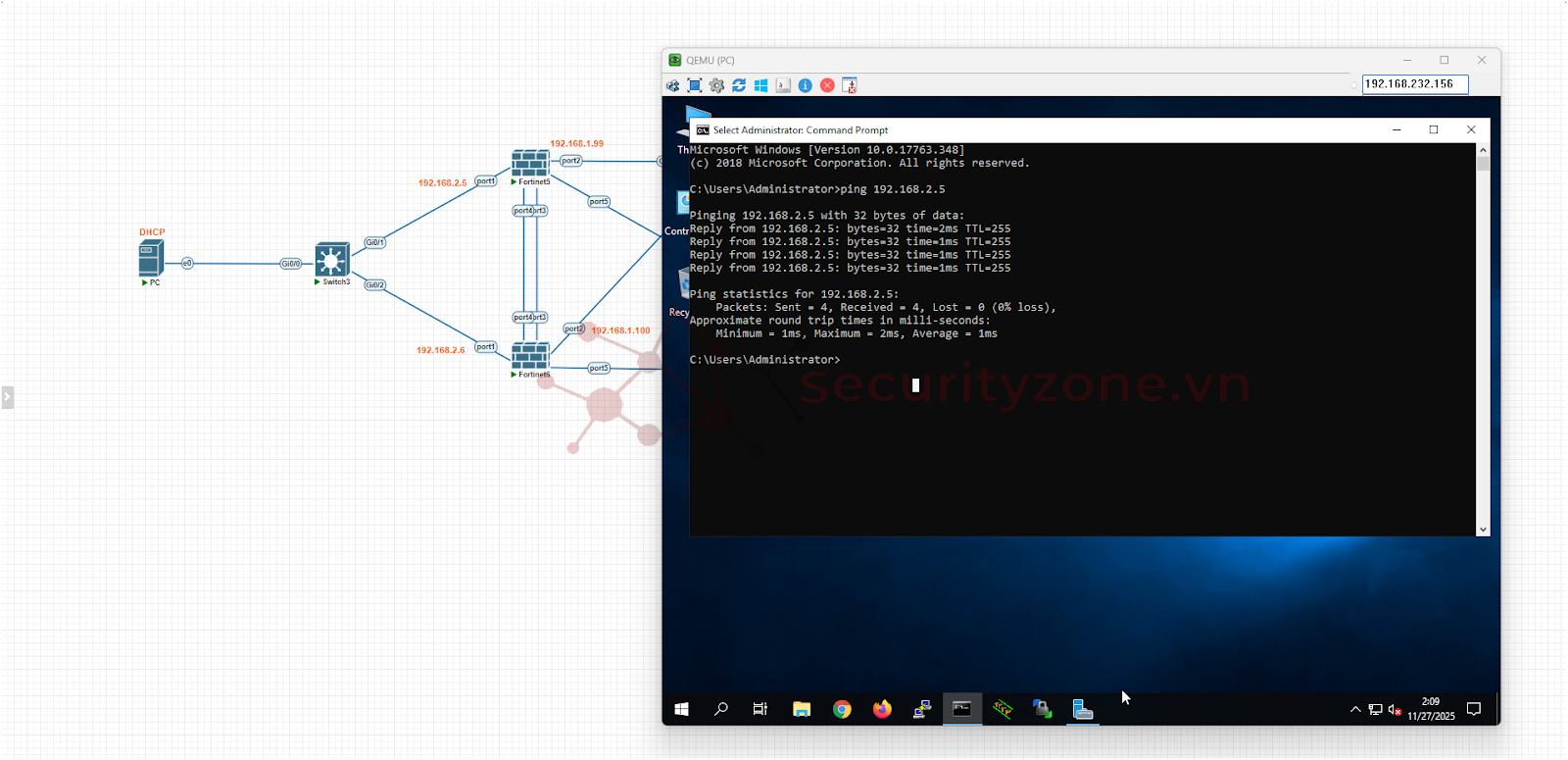

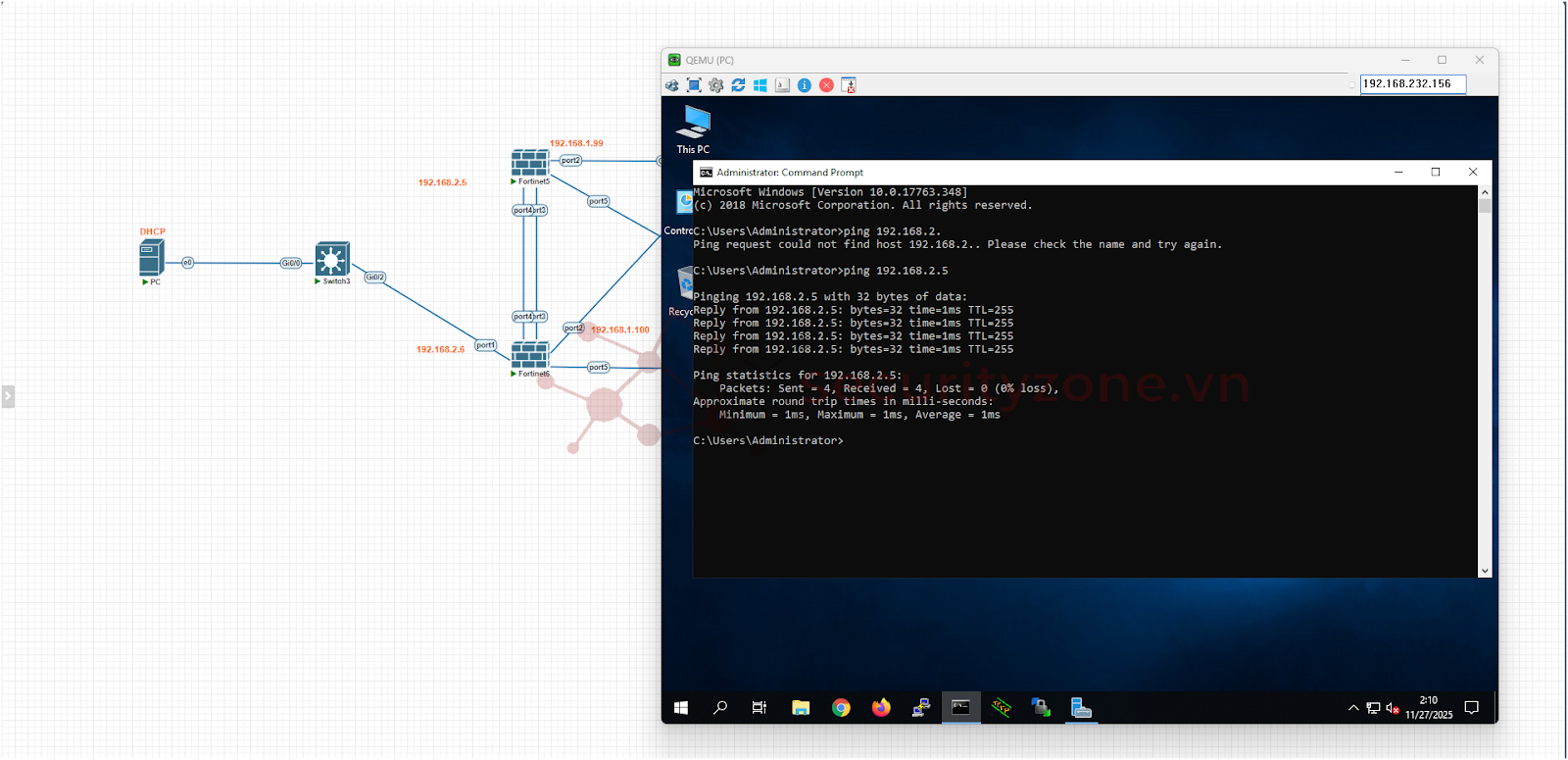

- Lúc này cả 2 port đều đang hoạt động bình thường và mình thử dùng máy PC ping đến port 1 của Firewall Primary và nó đã ping thành công

- Khi mình ngắt kết nối port 1 đến với Firewall Primary ra thì máy PC vẫn có thể ping tới được IP của Firewall primary có địa chỉ LAN là 192.168.2.5

- Firewall thứ 2 đã lên role thành primary còn nếu đã đảm bảo rằng một trong 2 firewall không còn bị lỗi và mình muốn firewall có địa chỉ IP là 192.168.1.99 là firewall primary thì mình chỉ cần bật CLI lên và viết lệnh:

Mã:

set overide enable

Bài viết liên quan

Bài viết mới