Cấu hình tính năng ngăn chặn malware dựa vào signatures bao gồm: Anti-virus, Anti-bot, Anti-spam

I. Lý thuyếtSignature-based protection là phương pháp bảo mật trong đó hệ thống so sánh đối tượng cần kiểm tra với tập mẫu đã biết của các mối đe dọa => Nếu phát hiện sự trùng khớp, đối tượng được xác định là độc hại và bị xử lý theo chính sách bảo mật.

Anti-Virus:

- nhằm phát hiện và ngăn chặn phần mềm độc hại tồn tại dưới dạng file hoặc mã thực thi.

- Bot là thiết bị bị nhiễm malware và chịu sự điều khiển từ xa

- Botnet là tập hợp nhiều bot giao tiếp với máy chủ điều khiển (C&C)

- Giảm thiểu email rác

- Bảo vệ người dùng khỏi lừa đảo

- Ngăn chặn malware qua email

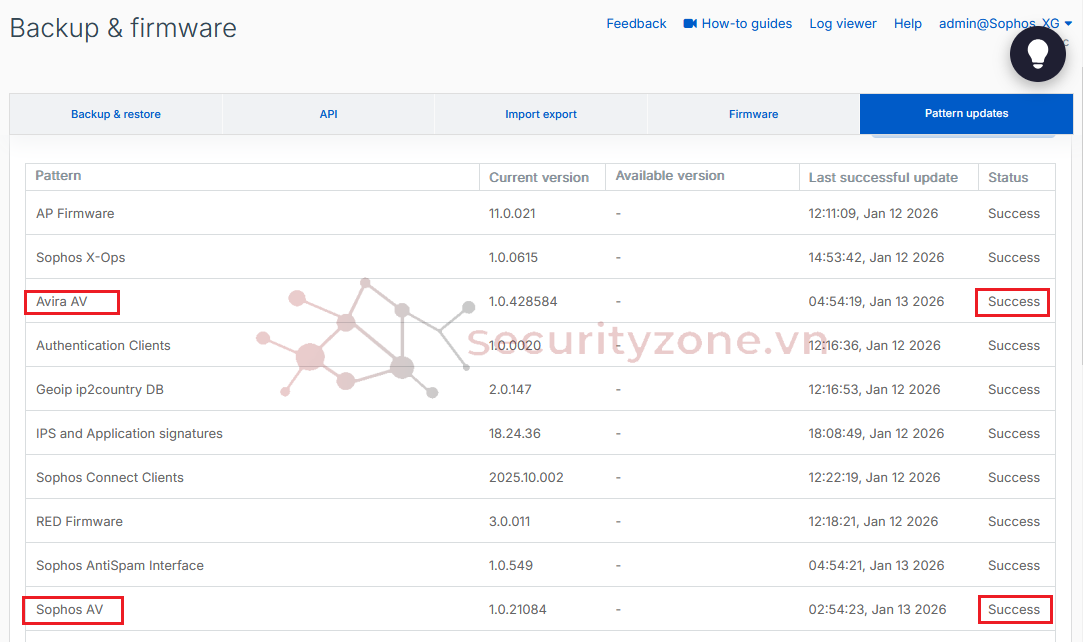

Kiểm tra firmware trước khi thực hiện cấu hình

Hình 1. Các Firmware phải được Update

1. Anti-virus (Web & File Protection)

Nguyên lý: Khi một tệp tin đi qua tường lửa (tải từ web, email, FTP), Sophos XG sẽ chặn giữ các gói tin lại, ghép chúng thành tệp hoàn chỉnh (hoặc quét theo luồng) và so sánh mã nhị phân của tệp đó với cơ sở dữ liệu virus (Signature Database) được cập nhật liên tục từ Sophos Labs.

- Trên Sophos XG có 2 chế độ quét

Real-time Mode: Quét ngay khi dữ liệu đang truyền (Nhanh hơn nhưng kém bảo mật hơn một chút với file nén phức tạp).

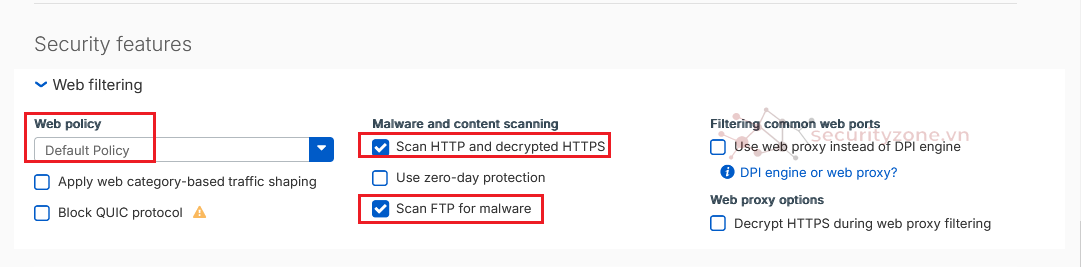

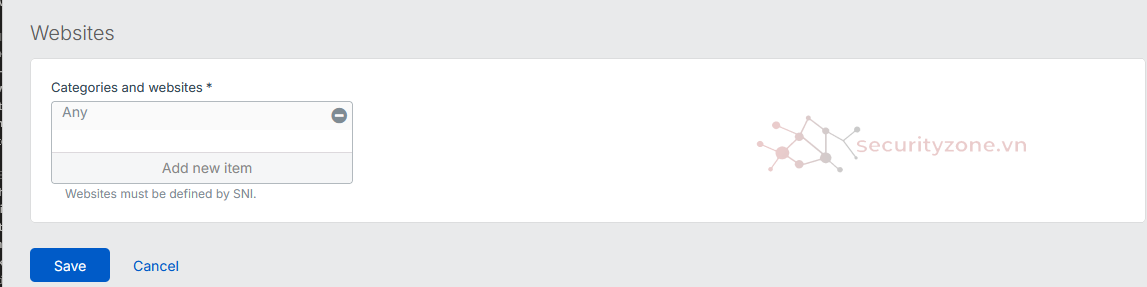

- Scan HTTP and decrypted HTTPS:

- Scan FTP for malware:

- Use web proxy instead of DPI engine:

Hình 2. Bật các tính năng Scan cho Web

- Scan HTTP and decrypted HTTPS(Quét HTTP và HTTPS đã được giải mã).

- Vì bạn đang dùng chế độ DPI Engine (do không tích ô "Use web proxy..."), việc giải mã HTTPS sẽ cần phải có thêm Rule Decrypt các lưu lượng này để Anti-virus thực sự bắt được virus trên web

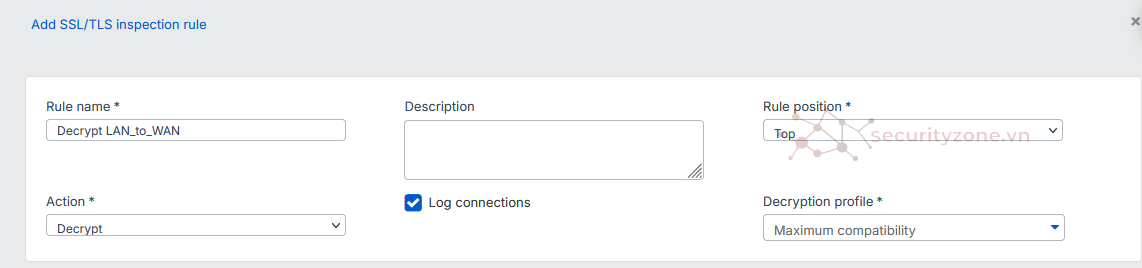

- Vào Protect > Rules and policies > SSL/TLS inspection rules.

- Cấu hình Rule Decrypt (Giải mã) cho các traffic LAN ra WAN.

Hình 3. Cấu hình Decrypt cho lưu lượng từ LAN đến WAN

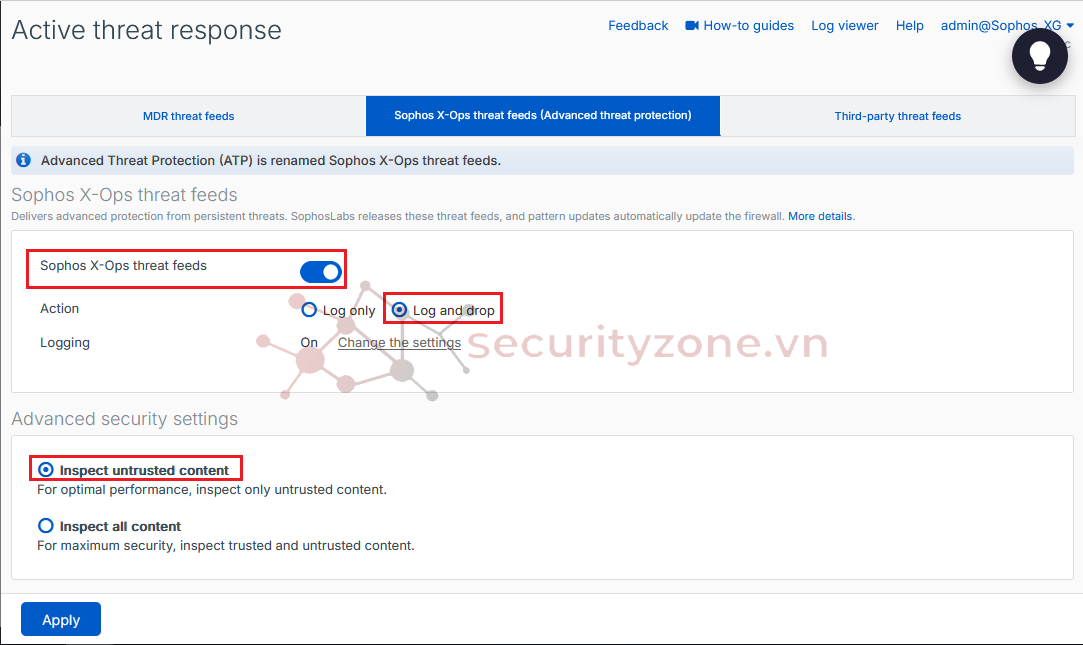

2. Anti-bot (Advanced Threat Protection - ATP)

Nguyên lý: Botnet là mạng lưới các máy tính bị nhiễm mã độc và bị điều khiển từ xa. Tính năng này không chỉ dựa vào chữ ký file mà còn dựa vào chữ ký hành vi mạng. Nó phát hiện các kết nối từ bên trong mạng nội bộ cố gắng "gọi về nhà" (Call Home) tới các máy chủ điều khiển (Command & Control - C&C Server) của hacker.

Tác dụng: Ngăn chặn hacker ra lệnh cho máy tính bị nhiễm thực hiện tấn công DDoS hoặc đánh cắp dữ liệu.

- Advanced security settings

Cơ chế: Tường lửa chỉ quét kỹ các gói tin gửi đến các địa chỉ IP hoặc tên miền có độ uy tín thấp (Low reputation).

Ưu điểm: Giảm tải cho CPU của thiết bị, mạng chạy nhanh hơn.

Khuyên dùng: Cho đa số doanh nghiệp vừa và nhỏ.

1.2. Inspect all content (Kiểm tra tất cả nội dung)

Cơ chế: Quét mọi kết nối ra ngoài, kể cả kết nối đến các trang uy tín (Google, Microsoft...).

Ưu điểm: Bảo mật tối đa

Nhược điểm: Tốn tài nguyên CPU hơn.

Khuyên dùng: Cho các môi trường yêu cầu bảo mật cực cao (Ngân hàng, Quốc phòng)

Hình 4. Cấu hình Advanced Threat Protection - ATP

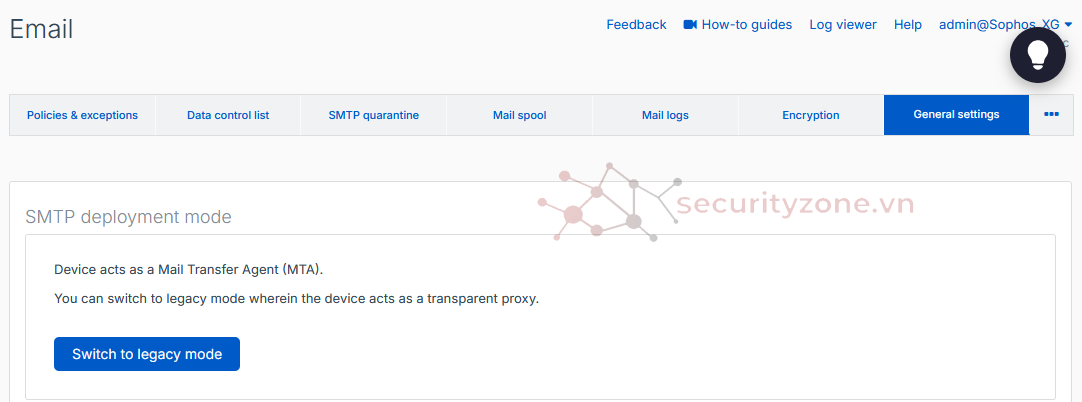

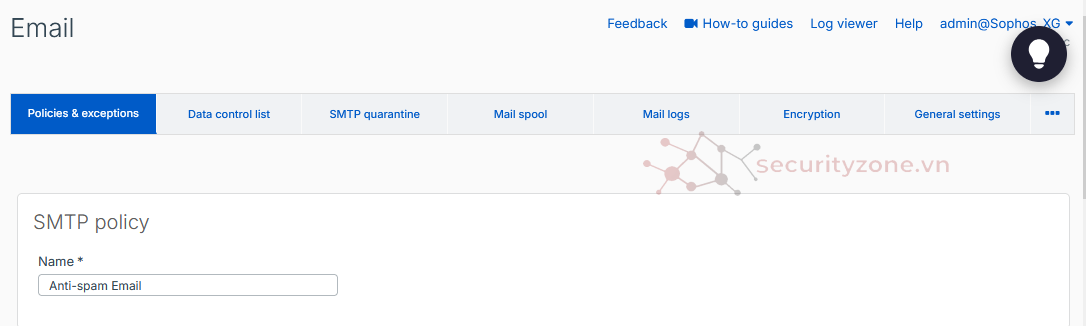

3. Anti-spam (Email Protection)

Nguyên lý: Sử dụng chữ ký của các mẫu thư rác đã biết, kiểm tra danh sách đen (RBL - Real-time Blackhole List) của các IP gửi thư, và phân tích nội dung email (Reputation) để xác định xem email đó có phải là spam, lừa đảo (phishing) hay chứa mã độc hay không.

Trong chế độ MTA, Sophos đứng chắn trước Mail Server thật (như Exchange, Zimbra...). Email từ internet sẽ gửi đến Sophos trước, Sophos lọc sạch rồi mới chuyển tiếp (Relay) về Mail Server nội bộ.

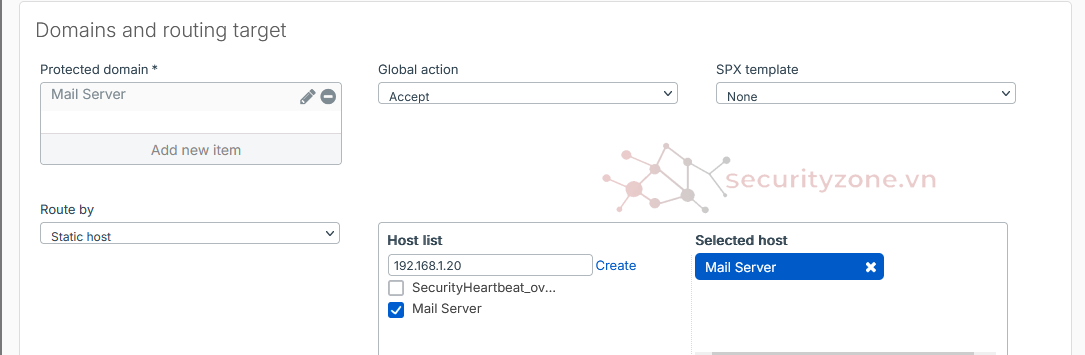

Hình 5. Khai báo chế độ MTA

Hình 6. Cấu hình khai báo Mail Server nội bộ

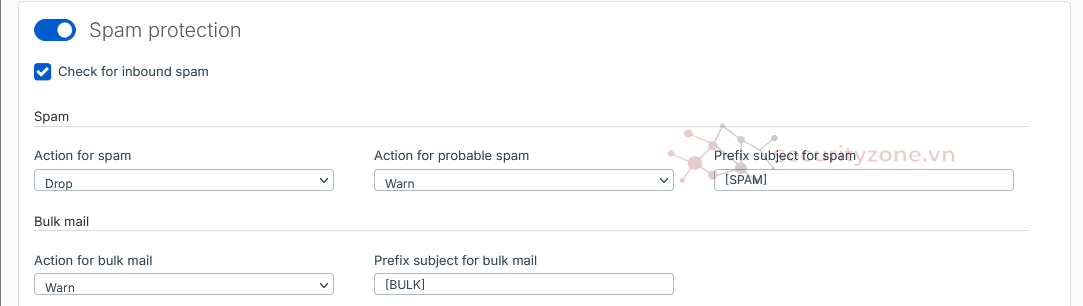

- Spam (Confirmed Spam): Là những email chắc chắn 100% là rác (dựa trên IP đen, chữ ký mẫu rác đã biết).

- Probable Spam (Nghi ngờ): Là những email có nội dung quảng cáo, marketing hoặc viết lách giống văn phong spam nhưng không nên Block nó vì có thể 1 vài thư quan trọng cũng sẽ bị rơi vào trạng thái Probable Spam

- Bulk Mail (Thư quảng cáo/Bản tin)

Prefix subject for bulk mail: [BULK].

Thay vì chặn hoàn toàn (có thể nhân viên cần nhận tin khuyến mãi từ đối tác), gắn thẻ [BULK]. Người dùng có thể tạo Rule trong Outlook để tự động gom các mail có chữ [BULK] vào một thư mục riêng, giữ Inbox gọn gàng.

Hình 7. Các tính năng khi cấu hình Spam protection

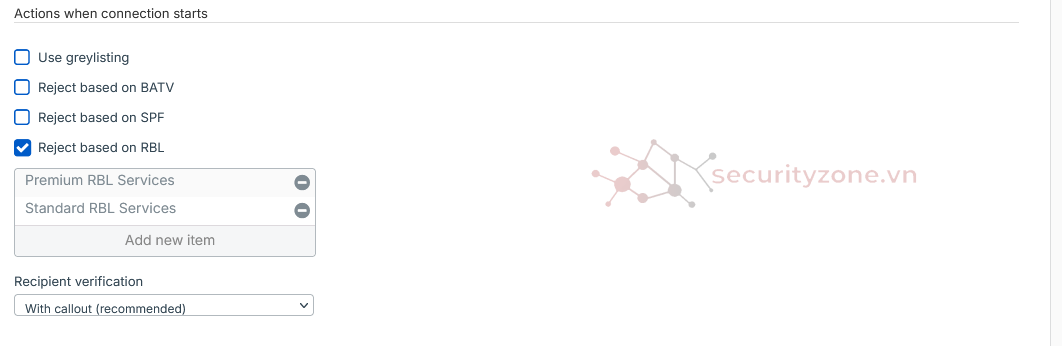

Hình 8. Cấu hình Action when connection starts

- Actions when connection starts

- Reject based on RBL (Chặn dựa trên Danh sách đen)

- RBL (Real-time Blackhole List) là danh sách các địa chỉ IP của những kẻ chuyên gửi thư rác trên toàn thế giới được cộng đồng cập nhật liên tục.

- Bật tính năng này giúp loại bỏ khoảng 80-90% thư rác ngay lập tức.

- Premium RBL Services và Standard RBL Services đủ dùng cho nhu cầu doanh nghiệp.

- Reject based on SPF (Chặn dựa trên SPF)

- SPF (Sender Policy Framework) là cơ chế chống giả mạo. Khi một ai đó gửi thư danh nghĩa @google.com cho bạn, Sophos sẽ kiểm tra xem IP gửi thư đó có thực sự thuộc về Google hay không.

- Nếu tắt, đồng nghĩa với việc hacker có thể dễ dàng giả mạo email của đối tác (ví dụ: giả email sếp, giả email ngân hàng) để lừa nhân viên của bạn. Bật cái này lên sẽ chặn đứng các email giả mạo đó.

- Use greylisting (Danh sách xám)

- Khi có mail lạ gửi đến, tường lửa sẽ tạm thời từ chối và yêu cầu gửi lại 1 sau 1 khoảng thời gian

- Mail Server thật: Sẽ gửi lại sau -> Mail vào được.

- Bot spam: Thường gửi 1 lần -> Mail rác bị loại

- Dù chống spam tốt, nhưng Greylisting làm email bị trễ khoảng 10-15 phút trong lần đầu tiên liên hệ. Trong trường hợp mail hợp lệ thì -> Doanh nghiệp hoặc khách hàng thường không thích sự chậm trễ này

- Reject based on BATV

- Giúp chặn loại spam "Backscatter" (Thư rác dội lại).

- Chỉ cần thiết nếu bạn thấy server mình bị quá tải bởi các thư báo lỗi (Bounce messages) giả mạo.

- Reject based on RBL (Chặn dựa trên Danh sách đen)

- Recipient verification (Xác thực người nhận)

- Off (not recommended)

Công ty chỉ có email admin@taypoptech.com.

Hacker gửi thư rác đến tuan@taypoptech.com (người không tồn tại).

Vì bạn để OFF, Sophos vẫn nhận thư này vào, xử lý rất lâu, sau đó mới phát hiện ra không có ai tên "Tuấn" và gửi mail báo lỗi (Bounce) ngược lại cho hacker.

Hacker lợi dụng điều này để tấn công làm quá tải hệ thống của bạn (Directory Harvest Attack).

- Callout hoặc With Active Directory.

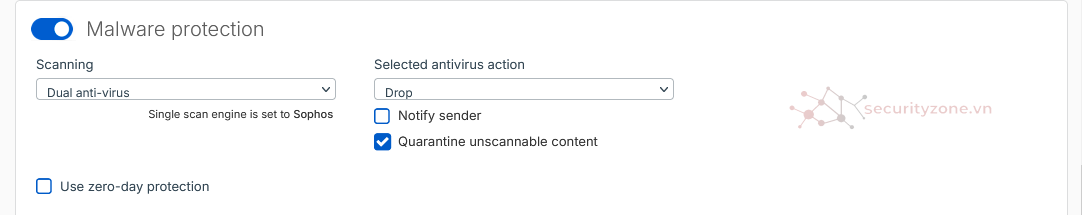

- Dual anti-virus

- Zero-day: Là các loại virus mới tinh, chưa từng xuất hiện (chưa có chữ ký).

- Selected antivirus action (Hành động khi thấy virus): Drop (Xóa bỏ).

- Quarantine unscannable content (Cách ly nội dung không thể quét):

Nếu không quét được -> Nhốt lại (Quarantine). Nếu bạn bỏ tích ô này, file không quét được sẽ được cho qua -> Nguy cơ lọt virus rất cao.

Hình 9. Cấu hình Malware Protection