Đăng Duy

Intern

Tường lửa (firewall) là tuyến phòng thủ đầu tiên của mạng lưới của bạn trước các mối đe dọa an ninh mạng từ bên ngoài internet. Dù là phần cứng hay phần mềm, tường lửa được thiết kế để quản lý quyền truy cập vào dữ liệu cũng như giám sát lưu lượng để phát hiện mối nguy tiềm tàng. Bài viết sẽ tìm hiểu chi tiết về thành phần, phân loại tường lửa, đồng thời so sánh giữa các hãng đi đầu về tường lửa hiện nay như Check Point, Fortinet, Palo Alto.

II. Kiến trúc và thành phần

III. Phân loại tường lửa

IV. So sánh các hãng

- Vai trò của tường lửa trong hệ thống mạng:

- Kiến trúc phổ biến của tường lửa:

- Phân loại theo cách lọc dữ liệu:

- Phân loại theo phạm vi bảo vệ:

Mục lục

I. Định nghĩaII. Kiến trúc và thành phần

III. Phân loại tường lửa

IV. So sánh các hãng

I. Định nghĩa

- Tường lửa là thiết bị giúp quản lý lưu lượng mạng ra vào một mạng nội bộ hoặc thiết bị cụ thể.- Vai trò của tường lửa trong hệ thống mạng:

+ Kiểm soát truy cập: cho phép/ngăn chặn kết nối dựa trên bộ quy tắc có sẵn, đảm bảo chỉ lưu lượng hợp lệ mới đi vào mạng.

+ Ngăn chặn tấn công: phát hiện và ngăn chặn các loại tấn công mạng phổ biến: DDoS, IP Spoofing,...

+ Thiết lập chính sách bảo mật: quản lý, phân quyền truy cập cho người dùng, tăng bảo mật cho hệ thống

+ Ghi và giám sát log lưu lượng: lưu lại chi tiết toàn bộ lưu lượng mạng ra vào, hỗ trợ cho việc phân tích và điều tra sự cố.

+ Ngăn chặn tấn công: phát hiện và ngăn chặn các loại tấn công mạng phổ biến: DDoS, IP Spoofing,...

+ Thiết lập chính sách bảo mật: quản lý, phân quyền truy cập cho người dùng, tăng bảo mật cho hệ thống

+ Ghi và giám sát log lưu lượng: lưu lại chi tiết toàn bộ lưu lượng mạng ra vào, hỗ trợ cho việc phân tích và điều tra sự cố.

II. Kiến trúc và thành phần

- Kiến trúc phổ biến của tường lửa:

+ Packet filtering router: chính là router đường ra internet, giúp lọc gói tin dựa theo header (ip, cổng nguồn/đích)

+ Screened host firewall:

- Kết hợp giữa router lọc gói tin và một tường lửa độc lập.

- Lưu lượng sẽ đi lọc qua router trước, giảm thiểu khi đi qua tường lửa (được gọi là bastion host).

+ Dual-homed firewall: bastion host sử dụng 2 NIC (network interface card) cho mạng nội bộ và mạng bên ngoài, cung cấp thêm lớp bảo vệ.

+ Screened subnet firewall: tạo ra vùng mạng DMZ giữa mạng nội bộ và mạng bên ngoài, giới hạn một số dịch vụ có thể truy cập được từ bên ngoài.

- Các thành phần chính của tường lửa:+ Bộ lọc gói tin: Kiểm tra header của các gói tin (ip và cổng nguồn/đích, loại giao thức)

+ Kiểm tra trạng thái: theo dõi trạng thái của các phiên kết nối và ngăn chặn các gói độc hại không thuộc phiên cho phép nếu cần thiết.

+ Cổng ứng dụng: proxy server: Nhận yêu cầu từ người dùng, kiểm tra và lọc nội dung, sau đó tạo một kết nối mới đến máy chủ đích. Tăng tính bảo mật vì có thể kiểm tra nội dung bên trong gói tin.

+ Hệ thống quản lý chính sách

+ Khả năng ghi log và giám sát: ghi lại lưu lượng mạng để kiểm tra, phát hiện các mối nguy hại khi có sự cố.

+ Kiểm tra trạng thái: theo dõi trạng thái của các phiên kết nối và ngăn chặn các gói độc hại không thuộc phiên cho phép nếu cần thiết.

+ Cổng ứng dụng: proxy server: Nhận yêu cầu từ người dùng, kiểm tra và lọc nội dung, sau đó tạo một kết nối mới đến máy chủ đích. Tăng tính bảo mật vì có thể kiểm tra nội dung bên trong gói tin.

+ Hệ thống quản lý chính sách

+ Khả năng ghi log và giám sát: ghi lại lưu lượng mạng để kiểm tra, phát hiện các mối nguy hại khi có sự cố.

III. Phân loại tường lửa

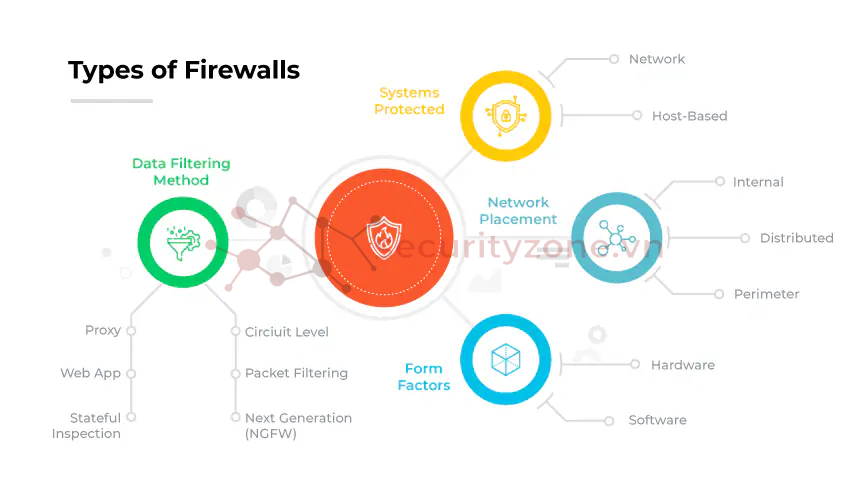

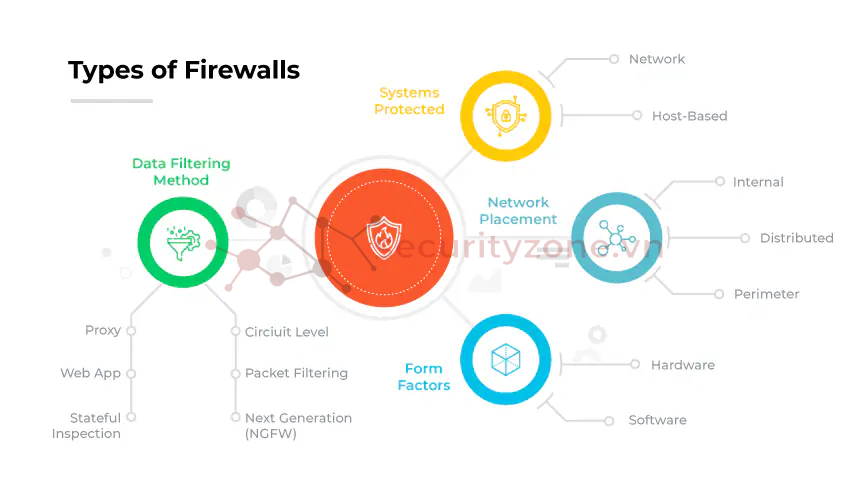

Dựa trên nhiều yếu tố, ta có thể chia tường lửa thành các nhóm:

- Phân loại theo cách lọc dữ liệu:

+ Packet filtering (lọc gói tin):

- Hoạt động ở tầng mạng và tầng vận chuyển.

- Kiểm tra header của gói tin.

- Đơn giản, nhanh gọn nhưng không kiểm tra được nội dung bên trong gói tin.

+ Stateful inspection (kiểm tra trạng thái):

- Theo dõi trạng thái của các phiên kết nối.

- Tiêu tốn tài nguyên hơn.

+ Proxy:

- Hoạt động ở tầng ứng dụng.

- Hoạt động như một proxy server.

- Giảm tốc độ do phải kiểm tra, xử lí yêu cầu.

+ Circuit level

- Hoạt động ở tầng session.

- Kiểm tra quá trình bắt tay giữa thiết bị để xác định tính hợp lệ.

- Không kiểm tra được nội dung.

+ Ngfw

- Phân loại theo vị trí đặt:+ Perimeter: đặt giữa mạng nội bộ và bên ngoài internet.

+ Internal: bên trong mạng nội bộ, giữa các mạng con với nhau.

+ Distributed: là software firewall, cài trên từng thiết bị trong mạng.

- Phân loại theo hình thức triển khai:+ Hardware:

- Thiết bị vật lý, đặt giữa đường đi từ mạng nội bộ ra bên ngoài, thường đặt giữa mạng nội bộ và internet (ngay trước router kết nối ra internet).

- Phạm vi hoạt động toàn: bộ mạng nội bộ đó.

- Hiệu quả cao, bảo vệ tập trung.

+ Software:

- Là phần mềm, cài trực tiếp trẻn từng thiết bị,

- Chỉ quản lý, kiểm soát duy nhất một thiết bị cuối.

- Tăng thêm bảo mật cho thiết bị quan trọng nhưng tiêu tốn tài nguyên.

+ Network: là hardware firewall, bảo vệ toàn bộ mạng nội bộ.

+ Host-based: là software firewall, thường dùng để bảo vệ server.

IV. So sánh các hãng

Ba hãng nổi bật trong các sản phẩm tường lửa hiện nay là Check Point, Fortinet và Palo Alto.| So sánh | Check Point | Fortinet | Palo Alto |

| Kiến trúc | Kiến trúc Software Blade dạng module. | Dùng các chip xử lý chuyên dụng (ASIC) để tăng tốc độ xử lý các tác vụ bảo mật | Kiến trúc xử lý một lần duy nhất (Single-Pass Parallel Processing) để thực hiện nhiều tác vụ kiểm tra cùng lúc. |

| Quản lý | Có thể phức tạp hơn do kiến trúc module, nhưng cung cấp khả năng tùy chỉnh sâu. | Dễ dàng quản lý và triển khai, đặc biệt với các doanh nghiệp phân tán nhờ hệ sinh thái Security Fabric. | Giao diện quản lý trực quan, đơn giản, dễ sử dụng, đặc biệt cho các chính sách bảo mật phức tạp. |

| Hiệu năng, khả năng mở rộng | Hiệu suất cao, phù hợp cho doanh nghiệp từ vừa đến lớn, có khả năng mở rộng tốt qua kiến trúc blade. | Hiệu suất cao, đặc biệt với các mô hình tầm trung và thấp nhờ các chip ASIC. | Hiệu suất rất cao và ổn định, do khả năng xử lý song song. |

| Chi phí | Chi phí linh hoạt hơn tùy thuộc vào các module được chọn | Lựa chọn tốt nhất về chi phí, phù hợp cho các doanh nghiệp nhỏ và vừa | Chi phí cao nhất đi kèm với hiệu suất và bảo mật tương đương, lý tưởng cho các tổ chức lớn. |

Bài viết liên quan

Bài viết mới