Trong bài viết này mình sẽ đề cập đến lý thuyết về High Available (HA) của Fortigate cũng như cách cấu hình HA qua GUI, các bạn có thể xem thêm về cách cấu hình HA qua giao diện dòng lệnh ở bài viết Cấu hình HA Cluster trên Fortigate.

LÝ THUYẾT VỀ HA CỦA FORTIGATE

1. High Available

Đối với thiết bị tường lửa Fortigate nói riêng hoặc các thiết bị trong mạng nói chung, dù được sử dụng trong nội bộ, trên cloud hay trong môi trường MSSP, miễn là có lưu lượng truy cập quan trọng đi qua thì vẫn có nguy cơ trở thành điểm lỗi ở trong mạng. Các sự cố vật lý như mất điện, mất kết nối, hay bị tấn công gây gián đoạn lên thiết bị Fortigate gây ảnh hưởng đến hoạt động kinh doanh của doanh nghiệp, downtime hệ thống, mất trải nghiệm cho người dùng hay thậm chí gây nhiều thiệt hại hơn về mặt kinh tế, chính vì thế mà đối với các thiết bị trong mạng luôn cần quan tâm đến các tính năng dự phòng để giảm thiểu thời gian downtime của mạng.

Tính năng Foritgate HA cung cấp một giải pháp giúp tăng tính dự phòng trong trường hợp lỗi xảy ra trên thiết bị Fortigate hoặc được Fortigate phát hiện thông qua các liên kết, tuyến đường được giám sát khác. Việc cấu hình HA cho Fortigate hỗ trợ chuyển đổi dự phòng nhanh chóng để tránh tình mạng downtime hệ thống kéo dài và gián đoạn lưu lượng mạng truy cập.

2. Điều kiện HA

Fortigate hỗ trợ cấu hình HA cho 2 - 4 thiết bị, tùy vào mục đích và nhu cầu sử dụng của người dùng. Trước khi cấu hình HA cho các thiết bị Fortigate, bạn cần lưu ý các điều kiện sau:

3. Những lưu ý

- Khi cấu hình HA ta có thể lựa chọn 1 trong 2 chế độ sau:

- Việc đồng bộ dữ liệu giữa các thành viên HA sẽ được thực hiện tự động mỗi 30 giây 1 lần hoặc khi có một thiết bị tham gia vào cụm HA. Ta có thể chạy đồng bộ bằng câu lệnh:

- Sau khi đã cấu hình HA, thì các thành viên trong cụm HA sẽ sinh ra địa chỉ Virtual MAC để trao đổi gói tin trong hệ thống, ta có thể kiểm tra thông tin này bằng câu lệnh:

CÁCH CẤU HÌNH HA CHO FORTIGATE QUA GUI

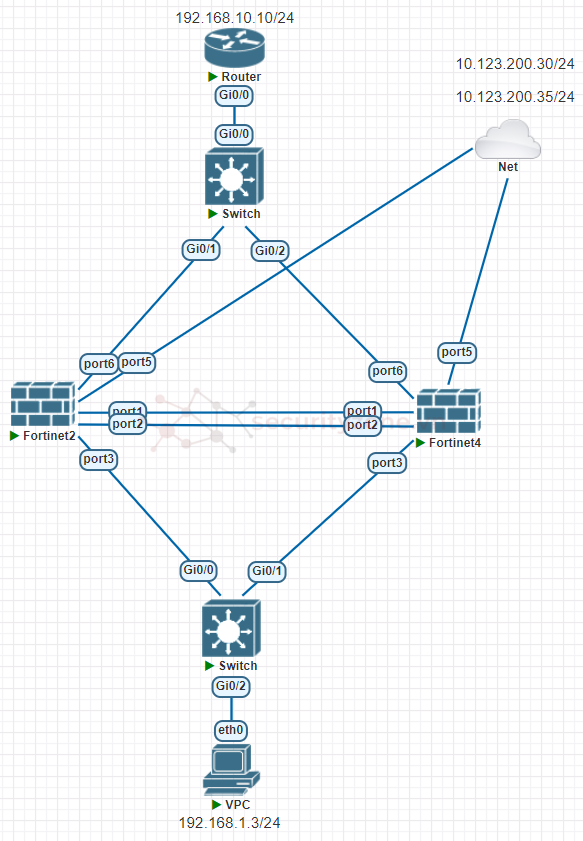

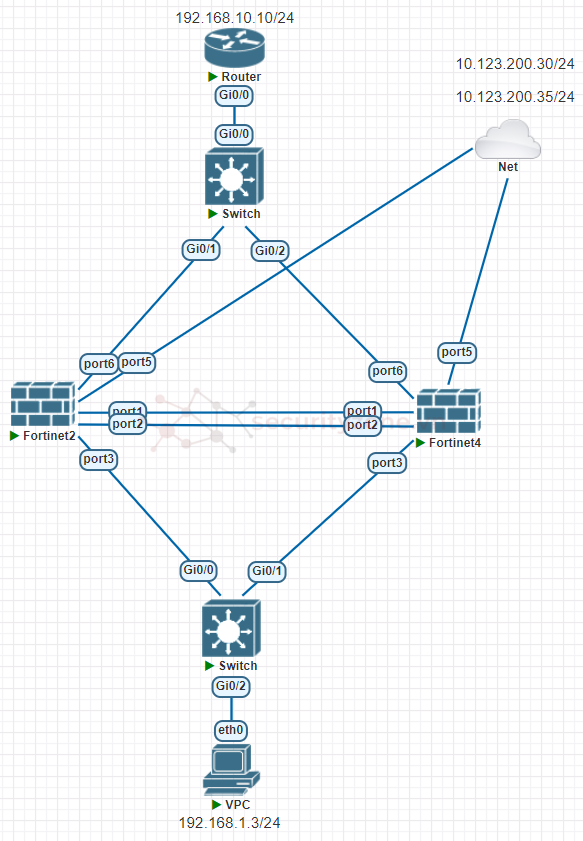

1. Mô hình Lab

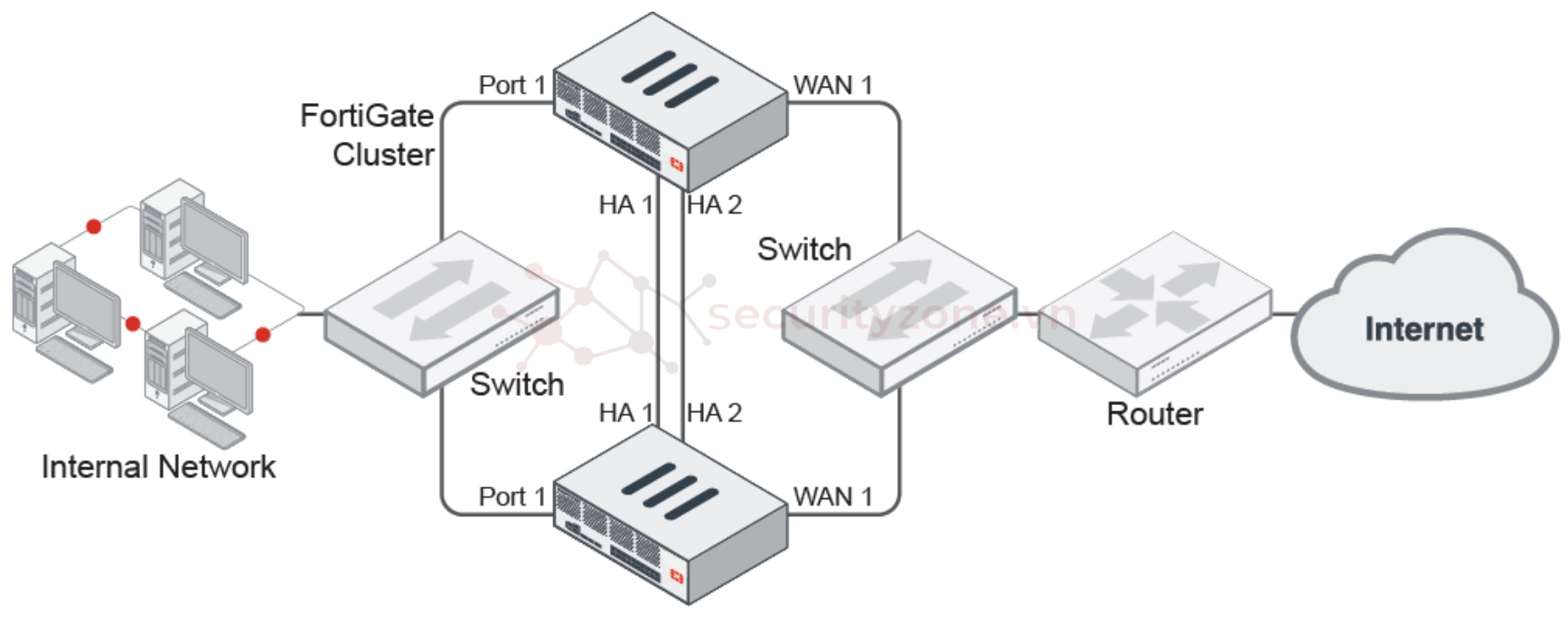

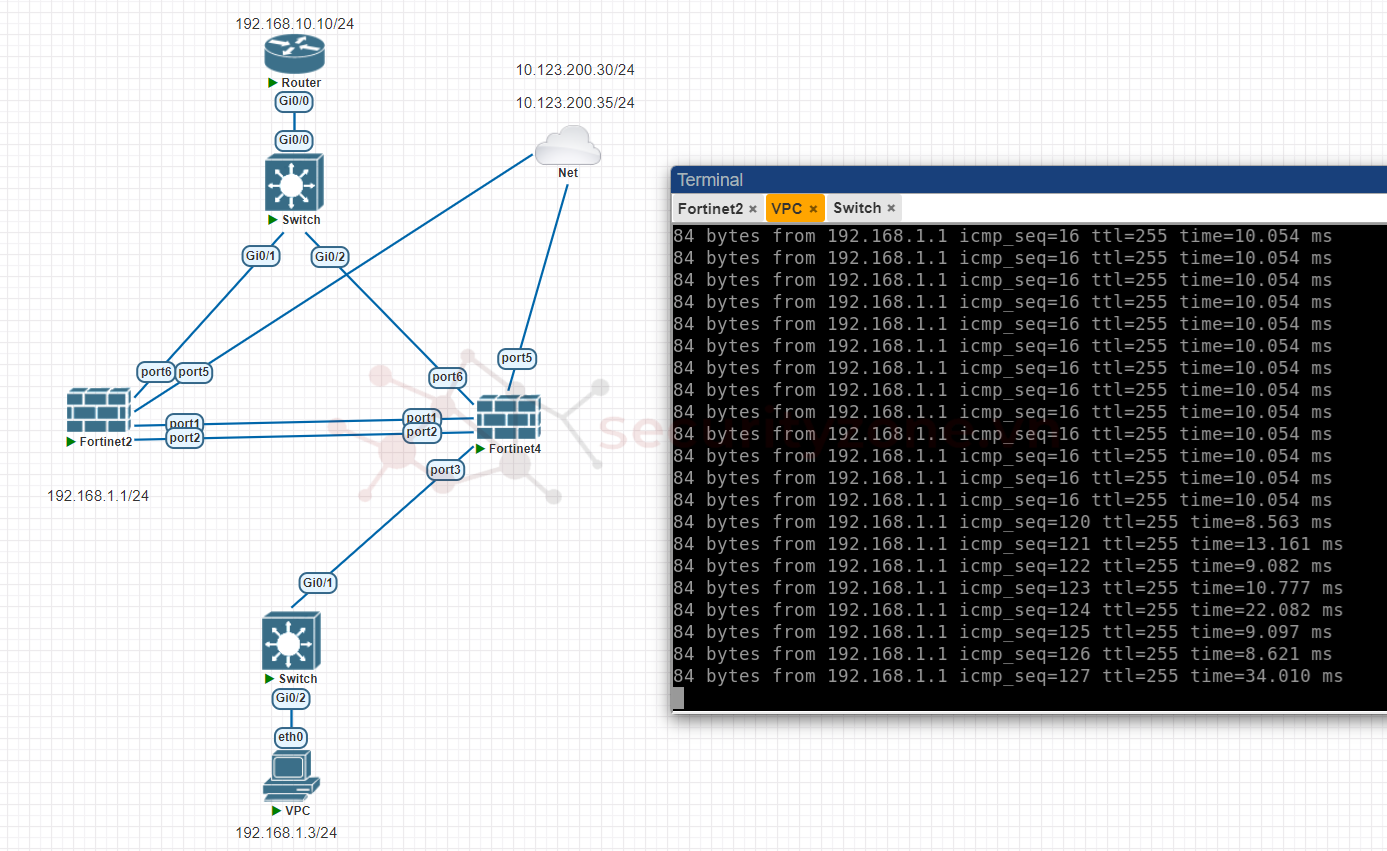

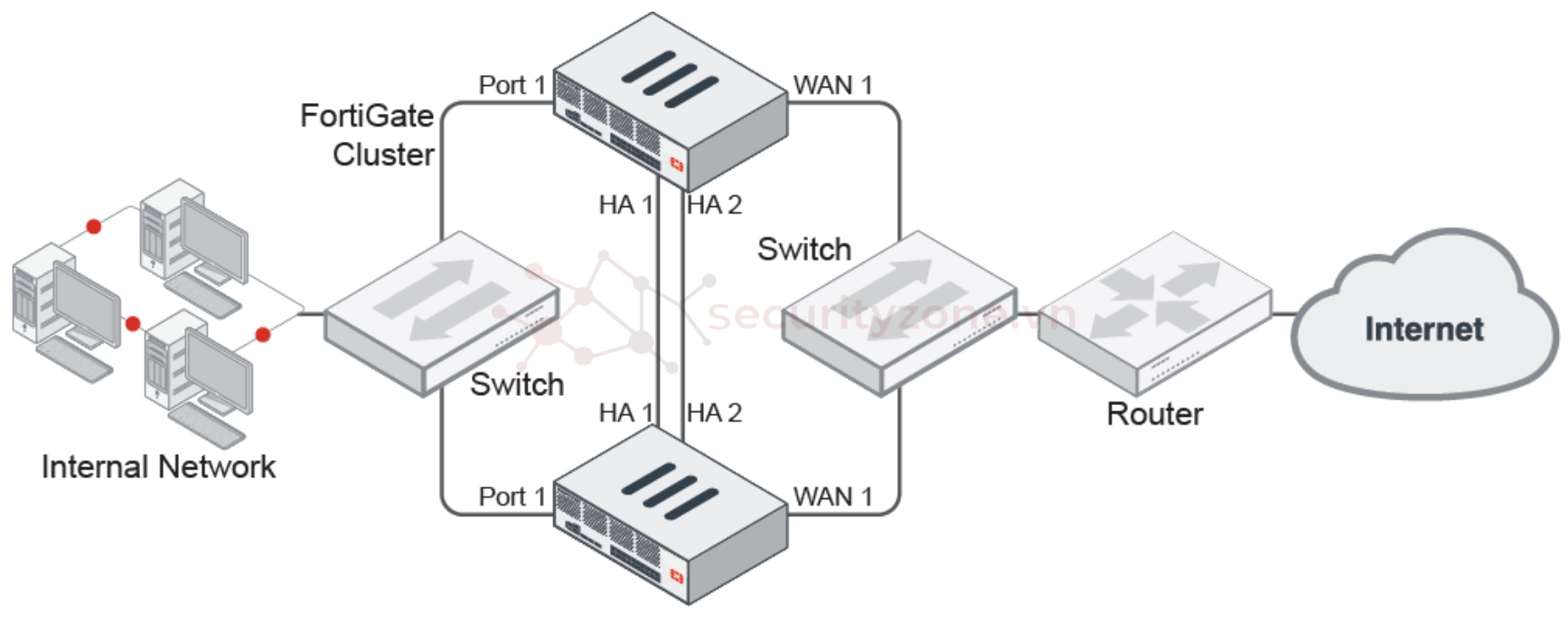

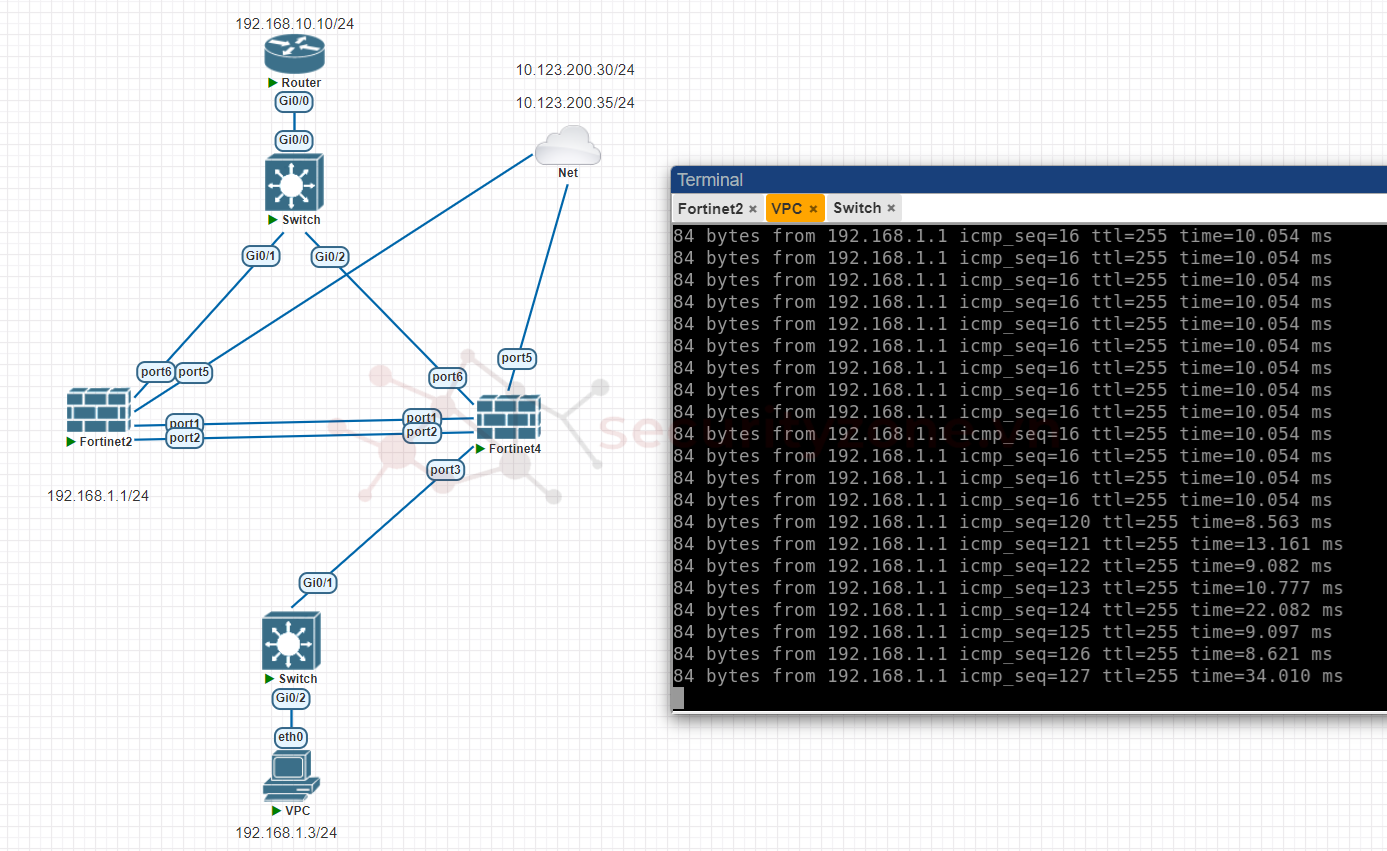

Ở đây mình sẽ hướng dẫn các bạn cấu hình HA cho 2 thiết bị Fortigate ở chế độ Active - Passive.

2. Cách cấu hình

2.1 Cấu hình port MGMT để truy cập được vào giao diện GUI của thiết bị

- Trên thiết bị FortiGate-01 (đóng vai trò Primary):

Trong đó mình sẽ chọn port5 là port MGMT, với IP truy cập là 10.123.200.30/24 và bật các dịch vụ cần thiết.

- Trên thiết bị FortiGate-02 (đóng vai trò Secondary) ta cũng cấu hình tương tự với IP khác:

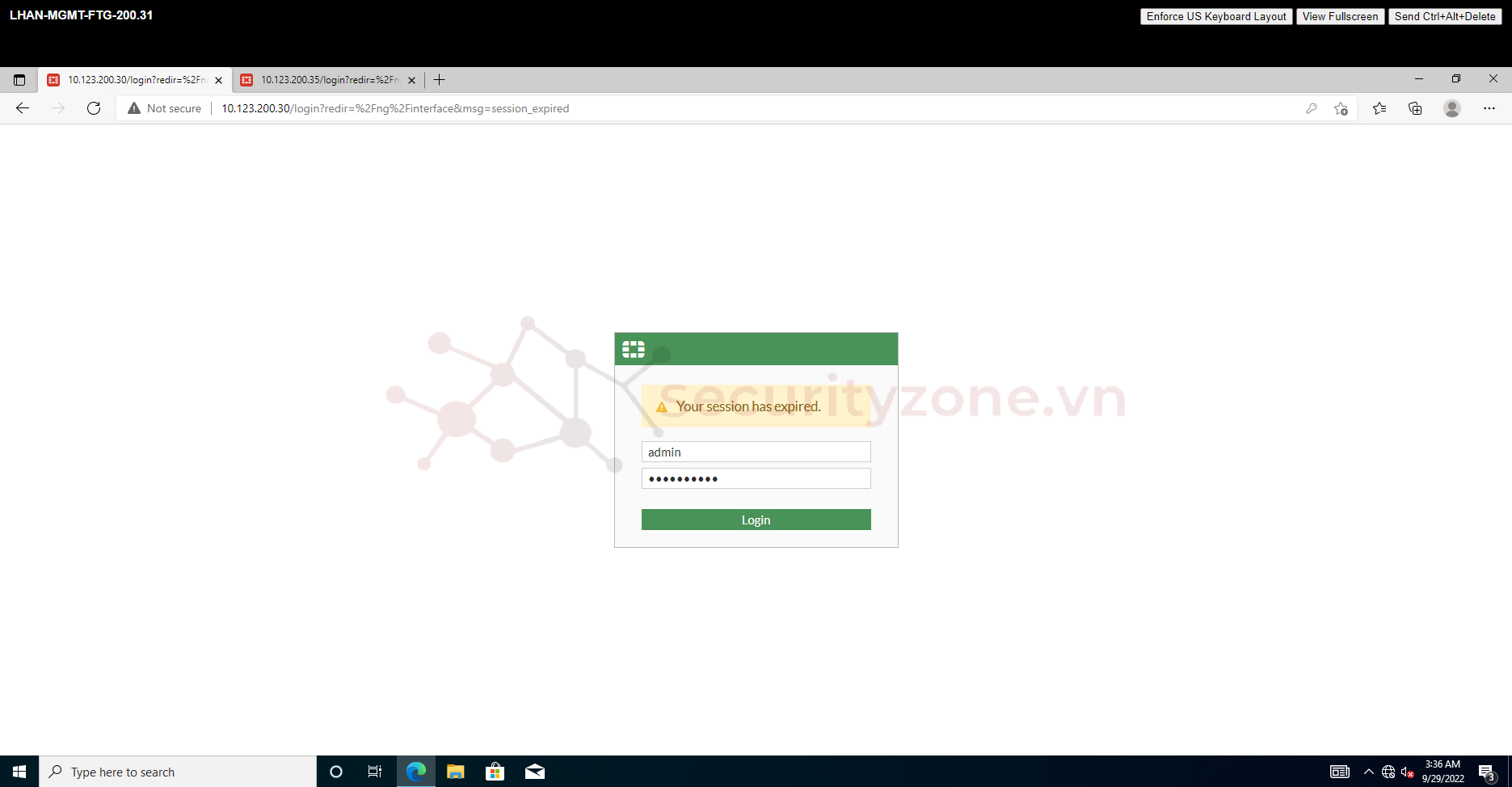

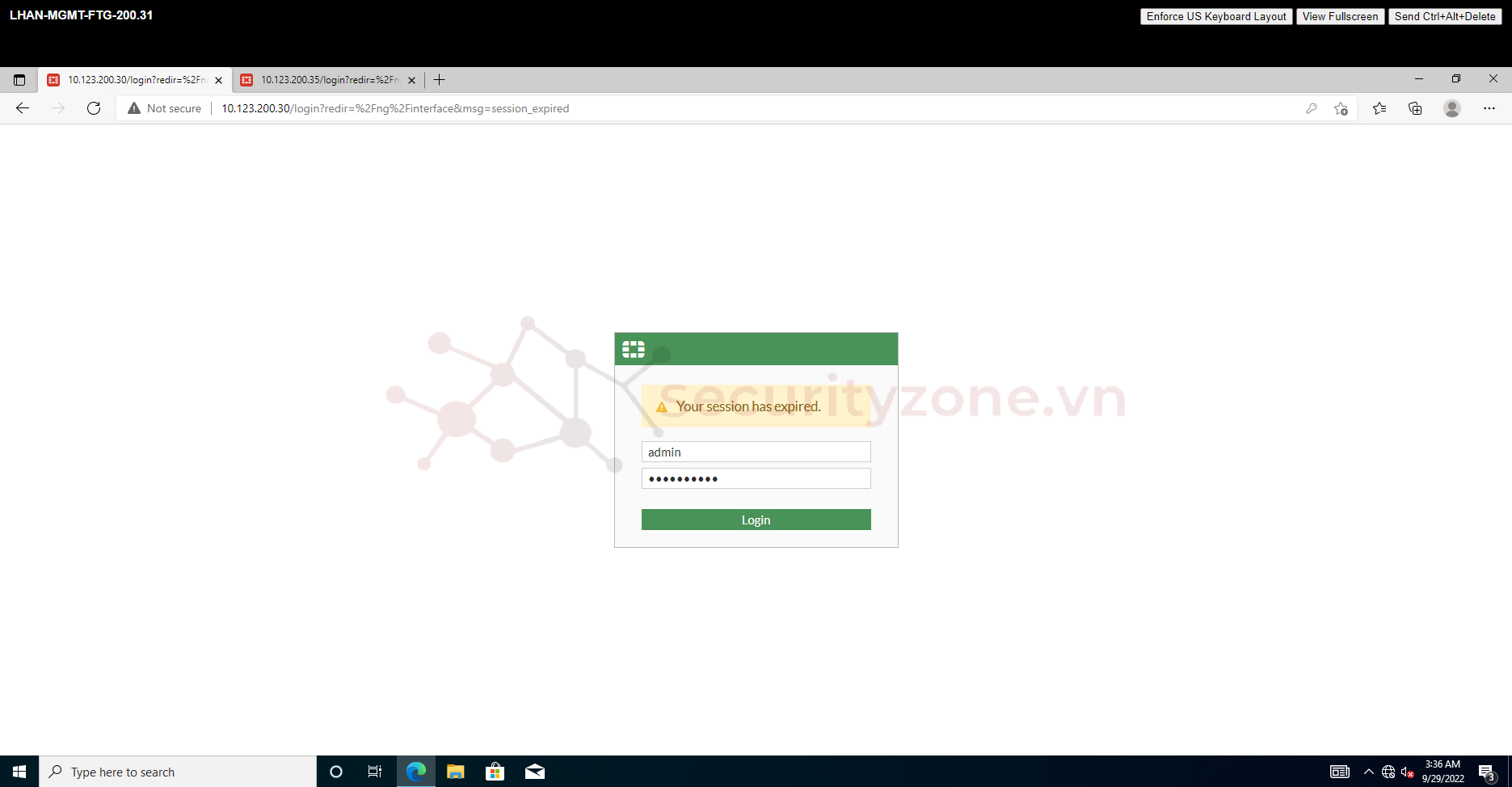

- Sử dụng máy quản trị truy cập vào IP của 2 thiết bị Fortigate để kết nối đến giao diện GUI, ở đây mình sẽ đăng nhập bằng username và password như khi login vào CLI của Fortigate:

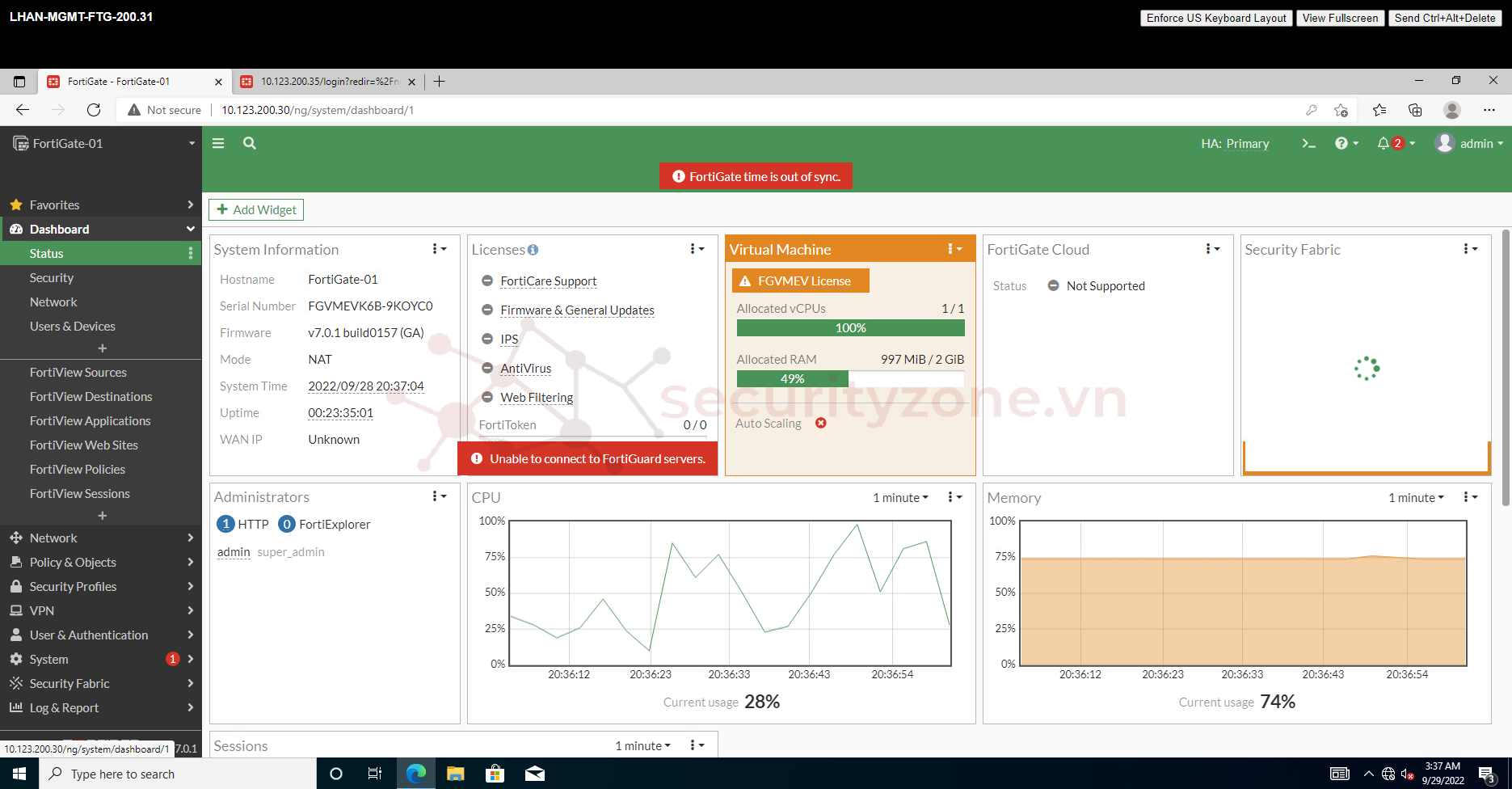

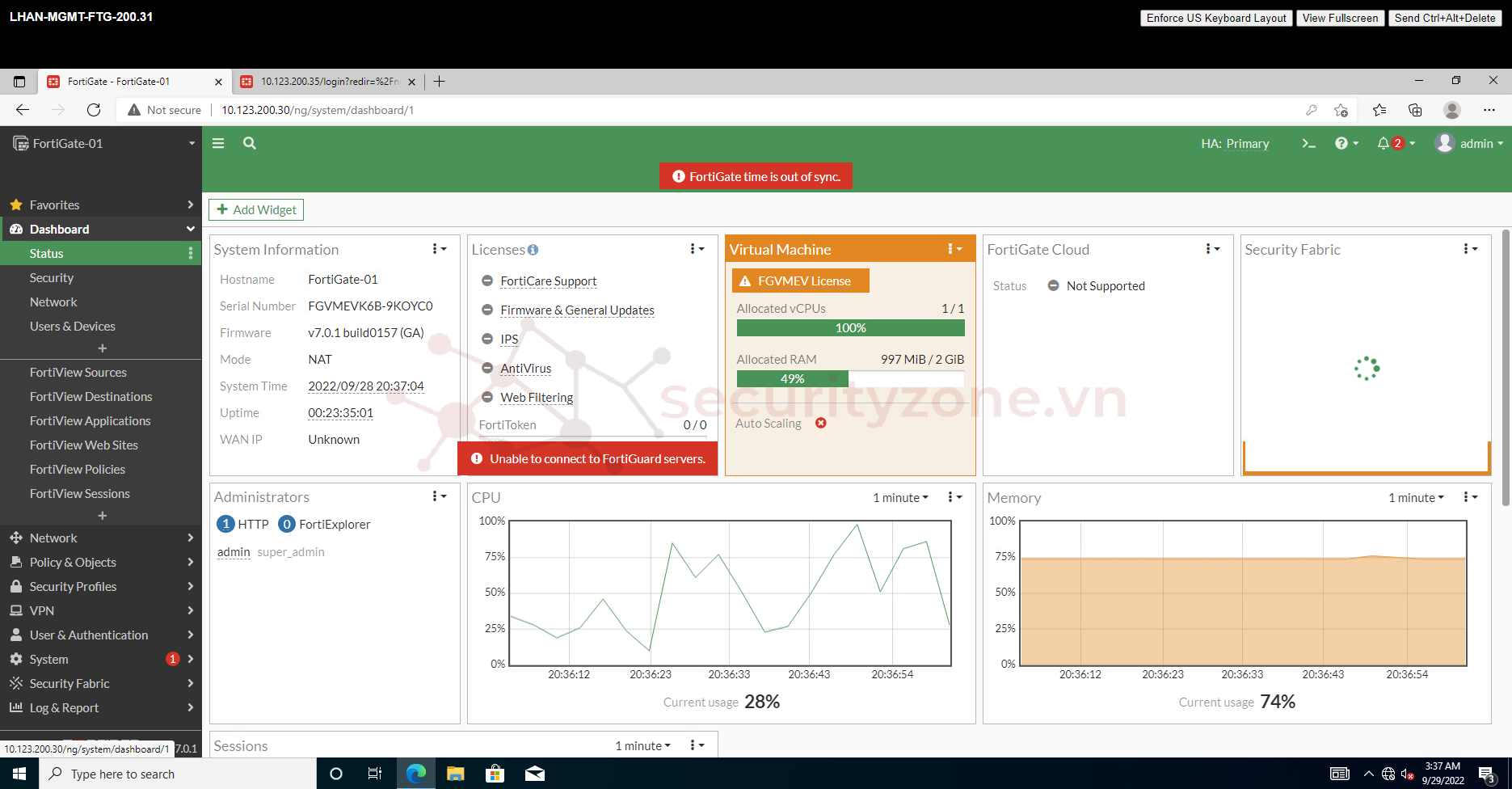

Tại đây ta có thể quan sát được giao diện GUI của thiết bị:

Bạn có thể đọc được 1 số thông tin của thiết bị ở mục Dashboard như số Serial Number, Uptime (chính là thông số Age - Uptime đã được đề cập ở trên), những License được thêm vào thiết bị...

2.2 Cấu hình HA cho Fortigate

CẤU HÌNH CHO FORTIGATE-01 LÀM PRIMARY

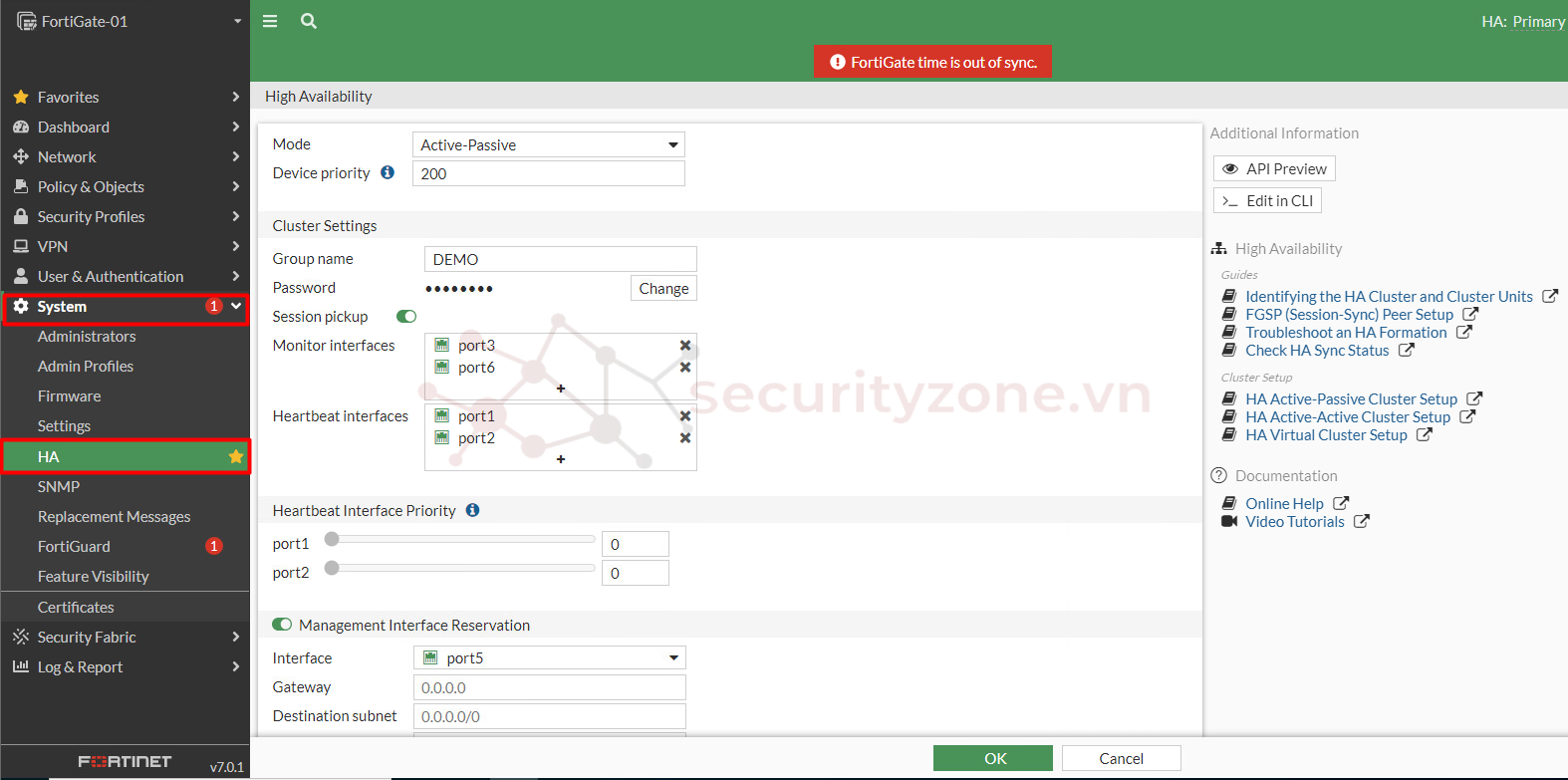

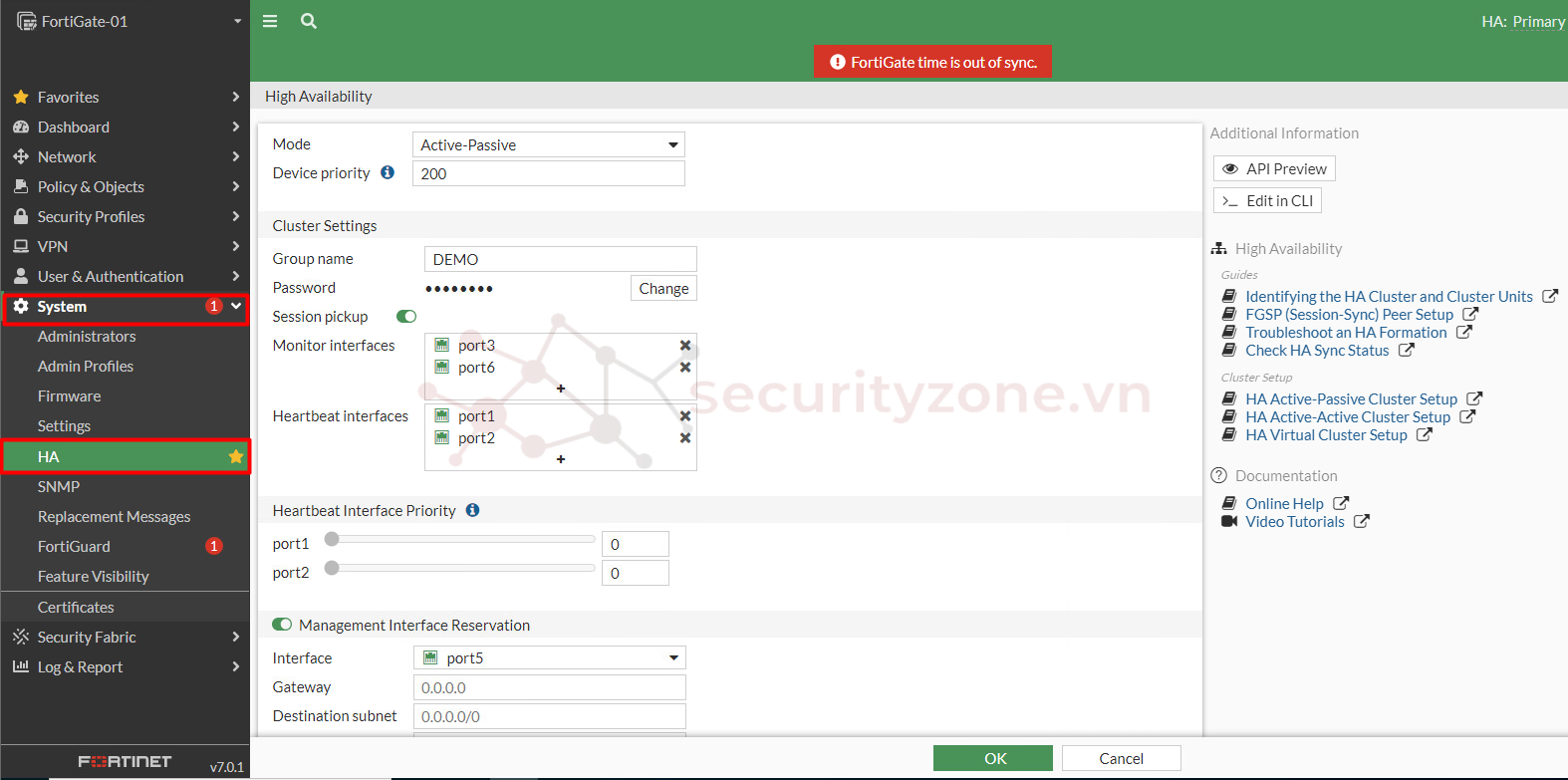

Trên giao diện, vào System > HA, tùy chọn các thông số sau:

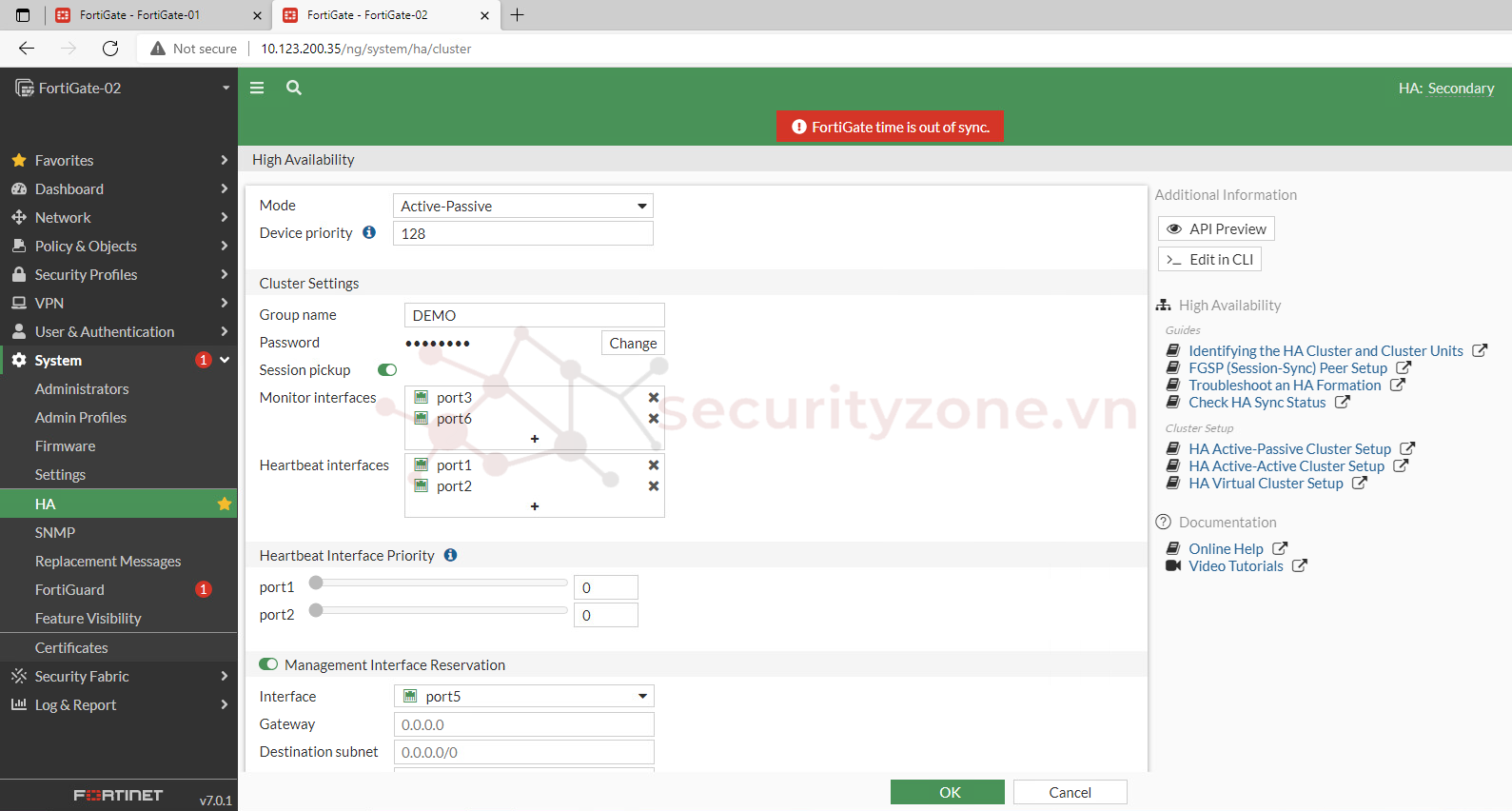

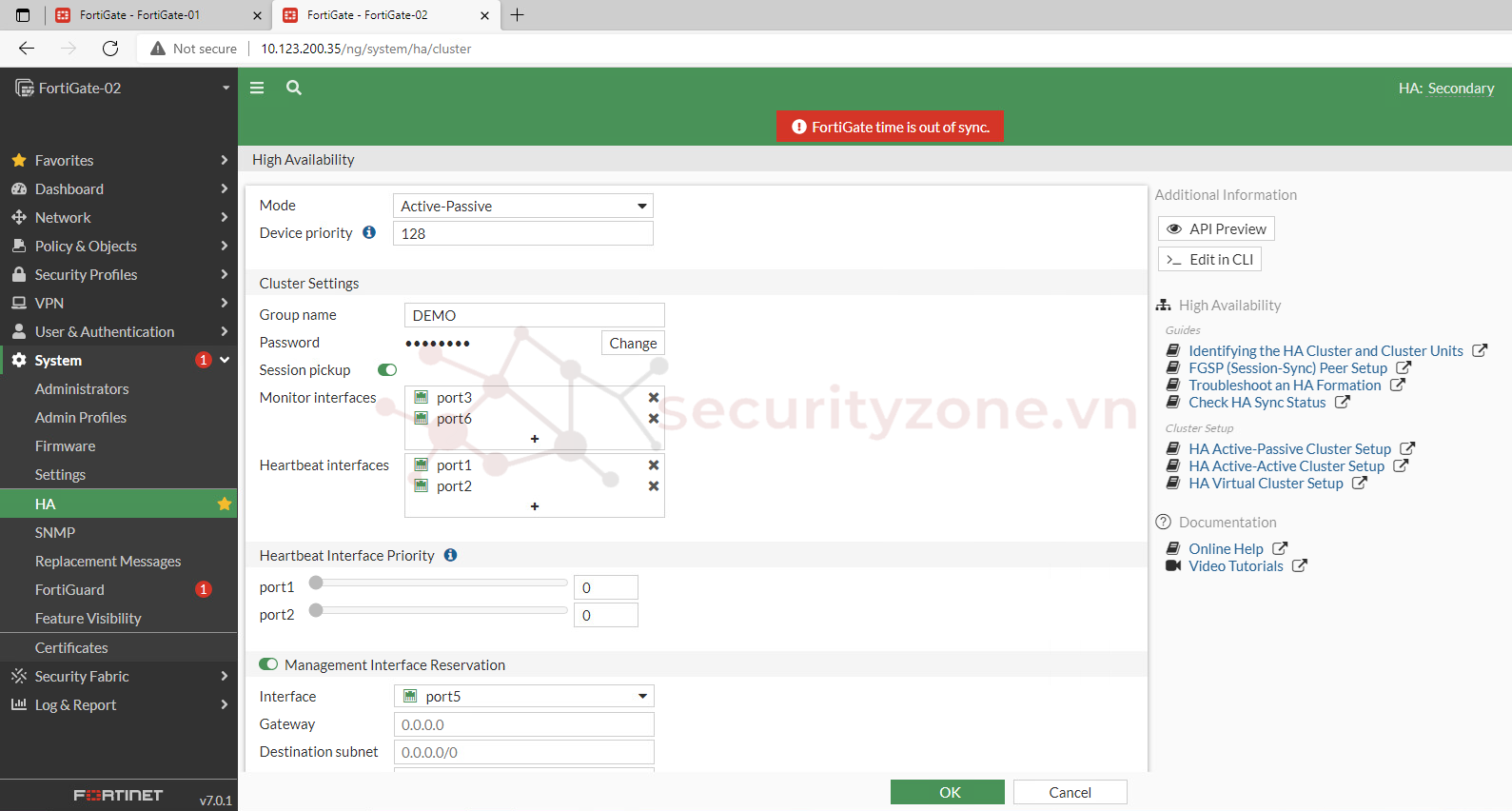

Trên giao diện của ForiGate-02 ta cũng truy cập vào System > HA để cấu hình các thông số tương tự như FortiGate-01, tuy nhiên hãy lưu ý các thông số Device Priority cần nhỏ hơn so với Primary và nhập đúng Group name và Password:

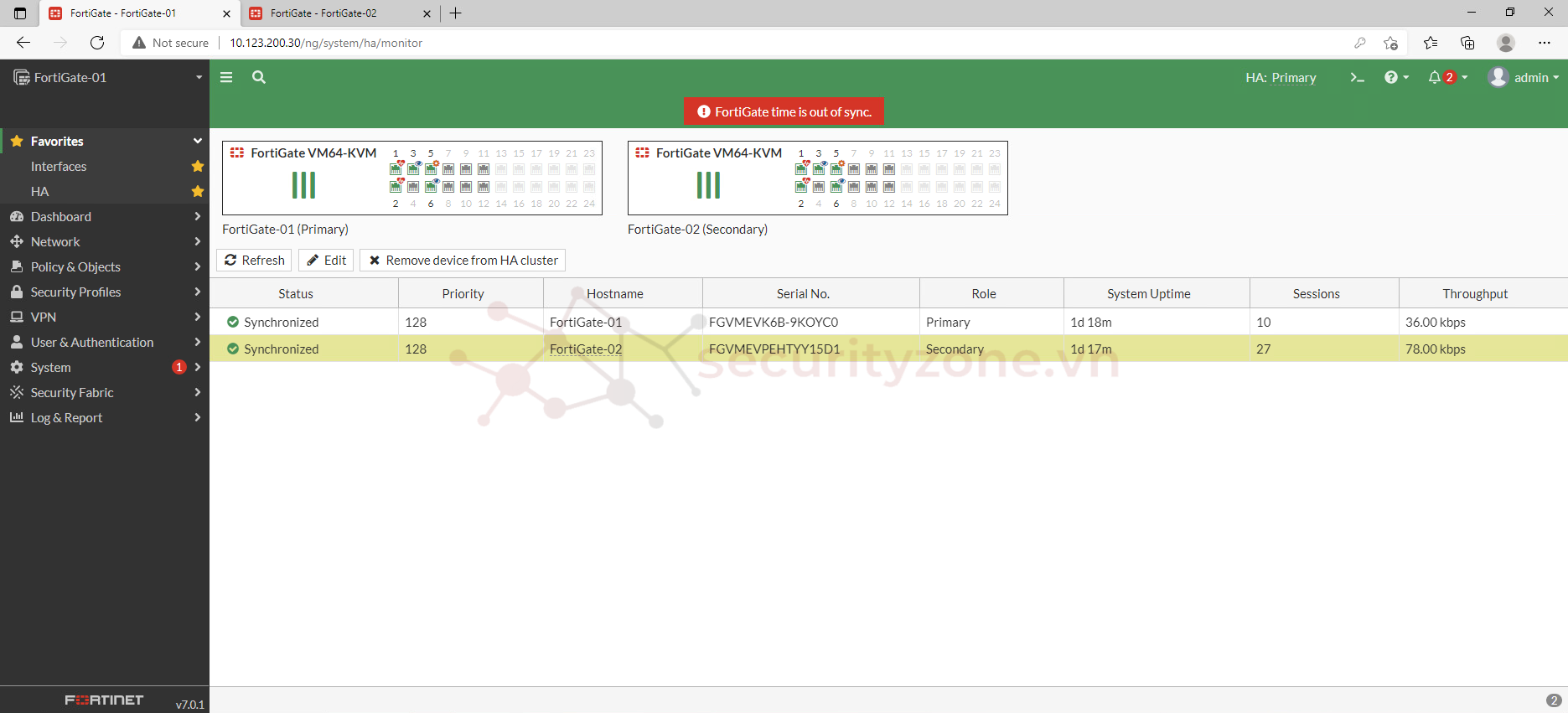

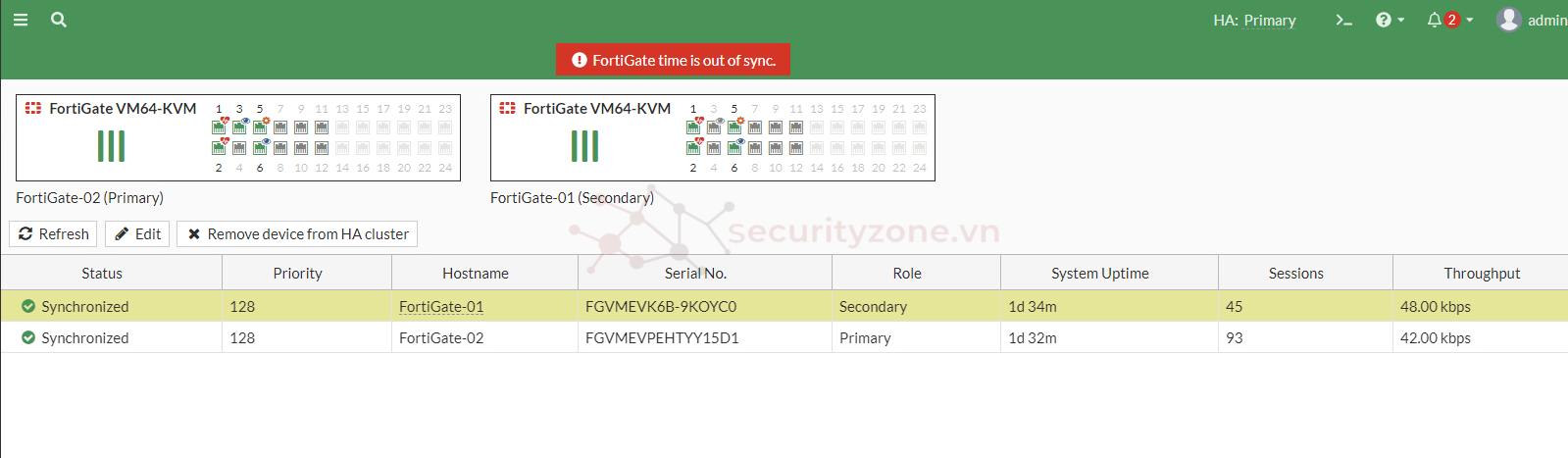

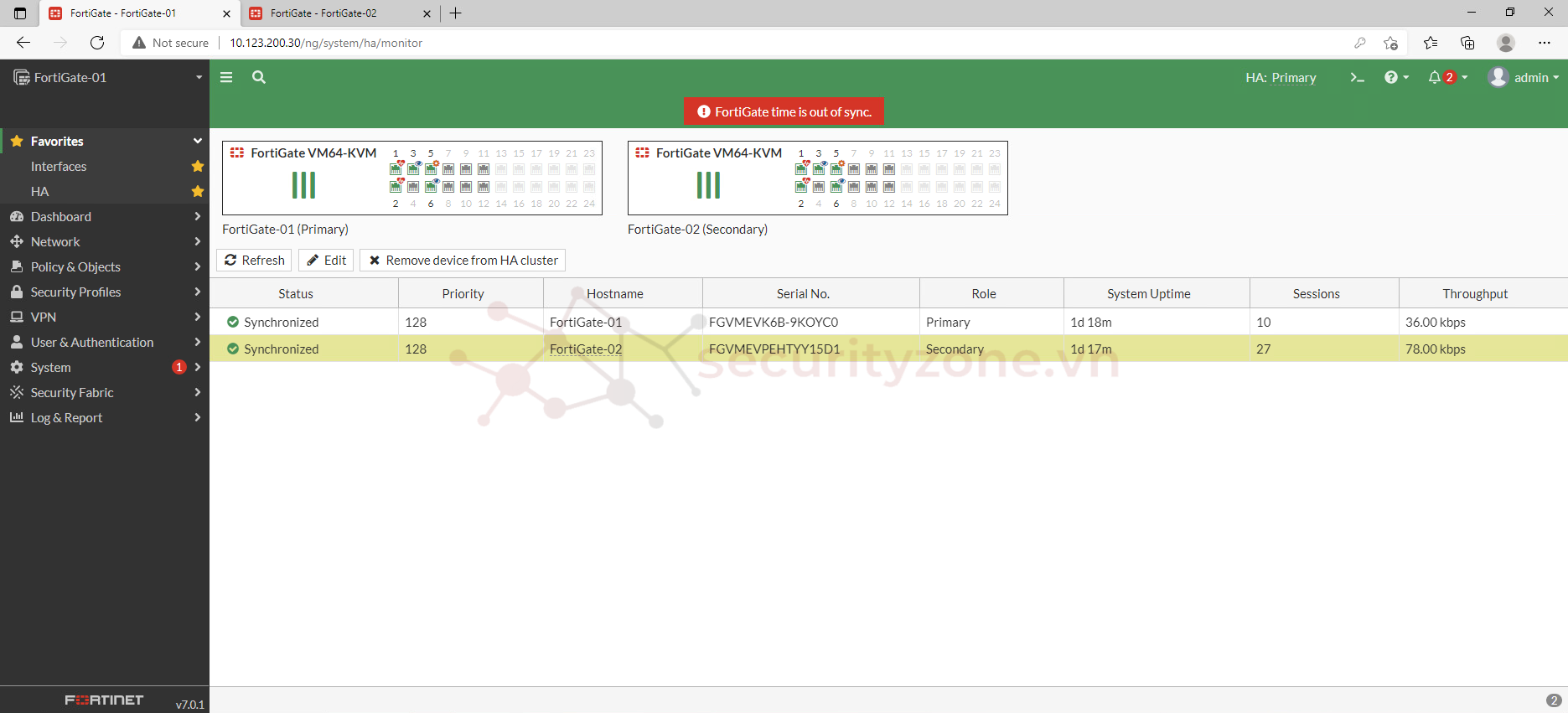

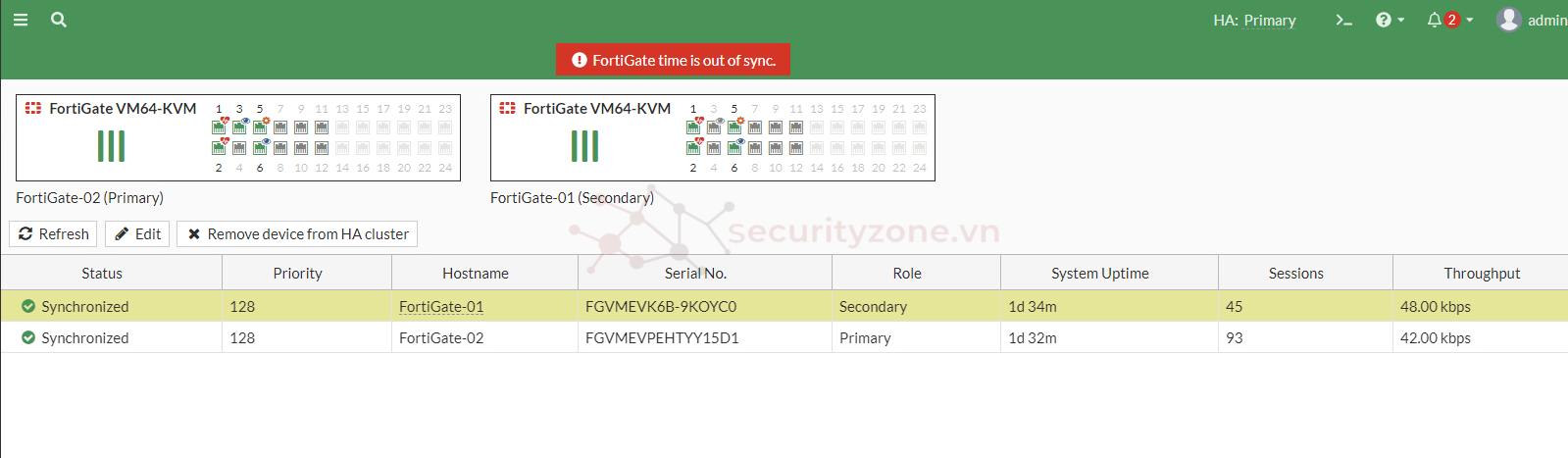

Sau khi hoàn tất cấu hình và chọn OK, ta kiểm tra các thành viên đã tham gia vào cụm HA:

Nếu trong trường hợp sau khi cấu hình HA nhưng có 1 thành viên trong cụm báo lỗi "Notsynchronized" thì ta có thể chờ một lúc để hệ thống tự đồng bộ hoặc dùng câu lệnh như hướng dẫn Lưu ý trên để đồng bộ các thiết bị trong cụm HA và Refresh lại để kiểm tra.

3. Cách kiểm tra hoạt động của firewall sau khi HA

Sau khi đã cấu hình HA, ta có thể kiểm tra khả năng chuyển đổi dự phòng bằng cách ngắt kết nối thiết bị Primary hoặc 1 port Monitor bất kì, như trên mô hình ta sẽ kiểm tra thông qua kết nối từ PC đến FortiGate.

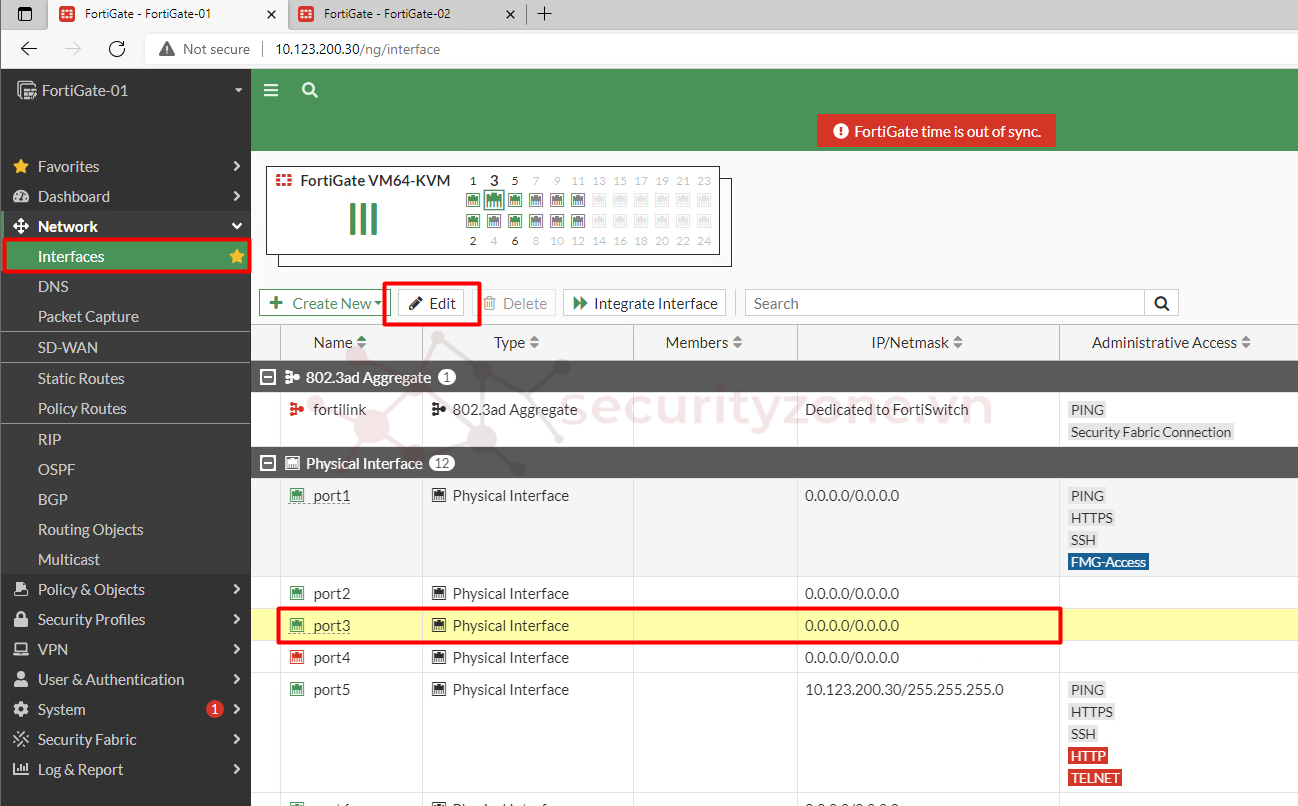

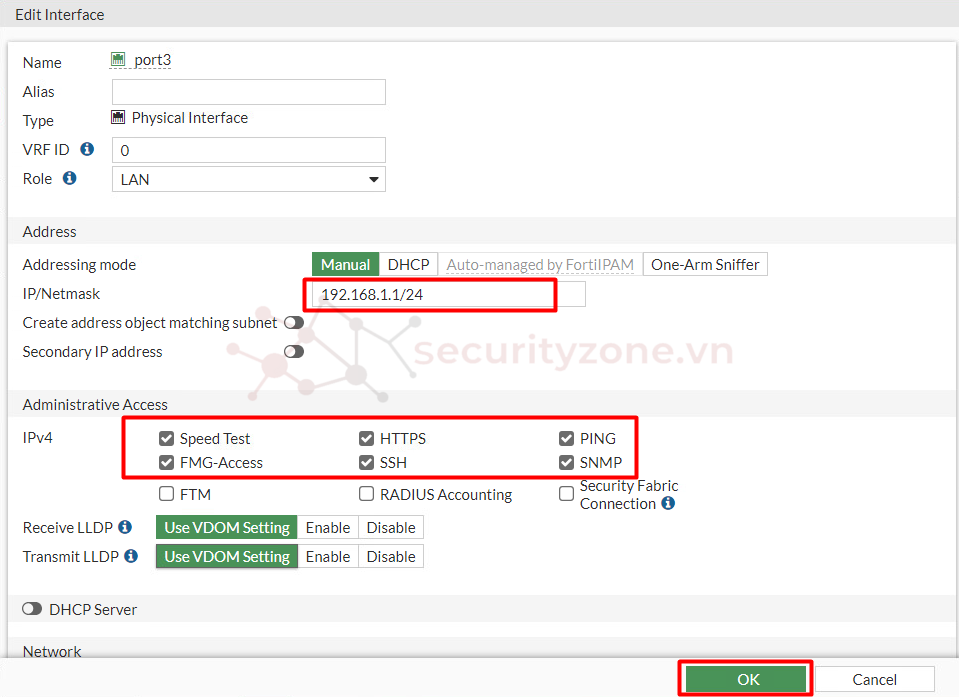

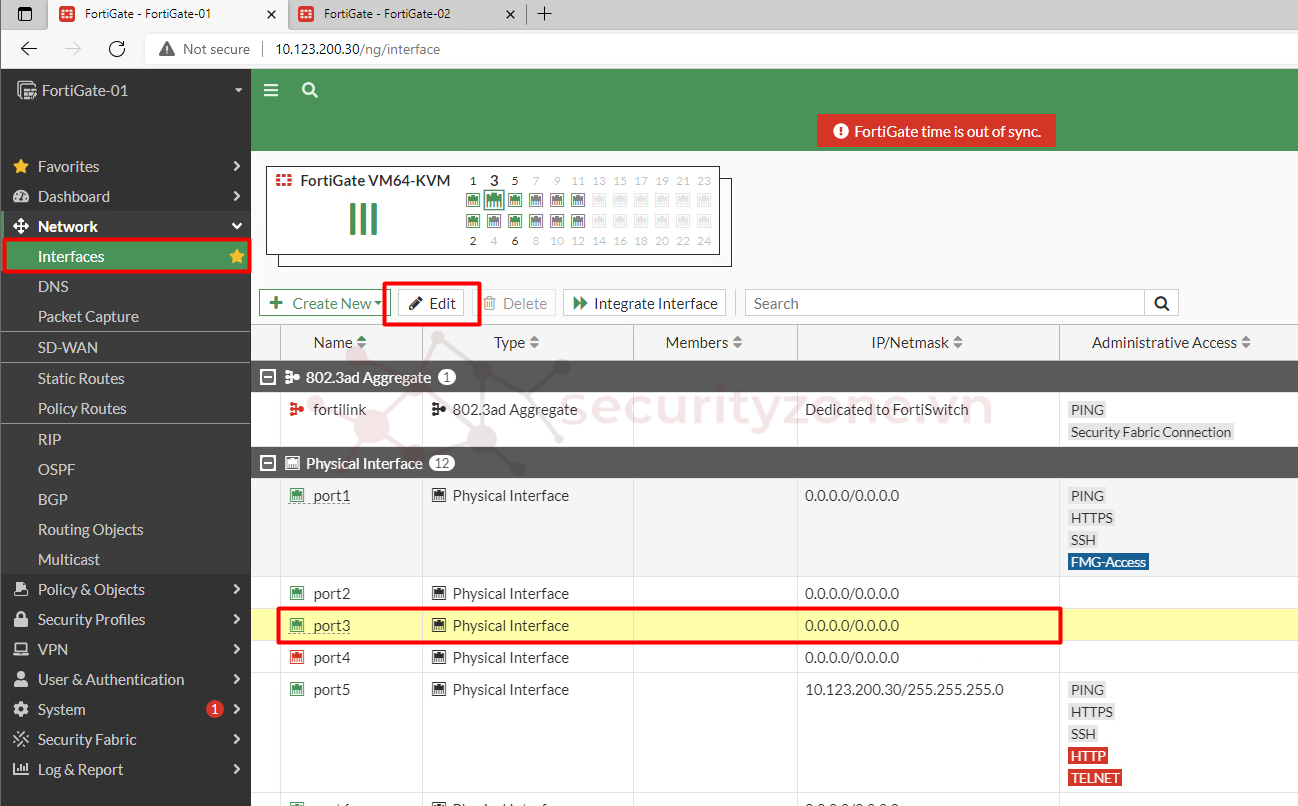

- Đặt IP cho port3 của FortiGate: vào mục Network > Interfaces > chọn port3 > Edit:

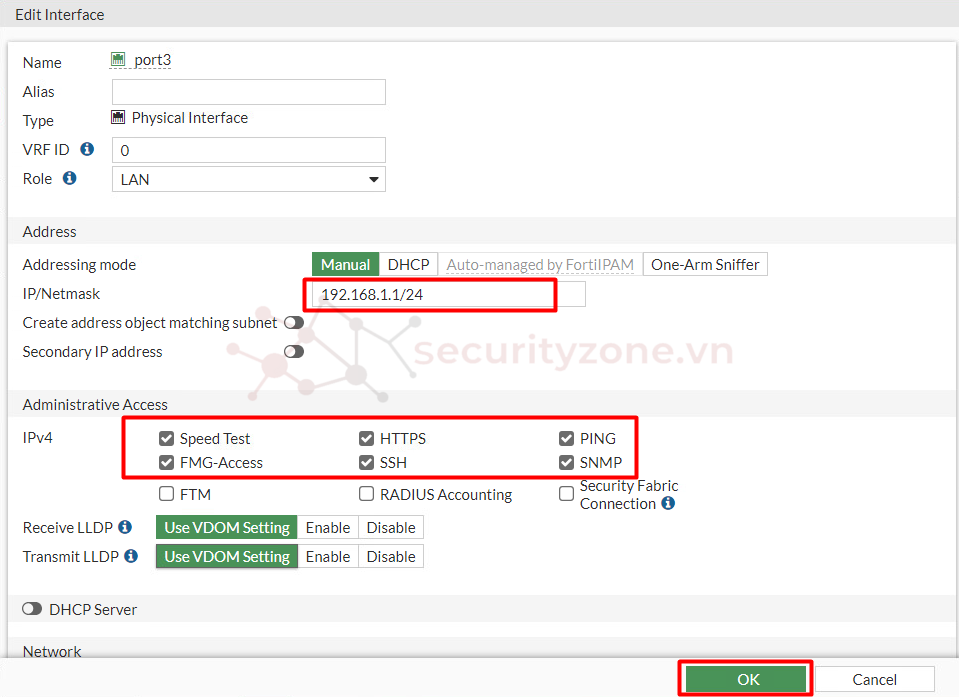

Đặt IP 192.168.1.1/24 và bật các dịch vụ trên cổng, kiểm tra và chọn OK:

- Tiến hành ping từ PC lên địa chỉ 192.168.1.1/24, sau đó ngắt kết nối của port3 của FortiGate-01:

- Ta thấy quá trình ping không xảy ra gián đoạn, kiểm tra lại Role ở trên FortiGate để thấy quá trình chuyển đổi dự phòng đã diễn ra và hiện tại FortiGate-02 đang đóng vai trò Primary:

Chúc mọi người thành công :">

LÝ THUYẾT VỀ HA CỦA FORTIGATE

1. High Available

Đối với thiết bị tường lửa Fortigate nói riêng hoặc các thiết bị trong mạng nói chung, dù được sử dụng trong nội bộ, trên cloud hay trong môi trường MSSP, miễn là có lưu lượng truy cập quan trọng đi qua thì vẫn có nguy cơ trở thành điểm lỗi ở trong mạng. Các sự cố vật lý như mất điện, mất kết nối, hay bị tấn công gây gián đoạn lên thiết bị Fortigate gây ảnh hưởng đến hoạt động kinh doanh của doanh nghiệp, downtime hệ thống, mất trải nghiệm cho người dùng hay thậm chí gây nhiều thiệt hại hơn về mặt kinh tế, chính vì thế mà đối với các thiết bị trong mạng luôn cần quan tâm đến các tính năng dự phòng để giảm thiểu thời gian downtime của mạng.

Tính năng Foritgate HA cung cấp một giải pháp giúp tăng tính dự phòng trong trường hợp lỗi xảy ra trên thiết bị Fortigate hoặc được Fortigate phát hiện thông qua các liên kết, tuyến đường được giám sát khác. Việc cấu hình HA cho Fortigate hỗ trợ chuyển đổi dự phòng nhanh chóng để tránh tình mạng downtime hệ thống kéo dài và gián đoạn lưu lượng mạng truy cập.

2. Điều kiện HA

Fortigate hỗ trợ cấu hình HA cho 2 - 4 thiết bị, tùy vào mục đích và nhu cầu sử dụng của người dùng. Trước khi cấu hình HA cho các thiết bị Fortigate, bạn cần lưu ý các điều kiện sau:

- Các thiết bị yêu cầu tương đồng về phần cứng và cùng phiên bản FortiOS.

- Cấu hình sao cho các thiết bị có cấu trúc liên kết mạng dự phòng: nghĩa là trong trường hợp nếu một thành viên trong cụm HA bị lỗi, thì hệ thống cáp mạng vật lý và các tuyến đường phải đảm bảo có khả năng chuyển hướng lưu lượng đến các thành viên khác.

- Yêu cầu cấu hình ít nhất một cổng vật lý trên cả 2 thiết bị HA được sử dụng cho Heartbeat và lưu lượng dữ liệu giữa các thành viên trong cụm HA. Trong trường hợp ta cấu hình chế độ Active - Passive thì có thể kết nối trực tiếp qua cáp vật lý. Còn trường hợp ta cấu hình Active - Active với hơn 2 thành viên trong cụm thì ta có thế kết nối thông qua một Switch layer 2.

- Mỗi thành viên tham gia cụm HA cần đảm bảo cấp phép (license) đầy đủ.

- Các cổng Heartbeat phải được cấu hình không nhận IP, từ DHCP lẫn PPPoE.

3. Những lưu ý

- Khi cấu hình HA ta có thể lựa chọn 1 trong 2 chế độ sau:

- Active - Passive: với chế độ này thì chỉ có thiết bị đóng vai trò Primary sẽ xử lý lưu lượng mạng trong khi thiết bị phụ sẽ ở chế độ chờ, nhận đồng bộ thông tin từ thiết bị chính và sẽ lên làm Primary khi thiết bị chính báo lỗi.

- Active - Active: với chế độ này thì các thiết bị đều sẽ xử lý lưu lượng và được cân bằng tải (do thiết bị Primary quyết định).

- Trong trường hợp nếu tính năng Override bị tắt (mặc định là tính năng này sẽ bị disable), hệ thống sẽ bầu chọn thiết bị làm Primary khi có: Số port available nhiều hơn > Age cao hơn (uptime) > Số Priority cao hơn > Số Serial number cao hơn.

- Trong trường hợp nếu tính năng Override được bật, hệ thống sẽ bầu chọn thiết bị làm Primary khi có: Số port available nhiều hơn > Số Priority cao hơn > Age cao hơn (uptime) > Số Serial number cao hơn.

Mã:

FortiGate # config system ha

FortiGate (ha) # set override enable

Mã:

FortiGate # execute ha synchronize start

Mã:

FortiGate # diagnose sys ha macCÁCH CẤU HÌNH HA CHO FORTIGATE QUA GUI

1. Mô hình Lab

Ở đây mình sẽ hướng dẫn các bạn cấu hình HA cho 2 thiết bị Fortigate ở chế độ Active - Passive.

2. Cách cấu hình

2.1 Cấu hình port MGMT để truy cập được vào giao diện GUI của thiết bị

- Trên thiết bị FortiGate-01 (đóng vai trò Primary):

Mã:

FortiGate-01 # config system interface

FortiGate-01 (interface) # edit port5

FortiGate-01 (port5) # set ip 10.123.200.30/24

FortiGate-01 (port5) # set allowaccess ssh telnet ping http https

FortiGate-01 (port5) # end- Trên thiết bị FortiGate-02 (đóng vai trò Secondary) ta cũng cấu hình tương tự với IP khác:

Mã:

FortiGate-01 # config system interface

FortiGate-01 (interface) # edit port5

FortiGate-01 (port5) # set ip 10.123.200.35/24

FortiGate-01 (port5) # set allowaccess ssh telnet ping http https

FortiGate-01 (port5) # end

Tại đây ta có thể quan sát được giao diện GUI của thiết bị:

Bạn có thể đọc được 1 số thông tin của thiết bị ở mục Dashboard như số Serial Number, Uptime (chính là thông số Age - Uptime đã được đề cập ở trên), những License được thêm vào thiết bị...

2.2 Cấu hình HA cho Fortigate

CẤU HÌNH CHO FORTIGATE-01 LÀM PRIMARY

Trên giao diện, vào System > HA, tùy chọn các thông số sau:

- Mode là Active - Passive

- Device Priority: tùy chỉnh để thông số Priority của thiết bị Primary cao hơn Secondary, mặc định sẽ là 128, ở đây mình chỉnh lên 200.

- Group name và Password: bạn có thể đặt tùy ý, chỉ cần đảm bảo là giống nhau giữa các thiết bị tham gia vào cụm HA là được.

- Session pickup: tính năng này khi bật sẽ giúp đồng bộ Session giữa các thành viên trong cụm HA, trong trường hợp nếu thiết bị Primary bị lỗi và có xảy ra chuyển đổi dự phòng thì các phiên truy cập của người dùng sẽ không cần phải reconnect.

- Monitor interfaces: ta thêm các kết nối và đường truyền cần quản trị, trong trường hợp nếu có 1 kết nối từ port Monitor được Primary phát hiện lỗi thì sẽ có chuyển đổi dự phòng xảy ra nhằm đảm bảo hệ thống không bị downtime và mất dữ liệu được truyền qua FortiGate (lưu ý nếu có các port aggregation thì cần thêm vào cụm port aggregation chứ không được thêm port lẻ).

- Heartbeat interfaces: chọn cổng cấu hình làm cổng HA (theo mô hình là port1 và port2), 2 port này sẽ gửi các bản tin Heartbeat check để trao đổi xem các thiết bị trong cụm HA có hoạt động bình thường hay không và đồng bộ cấu hình giữa các thành viên trong cụm, có thể tùy chỉnh Priority cho các port Heartbeat, port nào có Priority cao hơn sẽ được ưu tiên trao đổi gói tin, mặc định là cả 2 port sẽ cân bằng tải và cùng trao đổi dữ liệu. Vì vậy nếu có thể hãy cấu hình 2 port cho Heartbeat để tăng tính dự phòng cho hệ thống.

- Managerment Interface Reservation: tùy chọn này giúp ta chọn 1 cổng để sử dụng IP trên cổng đó làm IP quản trị. Nếu tắt tính năng này thì sau khi đã cấu hình ta chỉ có thể truy cập được IP của Primary, còn trường hợp bật thì ta có thể truy cập được cả 2 IP MGMT trên cả 2 thiết bị Fortigate trong cụm HA. Hãy cân nhắc trước khi tùy chọn vì chức năng này sẽ không thể thay đổi khi đã cấu hình xong.

Trên giao diện của ForiGate-02 ta cũng truy cập vào System > HA để cấu hình các thông số tương tự như FortiGate-01, tuy nhiên hãy lưu ý các thông số Device Priority cần nhỏ hơn so với Primary và nhập đúng Group name và Password:

Sau khi hoàn tất cấu hình và chọn OK, ta kiểm tra các thành viên đã tham gia vào cụm HA:

Nếu trong trường hợp sau khi cấu hình HA nhưng có 1 thành viên trong cụm báo lỗi "Notsynchronized" thì ta có thể chờ một lúc để hệ thống tự đồng bộ hoặc dùng câu lệnh như hướng dẫn Lưu ý trên để đồng bộ các thiết bị trong cụm HA và Refresh lại để kiểm tra.

3. Cách kiểm tra hoạt động của firewall sau khi HA

Sau khi đã cấu hình HA, ta có thể kiểm tra khả năng chuyển đổi dự phòng bằng cách ngắt kết nối thiết bị Primary hoặc 1 port Monitor bất kì, như trên mô hình ta sẽ kiểm tra thông qua kết nối từ PC đến FortiGate.

- Đặt IP cho port3 của FortiGate: vào mục Network > Interfaces > chọn port3 > Edit:

Đặt IP 192.168.1.1/24 và bật các dịch vụ trên cổng, kiểm tra và chọn OK:

- Tiến hành ping từ PC lên địa chỉ 192.168.1.1/24, sau đó ngắt kết nối của port3 của FortiGate-01:

- Ta thấy quá trình ping không xảy ra gián đoạn, kiểm tra lại Role ở trên FortiGate để thấy quá trình chuyển đổi dự phòng đã diễn ra và hiện tại FortiGate-02 đang đóng vai trò Primary:

Chúc mọi người thành công :">

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới