Cấu hình xác định người dùng bằng việc tính hợp với AD (Active Directory)

I. Mục đích

Xác định người dùng (Single Sign-On)

Quản trị viên thì cần thông tin chính xác về hoạt động của các user, chứ không chỉ đơn giản là dựa theo địa chỉ IP

Chỉ kết nối AD thôi là chưa đủ, vì người dùng sẽ không muốn mỗi lần lướt web lại phải nhập user/pass (Captive Portal). Cần cấu hình STAS (Sophos Transparent Authentication Suite) để việc xác thực diễn ra "trong suốt".

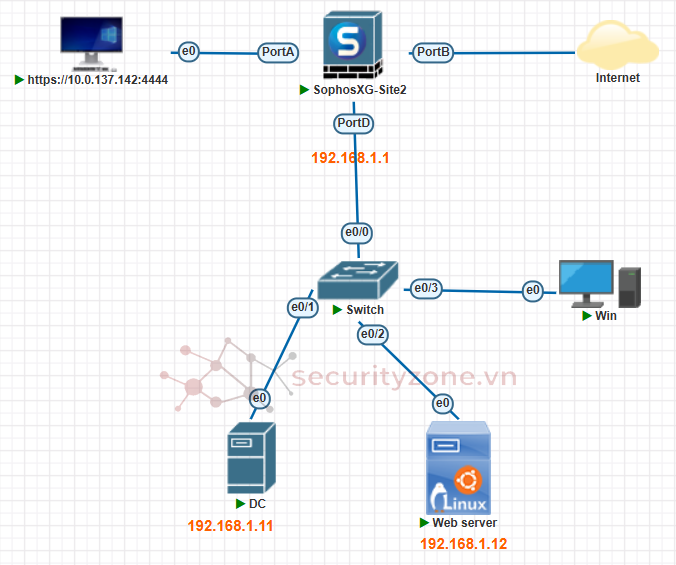

II. Mô hình:

III. Thực hành:

Giai đoạn 1: Kết nối Sophos XG với Active Directory

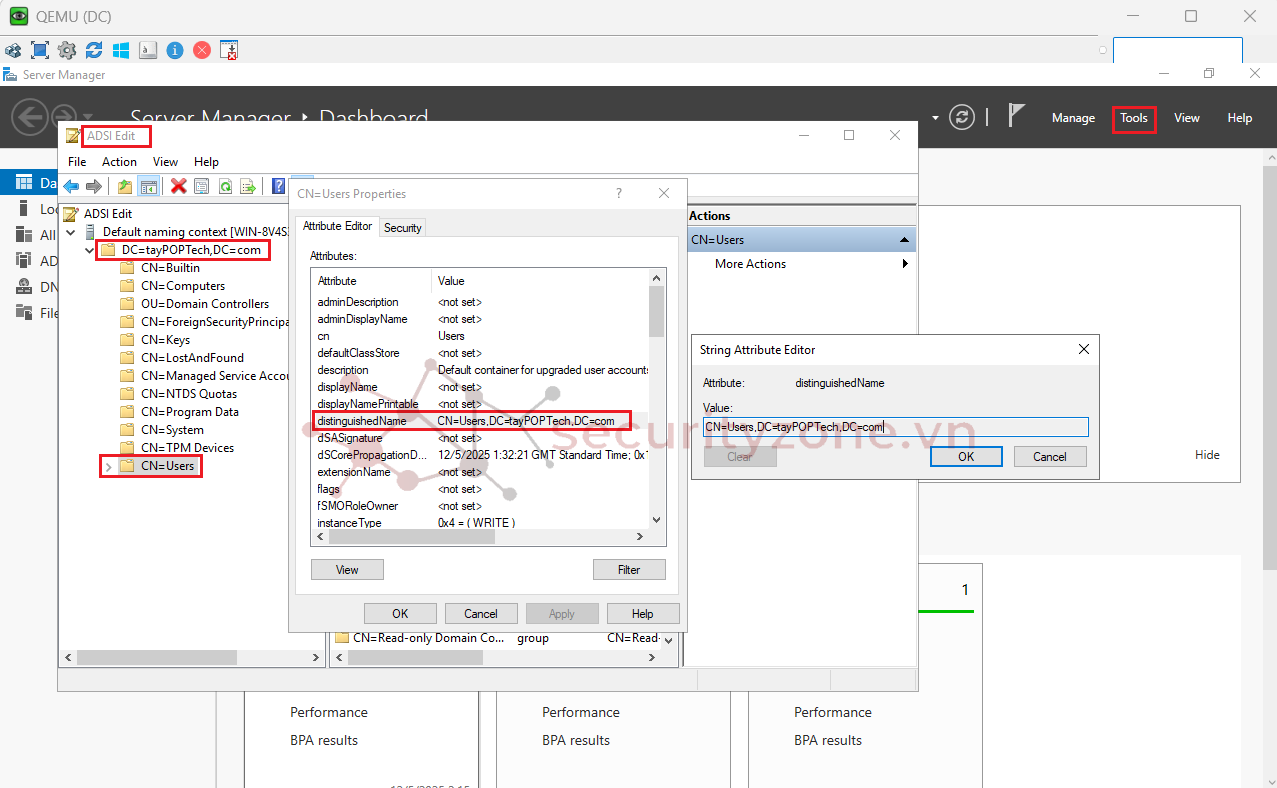

1. Lấy thông tin trên DC

Hình 1.1. Lấy thông tin NetBIOS, Display Name Attribute trên DC

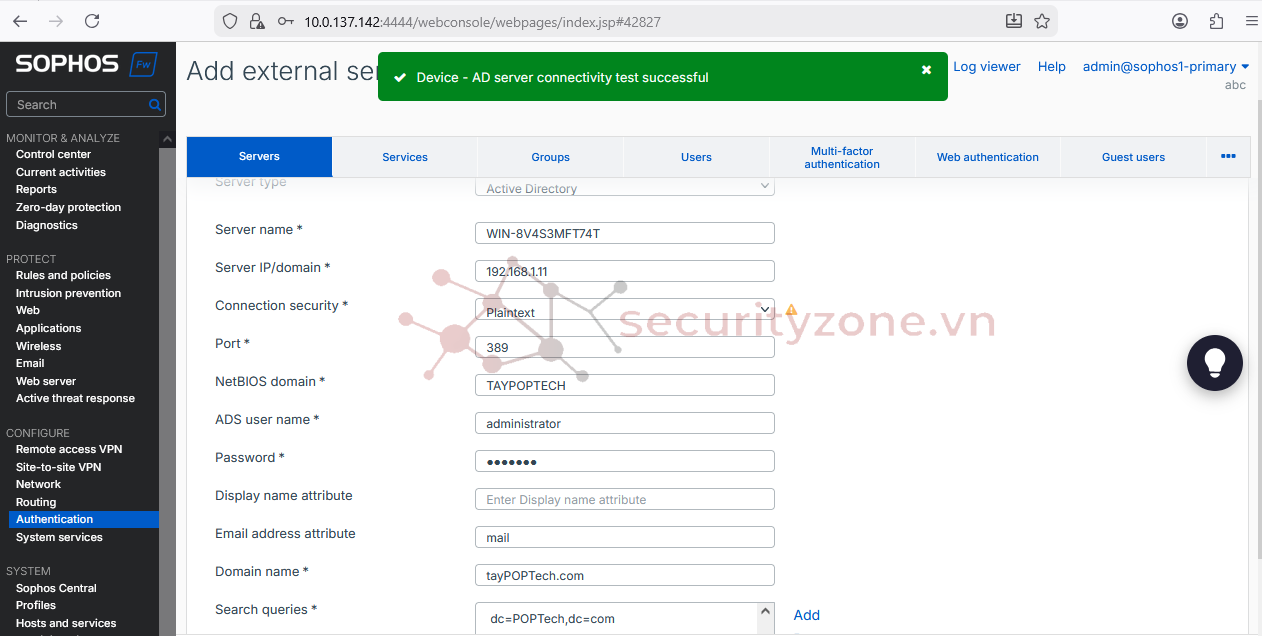

2. Cấu hình trên Sophos XG

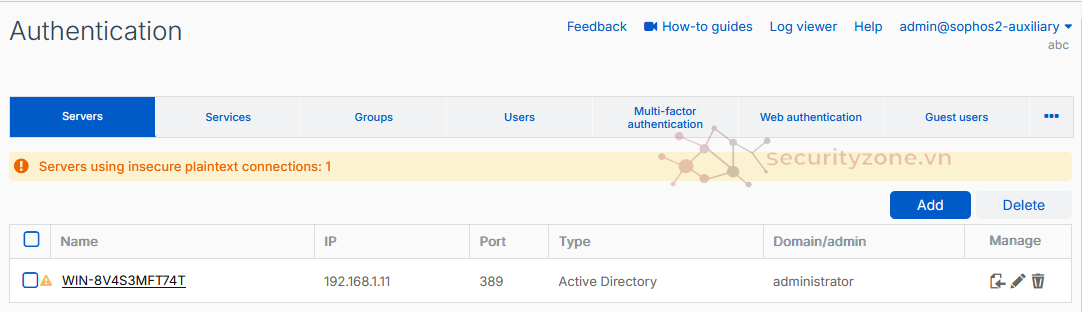

- Authentication > Servers.

- Server type: Active Directory.

- Server Name: Đặt tên gợi nhớ

- Server IP/Domain: IP của máy chủ AD.

- Port: 389 (LDAP thường) hoặc 636 (LDAPS - bảo mật hơn).

- NetBIOS domain: Tên NetBIOS đã chuẩn bị.

- ADS user name: Tài khoản admin (định dạng administrator@domain.com hoặc domain\administrator).

- Password: Mật khẩu của tài khoản trên.

- Connection security: Simple (nếu dùng port 389).

- Display Name Attribute: displayName

- Email Address Attribute: mail.

- Domain Name: Tên domain đầy đủ

- Search Queries: Nhấn nút Add và nhập Base DN

Hình 1.2. Khai báo DC trên Sophos

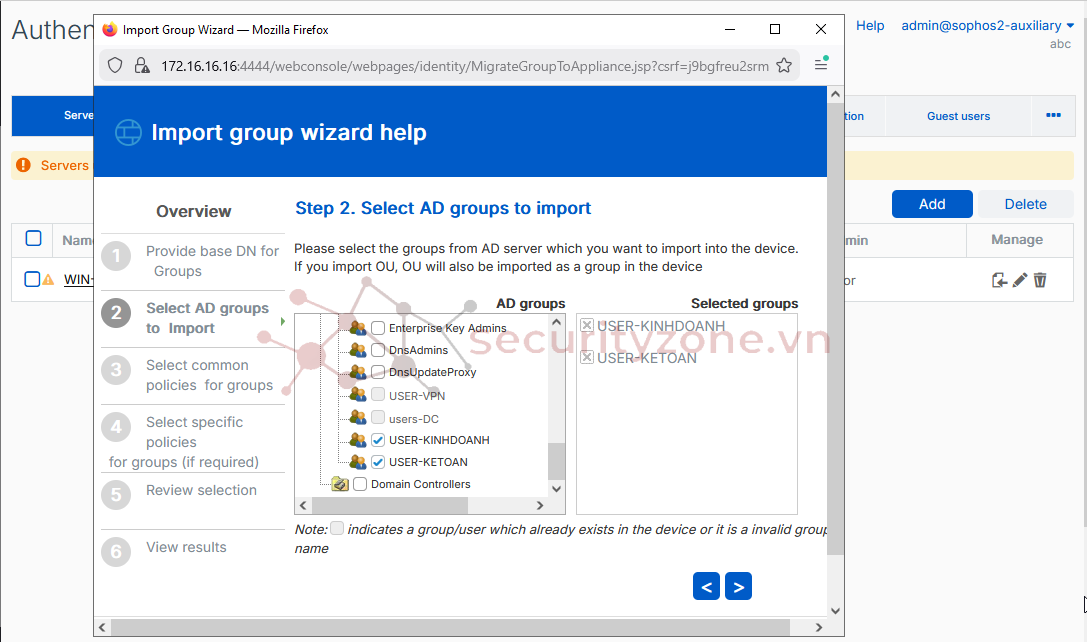

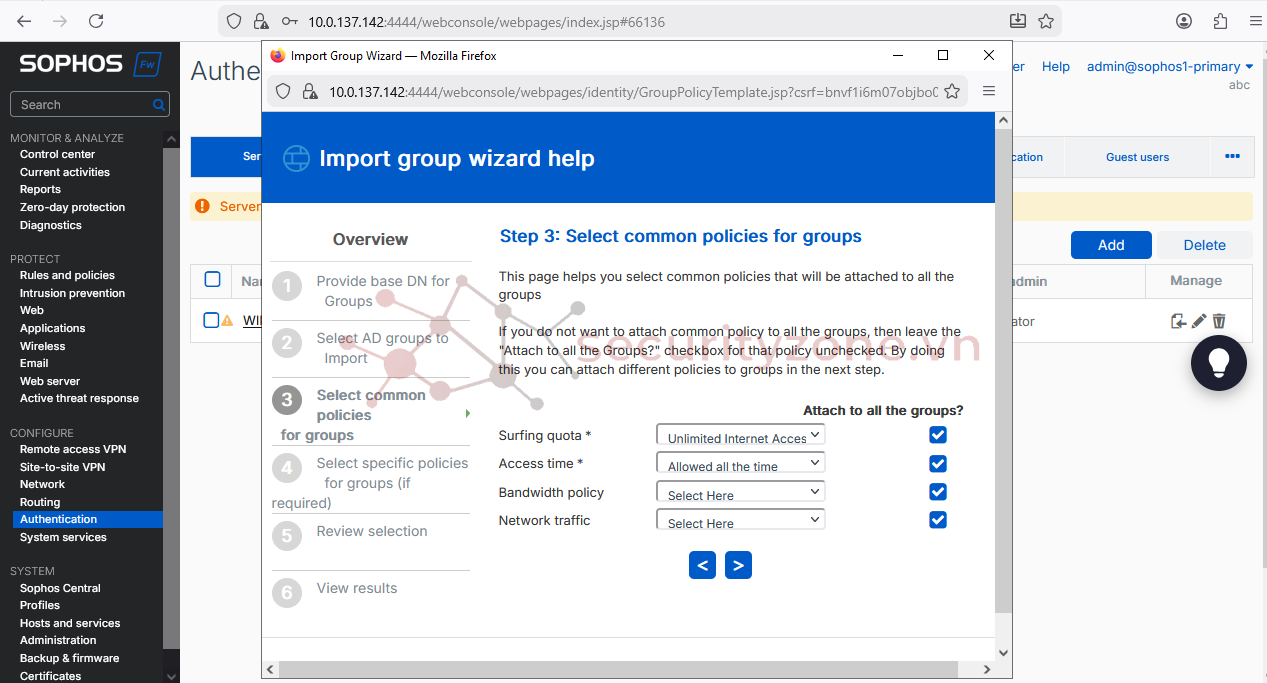

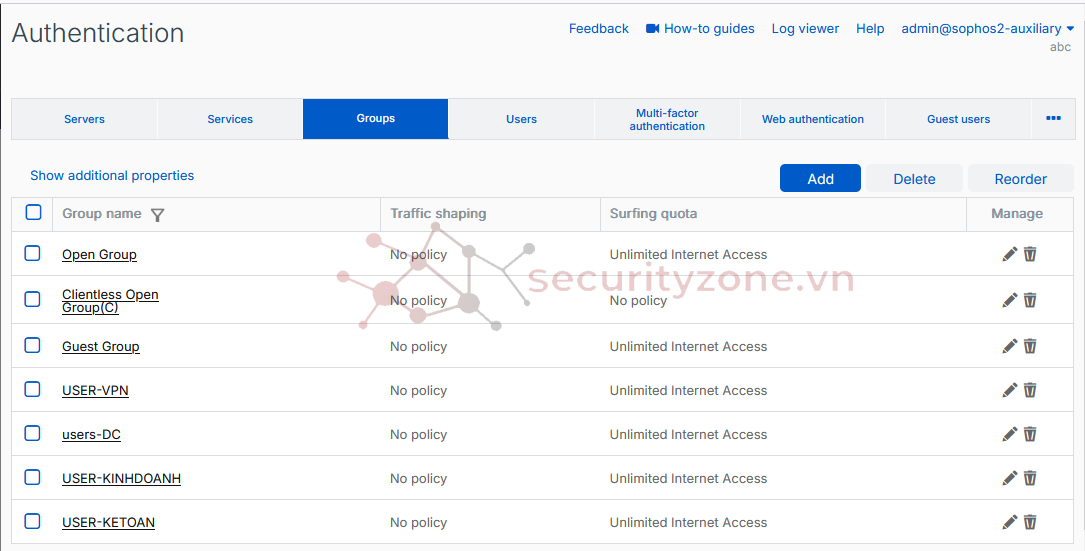

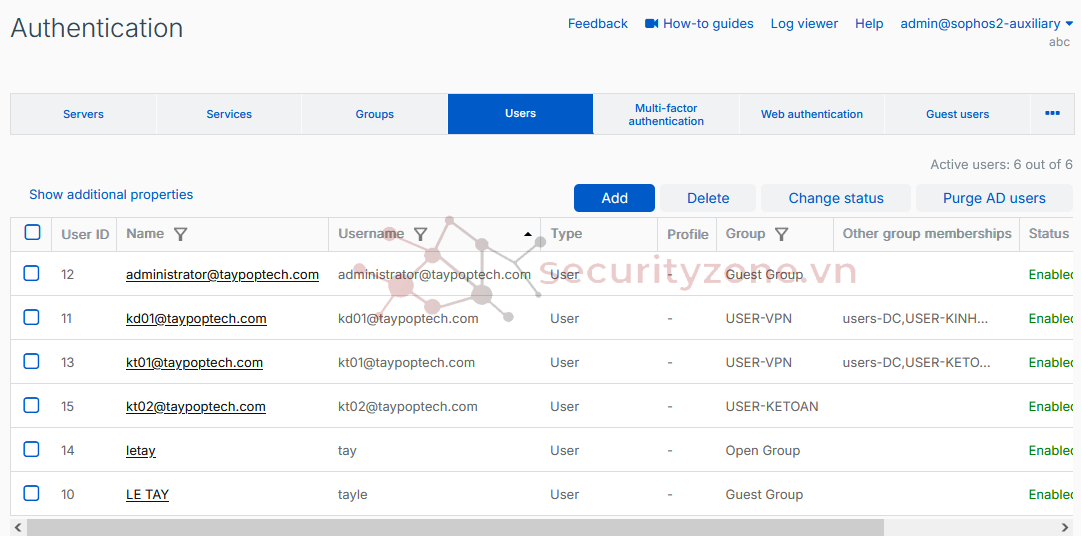

3. Import Group DC lên Sophos

Hình 1.3. Import Group từ DC lên Sophos

Hình. Kiểm tra User/Group trên Sophos sau khi kết nối đến AD

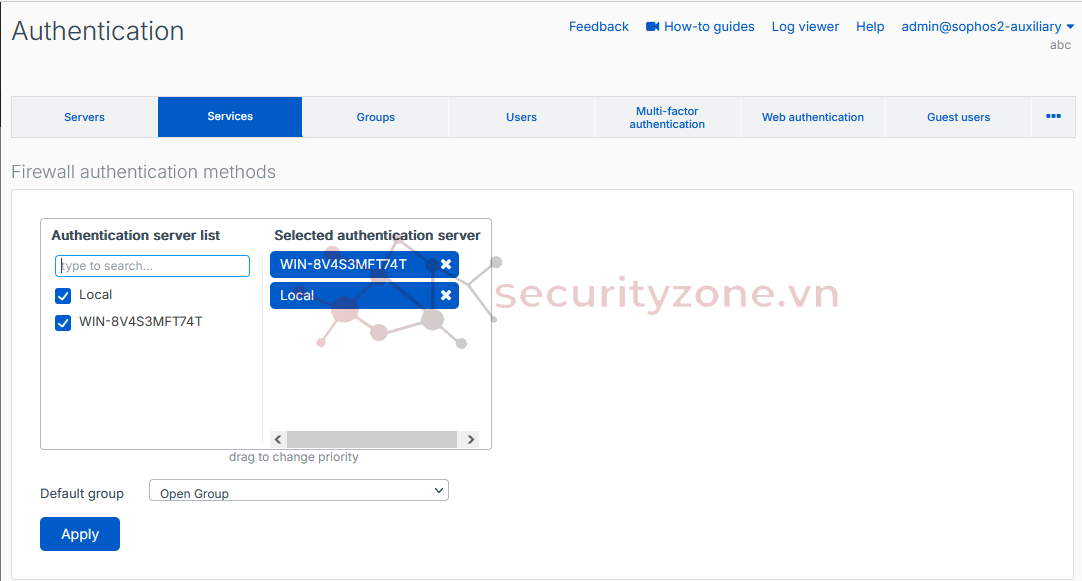

4. Cấu hình Dịch vụ (Services)

- Authentication > Services.

- Trong phần Firewall Authentication Methods, chọn AD Server bạn vừa tạo và đưa nó lên vị trí đầu tiên

Hình 1.4. Cấu hình Authentication Methods

Giai đoạn 2: Xác định người dùng (Single Sign-On)

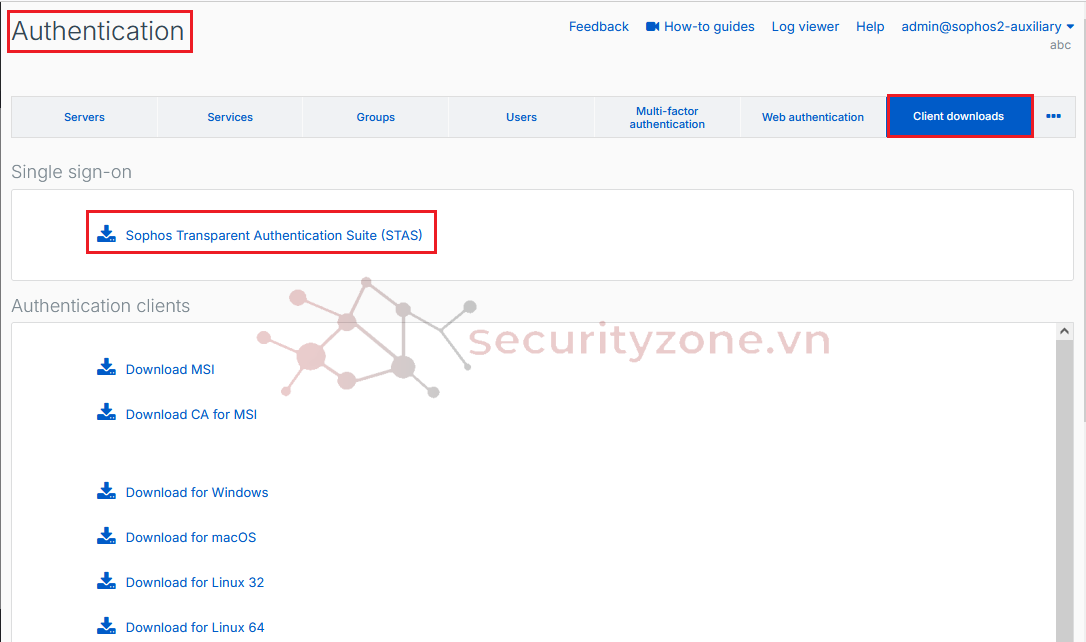

1. Cài đặt STAS trên AD Server

- Tải bộ cài STAS từ trang chủ Sophos hoặc trực tiếp từ mục Authentication > Client Downloads trên firewall.

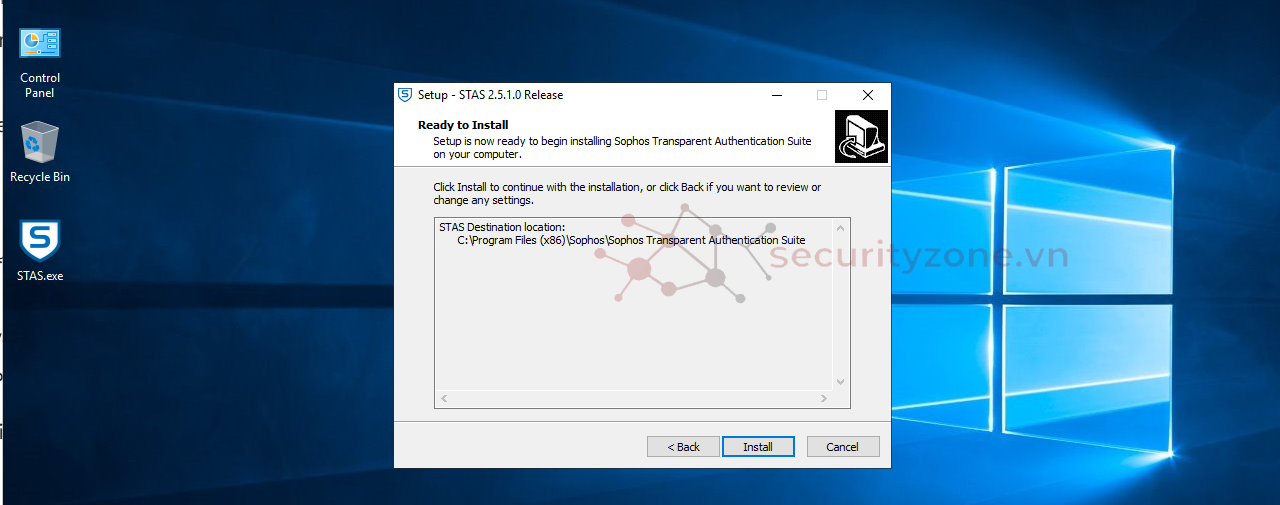

- Cài đặt lên máy chủ AD (Domain Controller).

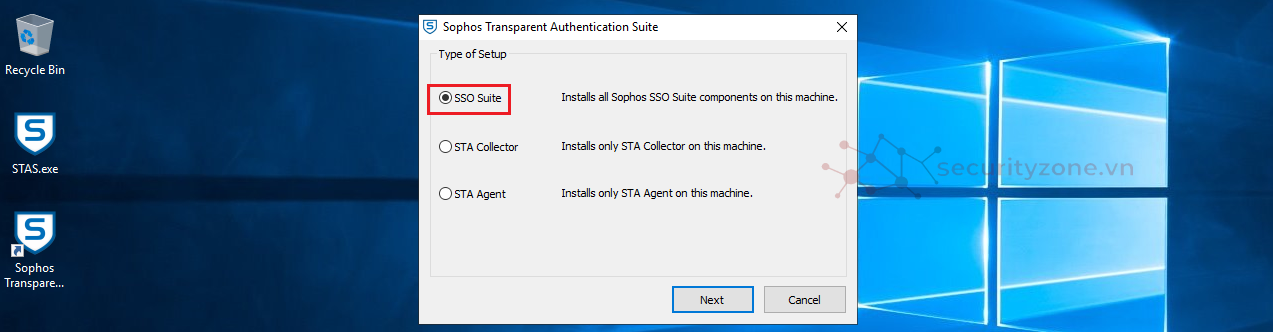

- Cấu hình STAS

Hình 2.1. Tải STAS trên Sophos

Hình 2.2. Cài đặt STAS trên DC

Hình 2.3. Chọn SSO Suite

- SSO Suite là gói "tất cả trong một", bao gồm cả STA Agent và STA Collector.

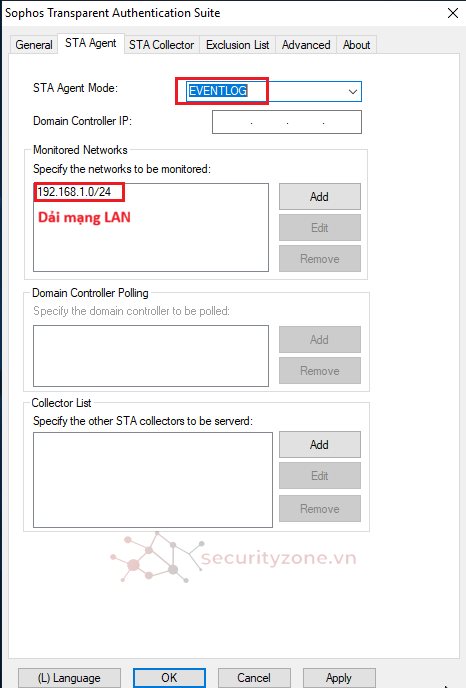

- STA Agent: Có nhiệm vụ "đọc" các bản tin đăng nhập (Event Logs) ngay trên máy DC để biết ai vừa login.

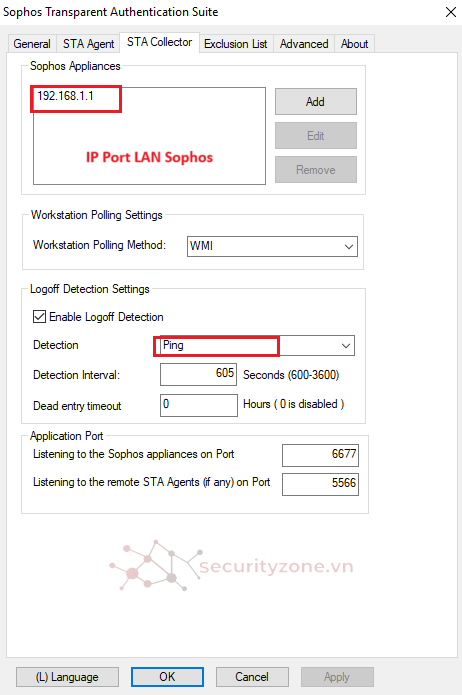

- STA Collector: Có nhiệm vụ gom thông tin từ Agent và gửi về cho Firewall Sophos XG.

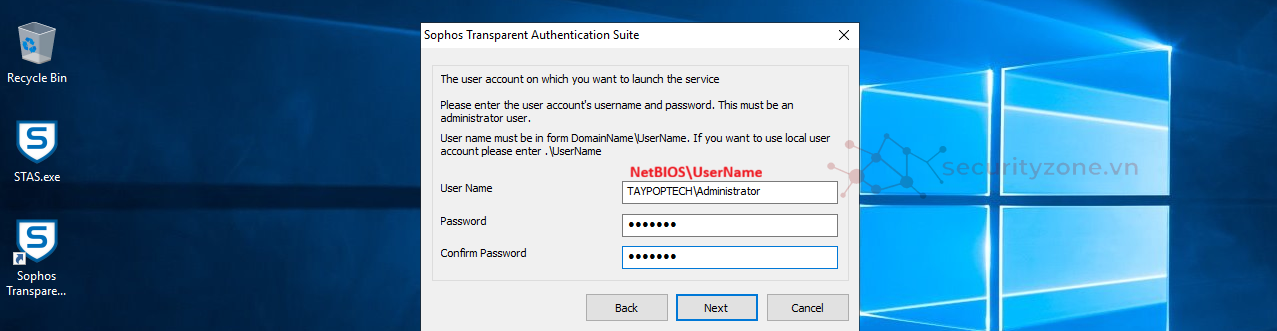

Hình 2.4. Khai báo account xác thực

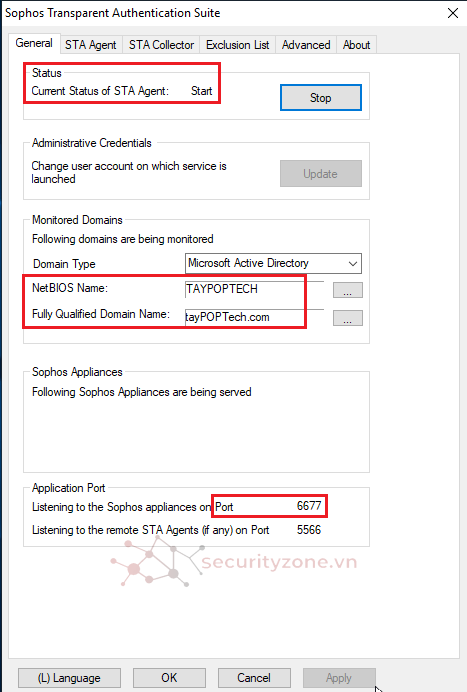

Hình 2.5. Cấu hình NetBIOS, FQDN, Port, Status

Hình 2.6. Khai báo mạng LAN

Hình 2.7. Khai báo IP cổng LAN của Sophos

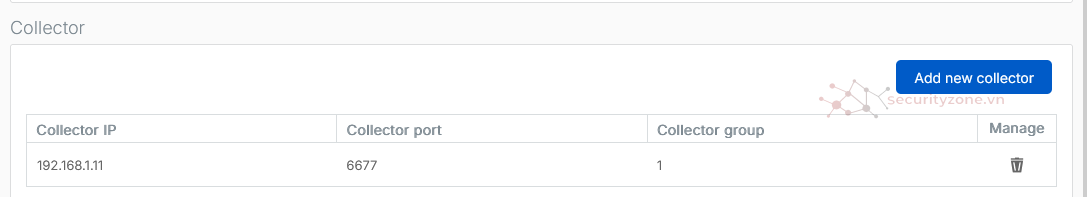

2. Kích hoạt STAS trên Sophos XG

- Vào Authentication > STAS.

- Bật nút ON (Enable).

- Nhấn Activate STAS.

- Tại phần Collector IP, nhập IP của máy chủ AD (nơi cài STAS Agent)

- Nhấn Save.

Hình 2.8. Bật STAS

Identity probe time-out (120 Seconds): Khi có một IP mới truy cập mạng, Firewall sẽ hỏi máy chủ AD (Probe): IP này là của user nào. Đây là thời gian tối đa Firewall chờ câu trả lời.

Restrict client traffic during identity probe: Trong lúc chờ máy chủ AD trả lời (khoảng 1-2 giây), Firewall có cho phép người dùng lướt web không?

Yes: Chặn mọi truy cập cho đến khi xác định được danh tính.

Ưu điểm: Bảo mật cao, đảm bảo mọi log đều có tên user.

Nhược điểm: Lần đầu mở web trong ngày có thể bị trễ (lag) khoảng 1-2 giây.

No: Cho phép truy cập ngay lập tức dù chưa biết là ai.

Ưu điểm: Trải nghiệm người dùng mượt.

Nhược điểm: Một số gói tin đầu tiên sẽ bị ghi nhận là "Unidentified" (Không xác định) và có thể lọt qua các policy dành cho user cụ thể.

Enable user inactivity: Nếu người dùng không tạo ra lưu lượng mạng trong một khoảng thời gian, Firewall sẽ tự động logout người dùng đó khỏi hệ thống.

Lý do: STAS hoạt động dựa trên log đăng nhập của Windows. Việc Firewall tự logout dựa trên "không lướt web" thường gây ra tình trạng người dùng đang làm việc (soạn Word, Excel offline) tự nhiên bị mất kết nối mạng, phải chờ xác thực lại rất phiền phức. Hãy để việc logout cho AD Server xử lý.

Hình 2.9. Khai báo Collector (chính là máy DC đã cài dặt STAS)

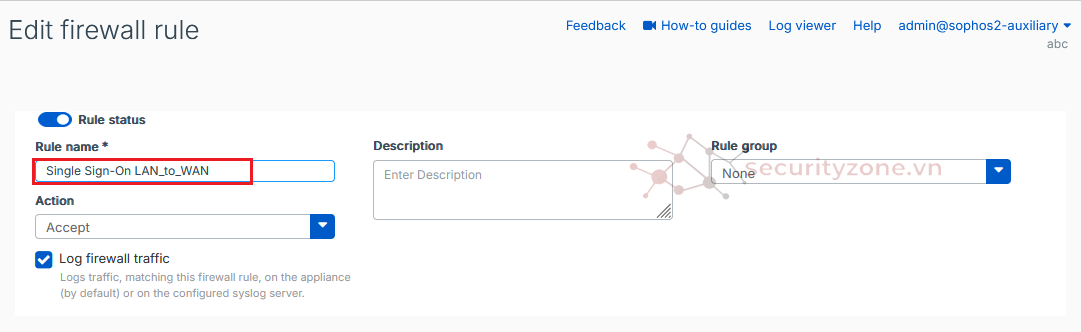

Giai đoạn 3: Tạo Policy quản lý theo User

- Vào Rules and policies > Firewall rules.

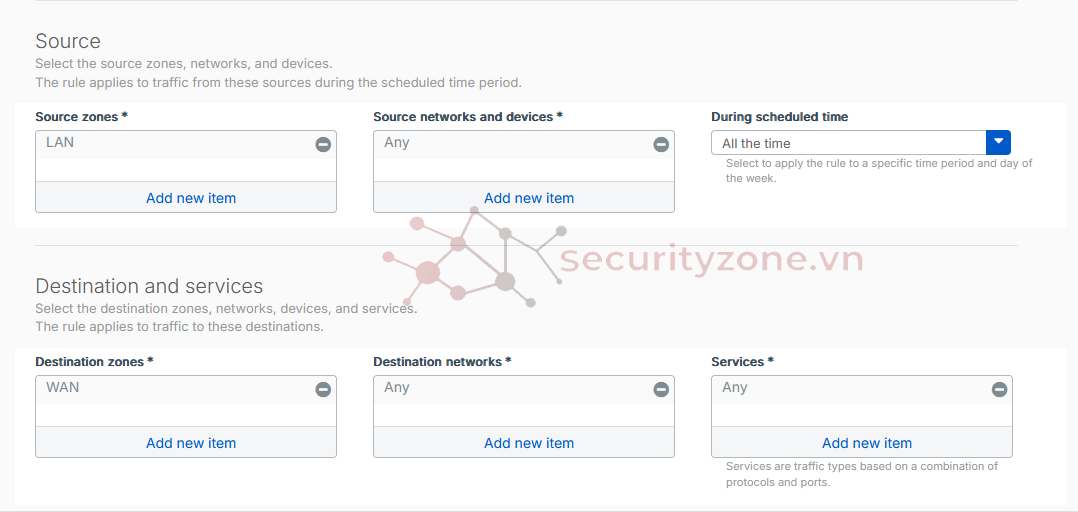

- Tạo mới hoặc sửa rule LAN to WAN.

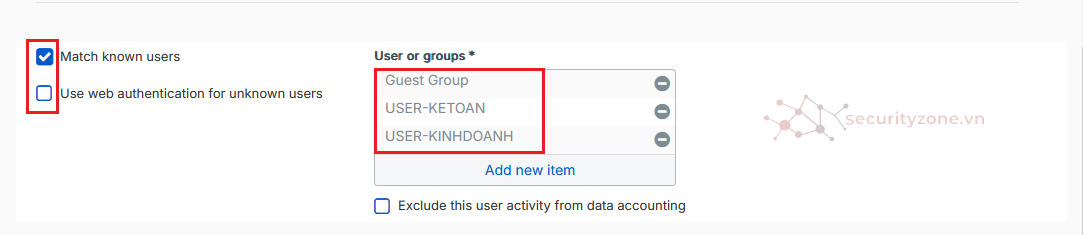

- Trong phần Source networks and devices, tích chọn Match known users, không chọn

- Tại mục User or groups, chọn các Group AD bạn đã import (Ví dụ: Cho phép Group "Giam-Doc" truy cập Full, Group "Nhan-Vien" bị chặn Facebook).

Hình 3.1. Profile Rule

Hình 3.2. Khai báo Source/Destination zone/network/services

Hình 3.3. Cấu hình User/Group xác thực

Giai đoạn 4: Cấu hình Các Rule Inbound, Outbound trên DC

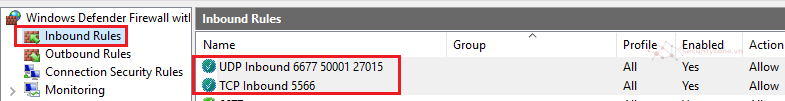

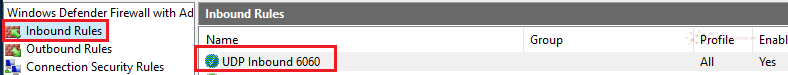

Hình 4.1. Mở các port Inbound cần thiết trên DC

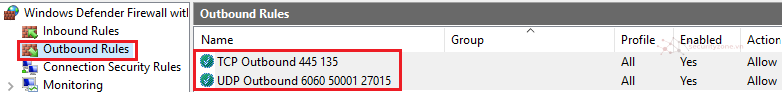

Hình 4.2. Mở các port Outbound cần thiết trên DC

Giai đoạn 5: Test trên máy Client

Máy client đã join domain, DNS trỏ về máy DC, máy DC đóng vài trò làm máy DNS cho các máy nội bộ luôn

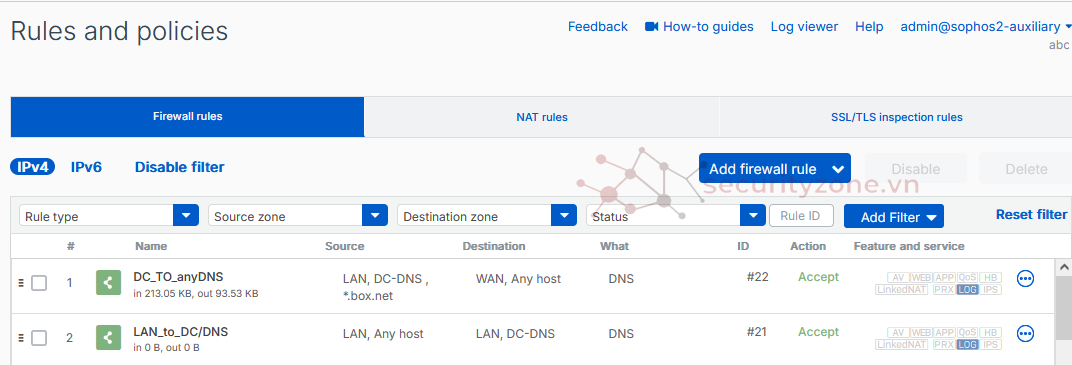

Hình 5.1. Máy DC truy vấn DNS đến mọi nơi, LAN được phép truy vấn DNS từ DC

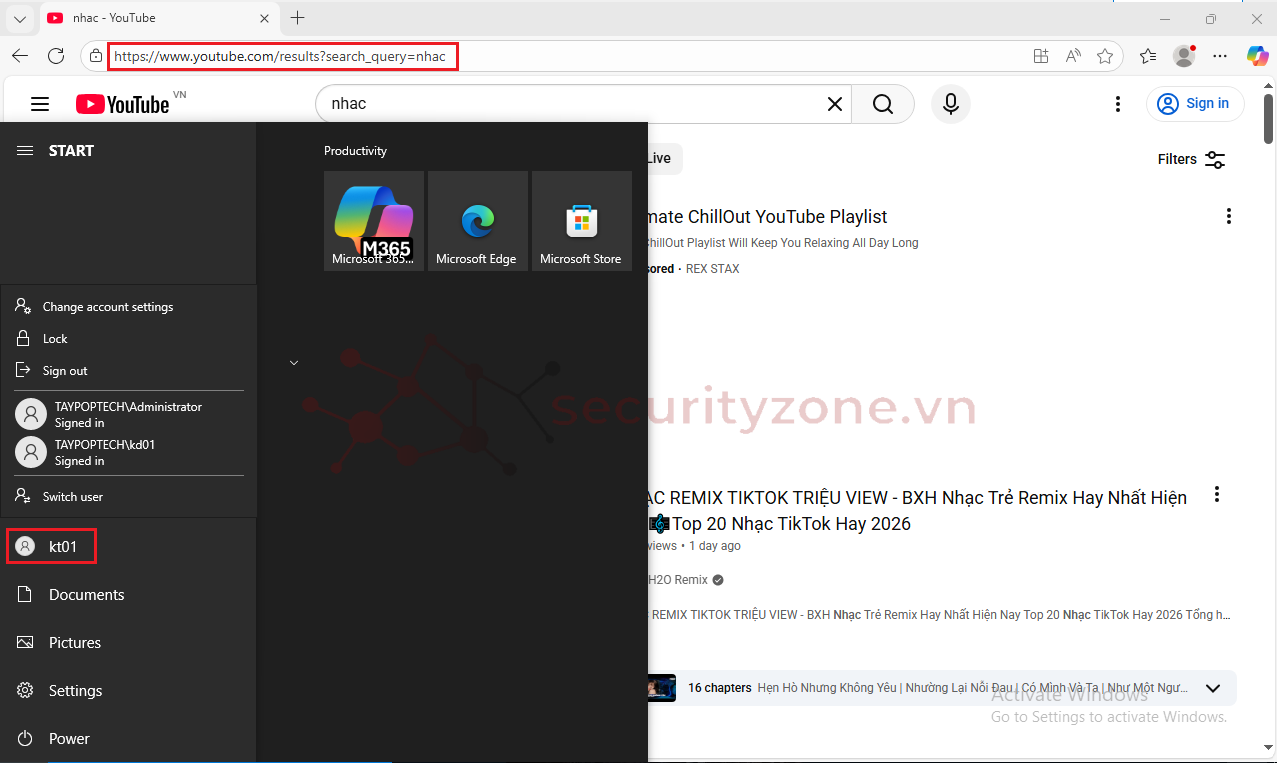

Hình 5.2. Với User domain mà match với Rule “Single Sign-On LAN_to_WAN” thì truy cập website không cần phải xác thực

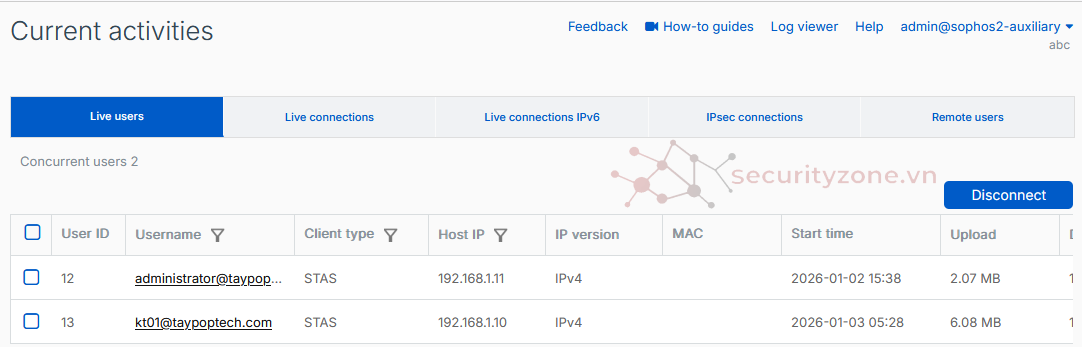

Hình 5.3. Kiểm tra Live users

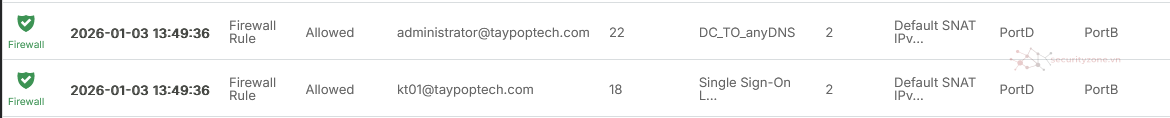

Hình 5.4. Kiểm tra Log Views

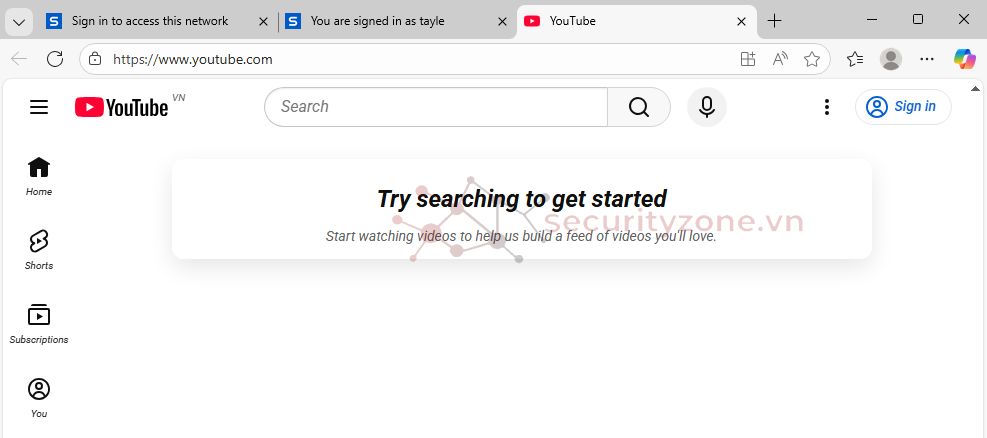

Hình 5.5. Nếu user không thuộc vào rule “Single Sign-On LAN_to_WAN” thì sẽ bắt xác thực