AnhTuIS

Moderator

Tìm hiểu giải pháp, kiến trúc, giấy phép Forescout NAC

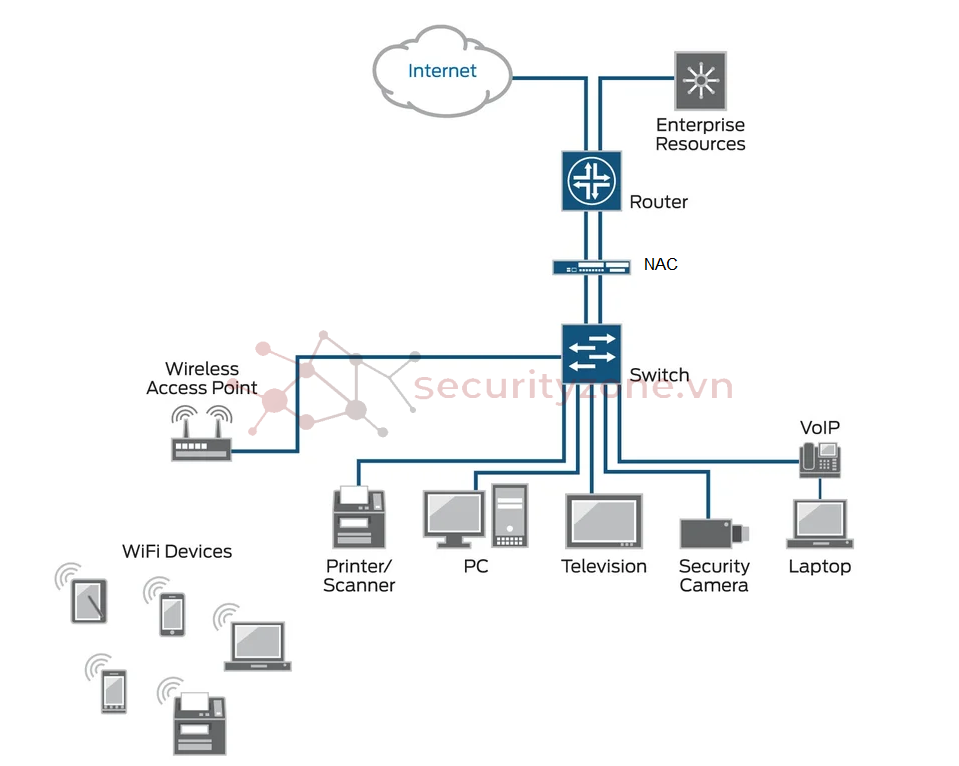

- Trong bối cảnh hệ thống mạng doanh nghiệp ngày càng phức tạp, với hàng loạt thiết bị đầu cuối thuộc nhiều loại khác nhau (PC, laptop, thiết bị IoT, camera, máy in...), việc kiểm soát ai được phép kết nối vào mạng, và các thiết bị đó có tuân thủ chính sách bảo mật hay không, trở thành một yêu cầu bắt buộc. Đây là lý do giải pháp Network Access Control (NAC) đóng vai trò then chốt trong chiến lược bảo mật mạng hiện đại.

- Forescout NAC là một trong những nền tảng NAC mạnh mẽ và phổ biến nhất hiện nay, nổi bật với khả năng phát hiện, phân loại, kiểm soát và phản ứng với mọi thiết bị kết nối vào mạng – kể cả thiết bị không thể cài agent. Không giống nhiều giải pháp NAC truyền thống dựa hoàn toàn vào 802.1X, Forescout cho phép triển khai theo nhiều phương thức linh hoạt, phù hợp cả với hệ thống mạng mới lẫn hạ tầng cũ không hỗ trợ 802.1X.

- Bài viết này sẽ giúp bạn hiểu tổng quan kiến trúc hoạt động của Forescout NAC, bao gồm các thành phần chính, cơ chế phát hiện và kiểm soát thiết bị, các phương thức triển khai, cùng khả năng tích hợp với hệ thống bảo mật khác trong doanh nghiệp, cũng như các hình thức giấy phép bản quyền (license) mà Forescout cung cấp – từ theo số lượng thiết bị, tính năng bảo mật nâng cao cho đến các gói mở rộng tích hợp.

Mục lục:

I. Các mô hình triển khai NAC

- Network Access Control (NAC) có thể được triển khai theo hai cách chính, dựa trên cơ chế quản lý thiết bị (Agent-based vs Agentless) và vị trí trong mạng (Inline vs Out-of-Band). Dưới đây là chi tiết:1. Dựa trên cơ chế quản lý thiết bị

- NAC được phân loại theo cách thu thập thông tin và kiểm soát thiết bị kết nối mạng.- Agent-based NAC (Dùng phần mềm Agent)

Cơ chế: Cài đặt phần mềm (agent) trên thiết bị để thu thập thông tin chi tiết như hệ điều hành, bản vá bảo mật, phần mềm diệt virus, v.v.

Ưu điểm:- Kiểm soát chi tiết, giám sát liên tục.

- Phù hợp với môi trường yêu cầu bảo mật cao (ví dụ: doanh nghiệp lớn, tổ chức tài chính).

Nhược điểm: - Khó triển khai trên số lượng lớn thiết bị.

- Không phù hợp với thiết bị IoT hoặc thiết bị không hỗ trợ cài phần mềm.

- Agentless NAC (Không dùng phần mềm Agent)

Cơ chế: Sử dụng các phương pháp như quét mạng, phân tích DHCP hoặc SNMP để thu thập thông tin mà không cần cài phần mềm.

Ưu điểm:- Triển khai nhanh, dễ dàng.

- Phù hợp với môi trường có nhiều thiết bị không quản lý (ví dụ: mạng khách, BYOD).

Nhược điểm: - Thông tin thu thập không chi tiết.

2. Dựa trên vị trí trong mạng

- NAC được phân loại theo cách thiết bị NAC tương tác với lưu lượng mạng.- Inline NAC (Nằm trên đường truyền)

Cơ chế: Thiết bị NAC được đặt trực tiếp trên đường truyền dữ liệu, kiểm soát và xử lý lưu lượng mạng theo thời gian thực.

Ưu điểm:- Kiểm soát chặt chẽ, phản ứng nhanh với các mối đe dọa.

- Phù hợp với mạng cần bảo mật cao.

Nhược điểm: - Yêu cầu thay đổi cấu trúc mạng, có thể gây gián đoạn nếu không được lập kế hoạch kỹ lưỡng.

- Out-of-Band NAC (Không nằm trên đường truyền)

Cơ chế: Thiết bị NAC giám sát lưu lượng qua SPAN hoặc TAP và áp dụng chính sách thông qua switch, router.

Ưu điểm:- Triển khai dễ dàng, không ảnh hưởng trực tiếp đến hiệu suất mạng.

- Phù hợp với mạng lớn, phức tạp.

Nhược điểm: - Phản ứng chậm hơn so với Inline.

- Phụ thuộc vào khả năng tích hợp với thiết bị mạng.

II. Giới thiệu về Forescout NAC

1. Giới thiệu về Forescout NAC

- Forescout Technologies, thành lập năm 2000, là công ty tiên phong trong lĩnh vực NAC, phục vụ hàng nghìn khách hàng toàn cầu, bao gồm nhiều tổ chức lớn.- Forescout NAC nổi bật với kiến trúc không sử dụng agent (agentless), tự động phát hiện và phân loại thiết bị, đặc biệt hiệu quả cho môi trường IoT, OT và BYOD. Sử dụng hơn 20 kỹ thuật phát hiện (như DHCP, SNMP, NetBIOS) và Forescout Device Cloud với hàng triệu bản sao thiết bị, giúp tăng khả năng phát hiện thiết bị đáng kể.

- Forescout vượt trội nhờ vào các khả năng:

- Tầm nhìn toàn diện: Phát hiện nhanh và phân loại chính xác thiết bị với hơn 150 thuộc tính, dựa trên hàng tỷ điểm dữ liệu từ Forescout Device Cloud.

- Chính sách động: Áp dụng chính sách an ninh theo thời gian thực (VLAN, block port, quarantine).

- Tích hợp mạnh mẽ: Tích hợp với nhiều công cụ bên thứ ba (như switch, firewall, SIEM, MDM) thông qua các giao thức như REST API, Syslog, và plugin.

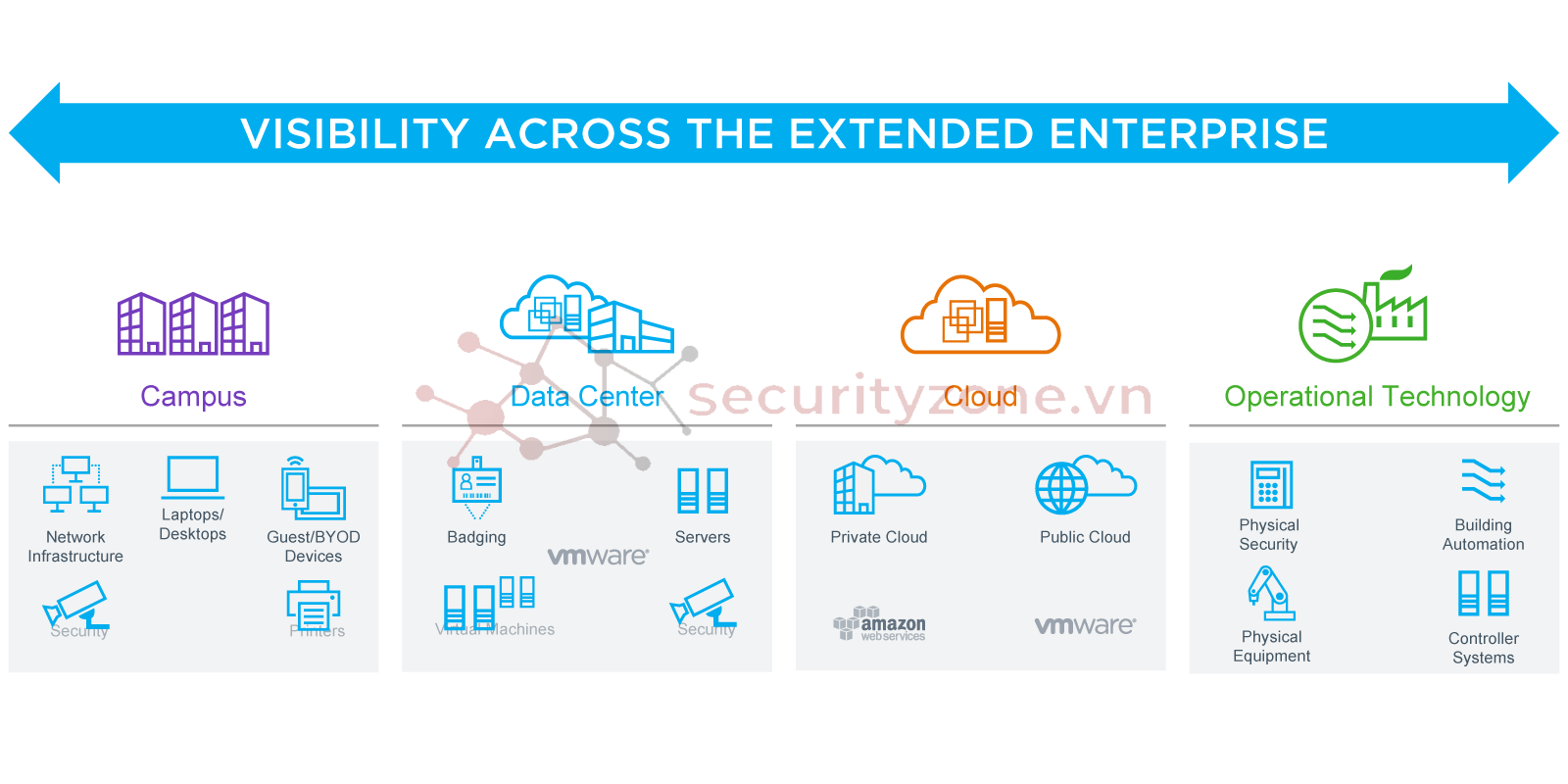

a. Tầm nhìn toàn diện:

- ForeScout thu thập tất cả thông tin, giám sát thời gian thực các tài sản (Assets) mới kết nối vào mạng bằng công nghệ chủ động hoặc bị động, quản lý liên tục các thiết bị quản trị, không quản trị và IoT trong mọi môi trường (Campus, Data Center, Cloud, Công nghiệp). Giải pháp sẽ phân loại, đánh giá và theo dõi thiết bị từ khi kết nối đến khi rời hệ thống.

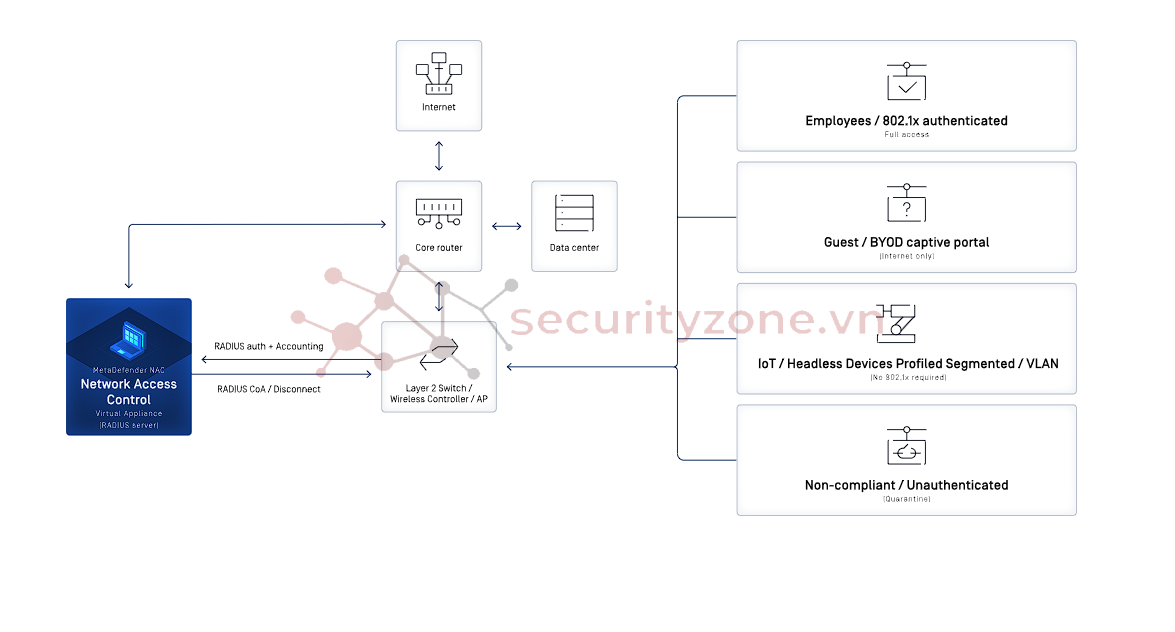

- Forescout tự động phát hiện và phân loại thiết bị đầu cuối đa dạng, từ máy tính, điện thoại, máy in, đến thiết bị IoT như camera giám sát, sử dụng các kỹ thuật như DHCP fingerprinting, MAC-based classification, và NetBIOS. Dynamic Classification gắn tag và nhóm thiết bị (Corporate, Guest, IoT) để quản lý hiệu quả.

b. Chính sách động:

- ForeScout xây dựng chính sách an ninh tinh vi để quản lý thiết bị, tự động giới hạn truy cập, phát hiện và khắc phục lỗ hổng bảo mật.

- Forescout tích hợp với Switch, Router, Wireless Controller (WLC), Access Point (AP), và Firewall , sử dụng giao thức RADIUS, SNMP, API để thực thi chính sách.

- Khi phát hiện vi phạm, hệ thống phản ứng theo mức độ:

- Cảnh báo người dùng với vi phạm nhẹ (email, thông báo, syslog);

- Thực thi biện pháp mạnh với vi phạm nghiêm trọng (cách ly, ngắt kết nối, ép cài ứng dụng bảo mật).

- ForeScout cho phép/giới hạn truy cập dựa trên đặc tính thiết bị, giám sát liên tục, đảm bảo tuân thủ quy chuẩn an ninh quốc tế, ngăn thiết bị/ứng dụng trái phép, duy trì trạng thái an ninh tối ưu và bảo vệ người dùng khỏi mối đe dọa.

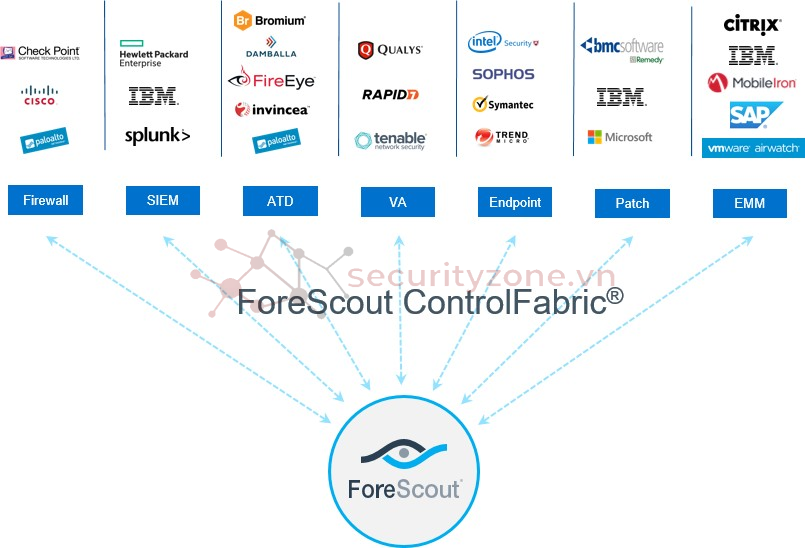

c. Tích hợp mạnh mẽ:

- ForeScout tích hợp với các giải pháp an ninh (ATD, CMT, EMM, EPP/EDR, ITSM, NGFW, PAM, Secure Cloud, SIEM, VA), chia sẻ thông tin, tạo hệ thống bảo vệ thống nhất. Hệ thống tự động hóa quy trình, phản ứng thời gian thực với mối đe dọa bằng cách liên kết dữ liệu và áp dụng chính sách phù hợp.

2. Kiến trúc Forescout NAC

- Forescout NAC được xây dựng trên Forescout Platform (CounterACT), hoạt động như một trung tâm kết nối, quản lý thiết bị từ cơ sở hạ tầng vật lý (OT) đến IT và đám mây, đồng thời tích hợp với hạ tầng mạng và các nền tảng bảo mật. Dưới đây là các thành phần và tính năng chính:a. Các thành phần chính của Forescout NAC

- Thành phần cốt lõi (phần cứng/phần mềm):

- Enterprise Manager:

- Quản trị tập trung, hỗ trợ cấu hình và xây dựng chính sách kiểm soát truy cập trên giao diện duy nhất.

- Giám sát, báo cáo hoạt động của các thiết bị Appliance.

- Thiết bị Appliance:

- Phát hiện, phân loại thiết bị có địa chỉ IP trong mạng.

- Giám sát tình trạng máy trạm (phần mềm anti-virus, bản vá,…) theo chính sách bảo mật.

- Kiểm soát truy cập mạng dựa trên vai trò người dùng và trạng thái thiết bị.

- Agent (Tùy chọn):

- Thu thập thông tin từ máy trạm để gửi về ForeScout.

- Cảnh báo người dùng nếu máy trạm không tuân thủ chính sách bảo mật.

- Tắt tiến trình không hợp lệ hoặc chạy mã sửa chữa để khắc phục máy trạm không đạt chuẩn.

- Các giải pháp chức năng (Solutions):

- eyeSight: Tự động phát hiện và phân loại thiết bị bằng Forescout Device Cloud, chứa hơn 12 triệu fingerprints và phân tích 150+ thuộc tính (loại thiết bị, hệ điều hành, mức độ rủi ro). Ví dụ, nhận diện thiết bị IoT như camera giám sát hoặc máy in trong mạng doanh nghiệp.

- eyeControl: Thực thi chính sách an ninh theo thời gian thực, tự động thực hiện các hành động như chuyển VLAN, chặn port, hoặc cách ly thiết bị không tuân thủ.

- eyeExtend: Tích hợp với hơn 70 công cụ bên thứ ba (SIEM, MDM, firewall, AD/LDAP) qua APIs và Connect Apps, mở rộng khả năng bảo mật.

- eyeInspect: Tập trung vào môi trường OT, giám sát và phát hiện mối đe dọa trên các thiết bị công nghiệp (PLC, RTUs) bằng cách phân tích lưu lượng mạng chuyên sâu, đảm bảo an ninh cho hệ thống điều khiển công nghiệp (ICS).

- eyeSegment: Hỗ trợ phân đoạn mạng (network segmentation) để giảm bề mặt tấn công, tự động áp dụng chính sách phân đoạn dựa trên đặc điểm thiết bị, như tách biệt mạng IoT khỏi mạng doanh nghiệp.

- Và còn nhiều solution khác...

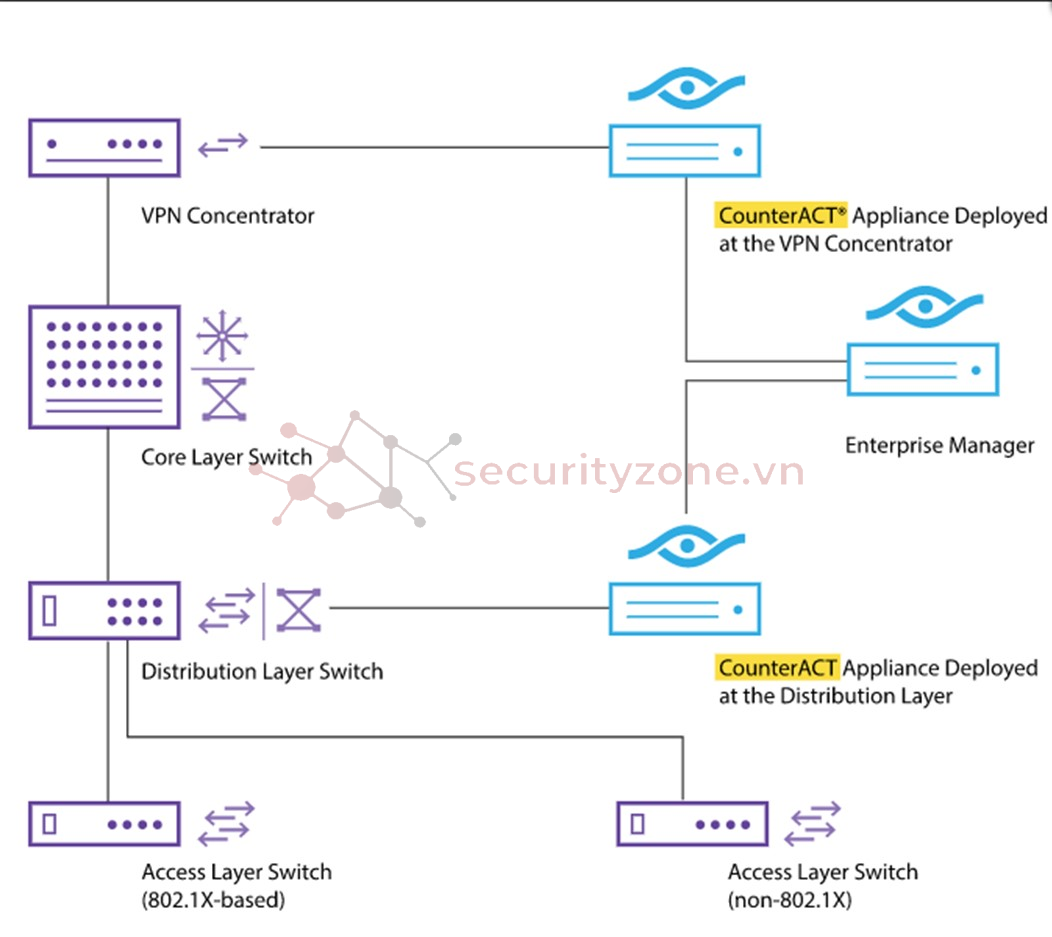

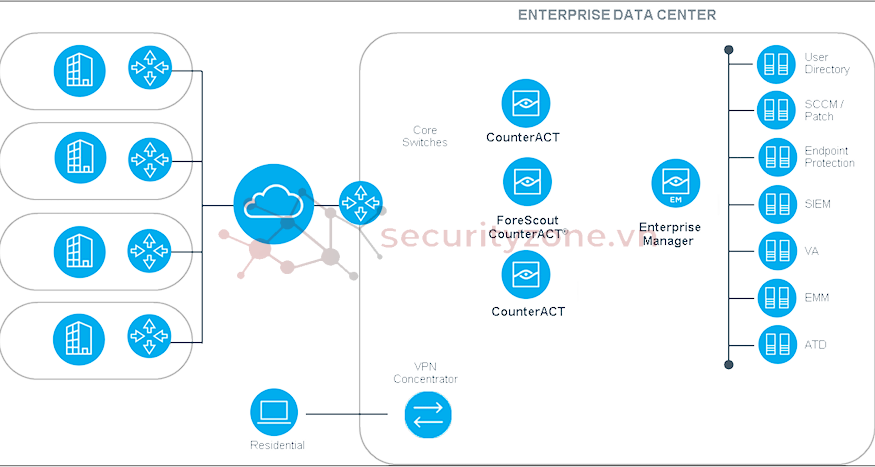

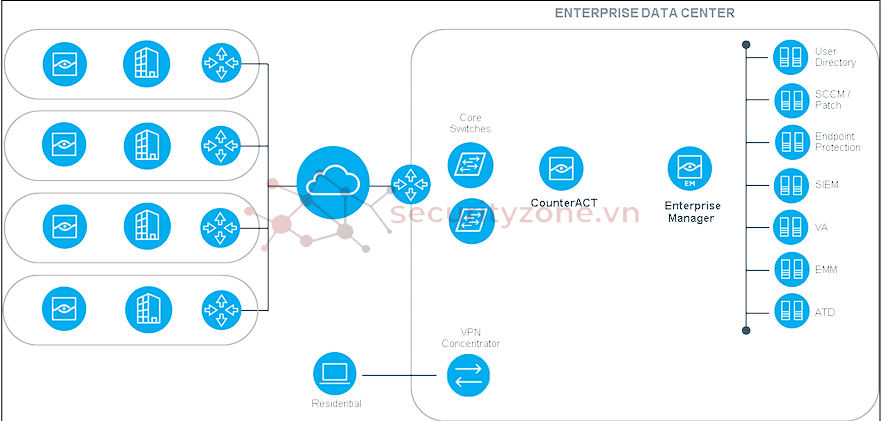

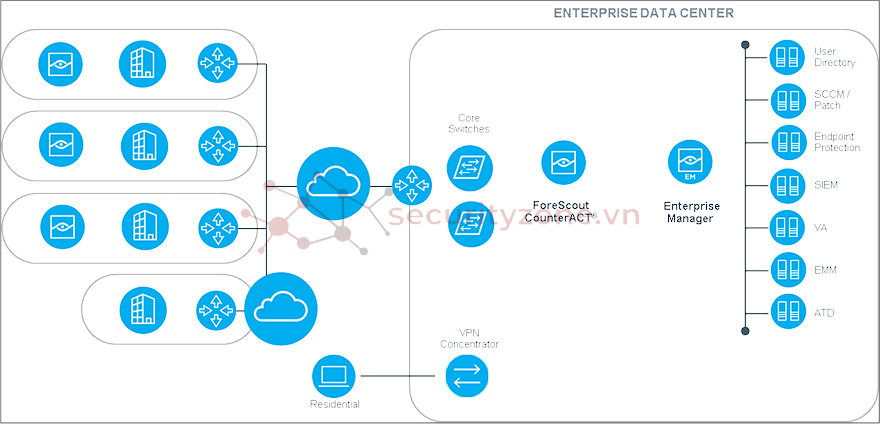

b. Mô hình triển khai

- Forescout NAC hỗ trợ các mô hình triển khai linh hoạt, phù hợp với nhiều quy mô tổ chức:

- Centralized: Một máy chủ CounterACT quản lý toàn bộ mạng, phù hợp cho tổ chức nhỏ hoặc vừa (<1000 thiết bị).

- Ưu điểm: Dễ triển khai, chi phí thấp.

- Ví dụ: Một trường học với 500 thiết bị sử dụng một CounterACT appliance để quản lý tập trung.

- Distributed: Nhiều CounterACT appliance phân bố tại các site, kết nối với Enterprise Manager để quản lý tập trung, phù hợp cho tổ chức lớn hoặc đa quốc gia.

- Ưu điểm: Giảm tải, tăng khả năng chịu lỗi.

- Ví dụ: Một tập đoàn với 10 chi nhánh triển khai CounterACT tại mỗi chi nhánh, với EM tại trụ sở chính.

- Hybrid Deployment: Kết hợp cả hai mô hình trên để tối ưu hóa hiệu suất.

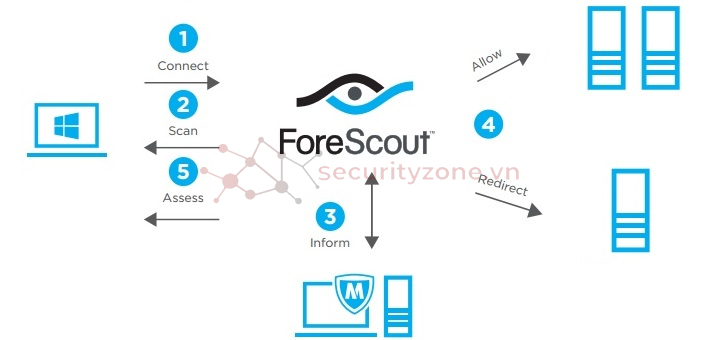

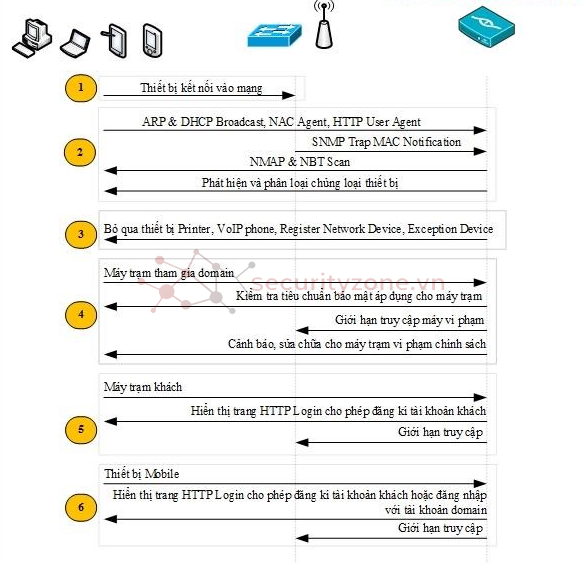

c. Cách hoạt động của giải pháp ForeScout

- Khi thiết bị mạng kết nối vào hệ thống qua Wired/Wireless

- Thiết bị CounterACT nhận thông tin từ cổng SPAN hoặc từ hệ thống Switch Access (SNMP Trap), sau đó sử dụng các kỹ thuật thụ động (như SNMP traps, DHCP fingerprinting) và chủ động (như NMAP, RPC, SSH) để phát hiện và phân loại chủng loại thiết bị.

- Thông tin liên quan của thiết bị sẽ được thiết bị CounterACT cập nhật lên thiết bị CEM. Các chính sách kiểm soát truy nhập đã được cấu hình trên thiết bị CEM sẽ được cập nhật trở lại thiết bị CounterACT tương ứng.

- Đối với các thiết bị Printer, VoIP phone, UPS, Network Device, thiết bị CounterACT sẽ liên tục giám sát, thông báo cho quản trị viên, nhưng không thực hiện kiểm soát truy nhập.

- Nếu thiết bị là máy trạm PC/Laptop của , CounterACT thực hiện kiểm tra các tiêu chuẩn bảo mật và tự động sửa chữa cho máy trạm vi phạm

- Nếu thiết bị là máy trạm khách, CounterACT thực hiện giới hạn truy cập và hiển thị trang web cho đăng kí tài khoản khách.

- Nếu thiết bị là mobile, CounterACT thực hiện giới hạn truy cập và hiển thị trang web cho phép đăng nhập tài khoản domain hoặc đăng kí tài khoản khách.

III. License Forescout NAC

- Forescout cung cấp các mô hình cấp phép linh hoạt, giúp doanh nghiệp dễ dàng triển khai giải pháp Network Access Control (NAC) phù hợp với quy mô và nhu cầu bảo mật. Giấy phép được tính dựa trên số lượng Endpoint (thiết bị như máy tính, điện thoại, server, thiết bị IoT, v.v.), với đơn vị cơ bản là 1.000 Endpoint. Dưới đây là chi tiết về các loại giấy phép, phương thức triển khai, gói sản phẩm, và dịch vụ hỗ trợ.1. Các loại giấy phép chính

- Forescout cung cấp hai loại giấy phép chính, được thiết kế để đáp ứng các nhu cầu triển khai khác nhau:- Term-Based License (TBL):

- Mô tả: Cấp phép sử dụng phần mềm Forescout (on-premises hoặc ảo hóa) trong một khoảng thời gian cố định (Term), bao gồm Premium Support Services (hỗ trợ kỹ thuật cao cấp).

- Ứng dụng: Phù hợp với các tổ chức muốn triển khai giải pháp NAC tại chỗ, với khả năng kiểm soát thiết bị chi tiết.

- Ví dụ: Các gói như Network Security Core và OT Security Core sử dụng TBL.

- Subscription:

- Mô tả: Cấp phép sử dụng dịch vụ cloud hoặc kết hợp phần mềm và dịch vụ cloud trong một khoảng thời gian cố định, cũng bao gồm Premium Support Services. Đối với các dịch vụ cloud trong gói Subscription (như TDR hoặc REM), dữ liệu được lưu trữ tại các khu vực như Mỹ, Canada, Đức, Anh, Qatar, hoặc Úc, tùy thuộc vào lựa chọn của khách hàng.

- Ứng dụng: Lý tưởng cho các doanh nghiệp muốn tận dụng khả năng quản lý và phân tích qua cloud, đặc biệt trong môi trường hybrid hoặc đa quốc gia.

- Ví dụ: Các gói như Zero Trust Assurance và Cyber Risk & Compliance sử dụng Subscription.

2. Phương thức triển khai

- Forescout hỗ trợ hai phương thức triển khai để đáp ứng các yêu cầu về hạ tầng mạng:- Per-Appliance:

- Mô tả: Triển khai trên phần cứng chuyên dụng của Forescout (Forescout branded Appliance), mang lại sự ổn định và hiệu suất cao.

- Ưu điểm: Không yêu cầu thêm phí triển khai phần mềm, phù hợp với các tổ chức có hạ tầng mạng truyền thống.

- Hạn chế: Ít linh hoạt hơn so với phương thức khác.

- Flexx Licensing (Flexible Deployment):

- Mô tả: Hỗ trợ triển khai dưới dạng máy ảo (virtual appliances), cảm biến dựa trên Docker (container-based sensors), hoặc trên phần cứng bên thứ ba được Forescout phê duyệt.

- Ưu điểm: Linh hoạt, phù hợp với các môi trường ảo hóa hoặc đám mây, cho phép phân bổ tài nguyên giấy phép hiệu quả.

- Yêu cầu: Phải trả thêm Flexible Deployment Fee để nhận hỗ trợ kỹ thuật từ Forescout.

- Ví dụ: Một doanh nghiệp đa chi nhánh có thể sử dụng Flexx Licensing để triển khai Forescout trên các máy chủ ảo tại các site khác nhau.

3. Gói sản phẩm (Bundle Offerings)

- Forescout cung cấp các gói sản phẩm (Bundle Offerings) được thiết kế để giải quyết các nhu cầu bảo mật cụ thể, bao gồm phần mềm, dịch vụ cloud, tích hợp với bên thứ ba, và Premium Support Services. Các gói này được cấp phép theo TBL hoặc Subscription, với quyền triển khai linh hoạt mà không cần thêm phí. Khi nâng cấp từ gói hiện tại sang gói cao hơn, Forescout cung cấp Bundle Offering Credit được tính dựa trên phần phí chưa sử dụng của gói hiện tại, giúp giảm chi phí khi nâng cấp lên gói cao hơn.- Network Security Core (TBL):

- Phát hiện, phân loại, và đánh giá tài sản mạng.

- Kiểm soát truy cập dựa trên chính sách (user, device, posture).

- Tích hợp với một module do Forescout xây dựng và các module cộng đồng.

- SKU: FS-NETSEC-CORE-1000-1Y-TBL.

- OT Security Core (TBL):

- Quản lý tài sản OT/ICS thông qua kiểm tra gói tin sâu (deep packet inspection).

- Phát hiện rủi ro, giám sát cấu hình, và đảm bảo tuân thủ trong môi trường công nghiệp.

- SKU: FS-OTSEC-CORE-1000-1Y-TBL.

- Network Security Automation & Control (TBL):

- Tương tự Network Security Core, nhưng cung cấp quyền truy cập vào tất cả module do Forescout xây dựng, tăng cường khả năng tích hợp.

- SKU: FS-NETSEC-AUTO-CTRL-1000-1Y-TBL.

- Zero Trust Assurance (Subscription):

- Bao gồm các tính năng của Network Security Core, cộng thêm khả năng phân đoạn mạng qua cloud và hiển thị mối quan hệ giữa các thực thể mạng.

- Lưu trữ dữ liệu tại Mỹ, Đức, hoặc Anh.

- SKU: FS-ZERO-TRUST-ASSURANCE-1000-1Y-SUB-*.

- Cyber Risk & Compliance (Subscription):

- Đánh giá rủi ro liên tục, giảm thiểu bề mặt tấn công thông qua khắc phục ưu tiên và thực thi tự động.

- Hỗ trợ thu thập dữ liệu linh hoạt (passive sensor, active probe, API).

- Lưu trữ dữ liệu tại Mỹ, Canada, Đức, Anh, Qatar, hoặc Úc.

- SKU: FS-CYBER-RISK-COMPL-1000-1Y-SUB-*.

- Network Security Cyber Assurance (Subscription):

- Kết hợp Zero Trust Assurance và Cyber Risk & Compliance, cung cấp khả năng bảo mật toàn diện với tất cả module do Forescout xây dựng.

- Lưu trữ dữ liệu tại Mỹ, Canada, Đức, Anh, Qatar, hoặc Úc.

- SKU: FS-NETSEC-CYBER-ASSURANCE-1000-1Y-SUB-*.

4. Dịch vụ Cloud

- Forescout cung cấp hai dịch vụ cloud chính, giúp tăng cường khả năng phát hiện mối đe dọa và quản lý rủi ro:- Threat Detection & Response (TDR):

- Mô tả: Thu thập và phân tích Enriched Logs để phát hiện mối đe dọa với độ chính xác cao, giới hạn trung bình 0.6 Events per Second (EPS) per Endpoint mỗi tháng. Nếu vượt quá trong 3 tháng liên tiếp, Forescout có thể tính phí bổ sung.

- Tùy chọn lưu trữ/tìm kiếm:

- Immediate Search Term: 7 hoặc 31 ngày.

- Archive Search Term: 31 hoặc 365 ngày (sau khi khôi phục từ lưu trữ).

- Lưu trữ dữ liệu: Mỹ, Canada, Đức, Anh, Qatar, Úc.

- SKU: FS-TDR--1000-1Y-SUB- (CORE, PLUS, PRO, STORAGE-UPG, EPS-UPG).

- Risk & Exposure Management (REM):

- Mô tả: Đánh giá liên tục bề mặt tấn công, giảm thiểu rủi ro và đảm bảo tuân thủ thông qua các biện pháp khắc phục ưu tiên.

- Lưu trữ dữ liệu: Mỹ, Canada, Đức, Anh, Qatar, Úc.

- SKU: FS-REM-1000-1Y-SUB-*.

5. Dịch vụ hỗ trợ

- Forescout cung cấp các dịch vụ hỗ trợ để đảm bảo triển khai và vận hành hiệu quả:- Forescout Assist for TDR:

- Giám sát an ninh mạng 24/7 và săn tìm mối đe dọa bởi chuyên gia Forescout, yêu cầu giấy phép TDR Cloud.

- SKU: FS-ASSIST-TDR-1000-1Y-SUB (tính theo Endpoint).

- Hardware Support:

- Hỗ trợ kỹ thuật và thay thế phần cứng lỗi (RMA services), tính theo đơn vị thiết bị (Unit). Hỗ trợ đặc biệt cho phần cứng hết vòng đời (End of Life) nếu được phê duyệt.

- SKU: FS-*-HW-1-1Y-SUB, FS-EOL-HW-1-1Y-SUB.

- Gold/Diamond Support:

- Dịch vụ hỗ trợ nâng cao (add-on), cung cấp hỗ trợ chuyên sâu, tính theo Flat Fee. Yêu cầu duy trì Premium Support Services cho tất cả sản phẩm.

- SKU: FS-GOLD-FF-1Y-SUB, FS-DIAMOND-FF-1Y-SUB.

- Adoption Support:

- Hỗ trợ triển khai và tối ưu hóa giải pháp, tính theo Flat Fee (dưới 50.000 Endpoint) hoặc per 1.000 Endpoint (trên 50.000 Endpoint). Thời hạn bắt đầu 15 ngày sau khi xử lý đơn hàng (hợp đồng mới) hoặc ngay sau khi hết hạn (gia hạn).

- SKU: FS-ADOPTION--FF-1Y-SUB, FS-ENTR-ADOPTION--1000-1Y-SUB.

IV. Kết luận

- Forescout NAC là một giải pháp kiểm soát truy cập mạng toàn diện, giúp doanh nghiệp giám sát và quản lý mọi thiết bị kết nối – kể cả thiết bị không cài agent hay không hỗ trợ 802.1X. Với khả năng triển khai linh hoạt, không phụ thuộc hạ tầng mạng và hỗ trợ tích hợp đa dạng với các hệ thống bảo mật khác, Forescout phù hợp với cả các tổ chức có yêu cầu bảo mật cao và môi trường hạ tầng phức tạp.- Qua việc tìm hiểu kiến trúc hoạt động, các thành phần chính và phương thức triển khai, bạn có thể hình dung rõ cách Forescout vận hành trong hệ thống thực tế. Đồng thời, việc hiểu rõ các loại giấy phép (license) sẽ giúp doanh nghiệp lựa chọn mô hình phù hợp với nhu cầu sử dụng, quy mô mạng và chiến lược bảo mật dài hạn.

- Đây là nền tảng quan trọng để xây dựng một hệ thống kiểm soát truy cập mạng mạnh mẽ, chủ động phát hiện, đánh giá rủi ro và phản ứng kịp thời trước các mối đe dọa tiềm ẩn từ thiết bị đầu cuối – điểm yếu phổ biến trong các cuộc tấn công hiện nay.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới