Trong bài viết trước mình đã giới thiệu tổng quan về công nghệ VMWare NSX, bài viết này chúng ta sẽ đi sâu vào kiến trúc cũng như cách hoạt động của các liên kết mạng trong hệ thống VMWare NSX.

Kiến trúc của VMWare NSX được chia thành 3 thành phần chính:

Từ phần giới thiệu về kiến trúc của VMWare NSX, mình cũng đã có đề cập đến một số thành phần dịch vụ mạng đóng vai trò kết nối các thành phần và kiến trúc trong hệ thống NSX. Cụ thể hơn chúng ta sẽ tìm hiểu trong phần này.

Gateway chỉ về các logical router, đóng vai trò gateway trong hệ thống mạng NSX, bao gồm 2 thành phần:

Gateway trong NSX luôn cần có một DR, còn một Tier-0 Gateway sẽ luôn có SR hoặc trường hợp Tier-1 Gateway cũng cần có SR khi được cấu hình các dịch vụ NAT hoặc DHCP. (Tier-0 là Gateway cao nhất trong cấu trúc định tuyến NSX cung cấp khả năng giao tiếp giữa mạng ảo và mạng vật lý; Tier-1 là Gateway phụ thuộc vào Tier-0 dùng để định tuyến giữa các mạng con bên trong mạng ảo.

Vậy thì có thể thấy, Segment giúp các VM trong cùng một phân vùng có thể giao tiếp với nhau, nhưng nếu khác phân vùng thì cần phải có Tier-0 Gateway, và Tier-0 Gateway sẽ đóng vai trò giao tiếp giữa hạ tầng mạng ảo với mạng vật lý.

Chúc các bạn thành công :">

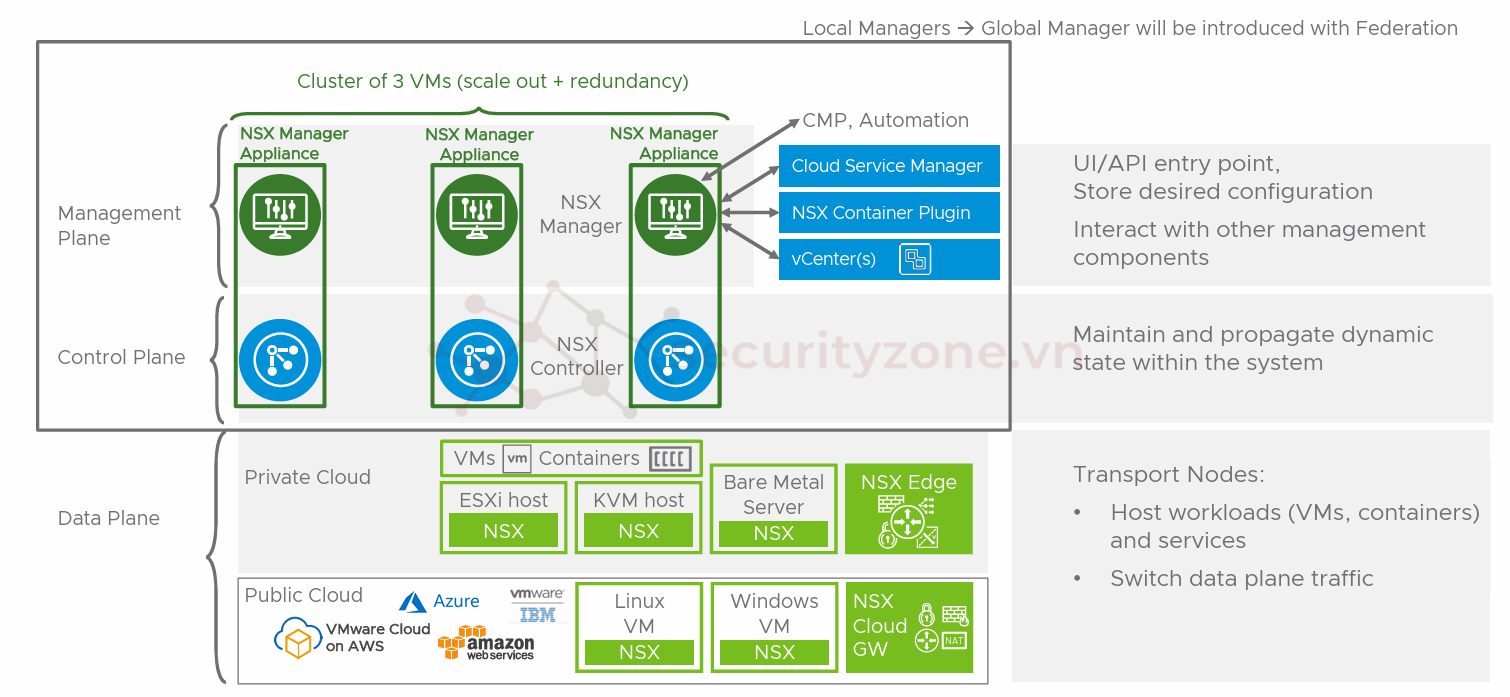

I. Tổng quan kiến trúc VMWare NSX

Kiến trúc của VMWare NSX được chia thành 3 thành phần chính:

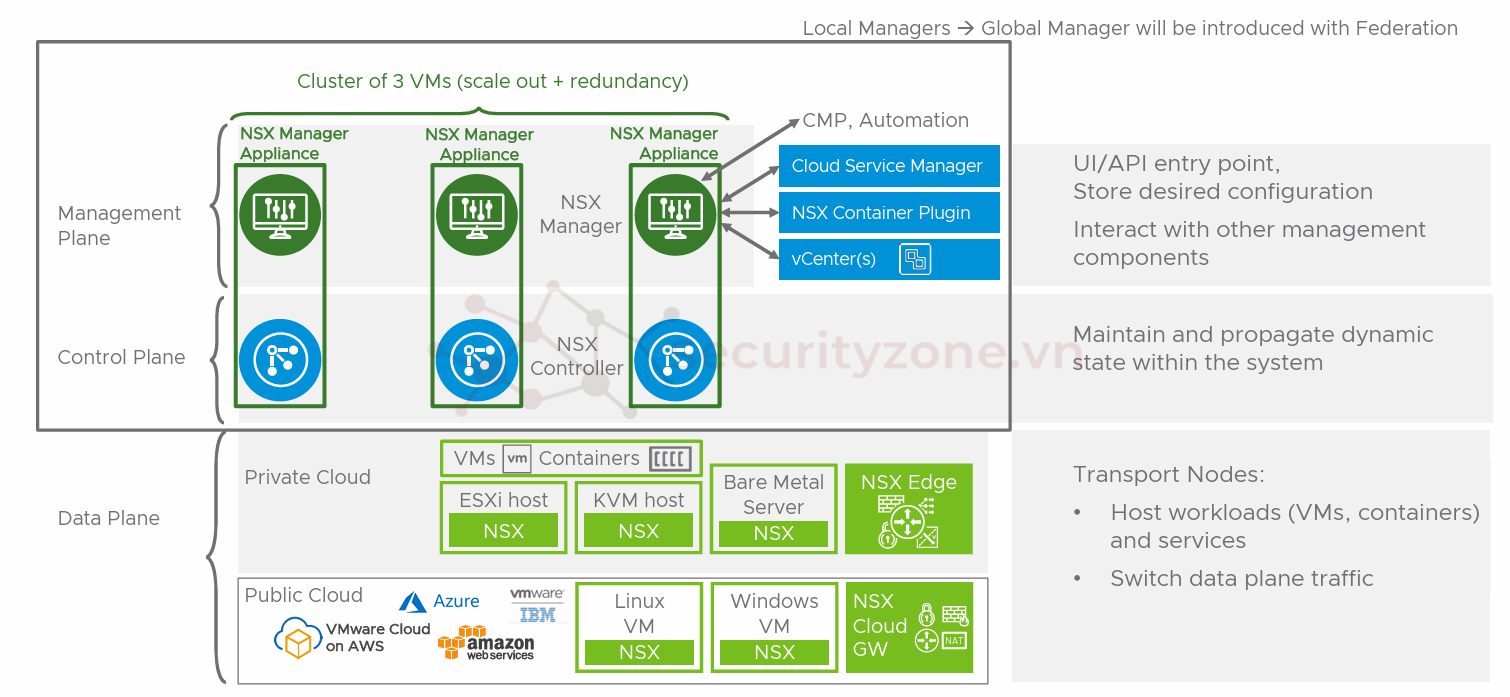

- Management Plane

- Control Plane

- Data Plane

1. Management Plane

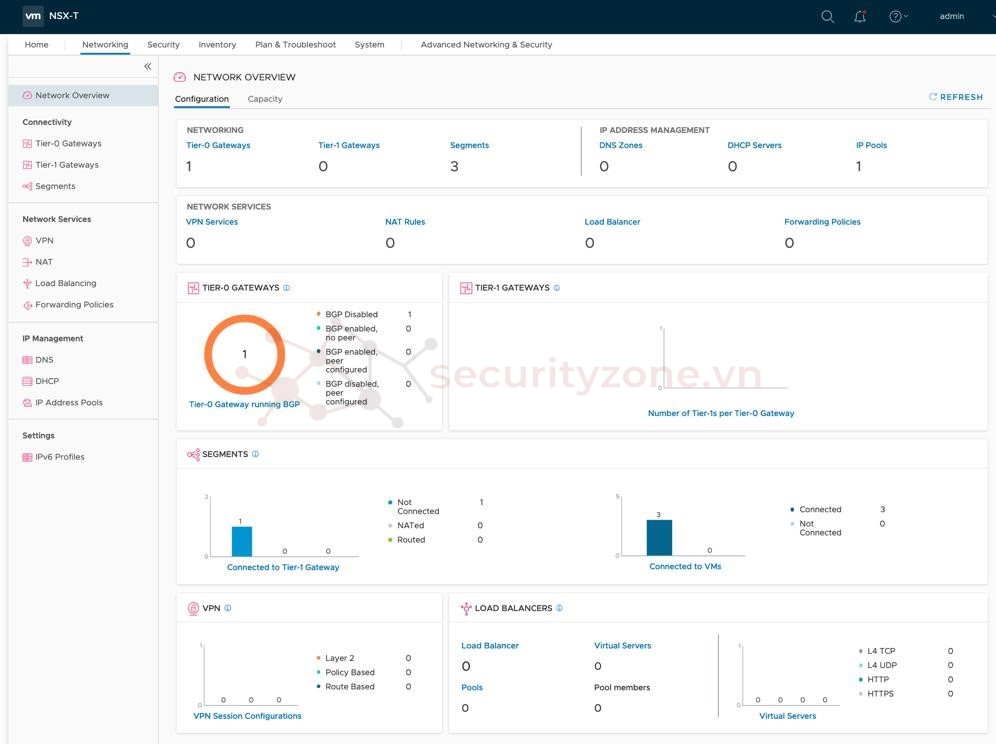

- Đây là thành phần chứa môi trường thao tác giữa người dùng và hệ thống NSX thông qua GUI và CLI. Nói một cách dễ hiểu thì Management Plane hay NSX Manager cung cấp giao diện nơi người dùng cấu hình và thực hiện các tác vụ dùng để vận hành hệ thống VMWare NSX.

- Với yêu cầu thiết kế theo cụm Cluster 3 Node để đảm bảo tính dự phòng, NSX Manager giúp lưu trữ các thông tin cấu hình hệ thống và đẩy cấu hình thực thi cho Control Plane đồng thời truy xuất thông tin cấu hình và thông tin thống kê số liệu hệ thống.

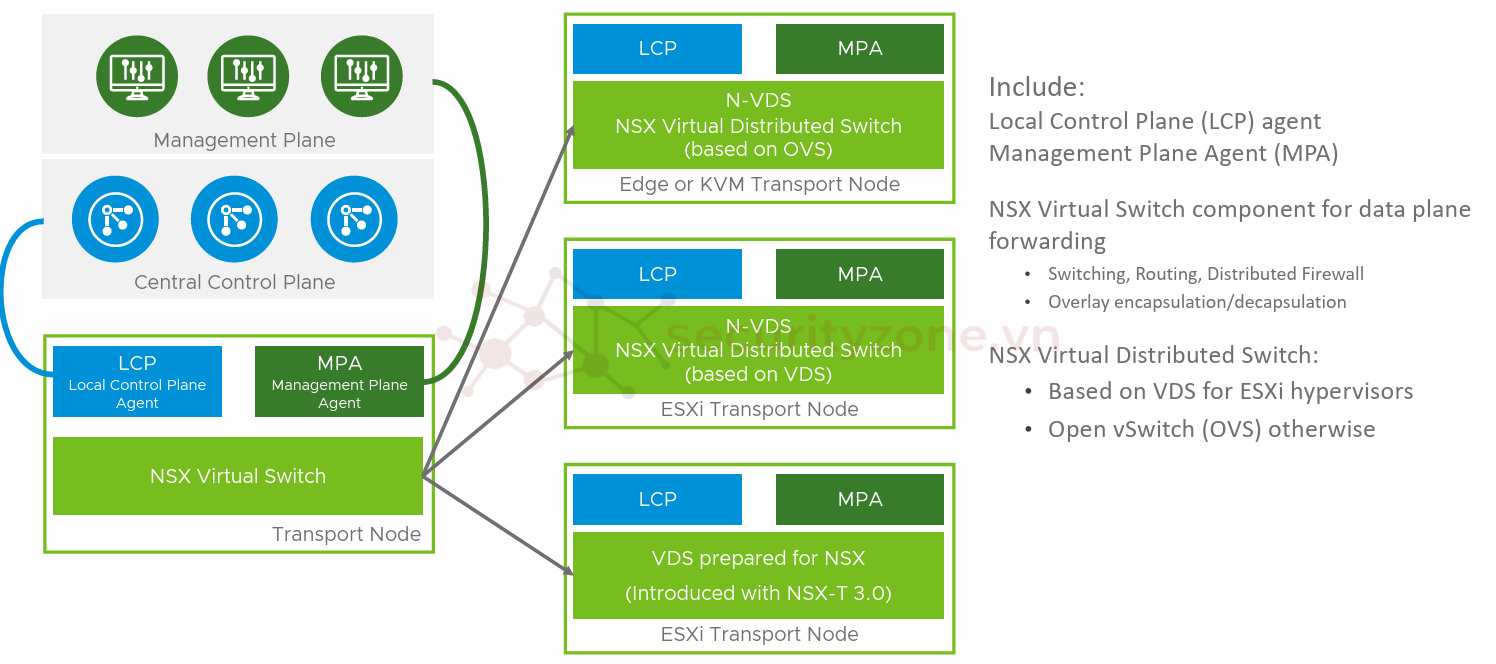

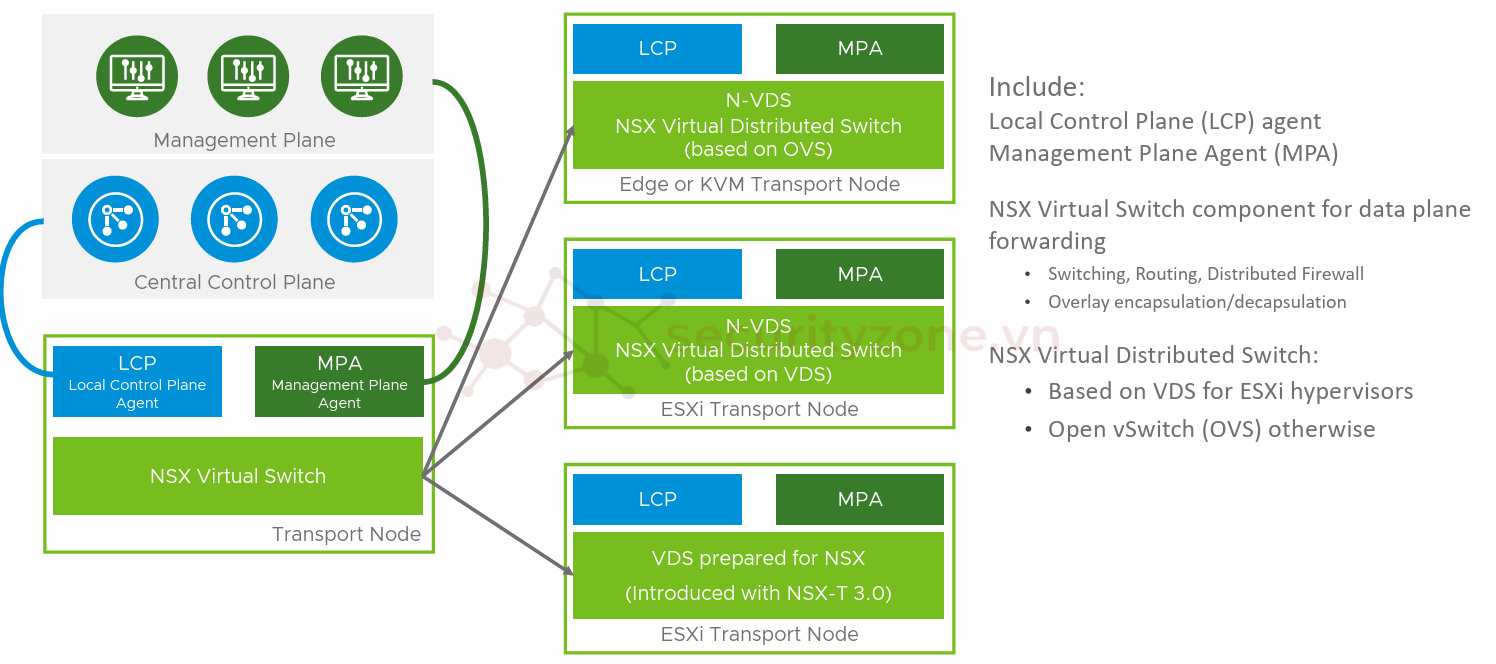

- Để NSX Manager có thể quản lý được thì yêu cầu các Transport Node phải được cài đặt và khởi chạy Management Plane Agent (MPA)

2. Control Plane

- Những yêu cầu từ Management Plane của người dùng sẽ được chuyển thành các cấu hình điều khiển trên Control Plane và quảng bá thông tin mô hình mạng các thành phần trong Data Plane cho NSX Manager.

- Control Plane gồm 2 thành phần:

- CCP (Central Control Plane) - service trên Controller với nhiệm vụ tính toán trạng thái Runtime dựa trên cấu hình NSX Manager để đẩy xuống LCP

- LCP (Local Control Plane) - là các Deamon được triển khai ở hạ tầng dữ liệu trên các Transport Node (như là ESXi, KVM,...) có nhiệm vụ tính toán hoàn chỉnh các trạng thái Runtime cấu hình nhận từ CCP và lập trình các hạng mục Forwarding và Firewall Rule để đẩy xuống Data Plane thông qua Forwarding Engine trên Transport Node.

- Một lưu ý quan trọng đó là sẽ không có lưu lượng người dùng nào được chuyển đến CCP, vì vậy trường hợp nếu CCP gặp lỗi cũng sẽ không ảnh hưởng đến lưu lượng thực tế.

3. Data Plane

- Thành phần quan trọng nhất chứa thông tin lưu lượng thực tế của người dùng, là nơi thực hiện các cấu hình được chuyển tiếp từ Control Plane. Data Plane cung cấp thông tin trạng thái và mô hình cho Management Plane.

- Data Plan sẽ chứa các thành phần gồm:

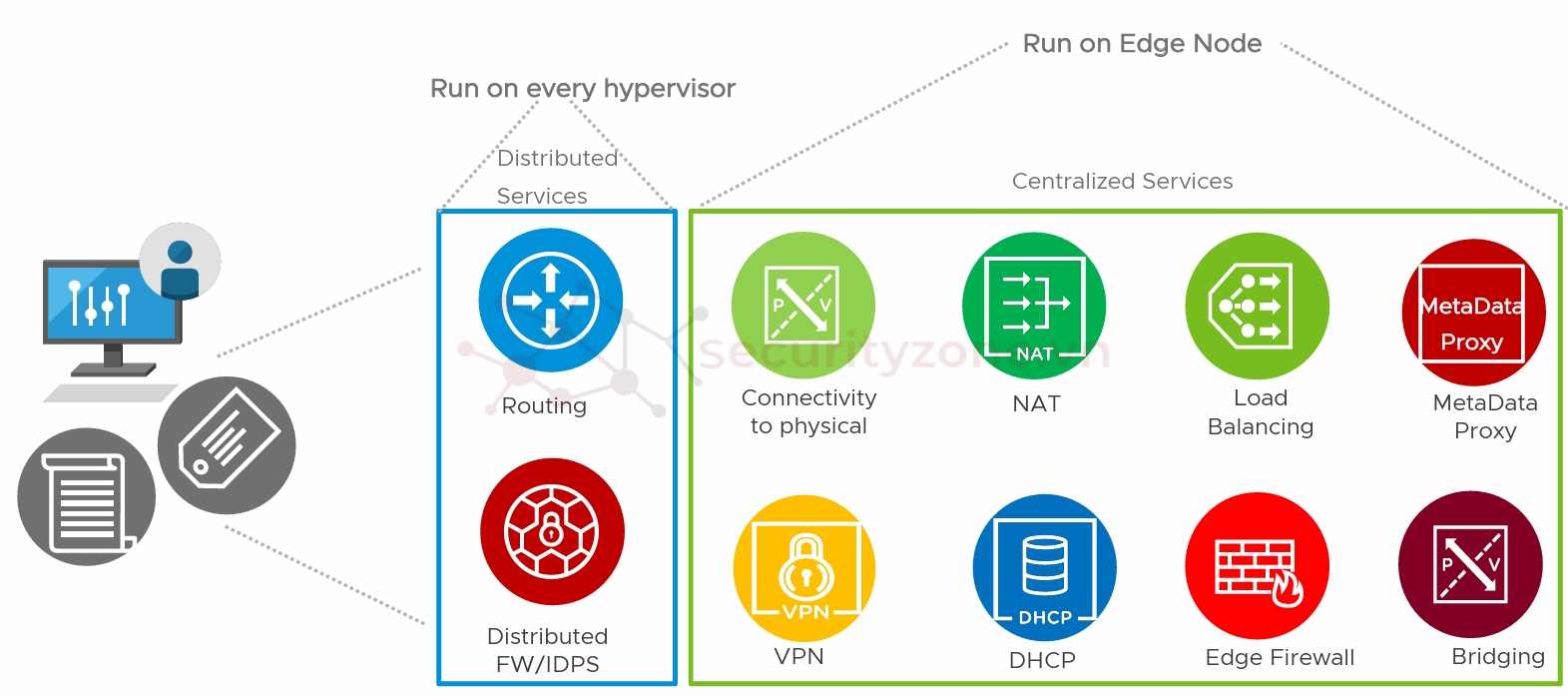

- NSX Transport Node là một Server được cài đặt Hypervisor (ESXi, KVM) cho phép NSX Manager kết nối để điều khiển cài đặt MPA Agent, LCP Deamon và Forwarding Engine.

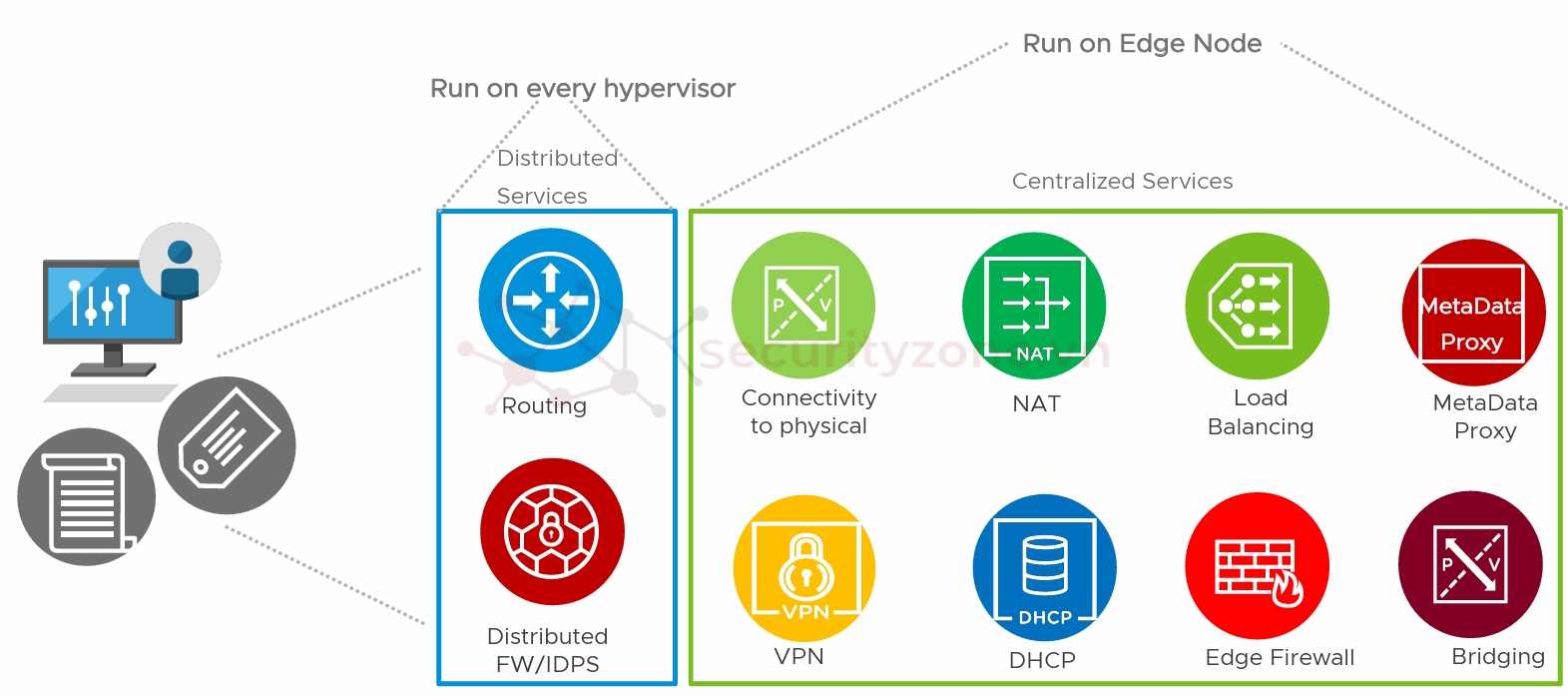

- Edge Transport Nodes là những Transport Node đặc biệt đảm nhiệm vai trò vận hành các dịch vụ mạng tập trung để thực hiện các chức năng Routing, NAT, DHCP, Load Balancing, VPN, … trong hạ tầng mạng Overlay.

II. Kết nối mạng trong VMWare NSX

Từ phần giới thiệu về kiến trúc của VMWare NSX, mình cũng đã có đề cập đến một số thành phần dịch vụ mạng đóng vai trò kết nối các thành phần và kiến trúc trong hệ thống NSX. Cụ thể hơn chúng ta sẽ tìm hiểu trong phần này.

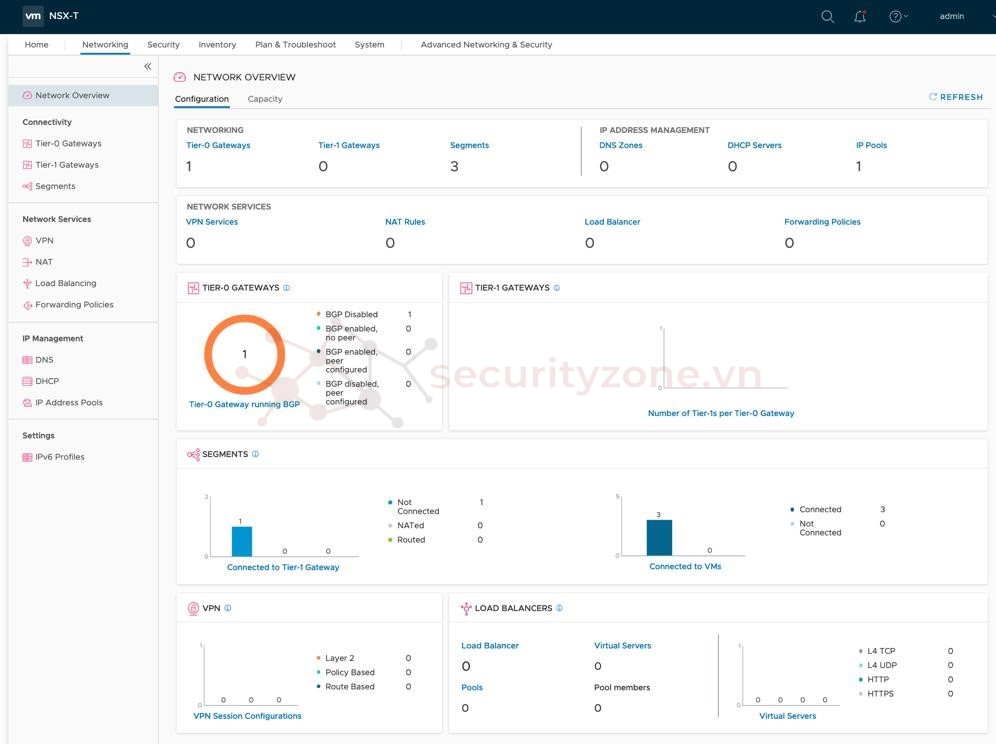

1. Khái niệm về Segment và Transport Zone

- Segment là khái niệm dùng để chỉ một phân đoạn mạng ảo đóng vai trò như Logical Switch, còn Transport Zone là một phân vùng chứa các Segment.

- Chia thành 2 loại Segment tương ứng với 2 loại Transport Zone sau:

- VLAN Segment và VLAN Transport Zone: chỉ về phân đoạn mạng Layer 2 hay còn gọi là VLAN Broadcast Domain và mặt phẳng chứa VLAN Segment, hay để hiểu chính là VLAN và Trunking VLAN.

- Overlay Segment và Overlay Transport Zone: chỉ về phân đoạn mạng Layer 3 giữa các VM Host cho phép routing với nhau và mặt phẳng chứa cá Overlay Segment, hay dễ hiểu chính là IP và Network Subnet

2. Khái niệm về Gateway

Gateway chỉ về các logical router, đóng vai trò gateway trong hệ thống mạng NSX, bao gồm 2 thành phần:

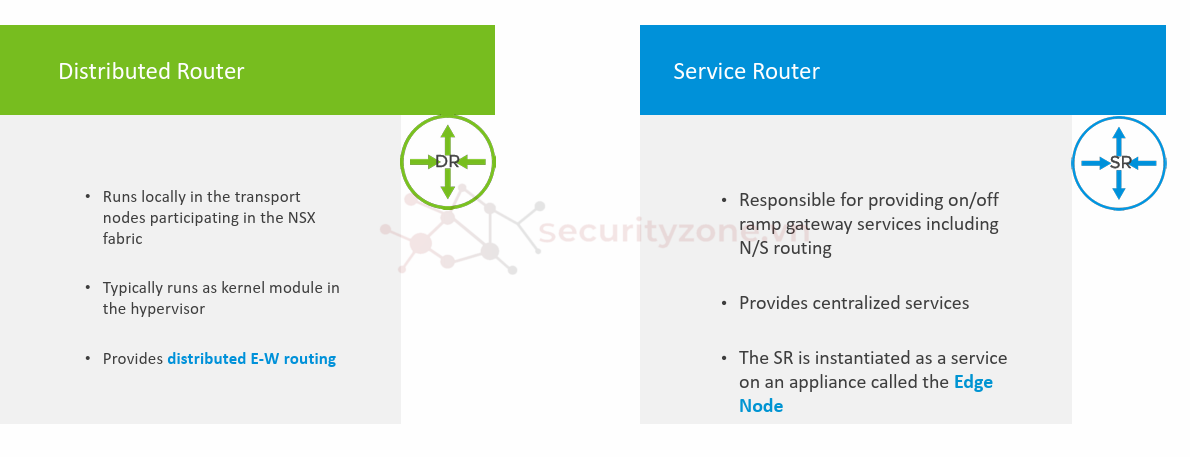

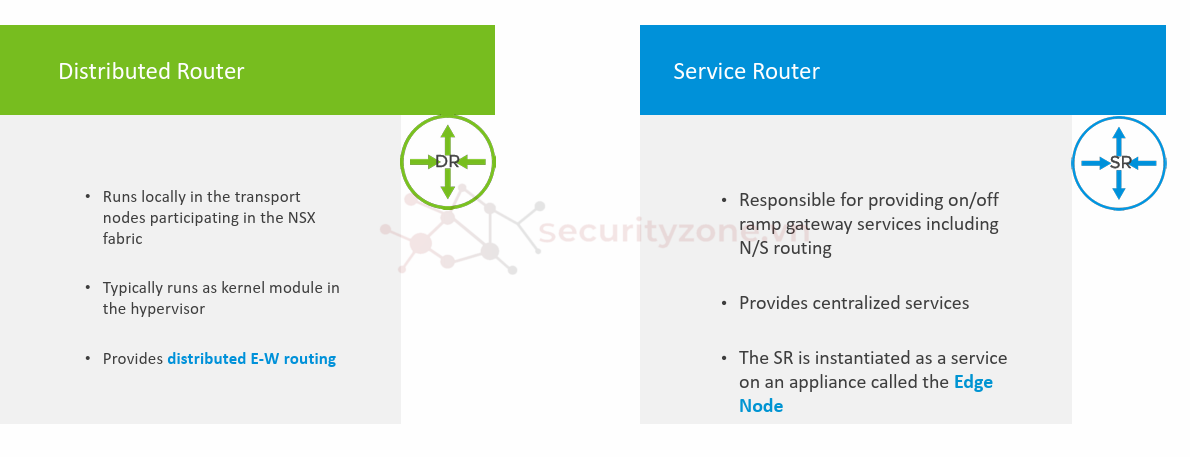

- Distributed Router (DR):

- Là thành phần giúp quản lý và định tuyến dữ liệu trong mạng logic. Sử dụng các giao diện logic (LIFs) được kết nối với các mạng con khác nhau. Khi các gói dữ liệu di chuyển giữa các máy ảo trên cùng một host hoặc giữa các host khác nhau trong mạng ảo, DR sẽ quyết định con đường tốt nhất để chúng đi qua mạng.

- DR được phân phối trên tất cả các Transport Node trong hệ thống NSX, bao gồm cả các Edge Node. Điều này đảm bảo rằng hệ thống mạng có khả năng định tuyến đồng nhất và hiệu quả trên toàn bộ hạ tầng mạng ảo.

- DR của NSX cung cấp khả năng định tuyến East-West, tức là định tuyến giữa các máy ảo trên cùng một mạng con, mà không cần phải ra ngoài mạng vật lý. Điều này giúp tăng cường hiệu suất và tính linh hoạt của hệ thống mạng ảo.

- Service Router (SR):

- Là thành phần giúp điều khiển và cung cấp các dịch vụ mạng cho ứng dụng và máy ảo

- Cung cấp khả năng xây dựng các dịch vụ yêu cầu kết nối mạng ảo ra ngoài mạng vật lý như định tuyến North-South, Statefull NAT hoặc tường lửa Edge

- SR được triển khai một cách linh hoạt và có thể tùy chỉnh cho các dịch vụ cụ thể cho hệ thống mạng ảo, giúp tối ưu việc quản lý và triển khai dịch vụ mạng trong môi trường ảo hóa

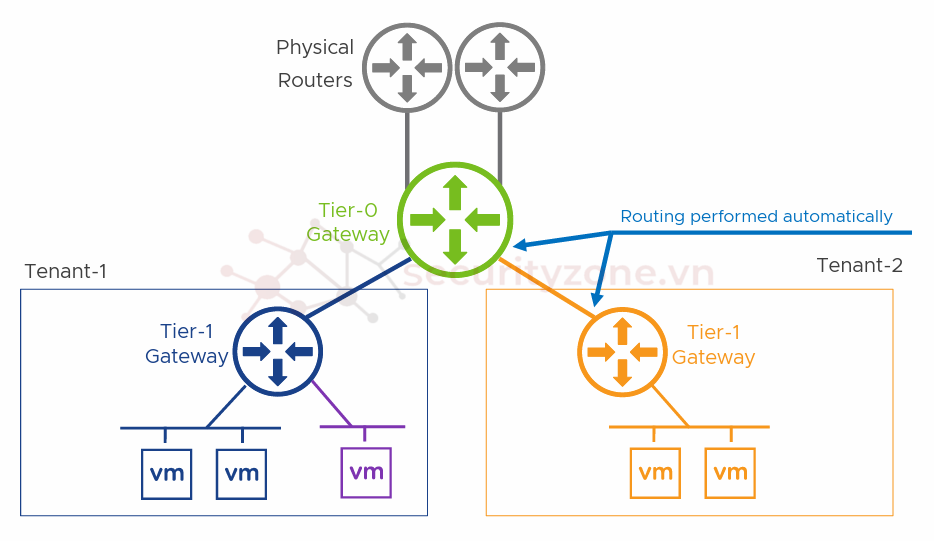

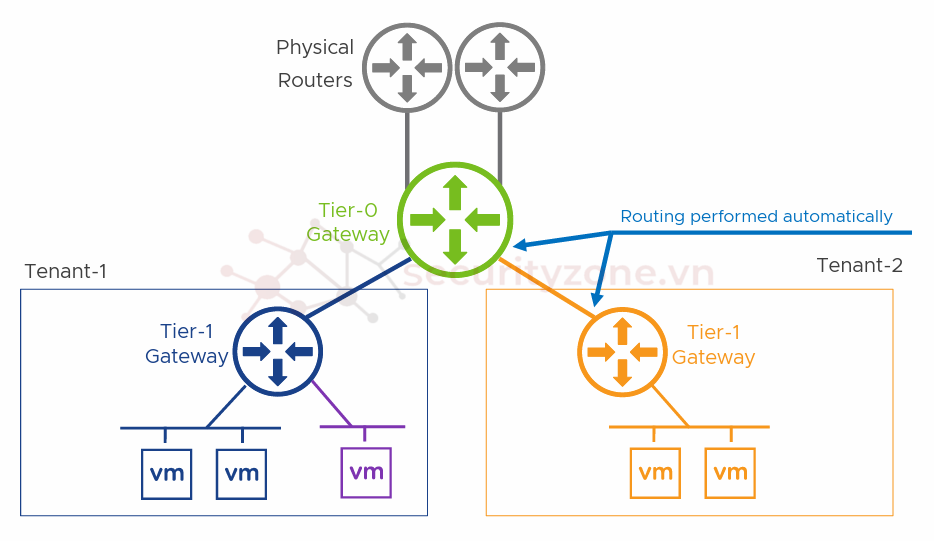

Gateway trong NSX luôn cần có một DR, còn một Tier-0 Gateway sẽ luôn có SR hoặc trường hợp Tier-1 Gateway cũng cần có SR khi được cấu hình các dịch vụ NAT hoặc DHCP. (Tier-0 là Gateway cao nhất trong cấu trúc định tuyến NSX cung cấp khả năng giao tiếp giữa mạng ảo và mạng vật lý; Tier-1 là Gateway phụ thuộc vào Tier-0 dùng để định tuyến giữa các mạng con bên trong mạng ảo.

Vậy thì có thể thấy, Segment giúp các VM trong cùng một phân vùng có thể giao tiếp với nhau, nhưng nếu khác phân vùng thì cần phải có Tier-0 Gateway, và Tier-0 Gateway sẽ đóng vai trò giao tiếp giữa hạ tầng mạng ảo với mạng vật lý.

Chúc các bạn thành công :">

Attachments

Last edited: