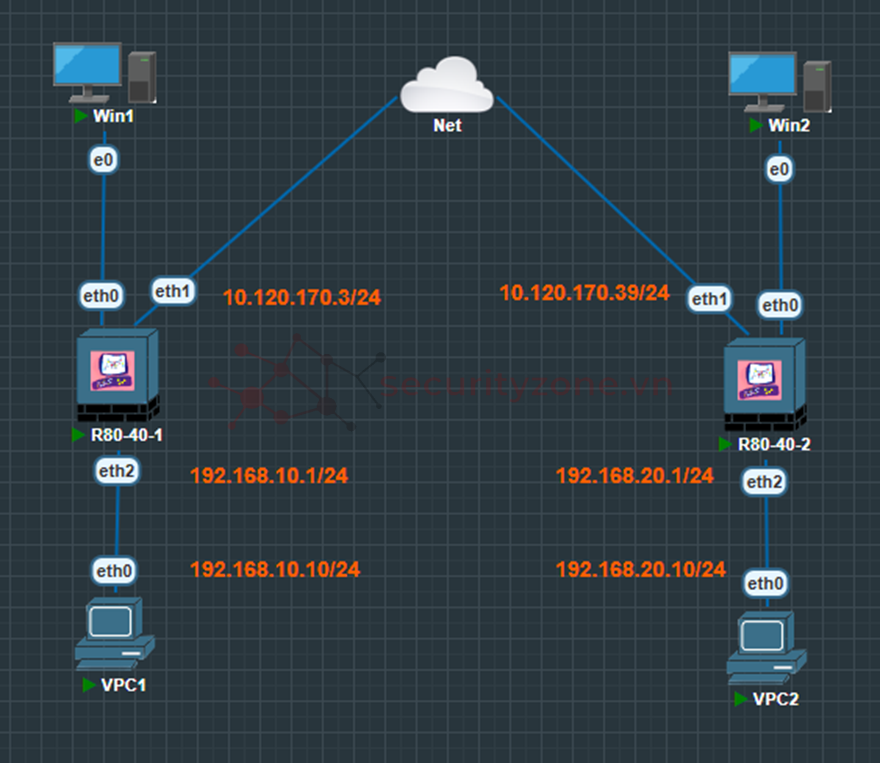

Trong môi trường mạng phân tán, nhu cầu kết nối an toàn giữa các chi nhánh công ty hoặc văn phòng từ xa ngày càng trở nên phổ biến. Giải pháp VPN Site-to-Site dựa trên IPsec cho phép thiết lập một đường hầm mã hóa giữa các gateway mạng, đảm bảo tính bảo mật và toàn vẹn của dữ liệu khi truyền qua Internet. Bài lab này hướng dẫn chi tiết cách cấu hình VPN IPsec giữa hai văn phòng sử dụng Check Point R80.40 với mục tiêu cho phép các mạng nội bộ (VPC1: 192.168.10.0/24 và VPC2: 192.168.20.0/24) có thể giao tiếp trực tiếp với nhau thông qua kết nối bảo mật.

Mục lục

I. Mô hình

II. Yêu cầu

- Thiết lập VPN site to site để VPC1 và VPC2 có thể giao tiếp được với nhau

III. Cấu hình

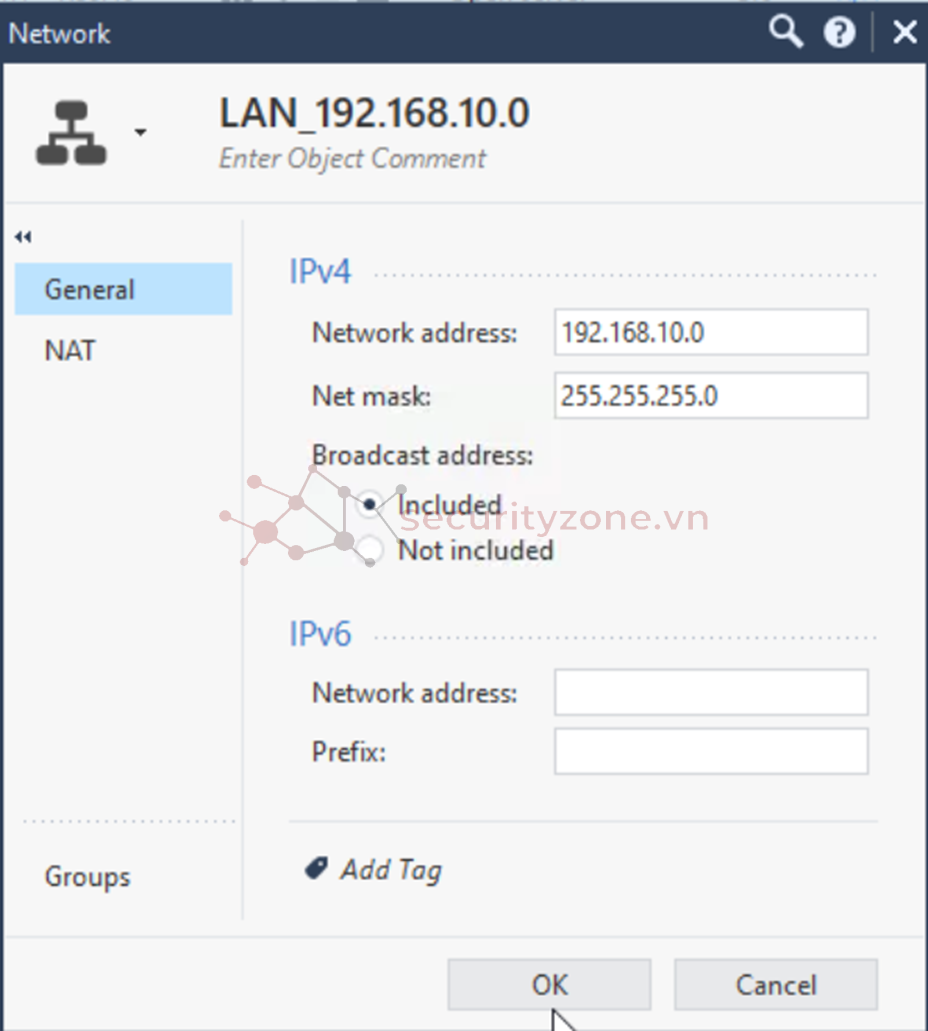

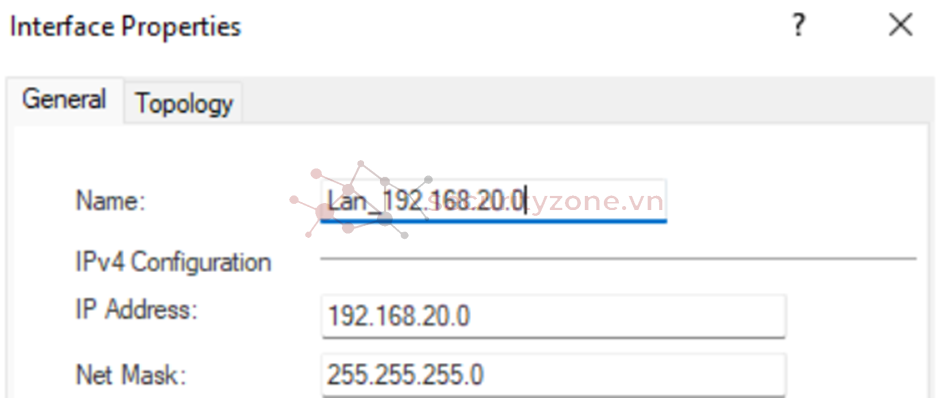

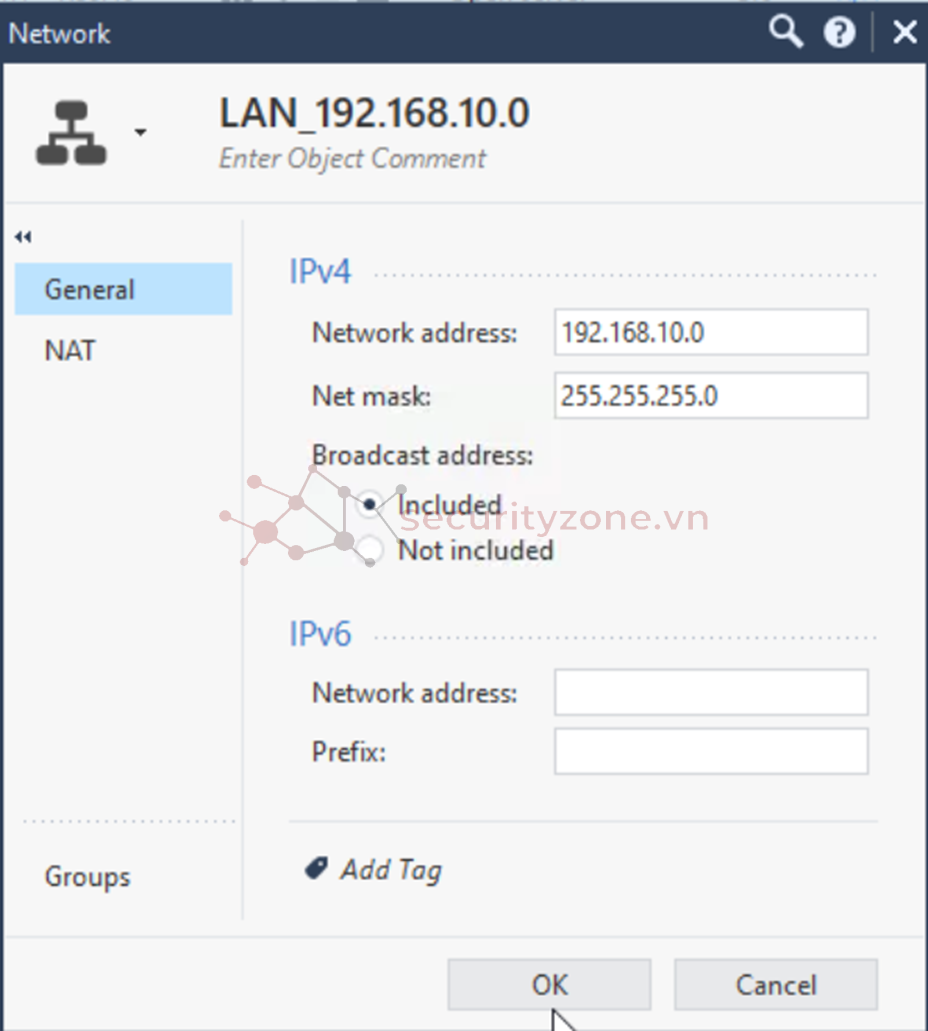

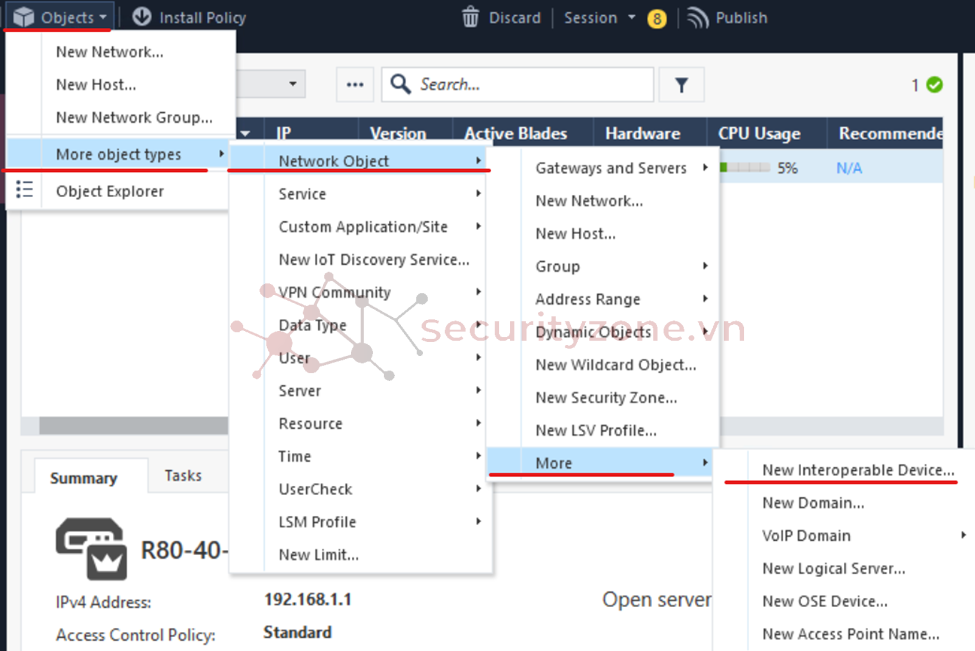

Đầu tiên, ta tạo các network hiện có của 2 bên, theo như mô hình, ta cần tạo 2 network là 192.168.10.0/24 và 192.168.20.0/24

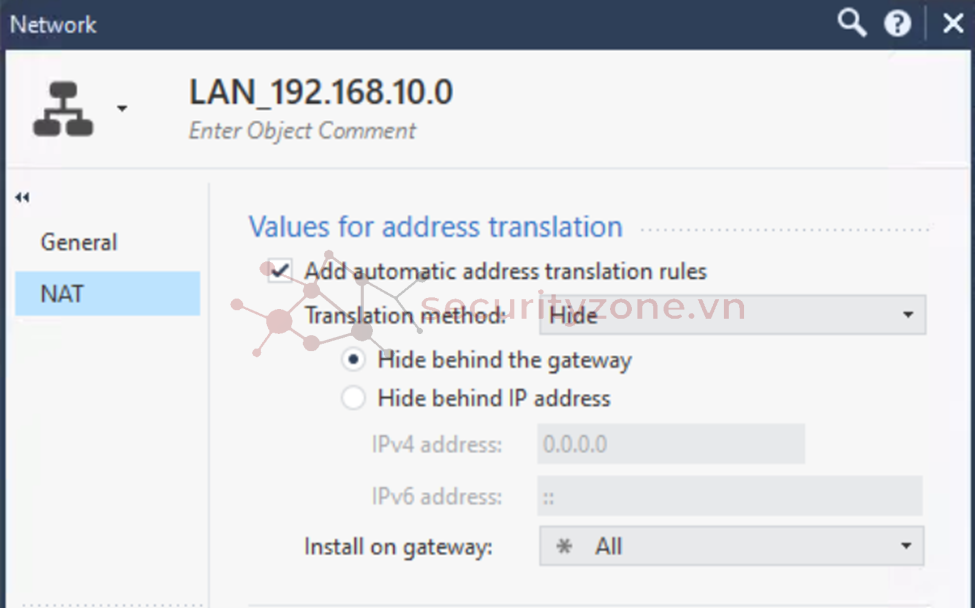

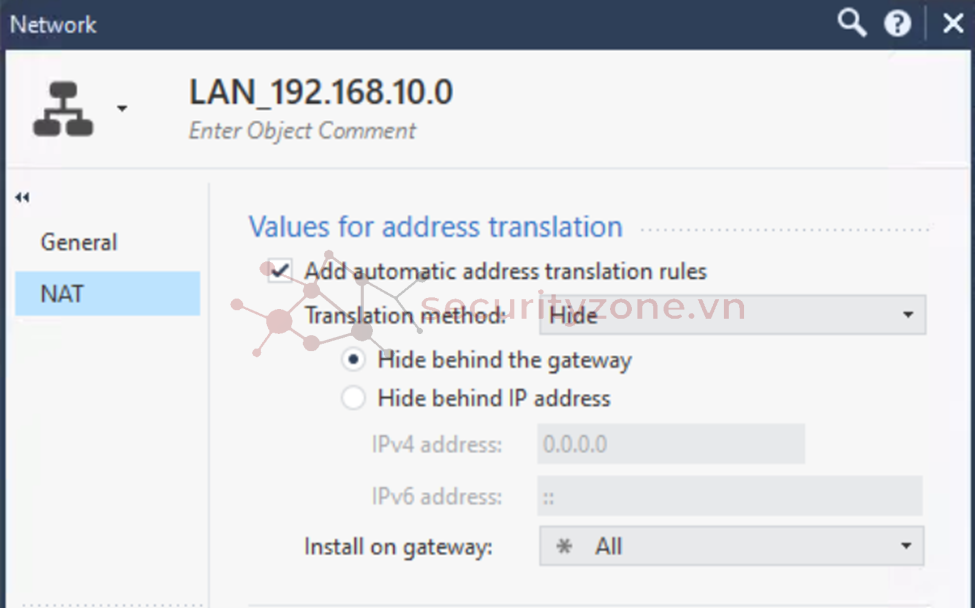

Khi VPN ko cần chỉnh NAT cho network, nhưng ta lại cần NAT để VPC có thể ra internet, nên tổng cộng ta cần tạo 4 network là 192.168.10.0/24 có nat, 192.168.10.0/24 không nat và 192.168.20.0/24 có nat, 192.168.20.0/24 không NAT, làm tượng trưng cho network 192.168.10.0/24 có NAT, mạng không NAT thì ta không cần tích chọn vào phần NAT ở dưới.

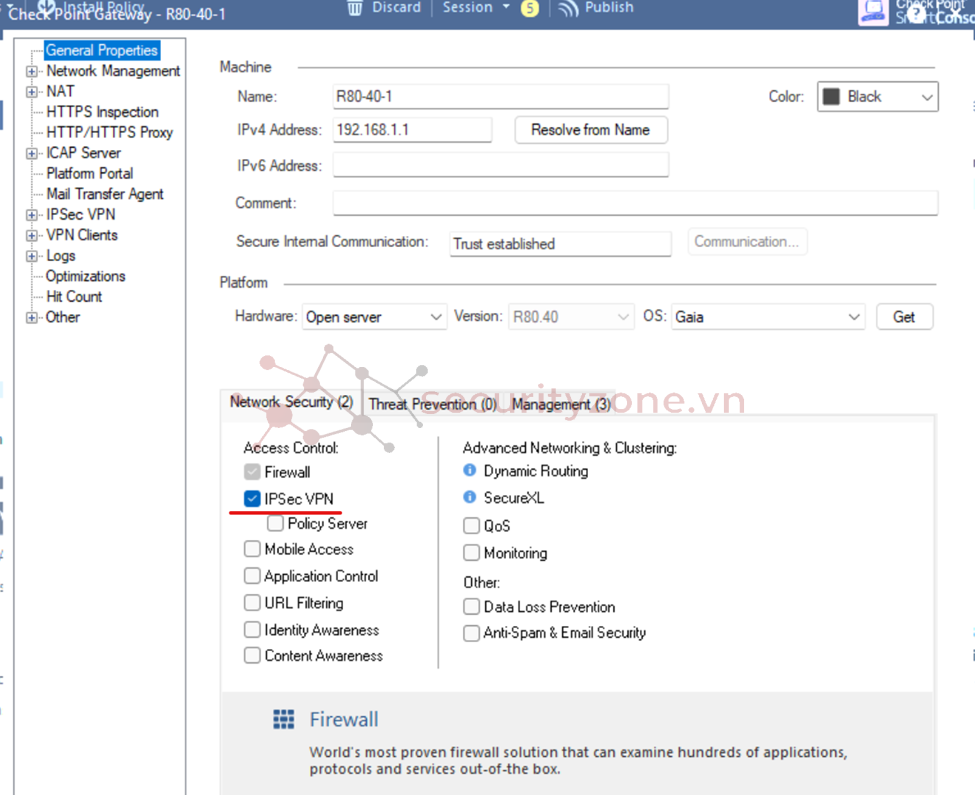

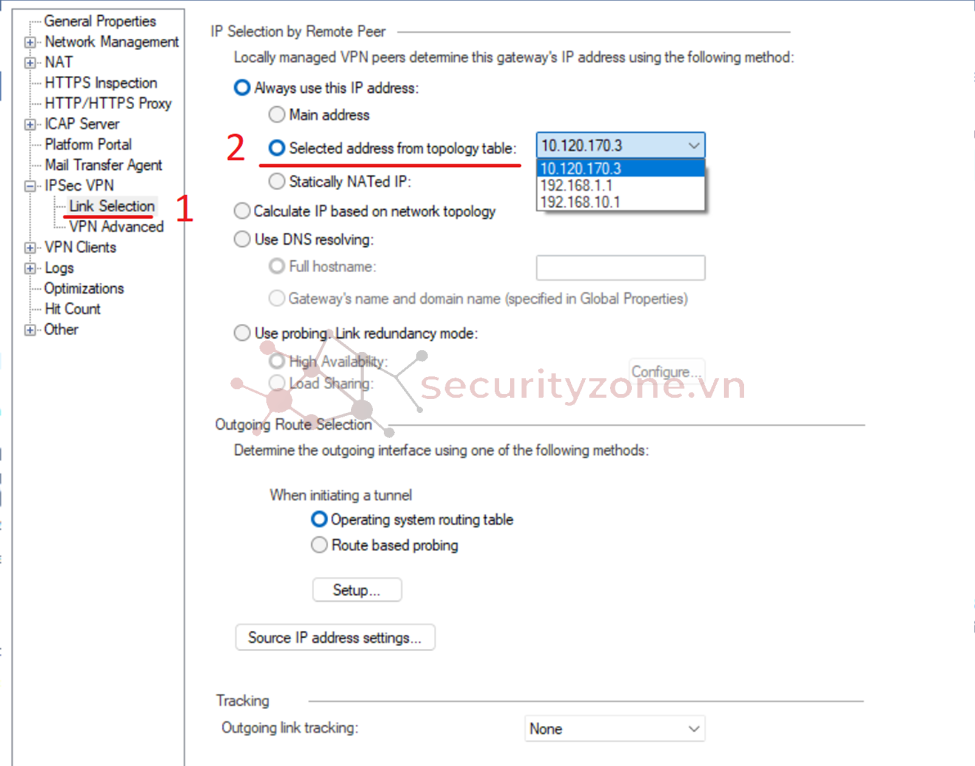

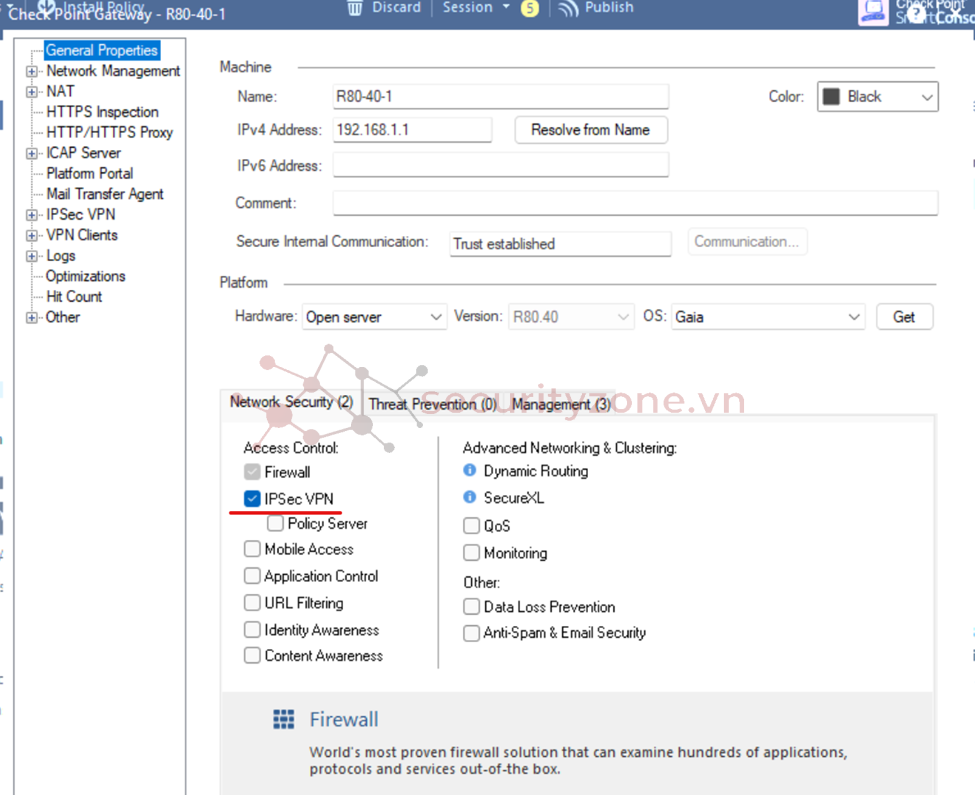

Bật blade “IPSec VPN” trong gateway

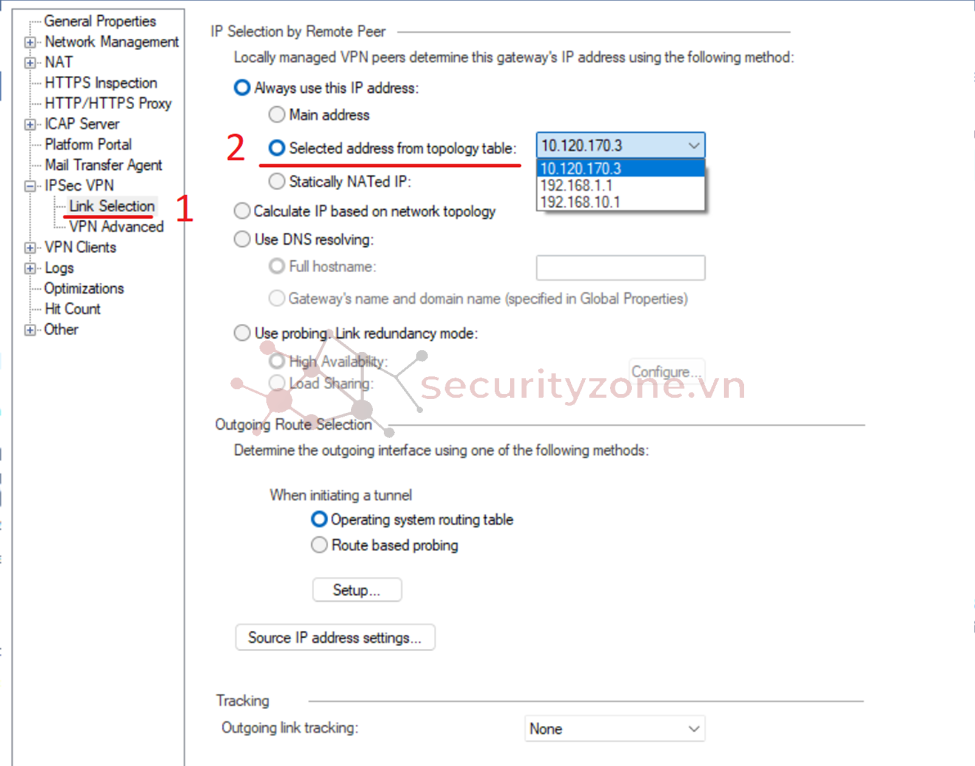

Vào tab IPSec VPN, phần link selection, chọn đường mạng sẽ đi ra internet, nếu để mặc định là main address thì nó sẽ mặc định chuyển lưu lượng ra đường IPv4 của con checkpoint này, trong trường hợp này sẽ là 192.168.1.1

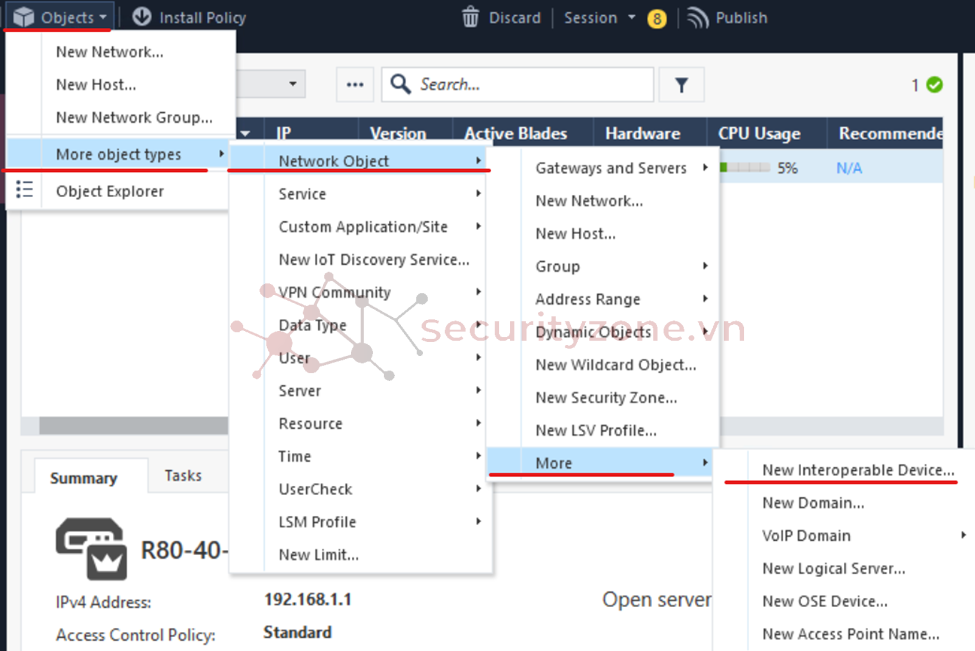

Tạo gateway ảo

Nhập tên, IP đường ra internet của gateway ảo đó

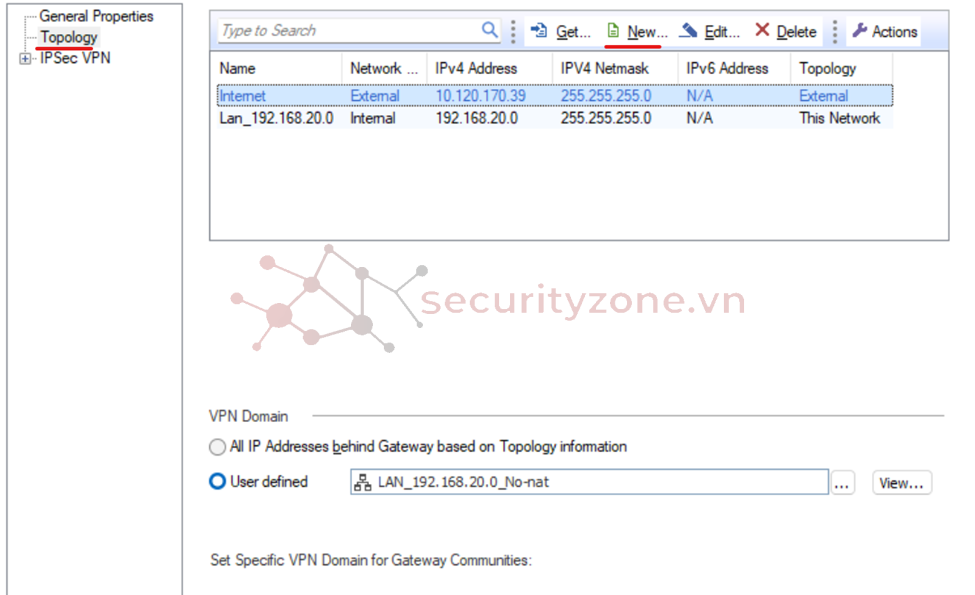

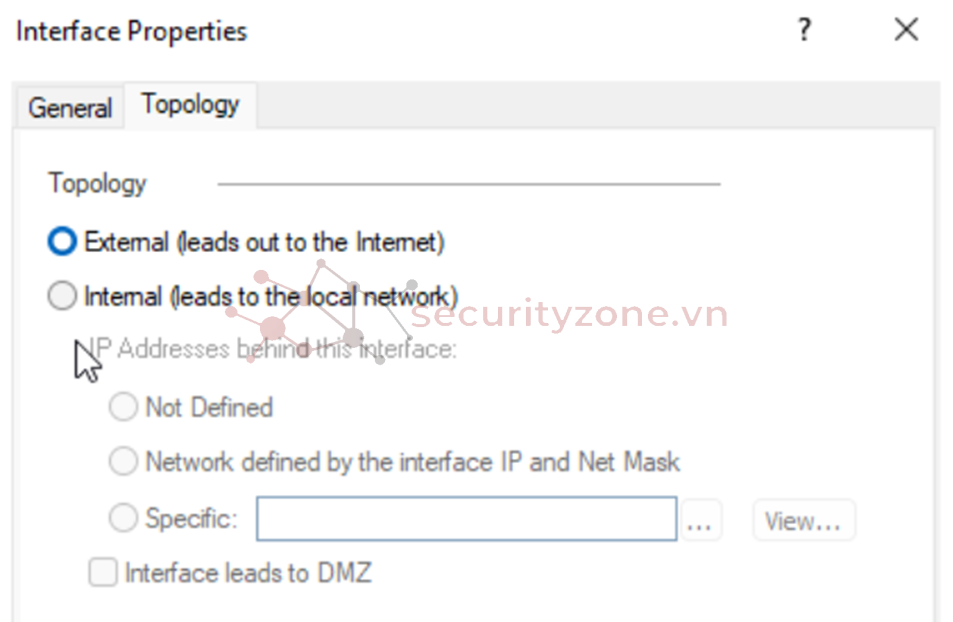

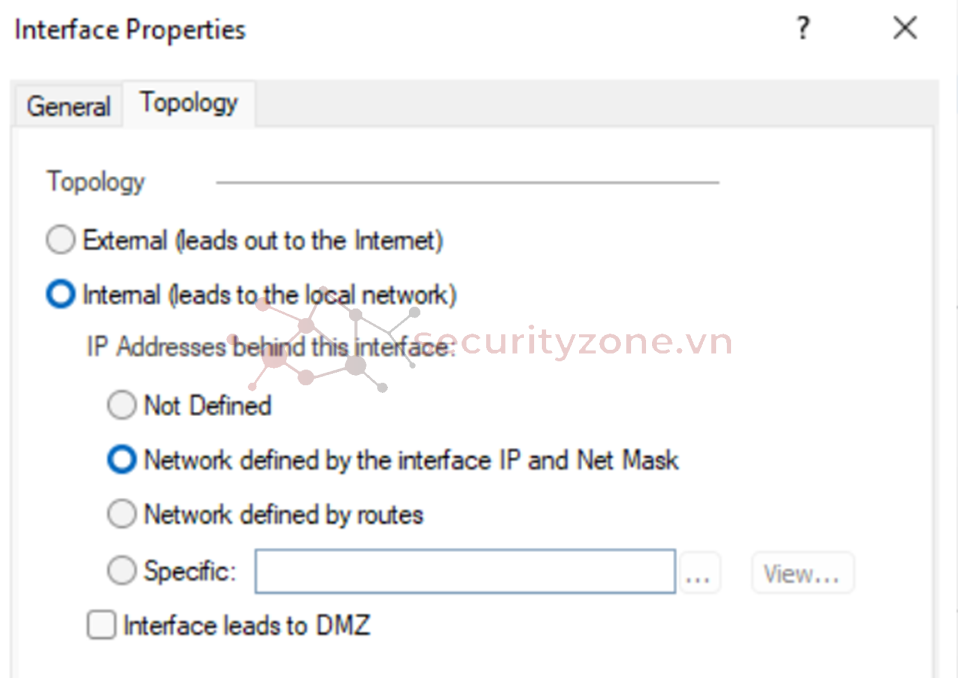

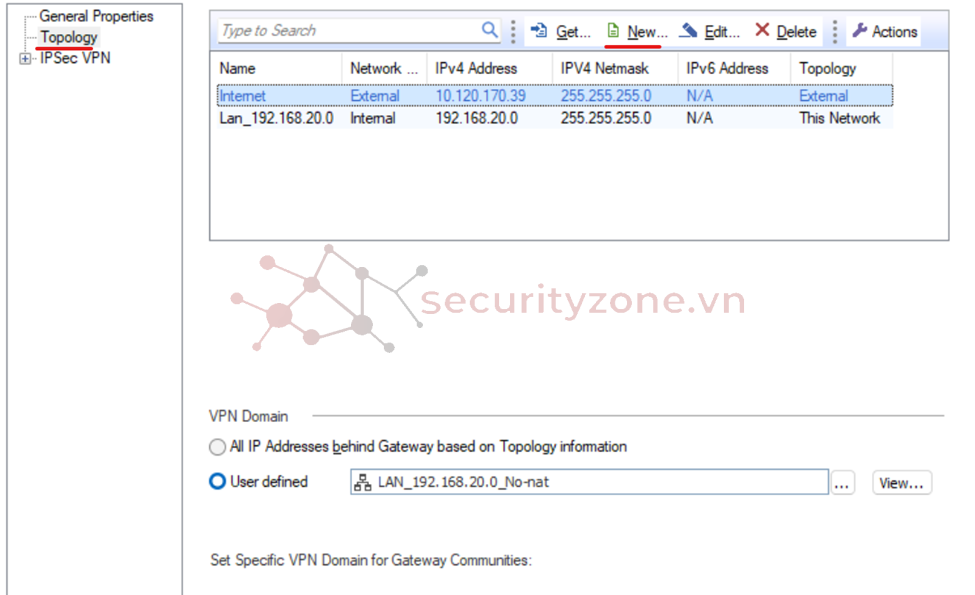

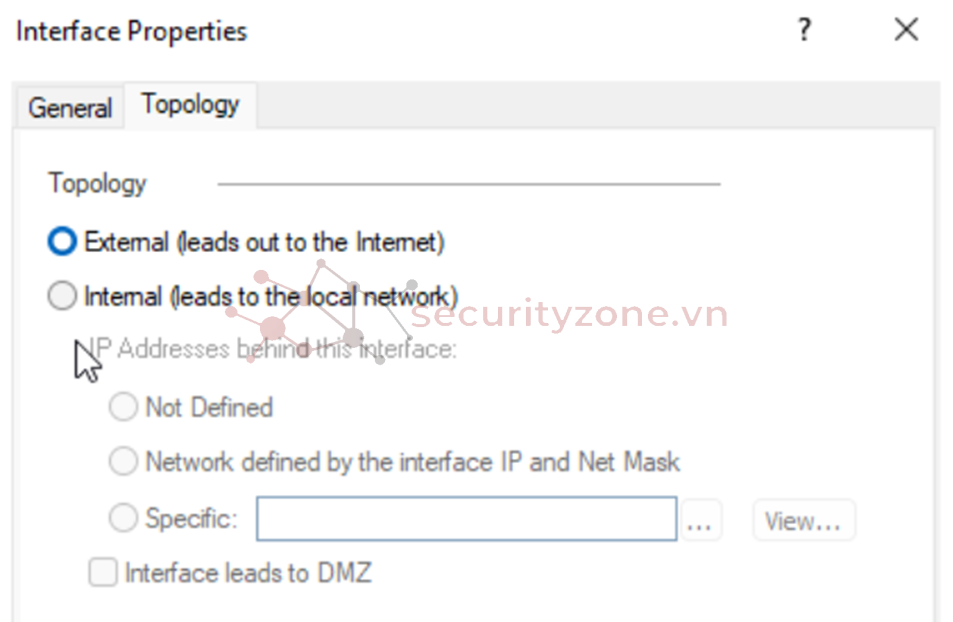

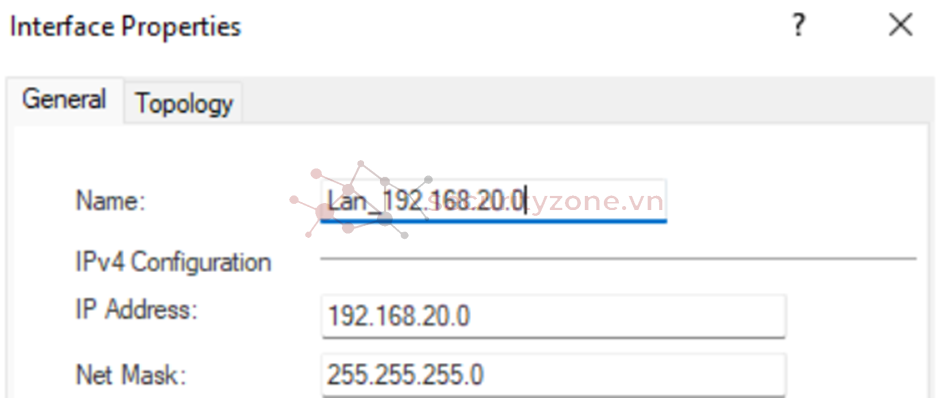

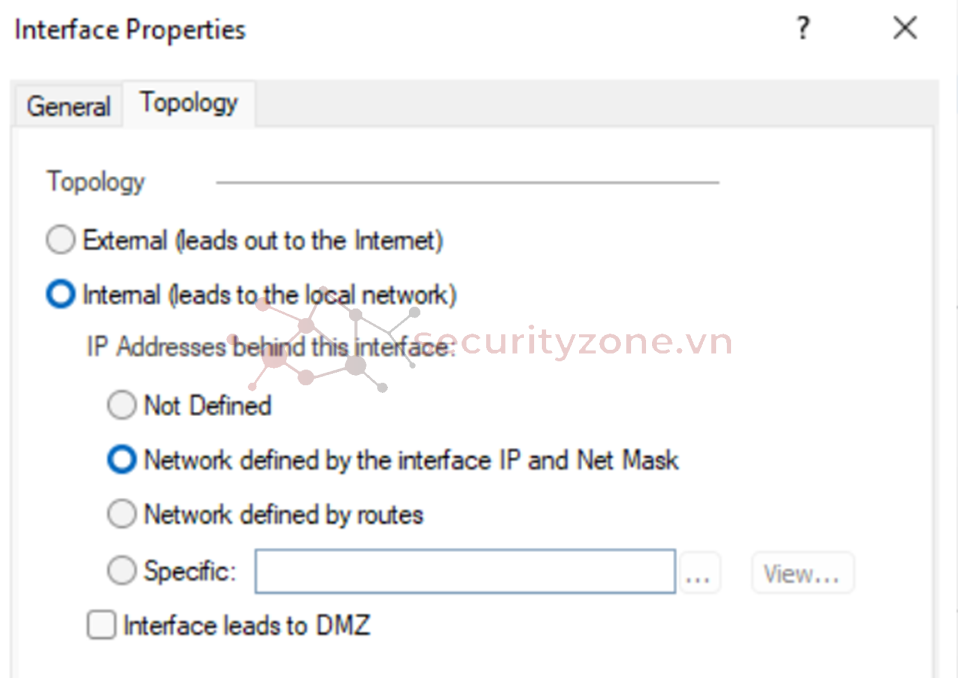

Ở tab topology, ta tạo các mạng có trong con gateway, chỉnh mạng là external/internal tùy thuộc vào sơ đồ mạng

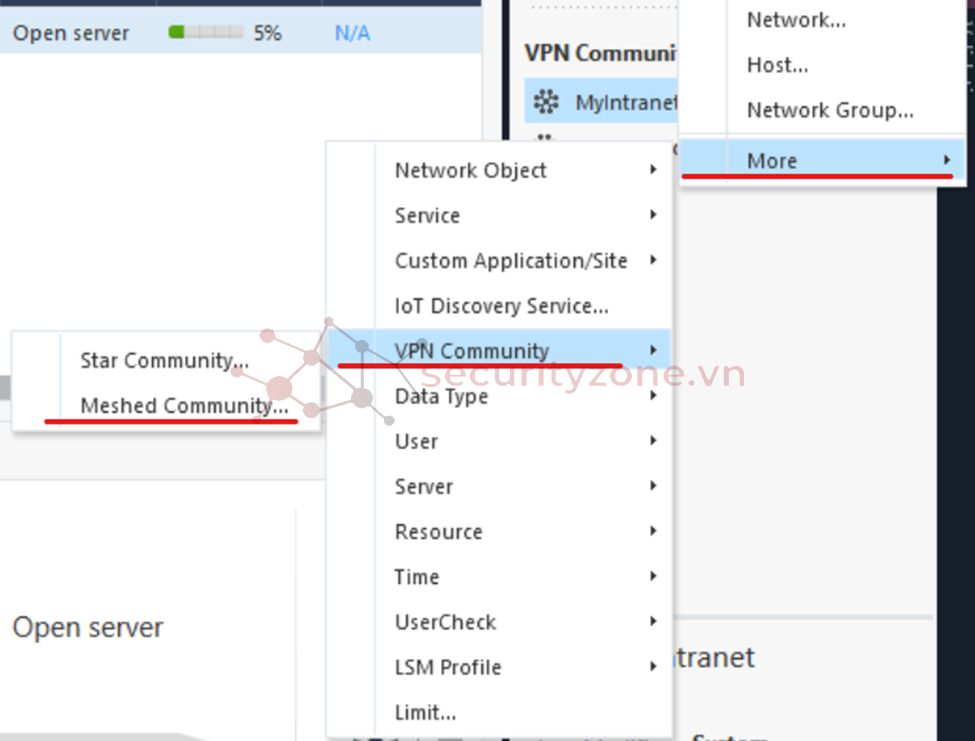

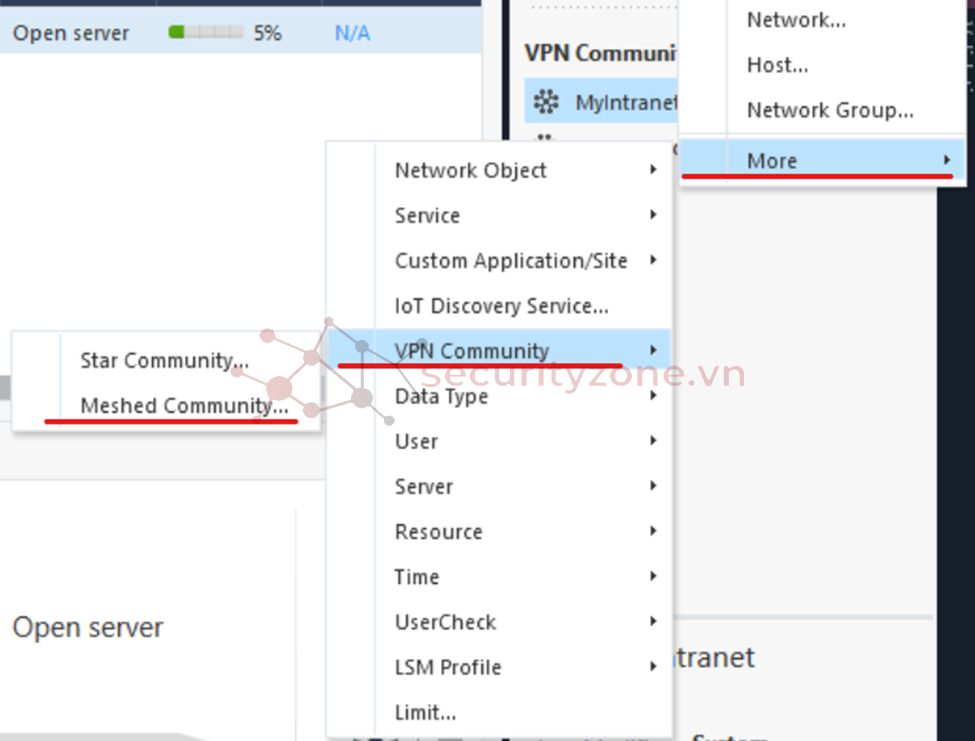

Tiếp theo, ta tạo 1 meshed community VPN

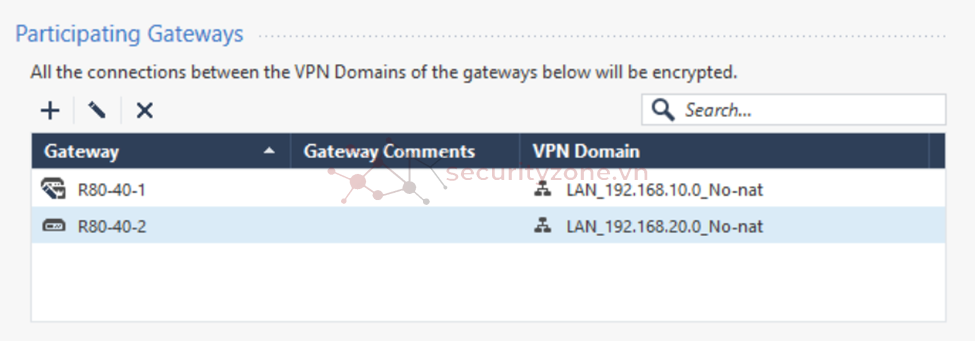

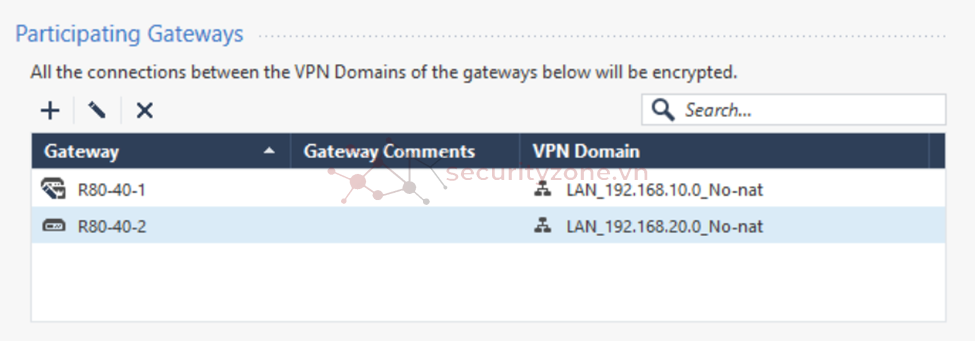

Đặt tên cho VPN, add các gateway, đường mạng sẽ cần VPN

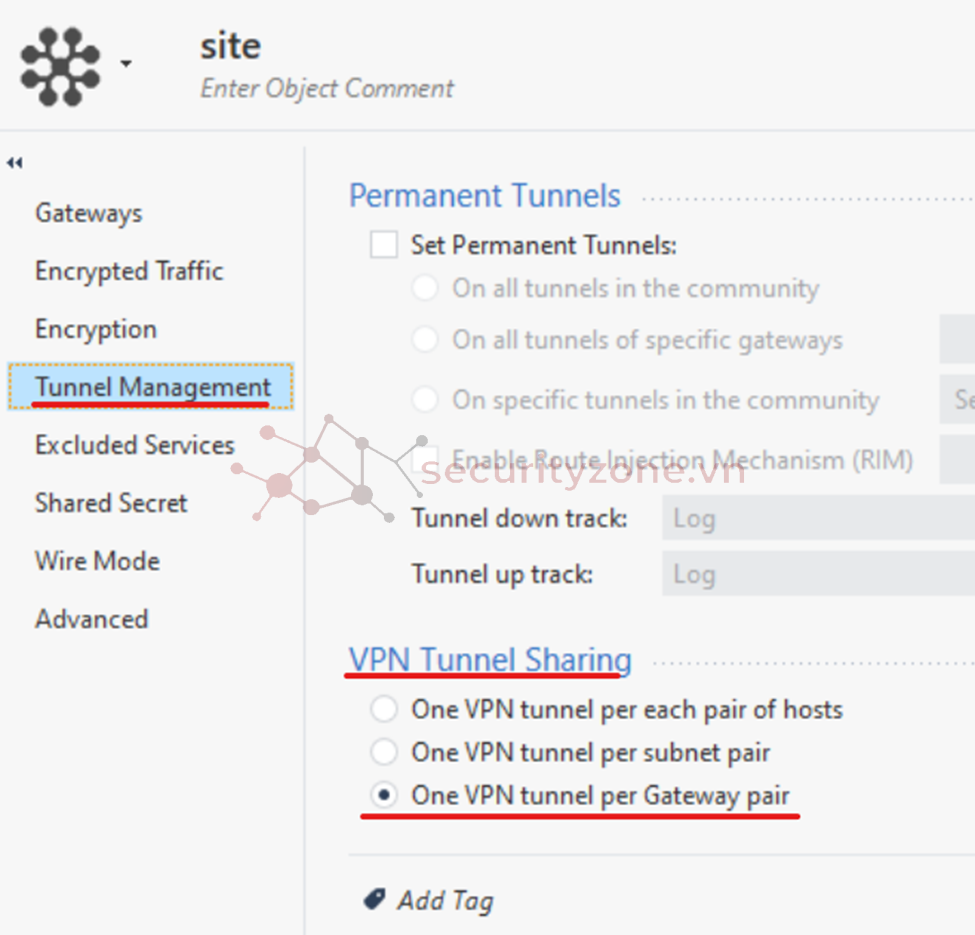

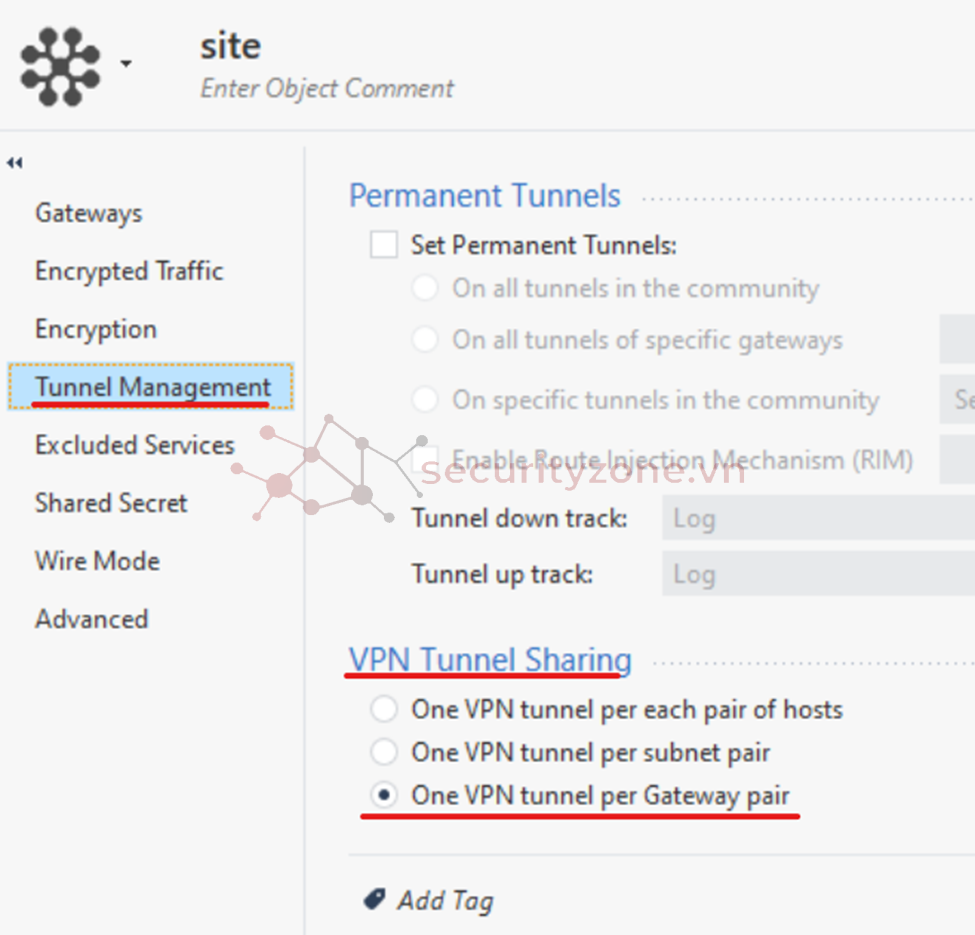

Qua phần tunnel management, VPN tunnel sharing, chọn one VPN tunnel per gateway pair, cho nhẹ nhất vì cấu hình pnetlab không cao

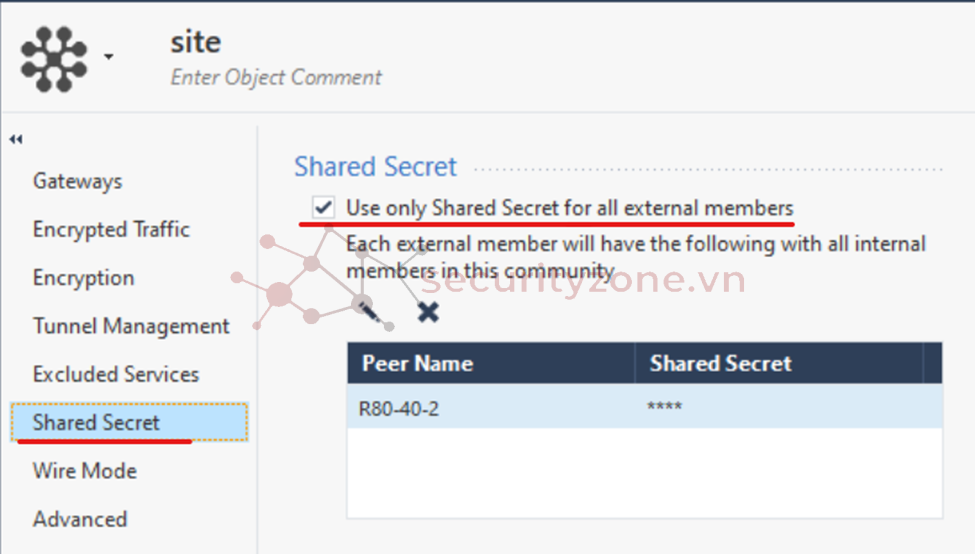

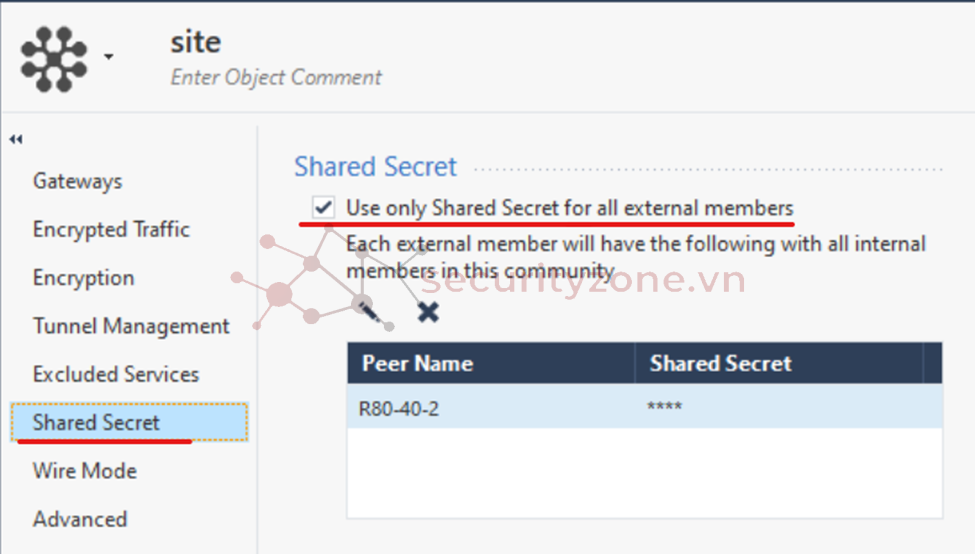

Phần shared secret, tích chọn tính năng này, dùng để xác thực giữa các gateway VPN

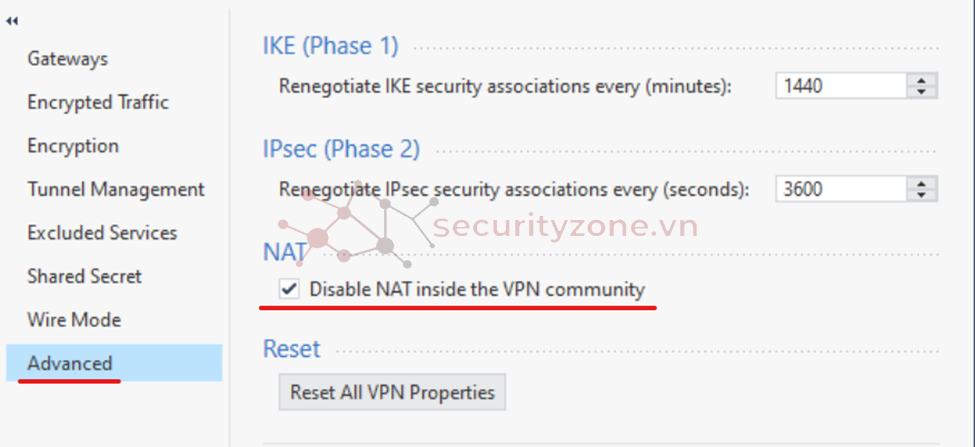

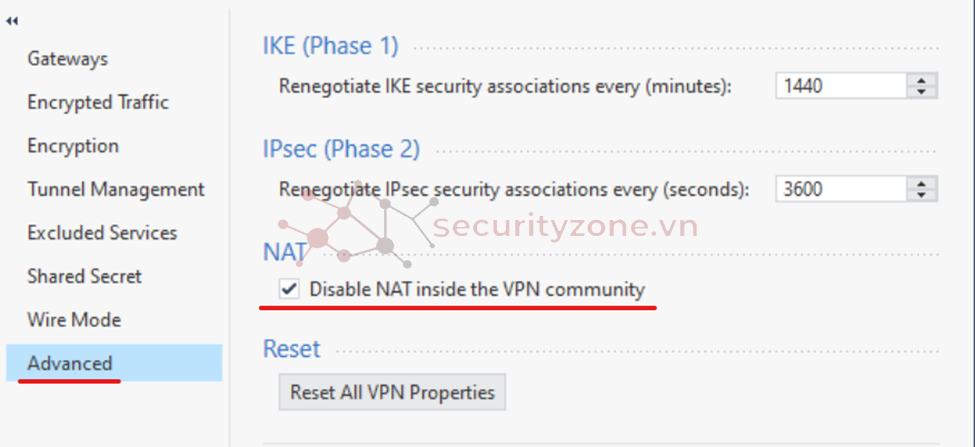

Phần advanced, tích chọn disable NAT

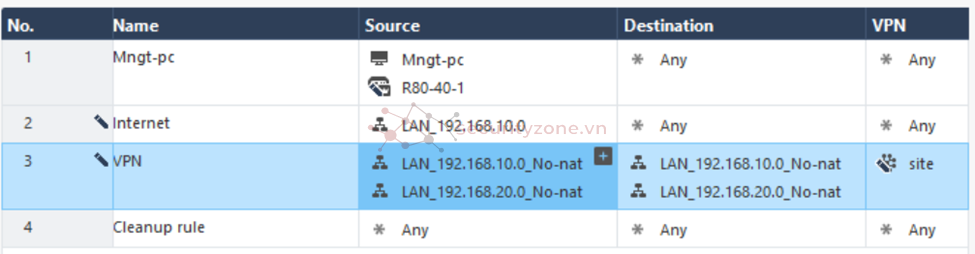

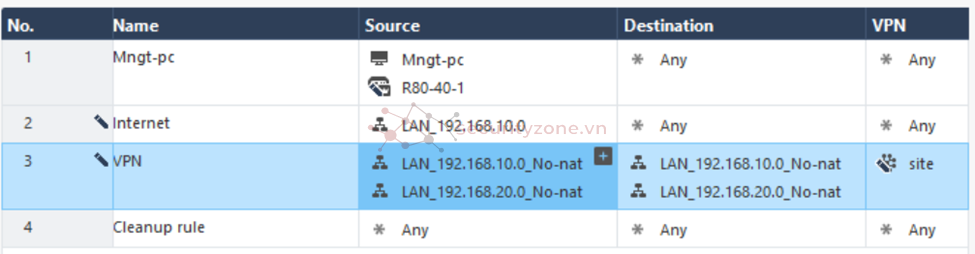

Cuối cùng, ta tạo rule

Ở trên chỉ làm tượng chưng bên R80-40-1, phần còn lại bên R80-40-2 làm tương tự

Khi VPN ko cần chỉnh NAT cho network, nhưng ta lại cần NAT để VPC có thể ra internet, nên tổng cộng ta cần tạo 4 network là 192.168.10.0/24 có nat, 192.168.10.0/24 không nat và 192.168.20.0/24 có nat, 192.168.20.0/24 không NAT, làm tượng trưng cho network 192.168.10.0/24 có NAT, mạng không NAT thì ta không cần tích chọn vào phần NAT ở dưới.

Bật blade “IPSec VPN” trong gateway

Vào tab IPSec VPN, phần link selection, chọn đường mạng sẽ đi ra internet, nếu để mặc định là main address thì nó sẽ mặc định chuyển lưu lượng ra đường IPv4 của con checkpoint này, trong trường hợp này sẽ là 192.168.1.1

Tạo gateway ảo

Nhập tên, IP đường ra internet của gateway ảo đó

Ở tab topology, ta tạo các mạng có trong con gateway, chỉnh mạng là external/internal tùy thuộc vào sơ đồ mạng

Tiếp theo, ta tạo 1 meshed community VPN

Đặt tên cho VPN, add các gateway, đường mạng sẽ cần VPN

Qua phần tunnel management, VPN tunnel sharing, chọn one VPN tunnel per gateway pair, cho nhẹ nhất vì cấu hình pnetlab không cao

Phần shared secret, tích chọn tính năng này, dùng để xác thực giữa các gateway VPN

Phần advanced, tích chọn disable NAT

Cuối cùng, ta tạo rule

Ở trên chỉ làm tượng chưng bên R80-40-1, phần còn lại bên R80-40-2 làm tương tự

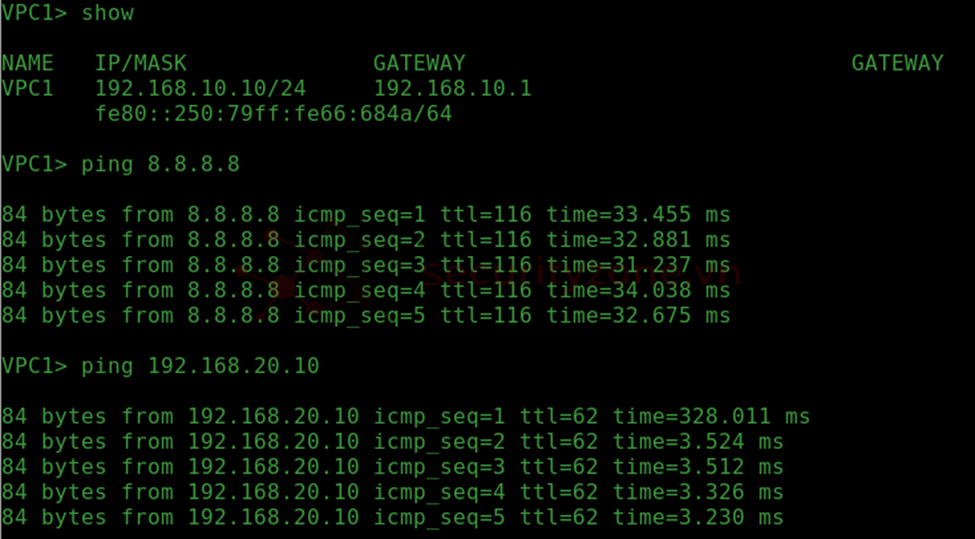

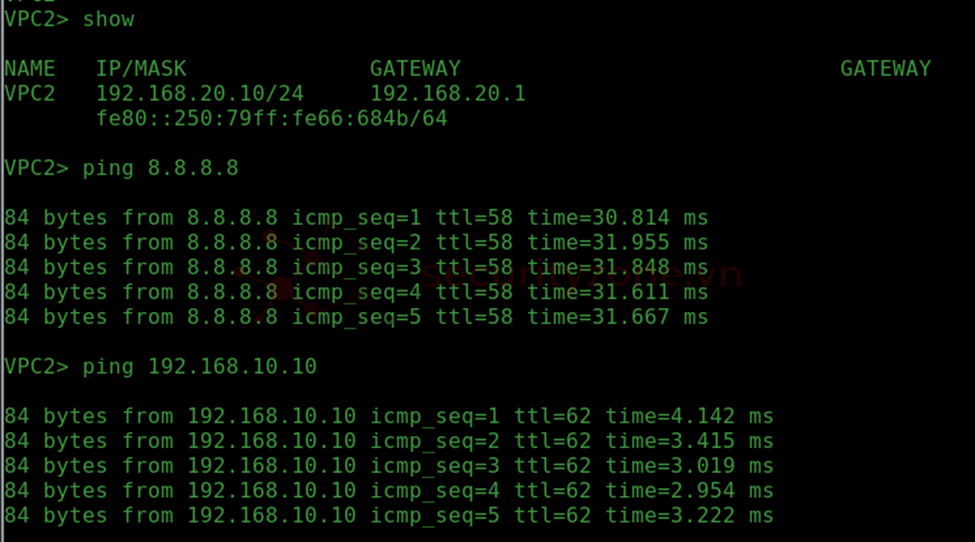

IV. Kiểm tra yêu cầu

Kiểm tra việc giao tiếp giữa 2 VPCVPC1:

VPC2:

Kết luận

Sau khi hoàn tất các bước cấu hình, bao gồm định nghĩa network, bật blade “IPSec VPN”, tạo gateway ảo, xây dựng VPN community và thiết lập rule cho phép lưu lượng, ta đã thiết lập thành công một VPN Site-to-Site giữa hai văn phòng. Việc kiểm tra ping giữa VPC1 và VPC2 cho kết quả thành công, chứng minh rằng đường hầm VPN hoạt động ổn định và chính xác. Mô hình này có thể được mở rộng hoặc tùy chỉnh thêm để phục vụ cho các yêu cầu thực tế trong môi trường doanh nghiệp.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới