thanhan1310

Intern

Trong bài viết này, chúng ta sẽ khám phá cách triển khai Firewall ở chế độ bridge (Layer 2) – một giải pháp lý tưởng để tăng cường bảo mật mà không cần thay đổi kiến trúc mạng hiện có. Với chế độ bridge, Firewall hoạt động như một thiết bị trung gian trong suốt, cho phép phân tích và kiểm soát lưu lượng mạng đi qua mà không yêu cầu thay đổi địa chỉ IP hay cấu hình mạng phức tạp. Đây là lựa chọn tối ưu cho các hệ thống đang hoạt động ổn định nhưng vẫn cần bổ sung lớp bảo mật mạnh mẽ và linh hoạt.

MỤC LỤC

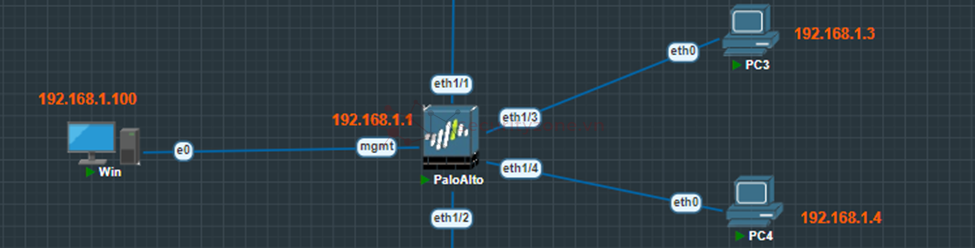

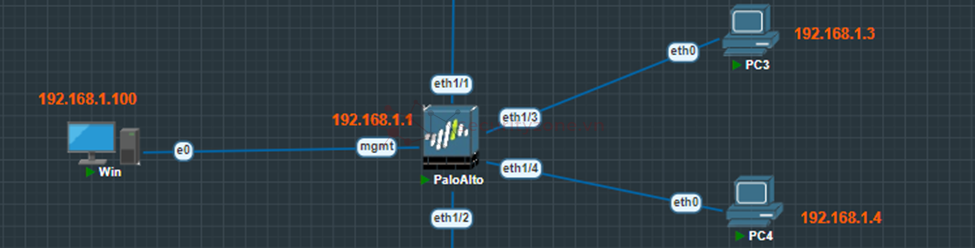

Sơ đồ mô hình

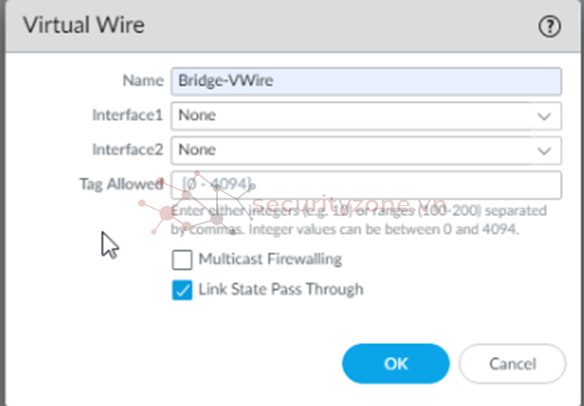

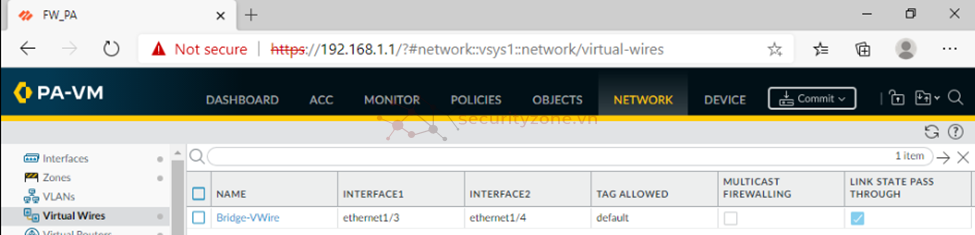

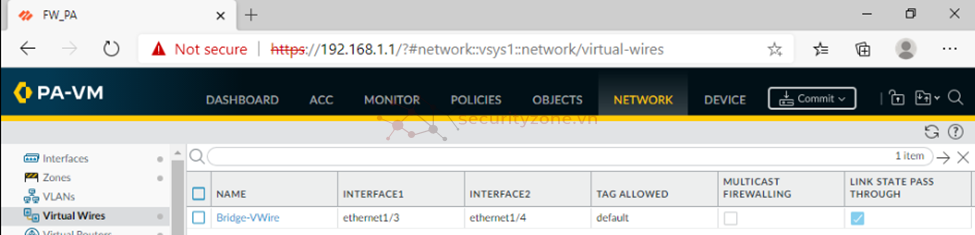

Ta đặt tên, 2 cổng interface1 và 2 sẽ được tự động thêm vào sau khi ta cấu hình interfaces

Chọn tick vào Link State Pass Through là để cho phép trạng thái link của interface này ảnh hưởng đến interface kia trong cùng virtual wires

VD : nếu eth1/3 down thì eth1/4 cũng sẽ down theo, đảm bảo tính chính xác đường truyền xuyên firewall.

Sau đó ta nhấn OK và commit cấu hình

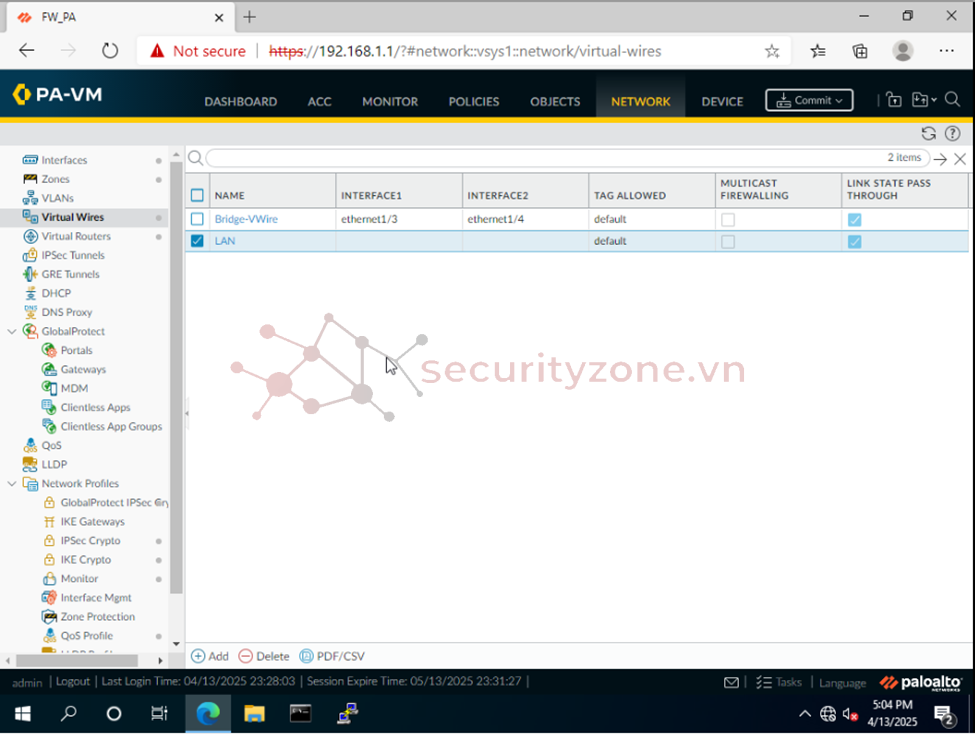

Giao diện sau khi cấu hình (ở đây mình test 1 cái VW đặt tên LAN vì cái Bridge-VWire mình đã cấu hình trước)

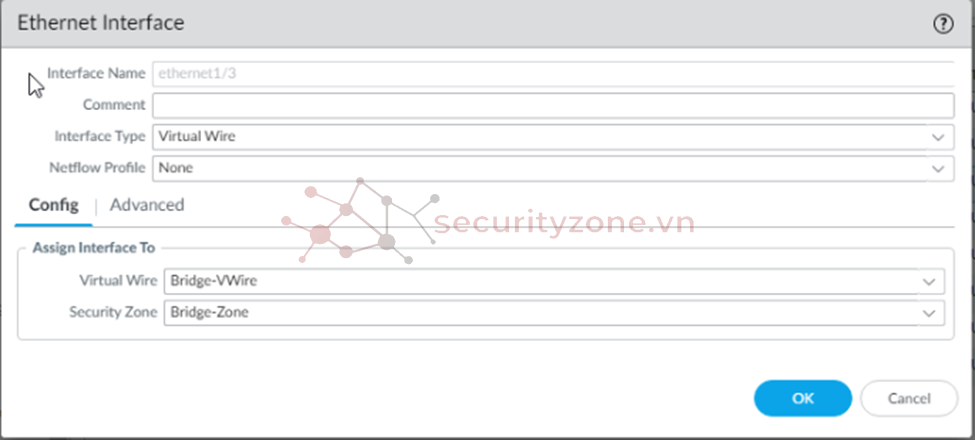

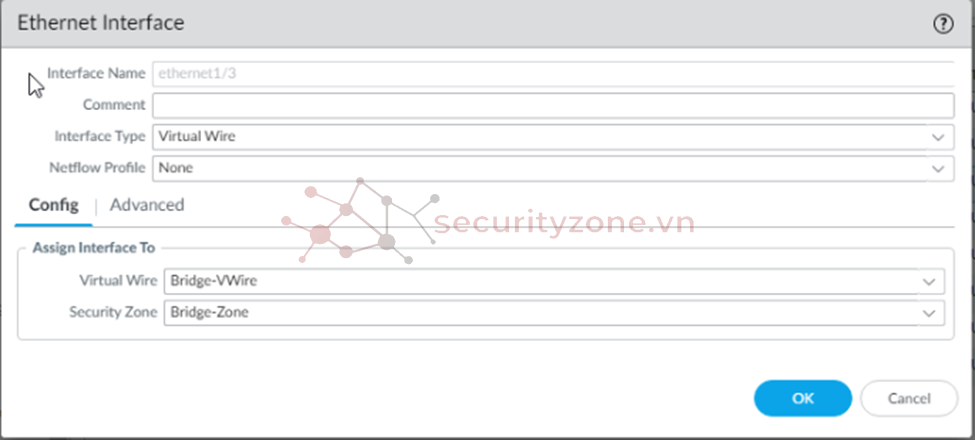

Tiếp theo ta cấu hình eth1/3 và eth1/4

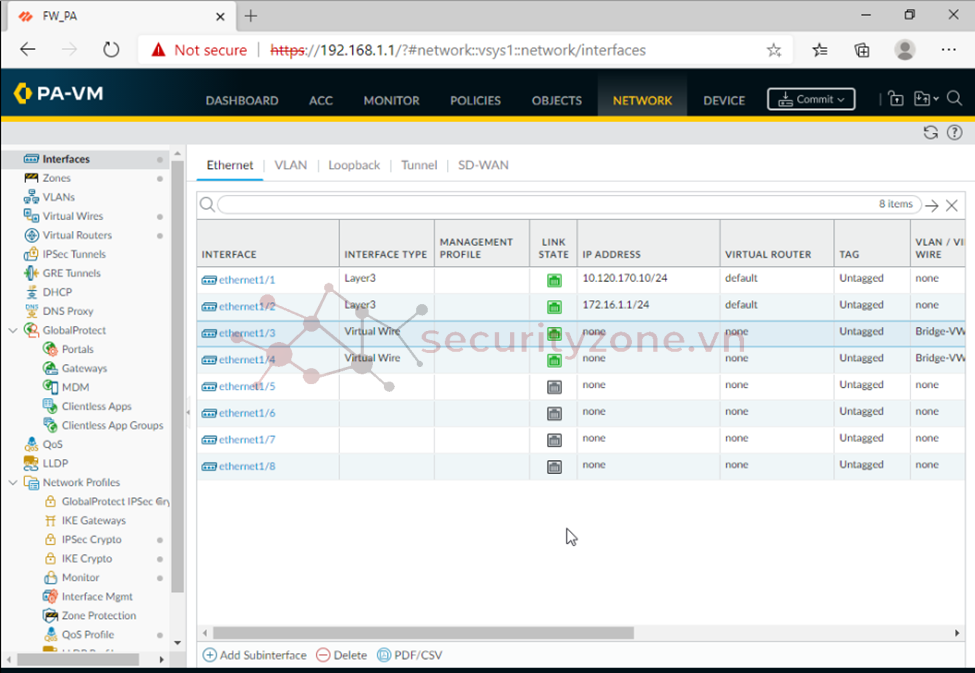

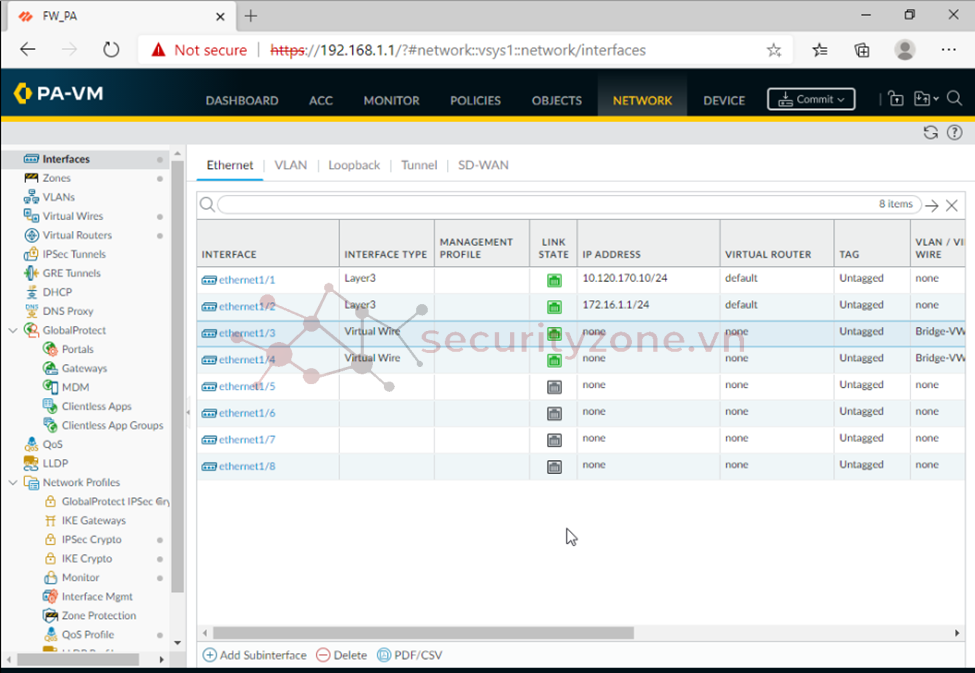

Ta vào Network > Interfaces

Cấu hình cổng eth1/3 , ta chuyển loại thành Virtual Wire, chọn Virtual Wire là Bridge-Vwire mà ta đã đặt tên trước đó, tạo 1 Zone riêng là Bridge-Zone

Tương tự với cổng eth1/4

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

Lúc này 2 cổng eth1/3 và eth1/4 sẽ được thêm vào Virtual Wires

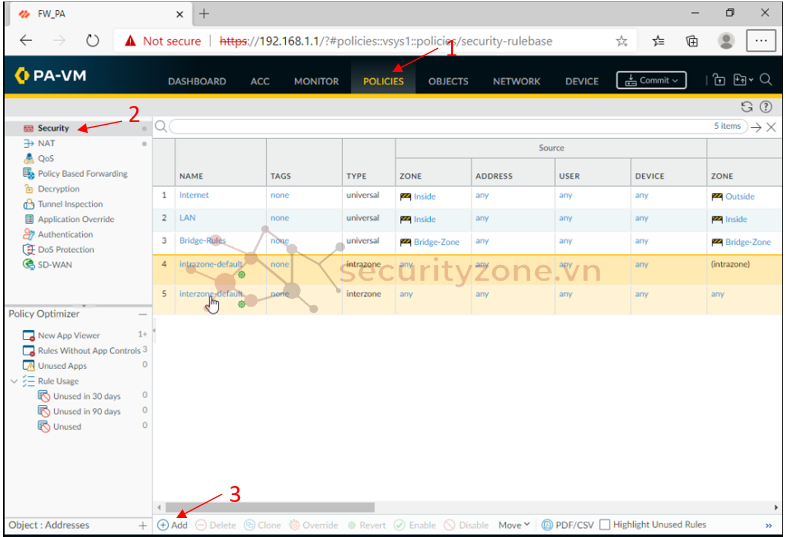

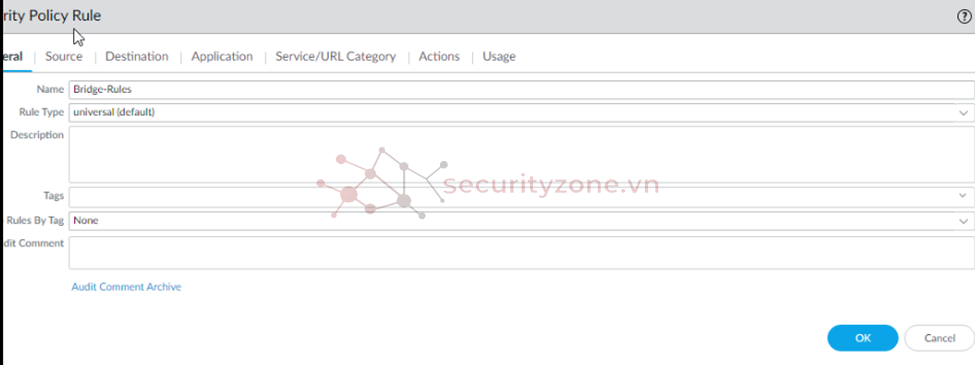

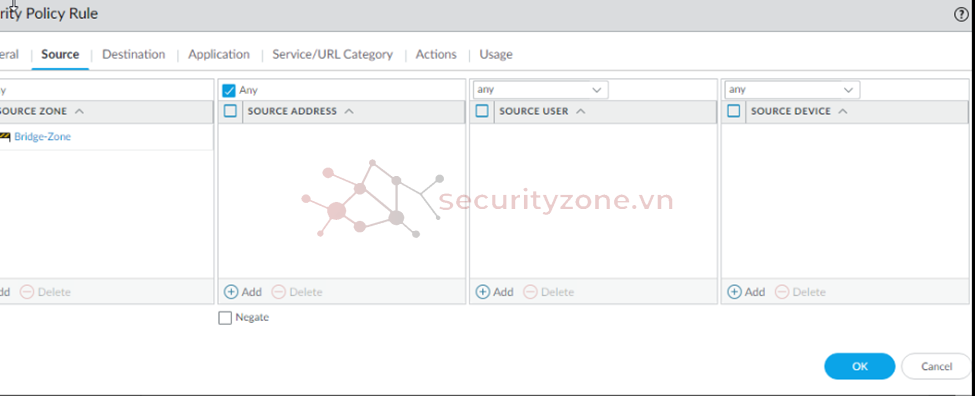

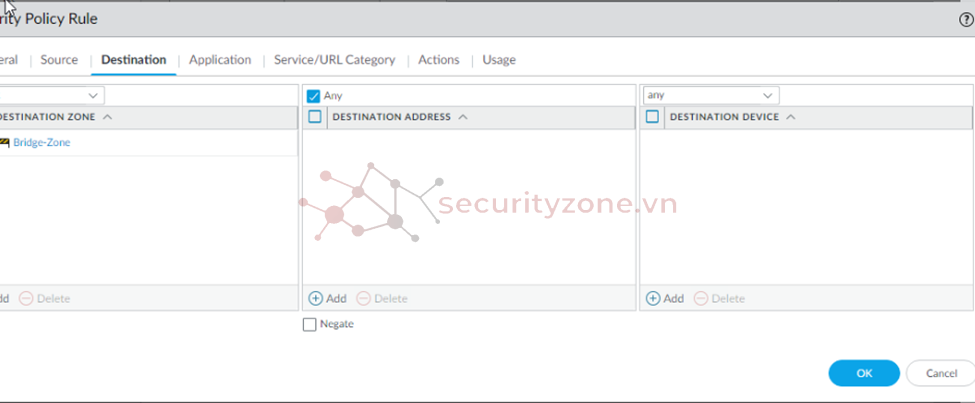

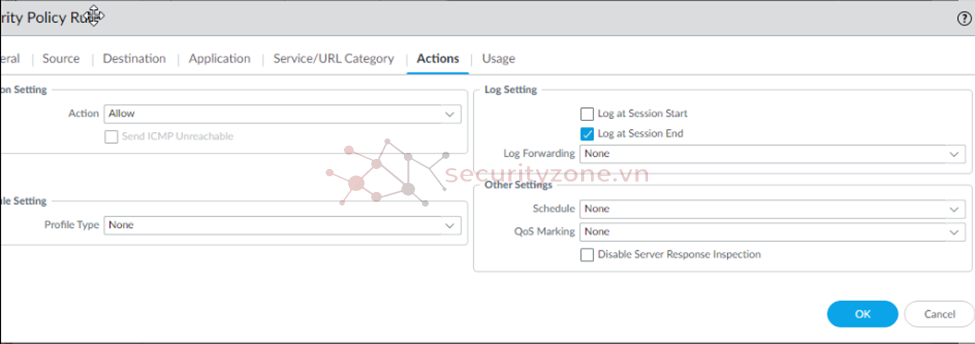

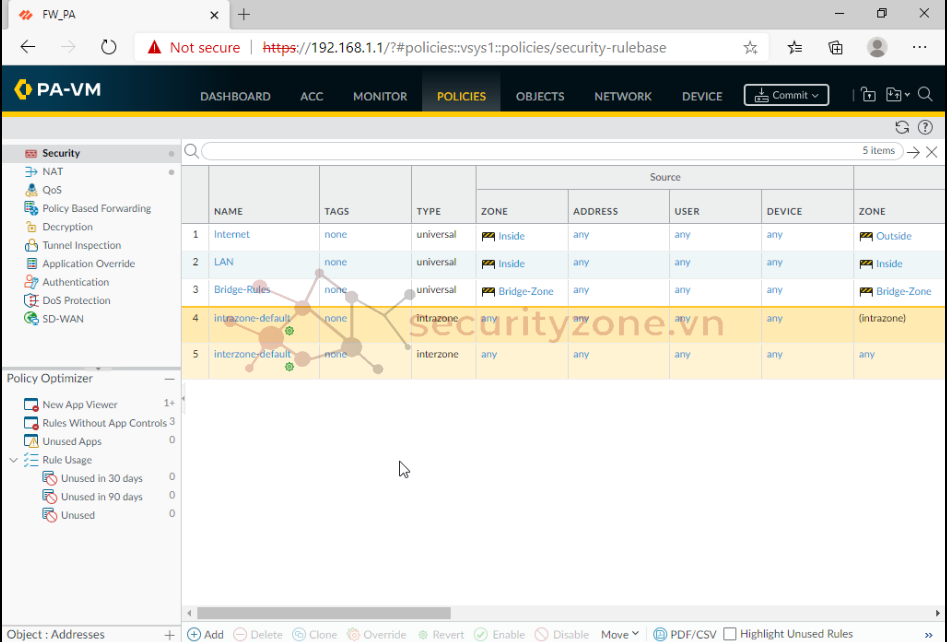

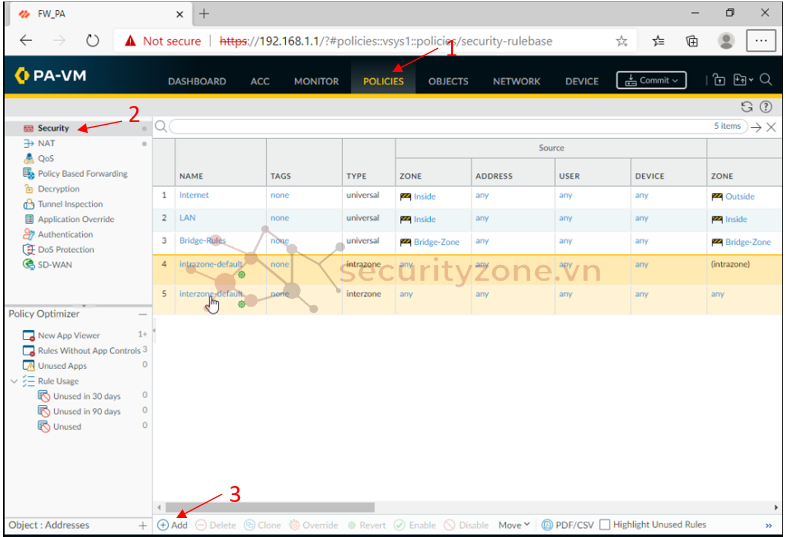

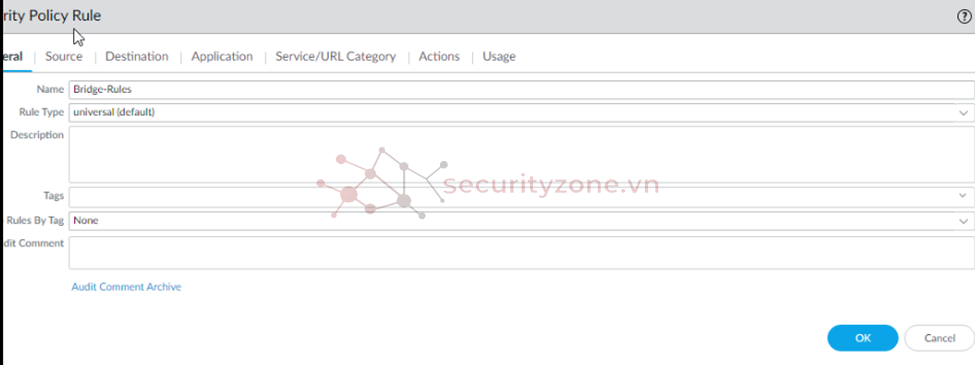

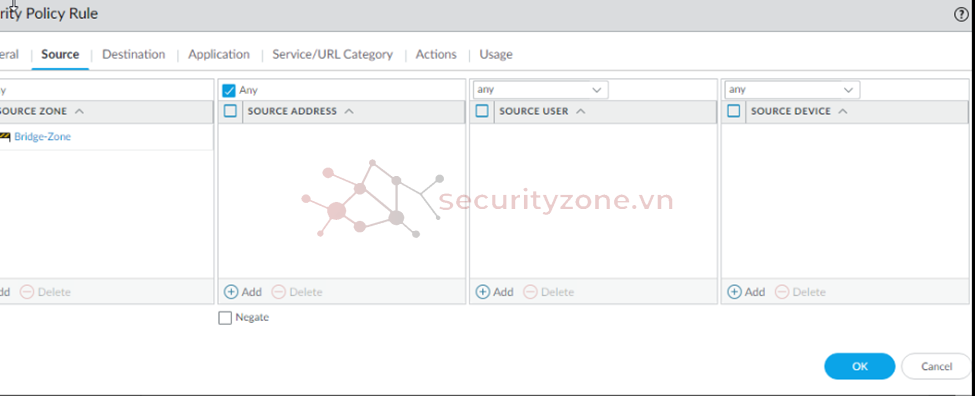

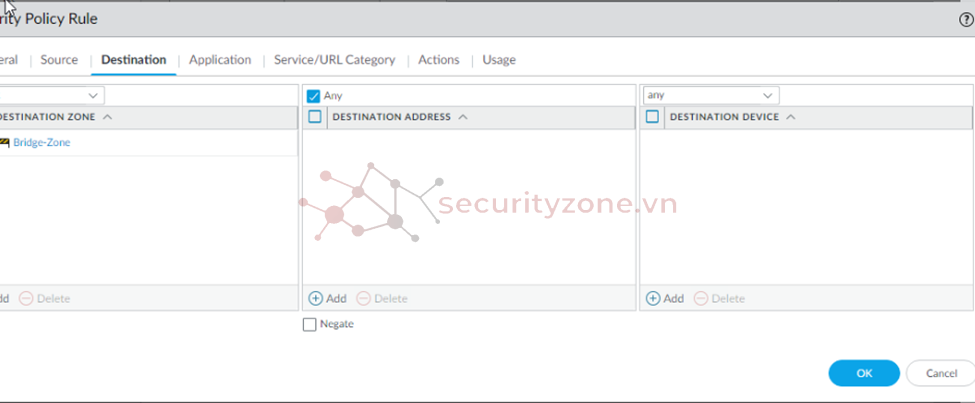

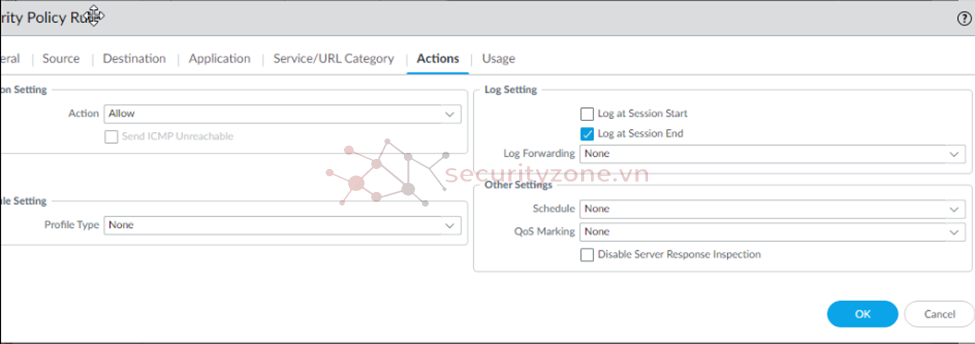

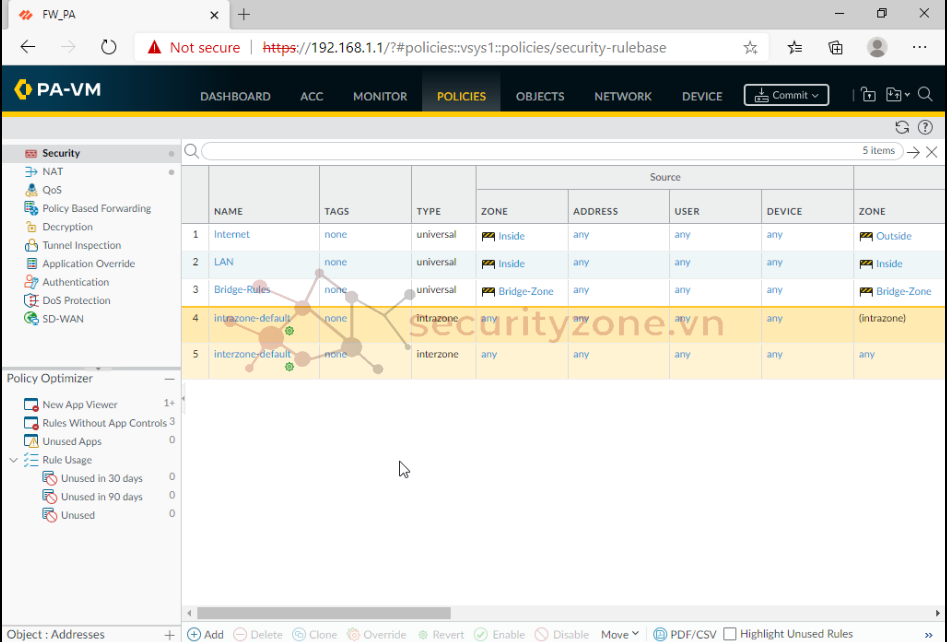

Tạo Policy để các PC có thể giao tiếp với nhau

Ta vào Policies > Security > Add

Đặt tên là Bridge-Rules , Source Zone là Bridge-Zone, Destination Zone cũng là Bridge-Zone, và chọn Allow Action

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

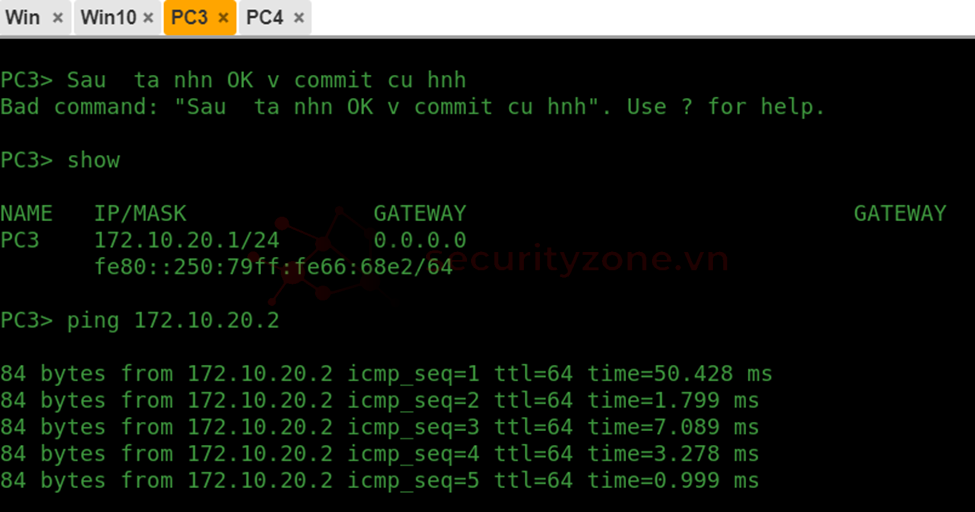

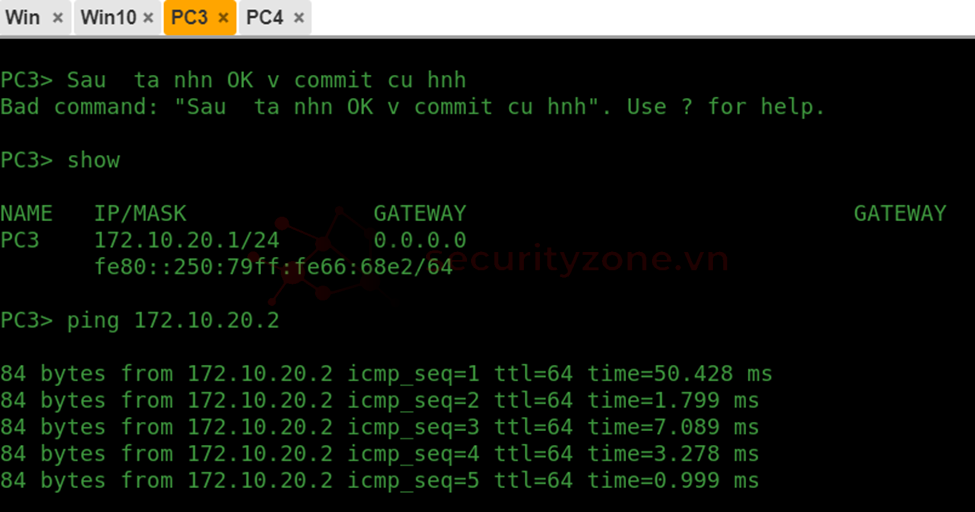

Tiếp theo ta kiểm tra kết nối

Ping từ PC3 sang PC4

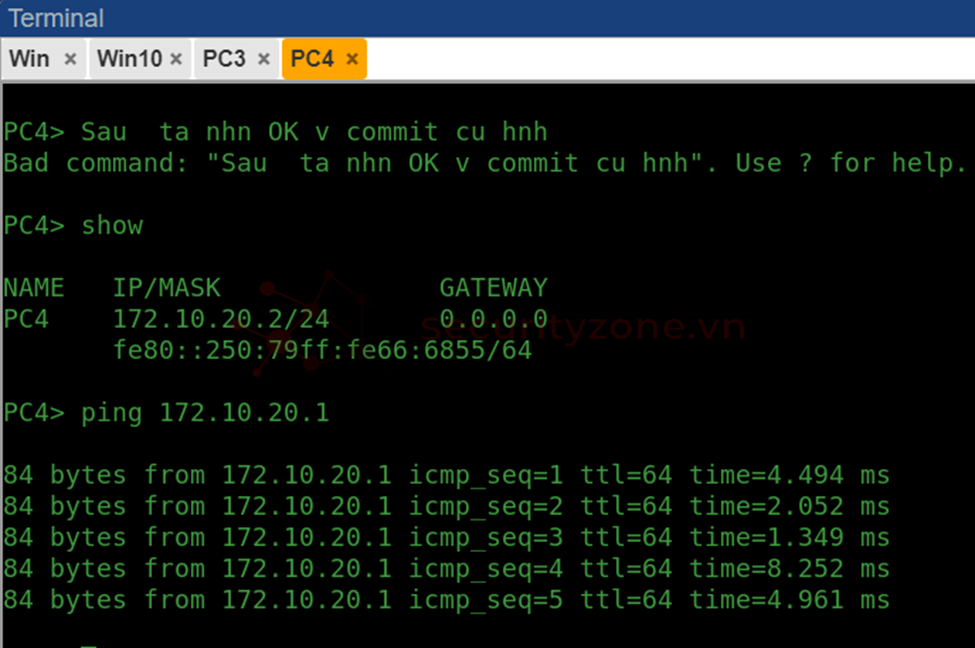

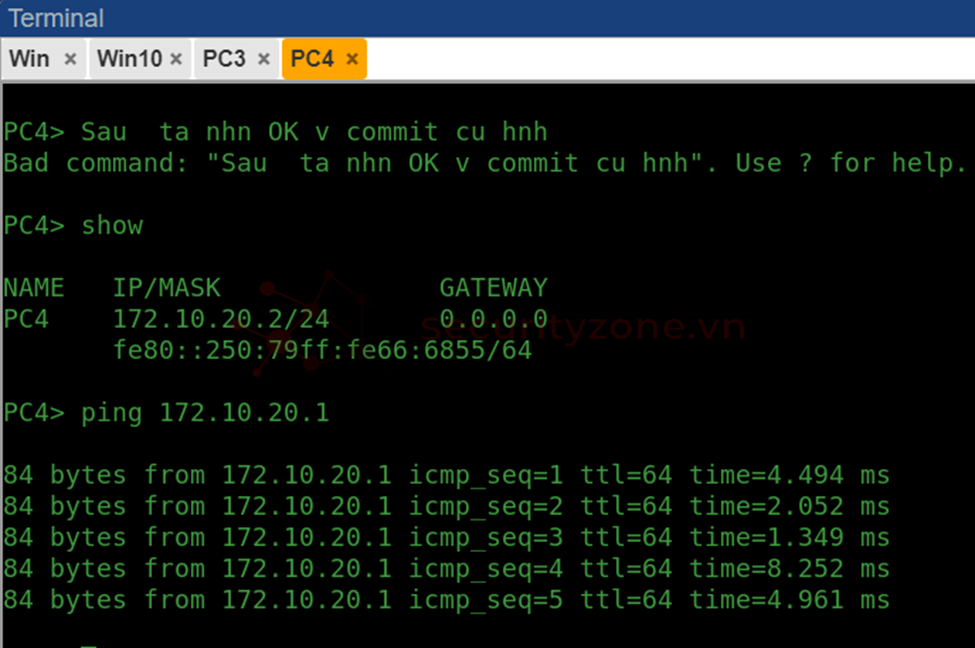

PC4 sang PC3

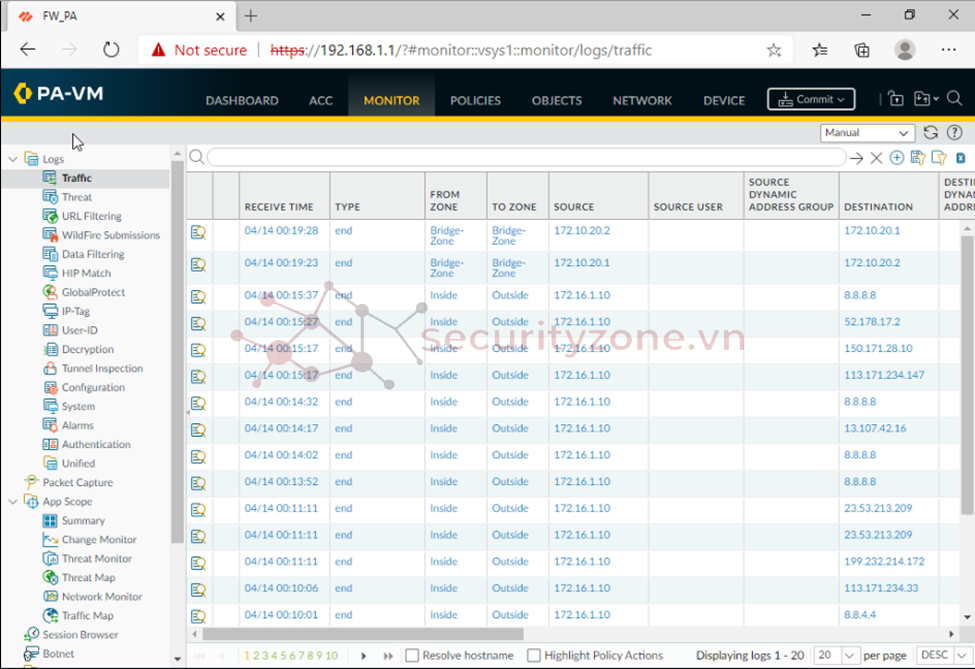

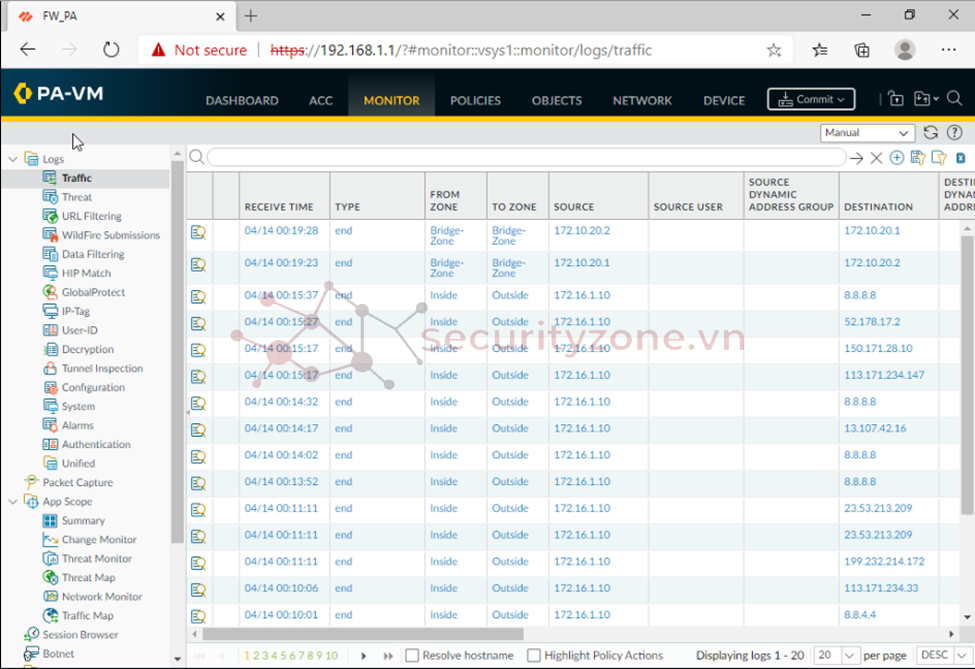

Kiểm tra Logs

Ta vào Monitor > Logs > Traffic , sẽ thấy logs của 2 PC giao tiếp với nhau

MỤC LỤC

- Giới thiệu về sơ đồ mô hình, các thiết bị trong bài

- Cấu hình Virtual Wire (Bridge Group)

Giới thiệu về các thiết bị

Ở đây mình có một con Windows 10 dùng để quản lý FW, một FW Palo Alto image 10.1.0, 2 VPC để kiểm tra chế độ BridgeSơ đồ mô hình

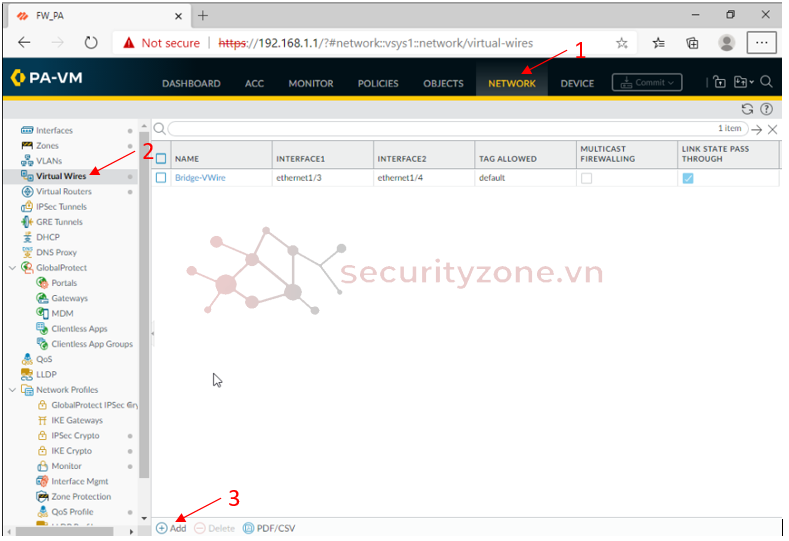

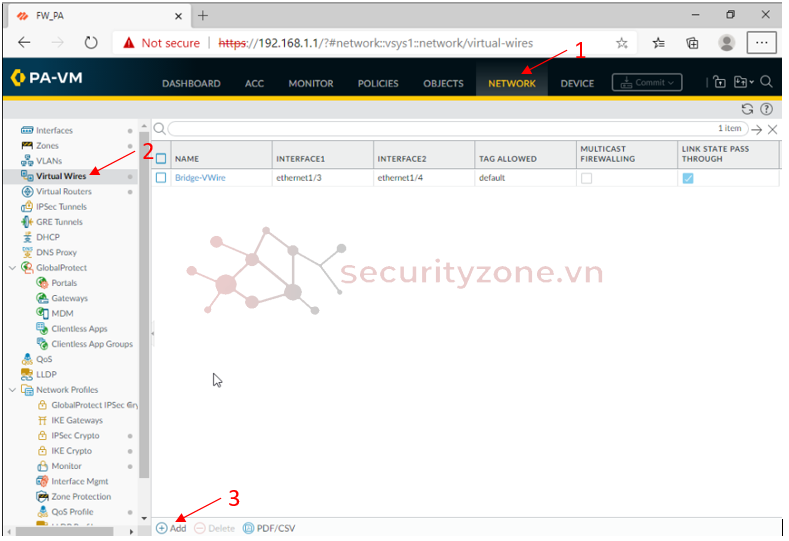

Cấu hình Virtual Wire (Bridge-Group)

Ta vào Network > Virtual Wires > Add

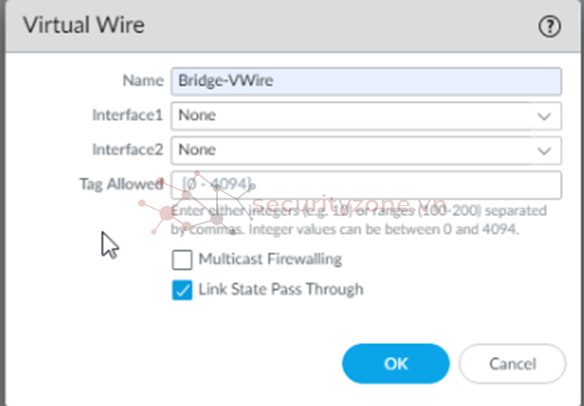

Ta đặt tên, 2 cổng interface1 và 2 sẽ được tự động thêm vào sau khi ta cấu hình interfaces

Chọn tick vào Link State Pass Through là để cho phép trạng thái link của interface này ảnh hưởng đến interface kia trong cùng virtual wires

VD : nếu eth1/3 down thì eth1/4 cũng sẽ down theo, đảm bảo tính chính xác đường truyền xuyên firewall.

Sau đó ta nhấn OK và commit cấu hình

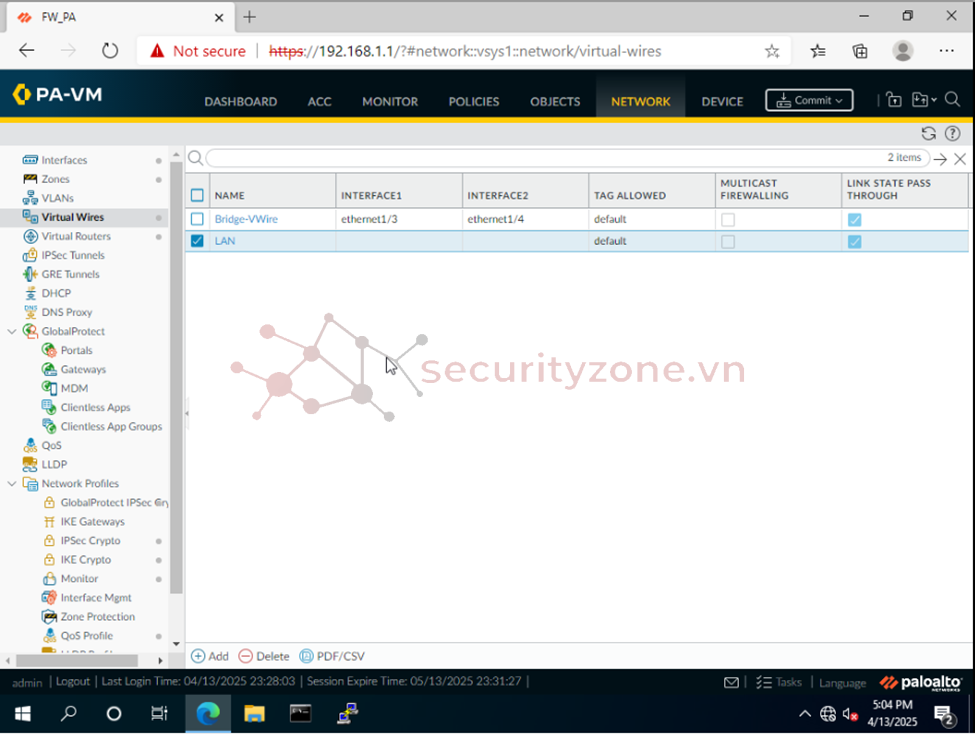

Giao diện sau khi cấu hình (ở đây mình test 1 cái VW đặt tên LAN vì cái Bridge-VWire mình đã cấu hình trước)

Tiếp theo ta cấu hình eth1/3 và eth1/4

Ta vào Network > Interfaces

Cấu hình cổng eth1/3 , ta chuyển loại thành Virtual Wire, chọn Virtual Wire là Bridge-Vwire mà ta đã đặt tên trước đó, tạo 1 Zone riêng là Bridge-Zone

Tương tự với cổng eth1/4

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

Lúc này 2 cổng eth1/3 và eth1/4 sẽ được thêm vào Virtual Wires

Tạo Policy để các PC có thể giao tiếp với nhau

Ta vào Policies > Security > Add

Đặt tên là Bridge-Rules , Source Zone là Bridge-Zone, Destination Zone cũng là Bridge-Zone, và chọn Allow Action

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

Tiếp theo ta kiểm tra kết nối

Ping từ PC3 sang PC4

PC4 sang PC3

Kiểm tra Logs

Ta vào Monitor > Logs > Traffic , sẽ thấy logs của 2 PC giao tiếp với nhau

Kết luận

Triển khai Firewall ở chế độ bridge mang lại giải pháp bảo mật hiệu quả mà không làm gián đoạn hoặc thay đổi cấu trúc mạng hiện tại. Với khả năng hoạt động trong suốt ở tầng 2, Firewall có thể kiểm soát và giám sát lưu lượng một cách linh hoạt, đồng thời giữ nguyên các thiết lập IP và thiết bị mạng sẵn có. Đây là lựa chọn lý tưởng cho các hệ thống cần nâng cao bảo mật nhưng vẫn đảm bảo tính ổn định và liên tục trong vận hành.Đính kèm

Bài viết liên quan

Bài viết mới