thanhan1310

Intern

Để cấu hình VLAN trên Firewall, mời bạn xem lại bài Cấu hình VLAN Tagging

Trong bài viết này, chúng ta sẽ cùng tìm hiểu cách cấu hình VPN Site-to-Site sử dụng giao thức IPsec nhằm thiết lập kết nối bảo mật giữa hai văn phòng ở các địa điểm khác nhau. VPN Site-to-Site cho phép hai hệ thống mạng nội bộ (LAN) giao tiếp với nhau qua Internet như thể chúng nằm trong cùng một mạng, giúp chia sẻ tài nguyên, dữ liệu và dịch vụ một cách an toàn. Đây là giải pháp lý tưởng cho các doanh nghiệp có nhiều chi nhánh cần kết nối liên tục và bảo mật giữa các địa điểm làm việc.

MỤC LỤC

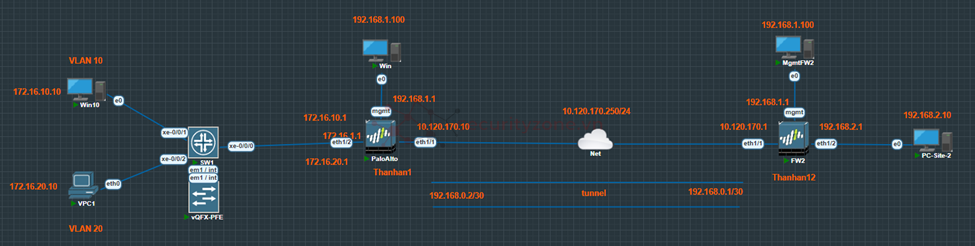

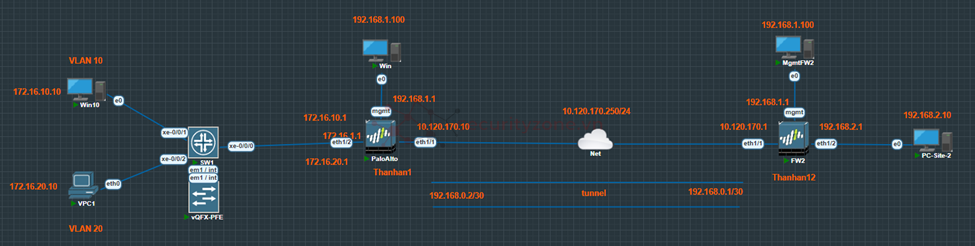

Site A sẽ bao gồm 1 PC thuộc VLAN10, 1 Switch Juniper, 1 FW Palo Alto image 10.1.0, 1 PC mgmt kết nối với FW

Site B sẽ đơn giản là 1 FW Palo Alto image 10.1.0, 1 PC mgmt kết nối FW, và 1 PC Win10

Sơ đồ mô hình

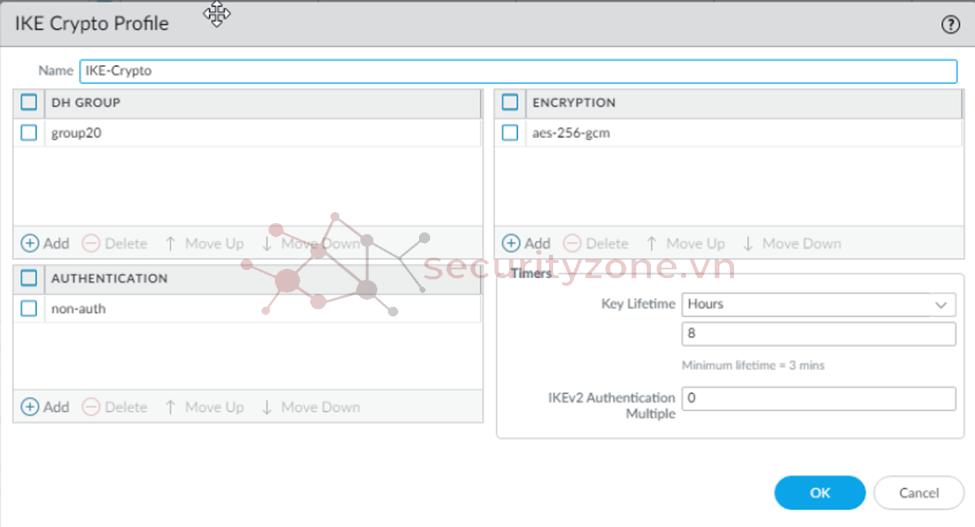

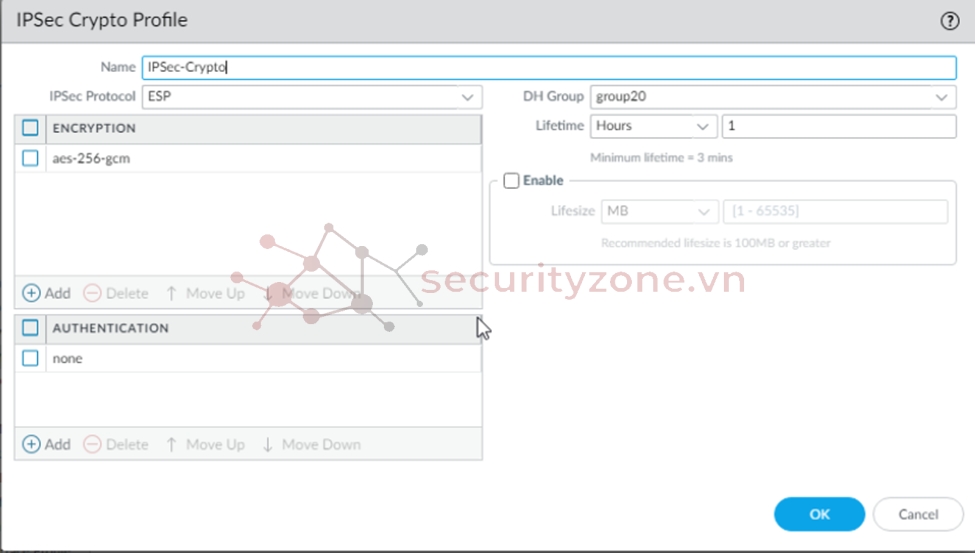

Ta điền tên, add DH Group là group20, add Authentication là non-auth, và Encryption là aes-256-gcm

Sau đó ta nhấn OK và commit cấu hình

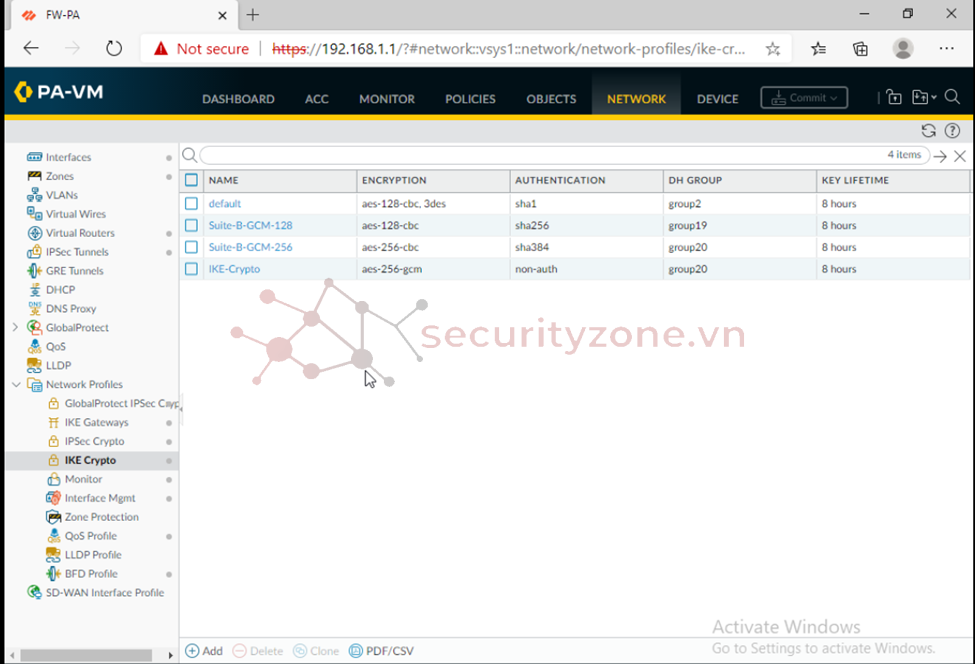

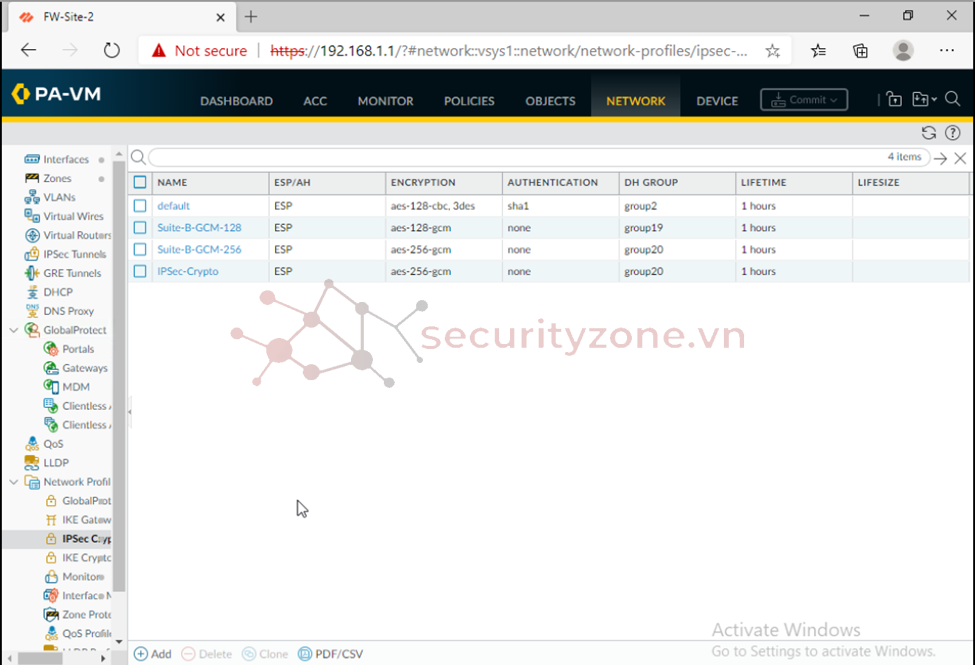

Giao diện sau khi cấu hình

Ta điền tên, chọn Encryption là aes-256-gcm, Authentication là none, DH Group là group 20.

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

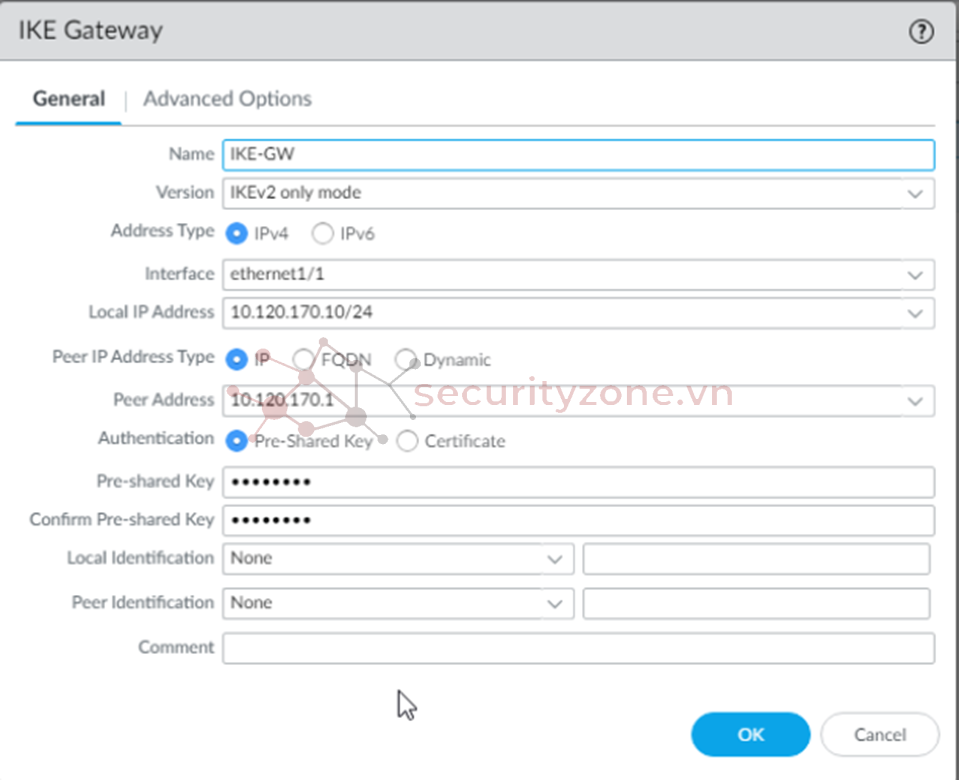

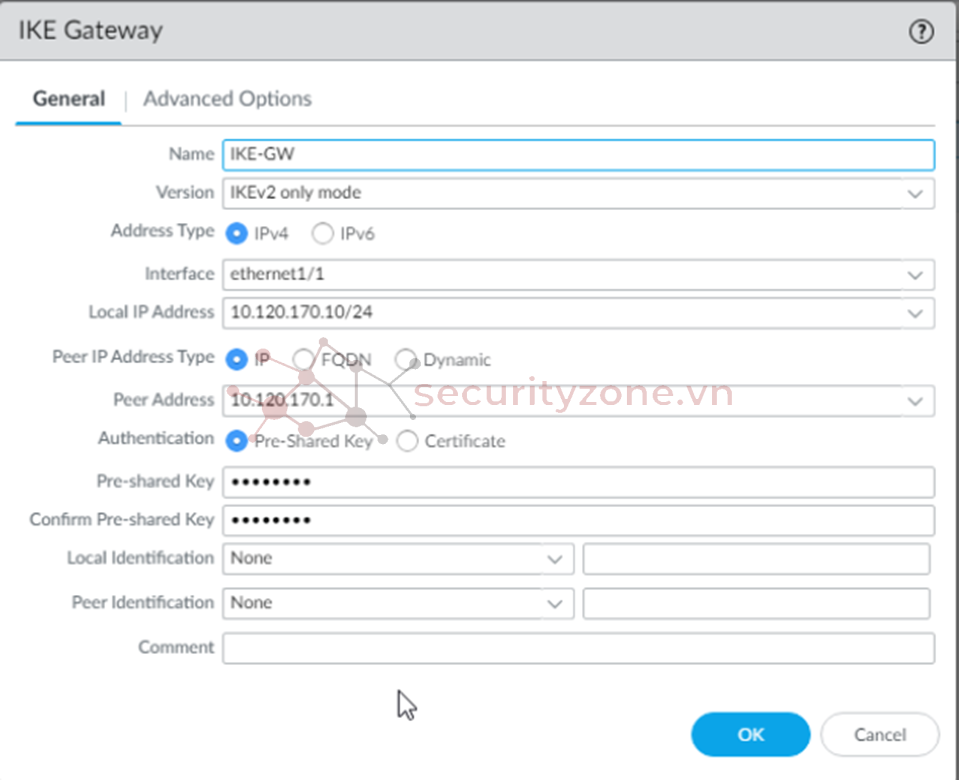

Ở mục General, ta điền tên, chọn Version IKE, chọn interface kết nối tunnel, địa chỉ IP local, địa chỉ IP đích, điền Pre-shared key

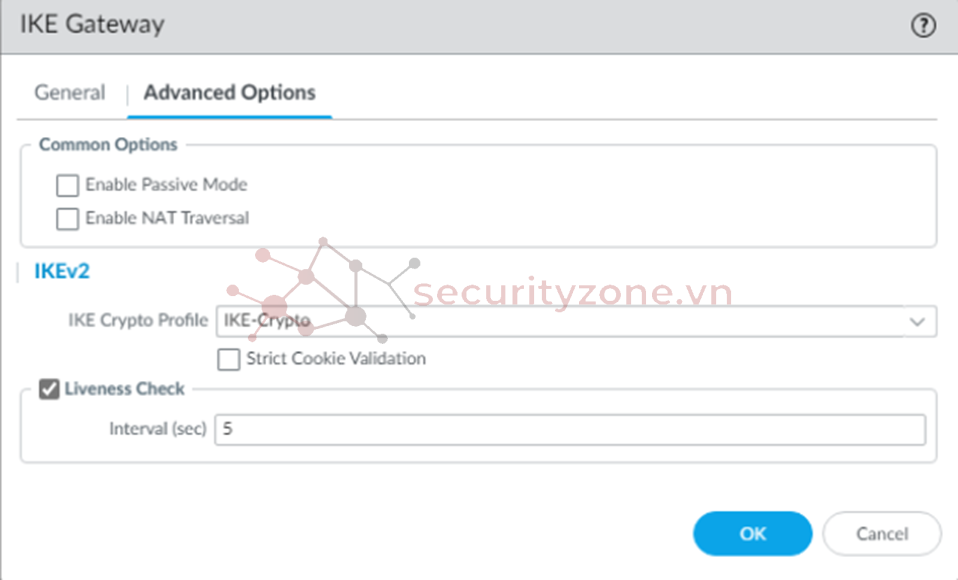

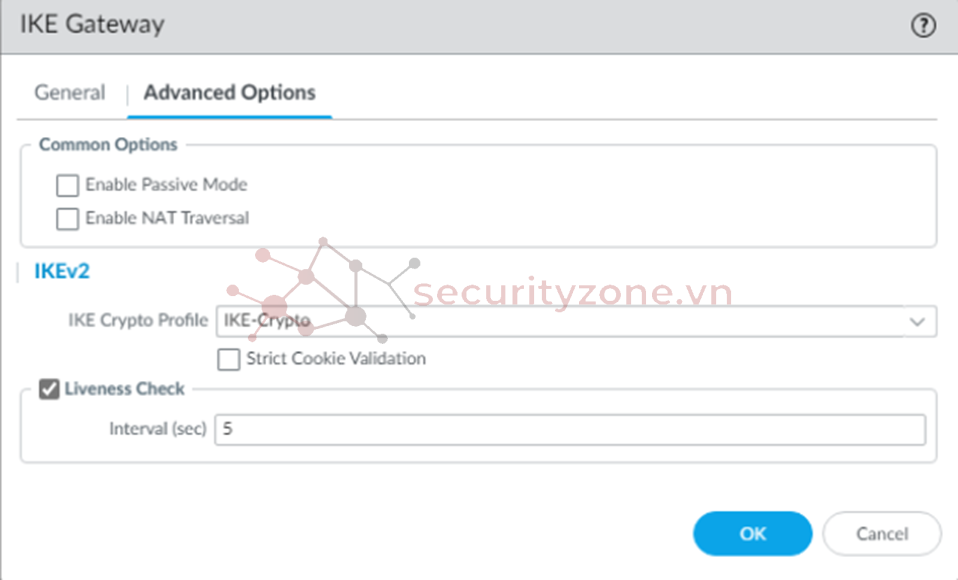

Ở mục Advanced Options, vì ta chọn IKEv2 thì ta sẽ chọn IKE Crypto Profile là IKE-Crypto như cái ta đã tạo bên trên

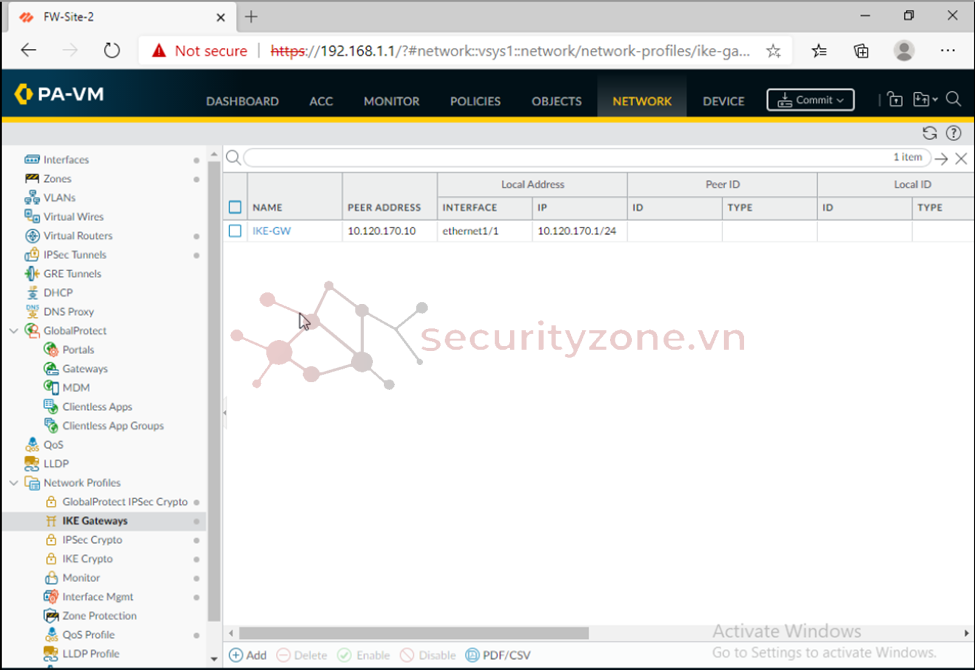

Sau đó ta nhấn OK và commit cấu hình

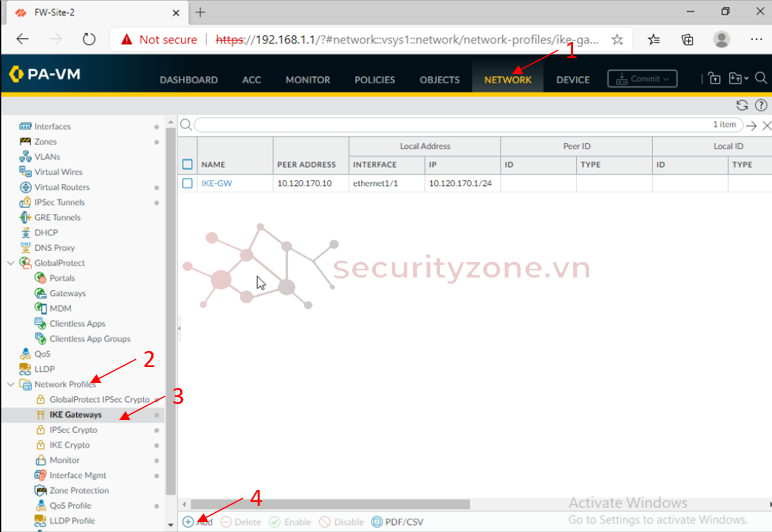

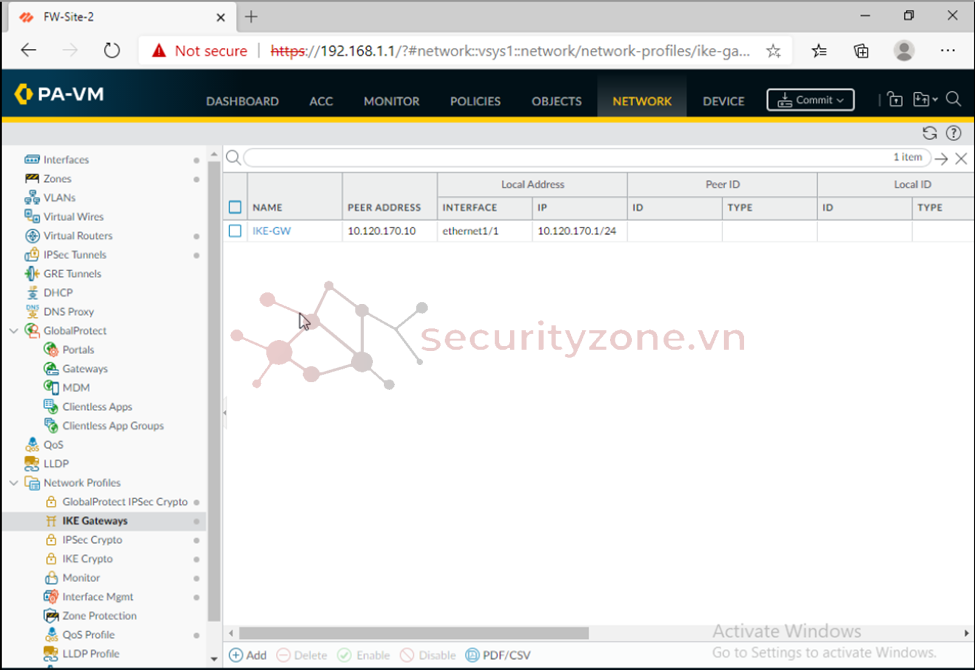

Giao diện sau khi cấu hình

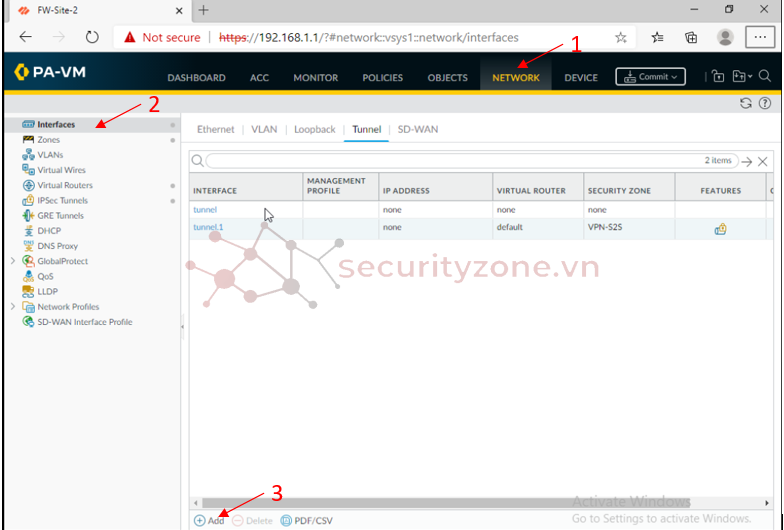

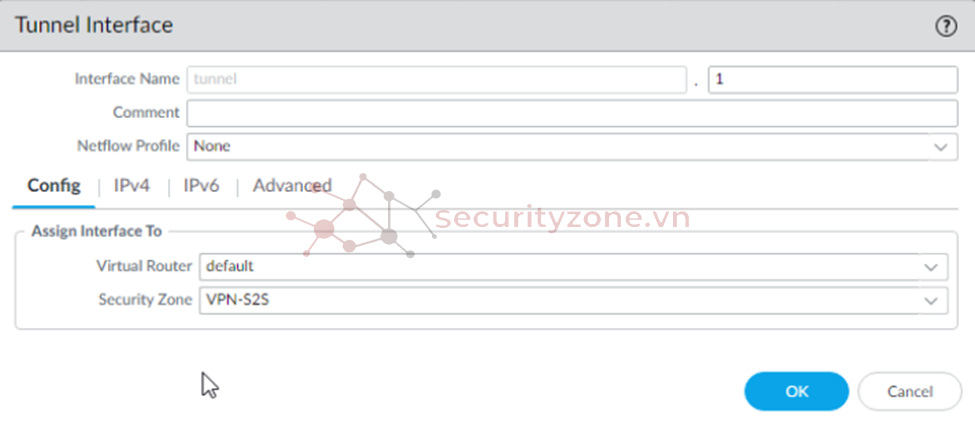

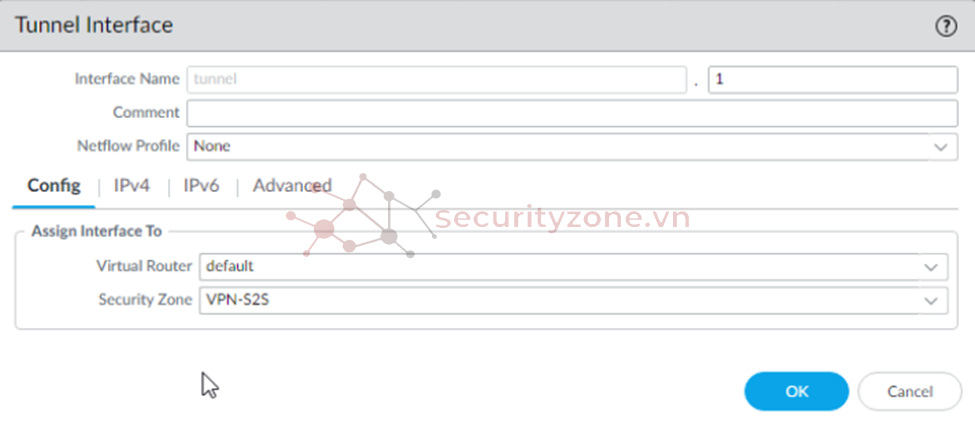

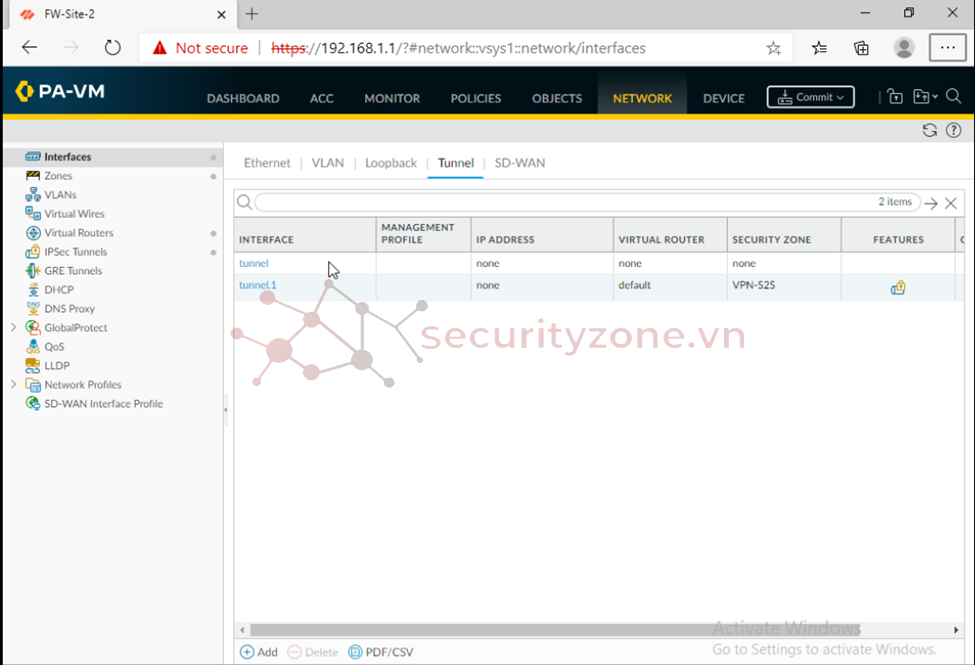

Ta đặt tên là tunnel.1, Virtual Router là default, Security Zone là VPN-S2S ( nếu chưa có thì tạo 1 Zone riêng)

Sau đó ta nhấn OK và commit cấu hình

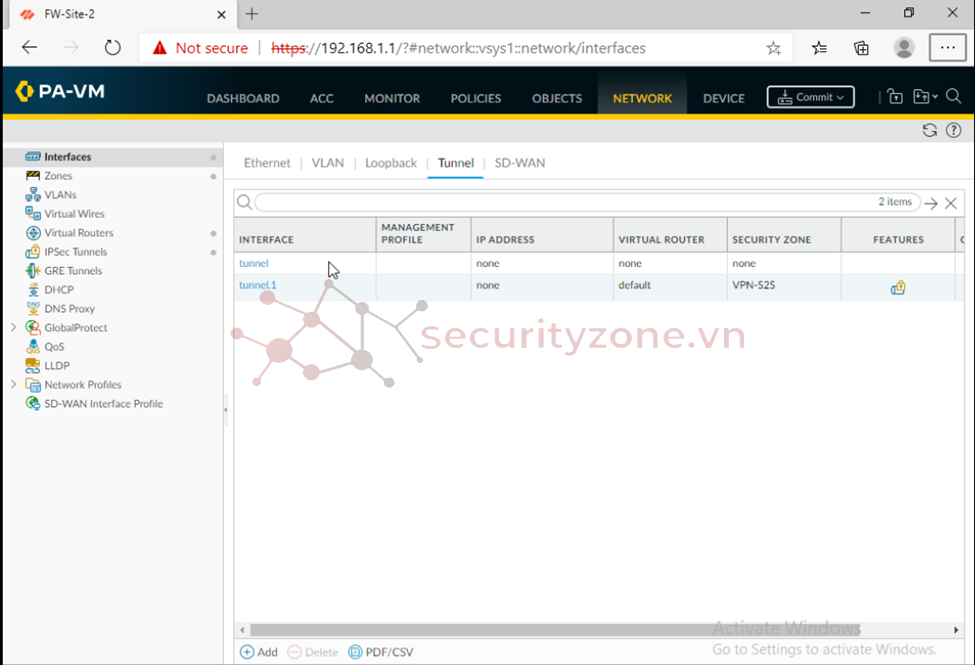

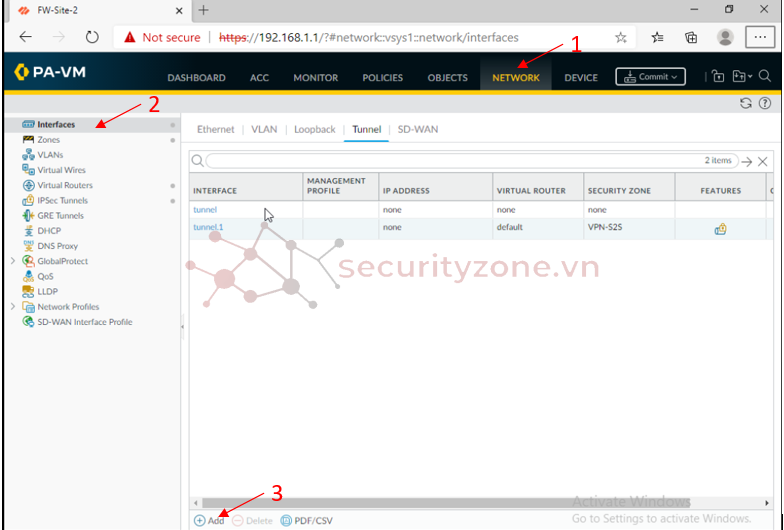

Giao diện sau khi cấu hình

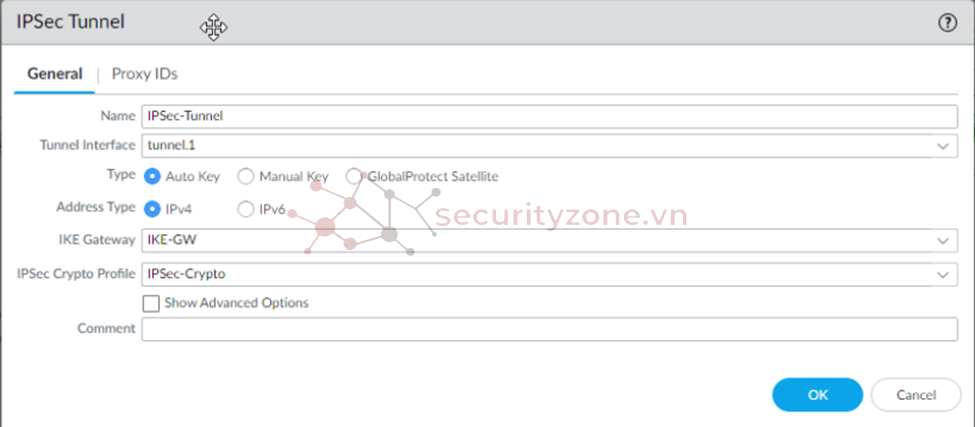

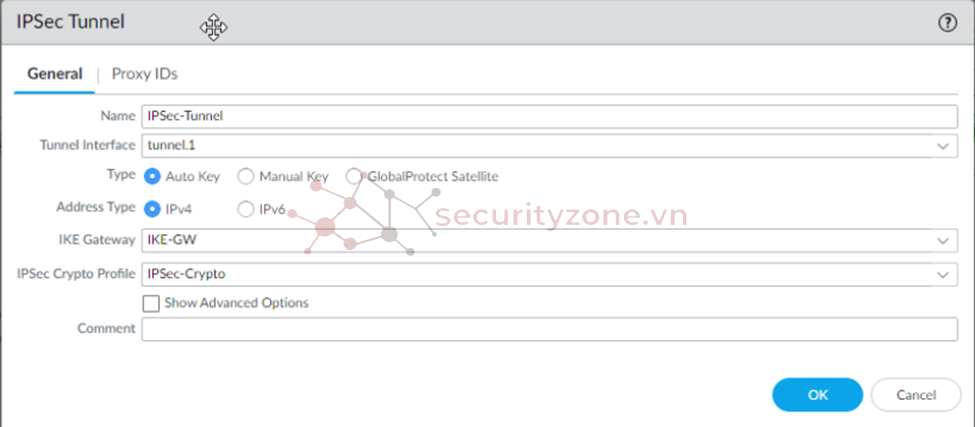

Ở mục General, ta điền tên, interface tunnel chọn tunnel.1, IKE Gateway chọn IKE-GW đã tạo từ bên trên, IPSec Crypto Profile chọn IPSec-Crypto đã tạo từ bên trên

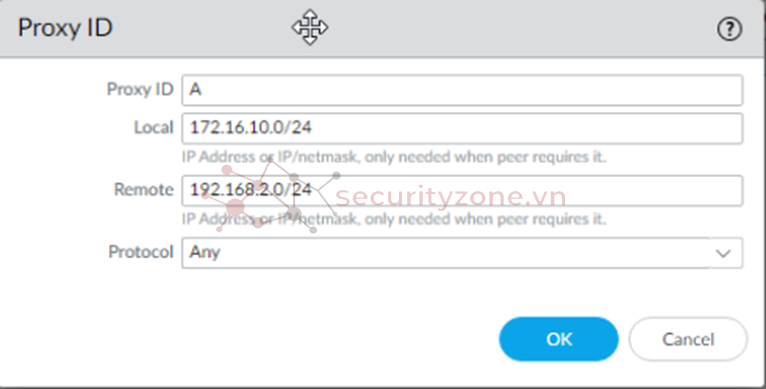

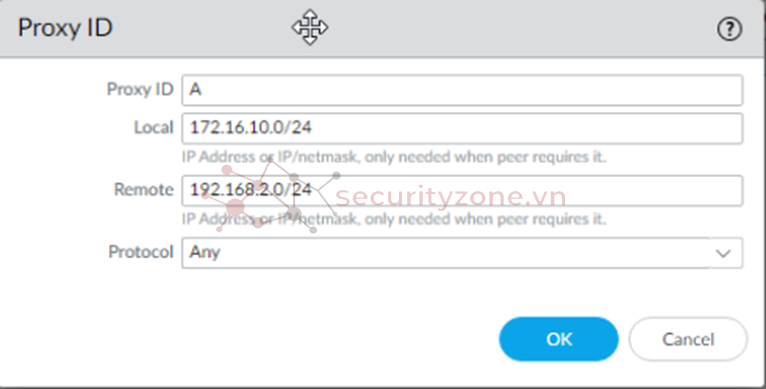

Ở mục Proxy IDs, ta điền tên, lớp mạng local, lớp mạng đích

Sau đó ta nhấn OK và commit cấu hình

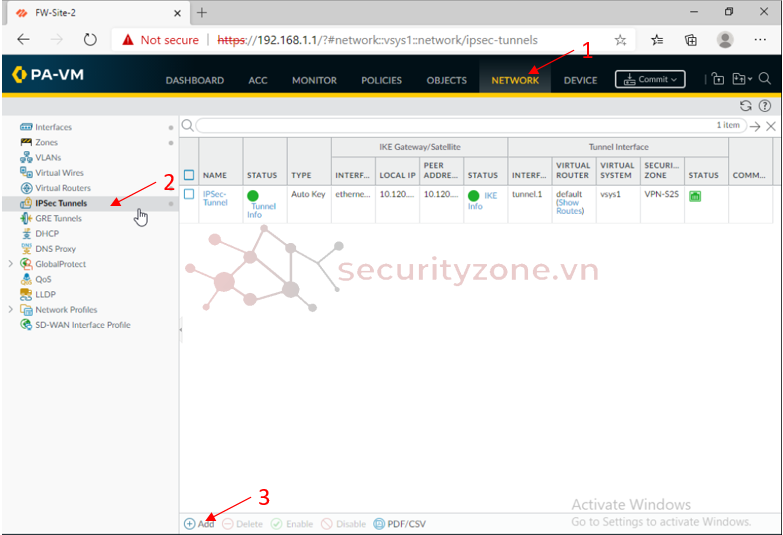

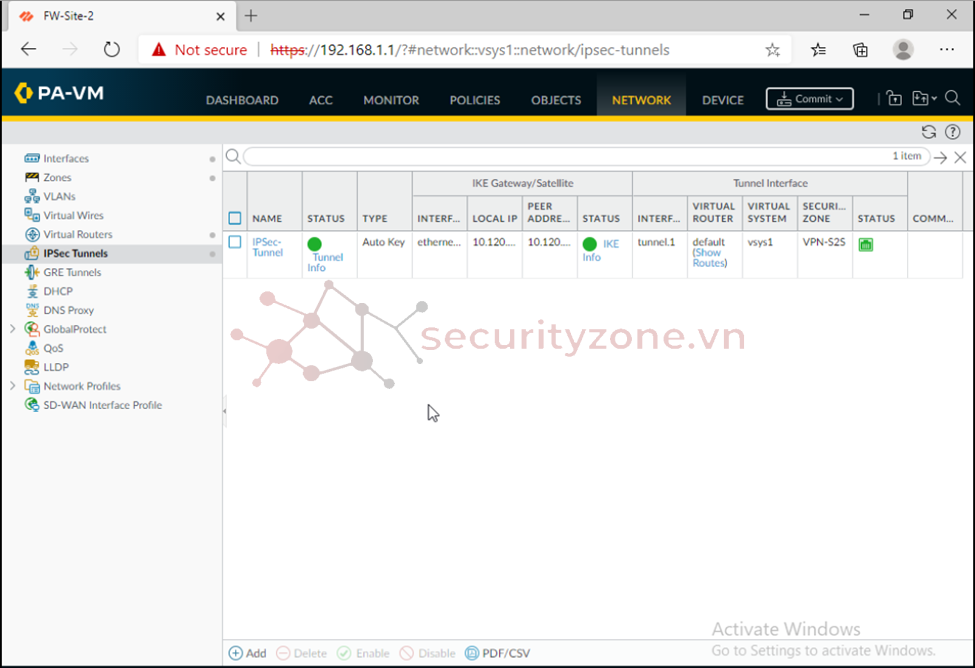

Giao diện sau khi cấu hình

Ở mục Static Route ta add thêm Route mới

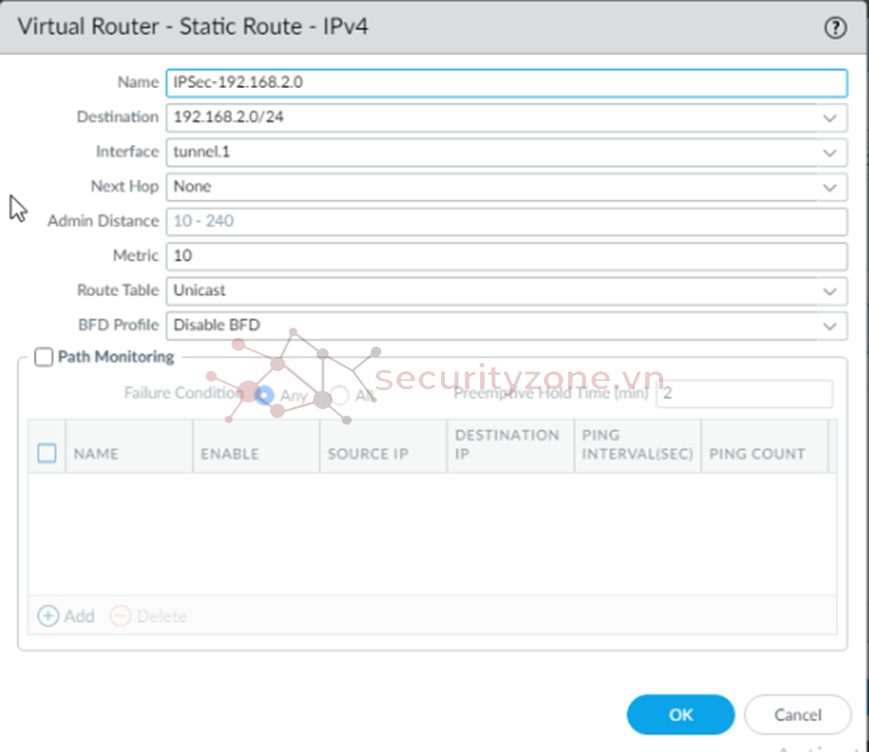

Ta đặt tên, lớp mạng destination, interface là tunnel.1, next hop là none

Sau đó ta nhấn OK và commit cấu hình

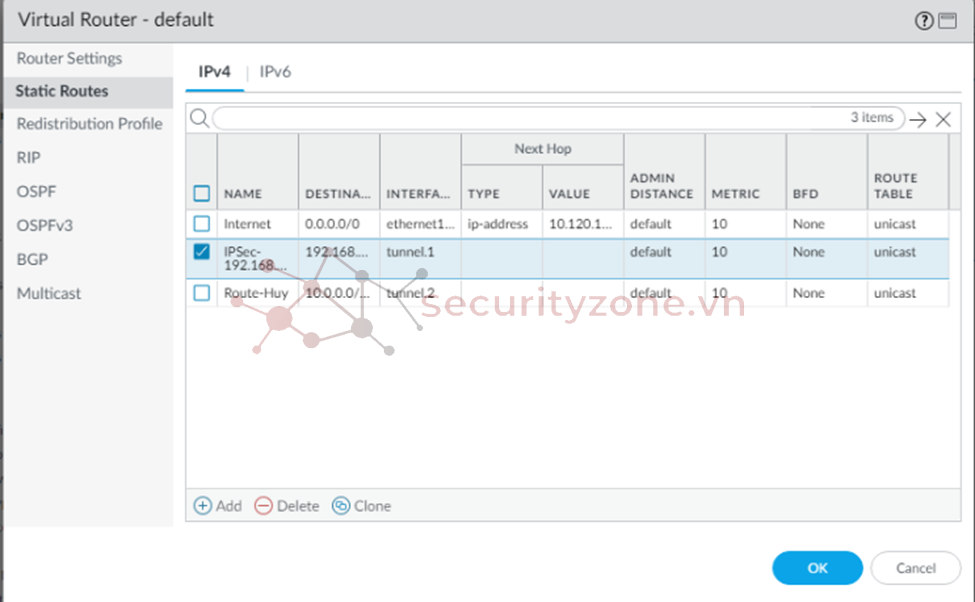

Giao diện sau khi cấu hình

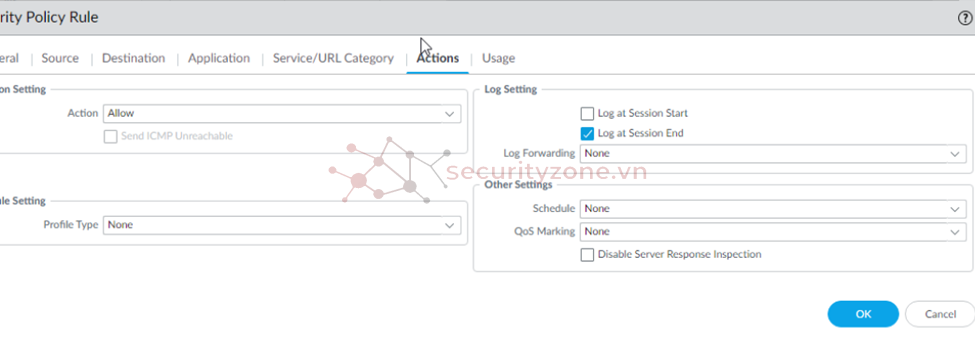

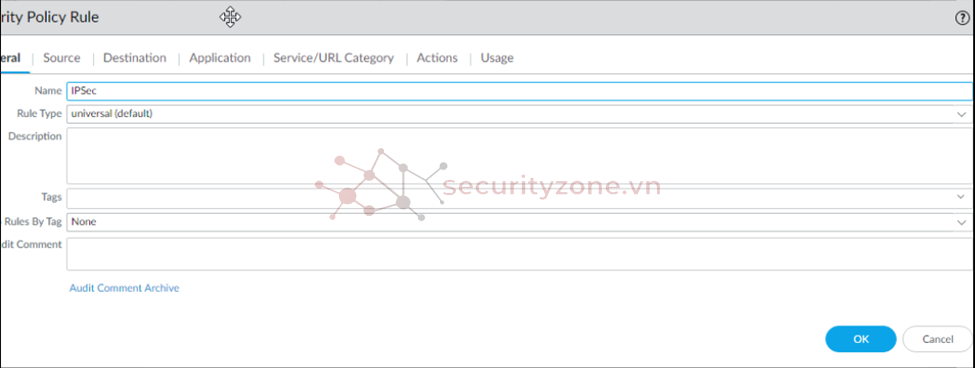

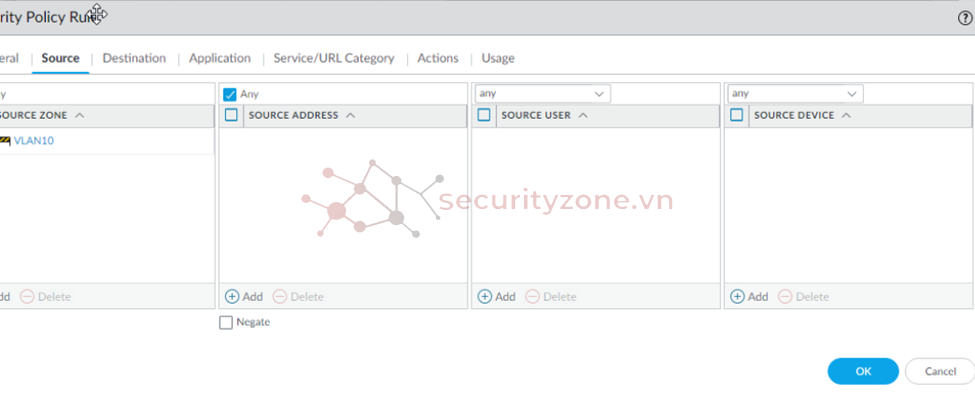

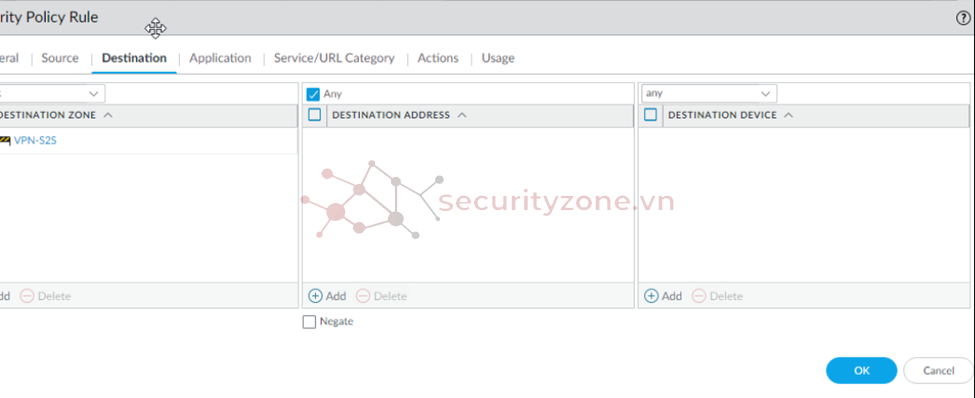

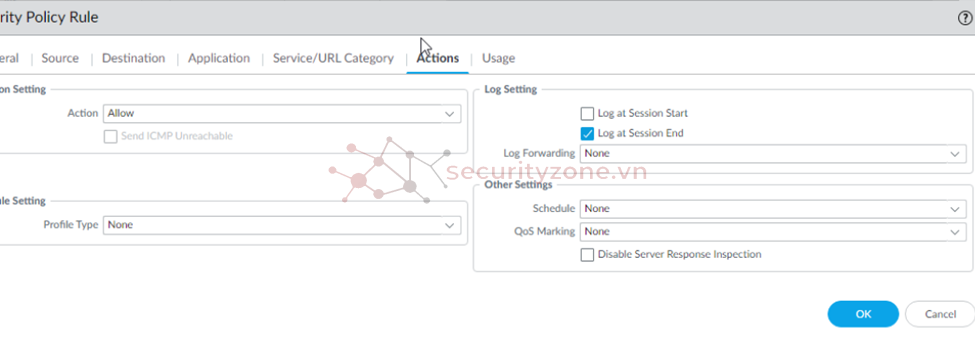

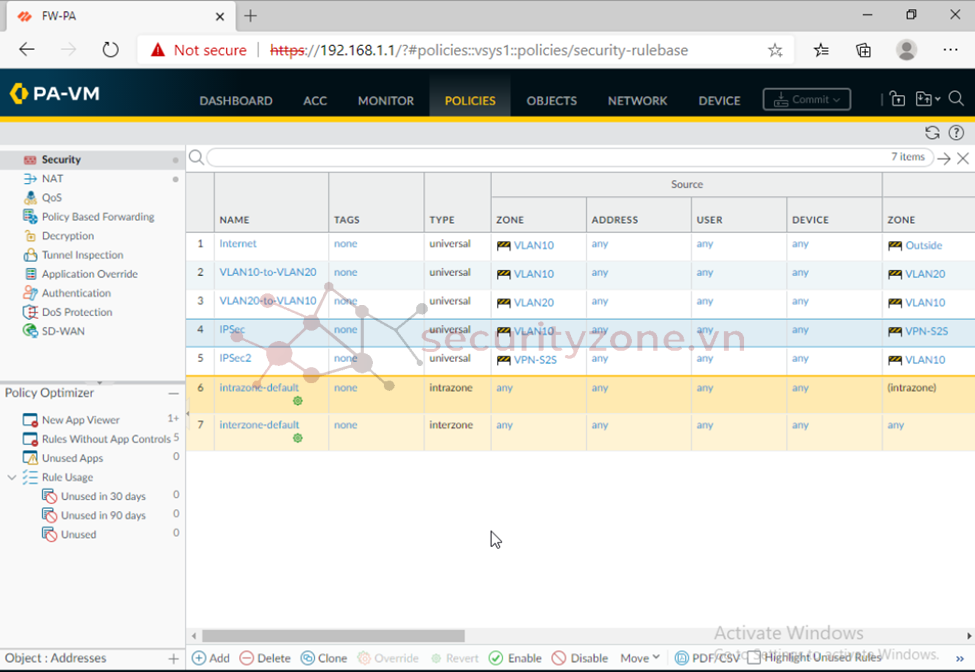

Đặt tên là IPSec , Source Zone là VLAN10, Destination Zone là VPN-S2S và chọn Allow Action

Tương tự với IPSec2

Sau đó ta nhấn OK và commit cấu hình

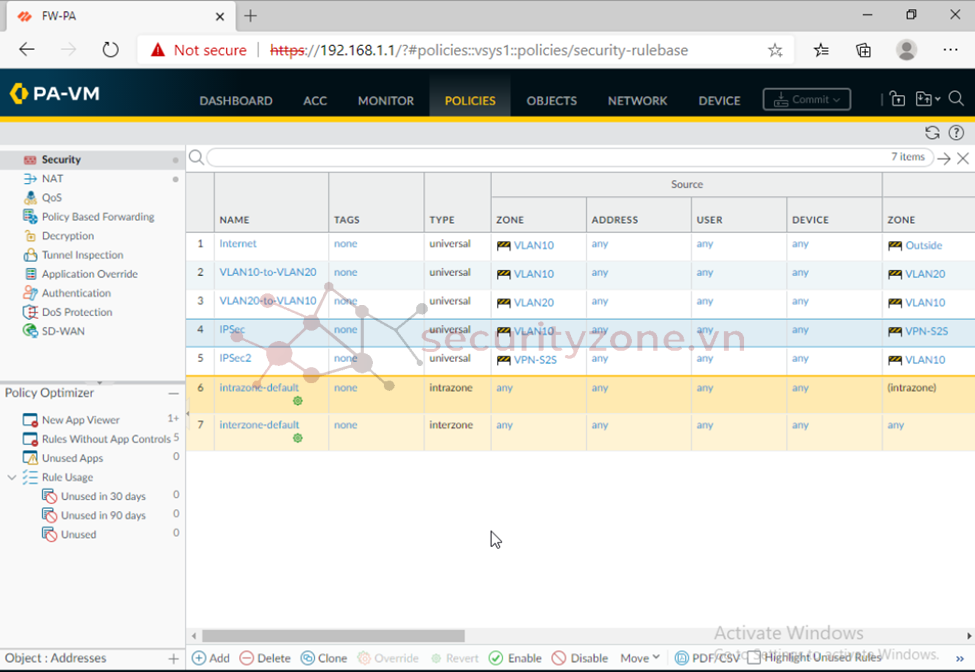

Giao diện sau khi cấu hình

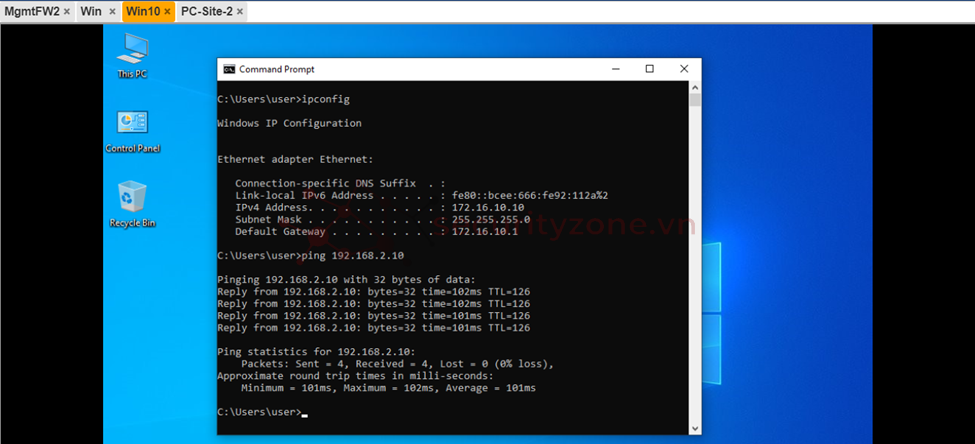

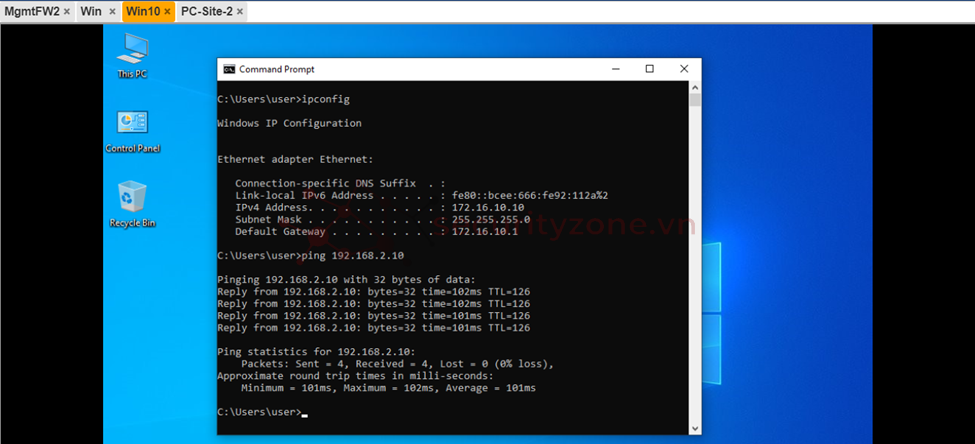

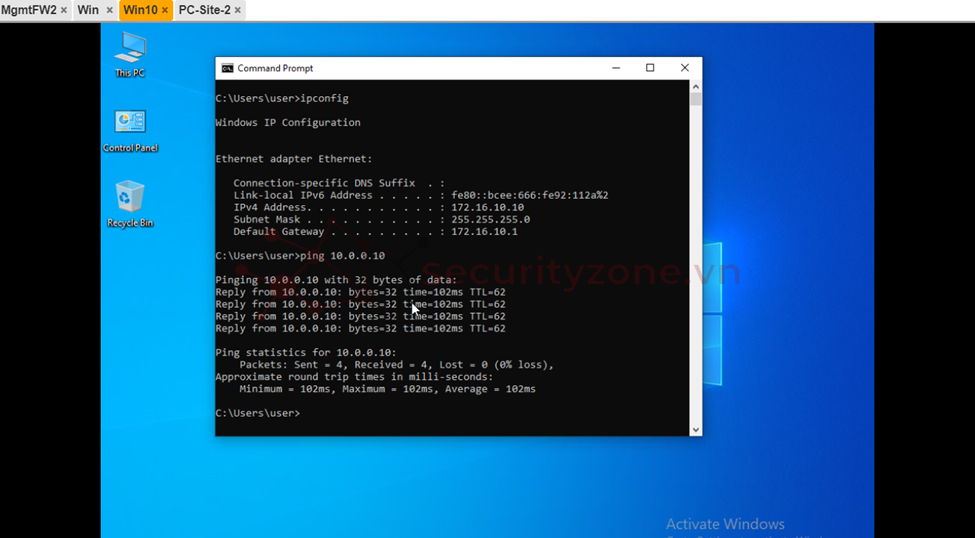

Ping từ Win10 về PC-Site-2

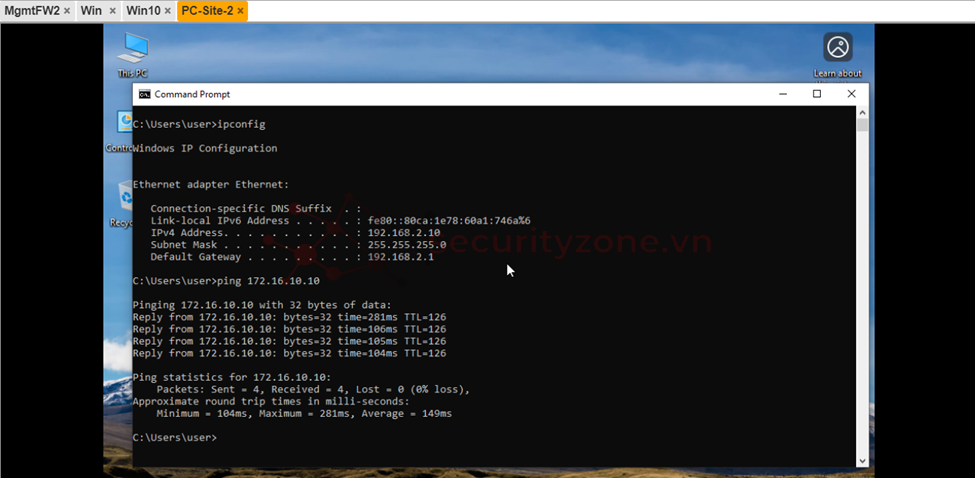

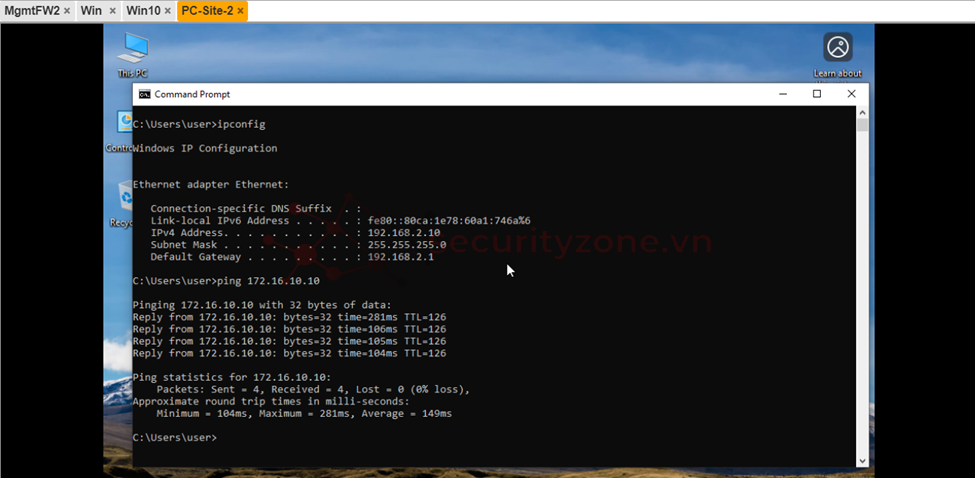

Ping từ PC-Site-2 về Win10

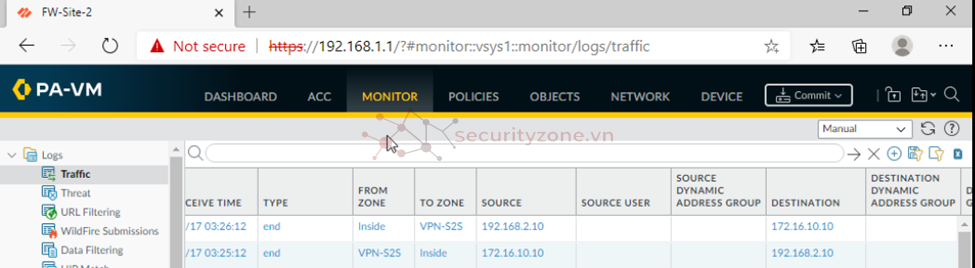

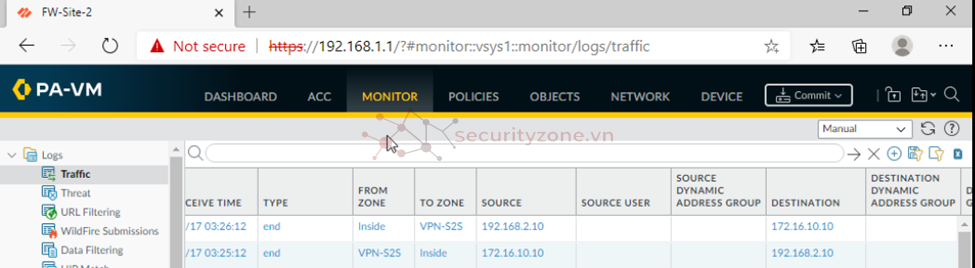

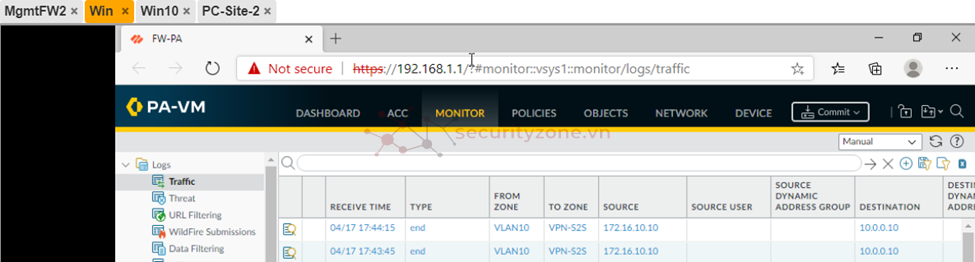

Kiểm tra Logs

Ta vào Monitor > Logs > Traffic , sẽ thấy logs của 2 PC giao tiếp với nhau

Kiểm tra trên một mô hình khác

Em có Setup VPN IPSec cùng với Huy, Huy sử dụng FW Palo Alto image 9.4.0

Cấu hình giống như bên trên, khác ở IKE Gateway sẽ là 10.120.170.221 (Ip Huy đặt cho cổng ra mạng Internet trên FW), ProxyIDs remote sẽ là lớp mạng Huy setup (10.0.0.0/24) và static route sẽ là lớp mạng 10.0.0.0/24

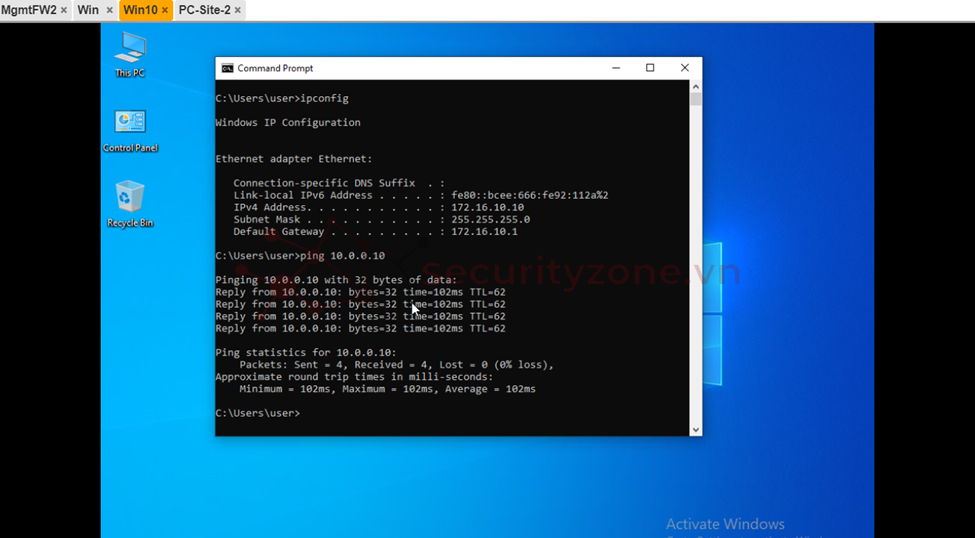

Kiểm tra ping từ PC bên em (172.16.10.10) sang PC bên Huy (10.0.0.10)

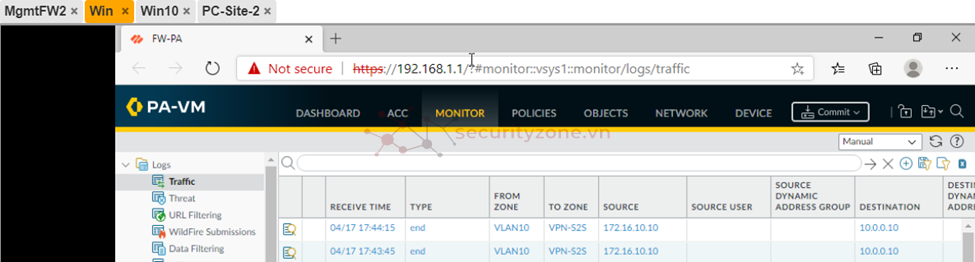

Kiểm tra Logs

Trong bài viết này, chúng ta sẽ cùng tìm hiểu cách cấu hình VPN Site-to-Site sử dụng giao thức IPsec nhằm thiết lập kết nối bảo mật giữa hai văn phòng ở các địa điểm khác nhau. VPN Site-to-Site cho phép hai hệ thống mạng nội bộ (LAN) giao tiếp với nhau qua Internet như thể chúng nằm trong cùng một mạng, giúp chia sẻ tài nguyên, dữ liệu và dịch vụ một cách an toàn. Đây là giải pháp lý tưởng cho các doanh nghiệp có nhiều chi nhánh cần kết nối liên tục và bảo mật giữa các địa điểm làm việc.

MỤC LỤC

- Giới thiệu về sơ đồ mô hình, các thiết bị trong bài

- Cấu hình VPN Site-to-Site

Giới thiệu về các thiết bị

Ở đây mình sẽ có 2 SiteSite A sẽ bao gồm 1 PC thuộc VLAN10, 1 Switch Juniper, 1 FW Palo Alto image 10.1.0, 1 PC mgmt kết nối với FW

Site B sẽ đơn giản là 1 FW Palo Alto image 10.1.0, 1 PC mgmt kết nối FW, và 1 PC Win10

Sơ đồ mô hình

Cấu hình VPN Site-to-Site

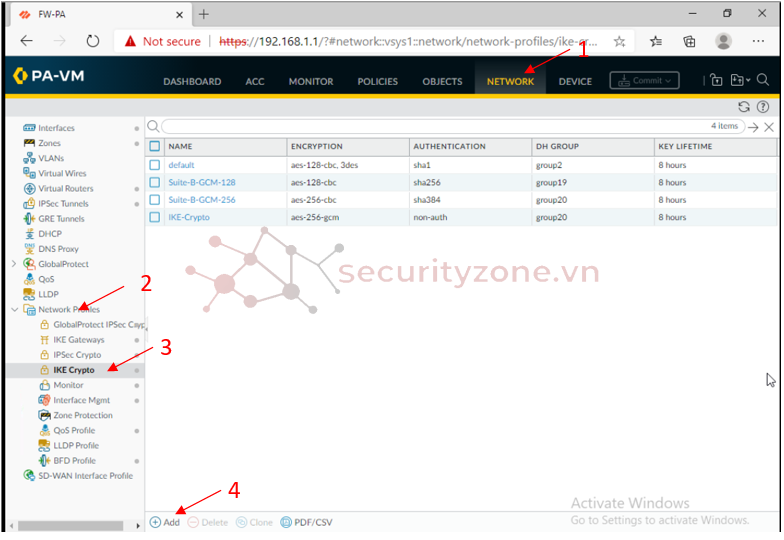

Đầu tiên ta sẽ cấu hình các thông số IKE Crypto, IPSec Crypto, IKE Gateway, IPSec Tunnel, Tunnel InterfaceIKE Crypto

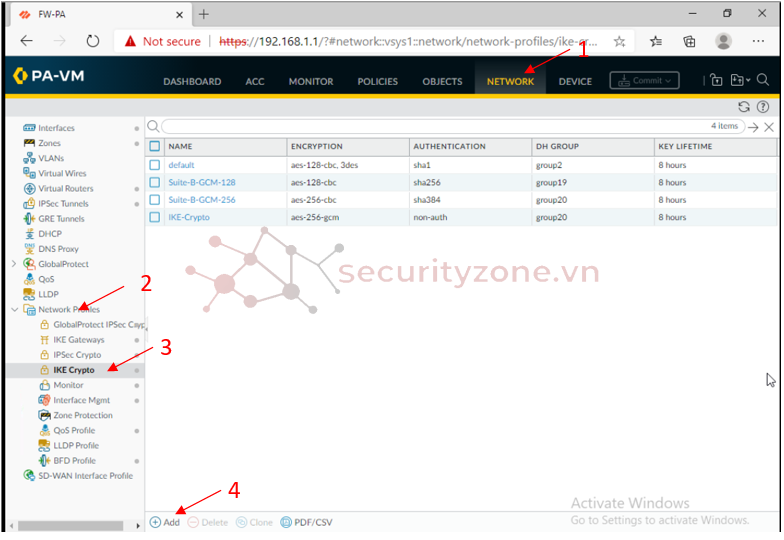

Ta vào Network > Network Profiles > IKE Crypto > Add

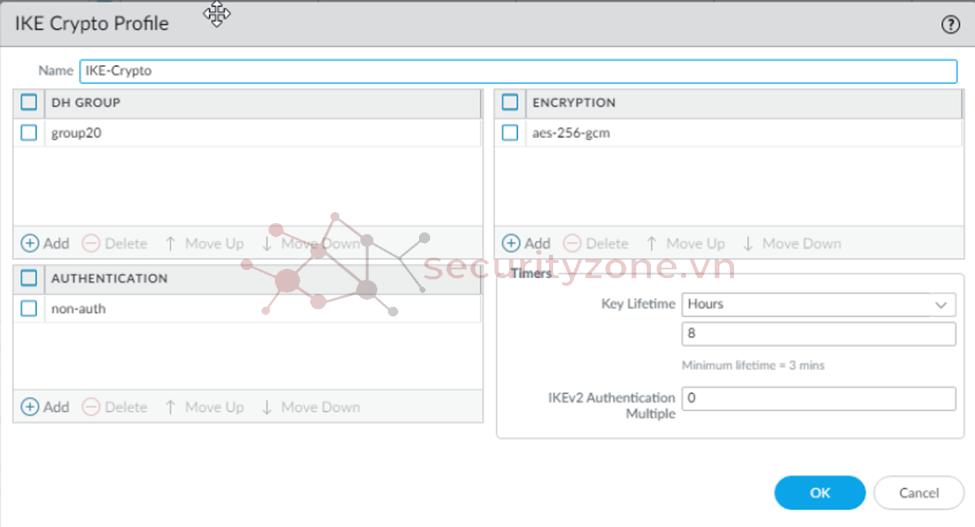

Ta điền tên, add DH Group là group20, add Authentication là non-auth, và Encryption là aes-256-gcm

Sau đó ta nhấn OK và commit cấu hình

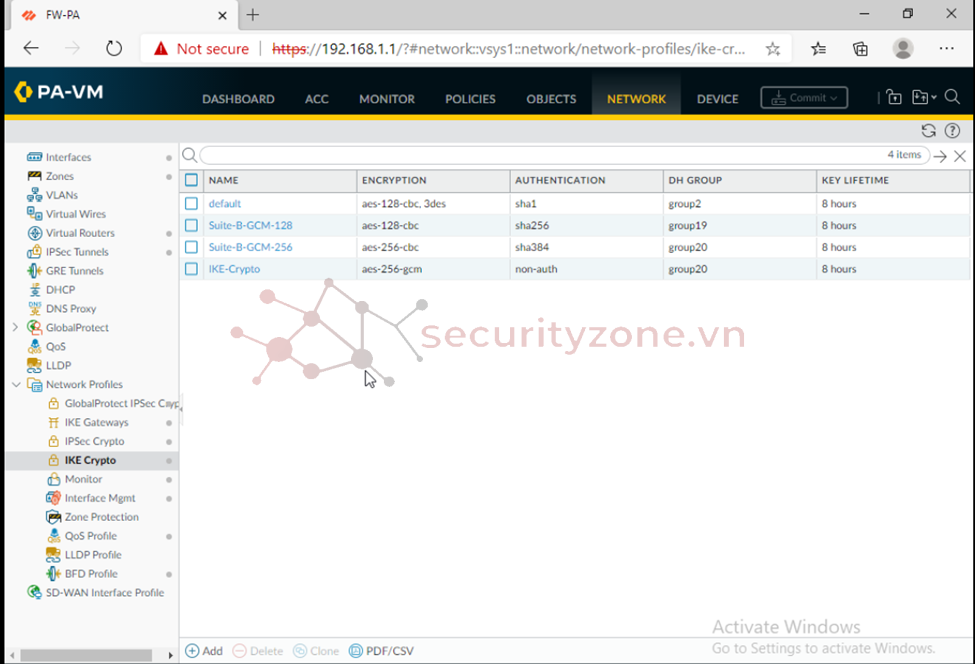

Giao diện sau khi cấu hình

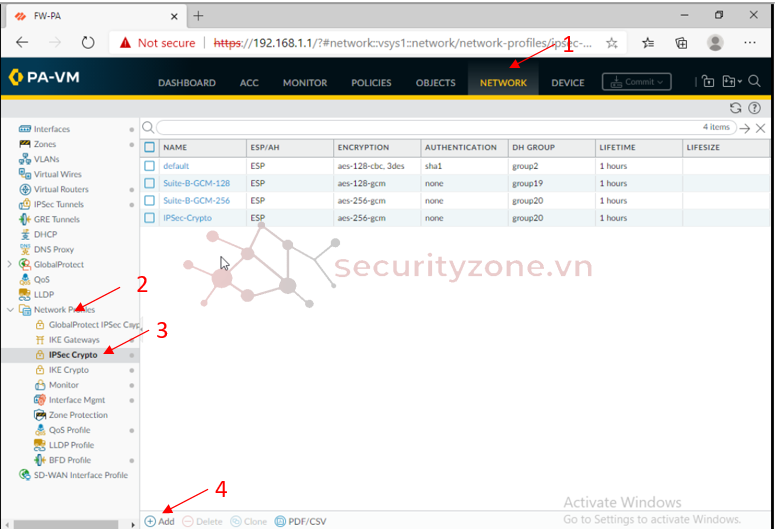

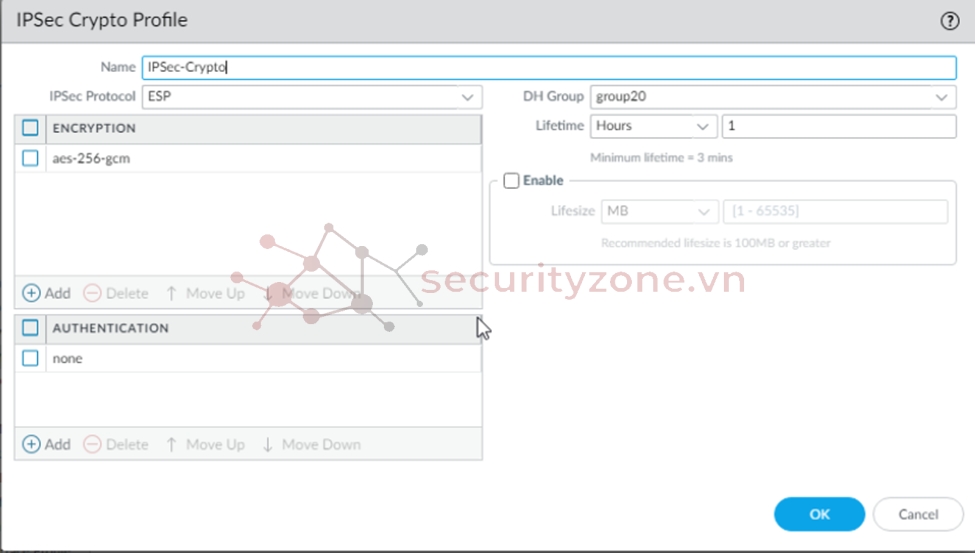

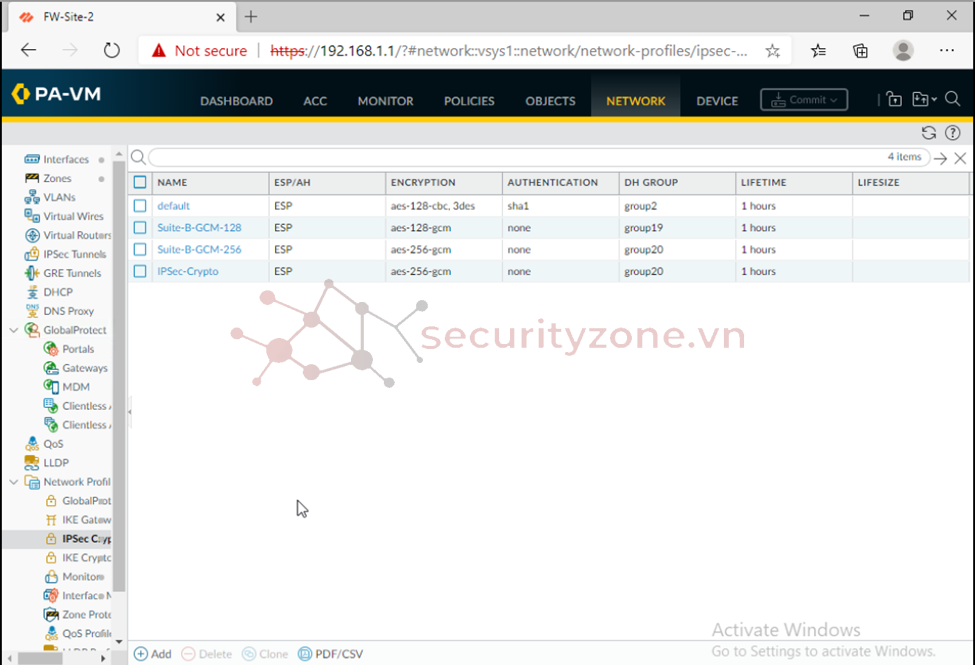

IPSec Crypto

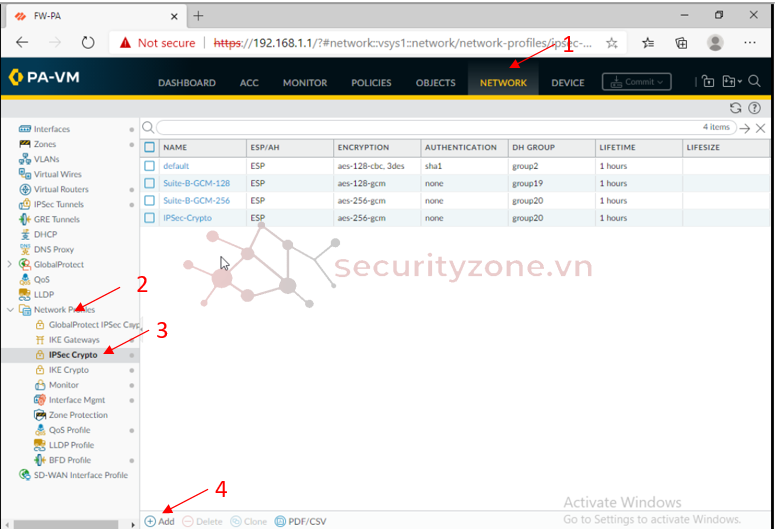

Ta vào Network > Network Profiles > IPSec Crypto > Add

Ta điền tên, chọn Encryption là aes-256-gcm, Authentication là none, DH Group là group 20.

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

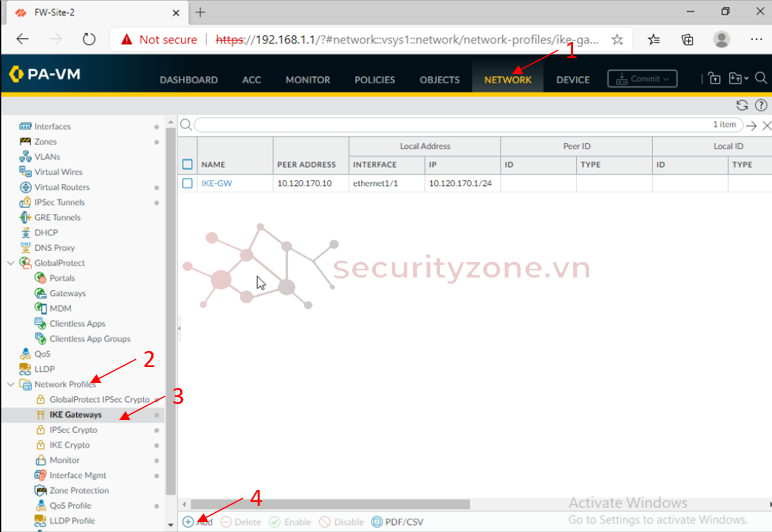

IKE-Gateway

Ta vào Network > Network Profiles > IKE Gateway > Add

Ở mục General, ta điền tên, chọn Version IKE, chọn interface kết nối tunnel, địa chỉ IP local, địa chỉ IP đích, điền Pre-shared key

Ở mục Advanced Options, vì ta chọn IKEv2 thì ta sẽ chọn IKE Crypto Profile là IKE-Crypto như cái ta đã tạo bên trên

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

Tunnel Interface

Ta vào Network > Interface > Tunnel > Add

Ta đặt tên là tunnel.1, Virtual Router là default, Security Zone là VPN-S2S ( nếu chưa có thì tạo 1 Zone riêng)

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

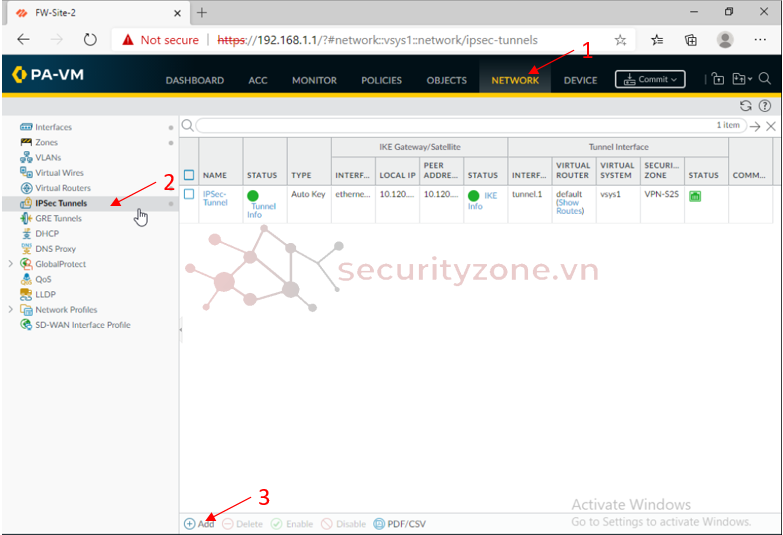

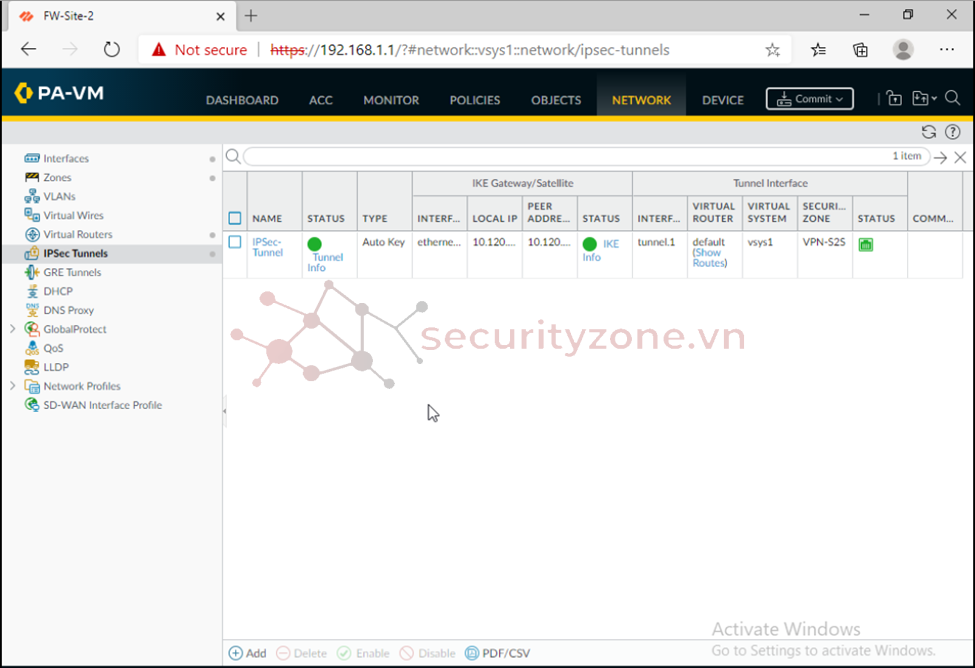

IPSec Tunnels

Ta vào Network > IPSec Tunnels > Add

Ở mục General, ta điền tên, interface tunnel chọn tunnel.1, IKE Gateway chọn IKE-GW đã tạo từ bên trên, IPSec Crypto Profile chọn IPSec-Crypto đã tạo từ bên trên

Ở mục Proxy IDs, ta điền tên, lớp mạng local, lớp mạng đích

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

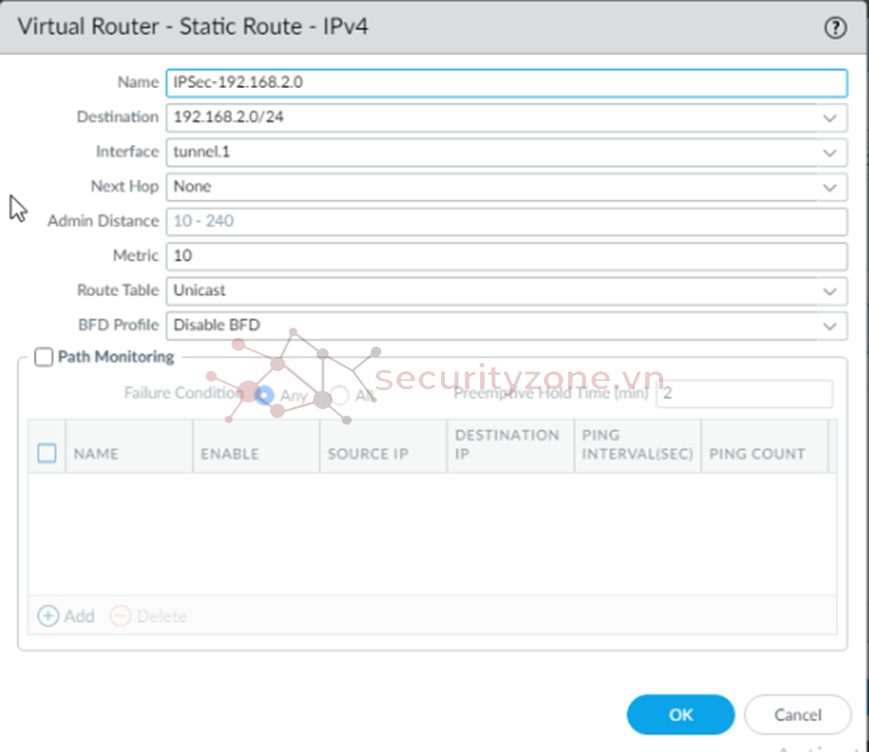

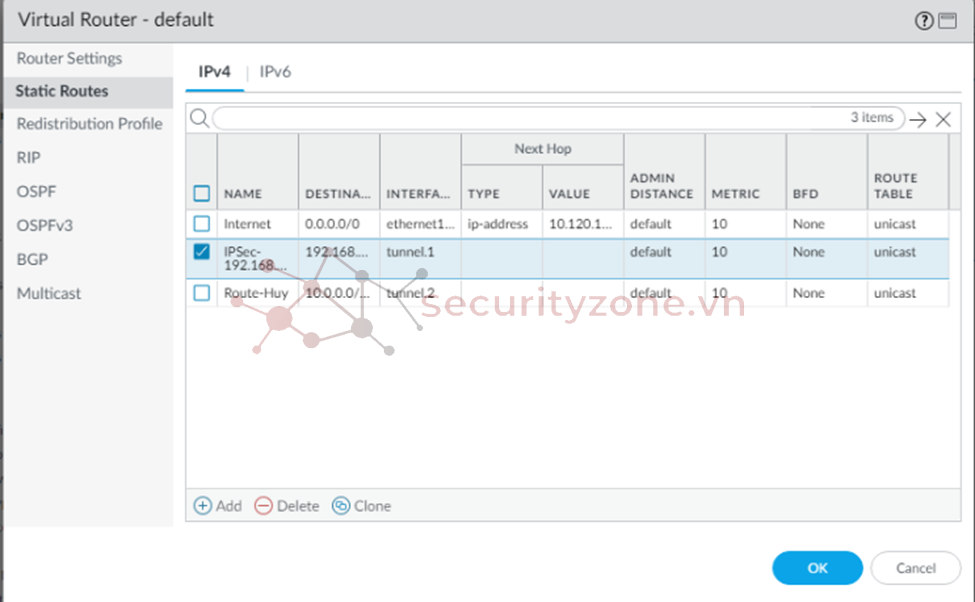

Static Route

Ta vào Network > Virtual Router > defaultỞ mục Static Route ta add thêm Route mới

Ta đặt tên, lớp mạng destination, interface là tunnel.1, next hop là none

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

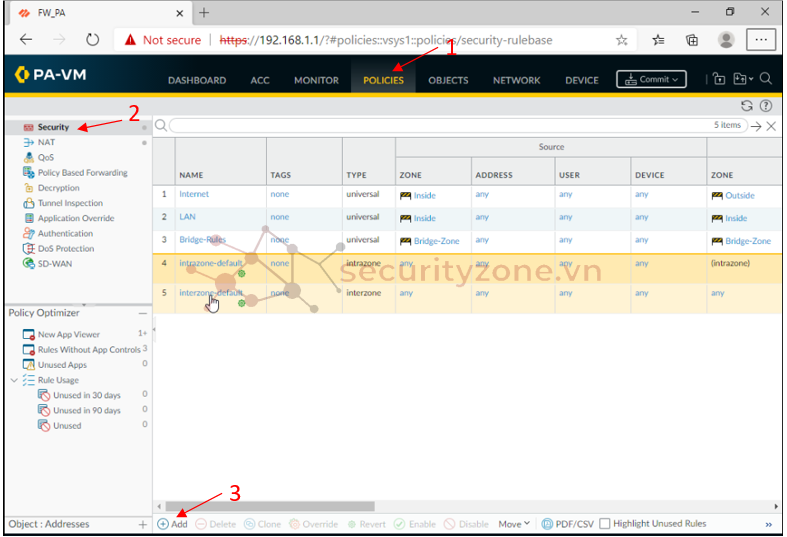

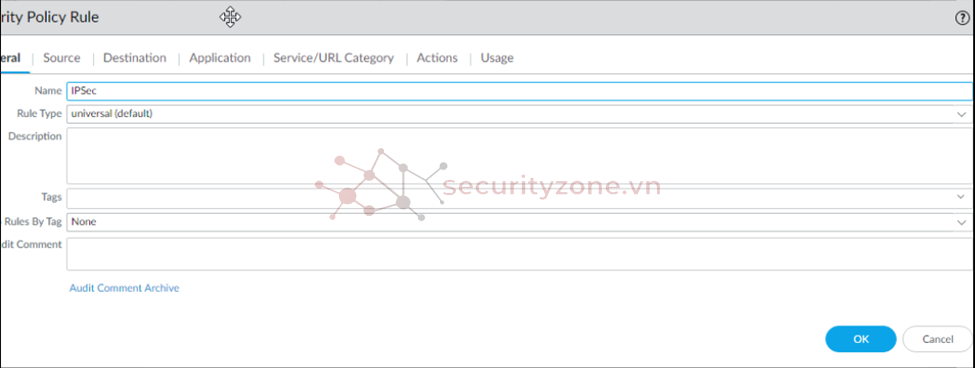

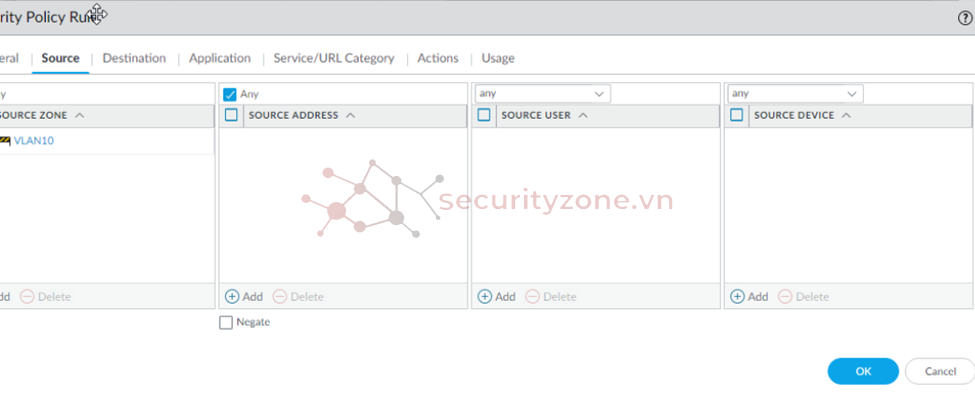

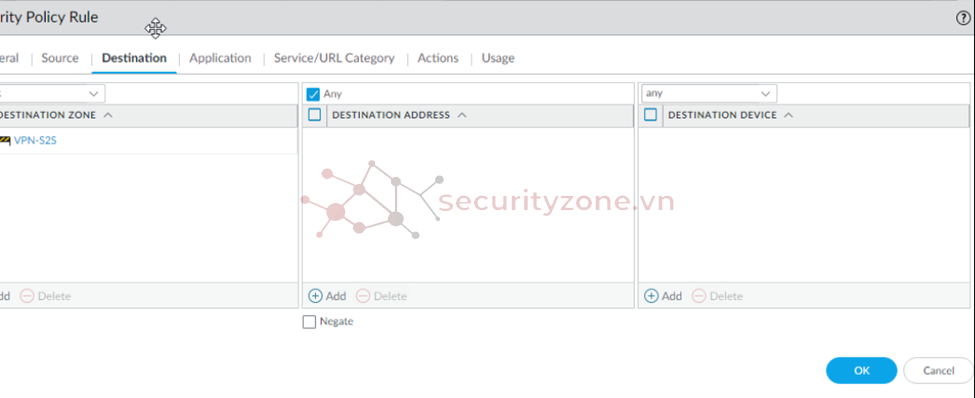

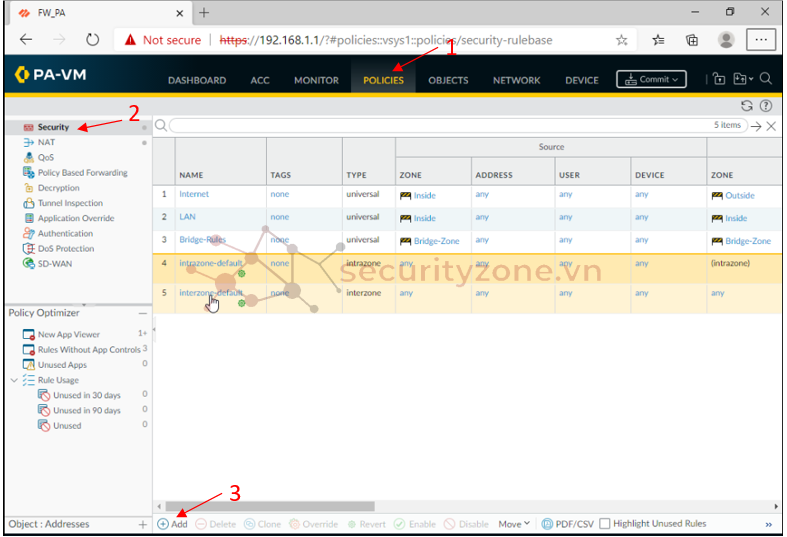

Cấu hình Policy cho phép 2 Site ping nhau

Ta vào Policies > Security > Add

Đặt tên là IPSec , Source Zone là VLAN10, Destination Zone là VPN-S2S và chọn Allow Action

Tương tự với IPSec2

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

Làm tương tự với Site 2

Tiếp theo ta kiểm tra kết nối

Trước khi Ping hãy tắt FW trên các PC Windows, nếu không thì khi ping sẽ bị timeoutPing từ Win10 về PC-Site-2

Ping từ PC-Site-2 về Win10

Kiểm tra Logs

Ta vào Monitor > Logs > Traffic , sẽ thấy logs của 2 PC giao tiếp với nhau

Kiểm tra trên một mô hình khác

Em có Setup VPN IPSec cùng với Huy, Huy sử dụng FW Palo Alto image 9.4.0

Cấu hình giống như bên trên, khác ở IKE Gateway sẽ là 10.120.170.221 (Ip Huy đặt cho cổng ra mạng Internet trên FW), ProxyIDs remote sẽ là lớp mạng Huy setup (10.0.0.0/24) và static route sẽ là lớp mạng 10.0.0.0/24

Kiểm tra ping từ PC bên em (172.16.10.10) sang PC bên Huy (10.0.0.10)

Kiểm tra Logs

Kết luận

VPN Site-to-Site sử dụng IPsec là một giải pháp hiệu quả và bảo mật cao để kết nối các văn phòng ở nhiều địa điểm khác nhau thông qua Internet. Việc cấu hình đúng giúp đảm bảo dữ liệu truyền tải giữa các mạng được mã hóa, an toàn và luôn sẵn sàng cho việc chia sẻ tài nguyên nội bộ. Đây là lựa chọn lý tưởng cho các doanh nghiệp muốn mở rộng hạ tầng mạng mà vẫn duy trì tính bảo mật, hiệu quả vận hành và sự liền mạch trong hoạt động giữa các chi nhánh.Đính kèm

Bài viết liên quan

Bài viết mới