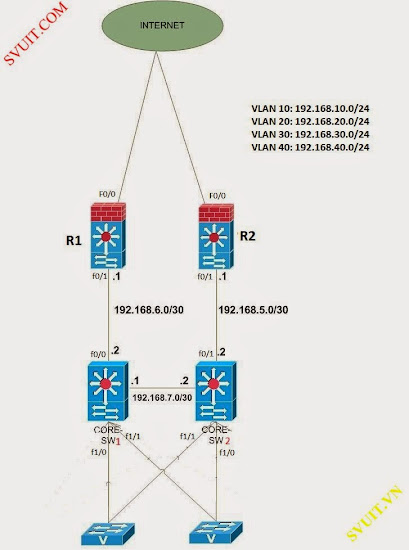

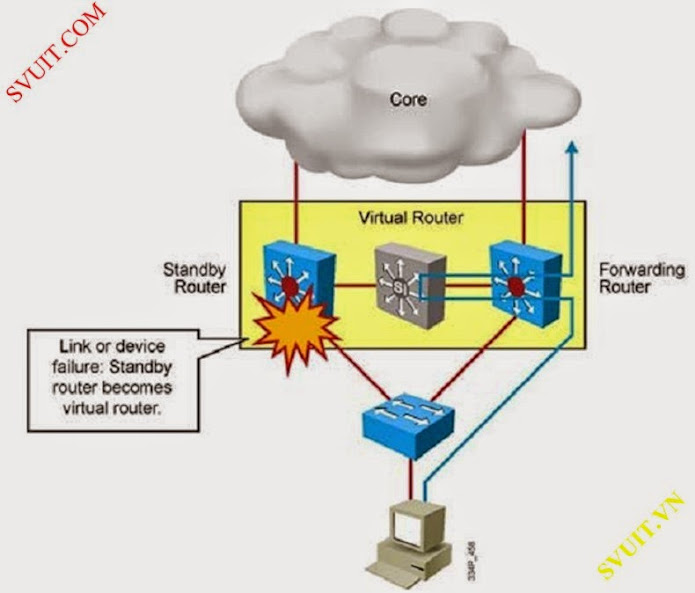

Để giải quyết vấn đề của bạn thì bạn có sử dụng tính năng HA - Redundancy Gateway của các CORE-SW như

Việc cấu hình này sẽ giúp các CORE SW tạo ra 1 IP ảo chung để làm Gateway cho Client. Khi đó client sẽ phải trỏ Gateway về IP ảo này. Mục đich của việc này là giúp bạn client truy cập interface binh thường khi có 1 trong những con CORE-SW bị vấn đề, lỗi ...

- Ở đây, mình sẽ giải quyết bằng cách sử dụng GLBP ( Global Load Balancing Protocol) để giải quyết vấn đề của anh SƠN.

I. Cấu hình

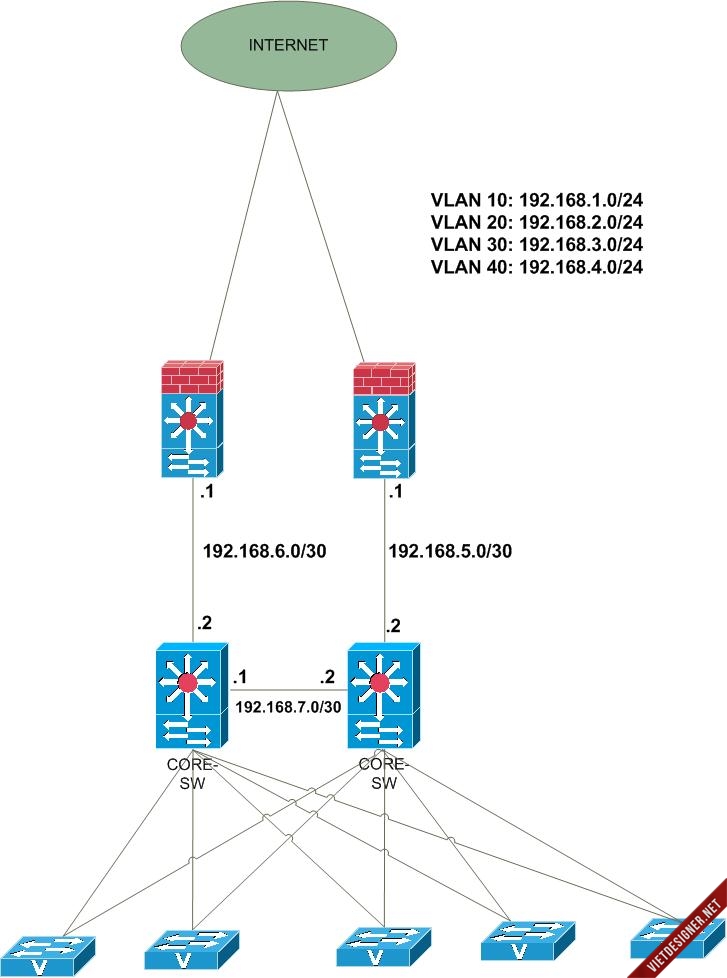

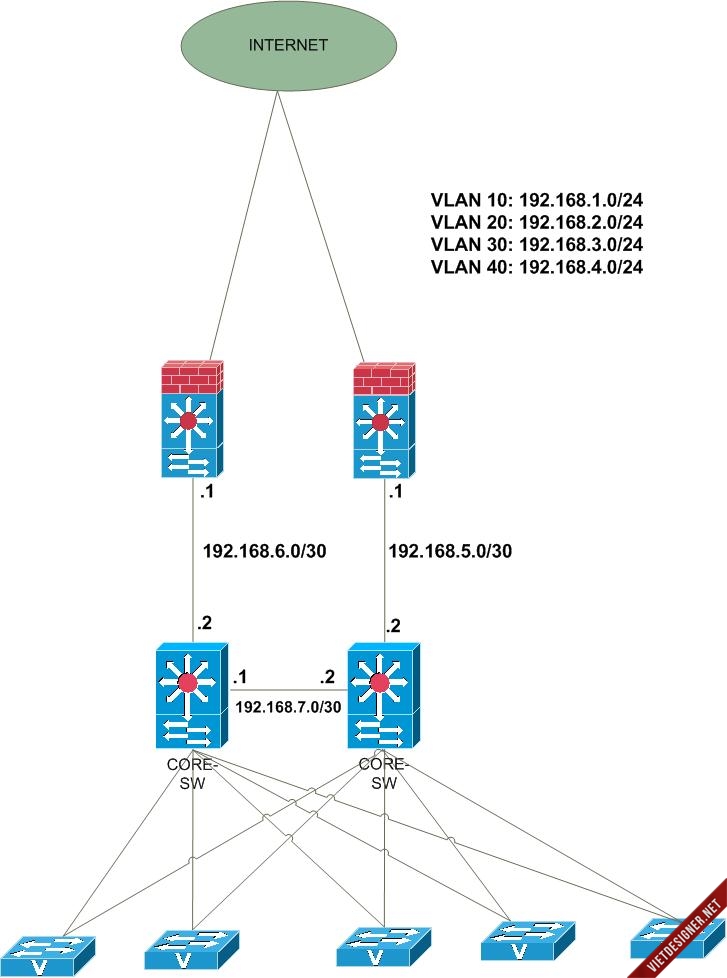

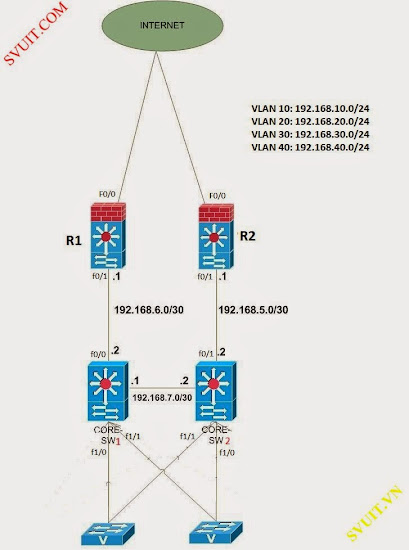

- Mô hình:

- Mình xin phép sửa lại phần IP của các VLAN lại nhé

[TABLE="class: grid, width: 700"]

[TR]

[TD]VLAN 10[/TD]

[TD]192.168.10.0/24[/TD]

[/TR]

[TR]

[TD]VLAN 20[/TD]

[TD]192.168.20.0/24[/TD]

[/TR]

[TR]

[TD]VLAN 30[/TD]

[TD]192.168.30.0.24[/TD]

[/TR]

[TR]

[TD]VLAN 40[/TD]

[TD]192.168.40.0/24[/TD]

[/TR]

[/TABLE]

- Yêu cầu: NHư trên

1. Cấu hình các Router để PC ra internet

- Cấu hình IP và NAT

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]R1(config)#int f0/0

R1(config-if)#ip address dhcp

R1(config-if)#ip nat outside

R1(config-if)#no shutdown

R1(config-if)#int f0/1

R1(config-if)#ip address 192.168.6.1 255.255.255.0

R1(config-if)#ip nat inside

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#access-list 1 permit any

R1(config)#ip nat inside source list 1 interface f0/0 overload[/TD]

[/TR]

[/TABLE]

- Ping ra internet thành công

Mã:

R1(config)#do ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 84/102/112 ms

- Thực hiện Route các lớp mạng của các VLAN

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]R1(config)#ip route 192.168.10.0 255.255.255.0 192.168.6.2

R1(config)#ip route 192.168.20.0 255.255.255.0 192.168.6.2

R1(config)#ip route 192.168.30.0 255.255.255.0 192.168.6.2

R1(config)#ip route 192.168.40.0 255.255.255.0 192.168.6.2[/TD]

[/TR]

[/TABLE]

- Tương tự các bạn cấu hình cho Router R2

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]R2(config)#interface f0/0

R2(config-if)#ip address dhcp

R2(config-if)#no shut

R2(config-if)#int f0/1

R2(config-if)#ip address 192.168.5.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#ip route 192.168.10.0 255.255.255.0 192.168.5.2

R2(config)#ip route 192.168.20.0 255.255.255.0 192.168.5.2

R2(config)#ip route 192.168.30.0 255.255.255.0 192.168.5.2

R2(config)#ip route 192.168.40.0 255.255.255.0 192.168.5.2[/TD]

[/TR]

[/TABLE]

2. Cấu hình CORE-SW

- Tiếp theo là cấu hình IP, VLAN, Route.. cho các CORE_SW

- Cấu hình cho CORE-SW1

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]// Tạo VLAN cho CORE-SW

CORE-SW1#vlan database

CORE-SW1(vlan)#vlan 10

CORE-SW1(vlan)#vlan 20

CORE-SW1(vlan)#vlan 30

CORE-SW1(vlan)#vlan 40

CORE-SW1(vlan)#exit

CORE-SW1(config)#int f0/0

CORE-SW1(config-if)#ip address 192.168.6.2 255.255.255.0

CORE-SW1(config-if)#no shutdown

CORE-SW1(config-if)#int f0/1

CORE-SW1(config-if)#ip address 192.168.7.1 255.255.255.0

CORE-SW1(config-if)#no shutdown

CORE-SW1(config-if)#

// Cấu hình default route cho CORE-SW1

CORE-SW1(config)#ip routing

CORE-SW1(config)#ip route 0.0.0.0 0.0.0.0 192.168.6.1[/TD]

[/TR]

[/TABLE]

- Từ CORE-SW1 các bạn ping ra internet thành công nhé

Mã:

CORE-SW1(config)#do ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 72/94/108 ms

- Tiếp theo là cấu hình Trunking và inter-VLAN cho CORE-SW1

[TABLE="class: outer_border, width: 700"]

[TR]

[TD]// Cấu hình int f1/0 và f1/1 làm đường trunk

CORE-SW1(config)#int range f1/0 - 1

CORE-SW1(config-if-range)#switchport mode trunk

CORE-SW1(config-if-range)#switchport trunk encapsulation dot1q

// Cấu hình IP cho các inter-VLAN

CORE-SW1(config-if)#int vlan 10

CORE-SW1(config-if)#ip add 192.168.10.1 255.255.255.0

CORE-SW1(config-if)#int vlan 20

CORE-SW1(config-if)#ip add 192.168.20.1 255.255.255.0

CORE-SW1(config-if)#int vlan 30

CORE-SW1(config-if)#ip add 192.168.30.1 255.255.255.0

CORE-SW1(config-if)#int vlan 40

CORE-SW1(config-if)#ip add 192.168.40.1 255.255.255.0[/TD]

[/TR]

[/TABLE]

- Các bạn thực hiện cấu hình hoàn toàn tương tự cho CORE-SW2 nhé

[TABLE="class: outer_border, width: 700"]

[TR]

[TD]// Tạo VLAN

CORE-SW2#vlan database

CORE-SW2(vlan)#vlan 10

CORE-SW2(vlan)#vlan 20

CORE-SW2(vlan)#vlan 30

CORE-SW2(vlan)#vlan 40

CORE-SW2(vlan)#exit

// Cấu hình trunking

CORE-SW2#conf t

CORE-SW2(config)#interface range f1/0 - 1

CORE-SW2(config-if-range)#switchport mode trunk

CORE-SW2(config-if-range)#switchport trunk encapsulation dot1q

// Cấu hình ip cho các interface

CORE-SW2(config)#int f0/0

CORE-SW2(config-if)#ip address 192.168.5.2 255.255.255.0

CORE-SW2(config-if)#no shut

CORE-SW2(config-if)#int f0/1

CORE-SW2(config-if)#ip add 192.168.7.2 255.255.255.0

CORE-SW2(config-if)#no shut

CORE-SW2(config-if)#exit

// Cấu hình inter-VLAN

CORE-SW2(config-if)#int vlan 10

CORE-SW2(config-if)#ip add 192.168.10.2 255.255.255.0

CORE-SW2(config-if)#int vlan 20

CORE-SW2(config-if)#ip add 192.168.20.2 255.255.255.0

CORE-SW2(config-if)#int vlan 30

CORE-SW2(config-if)#ip add 192.168.30.2 255.255.255.0

CORE-SW2(config-if)#int vlan 40

CORE-SW2(config-if)#ip add 192.168.40.2 255.255.255.0[/TD]

[/TR]

[/TABLE]

- Cấu hình trunking và chia VLAN trên ACCess SW

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]//Tạo VLAN

ACCESS-SW1#vlan database

ACCESS-SW1(vlan)#vlan 10

ACCESS-SW1(vlan)#vlan 20

ACCESS-SW1(vlan)#vlan 30

ACCESS-SW1(vlan)#vlan 40

ACCESS-SW1(vlan)#exit

// Gán các interface vào các VLAN

ACCESS-SW1(config)#interface f1/1

ACCESS-SW1(config)#switch port mode access

ACCESS-SW1(config)#switch port access vlan 10

// Cấu hình port trunk

ACCESS-SW1(config)#interface range f1/10 - 11

ACCESS-SW1(config-if-range)#switchport mode trunk

ACCESS-SW1(config-if-range)#switchport trunk encapsulation dot1q

[/TD]

[/TR]

[/TABLE]

- Các bạn cấu hình tương tự cho ACCESS-SW2 nhé

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]//Tạo VLAN

ACCESS-SW2#vlan database

ACCESS-SW2(vlan)#vlan 10

ACCESS-SW2(vlan)#vlan 20

ACCESS-SW2(vlan)#vlan 30

ACCESS-SW2(vlan)#vlan 40

ACCESS-SW2(vlan)#exit

// Gán các interface vào các VLAN

ACCESS-SW2(config)#interface f1/1

ACCESS-SW2(config)#switch port mode access

ACCESS-SW2(config)#switch port access vlan 10

// Cấu hình port trunk

ACCESS-SW2(config)#interface range f1/10 - 11

ACCESS-SW2(config-if-range)#switchport mode trunk

ACCESS-SW2(config-if-range)#switchport trunk encapsulation dot1q[/TD]

[/TR]

[/TABLE]

- Kiểm tra kết quả: PC ping ra internet thành công

Mã:

PC#ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 32/59/92 ms

3. Cấu hình GLBP

- Để giải quyết bài toán dự phòng khi có 1 CORE-SW bị hư hỏng thì hệ thống mạng vẫn hoạt động bình thường, client vẫn truy cập được internet thì mình sẽ dùng GLBP (Bạn có thể sử dụng HSRP or VRRP đều được)

- Cấu hình GLBP trên 2 CORE SW

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]// Cấu hình GLBP trên CORE-SW1

CORE-SW1(config)#int vlan 10

CORE-SW1(config-if)#glbp 10 ip 192.168.10.254

CORE-SW1(config-if)#glbp 10 priority 150

CORE-SW1(config-if)#glbp 10 weighting 150 lower 90 upper 120

CORE-SW1(config-if)#glbp 10 preempt

CORE-SW1(config-if)#glbp 10 preempt delay minimum 30

// Cấu hình GLBP trên CORE-SW2

CORE-SW2(config)#interface vlan 10

CORE-SW2(config-if)#glbp 10 ip 192.168.10.254

CORE-SW2(config-if)#glbp 10 priority 120

CORE-SW2(config-if)#glbp 10 weighting 120 lower 80 upper 100

CORE-SW2(config-if)#glbp 10 preempt

CORE-SW2(config-if)#glbp 10 preempt delay minimum 30[/TD]

[/TR]

[/TABLE]

- Ở đây còn có thêm phần tracking nữa. Nhưng mình buồn ngủ quá nên chắc để cuối tuần rảnh mình viết 1 lab riêng cho cái này nhé! Nợ vậy

- Client kiểm tra nhé, mình sẽ ping và ngắt kết nối interface f1/0 của CORE-SW1 xem client còn truy cập được internet không nhé. Như bạn thấy thì lúc mình down interface f1/0 nó sẽ có 1 khoảng bị ngắt kết nối (.........) và ngay sau đó nó client sẽ truy cập được internet. Bởi vì lúc này CORE-SW2 đang gánh tải thay cho con CORE-SW1

Mã:

R3#ping 8.8.8.8 repeat 1000

Type escape sequence to abort.

Sending 1000, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

.!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!![COLOR=#ff0000]...........................[/COLOR]!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!.

Success rate is 90 percent (264/293), round-trip min/avg/max = 80/190/456 ms