Thanh Phương

Intern

Tổng quan về Kiến trúc NGFW và các Thành phần Cốt lõi

MỤC LỤC

I. Khái niệm về Next-Generation Firewall (NGFW)

II. Sự khác biệt giữa Firewall truyền thống và NGFW

III. Các thành phần và tính năng cốt lõi của NGFW

IV. Kiến trúc phần cứng chuyên dụng trên FortiGate (SPU/ASIC)

V. Các chế độ kiểm tra dữ liệu (Inspection Modes)

VI. Kết luận

I. KHÁI NIỆM VỀ NEXT-GENERATION FIREWALL (NGFW)

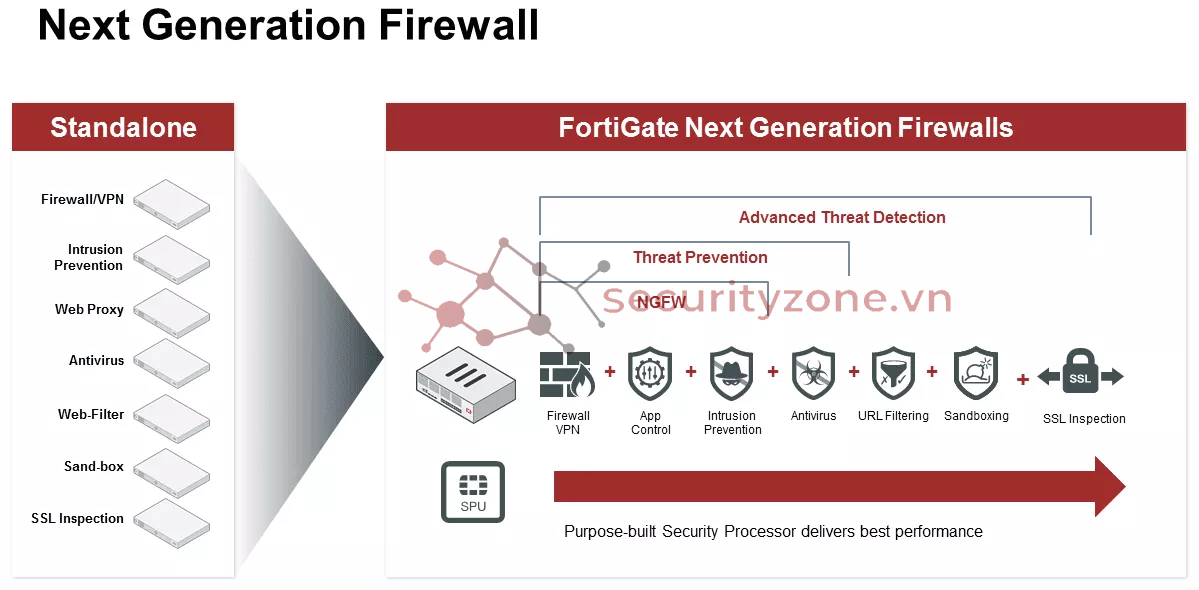

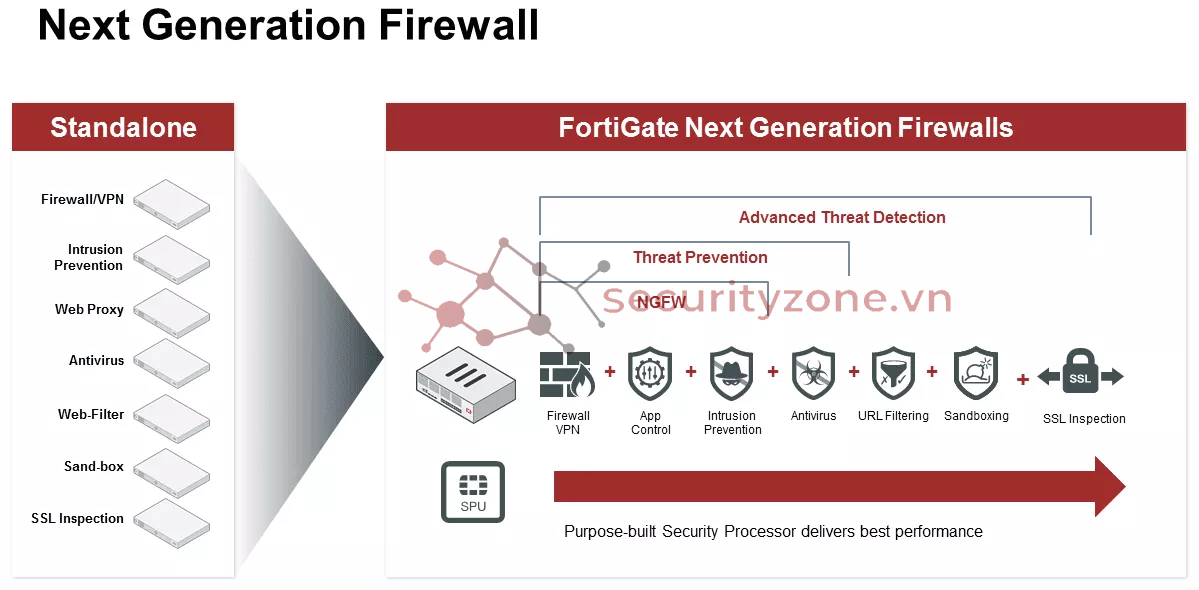

Next-Generation Firewall (NGFW) là dòng tường lửa thế hệ tiếp theo, được thiết kế để đối phó với các mối đe dọa phức tạp ở tầng ứng dụng (Application Layer). Khác với các thế hệ trước chỉ lọc gói tin dựa trên cổng (port) và giao thức, NGFW kết hợp khả năng của tường lửa truyền thống với các tính năng lọc nội dung nâng cao, kiểm soát ứng dụng và ngăn chặn xâm nhập trái phép trên một nền tảng duy nhất.

II. SỰ KHÁC BIỆT GIỮA FIREWALL TRUYỀN THỐNG VÀ NGFW

III. CÁC THÀNH PHẦN VÀ TÍNH NĂNG CỐT LÕI CỦA NGFW

Điểm mạnh tạo nên sự khác biệt của Fortinet chính là việc sử dụng các con chip chuyên dụng SPU (Security Processing Unit) hay ASIC, giúp tăng tốc xử lý mà không làm quá tải CPU hệ thống:

Trên các dòng NGFW hiện đại như FortiGate, người dùng có thể lựa chọn giữa hai chế độ:

Việc chuyển đổi từ Firewall truyền thống sang NGFW là yêu cầu tất yếu trong kỷ nguyên an ninh mạng hiện nay. Với sự tích hợp đa tầng từ IPS, Application Control đến giải mã SSL, NGFW cung cấp cái nhìn toàn diện và khả năng bảo vệ vững chắc trước các cuộc tấn công có chủ đích và mã độc ngày càng tinh vi.

MỤC LỤC

I. Khái niệm về Next-Generation Firewall (NGFW)

II. Sự khác biệt giữa Firewall truyền thống và NGFW

III. Các thành phần và tính năng cốt lõi của NGFW

IV. Kiến trúc phần cứng chuyên dụng trên FortiGate (SPU/ASIC)

V. Các chế độ kiểm tra dữ liệu (Inspection Modes)

VI. Kết luận

I. KHÁI NIỆM VỀ NEXT-GENERATION FIREWALL (NGFW)

Next-Generation Firewall (NGFW) là dòng tường lửa thế hệ tiếp theo, được thiết kế để đối phó với các mối đe dọa phức tạp ở tầng ứng dụng (Application Layer). Khác với các thế hệ trước chỉ lọc gói tin dựa trên cổng (port) và giao thức, NGFW kết hợp khả năng của tường lửa truyền thống với các tính năng lọc nội dung nâng cao, kiểm soát ứng dụng và ngăn chặn xâm nhập trái phép trên một nền tảng duy nhất.

II. SỰ KHÁC BIỆT GIỮA FIREWALL TRUYỀN THỐNG VÀ NGFW

| Tiêu chí so sánh | Tường lửa thế hệ cũ (Stateful) | Tường lửa thế hệ mới (NGFW) |

| Phạm vi kiểm soát | Giới hạn ở thông tin Layer 3 (IP) và Layer 4 (Port/Protocol). | Can thiệp sâu vào Layer 7, nhận diện chính xác loại ứng dụng. |

| Lớp hoạt động (OSI) | Chủ yếu làm việc tại tầng Network và Transport. | Trải dài từ tầng Network đến tận tầng Application. |

| Mức độ đầu tư | Chi phí triển khai và vận hành thấp. | Đòi hỏi ngân sách cao hơn do tích hợp nhiều công nghệ. |

| Năng lực xử lý | Tốc độ rất nhanh do chỉ kiểm tra phần tiêu đề (Header). | Có thể giảm hiệu năng khi bật các tính năng kiểm tra sâu (DPI). |

| Phòng chống mã độc | Chỉ chặn được các mối đe dọa đã được định nghĩa sẵn cơ bản. | Tích hợp Sandbox, IPS và AI để phát hiện mã độc thực thi. |

| Phân tích gói tin (DPI) | Không có khả năng bóc tách nội dung bên trong gói tin. | Kiểm tra toàn diện Payload để tìm kiếm dấu hiệu tấn công. |

| Khả năng kết nối VPN | Hỗ trợ các chuẩn VPN cơ bản (IPsec/PPTP). | Tối ưu hóa VPN kèm theo kiểm soát bảo mật sau kết nối. |

| Quản trị định danh | Quản lý dựa trên địa chỉ IP tĩnh hoặc động. | Nhận diện và áp chính sách dựa trên User ID/Group từ AD. |

| Cơ chế cập nhật | Thường dựa vào quản trị viên cập nhật thủ công các rule. | Tự động cập nhật dữ liệu từ các trung tâm phản hồi (FortiGuard). |

- 1. Deep Packet Inspection (DPI):Đây là kỹ thuật phân tích sâu vào phần dữ liệu (payload) của gói tin. DPI giúp phát hiện các phần mềm độc hại, thư rác hoặc các hành vi vi phạm chính sách công ty ẩn nấp sau các giao thức thông thường.

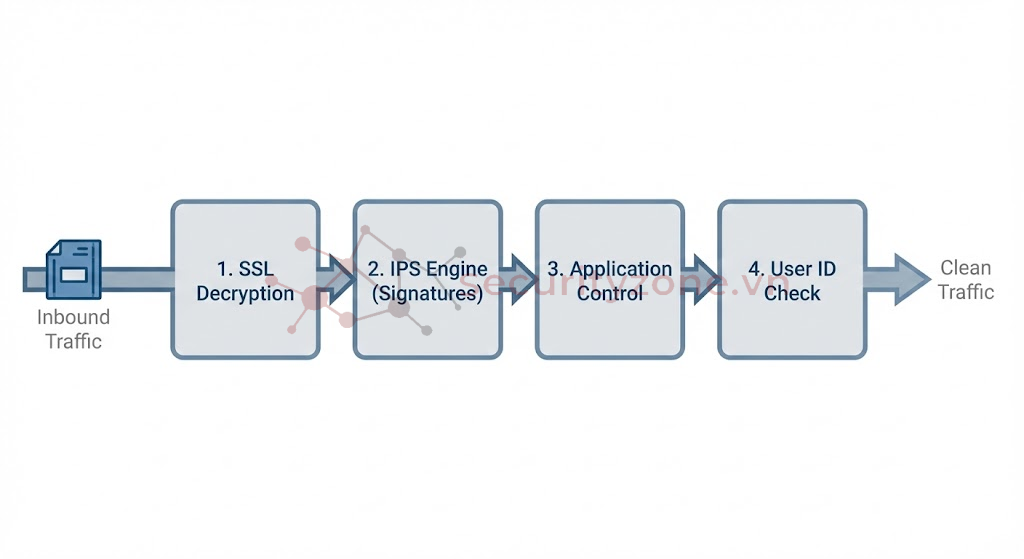

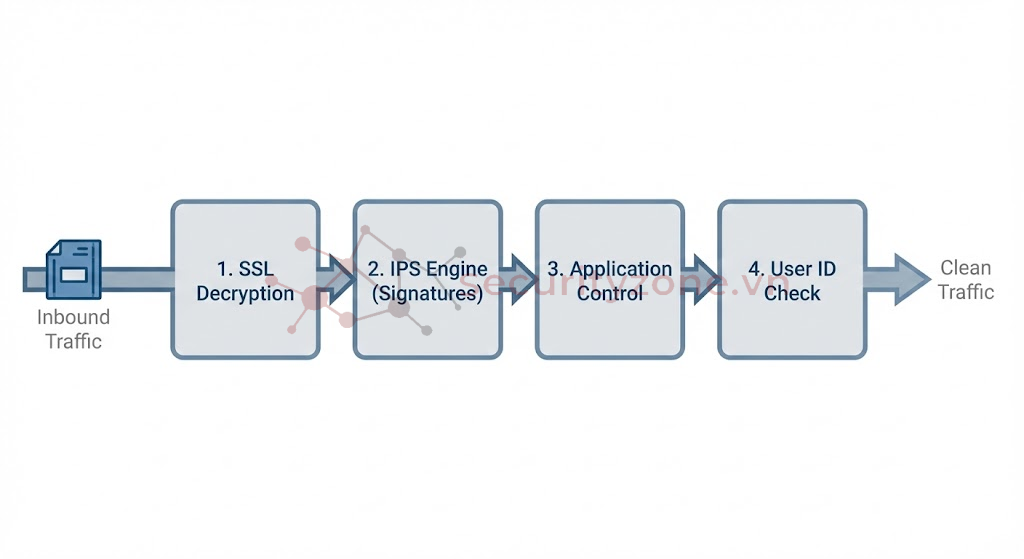

- 2. Application Control (Kiểm soát ứng dụng):Cho phép quản trị viên thiết lập chính sách dựa trên hàng ngàn chữ ký ứng dụng (application signatures). Ví dụ: Cho phép nhân viên sử dụng Zalo để nhắn tin nhưng cấm tính năng gửi file để tránh rò rỉ dữ liệu.

- 3. Intrusion Prevention System (IPS):Hệ thống ngăn chặn xâm nhập tích hợp sẵn giúp giám sát lưu lượng mạng để phát hiện các hoạt động độc hại. IPS sử dụng cơ sở dữ liệu chữ ký (signatures) khổng lồ để chặn đứng các cuộc tấn công khai thác lỗ hổng (Exploits) ngay lập tức.

- 4. User Awareness & Identity Integration:Thay vì quản lý theo IP (thường xuyên thay đổi), NGFW tích hợp với các hệ thống định danh như Microsoft Active Directory (AD), LDAP để quản lý truy cập theo tên người dùng và nhóm người dùng.

- 5. SSL/SSH Inspection (Giải mã luồng dữ liệu):Hiện nay hơn 80% traffic web được mã hóa (HTTPS). NGFW có khả năng đóng vai trò là "Man-in-the-middle" để giải mã, kiểm tra mã độc bên trong traffic HTTPS và tái mã hóa trước khi gửi đến đích, đảm bảo không có lỗ hổng bảo mật nào bị bỏ sót.

Điểm mạnh tạo nên sự khác biệt của Fortinet chính là việc sử dụng các con chip chuyên dụng SPU (Security Processing Unit) hay ASIC, giúp tăng tốc xử lý mà không làm quá tải CPU hệ thống:

- Network Processor (NP): Chuyên trách xử lý traffic ở tầng mạng (L3-L4), thực hiện định tuyến, switching và tăng tốc các kết nối VPN.

- Content Processor (CP): Chuyên giải mã SSL, quét mã độc và hỗ trợ các tính năng kiểm tra nội dung nặng nề.

Trên các dòng NGFW hiện đại như FortiGate, người dùng có thể lựa chọn giữa hai chế độ:

- Flow-based Inspection: Kiểm tra gói tin theo thời gian thực khi chúng đi qua thiết bị. Chế độ này mang lại hiệu năng cực cao, độ trễ thấp nhưng khả năng phân tích sâu có phần hạn chế hơn.

- Proxy-based Inspection: Thiết bị sẽ tạm giữ toàn bộ file hoặc gói tin, tái cấu trúc lại hoàn toàn để kiểm tra chi tiết trước khi cho phép đi tiếp. Chế độ này bảo mật tuyệt đối nhất nhưng đòi hỏi tài nguyên phần cứng lớn hơn.

Việc chuyển đổi từ Firewall truyền thống sang NGFW là yêu cầu tất yếu trong kỷ nguyên an ninh mạng hiện nay. Với sự tích hợp đa tầng từ IPS, Application Control đến giải mã SSL, NGFW cung cấp cái nhìn toàn diện và khả năng bảo vệ vững chắc trước các cuộc tấn công có chủ đích và mã độc ngày càng tinh vi.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới