hiep03

Intern

Các mode hoạt động của NGFW Palo Alto

Mục lục:I. Lời mở đầu

II. Phân loại các mode hoạt động

A. Mode triển khai Interface (Interface Deployment Modes)

1. Tap Mode

2. Virtual Wire (V-Wire) Mode

3. Layer 2 Mode

4. Layer 3 Mode

B. Mode sẵn sàng cao (High Availability - HA Modes)

1. Active/Passive HA

2. Active/Active HA

III. Tổng kếtI. Lời mở đầu

Ở bài viết trước, chúng ta đã cùng nhau khám phá những khả năng ưu việt của tường lửa thế hệ mới (NGFW) cũng như tìm hiểu về Palo Alto NGFW. Tuy nhiên, sở hữu một thiết bị mạnh mẽ chỉ là bước đầu. Nhưng làm thế nào để tích hợp nó vào hạ tầng mạng hiện có một cách hiệu quả nhất.Câu trả lời nằm ở việc lựa chọn đúng mode hoạt động (operating mode) cho tường lửa. Mỗi mode sẽ quyết định cách firewall tương tác với hệ thống. Trong bài viết này, chúng ta sẽ đi sâu vào từng chế độ hoạt động của NGFW Palo Alto, giúp bạn hiểu rõ ưu, nhược điểm và lựa chọn phương án tối ưu nhất cho hệ thống của mình.

II. Phân loại các mode hoạt động

Về cơ bản, các mode hoạt động của Palo Alto NGFW được chia thành hai nhóm chính:- Các Mode triển khai Interface (Interface Deployment Modes): Quyết định cách firewall được tích hợp vào kiến trúc mạng (Tap, Virtual Wire, Layer 2, Layer 3).

- Các Mode Sẵn Sàng Cao (High Availability - HA Modes): Quyết định cách hai firewall hoạt động cùng nhau để đảm bảo tính dự phòng (Active/Passive, Active/Active).

A. Các Mode Triển Khai Interface

1. Tab Mode:

Khi bạn muốn biết chính xác những gì đang xảy ra trong mạng của mình mà không muốn thay đổi bất cứ thứ gì. Đó chính là lúc Tap Mode phát huy tác dụng.

Cách hoạt động: Ở chế độ Tap, tường lửa được kết nối vào một cổng SPAN (Switch Port Analyzer) hoặc mirror trên switch. Nó nhận một bản sao của lưu lượng mạng (one-way flow) để phân tích mà không nằm trực tiếp trên đường truyền dữ liệu.

Mục đích:

- Thu thập thông tin: Giúp bạn có được cái nhìn toàn cảnh về các ứng dụng (App-ID) đang chạy, người dùng, và các mối đe dọa tiềm ẩn trong mạng.

- Đánh giá & Kiểm thử (Proof of Concept - PoC): Là lựa chọn lý tưởng cho giai đoạn thử nghiệm hoặc đánh giá hiệu quả của tường lửa trước khi triển khai chính thức.

Nhược điểm: Chỉ có thể phát hiện (detect) và báo cáo. Hoàn toàn không thể ngăn chặn (block) bất kỳ mối đe dọa nào vì nó không xử lý luồng dữ liệu trực tiếp.

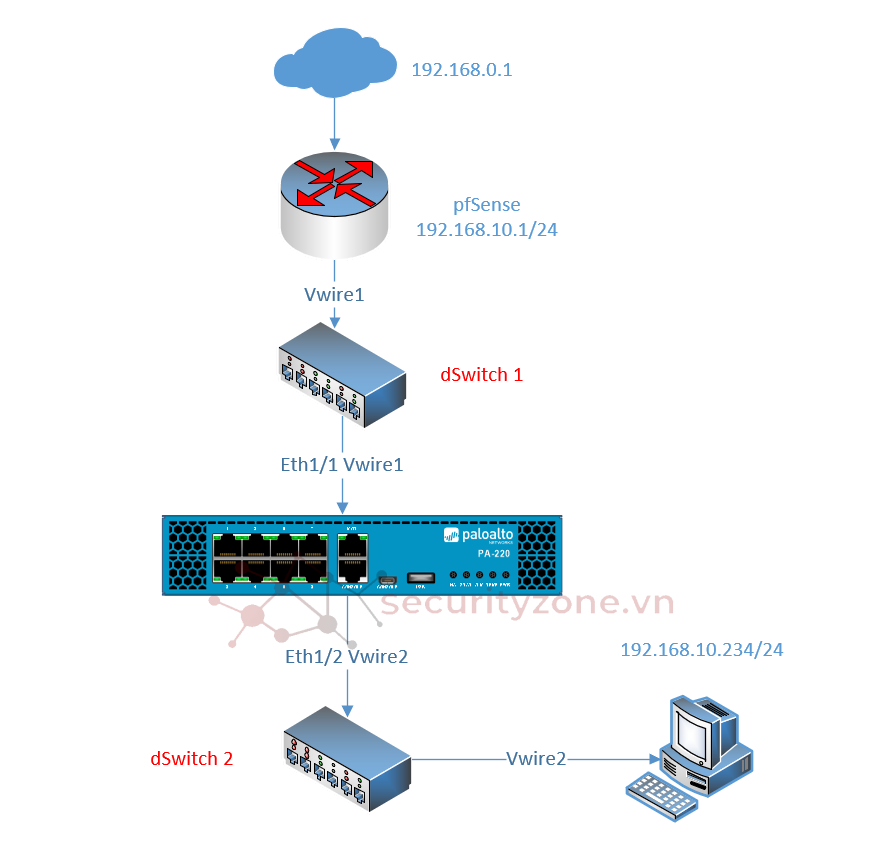

2. Virtual Wire (V-Wire) Mode

Đây là một trong những tính năng triển khai mạnh mẽ nhất của Palo Alto, cho phép chèn tường lửa vào mạng một cách "vô hình".

Cách hoạt động: Chúng ta sẽ kết nối hai cổng vật lý của firewall lại với nhau thành một cặp logic gọi là "Virtual Wire". Mọi gói tin đi vào một cổng sẽ được quét bởi các chính sách bảo mật rồi mới được đẩy ra cổng kia. Đối với các thiết bị mạng khác, tường lửa giống như một đoạn dây cáp mạng.

Mục đích:

- Triển khai tường lửa vào mạng một cách nhanh chóng mà không cần thay đổi địa chỉ IP, MAC hay cấu hình định tuyến.

- Thêm một lớp bảo mật cho một phân đoạn mạng cụ thể, một kết nối WAN, hoặc đặt ngay trước một tường lửa cũ để tăng cường khả năng bảo mật.

Ưu điểm:

- Đơn giản hóa việc cài đặt và cấu hình ở mức tối đa.

- Hoàn toàn trong suốt với hệ thống mạng.

- Hỗ trợ đầy đủ các tính năng bảo mật như App-ID, Content-ID, User-ID, Decryption, và cả HA.

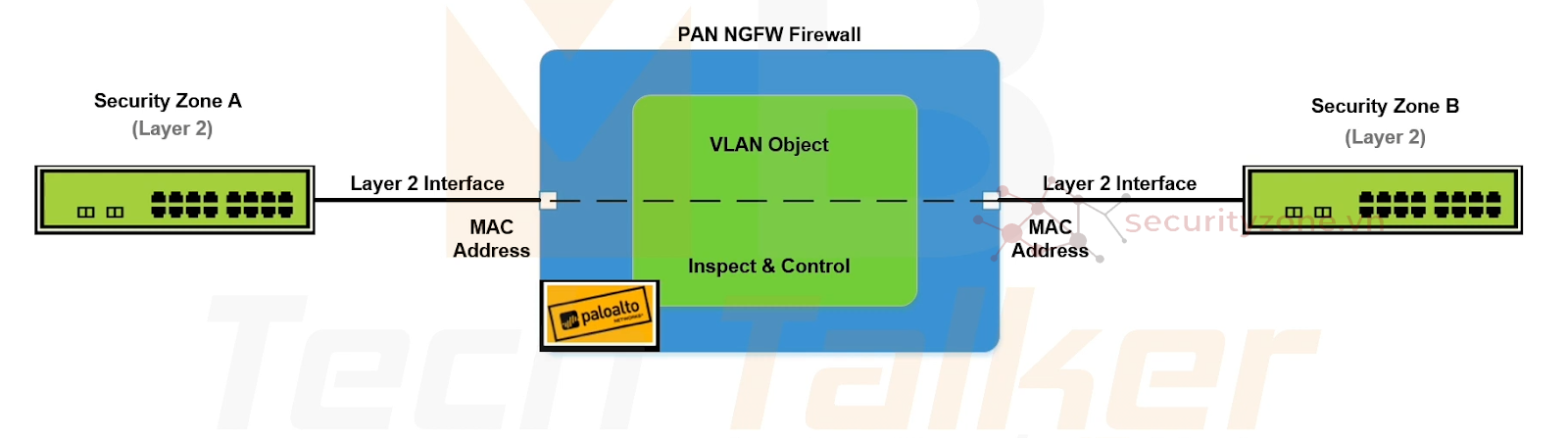

3. Layer 2 Mode

Khi bạn cần tường lửa không chỉ bảo mật mà còn thực hiện chức năng chuyển mạch cơ bản, Layer 2 Mode là lựa chọn phù hợp.

Cách hoạt động: Tường lửa hoạt động như một switch Layer 2, chuyển tiếp các frame dữ liệu giữa các cổng dựa trên địa chỉ MAC. Có thể cấu hình các VLAN trên tường lửa để phân chia các phân đoạn mạng (broadcast domains).

Mục đích & Ứng dụng:

- Phân đoạn mạng ở Lớp 2, tăng cường bảo mật cho các môi trường yêu cầu tách biệt các VLAN.

- Thay thế một switch hiện có để vừa thực hiện chức năng chuyển mạch, vừa tích hợp khả năng bảo mật NGFW.

- Cung cấp khả năng phân đoạn chi tiết ở Lớp 2.

- Cho phép áp dụng chính sách bảo mật toàn diện cho lưu lượng di chuyển giữa các VLAN.

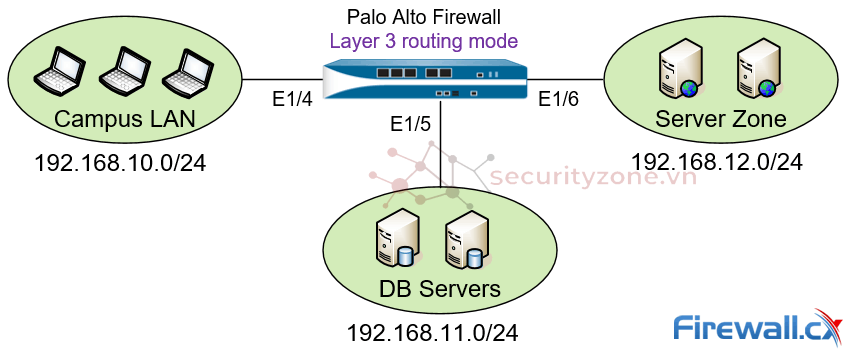

4. Layer 3 Mode

Đây là chế độ triển khai mạnh mẽ, đầy đủ tính năng và phổ biến nhất của Palo Alto NGFW.

Cách hoạt động: Tường lửa hoạt động như một router, mỗi giao diện được gán một địa chỉ IP và tham gia vào việc định tuyến các gói tin. Nó có thể sử dụng định tuyến tĩnh hoặc các giao thức định tuyến động như BGP, OSPF, và RIP thông qua các thực thể logic gọi là Virtual Router.

Mục đích:

- Đóng vai trò là gateway của mạng, kết nối mạng nội bộ ra Internet.

- Làm tường lửa trung tâm dữ liệu (data center firewall), định tuyến và bảo vệ lưu lượng giữa các server zone.

- Phân chia các vùng an ninh (zone) trong mạng nội bộ và kiểm soát luồng truy cập giữa chúng.

- Cung cấp đầy đủ các tính năng mạng và bảo mật nhất, bao gồm NAT, IPsec VPN, QoS.

- Kiểm soát luồng lưu lượng một cách linh hoạt và mạnh mẽ.

B. Các Mode sẵn sàng cao (High Availability - HA)

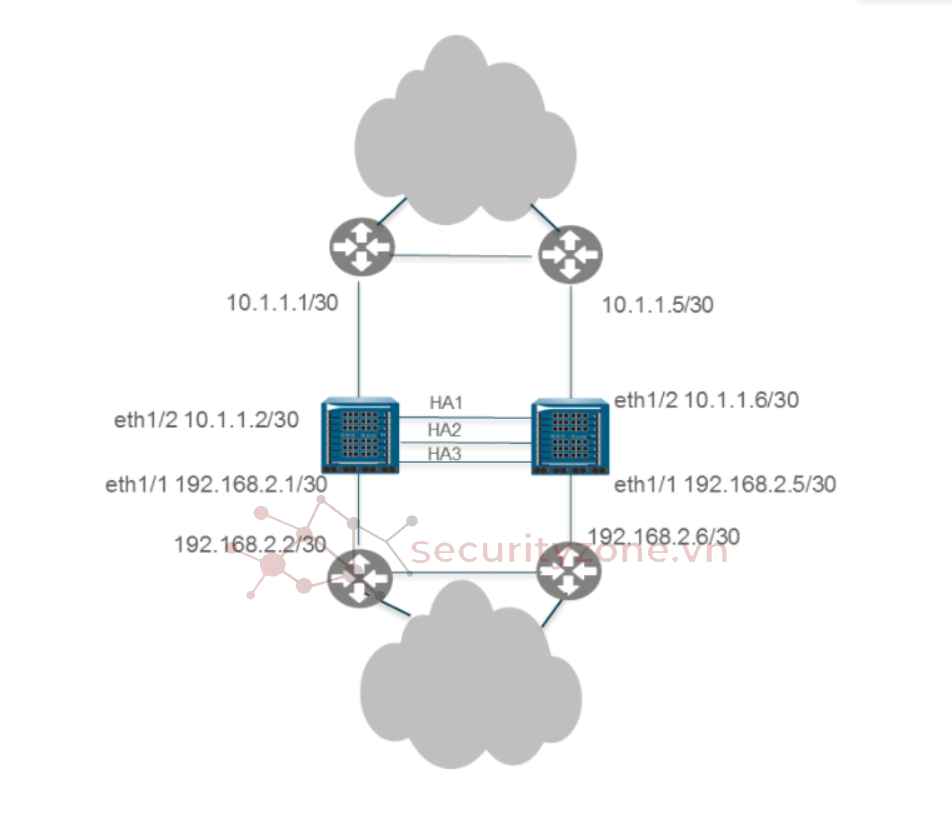

Trong một hệ thống mạng hiện đại, tính liên tục của dịch vụ là yếu tố sống còn. Một tường lửa đơn lẻ, dù mạnh mẽ đến đâu, vẫn là một điểm lỗi đơn. Nếu nó gặp sự cố, toàn bộ kết nối mạng có thể bị gián đoạn. Để giải quyết vấn đề này, Palo Alto Networks cung cấp cơ chế High Availability (HA), cho phép hai tường lửa hoạt động như một thể thống nhất để đảm bảo tính dự phòng.Cơ chế HA yêu cầu hai firewall có cùng model, phiên bản PAN-OS và license. Chúng được kết nối với nhau qua các cổng HA chuyên dụng (HA links) để đồng bộ cấu hình, trạng thái phiên và gửi các tín hiệu "heartbeat" để kiểm tra tình hình của nhau. Khi một sự cố xảy ra, quá trình chuyển đổi dự phòng (failover) sẽ được kích hoạt.

Có hai mode HA chính để lựa chọn:

1. Active/Passive HA

Đây là mô hình HA phổ biến và được khuyến nghị nhất nhờ sự đơn giản và ổn định.

Cách hoạt động:

- Firewall Active: Chịu trách nhiệm xử lý toàn bộ lưu lượng mạng.

- Firewall Passive: Ở trạng thái chờ, không xử lý lưu lượng nhưng liên tục đồng bộ cấu hình và trạng thái phiên (stateful session synchronization) từ firewall Active.

- Quá trình Failover: Khi firewall Active gặp sự cố (mất nguồn, lỗi phần cứng, mất kết nối mạng...), firewall Passive sẽ tự động chuyển sang trạng thái Active và tiếp quản toàn bộ công việc. Nhờ có cơ chế đồng bộ trạng thái phiên, các kết nối đang diễn ra của người dùng (như tải file, xem video) sẽ không bị gián đoạn.

- Đơn giản: Thiết kế và cấu hình đơn giản hơn rất nhiều so với Active/Active.

- Dễ quản lý và khắc phục sự cố: Vì chỉ có một thiết bị xử lý lưu lượng tại một thời điểm, việc theo dõi và gỡ lỗi luồng dữ liệu trở nên dễ dàng hơn.

2. Active/Active HA:

Mô hình này được thiết kế cho các môi trường yêu cầu hiệu năng cao và tận dụng tối đa tài nguyên phần cứng.

Cách hoạt động:

- Cả hai firewall trong cụm đều ở trạng thái Active và cùng tham gia xử lý lưu lượng mạng.

- Chúng làm việc đồng bộ để quản lý việc thiết lập và "sở hữu" phiên (session ownership).

- Để đảm bảo định tuyến đối xứng và chuyển đổi dự phòng hiệu quả, mô hình này thường yêu cầu các kỹ thuật phức tạp hơn như Floating IP (địa chỉ IP ảo có thể di chuyển giữa hai thiết bị khi có sự cố) và cấu hình định tuyến trên cả hai thiết bị.

Ưu điểm:

- Tận dụng tài nguyên: Tận dụng được sức mạnh xử lý của cả hai thiết bị.

- Tăng thông lượng: Có thể xử lý nhiều lưu lượng hơn so với một firewall đơn lẻ.

- Thời gian chuyển đổi dự phòng (failover) nhanh hơn.

Nhược điểm:

- Phức tạp: Thiết kế, cấu hình và gỡ lỗi phức tạp hơn đáng kể.

- Rủi ro quá tải khi Failover: Đây là điểm cần đặc biệt lưu ý. Phải đảm bảo rằng một firewall đơn lẻ vẫn đủ năng lực gánh 100% lưu lượng khi firewall còn lại gặp sự cố. Nếu không, khi failover xảy ra, firewall còn lại sẽ bị quá tải, dẫn đến độ trễ cao hoặc sập dịch vụ.

III. Tổng kết

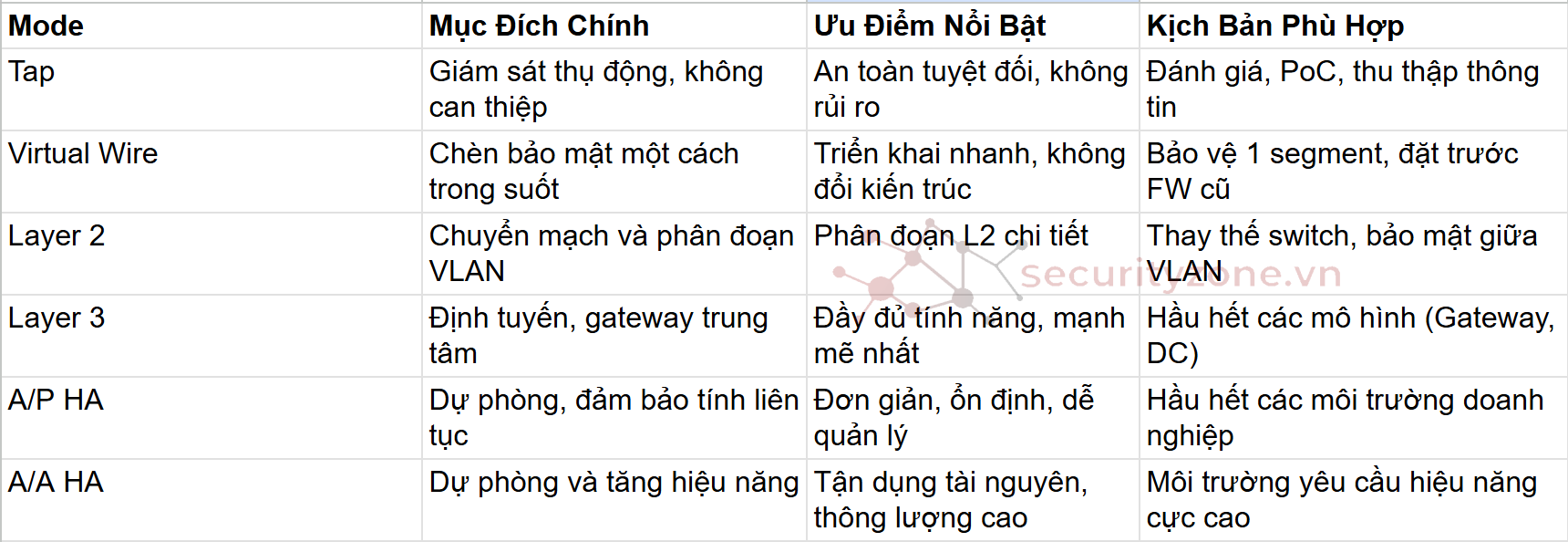

Palo Alto NGFW không chỉ là một thiết bị bảo mật mạnh mẽ về mặt tính năng, mà còn nổi bật nhờ khả năng triển khai linh hoạt thông qua nhiều mode hoạt động khác nhau. Việc hiểu rõ và phân loại đúng các mode này là nền tảng quan trọng để tích hợp firewall vào hạ tầng mạng một cách hiệu quả, ổn định và phù hợp với mục tiêu bảo mật.Dưới đây là bảng tóm tắt nhanh

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới