hiep03

Intern

Cấu hình NAT trên NGFW

Mục lục:I. Mở đầu

II. Mô hình

III. Cấu hình

A. Cấu hình NAT cho máy thuộc Zone Inside

1. Cấu hình PAT và Security Policy cho các máy thuộc VLAN 20

2. Kiểm tra

B. Cấu hình NAT cho máy Web Server (Zone DMZ)

1. Cấu hình Source NAT cho máy Web Server

2. Cấu hình Destiantion NAT + Port forwarding

3. Cấu hình Security Policy cho web server

4. Kiểm tra

IV. Tổng kếtI. Mở đầu

Trong hệ thống mạng doanh nghiệp, Network Address Translation (NAT) là cơ chế quan trọng giúp các thiết bị trong mạng nội bộ có thể truy cập Internet cũng như cho phép người dùng bên ngoài truy cập các dịch vụ được đặt trong mạng nội bộ một cách an toàn. Đặc biệt trên Next-Generation Firewall (NGFW), NAT không chỉ đơn thuần là chuyển đổi địa chỉ IP mà còn gắn liền với việc kiểm soát truy cập thông qua các Security Policy.Trong bài viết này, chúng ta sẽ tìm hiểu và thực hành cấu hình NAT trên Palo Alto NGFW, bao gồm PAT (Dynamic IP and Port) cho các máy trong Zone Inside, Static Source NAT cho Web Server và Destination NAT kết hợp Port Forwarding để công bố dịch vụ Web ra Internet.

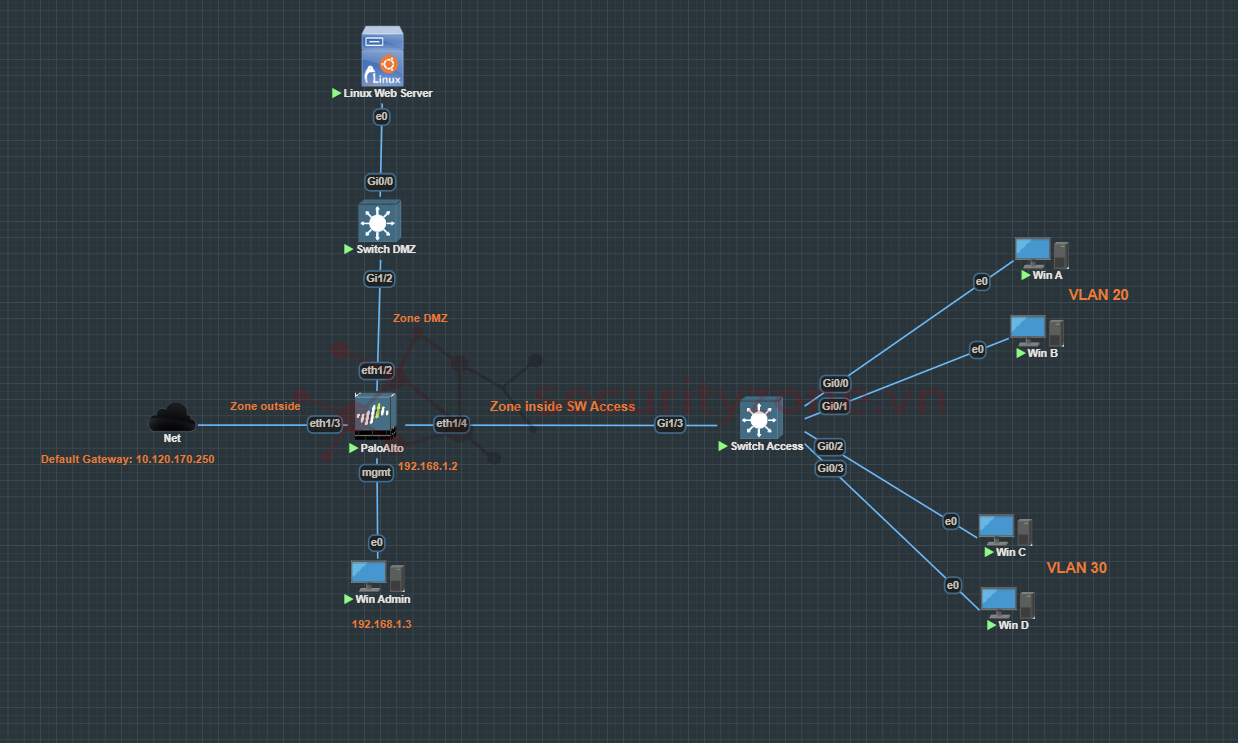

II. Mô hình

Ở mô hình này mình sẽ thay Router ISP (giả lập internet) thành đường ra internet với Default Gateway là 10.120.170.250

III. Cấu hình

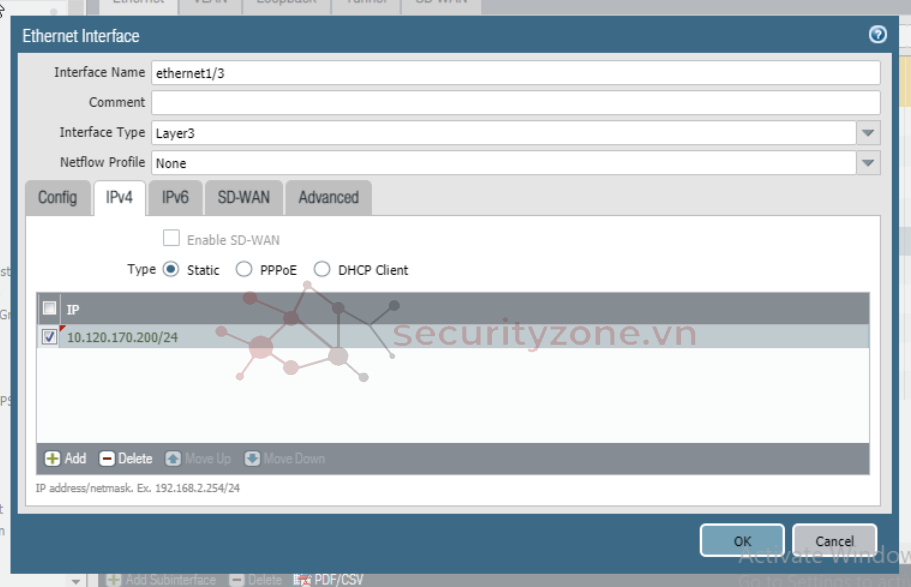

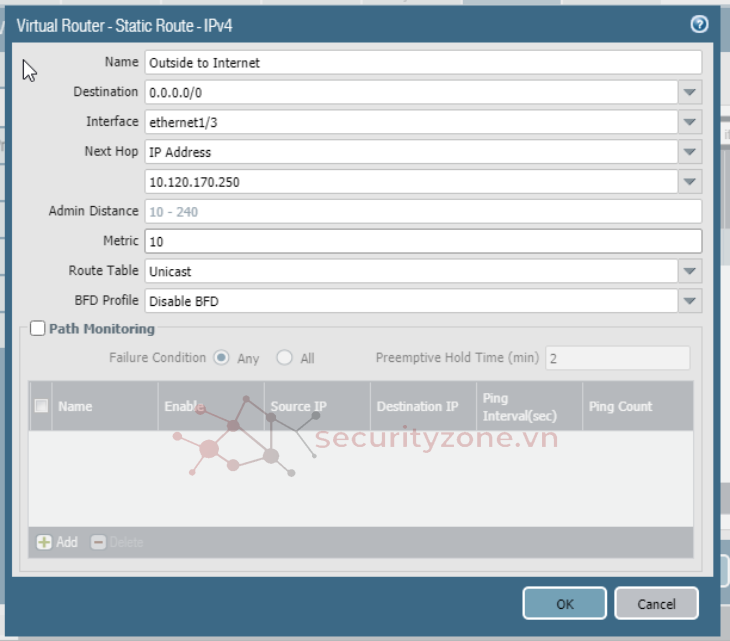

Chỉnh lại IP interface đi ra internet

Sau đó các bạn chỉnh lại Default Route (Static Route) trong Virtual Route để chỉ định Next-hop là 10.120.170.250

A. Cấu hình NAT cho máy thuộc Zone Inside

1. Cấu hình PAT và Security Policy cho các máy thuộc VLAN 20Thuộc loại Dynamic NAT

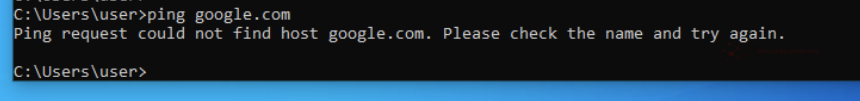

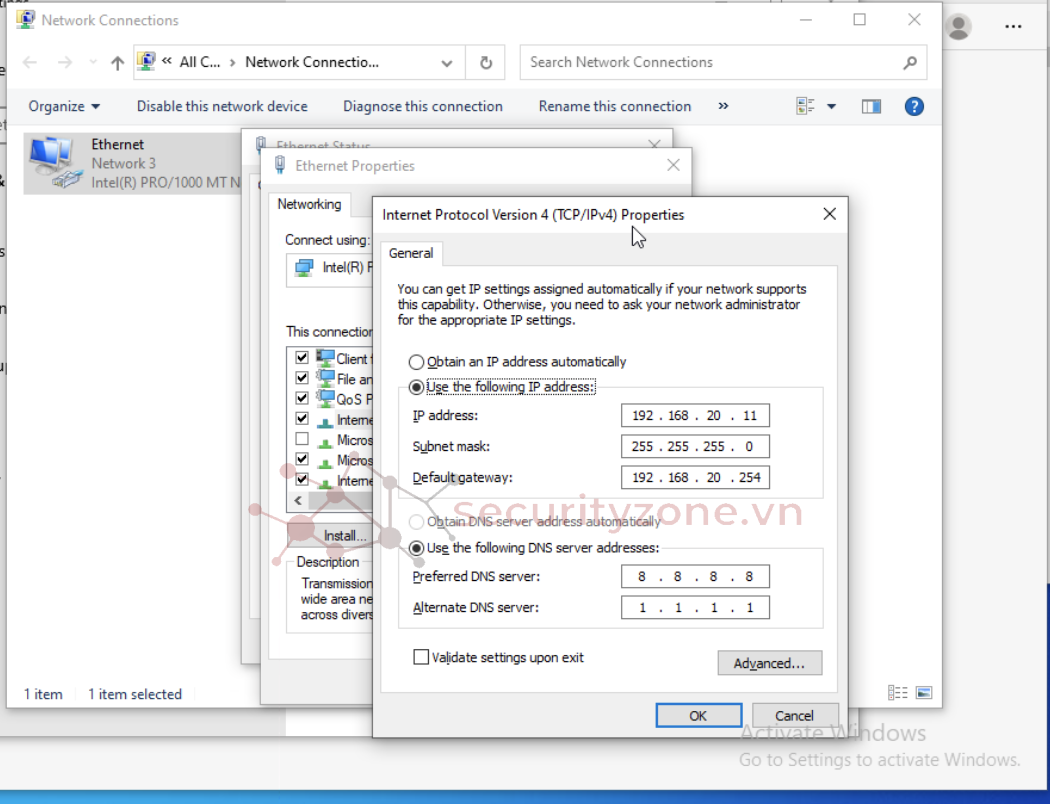

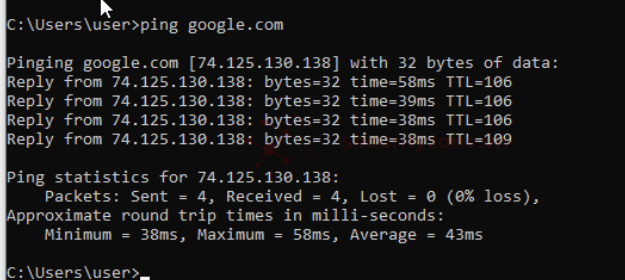

Hiện tại máy Win ping ra internet không được

Do chưa thưa cấu hình NAT mạng bên ngoài sẽ không biết 192.168.20.11 là ai và không biết trả phản hồi về đâu

Cần phải cấu hình NAT để máy có thể ra ngoài internet

Policy trong bài lab trước mình đã cấu hình sẵn

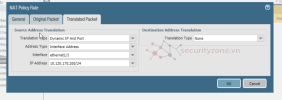

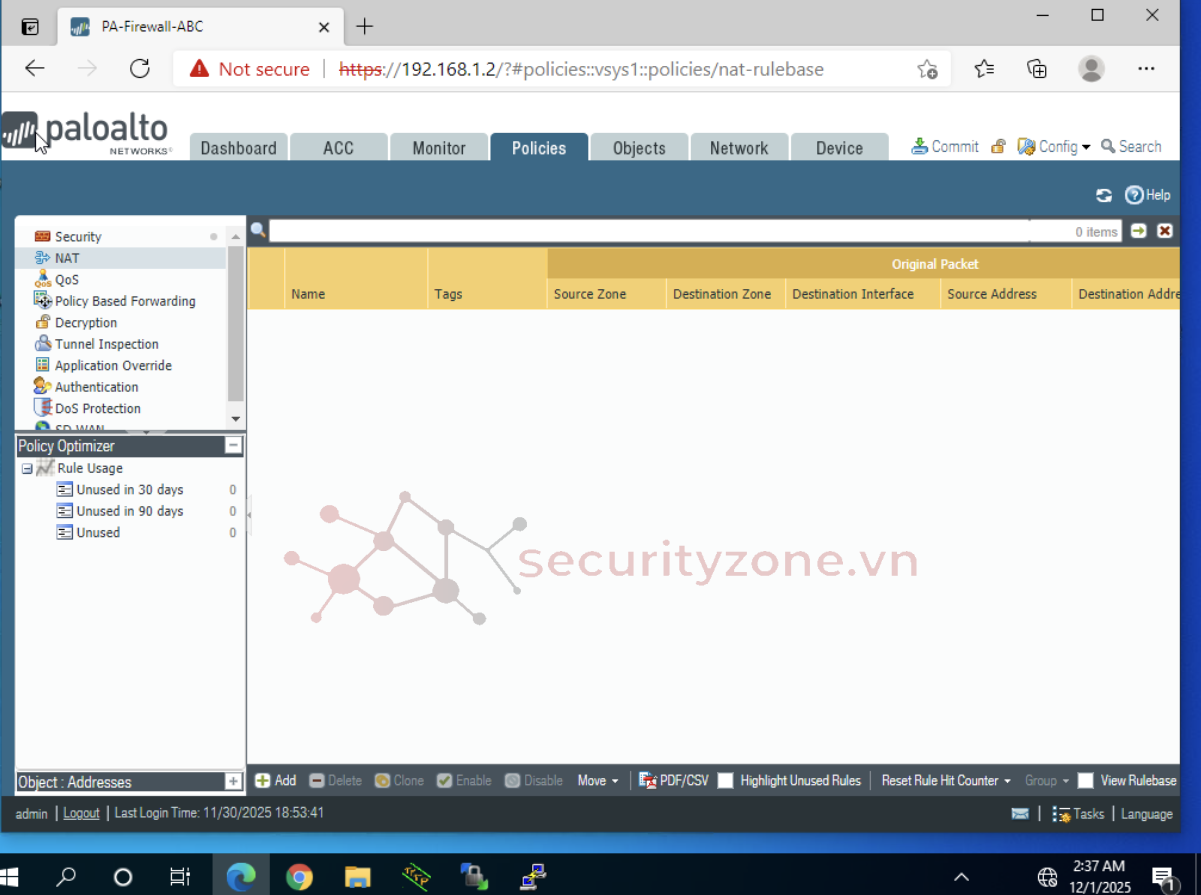

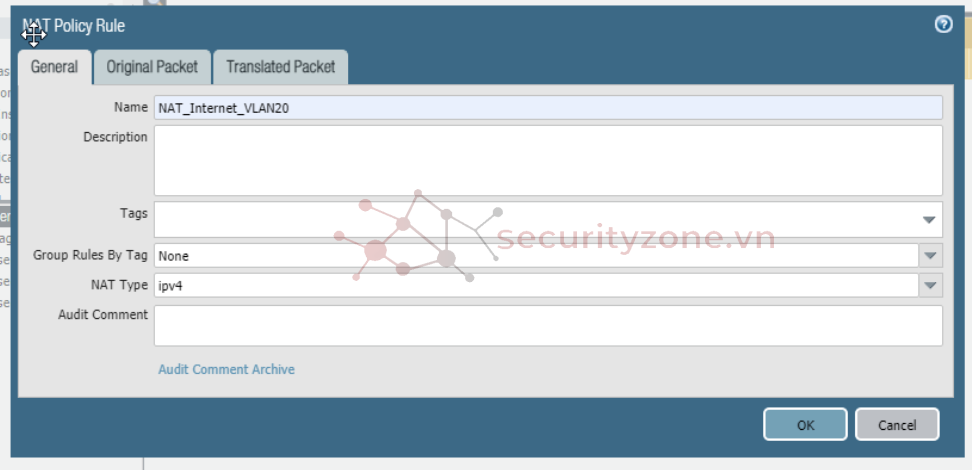

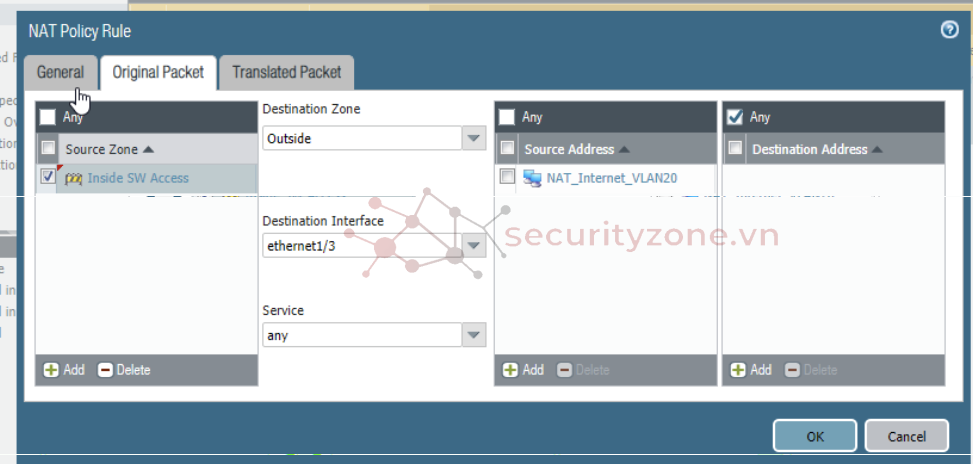

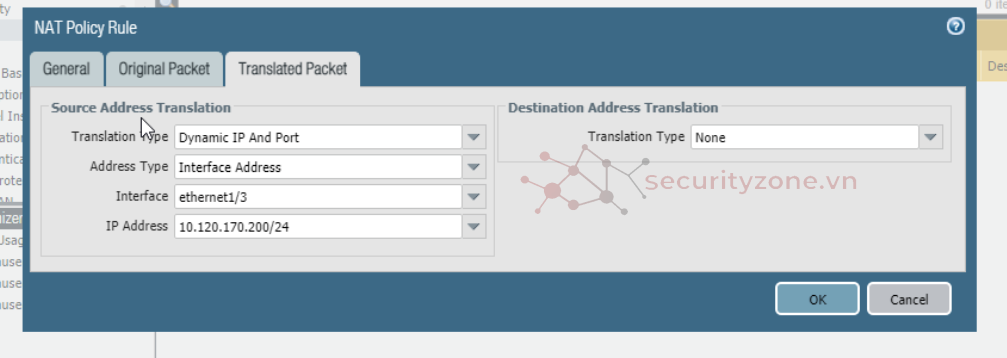

Bây giờ tiến hành cấu hình Dynamic IP and Port

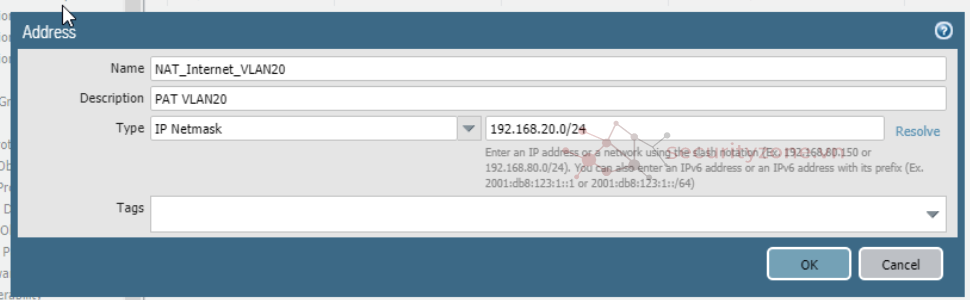

Trước tiên sẽ tạo Object Address cho NAT VLAN 20 trước hoặc nếu không dùng Object có thể điền thẳng trong Policy NAT

Objects > Address > Add

Tiếp tục vào

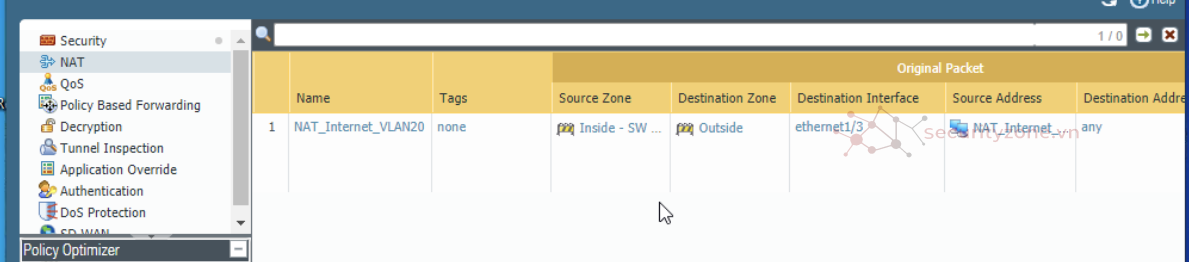

Policies > NAT > Add

Điền như vậy FW sẽ lấy địa chỉ IP gán trên interface e1/3 để làm IP NAT

Sau khi xong

Cấu hình IP máy VLAN 20

2. Kiểm tra

Đã ra được internet

B. Cấu hình NAT cho máy Web Server (Zone DMZ)

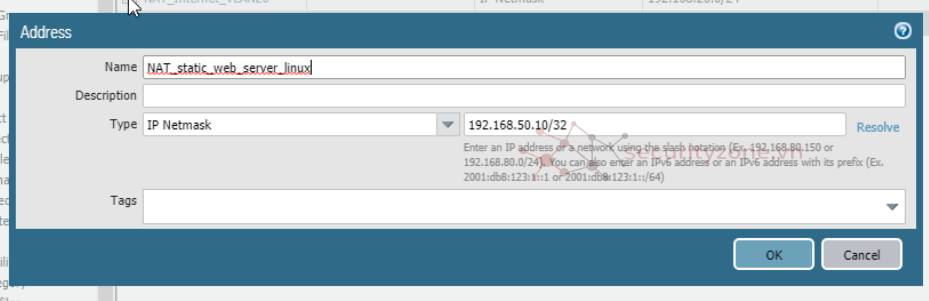

1. Cấu hình Source NAT cho máy Web ServerThuộc loại Static NAT

Giả sử muốn Web Server (192.168.50.10) khi đi ra ngoài sẽ dùng IP riêng là 10.120.170.4

Đầu tiên tạo object address cho Linux web server

Object > Address > Add

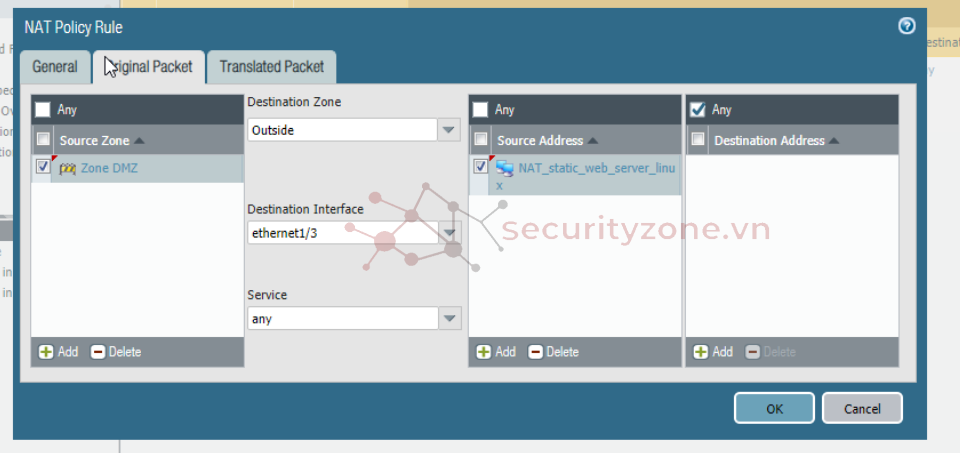

Tạo NAT policy

Policies > NAT > Add

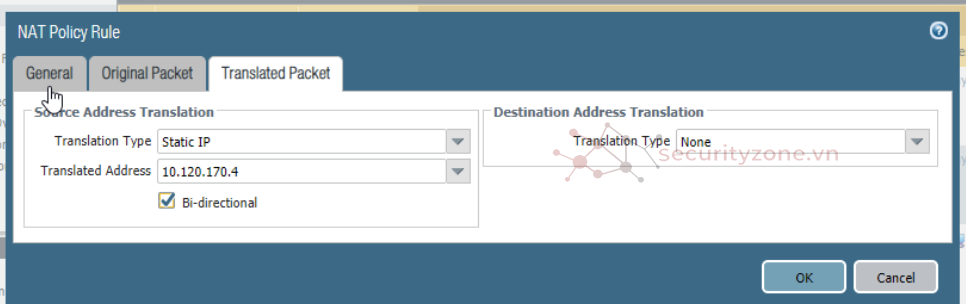

Tích Bi-directional giúp static NAT cả 2 chiều nghĩa là khi ra source từ web sẽ thành 10.120.170.4 còn khi vào thì nếu có Des tới 10.120.170.4 thì sẽ tự động đi vào web server

Commit

2. Cấu hình Destiantion NAT + Port forwarding

Thuộc loại Static NAT

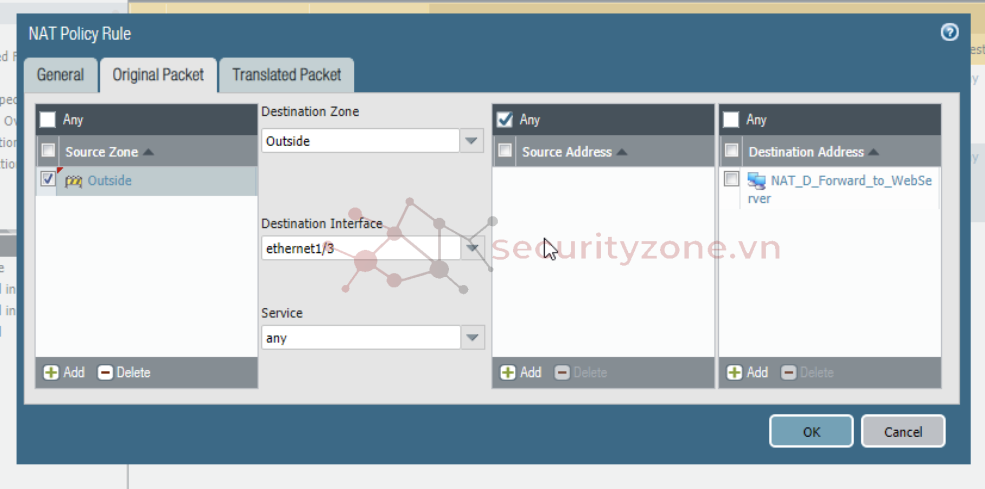

Ai truy cập vào IP chính của Firewall (10.120.170.3) trên Port 80 sẽ được đẩy vào Web Server.

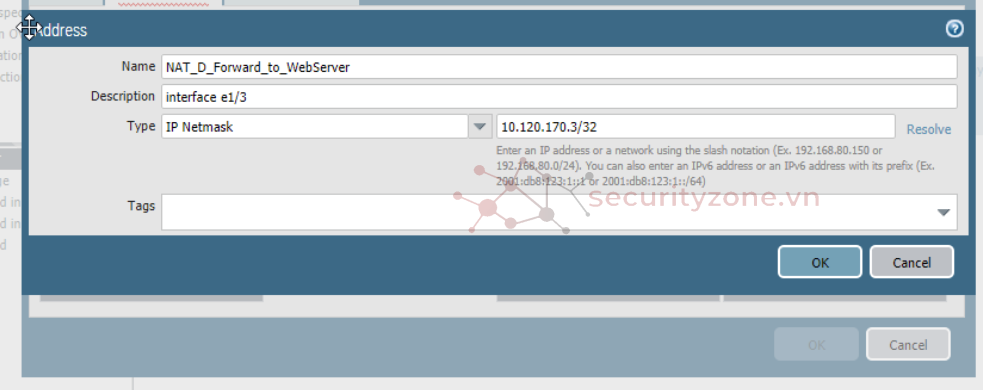

Tạo Object Address

Ở phần này chọn bên Des có nghĩa là gói tin tới từ zone outside tới đích này thì mới tiến hành NAT

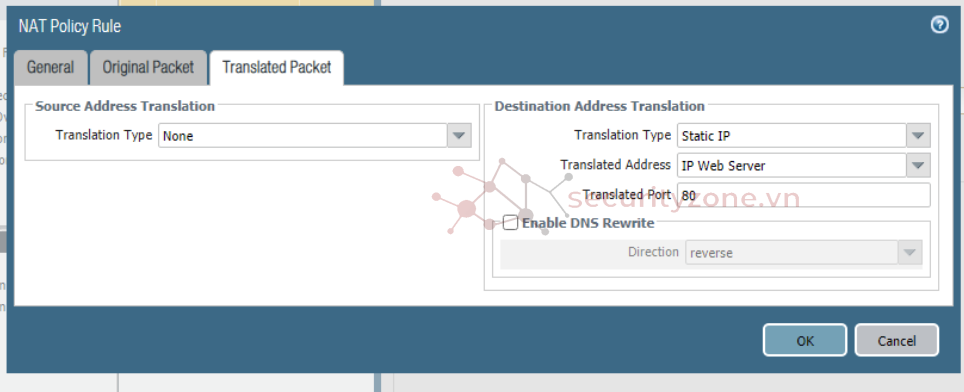

Chọn bên Des để chuyển đổi đích đến thành IP Webserver và đổi Port thành 80

Commit

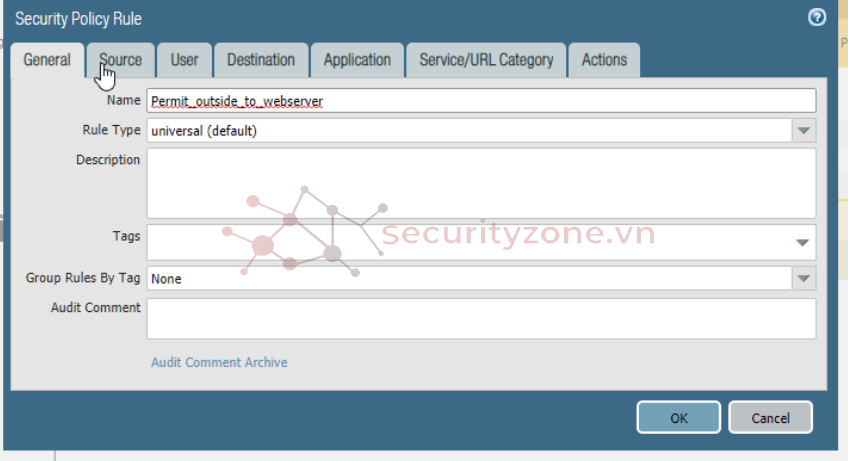

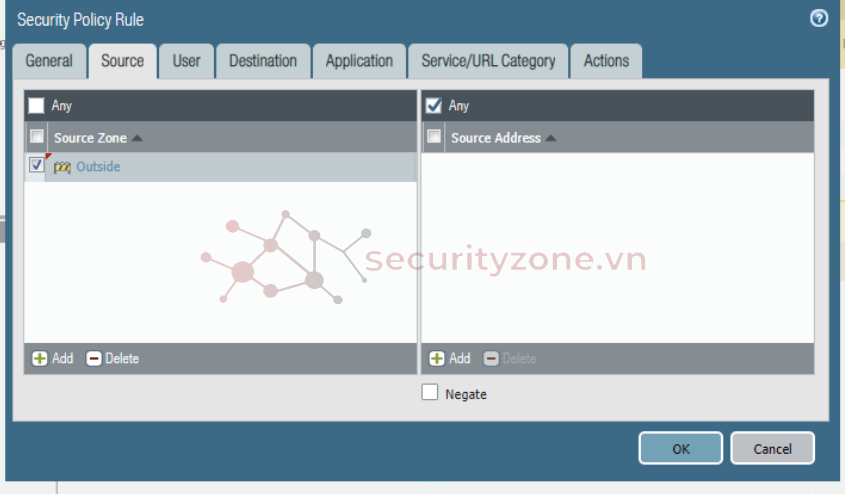

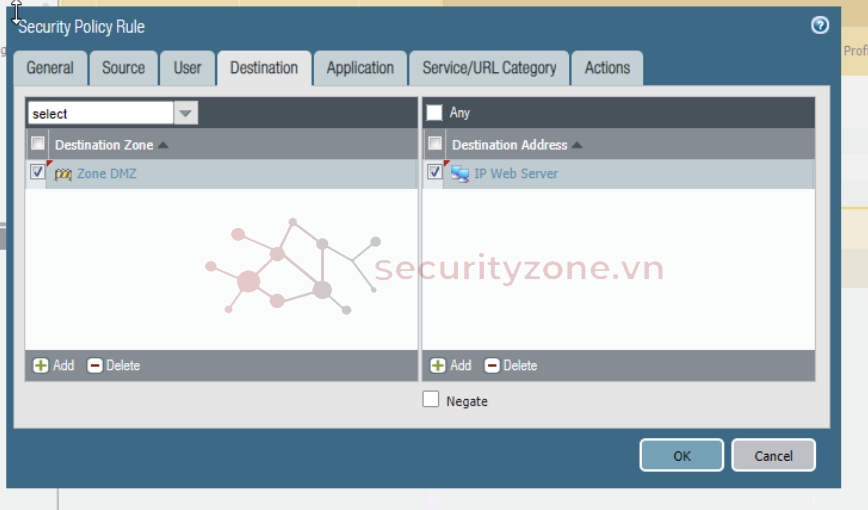

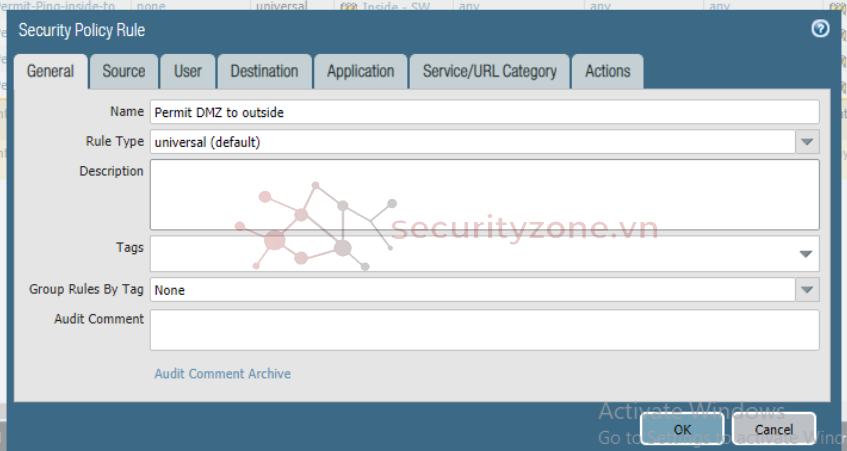

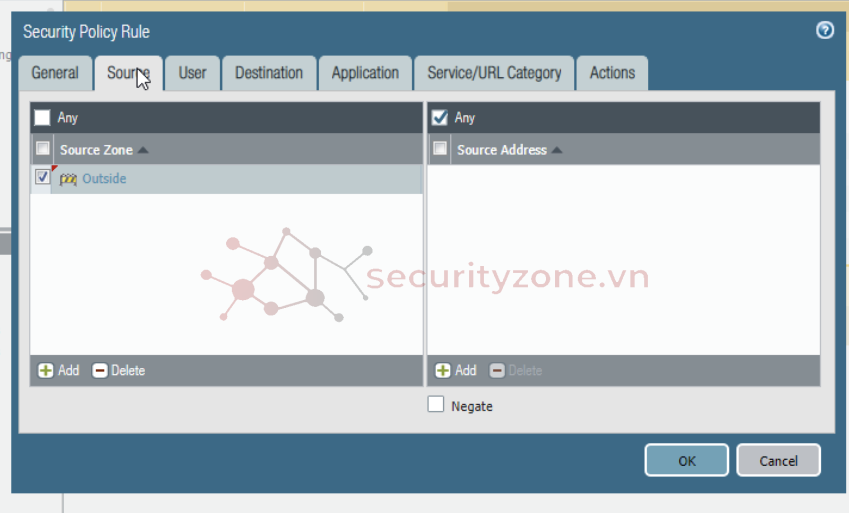

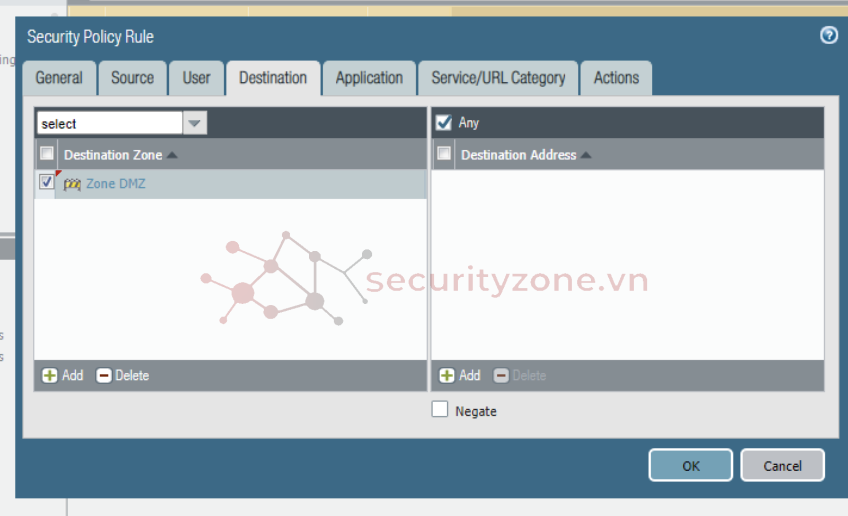

3. Cấu hình Security Policy cho web server

Cấu hình policy

Cho phép từ zone outside tới web server

Cho phép từ Zone DMZ tới Zone outside

Chính sách cho phép zone outside to DMZ

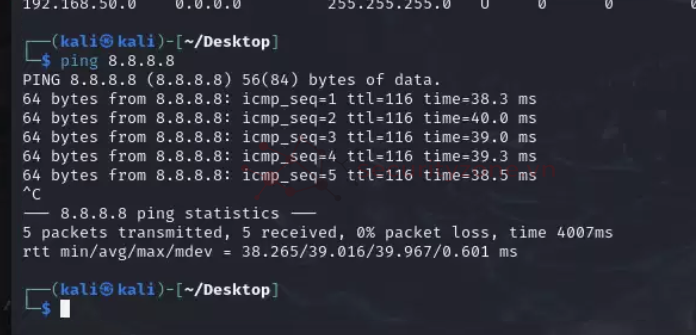

4. Kiểm tra

Source NAT cho web server

Từ webserver ping ra ngoài được

Từ máy ngoài mạng Ping tới 10.120.170.4 được

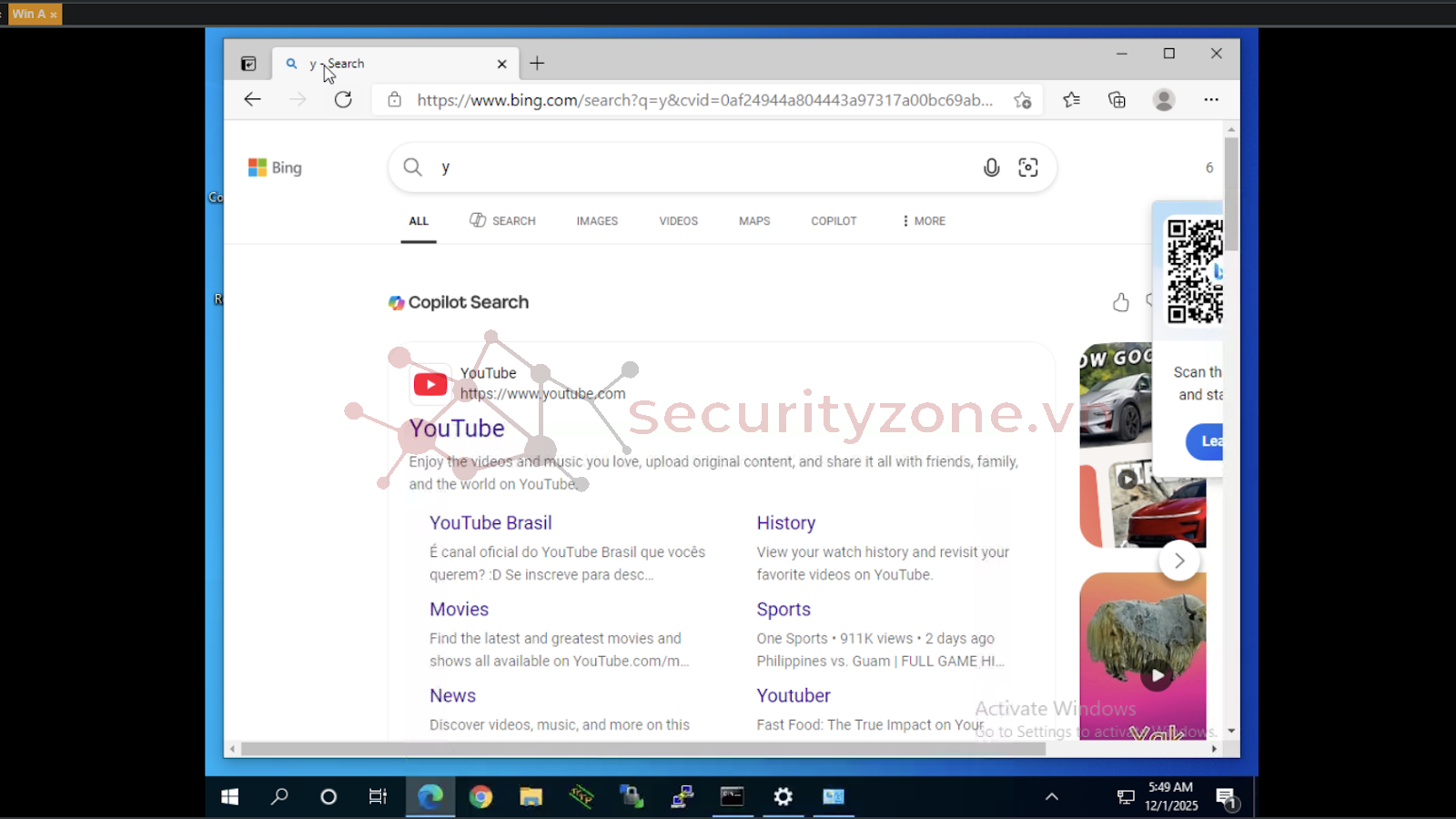

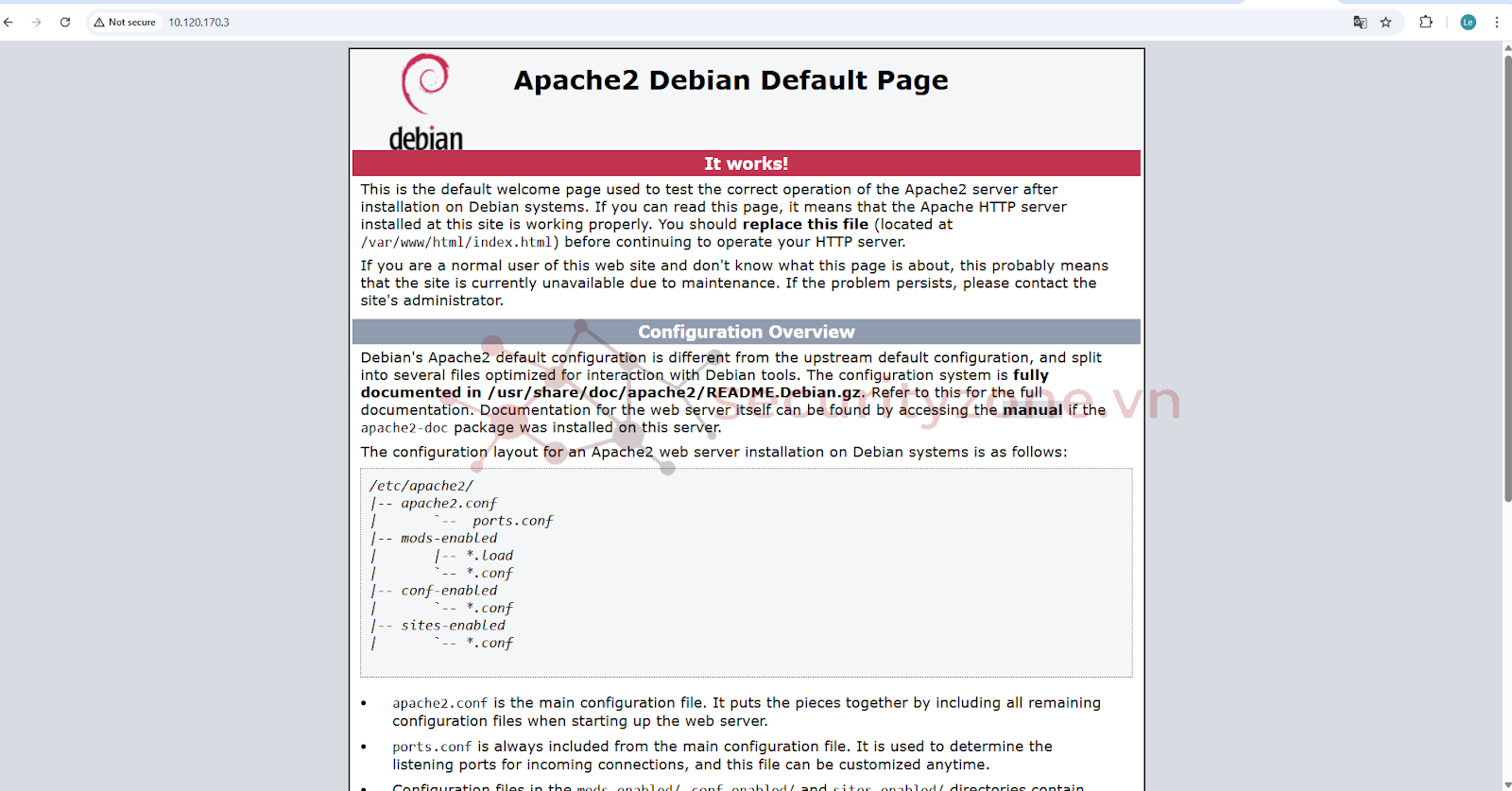

Xác minh cấu hình cho Destination NAT Port 80

Vào trình duyệt trong máy thật (ngoài mạng)

Vào url http://10.120.170.3 (IP cổng public của FW)

Vào được web

V. Tổng kết

Qua bài lab này, chúng ta đã thực hiện thành công việc cấu hình NAT trên Palo Alto NGFW cho cả lưu lượng đi ra và đi vào hệ thống. Các máy thuộc Zone Inside đã có thể truy cập Internet thông qua cơ chế PAT (Dynamic IP and Port), trong khi Web Server tại Zone DMZ được cấu hình Static Source NAT để sử dụng địa chỉ IP cố định khi truy cập ra ngoài.Bên cạnh đó, việc triển khai Destination NAT kết hợp Port Forwarding đã cho phép người dùng từ Internet truy cập dịch vụ web nội bộ thông qua địa chỉ IP public của firewall.

Đính kèm

Bài viết liên quan

Được quan tâm

Bài viết mới